Exp5 信息搜集与漏洞扫描

一、实践内容

(1)各种搜索技巧的应用

①搜索网址目录结构

使用metasploit的 brute_dirs,dir_listing,dir_scanner等辅助模块,用来探测网站的目录结构,便于查找漏洞点。 首先进入msfconsole。

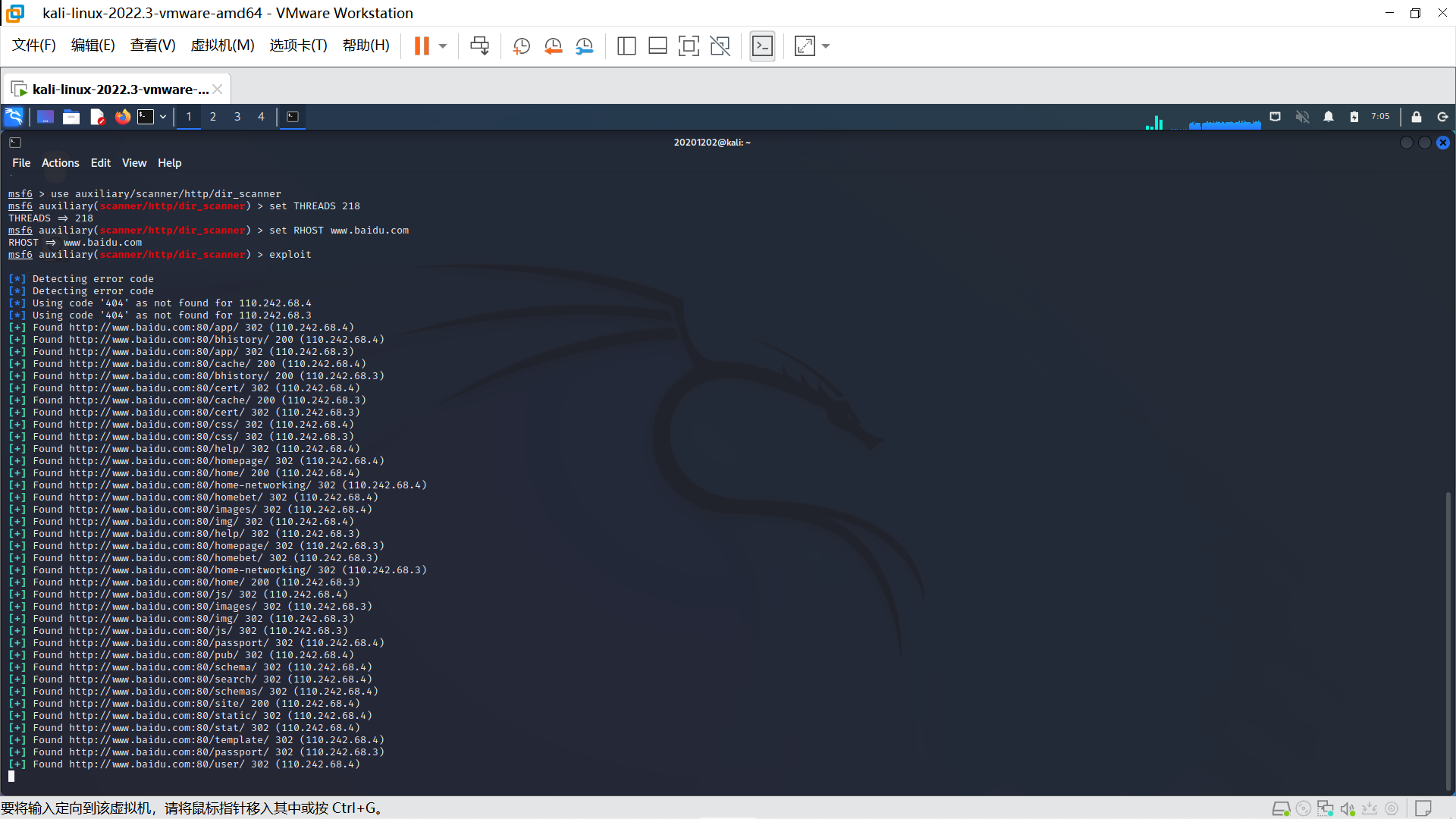

- dir_scanner

use auxiliary/scanner/http/dir_scanner

set THREADS 218

set RHOST www.baidu.com

exploit

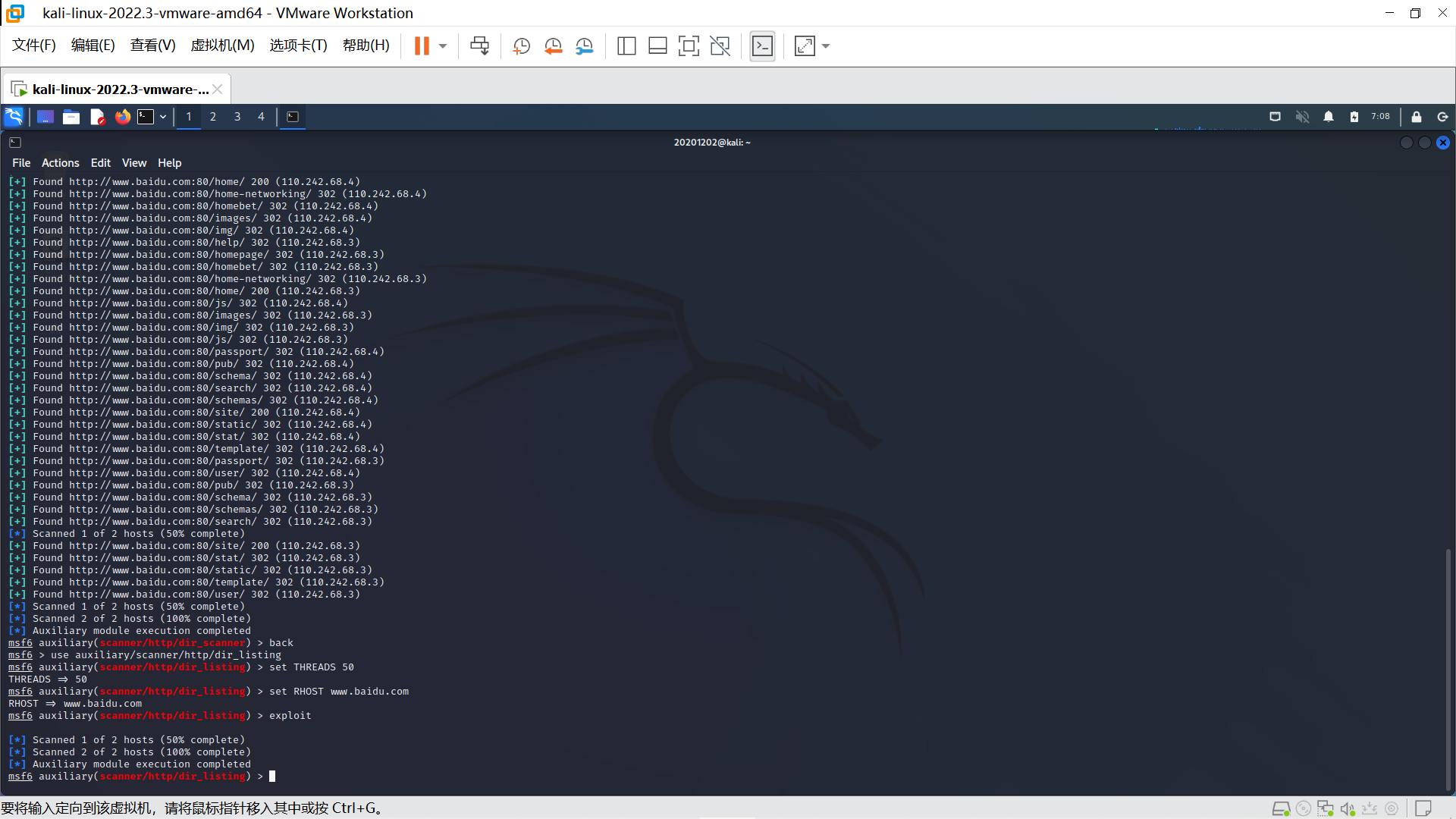

- dir_listing

use auxiliary/scanner/http/dir_listing

set THREADS 50

set RHOST www.baidu.com

exploit

- brute_dirs

use auxiliary/scanner/http/brute_dirs

set THREADS 50

set RHOST www.baidu.com

exploit

②利用搜索引擎的技巧

点击百度的高级搜索设置就可以看到我们能怎样精确搜索到我们想要的内容

常用字段:

+:强制包含关键词

-:消除无关性

|:并行搜索

“”:精确匹配

《》:精确匹配/电影或小说

『』:查找论坛版块

intitle:把搜索范围限定在网页标题中

inurl:把搜索范围限定在url链接中

site:把搜索范围限定在特定站点中

filetype:专业文档搜索

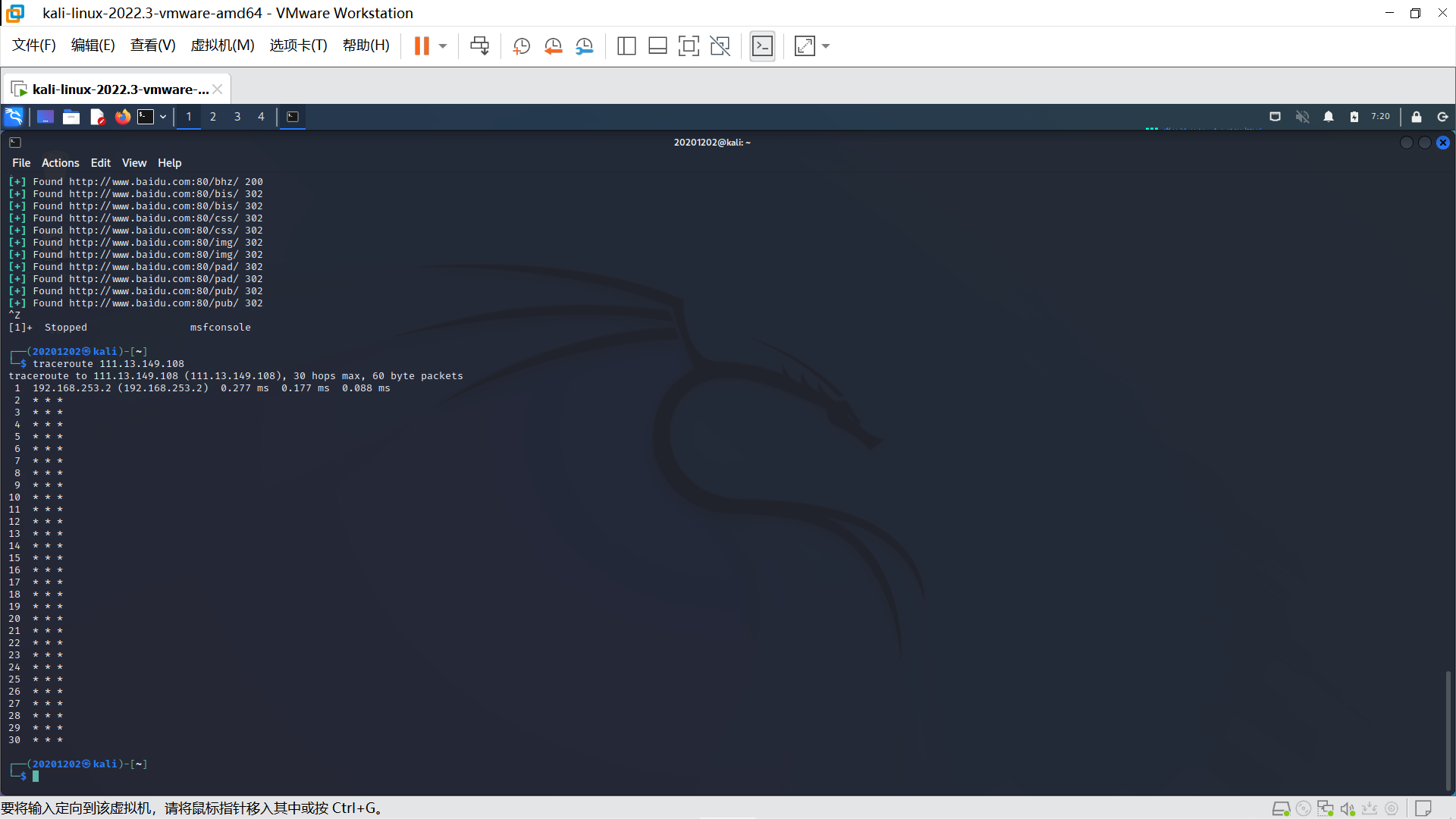

③路由侦察

Windows 使用tracert www.baidu.com命令对www.baidu.com经过的路由进行探测

linux下使用traceroute命令进行路由侦查

(2)DNS IP注册信息的查询

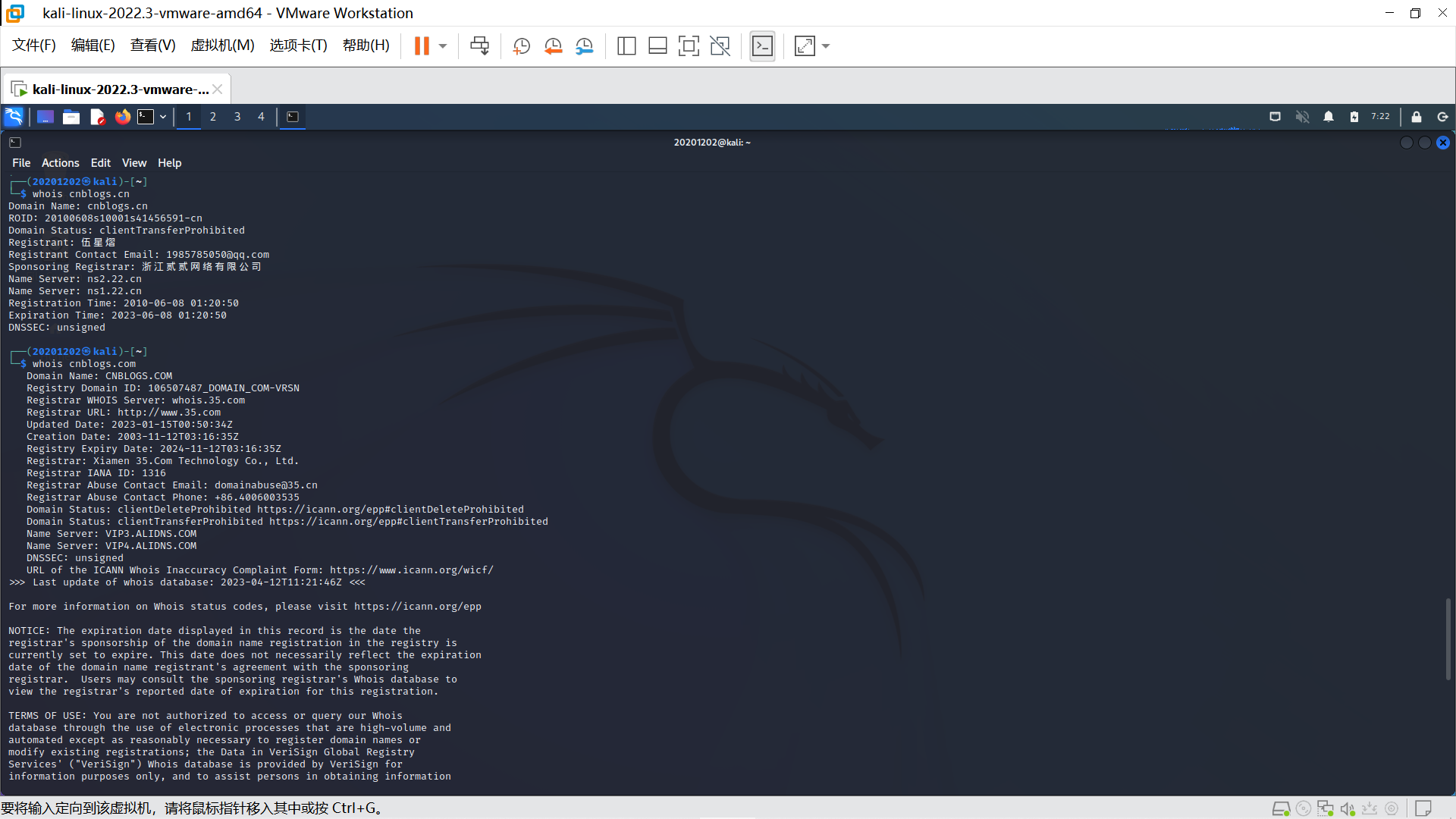

①whois查询

whois 就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商),使用时要去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到

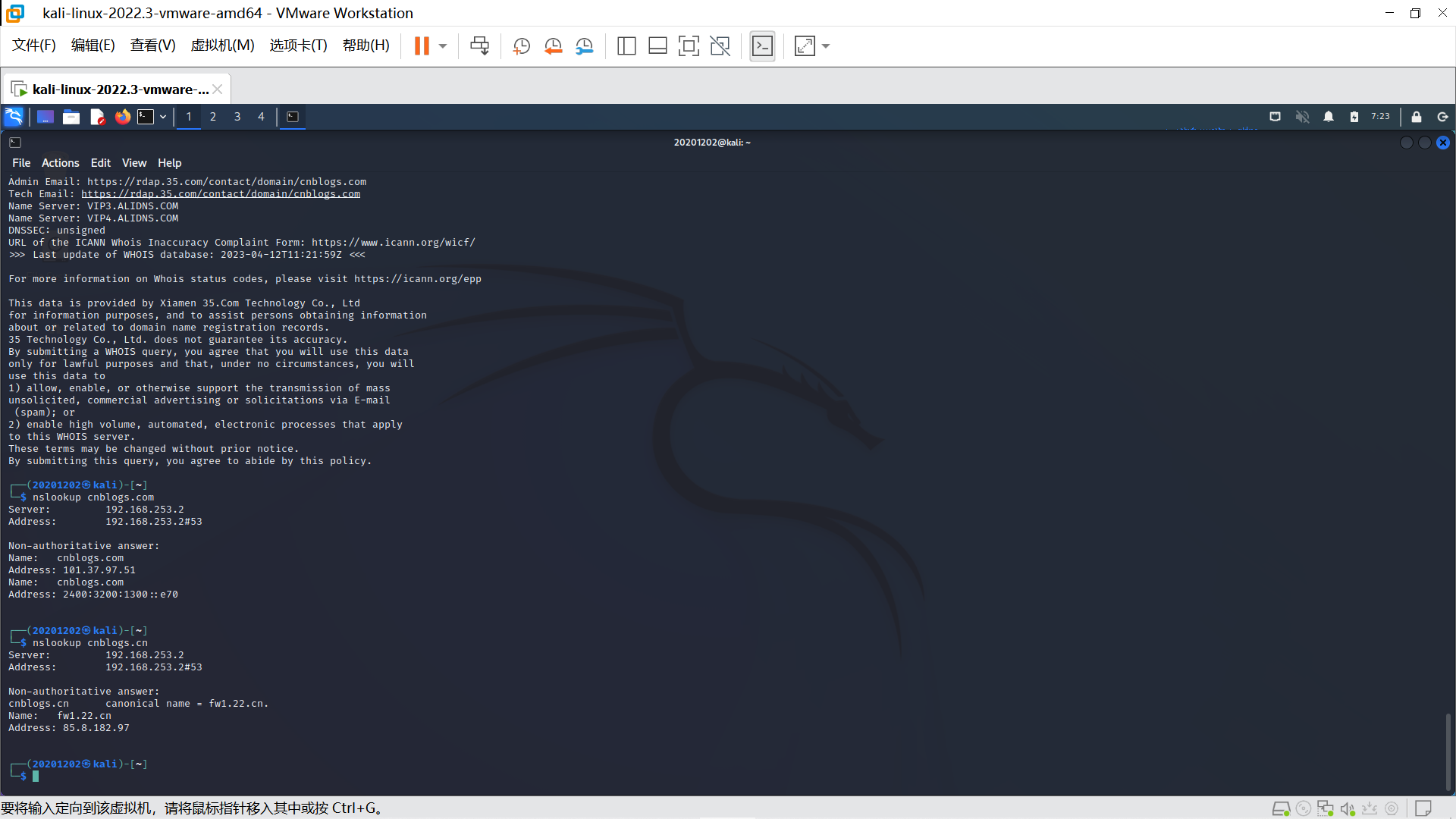

②nslookup查询

可以得到DNS解析服务器保存的Cache的结果(有可能出现错误)。

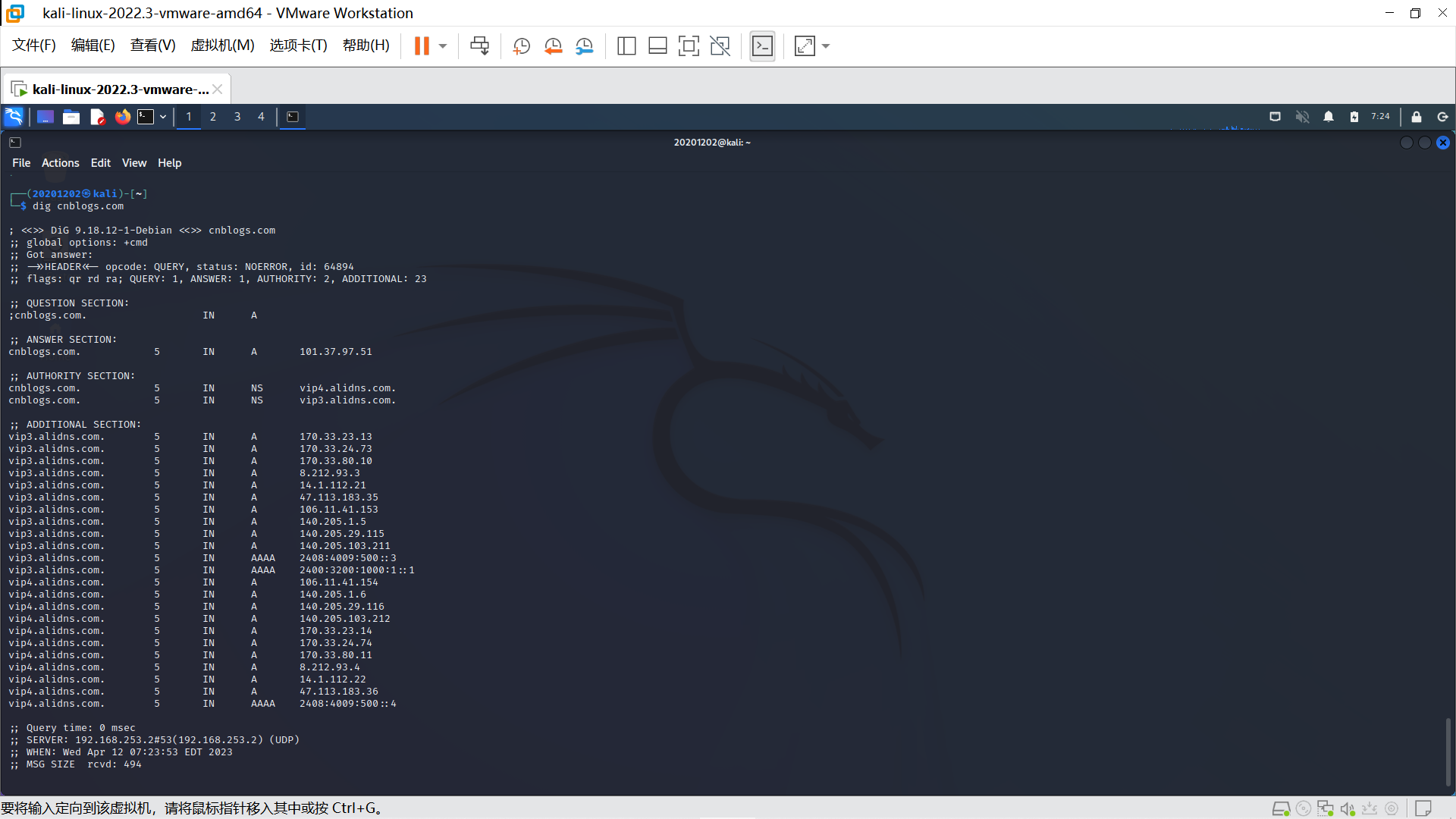

③dig域名查询

dig可以从官方DNS服务器上查询精确的结果。dig可以从官方DNS服务器上查询精确的结果。

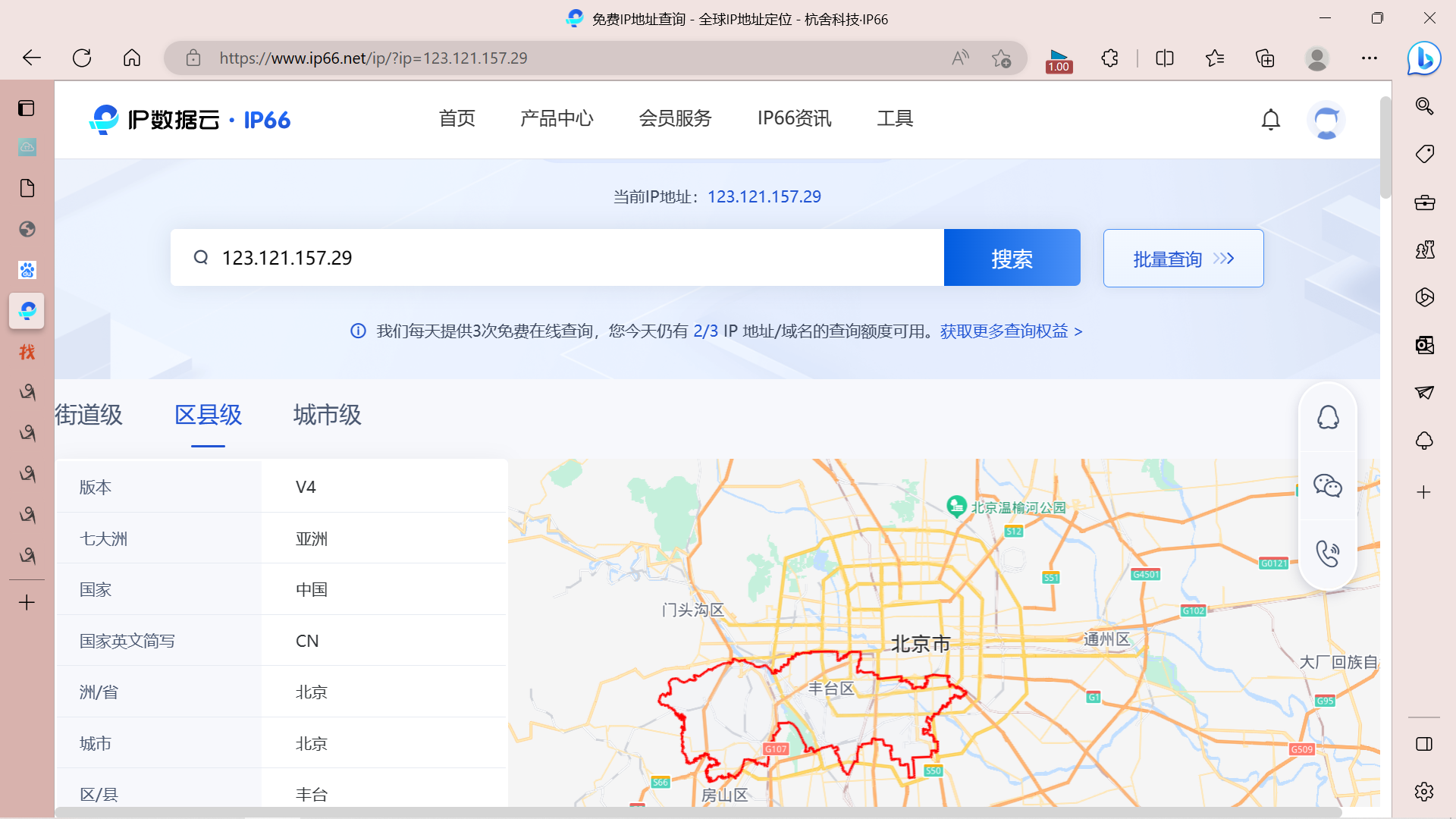

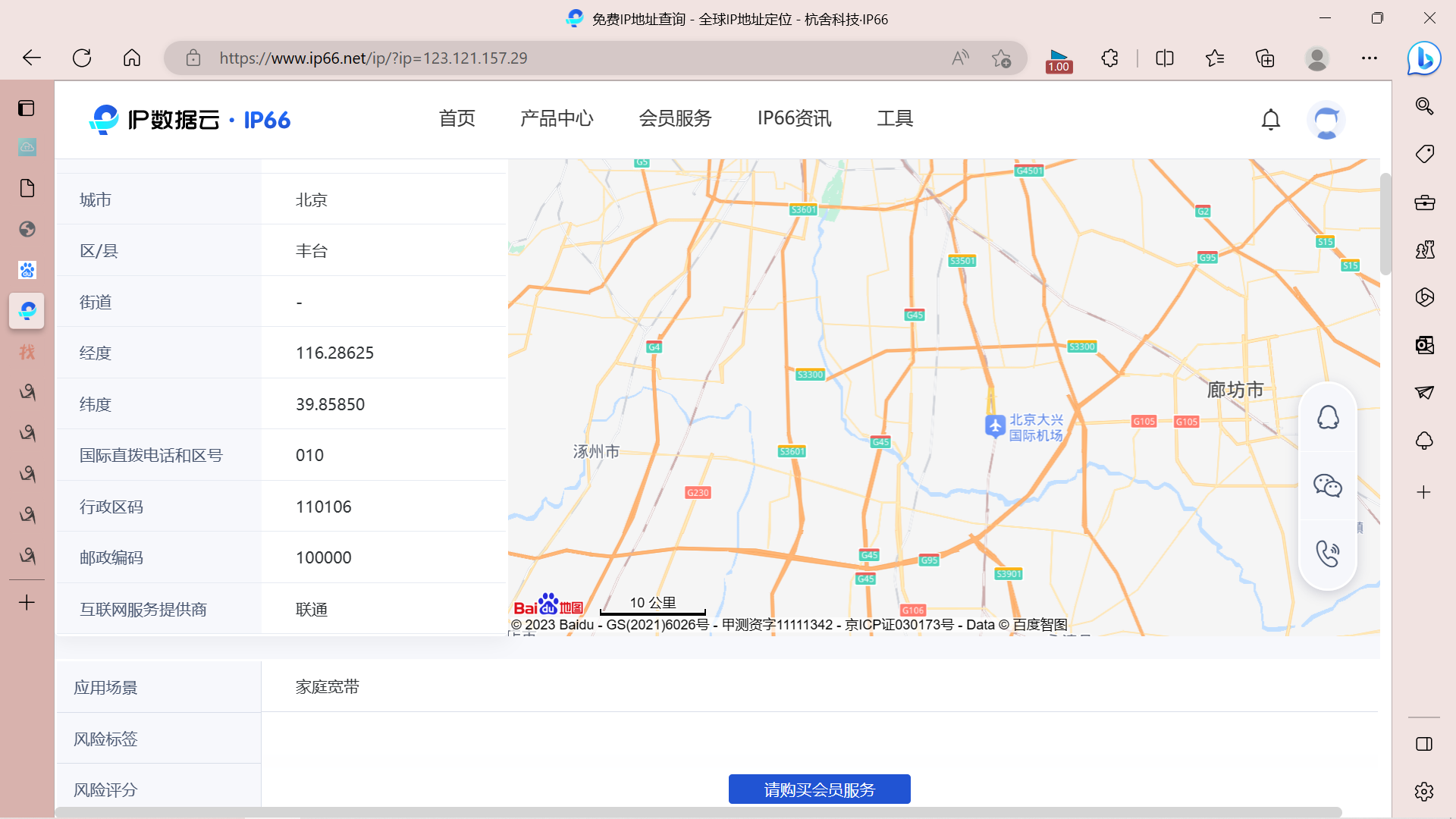

④IP2Location地理位置查询

推荐网站:IP66_ip归属地在线查询_免费ip查询_ip精准定位平台

⑤IP2反域名查询

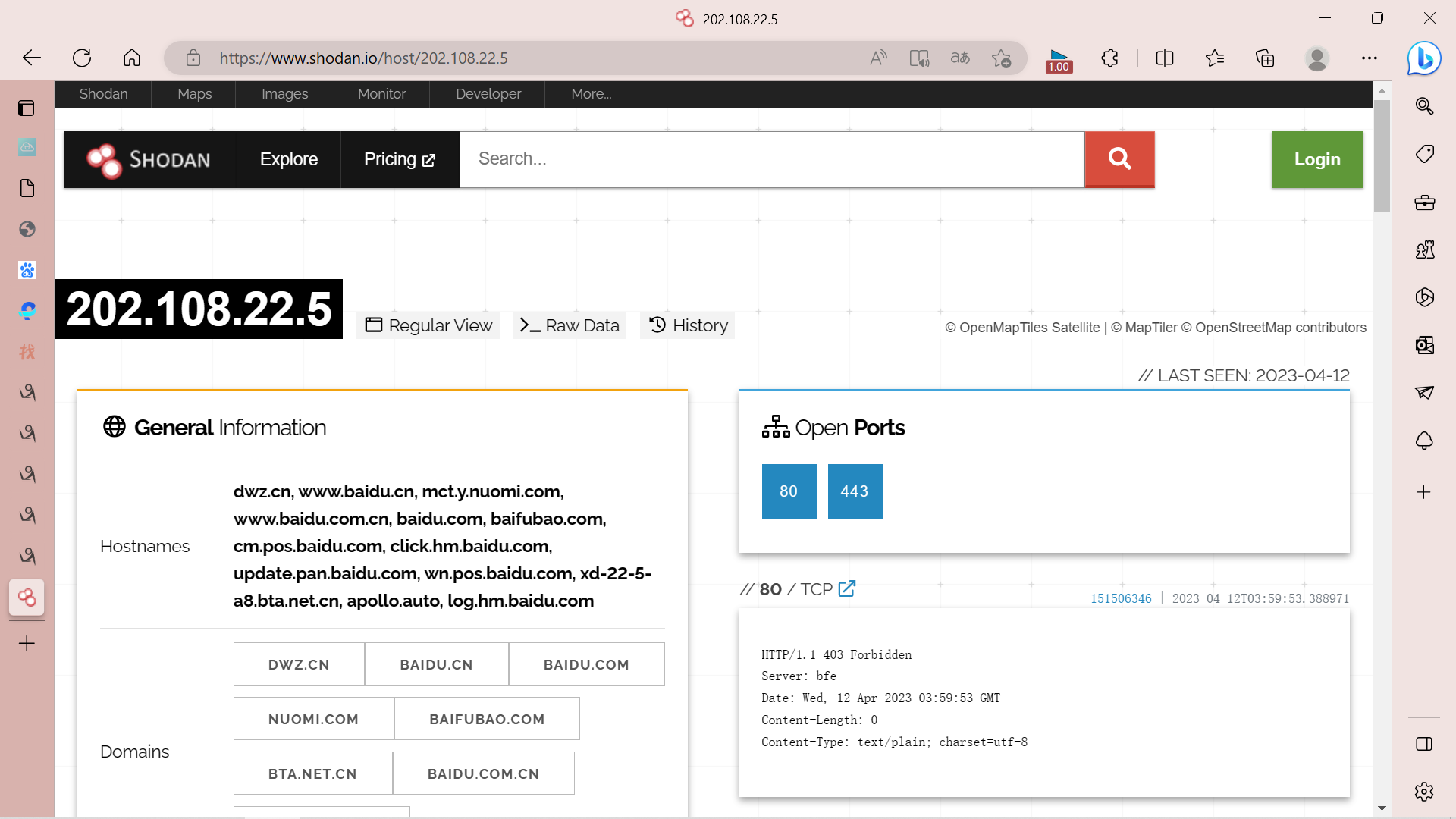

在https://www.shodan.io/中输入百度的ip地址202.108.22.5

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

①主机发现

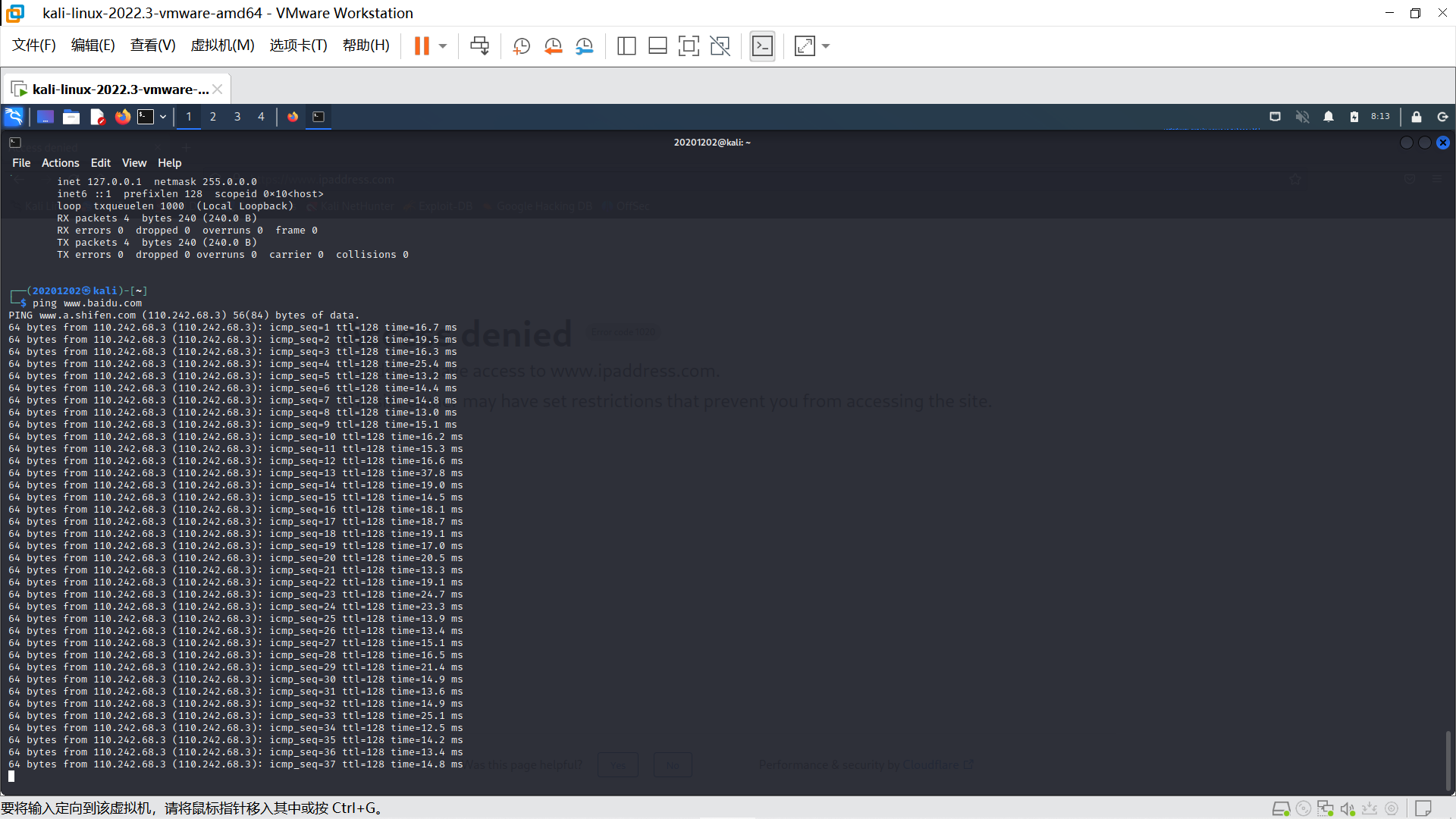

- ping

ping命令用发送ICMP报文的方法检测活跃主机

输入命令ping www.baidu.com

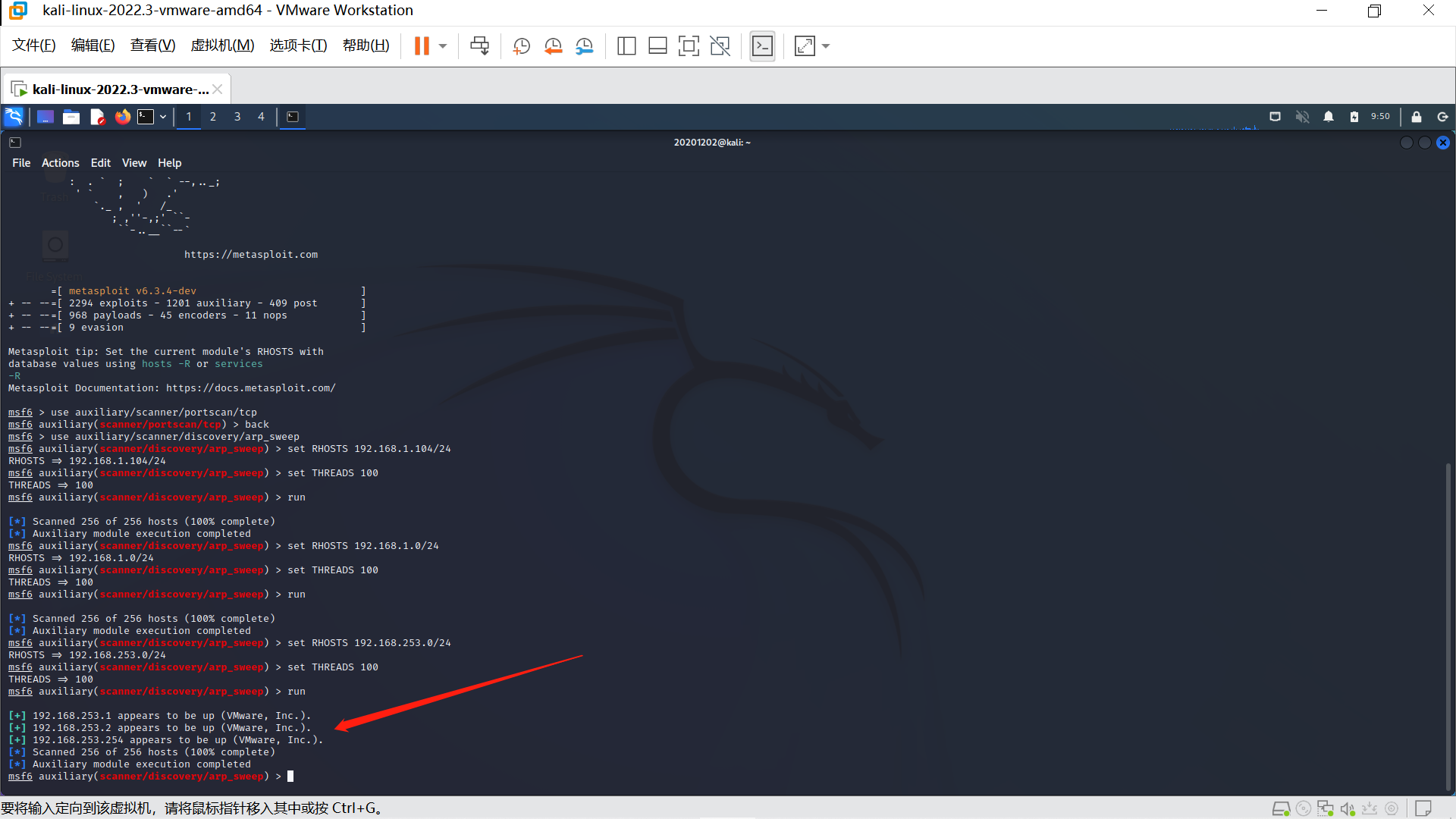

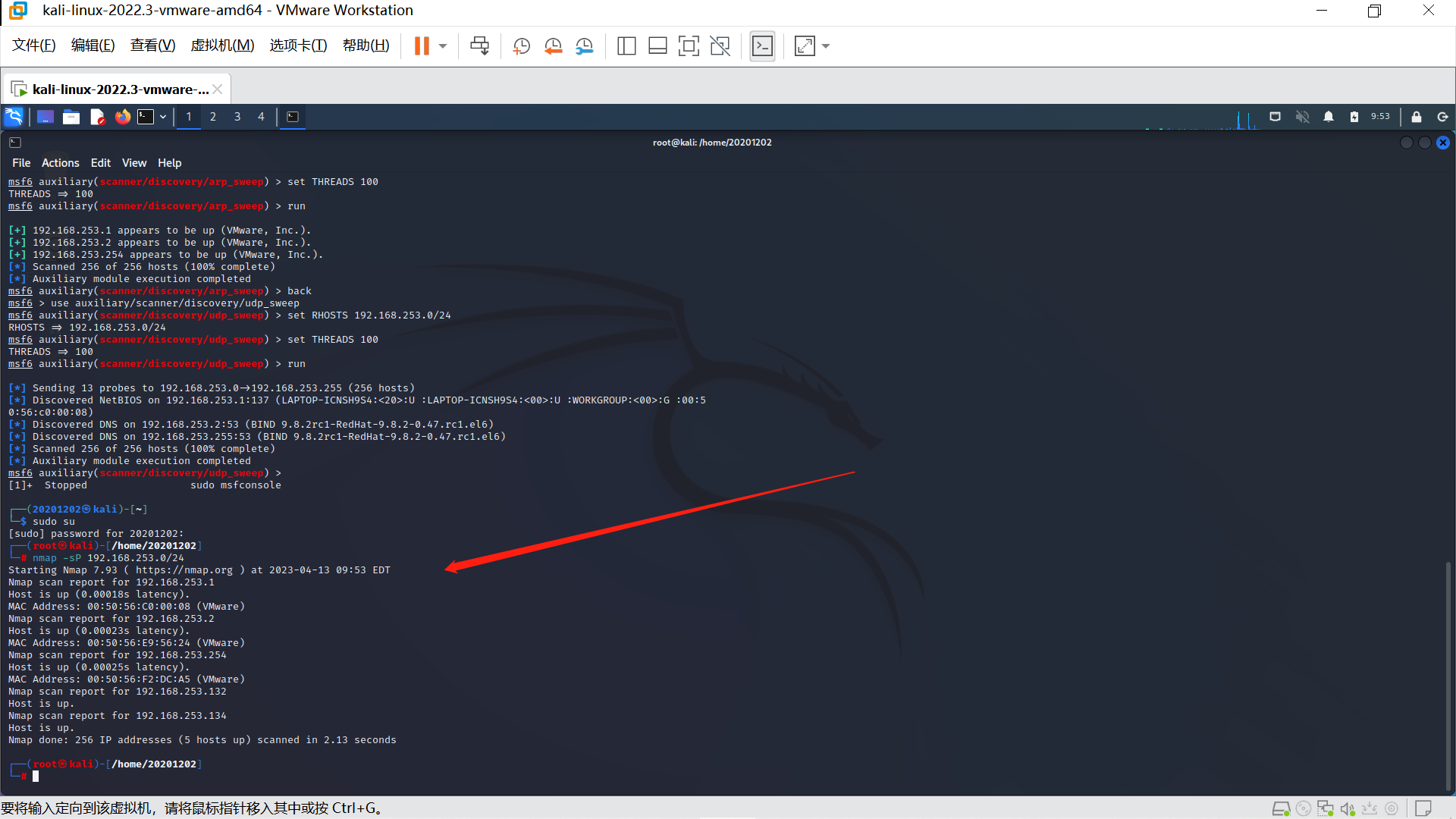

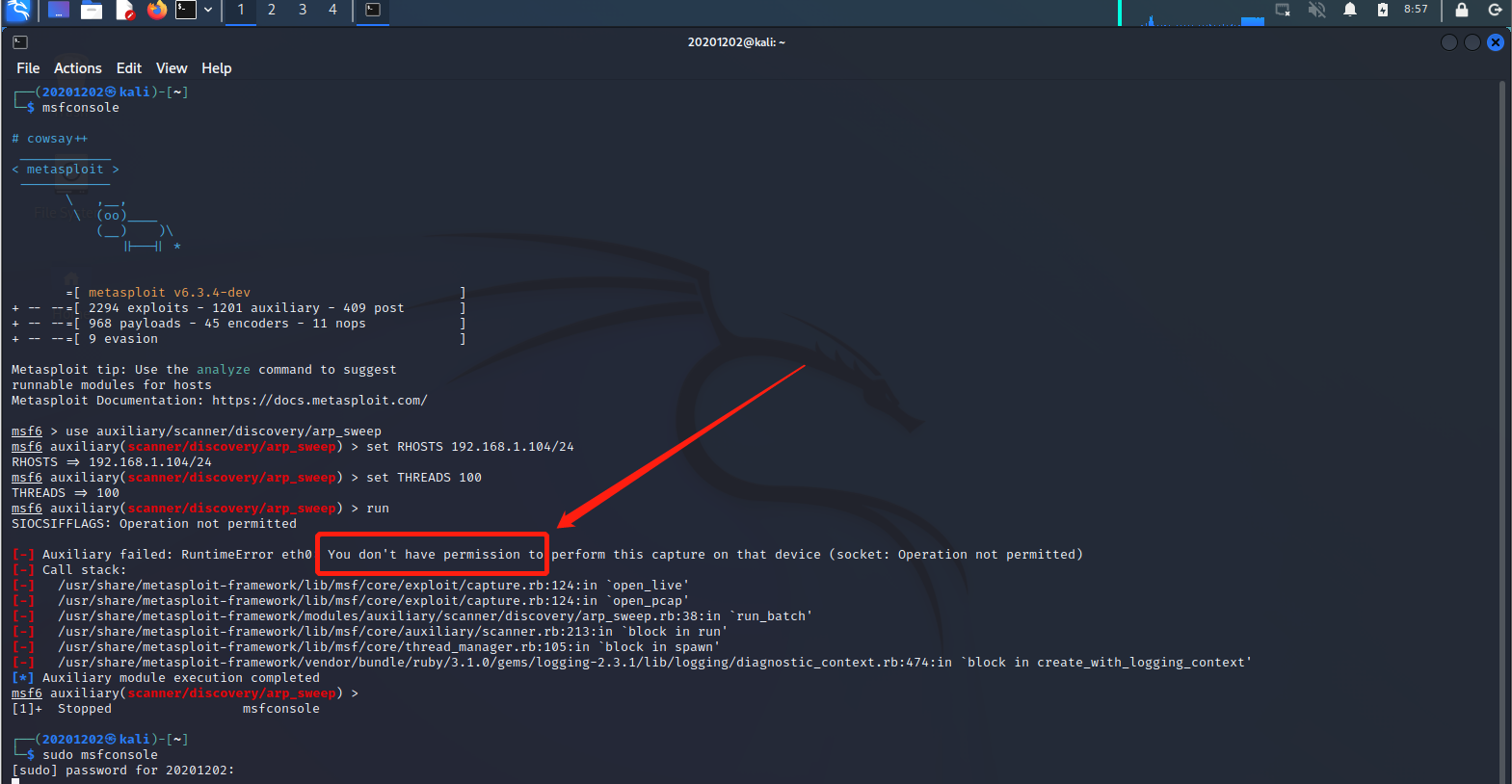

- metasploit中的arp_sweep模块

使用ARP请求枚举本地局域网络中的所有活跃主机

192.168.253.132是虚拟机ip地址,所以设置的主机段为192.168.253.0

sudo msfconsole//sudo很重要

use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块

show options //查询模块参数

set RHOSTS 192.168.253.0/24 //用set进行hosts主机段设置

set THREADS 100//加快扫描速度

run //执行run进行扫描

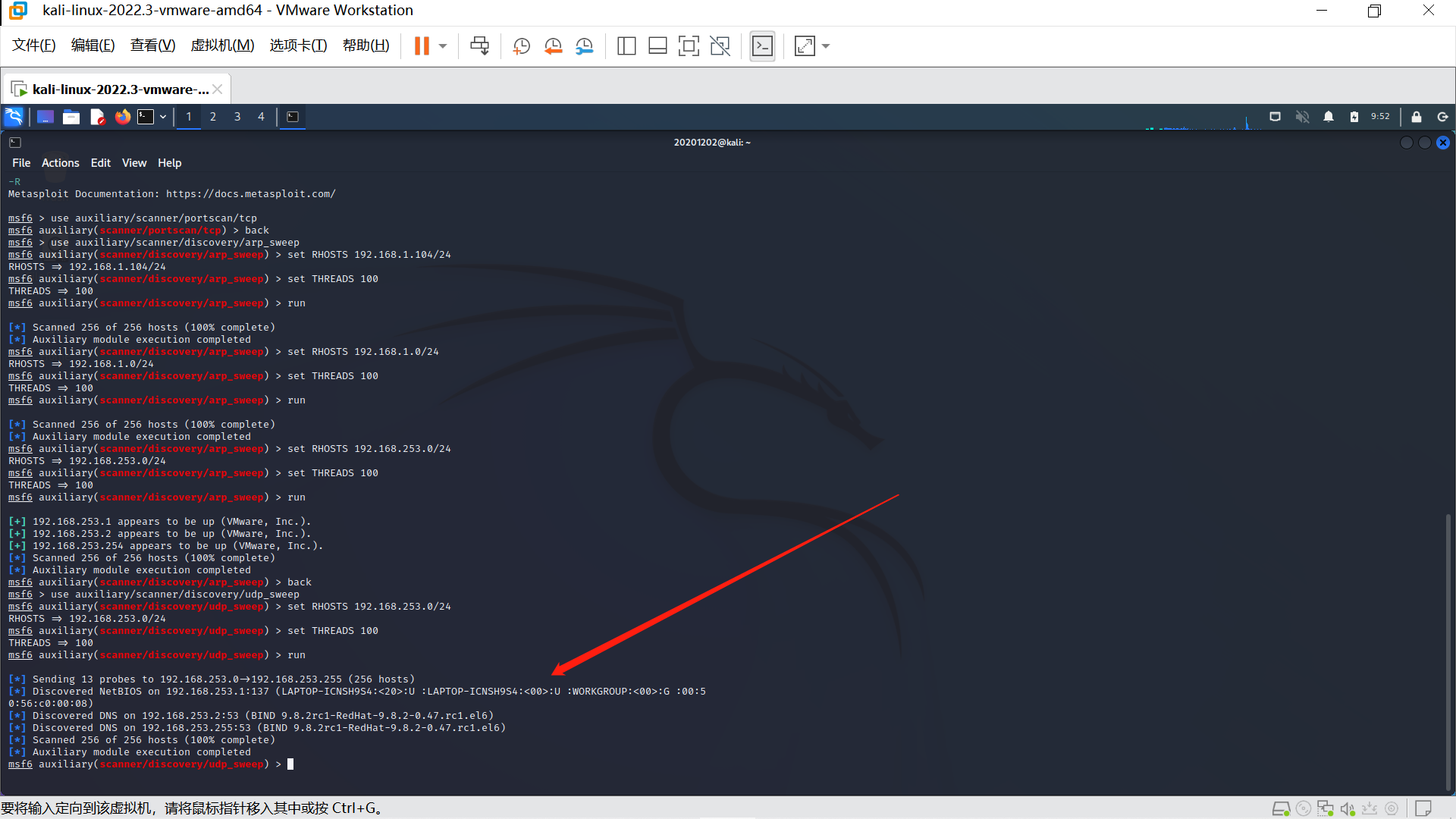

- metasploit中udp_sweep模块

使用UDP数据包探测本地局域网络中的所有活跃主机

msfconsole

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.253.0/24

set THREADS 100

run

- nmap -sP

使用nmap -sP 192.168.253.0/24扫描本地局域网络中的所有活跃主机

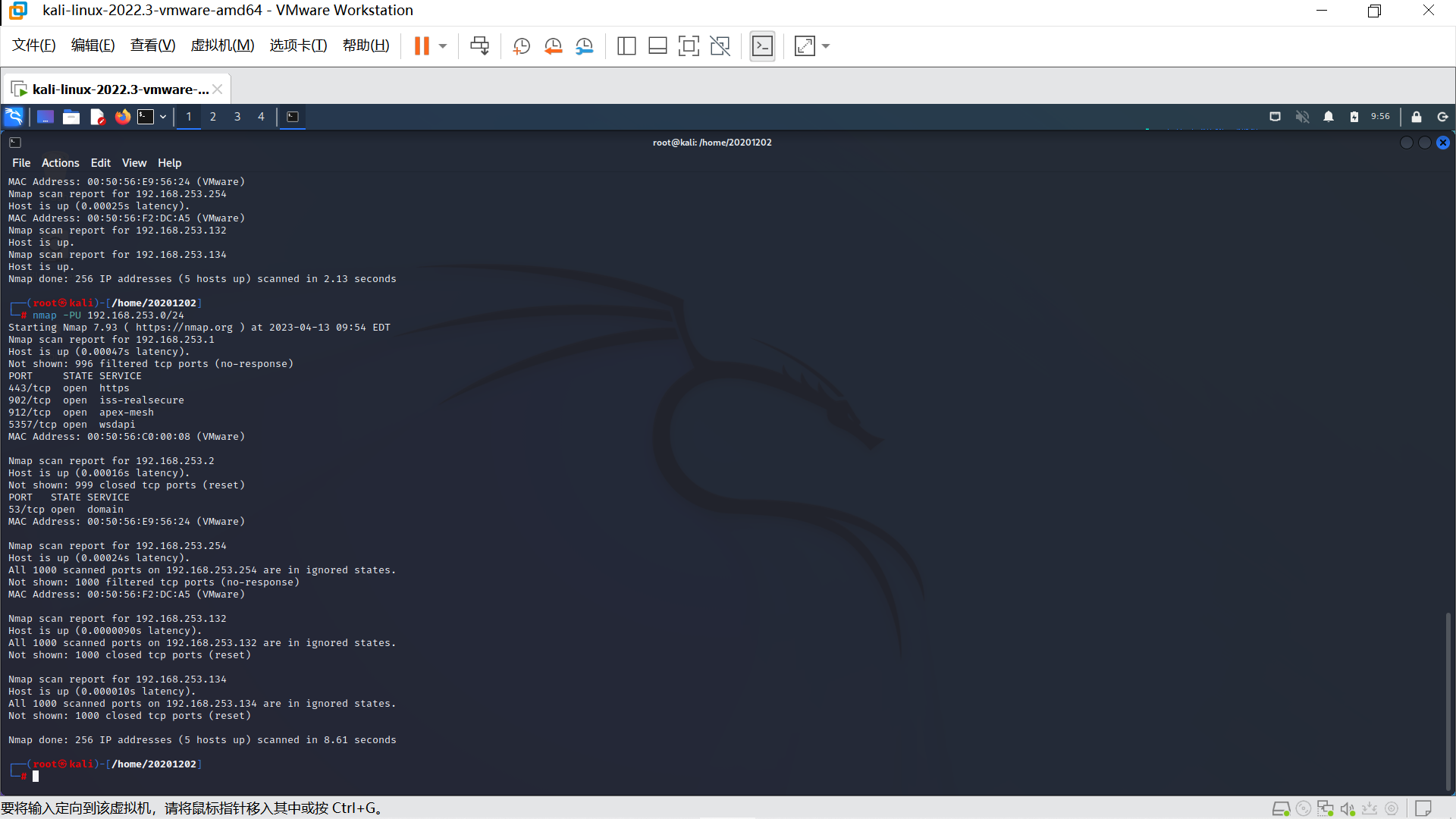

②端口扫描

使用nmap -PU 192.168.253.0/24命令,扫描UDP端口

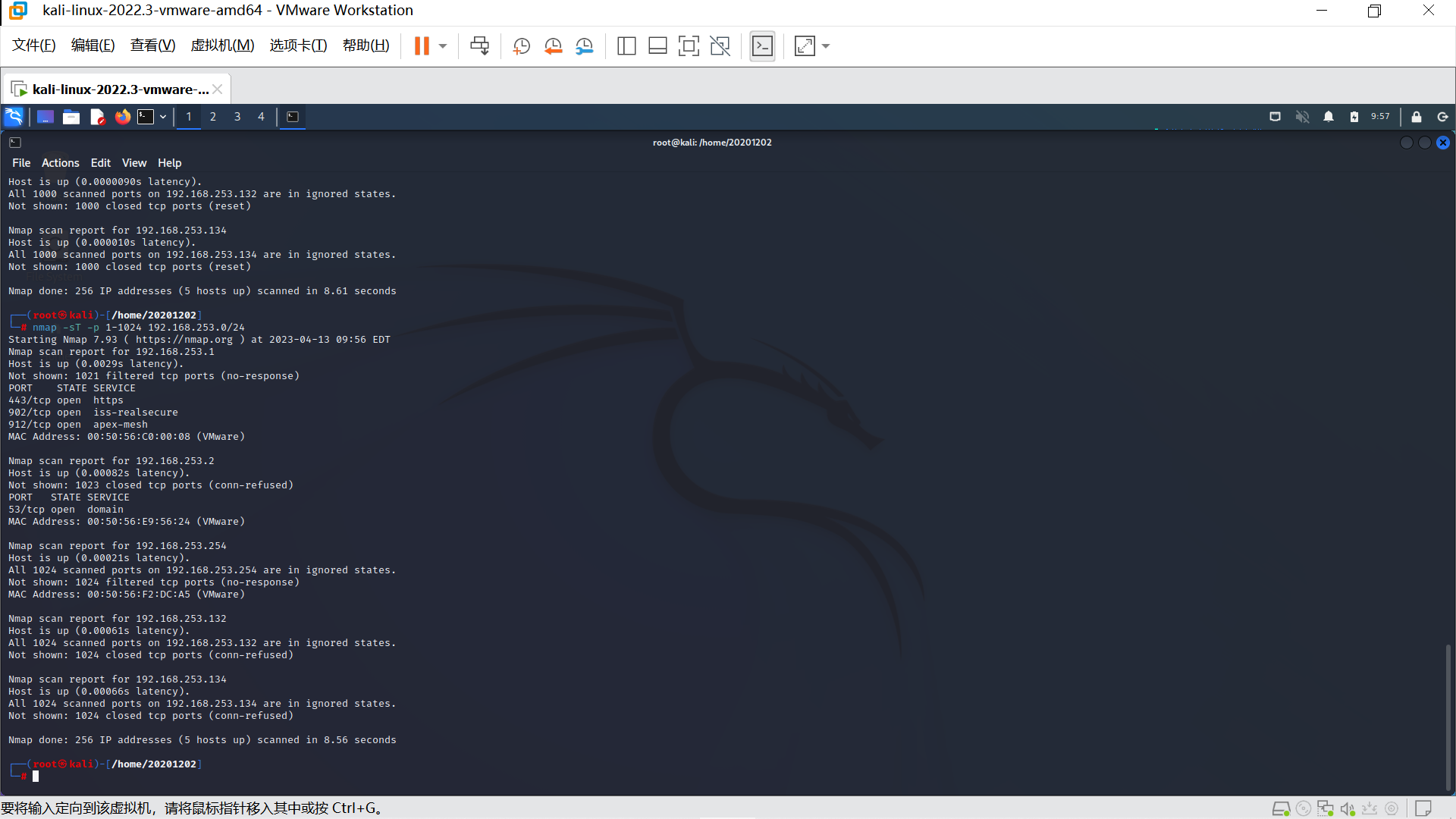

使用nmap -sT -p 1-1024 192.168.253.0/24使用TCP connect扫描1-1024端口

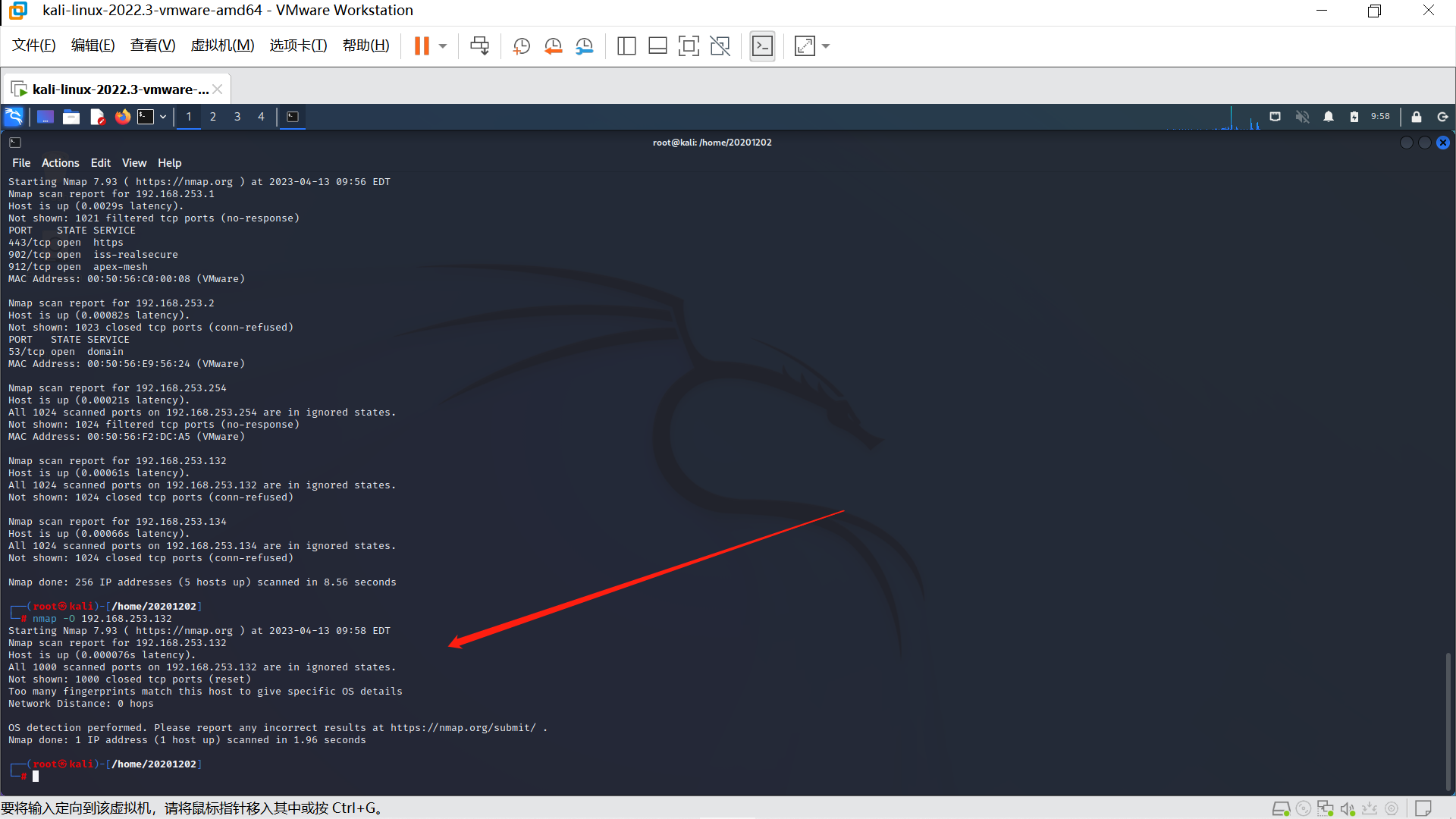

③OS及服务版本探测

操作系统侦测:输入nmap -O 192.168.253.132,指定nmap进行OS探测

④具体服务的查点

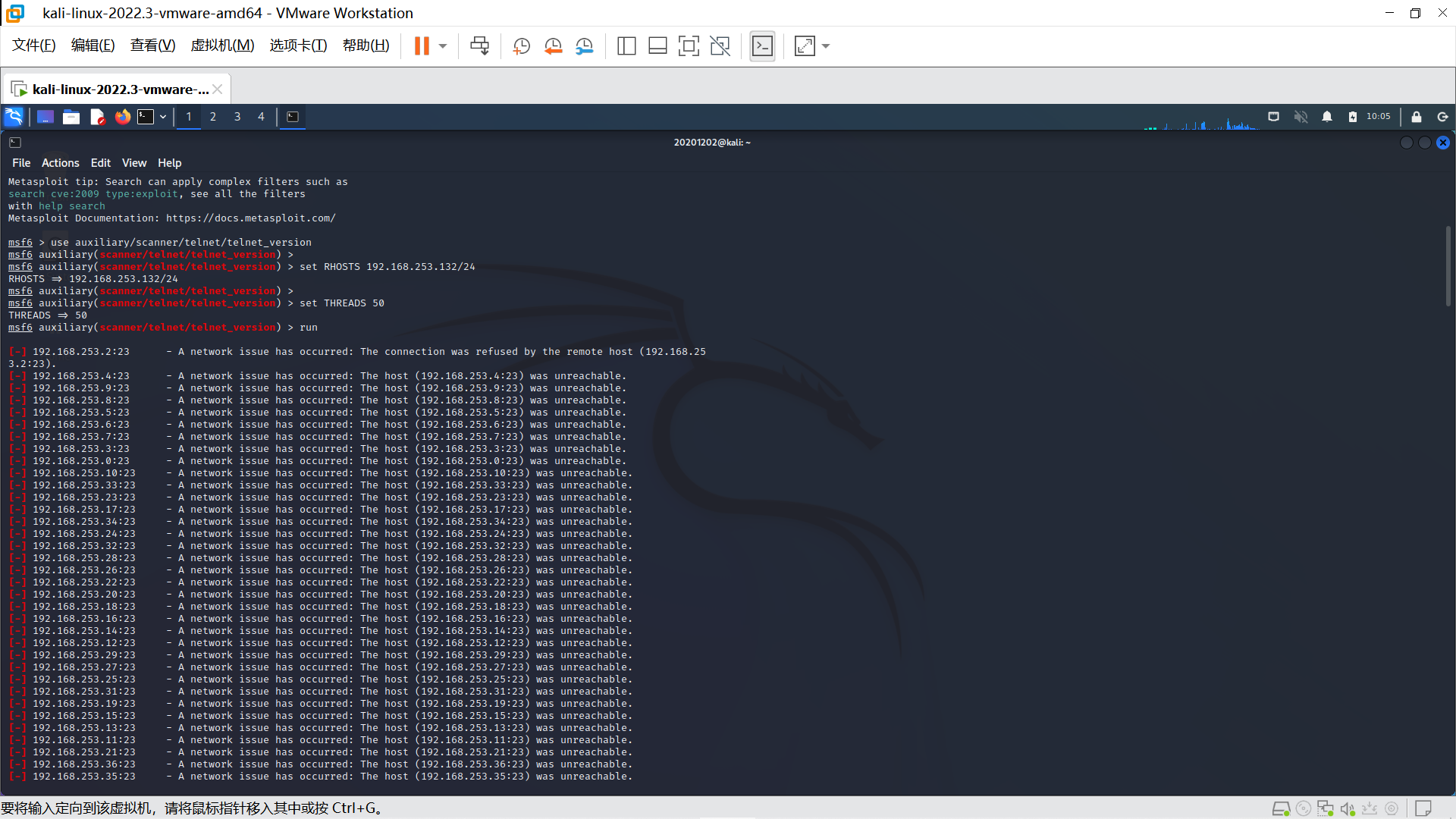

- telenet服务扫描

use auxiliary/scanner/telnet/telnet_version

set RHOSTS 192.168.253.132/24

set THREADS 50

run

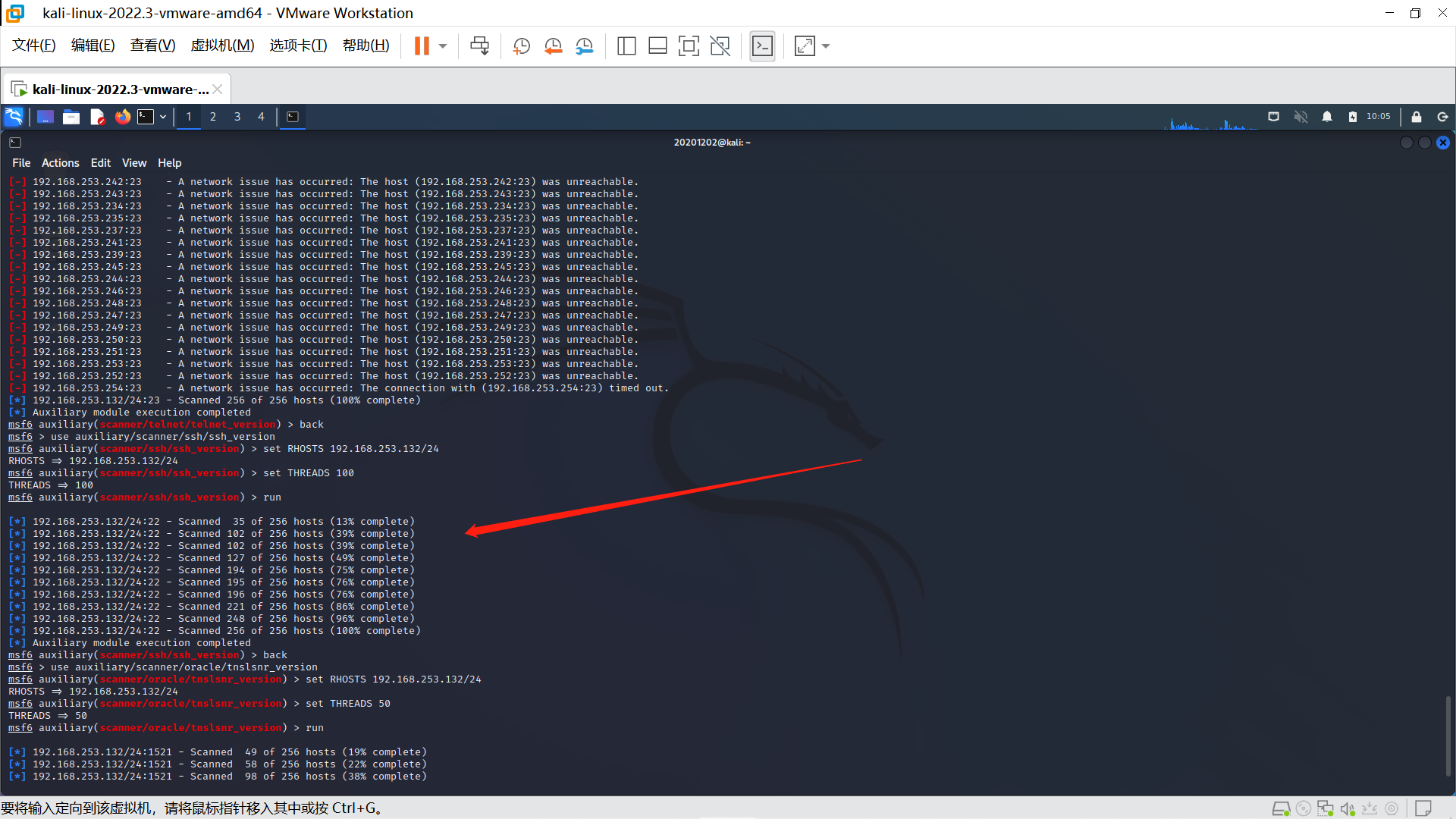

- ssh服务

use auxiliary/scanner/ssh/ssh_version

set RHOSTS 192.168.253.132/24

set THREADS 100

run

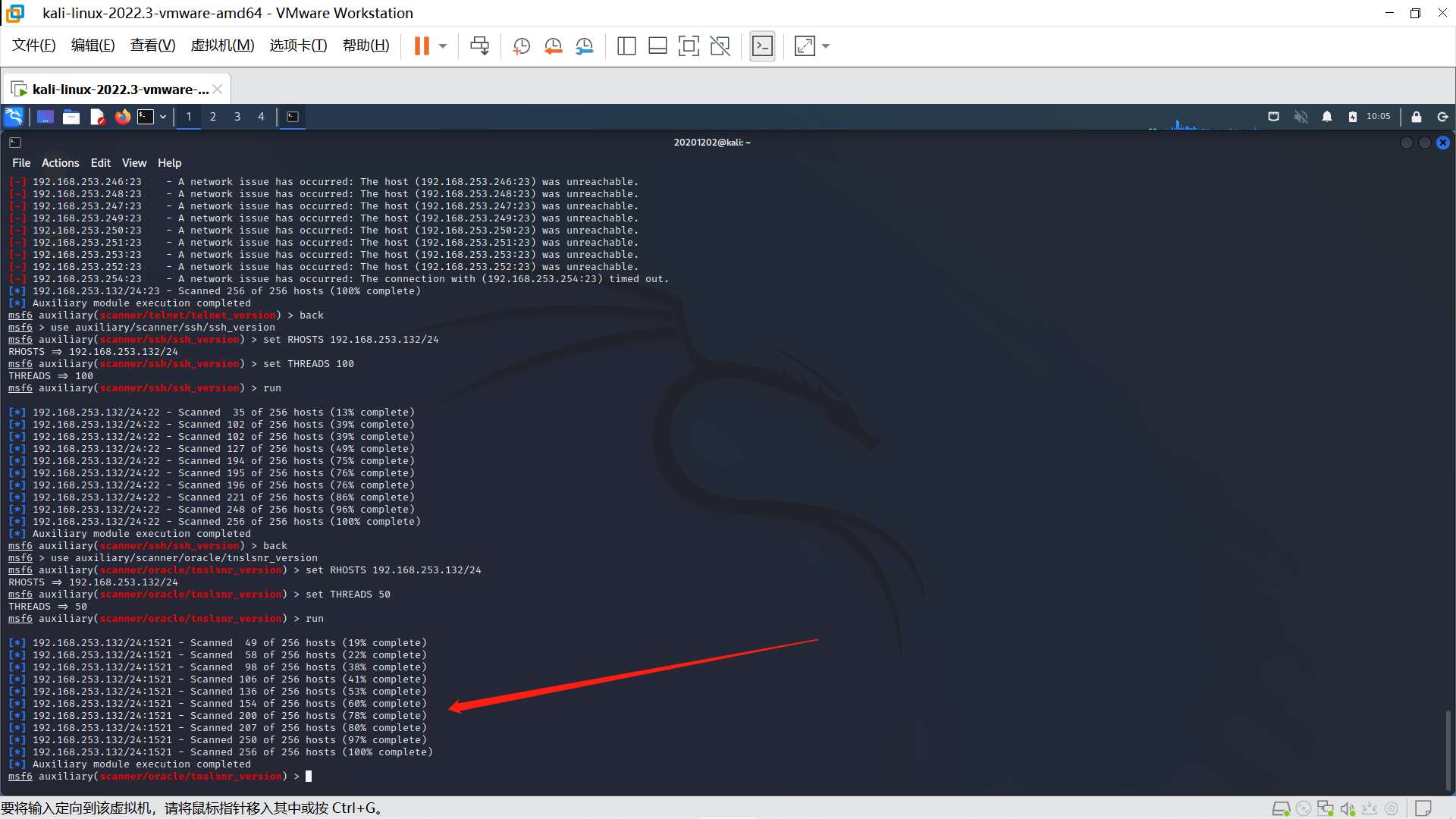

- Oracle数据库服务查点

use auxiliary/scanner/oracle/tnslsnr_version

set RHOSTS 192.168.253.132/24

set THREADS 50

run

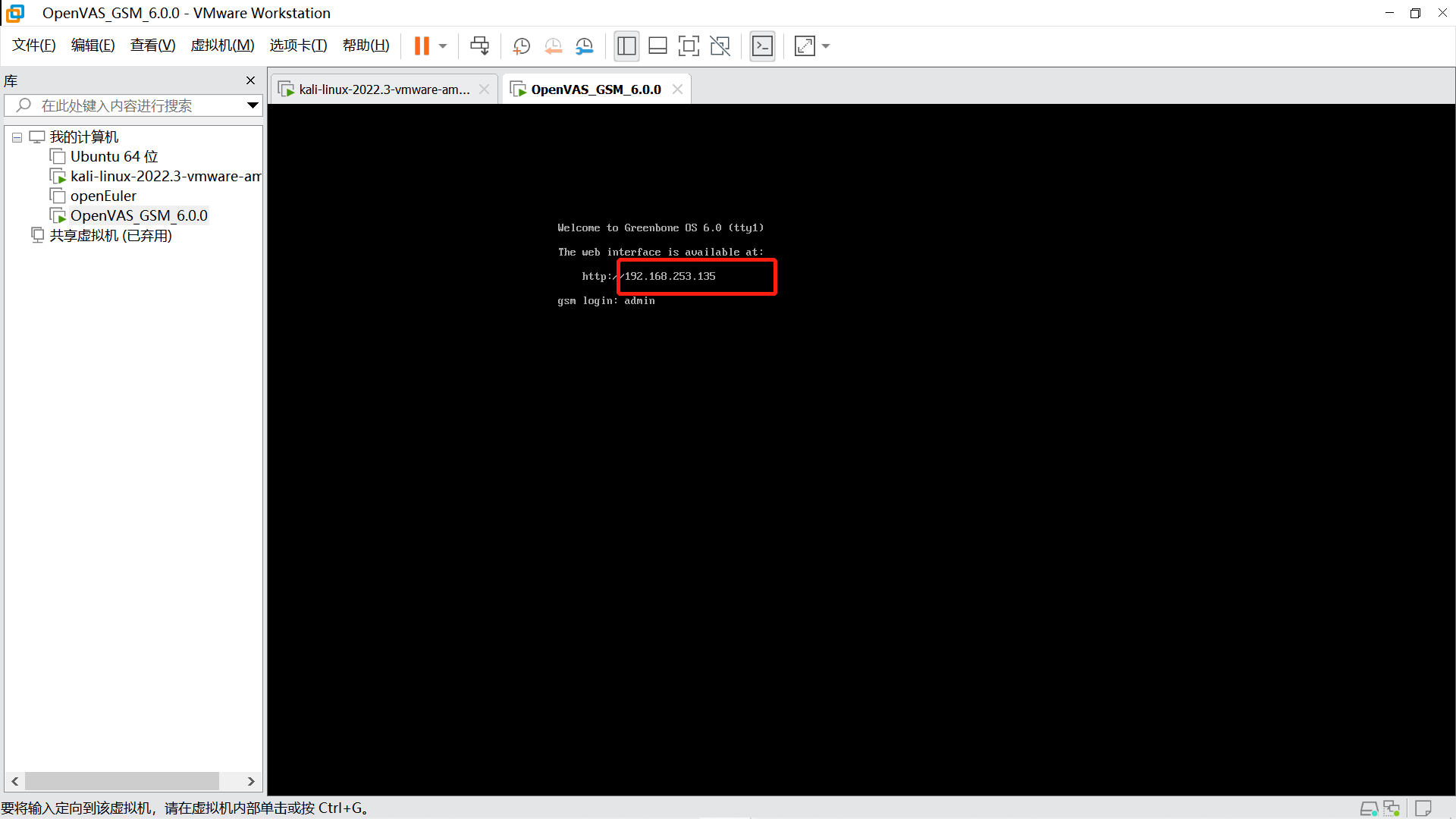

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

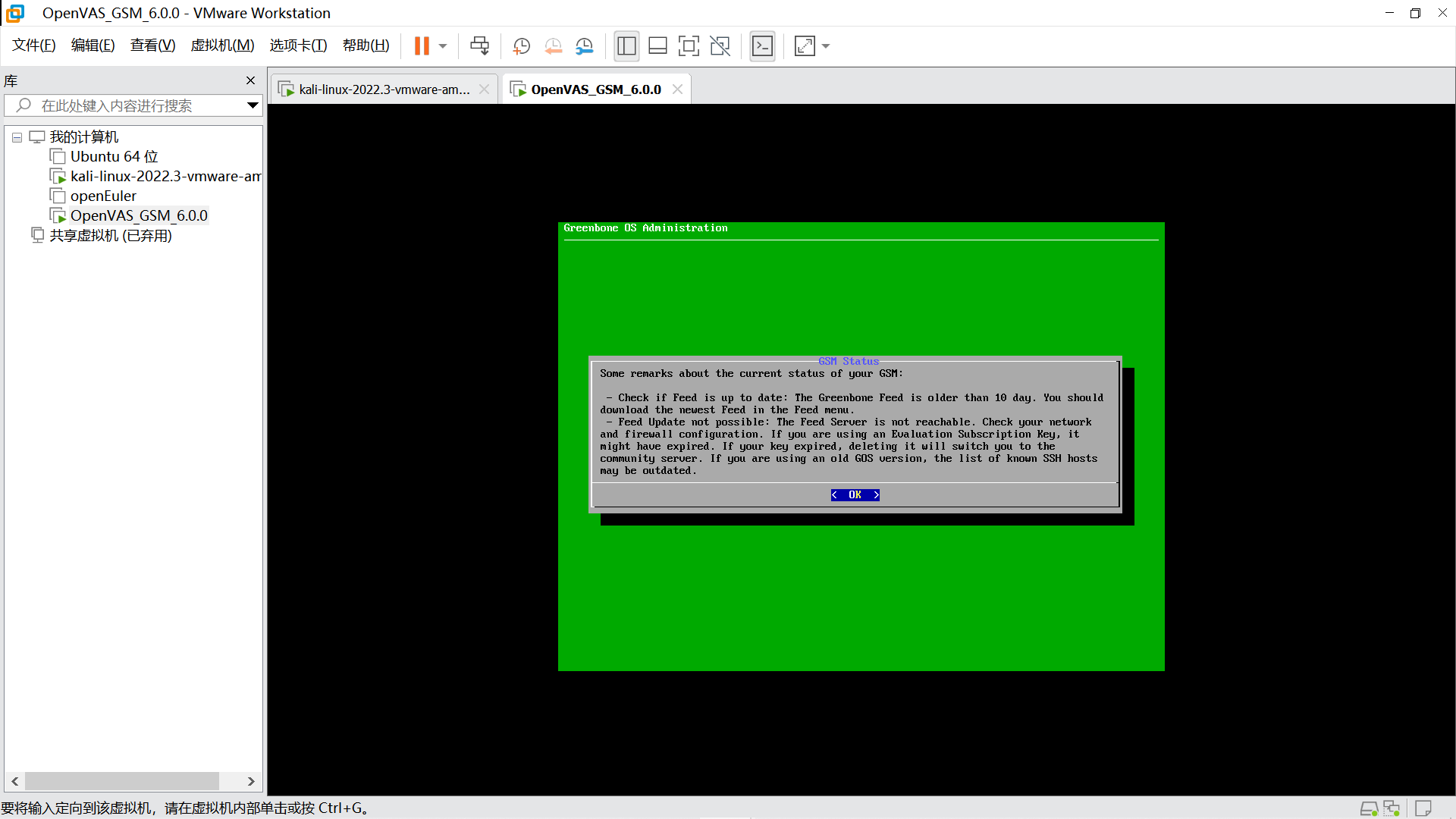

①openvas安装

(用户名admin,密码123456,IP:192.168.253.135)

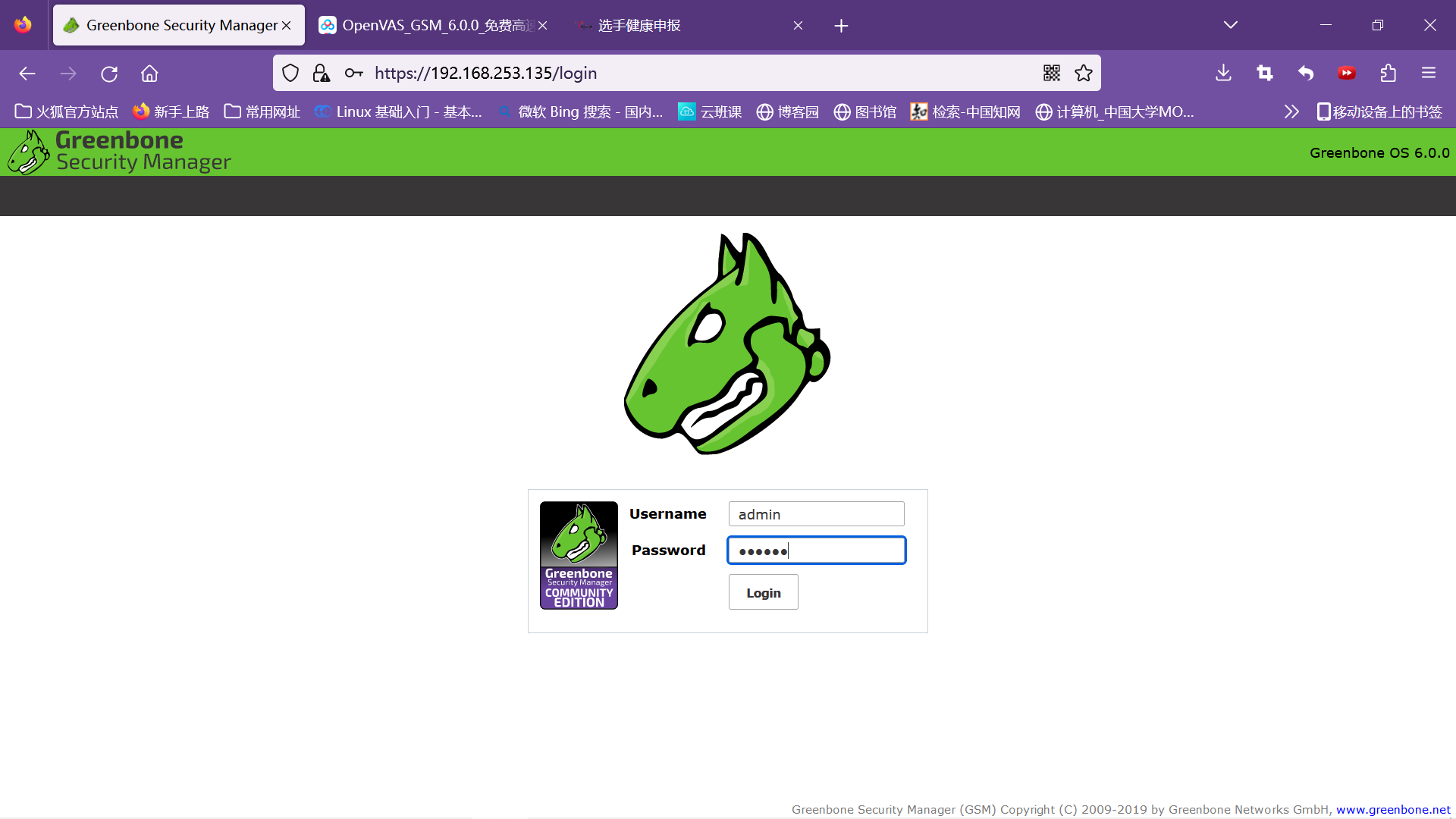

②运行登录

浏览器输入openvas的IP并登录

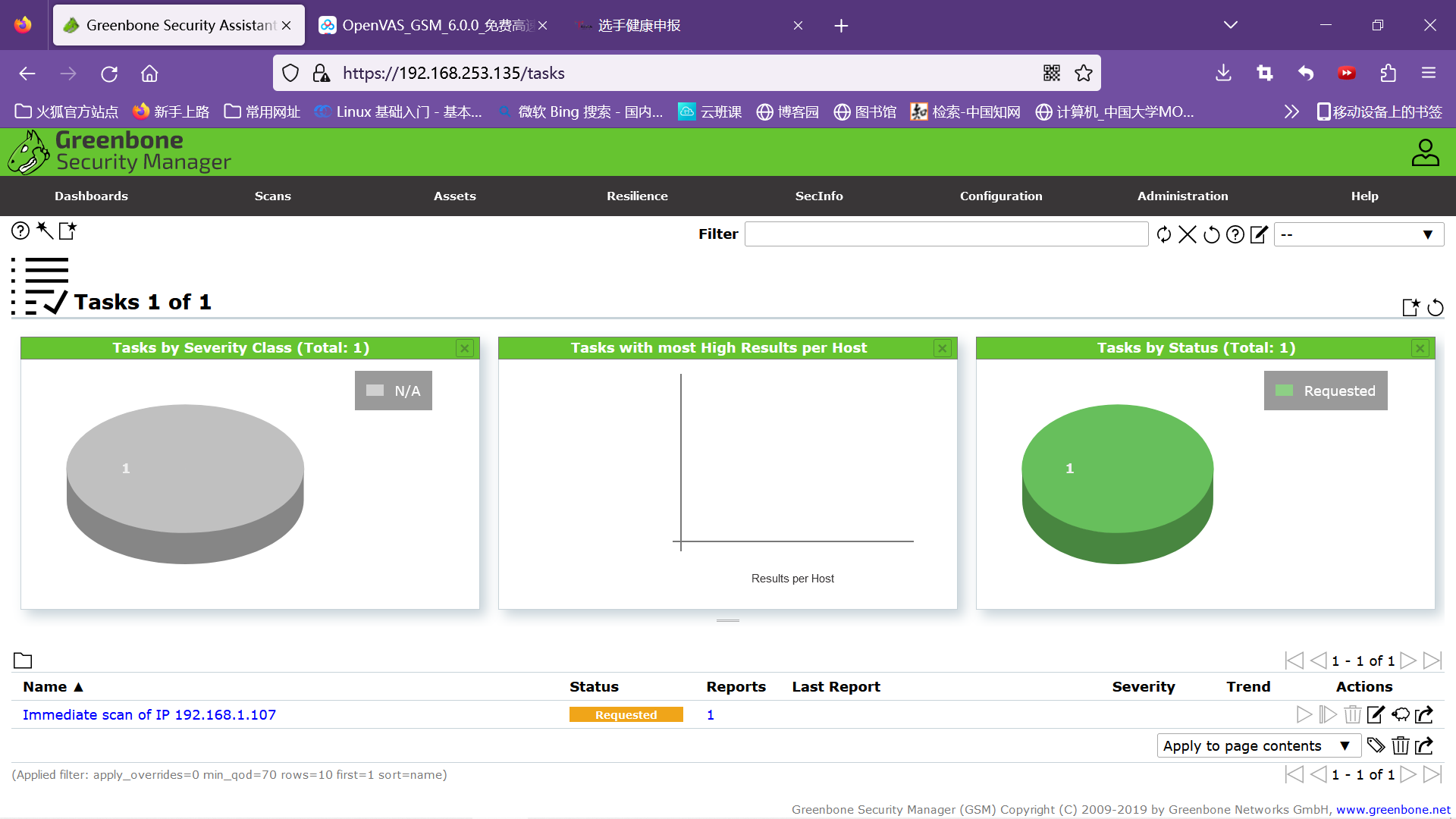

③漏洞扫描

进入界面后,点上方task,选择第一个选项,输入主机的IP进行检测

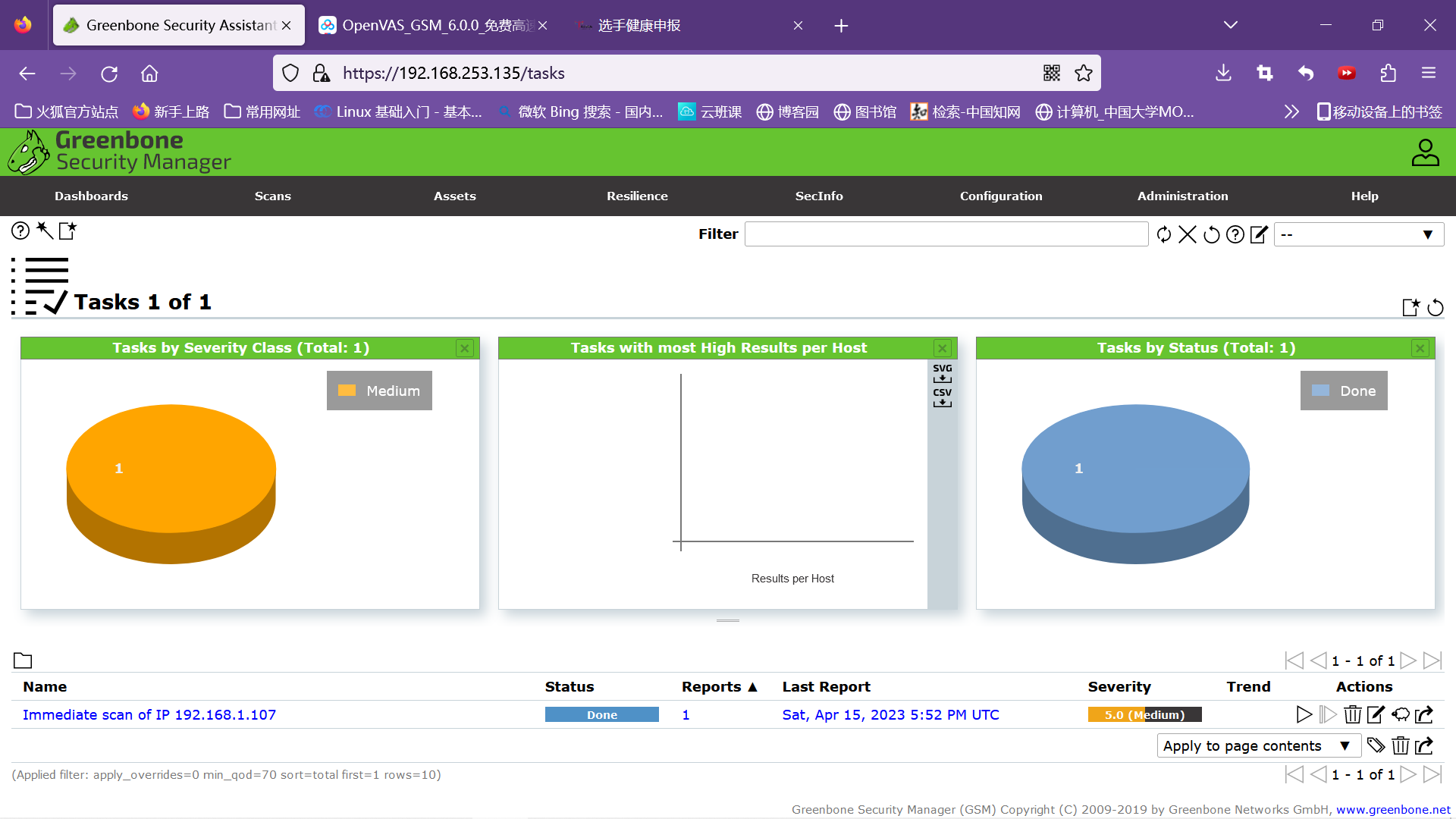

④查看报告

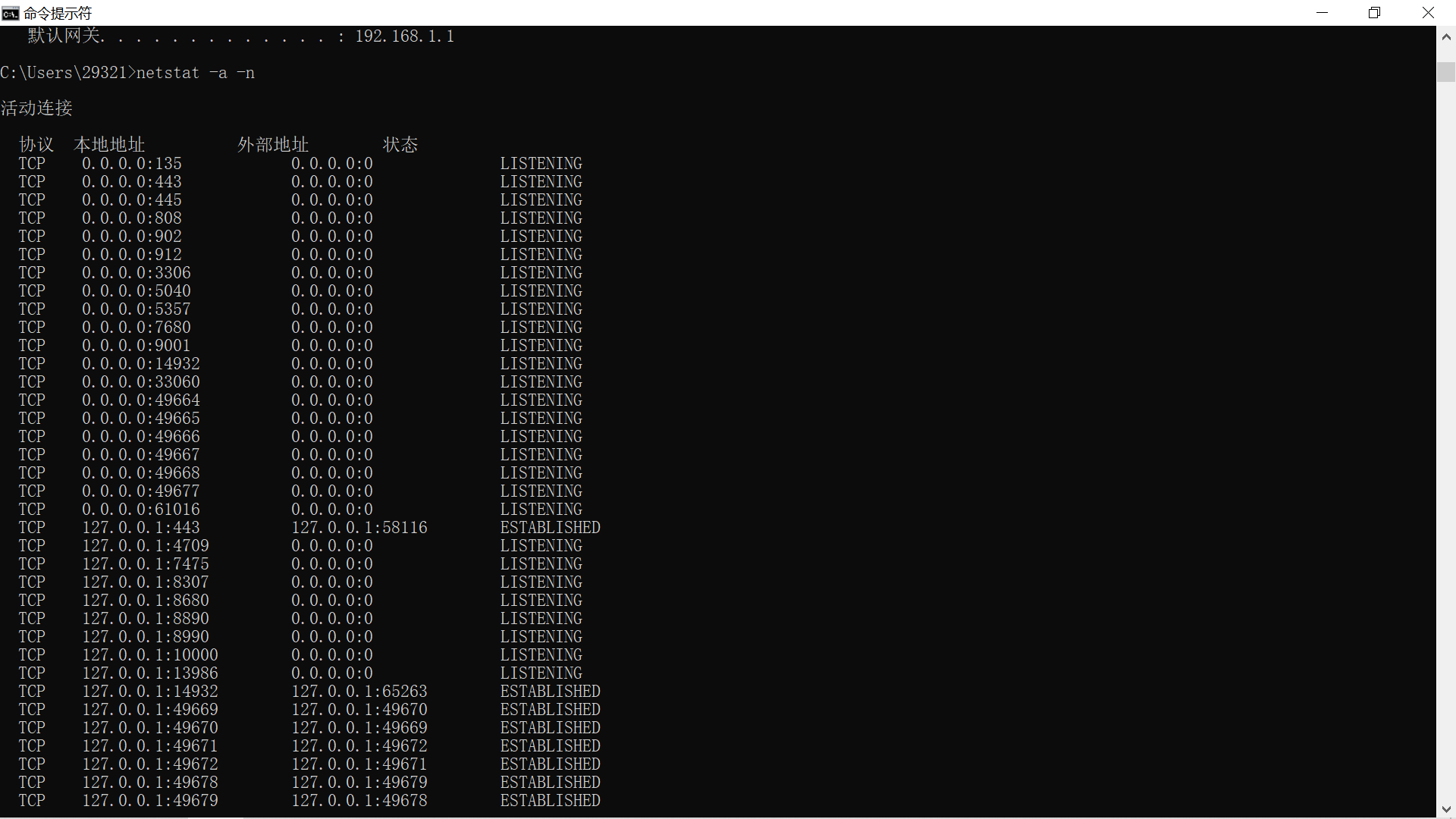

点击查看成果,选择PORTS查看一下开放端口,在主机CMD命令行中用netstat -a -n查看

二、实验后回答问题

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN(北美地区业务), RIPE(负责欧洲地区业务), APNIC(负责亚太地区业务), LACNIC(负责拉丁美洲美洲业务), AfriNIC(负责非洲地区业务)

(2)什么是3R信息。

Registrant:注册人 Registrar:注册商 Registry:官方注册局

(3)评价下扫描结果的准确性。

扫描结果基本准确(系统、端口等),但不过有些端口还是扫不出来,而且漏洞太多了,不知道怎么核实。

三、实验总结与体会

实验总结

本次实验我对信息搜集与漏洞扫描有了更深的理解,可以在日常生活和学习中应用搜索技巧,可以在windows和kali中应用方法扫描主机,扫描端口,可以对自己主机的开放端口进行扫描,以此保护自己的主机。

问题及解决

问题1:登录https://www.ip-adress.com/访问提示Access denied.

“Access denied.You do not have access to www.ipaddress.com.The site owner may have set restrictions that prevent you from accessing the site.”

解决:登录出现这个界面,说明你的IP被拉黑了,该网站对比较频繁访问的云主机商屏蔽了相关的IP出口段,所以可能需要更换IP

1、尝试使用无痕浏览模式访问

2、尝试更换上网节点(东南亚节点较好)

问题2:使用metasploit中的arp_sweep模块时提示权限问题

Auxiliary failed: RuntimeError eth0: You don't have permission to capture on that device (socket: Operation not permitted)

解决:使用sudo进入msfconsole

问题3:kali网卡无法使用

解决:https://blog.csdn.net/Sbs5218/article/details/127216331