行为管理(锐捷安全篇)

大家好,我是小杜。已经居家好几天了,希望这一波很快点过去,所有人在这三年里都不好受,第一次希望自己“羊”了,过了这一波后就是可以“放飞”的日子了,居家还是需要学习的,“谁让我从小就是爱学习的呢......”,嘿,这话说了没人会信吧。咱们今天来学习安全产品的另一把“剑”-行为管理设备:

BDS大数据安全平台是一款具有日志审计功能的风险分析设备,目前有三个主要型号,分别是BDS基础版、增强版以及TSP流量探针,超级日志版功能上与前三者未有太大出入,暂表不提。下面将分别对三个型号的功能以及配置进行详细介绍

一、BDS基础版功能介绍以及配置

(一)设备安装

1、介绍

BDS-A设备分为软硬件一体(BDS 500E –C;BDS 1000E-C)以及软件形态(BDS-C)。如果购买的设备为软件形态的需要用到相对应的服务器进行部署。

2、配置

(二)设备登录

(三)基础配置

1、日志标准化(必配)

在BDS系统上首先设置需要接收、标准化具体设备/系统的安全事件/日志;它是安全事件管理的核心内容,也是系统安全事件/日志的唯一来源。BDS上完成日志标转化后,能够识别各种设备日志,并进行标准化、模版化呈现、日志归并、日志过滤、关联告警等核心内容呈现;该项配置主要包含以下两项步骤:

(1)网络设备、服务器等日志指向BDS存储;

(2)BDS系统采集器配置,将接收的日志执行标准化;

③日志标准化配置

【简介】、【Syslog方式-Linux及网络设备接入】、【 Syslog方式接入(常用于Windows系统,需要在Windows中安装Nxlog)】、【WMI(常见)-Windows系统接入】、【文件方式]、【数据库方式】、【Netflow方式】、【kafka】、【二进制方式接入】、【日志导入】、【联动sflow交换机(功能介绍,插件扩展方式)】

2、安全策略关联配置

关联分析功能是系统中的重要功能之一,将标准化后的日志与系统内置安全策略相匹配比对,如果符合关联策略,将以告警的形式在实时监控模块呈现给用户,用户可以对告警进行相关的处理。该项配置主要包含以下内容

(1)启用系统内置关联策略库;

(2)根据实际用户需求,手工增加策略(按需配置);

(3)对安全策略产生的告警进行处理

3、快速上手视频推荐

二、BDS增强版功能介绍以及配置:

(一)设备安装

1、介绍

BDS-A设备分为软硬件一体( BDS 5000E-A)以及软件形态(BDS-A)。如果购买的设备为软件形态的需要用到相对应的服务器进行部署。

2、配置

(二)设备基础配置

1、日志标准化(必配)

在BDS系统上首先设置需要接收、标准化具体设备/系统的安全事件/日志;它是安全事件管理的核心内容,也是系统安全事件/日志的唯一来源。BDS上完成日志标转化后,能够识别各种设备日志,并进行标准化、模版化呈现、日志归并、日志过滤、关联告警等核心内容呈现;

2、第三方日志接入(必配)

④文件方式

(三)告警策略配置

关联分析功能是系统中的重要功能之一,将标准化后的日志与系统内置安全策略相匹配比对,如果符合关联策略,将以告警的形式在实时监控模块呈现给用户,用户可以对告警进行相关的处理。

②具体配置

(四)基线检查配置

安全基线是指各类系统、设备的安全配置标准;该项配置可以检测实际系统或设备配置是否违反各类基线要求。例如是否存在不允许的用户账号、账号的口令策略存在一定问题(不满足复杂度、长度、更改时间的要求)等等,予以告警并提示修正。

五、漏洞扫描

BDS漏洞扫描功能能够集中查看、统计系统存在的系统漏洞。还可以制定扫描策略及任务,对系统内安全资产进行一次或周期性的扫描。该项配置主要包含以下内容

三、TSP流量探针功能介绍以及配置:

(一)产品介绍

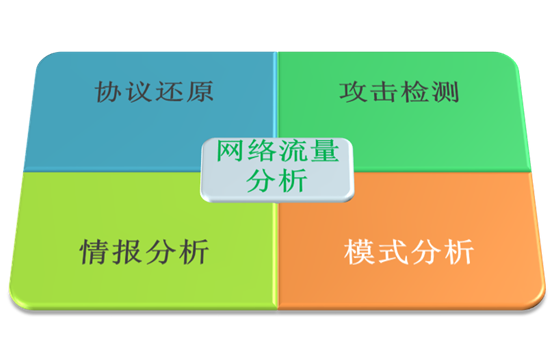

RG-BDS-TSP大数据安全平台网络流量探针具有独特而强大的网络流量审计和分析功能,结合攻击检测技术、异常流量检测技术、威胁情报技术、大数据安全分析技术、安全态势感知技术以及丰富的安全事件报告功能,可有效检测外部攻击、内部非法连接、网络会话模式异常等安全威胁,是对传统安全防御系统的完善和补充,成为企业提升安全防御水平的有力武器和必要工具。

(二)产品功能

1、多种应用层及文件层解码:

据趋势科技Trend Labs的研究,有91%的高级持续威胁击是利用Web冲浪,钓鱼邮件以及文件共享为切入点,为此,平台提供HTTP、TLS、SMTP、POP3、IMAP、FTP、SMB、RDP、SSH、Telnet等应用协议的解码、元数据提取及存储、搜索、统计功能,并对可疑网络流量进行了全包留存。

2、网络会话解析:

对网络中的会话正常行为模式进行建模,分析网络流量速率分布、会话趋势、会话目的端口分布、会话协议分布、会话包数分布、会话字节数分布、会话源地址分布、会话目的地址分布、会话应用协议分布相关统计情况,通过分析会话流量对于正常行为模式的偏离而识别网络攻击,隐蔽传输与内网探测检测等问题。

3、威胁检测:

通过对网络流量进行非入侵性的侦听检测,在威胁发生全生命周期的多个阶段识别攻击者的攻击负荷、恶意行为和网络通信。

4、威胁情报分析:

整合威胁情报库,提供APT 域名/动态域名、Spyware IP/Bot IP/ Spammer IP、被黑主机、扫描器结点,C&C回连域名、钓鱼URL/虚假防病毒网站、TOR、VPN/Socket代理等多类的攻击情报,包括最全的全球C&C黑名单库,大幅提升对可疑高级持续威胁的攻击检测能力。

5、事件分析:

提供事件名称、严重级别、源地址、目的地址、源端口、目的端口、分类、子类(子类内容随分类联动)、协议类型、来源等全部或部分模糊查询,对安全事件对应的会话、入侵检测特征、网络访问域名信息、C&C回连信息、动态算法生成域名(Dynamic Generating Algorithm,即DGA)等通过多视图展示,全方位快速展示攻击或网络异常事件背后的信息。

(三)设备配置

1、设备登录

2、业务配置

RG-BDS-TSP大数据安全平台网络流量探针以旁路的方式部署于网络中,通过默认管理口登录探针的管理控制台,进行网络配置、时间配置等基础网络、设备信息操作;其次,将需要分析的流量通过交换机配置镜像口的方式与探针的监听口互联;最后,通过默认管理口登录探针的业务控制台,进行售前激活、策略配置、安全事件结果查看等安全类业务操作。TSP流量探针的主要功能还有三个:【威胁情报云查 】、【恶意证书】、【BDS大数据平台集成】

安全产品的这两把利刃,像是两种不同的武器“剑”和“刀”,都有自己本身的特性,也有相同的使用功能(进攻和消灭),网络中有这样的防护是可以安心的,今天就分享到这了哈,谢谢大家的观看。