ELK—通过syslog收集haproxy日志

haproxy配置文件日志选项

[root@linux-host2 haproxy-1.7.5]# cat /etc/haproxy/haproxy.cfg global maxconn 100000 chroot /usr/local/haproxy uid 99 gid 99 daemon nbproc 1 pidfile /usr/local/haproxy/run/haproxy.pid log 127.0.0.1 local6 info # 与rsyslog配置对应

编辑 rsyslog 服务配置文件

[root@linux-host2 ~]# vim /etc/rsyslog.conf $ModLoad imudp $UDPServerRun 514 $ModLoad imtcp $InputTCPServerRun 514 #去掉 15/16/19/20 行前面的注释 local6.* /var/log/haproxy.log #测试可以正常将日志写入本地自定义文件 local6.* @@192.168.15.11:516 # 远程服务器地址,端口为logstash监听端口

配置 logstash 监听一个本地端口作为日志输入源,haproxy 服务器的 rsyslog 输出 IP 和端口要等同于 logstash 服务器监听的 IP:端口

/usr/share/logstash/bin/logstash -f /etc/logstash/conf.d/rsyslog.conf # 测试文件是否正确

logstash输出到es

cat /etc/logstash/conf.d/rsyslog.conf input{ syslog { type => "ststem-rsyslog" port => "516" #普通用户无法监听,logstash启动监听端口 } } output{ elasticsearch { hosts => ["192.168.15.11:9200"] index => "logstash-rsyslog-%{+YYYY.MM.dd}" } }

web 访问 haproxy 以生成 新日志,登录head插件管理界面查看索引

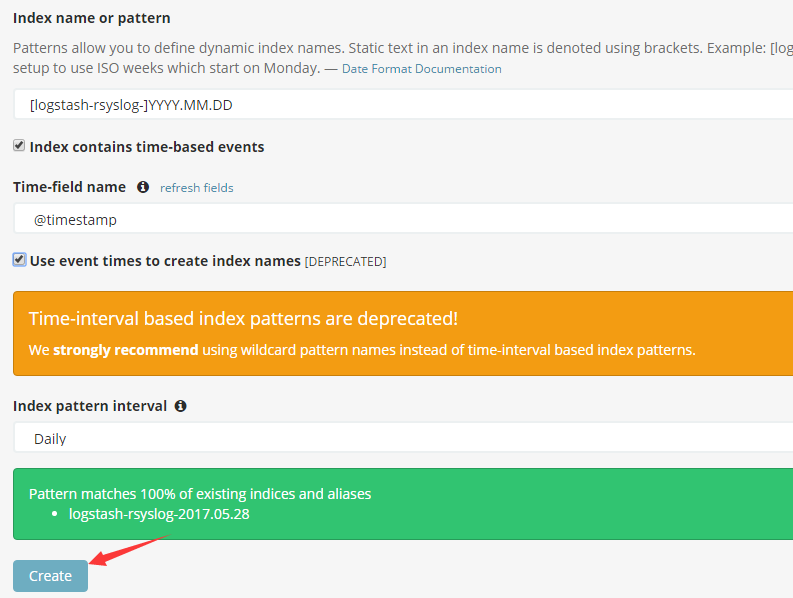

kibana 界面添加索引

kibana 验证数据

本文来自博客园,作者:不会跳舞的胖子,转载请注明原文链接:https://www.cnblogs.com/rtnb/p/16275792.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号