信息安全和密码学基础知识

信息安全和密码学基础知识

信息安全CIA三要素

转自: https://www.cnblogs.com/Arthurdu/p/7097618.html

-

机密性(confidentiality)

机密性是防止未授权的用户访问数据,简单来说就是“不能看”。

为了维护机密性,通常会在数据的处理、传输、储存过程中进行一些诸如加密或者权限类的保护措施来进行安全控制。

针对机密性的破坏主要包括窃取密码文件、社会工程学、嗅探、肩窥等。 -

完整性(Integrity)

完整性是防止未授权的修改数据,也就是:“不能改”。

针对完整性的破坏主要有病毒、应用程序错误、逻辑炸弹,以及被授权用户的非授权操作。

所以,为了保护完整性,要进行严格的访问控制,严格的身份认证以及严密的人员培训。

完整性依赖于机密性,如果没有机密性,也就无法维护完整性。 -

可用性(Availability)

可用性是保证经过授权的客户能及时准确的不间断的访问数据,也就是“一直用”。

针对破坏可用性的威胁主要有设备故障、软件错误、包括一些不可抗力如洪水、火灾等。再企业中,造成可用性破坏的最主要原因是人为错误,疏忽或失职造成的如意外删除文件、私自分配资源、安全策略配置错误等。

可用性依赖于完整性和机密性。

不同机构对CIA三元组的需求重点是不同的,安全管理员要根据自己企业的实际情况进行安全管理分析。如军队和政府更倾向于更高的机密性,而私人企业更倾向较高的可用性。

以指纹识别举例:军队和政府可能要求指纹匹配率99%才能进入,从而会导致有些授权用户需要尝试多次才能进入系统;而个人企业仅要求指纹匹配了95%就能进入系统,以保证授权员工一次性就能登录系统,但是这就导致了一些“万能指纹”的出现使得未授权的用户有进入系统的可能性。

异或运算保持均匀分布的性质

Y为\(\{0,1\}^n\)上的随机变量,X为\(\{0,1\}^n\)上与Y独立的变量,X服从均匀分布。则Z=X\(\oplus\)Y服从\(\{0,1\}^n\)上的均匀分布。

生日悖论(The birthday paradox)

\(r_1, …, r_n \in U\) 为独立、均匀分布的随机变量,当 \(n= 1.2 \times |U|^{\frac{1}{2}}\) 时,Pr[∃i≠j: \(r_i = r_j\) ] ≥ \(\frac{1}{2}\)。

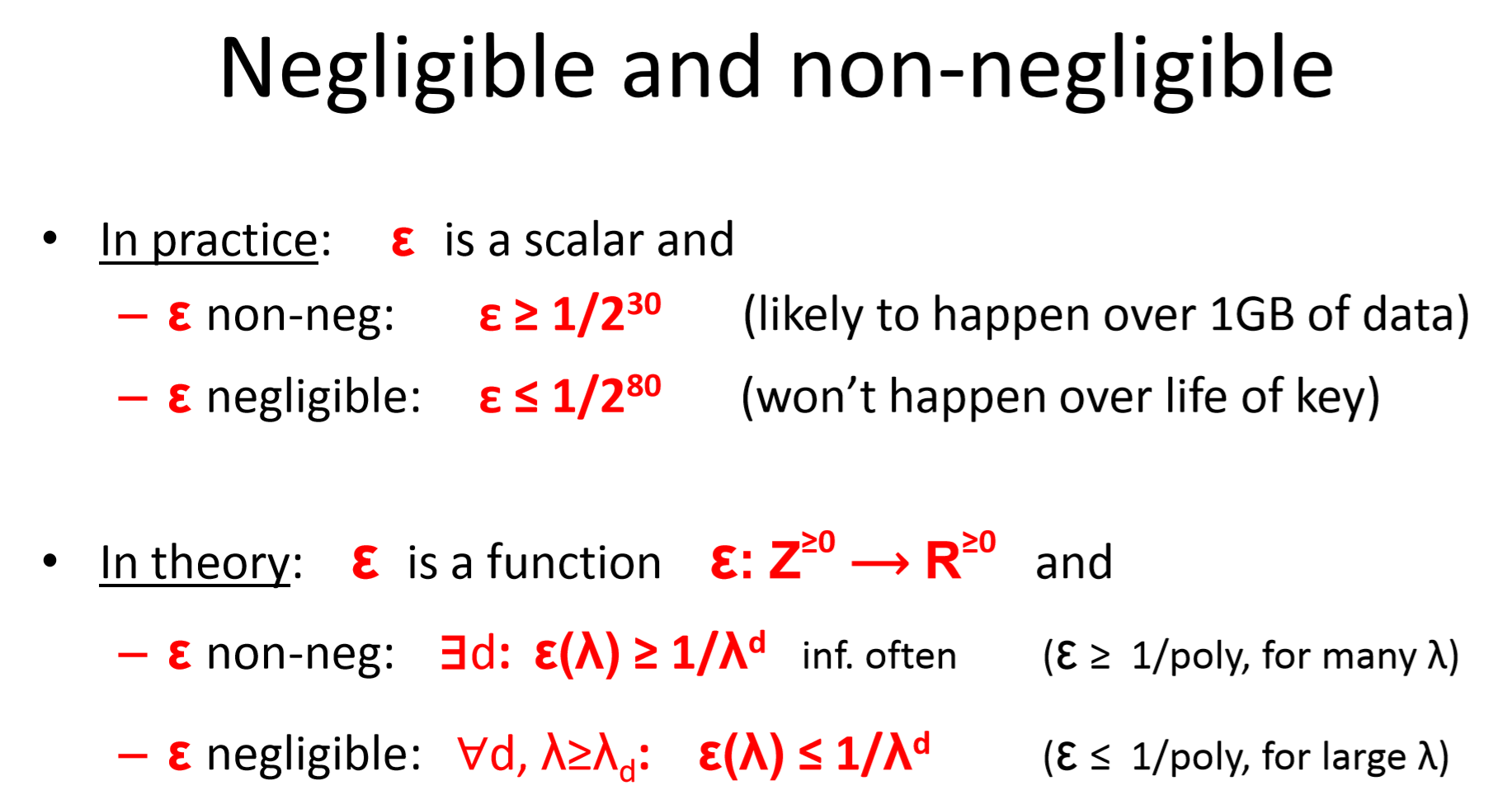

Negligible and non-negligible