域环境的搭建

一.内网的基本概念

1.域

Windows域是计算机网络的一种形式,其中所有用户账户,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上的中央数据库中注册。身份验证在域控制器上进行。在域中使用计算机的每个人都会收到一个唯一的用户账户,然后可以为该账户分配对该域内资源的访问控制权。

域是windows网络中独立运行的单位,域之间相互访问则需要建立信任关系。信任关系是连接域与域之间的桥梁。当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网段分配文件和打印等设备资源,使不同的域之间实现网络资源的共享与管理,以及相互通信和数据传输。

域既是Windows网络操作系统的逻辑组织单元,也是internet的逻辑组织单元,在Windows网络操作系统中,域是安全边界。域管理员只能管理域的内部,除非其他的域显示地赋予他管理权限,他才能够访问或者管理其他的域,每个域都有自己的安全策略,以及它与其他域的安全信任关系。

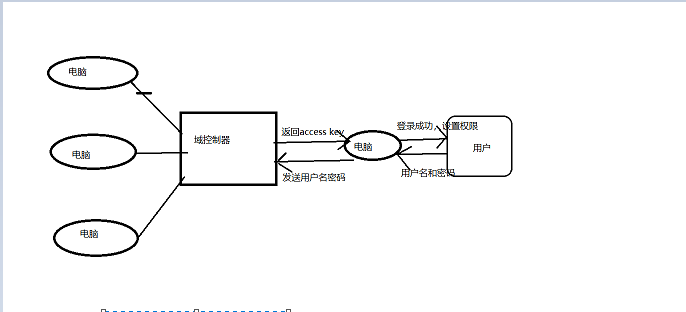

2.域控制器(DC)

域控制器,是指在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样。域内的计算机若想要互相访问,需要经过域控制器的审核。域控制器首先要鉴别这台电脑是否属于这个域的,用户使用的登录账号是否存在,密码是否真确。如果以上信息有一样不正确,那么域控制器就会拒绝这个用户从这台电脑登录。

3.单域

单域即只有一个域,通常满足小公司的需求。一般来说至少两个域服务器,一台作为DC,一台作为备用DC。

4.父域和子域

处于管理和其他一些需求,需要在网络中划分多个域,其中第一个域成为父域,各分部的域成为该域的子域。

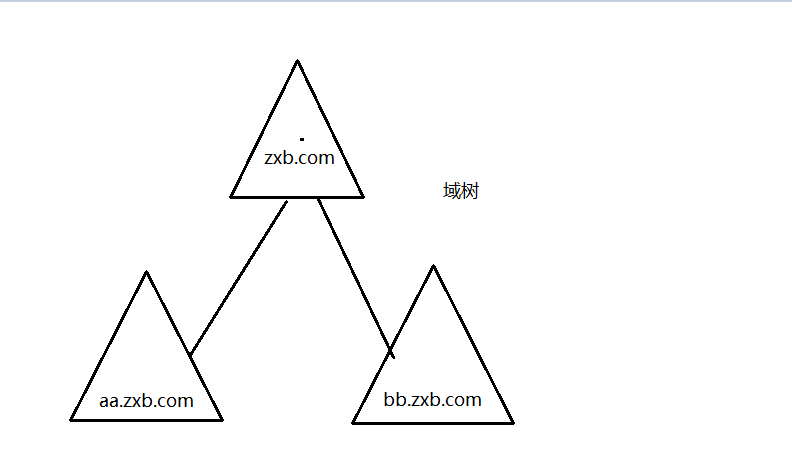

5.域树

域数由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间

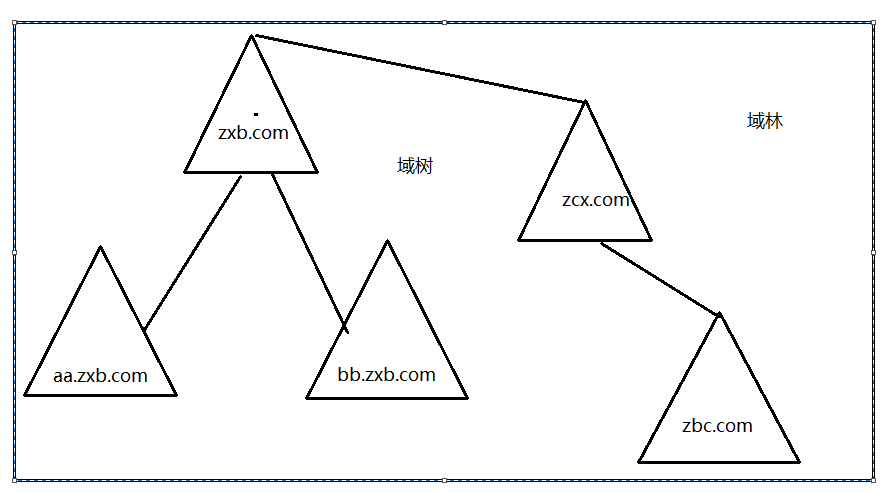

6.域林

域林是指由一个或者多个没有形成连续名字空间的域树用过建立信任关系组成的集合,他与域树之间最大的区别就是没有形成连续的名字空间,,而域树则是由一些具有连续名字空间的域组成。

7.域名服务器

在前面域树中看到域树中的域名和DNS域名很像。因为域中的计算机是使用DNS来定位域控制器、服务器和其他计算机、网络服务的,因此域的名字就是DNS域的名字。

对于内网渗透而言,一般是通过寻找DNS服务器来确定域控制器的位置的(通常DNS服务器和域控制器配置在同一台机器上)。

8.域中计算机的分类

在域中,计算机一般分类为:域控制器,成员服务器,客户机,独立服务器等。其中域控制器是域所必须的,因为其存放活动目录数据库。

9.成员服务器

成员服务器是指安装了服务器OS并加入了域、但没有安装活动目录的计算机,其主要任务是提供网络资源。

成员服务器的类型通常有文件服务器、应用服务器、数据库服务器、Web服务器、邮件服务器、防火墙、远程访问服务器、打印服务器等。

10.域内权限

组是用户账号的集合。通过向一组用户分配权限,就可以不必向每一个用户分配权限。

10.1 域本地组

域本地组是指多域用户访问单域资源(访问同一个域),主要用于授权本域内资源的 访问权限。本地组的成员可以来自域林中的任何域,域本地组用来访问同一域中的资源。

10.2 全局组

全局组是指单域用户访问多域资源(必须是一个域里面的用户),只能在创建该全局组的域中添加用户和全局组。全局组的成员可包括其所在域中的其他组和账户,而且可在林中的任何域中指派权限。

10.3 通用组

通用组是指多域用户访问多域资源。通用组的成员可包括域树或域林中任何域的其他组和账户,而且可在该域树或域林中的任何域中指派权限。

10.4

tips:

- 域本地组:来自全林,作用于本域;

- 全局组:来自本域,作用于全林;

- 通用组:来自全林,作用于全林

11.内置组

在安装DC时,系统会自动生成一些组,即内置组。内置组内定义了一些常用的权限。通过将用户添加到内置组中,可以是用户获得相应的权限。

“Active Directory 用户和计算机”中的”Builtin”和”Users”组织单元中的组就是内置组,内置的域本地组在”Builtin”中,内置的全局组和通用组在”Users”中。

几个比较重要的域本地组权限:

- 管理员组(Administrators)的成员可以完全不受限制地存取计算机/域的资源,不仅是最具权力的一个组,也是在活动目录和域控制器中具有默认的管理员权限的组。该组的成员可以更改 Enterprise Admins、Schem Admins 和 Domain Admins 组的成员关系,是域森林中强大的服务管理组。

- 远程登录组(Remote Desktop Users)的成员被授予远程登录的权限。

- 打印机操作员组(Print Operators)的成员可以管理网络打印机,包括建立、管理及删除网络打印机,并可以在本地登录和关闭域控制器。

- 账号操作员组(Account Operators)的成员可以创建和管理该域中的用户和组,并可以设置其权限,但是,不能更改隶属 Administrators 或 Domain Admins 组的账户,也不能修改这些组。Account Operators 可以在本地登录域控制器。在默认情况下,该组中没有成员。

- 服务器操作员组(Server Operators)的成员可以管理域服务器,包括建立/管理/删除任何服务器的共享目录、管理网络打印机、备份任何服务器的文件、格式化服务器硬盘、锁定服务器,以及变更服务器的系统时间等权限,并能关闭域控制器。在默认情况下,该组中没有成员。

- 备份操作员组(Backup Operators)的成员可以在域控制器上执行备份和还原操作,并可以在本地登录和关闭域控制器。在默认情况下,该组中没有成员。

几个比较重要的全局组、通用组的权限:

- 域管理员组(Domain Admins)的成员在所有加入域的服务器和工作站、域控制器和活动目录上均默认拥有完整的管理员权限。因为该组会被添加到自己所在域的 Administrators 组 中,因此可以继承 Administrators 组的所有权限。同时,该组默认会被添加到每台域成员计算机的本地 Administrators 组中,这样,Domain Admins 就对域中的所有计算机拥有了所有权。如果希望某用户成为域系统管理器,建议将该用户加至 Domain Admins 组中,而不要直接将该用户添加到 Administrators 组中。

- 企业系统管理员组(Enterprise Admins)是域森林根域中的一个组。该组在域森林中的每个域内都是 Administrators 组的成员,因此对所有域控制器都有完全访问权。

- 架构管理员组(Schema Admins)是域森林根域中的一个组,可以修改活动目录域森林的模式。由于管理员组是提供活动目录和域控制器完整权限的域用户组,该组成员的资格是非常重要的。

- 域用户组(Domain Users)是所有域的成员。在预设的情况下,任何由我们建立的用户账户都是 Domain Users 组的成员,而任何由我们建立的计算机账户都是 Domain Computers 组的成员。因此,如果想让所有账户都具有某种资源存取权限,可以将该权限指定给 Domain Users 组,或者让 Domain Users 组属于具有该权限的组。Domain Users 组在预设的情况下是内建域局域 Users 组的成员。

12.活动目录

活动目录(Active Directory,简称AD)是指域环境中提供目录服务的组件。AD存储了有关网络对象(比如用户、组、计算机、共享资源、打印机等)的信息,并且让管理员和用户能够轻松地查找和使用这些信息。AD使用了一种结构化的数据存储方式,并以此作为基础对目录信息进行合乎逻辑的分层组织。

域树/域林内的所有域共享一个活动目录,每个域只存储该域内的数据。

13.活动目录与域控制器的区别

AD库:活动目录数据库,是指用于将大型网络中众多的对象(如计算机、用户、用户组、打印机、共享文件等)分类存放并将检索信息整理好以便于查找、管理和使用这些对象的数据库。可知,这个AD库是实现域环境的关键。如果内网中某台计算机安装了AD,那么他就可以成为了DC(用于存储活动目录数据库的计算机)

14.安全域的划分

典型的中小型内网的安全域划分如图,这里有两个安全域即两个虚线划出来的安全边界

15.DMZ

两个防火墙之间的空间被称为DMZ。安全性:Internet < DMZ < 内网。

DMZ(Demilitarized Zone),隔离区,也称非军事化区。它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区。该缓冲区位于企业内部网络和外部网络之间的小网络区域内。在这个小网络区域内可以放置一些必须公开的服务器设施,如企业Web服务器、FTP服务器和论坛等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络。因为这种网络部署,比起一般的防火墙方案,对来自外网的攻击者来说又多了一道关卡。

DMZ的屏障功能:

- 内网可以访问外网:内网的用户显然需要自由地访问外网。在这一策略中,防火墙需要进行源地址转换。

- 内网可以访问DMZ:此策略是为了方便内网用户使用和管理DMZ中的服务器。

- 外网不能访问内网:很显然,内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。

- 外网可以访问DMZ:DMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

- DMZ访问内网有限制:很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。

- DMZ不能访问外网:此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

二.Windows server 2008 快速搭建域环境

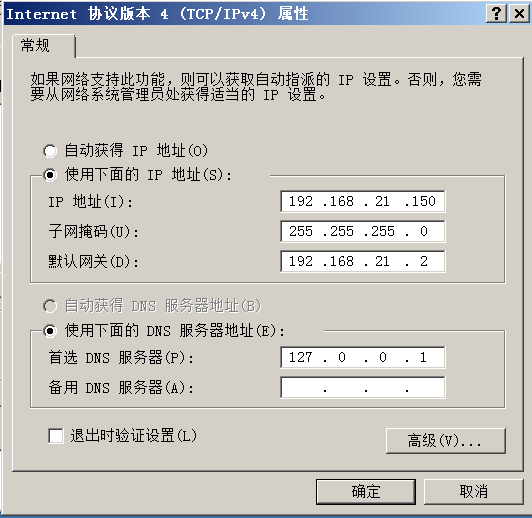

1.配置静态IP

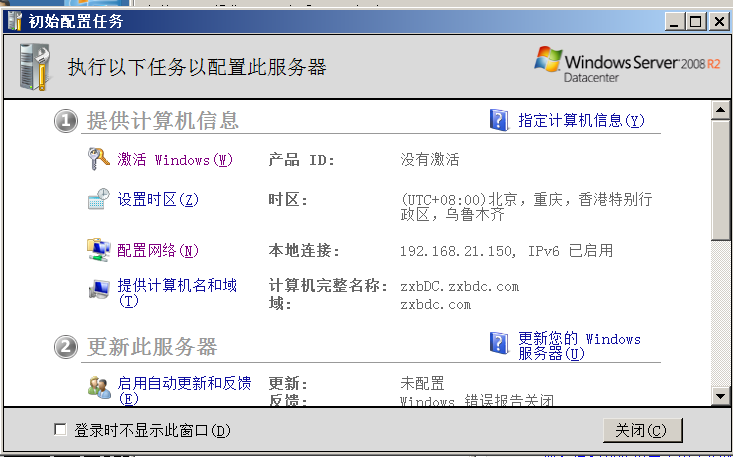

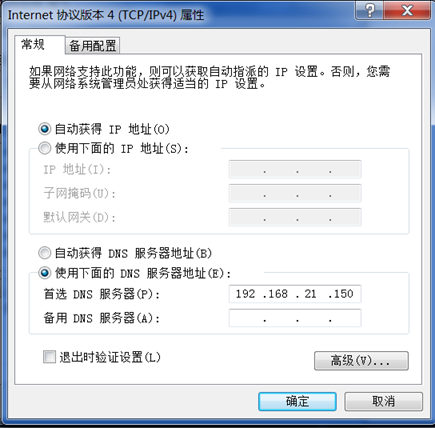

此处我的IP地址为192.168.21.150 ,DNS服务器为本机地址

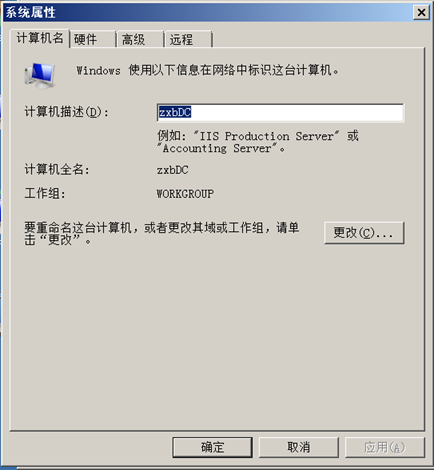

2.修改计算机名

3.安装活动目录,在服务器管理的角色中,点击添加角色

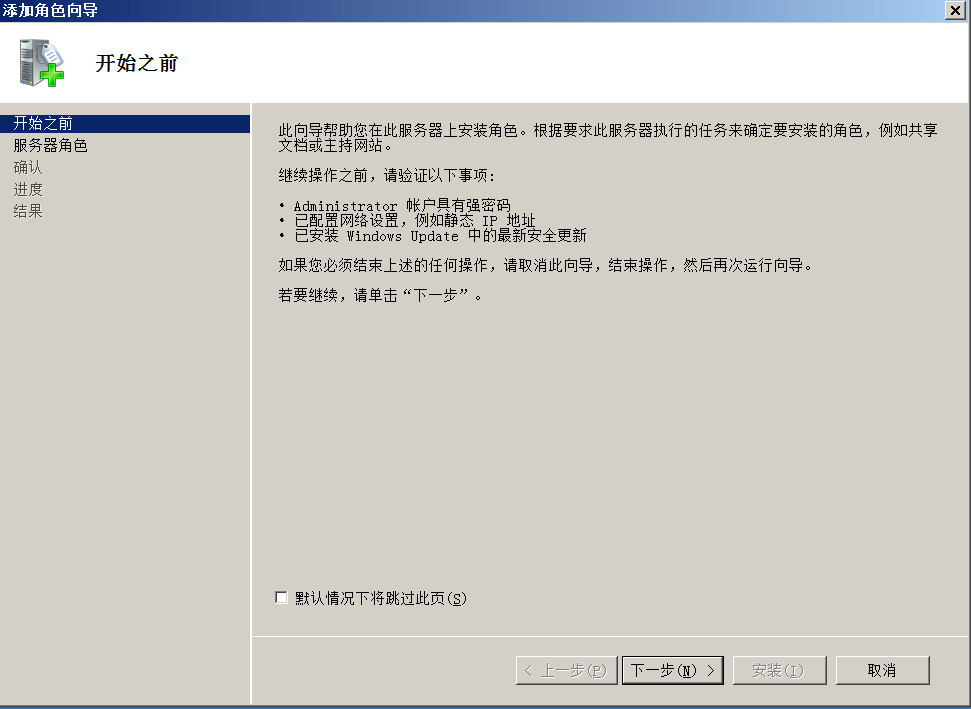

4.满足条件

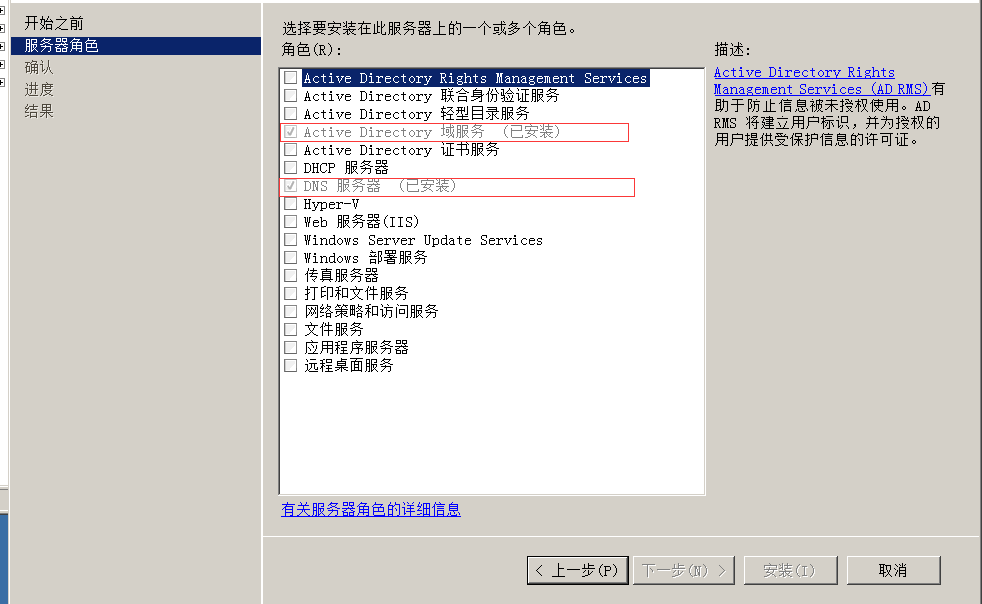

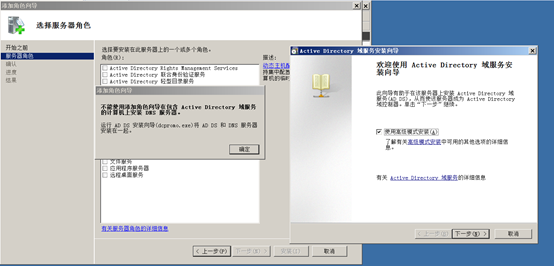

5.选择active Directory域服务器。再下一步

下一步

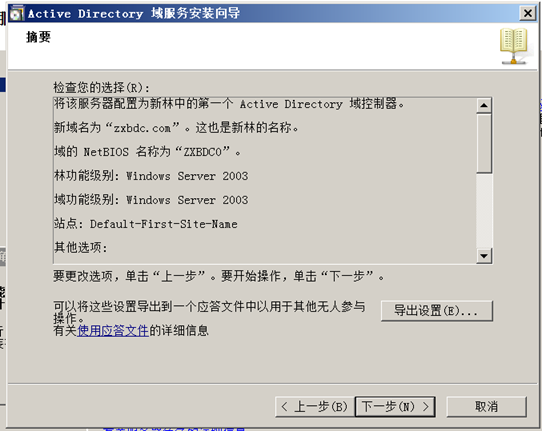

选择在新林中新建域,设置域名,我的设置的是zxbdc.com,会对其进行检查,主要是防止冲突

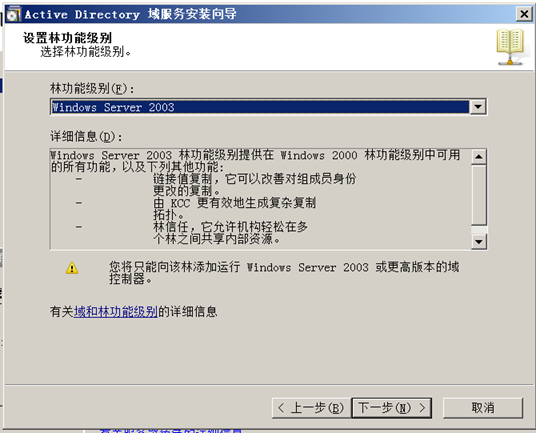

之后选择林功能的级别,这个我并没有理解的太清楚,不过在网上查到的信息说,如果选择08,之后加入的域控制器就必须是08的,为了向下兼容一般选择03的

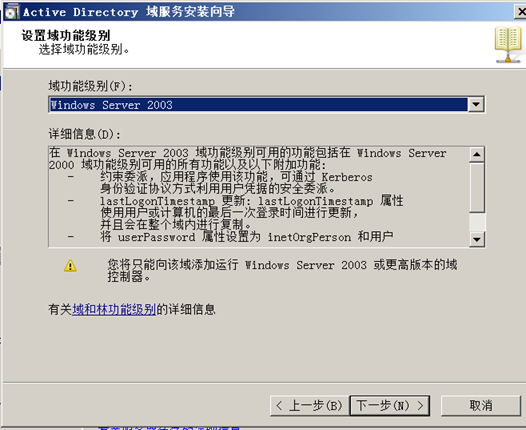

继续选择03、

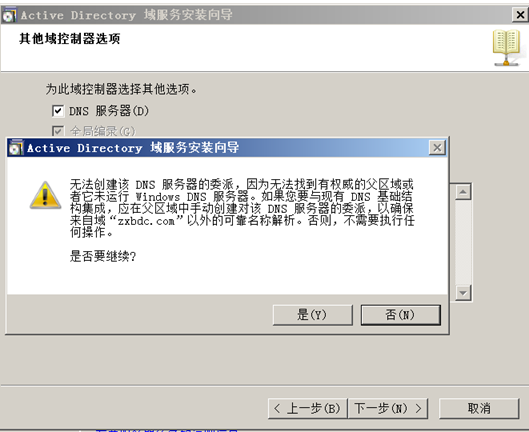

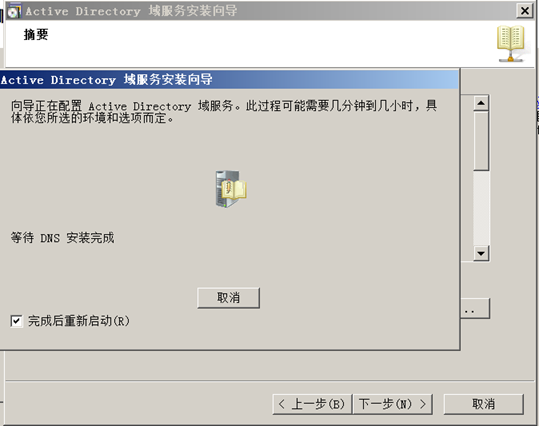

6.安装DNS

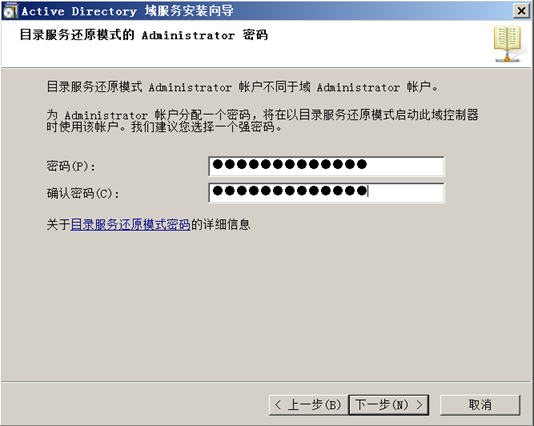

下一步,然后直接设置管理员的密码

然后看到之前的配置

之后让向导去配置域环境

完成后登录

登录后可以看到域的信息

7.将机器添加到域环境中

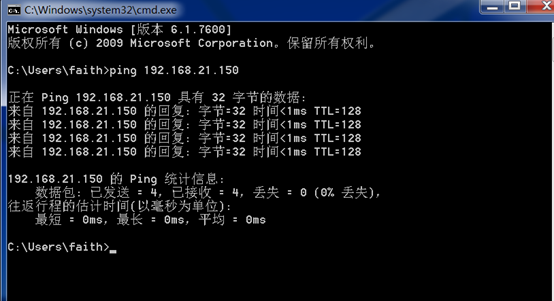

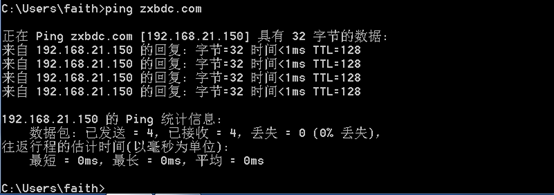

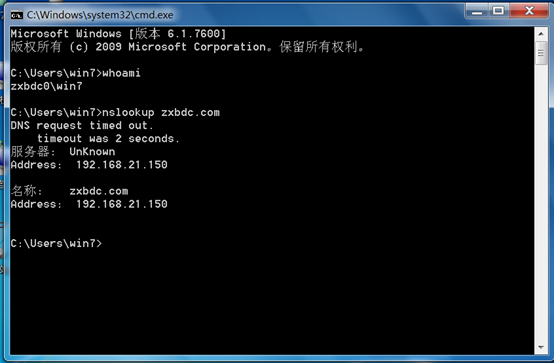

此处我用win7,首先看是否能够ping通

然后设置DNS服务器为DC的IP

ping域名是否能够ping通

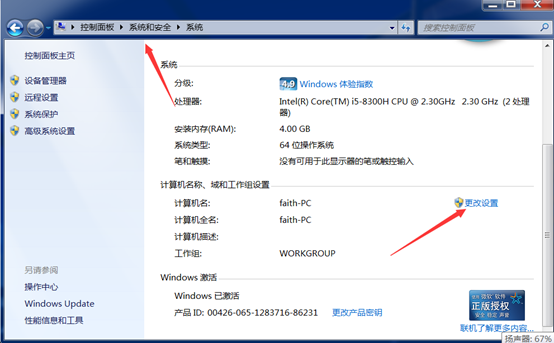

进行设置域环境,先进入win7系统,“更改设置”

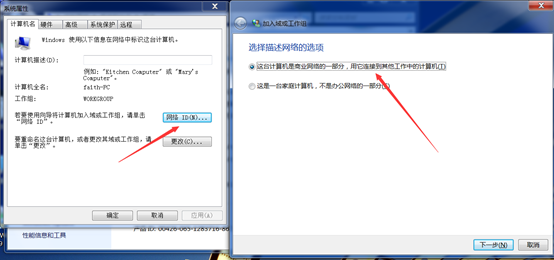

选择网络ID

选择使用带域的网络

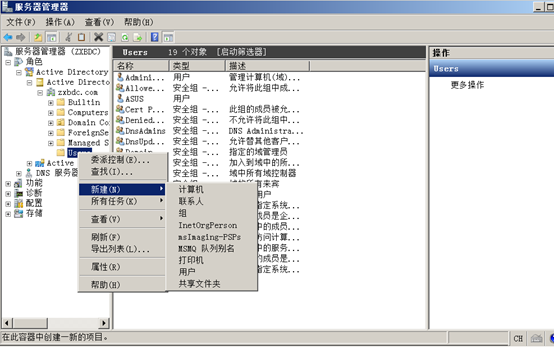

这时候要在win8域控上面添加一个用户,在新建->用户

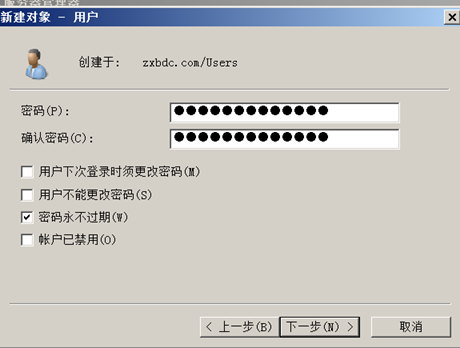

然后就是填写

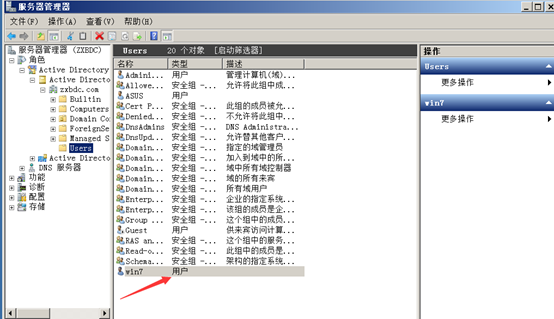

创建成功

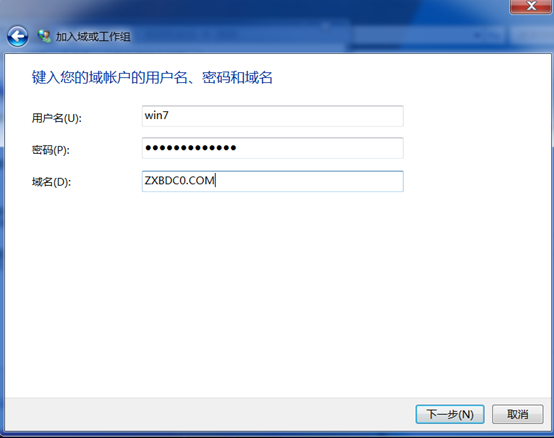

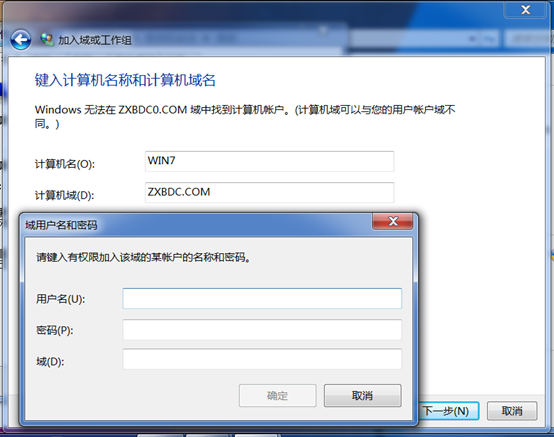

然后再到win7的主机上面添加刚才的账号和密码

填写域,自己设置的域名

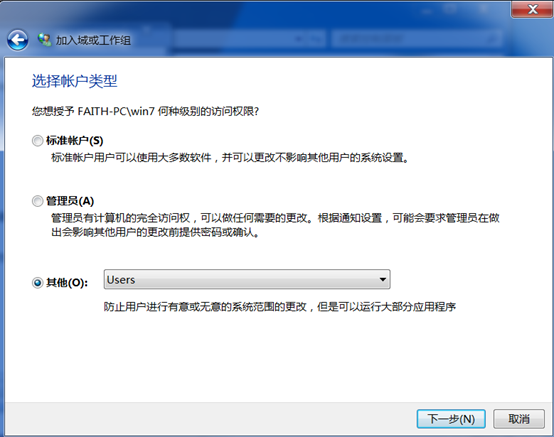

下一步启动域账户选择user

重启即可成功,然后查看验证

参考连接:https://juejin.im/post/5d8db7de5188257b8814af19

http://www.mi1k7ea.com/2020/02/15/%E5%86%85%E7%BD%91%E6%B8%97%E9%80%8F%E5%9F%BA%E7%A1%80/

浙公网安备 33010602011771号

浙公网安备 33010602011771号