west-wild靶机渗透

一.信息收集

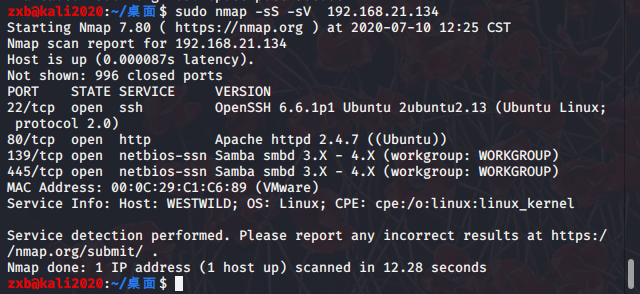

1.探测主机端口

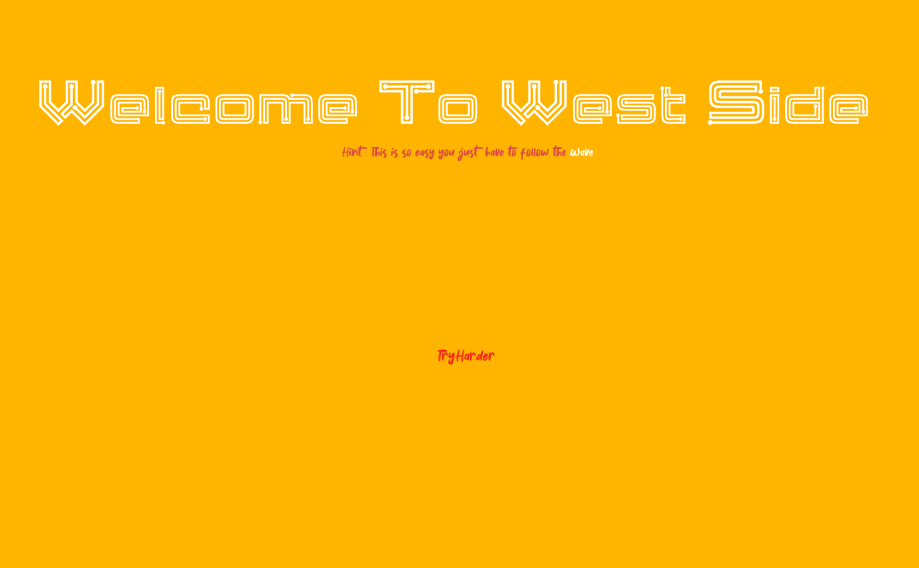

2.打开web页面提示我们wave

3.从别的端口出发,发现有139与445端口,其对应的是

139端口是一种baiTCP端口,该端口在你通过du网上邻居访问局域网中zhi的共享文件或共享打印机时就dao能发挥作用。

445端口也是一种TCP端口,该端口在 Windows 2000 Server或Windows Server 2003系统中发挥的作用与139端口是完全相同的。具体地说,它也是提供局域网中文件或打印机共享服务。不过该端口是基于CIFS协议(通用因特网文件 系统协议)工作的,而139端口是基于SMB协议(服务器协议族)对外提供共享服务。同样地,攻击者与445端口建立请求连接,也能获得指定局域网内的各 种共享信息。

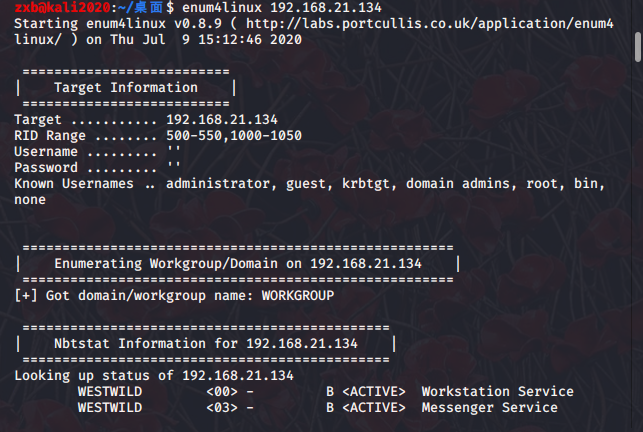

4.用enum4linux扫描

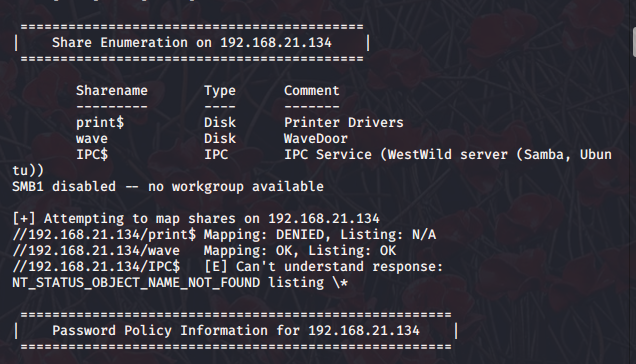

5.发现有分享枚举wave

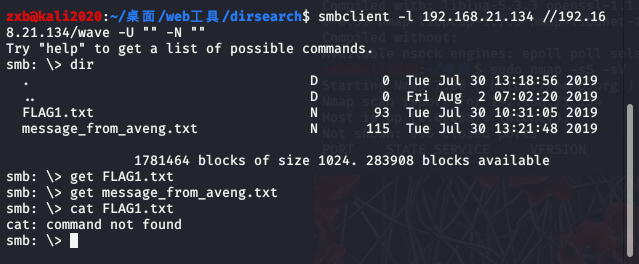

6.查看共享目录,并且此处没有设置密码

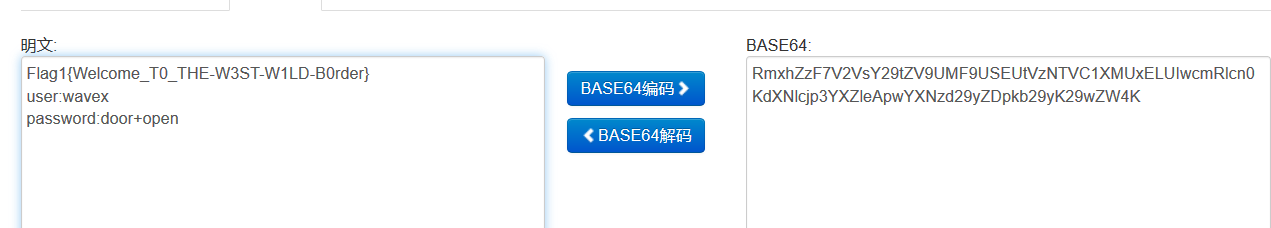

8.查看flag1.txt,解码得发现有一个用户名和密码。

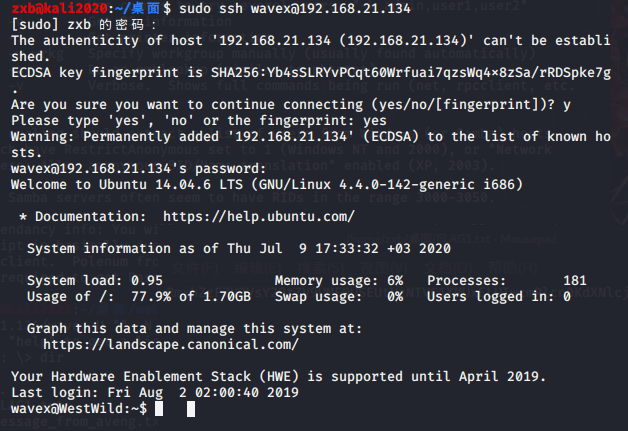

9.用ssh连接

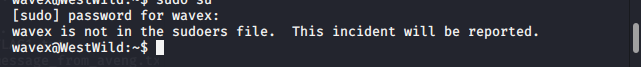

10.提升权限发现没有权限

11.查看有没有可写得文件

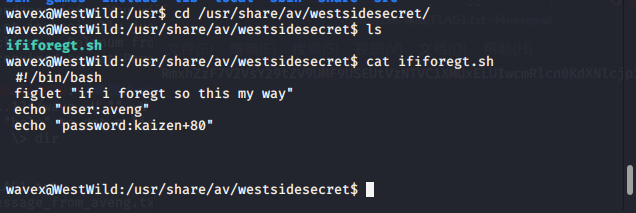

12.查看文件发现有另一个用户名月账户

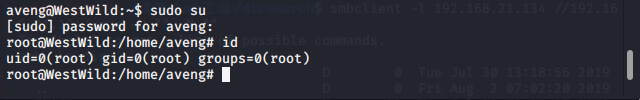

13.连接提权发现直接是最高权限

二. 关于enum4linux的介绍

enum4linux是一个用于枚举来自windows和samba系统的信息的工具他可以收集windows系统的大量信息,如用户名列表,主机列表,共享列表,密码策略信息,工作组和成员信息,主机信息 打印机信息。它使用perl编写的,基本上是一个包装samba工具smbclient,rpclient,net和nmblookup。该工具主要是针对Windows NT/2000/XP/2003,在Windows 7/10系统,部分功能受限。总的来说,一个工具可以获取这么多的信息,也算非常强大了。

枚举选项:

-U 获取用户列表

-M 获取机器列表*

-S 获取共享列表

-P 获取密码策略信息

-G 获取组和成员列表

-d 详述适用于-U和-S

-u user 用户指定要使用的用户名(默认””)

-p pass 指定要使用的密码(默认为””)QI

以下选项是enum.exe未实现的: -L, -N, -D, -f

其他选项:

-a 做所有简单枚举(-U -S -G -P -r -o -n -i),如果您没有提供任何其他选项,则启用此选项

-h 显示此帮助消息并退出

-r 通过RID循环枚举用户

-R range RID范围要枚举(默认值:500-550,1000-1050,隐含-r)

-K n 继续搜索RID,直到n个连续的RID与用户名不对应,Impies RID范围结束于999999.对DC有用

-l 通过LDAP 389 / TCP获取一些(有限的)信息(仅适用于DN)

-s 文件暴力猜测共享名称

-k user 远程系统上存在的用户(默认值:administrator,guest,krbtgt,domain admins,root,bin,none)

用于获取sid与“lookupsid known_username”

使用逗号尝试几个用户:“-k admin,user1,user2”

-o 获取操作系统信息

-i 获取打印机信息

-w wrkg 手动指定工作组(通常自动找到)

-n 做一个nmblookup(类似于nbtstat)

-v 详细输出,显示正在运行的完整命令(net,rpcclient等)

浙公网安备 33010602011771号

浙公网安备 33010602011771号