文件包含漏洞:

产生的原因是文件包含函数的参数可以通过get\post等方式进行人为控制。

网上看到一篇文章写的很全面了

例题:

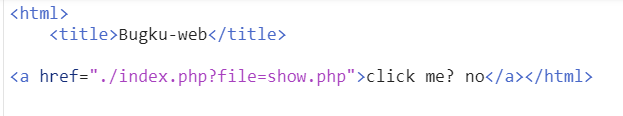

打开题目链接,什么也没有,开源码看看:

其中,?file=index.php,传入参数的内容是文件名,还有参数名为“file”,都在提示可能存在文件包含漏洞。

解题思路:

从html中可以看出,index.php的代码中存在文件包含,也就是说index.php可以读取其他文件。

尝试直接访问index.php,失败。这时,我们需要一个文件包含漏洞。

用文件包含漏洞读取网页代码的姿势:

利用php内置协议直接读取:

http://xxx.com/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

通过构造以上的url语句就可以拿到index的base64加密码了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号