信息与网络安全笔记2

信息与网络安全笔记2

第三章 对称密钥加密

1.流密码:信息长度与密钥相同(种子密码延伸为key)

分组密码:(confusion)扰乱+(diffusion)扩散

2.作用

流密码加密

适用于无线设备或数据速率极高的系统

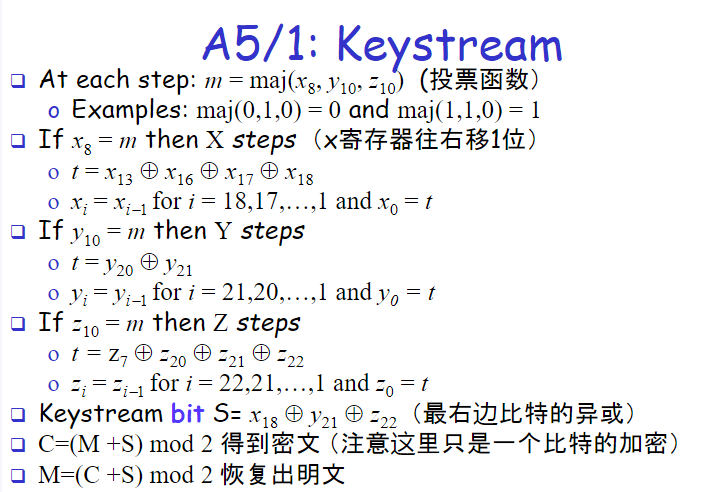

A5 / 1

- 基于(3个)移位寄存器:X->19bits (x0...x18) Y->22bits (y0...y21) Z->23bits (z0...z22)

(图中寄存器右移、t的仨公式、流密码位S的公式、最后俩公式 (#`O′))

-

多数投票函数:给定三个二进制位x、y和z,定义多数投票函数maj(x, y,z)。也就是说,如果x、y和z的多数为0,那么函数返回0;否则,函数返回1。因为二进制位的个数为奇数,所以不会存在无法判决的情况,因此该函数的定义不会存在问题'。

-

设计用于硬件实现

-

用于GSM移动电话系统,蜂窝式移动电话系统中的语音加密

现在仍用于一些资源受限设备中

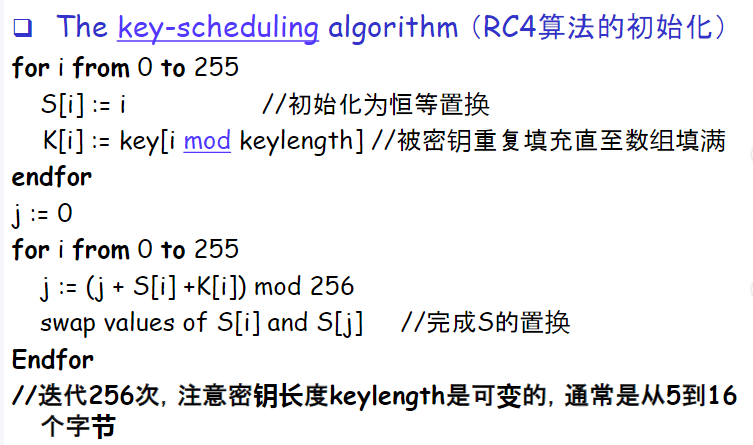

RC4

- 基于一个不断变化的查找表;使用了很多地方,例如SSL,TSL,WEP

算法本质是查找表;包括了256字节的一个排列置换;

- 在每一步,RC4做以下操作:

①交换当前查找表中的元素

②从表中选择一个密钥流字节(从查询表中选出一个字节)

- RC4的每一步都会产生一个字节:软件上高效

A5/1的每一步只产生一个比特:硬件高效

- RC4在如此广泛的应用中取得成功的主要因素是它的速度和简单性(经过优化适合软件实现)。

分组密码加密

特点:①明文和密文由固定大小的块组成(固定大小分组)

②通过循环函教迭代从明文中得到密文

③轮函数的输入由上一轮的按键和输出组成

④通常在软件中实现

(不断做迭代,当前输入时上一轮函数的结果和密钥的综合使用)

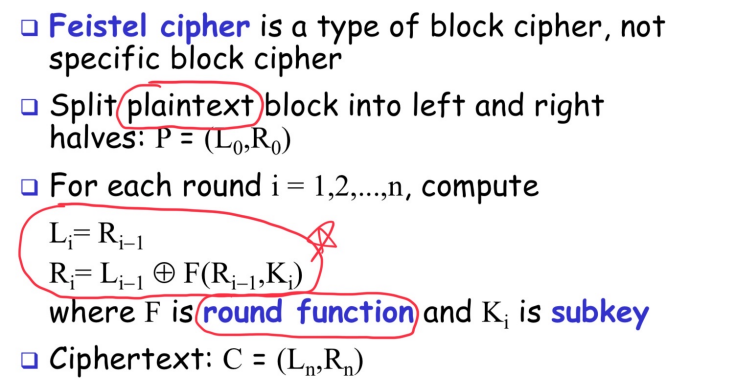

Feistel 密码

1.特点

①一种典型的分组密码

②将明文分成了左右两部分 P=(L,R)

③式中的 F 可以为任意函数,只是特定函数才能保持安全

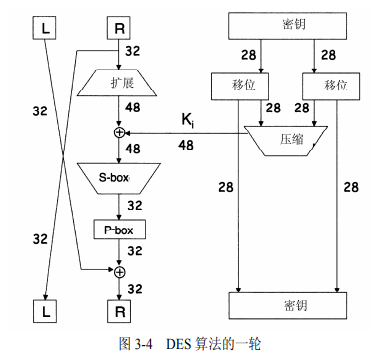

DES算法(属于Feistel 密码)

(Data Encryption Standard) 数据加密标准

- 概念

DES是具备如下基本特性的Feistel密码方案:

①共16轮计算 ②64位分组长度 ③56位密钥 ④48位子密钥

- 过程

①扩展函数: 32位 -> 48 位

②S-boxes : 2位表行 + 4位表列 6位输入 -> 4位输出

③P盒置换 :32位 -> 32位

④左右交换 : 使加密算法一致(大概为DES的最后一步处理)

- 安全性

①安全性很大程度取决于S盒(只有S盒非线性)

②至今仍未发现捷径

③攻击方式本质上是穷举的密钥搜索

④被攻击和替代主要还是密钥长度太短了

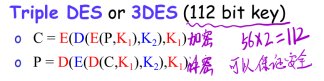

3DES

1.产生背景:单重DES在穷举攻击下相对比较脆弱

2.用两个密钥 加密 - 解密 - 加密

①向后兼容 ②112bits 足够

3.采用的是56位的密钥

AES

(Advanced Encryption Standard) 高级加密标准

1.特点(可逆)

①块大小:128 bits (视为4x4字节数组)

密钥长度: 128、192、256(为64倍数)

rounds : 10 ~ 14 rounds

2.AES包含的四个函数

①字节替换:非线性,类似S盒,可逆

②(循环)行移位操作 : 第 i 行循环左移 i - 1 位

③列混合操作 :列元素矩阵 -> 新的列元素

(可看作一列元素去乘一矩阵获得新的列元素)

④轮密钥合并操作 : Block ⊕ Subkey -> new (有专门密钥分配算法)

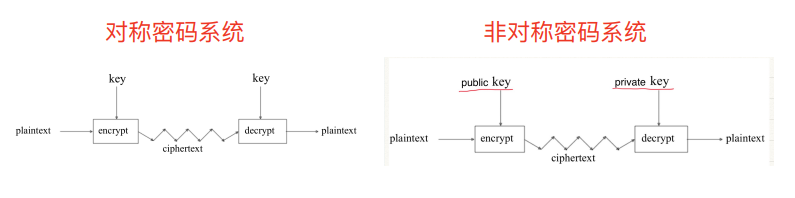

3.公钥 私钥

公钥 : (N , e)

私钥 : d , (p - 1) (q - 1)

应用的不同模式( ECB CBC CTR )

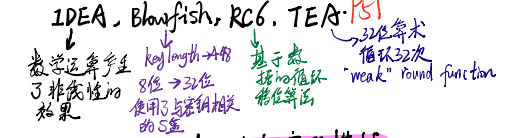

IDEA : 国际数据加密算法

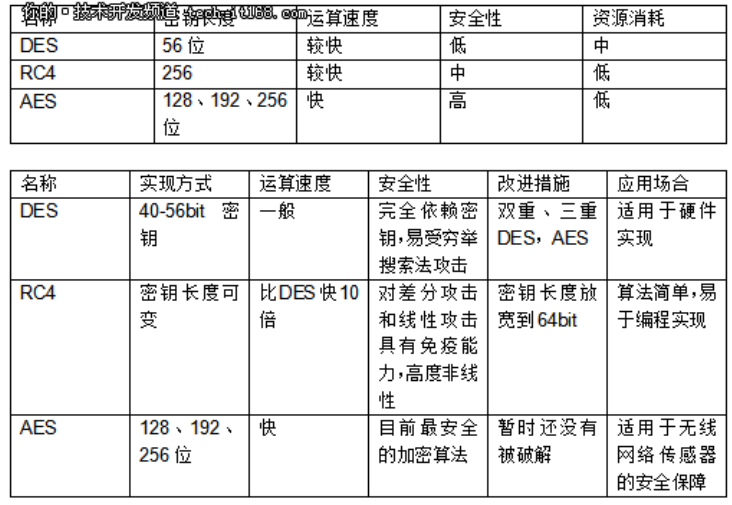

不同算法的比较

分组密码模式

- 电报密码本 ECB

对于固定的密钥 K , 在明文分组和密文分组之间创建了固定的映射

对每个明文块进行独立加密

明显,但存在严重安全问题,在实践中无法使用

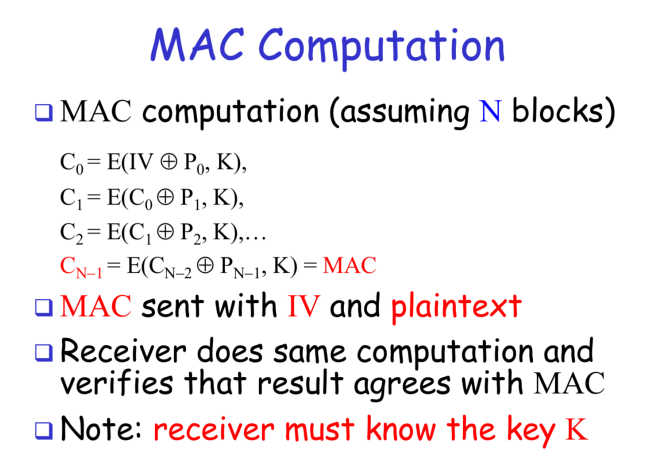

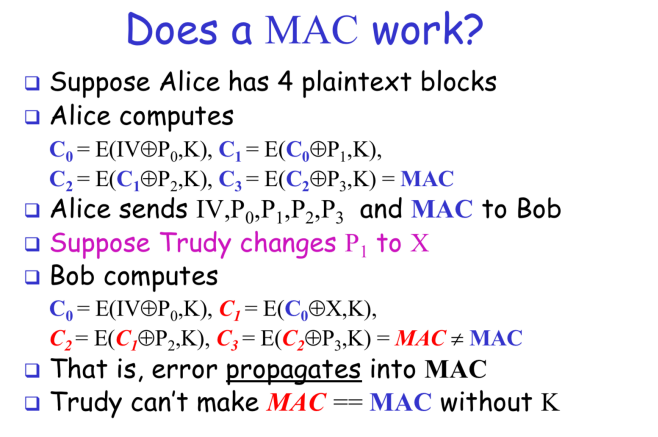

- 密文分组链接模式 CBC (最常用)

把块链接起来

比ECB更安全 : 同样的明文不会产生同样的密文

无法消除 复制-粘贴攻击

- 计数器模式 CTR

常常用于需要随机存取的场合

分组密码的作用类似于流密码

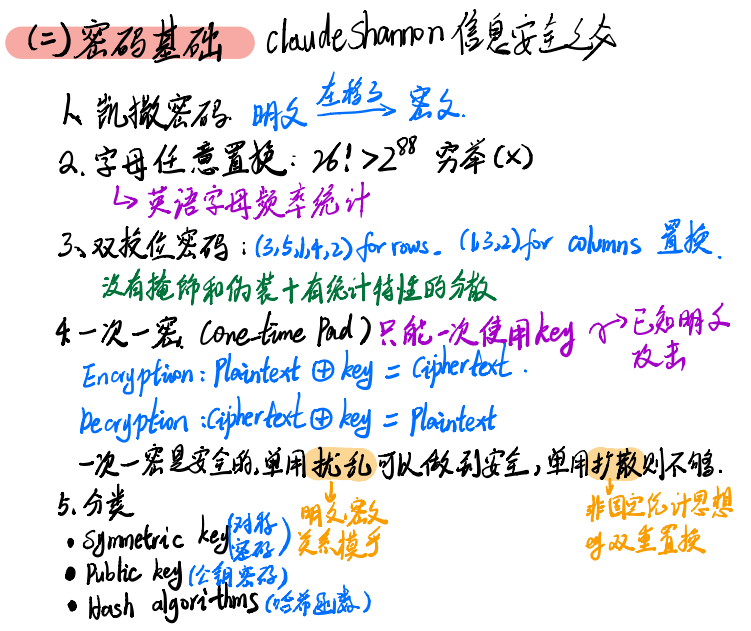

信息安全笔记

概要

-

信息安全:信息或数据所代表或延伸的事务的安全

信息安全以 计算机安全和网络安全 为主

-

信息是有价值的数据,与数据的区别就是他有价值

-

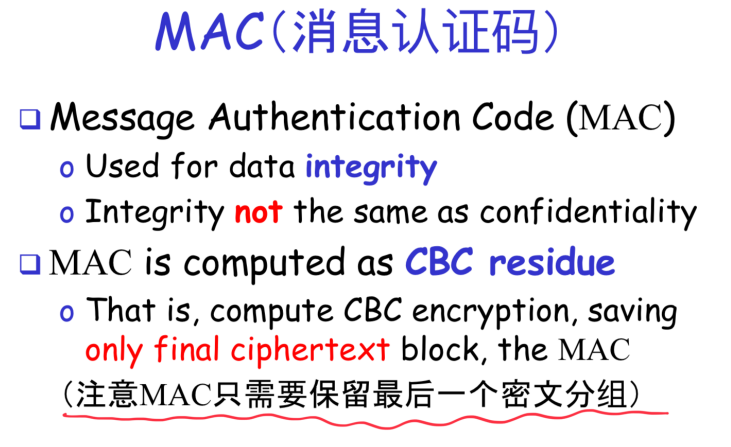

范围:数字签名、加密技术、完整性技术、认证技术

-

CIA:机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)

-

网络安全:①研究安全漏洞 ②研究攻防技术 ③信息对抗的威胁在增加 ④网络对国民经济的影响在加强

其他 笔记

1.访问控制:包括认证和授权

Access confrol includes both authentication(认证)and authorization(授权)

2.设计通用密码系统

3.典型的密码分析方法

(1)只知道密文

(2)知道部分明文-密文对

(3)可以选择部分明文加密

(4)根据观测到的密文选择下一明文

(5)用公钥加密假定的明文去与截获的密文匹配(只适用于公钥密码)

4.接收方如何验证消息验证码是否正确

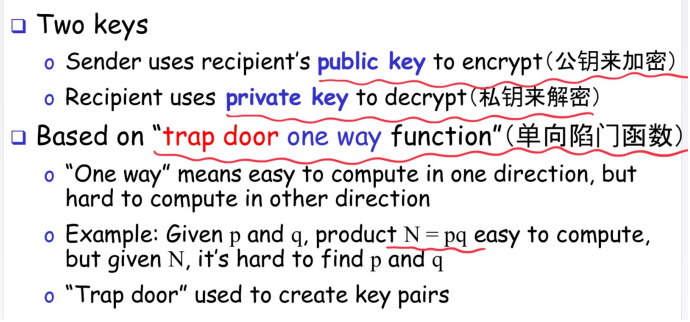

5.公钥加密系统

6.数字签名(非对称加密可以做到 , 对称加密做不到)

(1) 发送者使用A的私钥签名信息

(2)任何人都可以使用A的公钥验证信息

(3)签名就是加密过程,验证就是解密过程

7.加密

(1)发送者使用 A 的公钥加密信息

(2)接收者使用 A 的私钥解密信息

8.入侵检测

(1) 分类

基于方法 : ① 基于异常 ② 基于特征

基于体系结构 : ① 基于主机 ② 基于网络

PS : 基于异常能够探测未知的,但不精准,很容易出错;基于特征的只能探测已知的,但很快,很精准.

9.访问

(1) 访问控制列表 : 按列存储, 访问能力列表 : 按行存储.

(Access Control Lists)

(2) 访问控制列表以资源为主, 访问能力列表以用户为主.

(Capabilities)

10.可信模型

三类: 垄断模型( Monopoly model ) 寡头模型( Oligarchy ) 无序模型(Anarchy model)

11.防火墙

(1) 没有标准的防火墙术语

(2) 防火墙类型

①包过滤器 ---- 在网络层工作

②状态包过滤器 ---- 传输层

③应用代理 ---- 应用层

第四章 公钥密码

RSA

1.N = p q , (p , q 为素数)

2.找到 d , 使 ed = 1 mod ( p - 1)( q - 1) (ed 互为逆元)

3.公钥 : ( N , e )

4.私钥 : d , ( p - 1)( q - 1)

5.加密 : C = M ^ e mod N ( e 为公钥 )

6.解密 : M = C ^ d mod N ( d 为 私钥)

7.证明 : M = C ^ d mod N = M ^ ed mod N

欧拉定理