一、什么是CSRF

跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。

跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

二、攻击细节

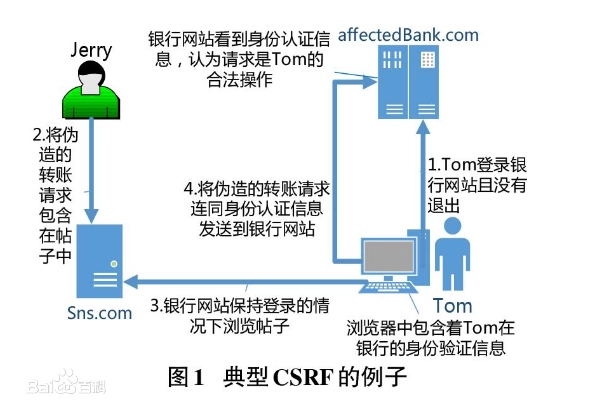

跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并运行一些操作(如发邮件,发消息,甚至财产操作如转账和购买商品)。

由于浏览器曾经认证过,所以被访问的网站会认为是真正的用户操作而去运行。

这利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的

三、案例

四、防御

-

cookie 的 SameSite

- SameSite

- Strict:严格 所有跨站请求禁止附带 cookie- Lax: 宽松- none:无- 旧版本浏览器不支持 - 验证 referer 和 origin

- 注意:某些浏览器的 referer 是可以被用户禁止的

-

- 使用非 cookie 令牌- 所有接口的认证信息都放在请求头中

-

验证码- 要求每个请求都携带验证码

-

表单随机数- 服务器在生成页面时将一个带有随机数的 input 框隐藏,并放到 session 中,用户填写信息后 提交表单,会自动提交隐藏的表单随机数- 服务器 先拿到 cookie 判断是否登录过- 对比提交过来的随机数和之前的随机数是否一致- 清除 session 中的随机数

- 二次验证