【内网信息收集】之探测域内存活主机信息

利用NetBIOS快速探测内网

NetBIOS简介:

NetBIOS,为网上基本输入输出系统(英语:Network Basic Input/Output System)的缩写,它提供了OSI模型中的会话层服务,让在不同计算机上运行的不同程序,可以在局域网中,互相连线,以及分享数据。严格来说,NetBIOS不是一种网上协议,而是应用程序接口(API)。

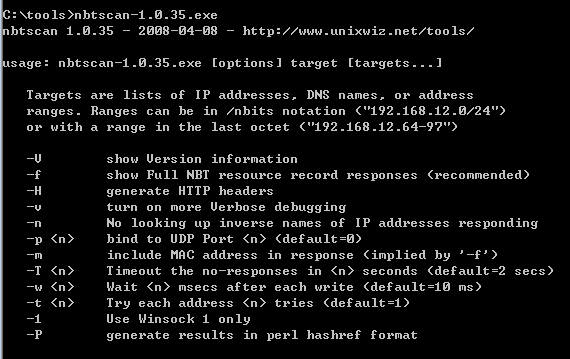

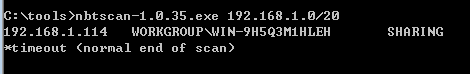

nbtscan使用:

可扫描本地或远程TCP / IP网络上的打开的NETBIOS名称服务器,但只能用于局域网。

官网链接:http://www.unixwiz.net/tools/nbtscan.html

参数说明:

| Token | 含义 |

|---|---|

| SHARING | 机器正在运行的文件和打印共享服务,但这并不一定有内容共享 |

| DC | 机器可能是Windows NT域控制器,无论是主域还是辅助域。 |

| U=user | 机器可能有一个具有指定名称的登录用户 |

| IIS | 机器可能安装了Microsoft的Internet信息服务器(IIS) |

| EXCHANGE | 机器可能安装Microsoft Exchange |

| NOTES | 单机器可能安装Lotus Notes电子邮件客户端 |

| ? | 没有识别出NETBIOS资源 |

利用ICMP协议快速探测内网

ICMP协议简介:

ICMP(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

使用ICMP协议:

命令:

for /L %I in (1,1,254) DO @ping -w 1 -n 192.168.1.%I | findstr "TTL"

解释:

%i in (1,1,254) 遍历主机位从1 ~254的所有IP

-n ping的次数

-w 等待每次回复的时长(毫秒)

192.168.0.%i 遍历IP 自192.168.0.1~192.168.0.254的所有IP

| bat 管道,将前面的结果通过管道输入给后面的命令

使用ARP扫描探测内网

ARP简介:

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

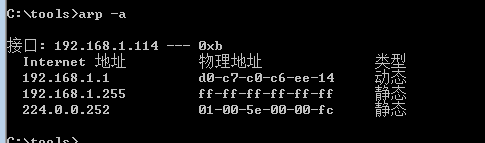

ARP扫描:

命令: arp -a

扫描域内端口

这里只列举最常用的的两个工具

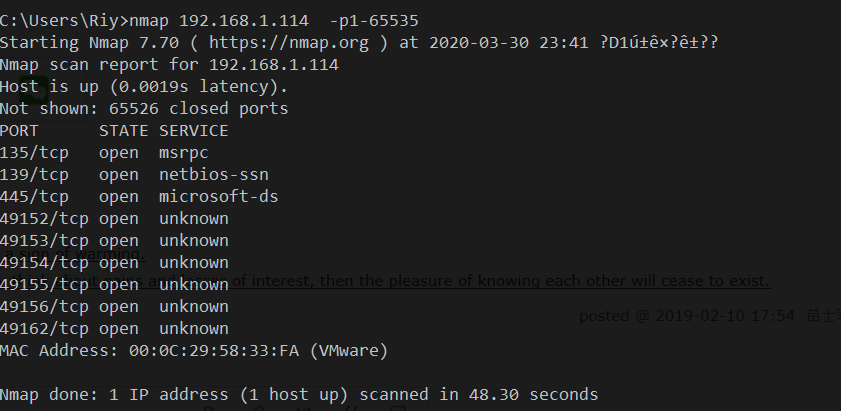

nmap扫描域内主机端口

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。

命令: nmap 192.168.1.114 -p1-65535,以下演示扫描一个IP:

Metasploit扫描域内主机端口

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

- 使用auxiliary/scanner/portscan/tcp模块

- show options 显示选项

- set ports 1-1024 设置扫描端口

- set RHOSTS 192.168.1.114 设置目标主机

- set THREADS 10 设置线程

- run 开始执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号