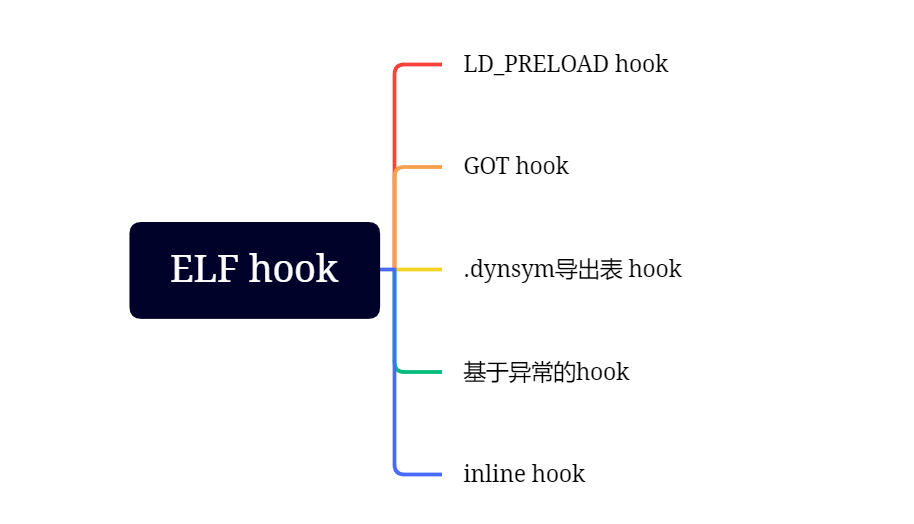

android hook之ELF hook

android平台的ELF hook技术

LD_PRELOAD hook

linker程序在对elf可执行程序进行重定位时会根据so库加载的顺序去寻找对应导出符号,所以dlsym实际是通过广度优先搜索寻找符号的。利用LD_PRELOAD优先加载自定义的so库并导出需要hook的函数就可以劫持elf可执行文件中指定的导出函数。

GOT hook

.got表中保存了程序导入的外部函数的地址,通过修改需要hook函数的got项的地址为自定义函数的地址可以实现劫持。

.dynsym导出表hook

.dynsym符号表的末尾保存了elf文件导出的符号以及其对应的地址,修改此地址为自定义函数的地址可以实现导出表hook

基于异常的hook

程序主动抛出异常并设置异常处理函数。

inline hook

通过修改目标函数的指令,跳转到自定义函数中执行并跳回到原函数继续执行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号