Windows2008 r2“Web服务器HTTP头信息泄露”漏洞修复

一、漏洞名称

|

漏洞名称 |

漏洞摘要 |

修复建议 |

|

Web服务器HTTP头信息泄露 |

远程Web服务器通过HTTP头公开信息。 |

修改Web服务器的HTTP头以不公开有关底层Web服务器的详细信息。 |

说明:在iis7上部署网站时,http响应标头X-Powered-By是开启的,并且不是必要的,当响应标头存储时,会暴露了网站的编程语言,此响应标头不是必要的,可以修改或者删除。

二、安装IIS 6 管理兼容性

右击【角色】【Web服务器(IIS)】,点击【添加角色服务】,勾选“IIS 6 管理兼容性”,点击下一步安装。

三、安装urlscan_v31_x64

1、安装urlscan3.1

2、安装UrlScan3.1,利用UrlScan 3.1的特性,修改配置文件C:\Windows\System32\inetsrv\UrlScan\UrlScan.ini文件如下

RemoveServerHeader=1 ; If 1, removethe 'Server' header from

; response. Thedefault is 0.

或者

RemoveServerHeader=0 ; 改成1以后不显示Server

AlternateServerName= ;如果RemoveServerHeader=0可以自己定义

即将原来的RemoveServerHeader=0改为1,并重启系统即可。

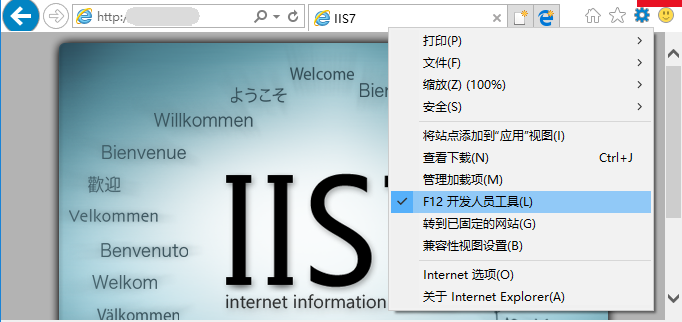

四、使用IE浏览器查看响应标头

使用IE登录,点击“F12开发人员工具”,可查看响应标头

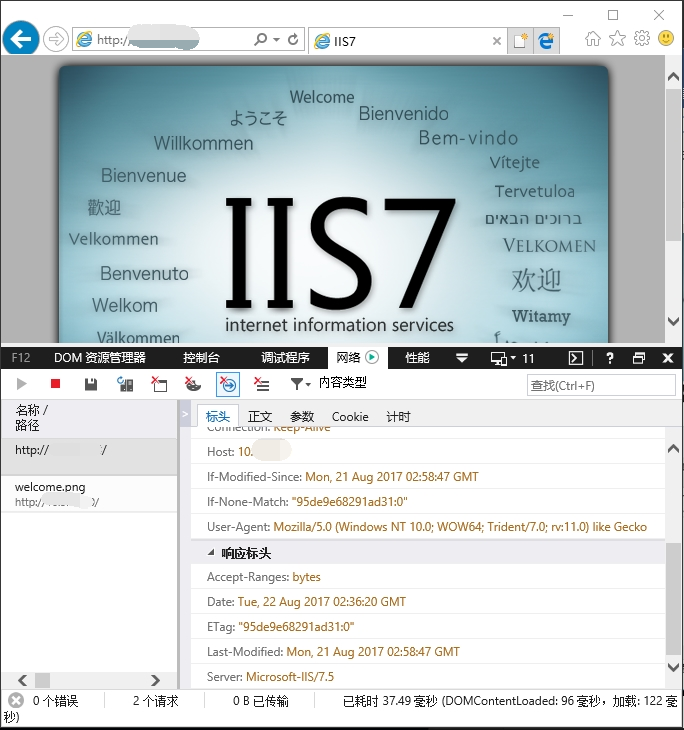

设置完成后,响应标头已无“X-Powered-By”

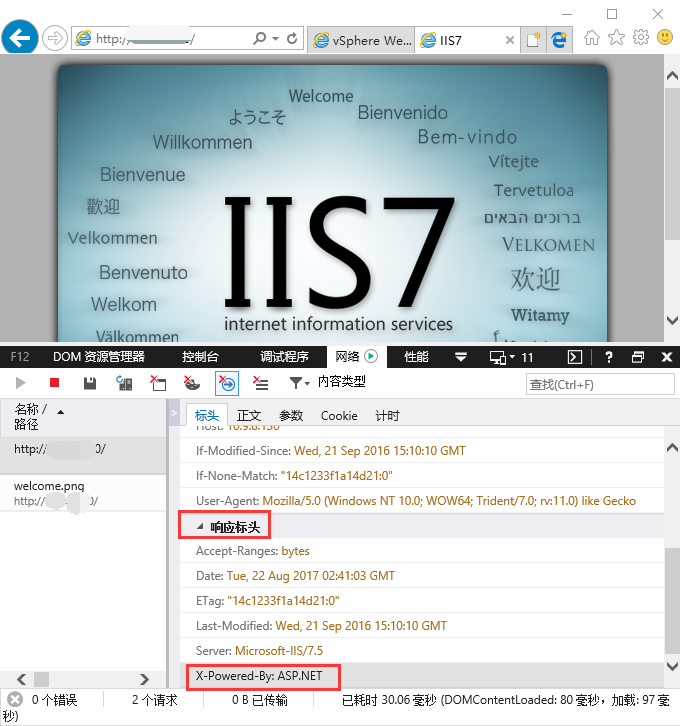

未配置之前,可以查看到“X-Powered-By:ASP.Net”

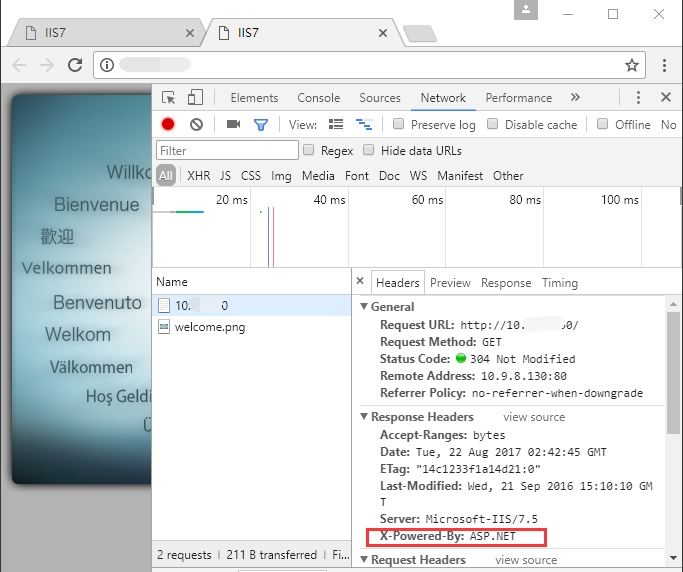

五、使用Google chrome查看响应标头

在chrome页面,右击,点击“检查”选项。