WinRM服务远程命令执行

WinRM服务简介

WinRM是WindowsRemoteManagementd(win远程管理)的简称。基于Web服务管理(WS-Management)标准,使用80端口或者443端口。这样一来,我们就可以在对方有设置防火墙的情况下远程管理这台服务器了。Server2008R2及往上的系统中默认中都开启该服务,从Server2012系统后开始,该WinRM服务便被设置为默认开启。Win7系统中却默认安装此WinRM服务,但是默认为禁用状态,Win8系统和Win10系统也都默认开启WinRM服务。

WinRM服务搭建

攻击机:windows10系统

靶机: windows10系统

攻击机靶机WinRM服务搭建

winrm quickconfig

//针对winrm service 进行基础配置

winrm e winrm/config/listener

//查看winrm service listener:

winrm set winrm/config/service/auth @{Basic="true"}

//为winrm service 配置auth

winrm set winrm/config/service @{AllowUnencrypted="true"}

//为winrm service 配置加密方式为允许非加密

winrm enumerate winrm/config/listener

//winrm service返回信息则启动配置成功

远程执行CMD命令

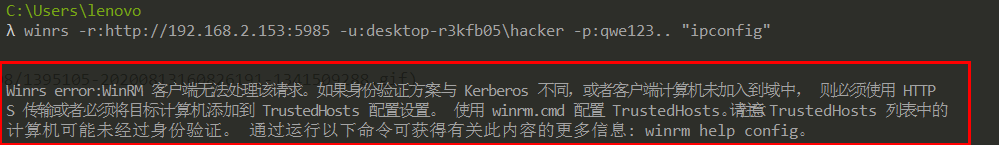

winrs -r:http://192.168.2.153:5985 -u:desktop-r3kfb05\hacker -p:qwe123.. "ipconfig"

//远程执行命令

winrs -r:http://192.168.1.20 -u:用户名 -p:密码 cmd

//打开CMD交互

注意

在利用winrm服务远程执行命令可能会出现以下问题

- 客户端服务端TrustedHosts列表中的计算机都验证

winrm quickconfig -q

winrm set winrm/config/Client @{TrustedHosts=”*”}

- 攻击机和靶机都要是专用网络或者域网络

wireshark流量分析

参考链接

Winrm远程命令/端口复用后门/WinrmCmd/密码爆破

横向远程命令执行——WINRM

为windows开启winrm service, 以便进行远程管理

IIS的各种身份验证详细测试

Hackplayers/evil-winrm

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !