XCTF---MISC---Encode

XCTF---MISC---Encode

flag:flag{159c6275f0015c037e70a118f25b9a99}

解题步骤:

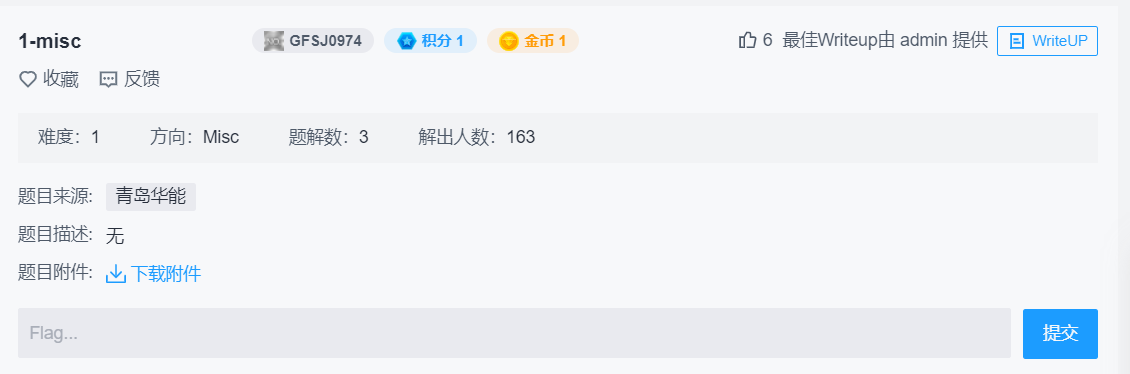

1、观察题目,下载附件。

2、下载附件打开后发现是一个经过加密的压缩包,得到提升,密码就是作者的生日,如图所示。

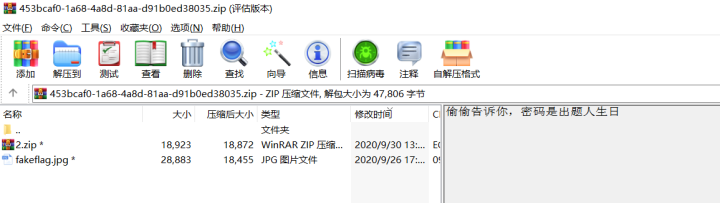

3、经过多层分析,无从下手,直接上ARCHPR进行暴力破解,得到口令为作者生日,8位数,大家也可以自己进行一下破解,耗时比较长。

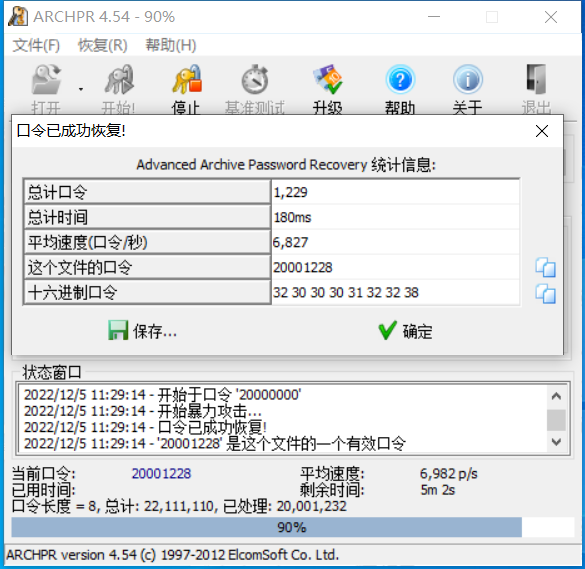

4、既然得到密码了,尝试进行解密,得到一张图片一个压缩包,图片显示flag不在这里,经过测试确实没有,但是发现2.zip文件中的图片和刚刚解密的jpg图片的CRC32数值一样,由此判断可能是明文加密,使用ARCHPR进行明文爆破,把图片进行zip压缩生成明文爆破需要的压缩包,得到密钥。

5、得到解密后的档案文件,打开观察发现flag,判断可能是伪加密,直接上工具进行解码。

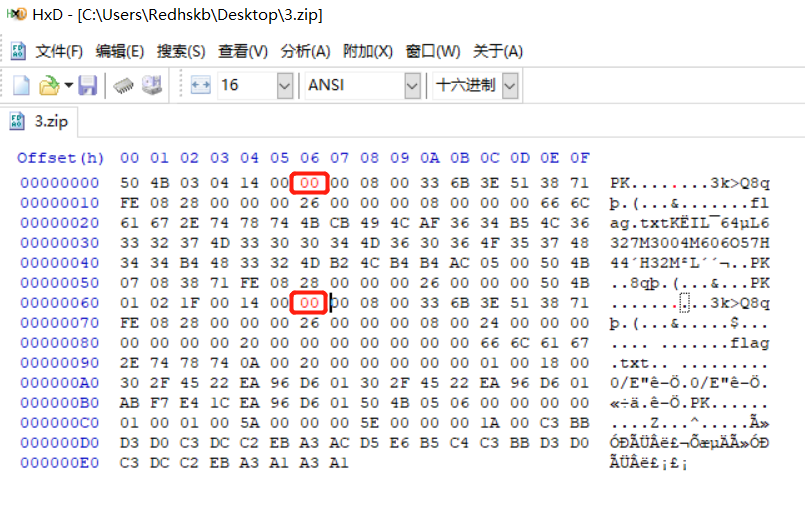

6、打开HxD,找到加密码特征位置,将09修改为00,保存即可。

7、得到flag.txt,打开发现flag值,提交完成(这一道题做一天!)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具