20145328《网络对抗技术》信息收集与漏洞扫描

实践内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

基础问题回答

- 哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- 三级域名管理示例:CNIC(中国)-APNIC(亚太地区)-ICANN(全球)

- 什么是3R信息

- 注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

- 3R注册信息就是指分散在官方注册局或注册商各自维护数据库中的信息。官方注册局一般会提供注册商信息,具体注册信息一般位于注册商数据库中

实践总结与体会

拖拖拉拉终于是全部做完了,中间遇见了很多问题,都利用搜索引擎查找加自己琢磨的方式进行了解决,虽然不是解决了全部遇到的问题,但至少将一些对完成实验起到了阻碍的问题都解决掉了,这个算是比较让自己高兴的一个东西,只是完成这样一个简单的实践却拖拖拉拉耗费了这么长的时间,的确有点不好意思。关于信息搜集这一块的确是一个很好玩的事情,因为搜集到的信息会有很多,如果是单一针对某一个人进行信息搜集,可以发现很多有意思的东西,所以技术的确是一把刀,就看使用者想用它做什么了。

实践环境

- 攻击机:

- 操作系统:Kali-Linux-2016.1

- ip地址:192.168.1.106

- 靶机A:

- 操作系统:Windows Server 2008 SP1

- ip地址:192.168.1.102【实践过程中网络连接出现问题,重新连接后ip地址更改为192.168.1.105】

- 靶机B:

- 操作系统:Windows XP SP3

- ip地址:192.168.1.107,192.168.1.109

实践过程记录

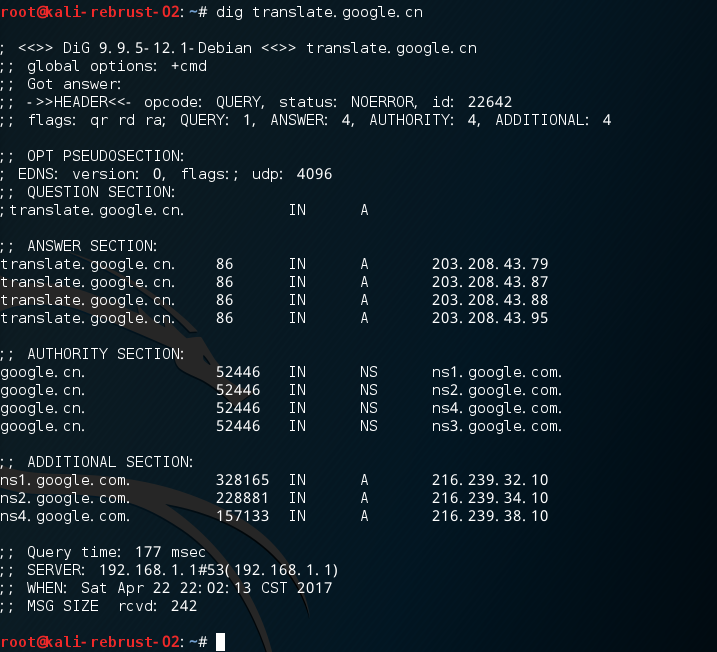

DNS与IP查询

whois命令

- 查询3R注册信息:注册人-注册商-官方注册局

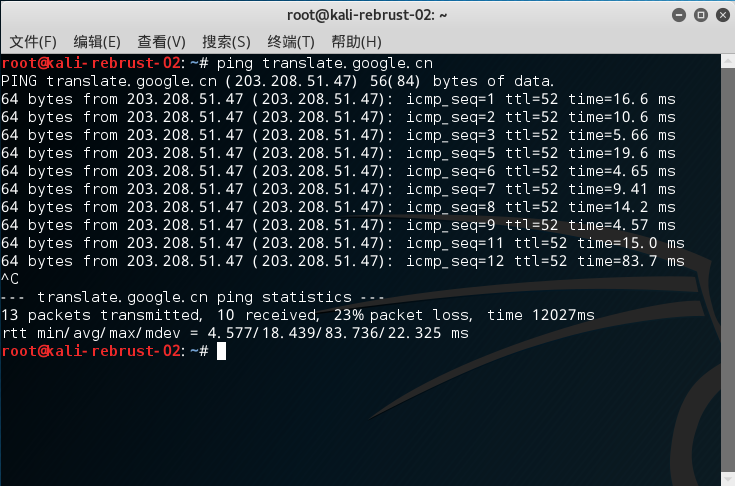

- 首先使用ping命令查看想要查询的域名所对应的IP地址,这里以【谷歌翻译】translate.google.cn为例

- 由上图我们可以看到google翻译的域名所对应的ip地址为

203.208.51.47 - 接下来使用

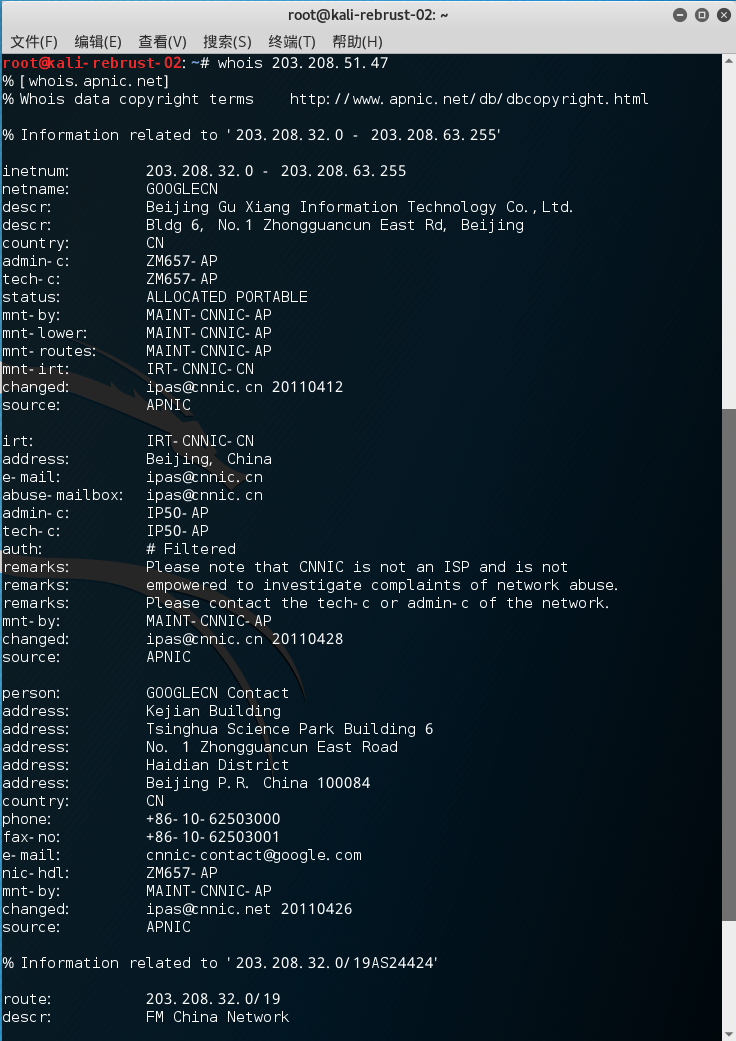

whois命令来查看google翻译的3R信息:

- 这个是在firefox中输入translate.google.cn后利用flagfox插件所查看到的信息,可以看到主机名,服务器所在洲,国家,地区,城市,ip,ISP,本地时间,以及经纬度等信息。

dig查询

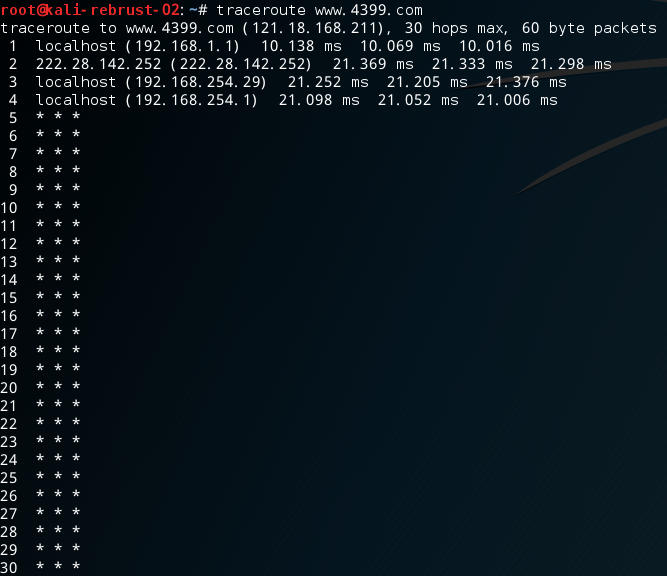

Tracert路由探测

-

Tracert : 路由跟踪实用程序,用于确定IP数据包访问目标所采取的路径

-

Linux下:

-

-

Windows下:

-

搜索引擎查询技术

netdiscover发现

- 在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测

nmap扫描

-

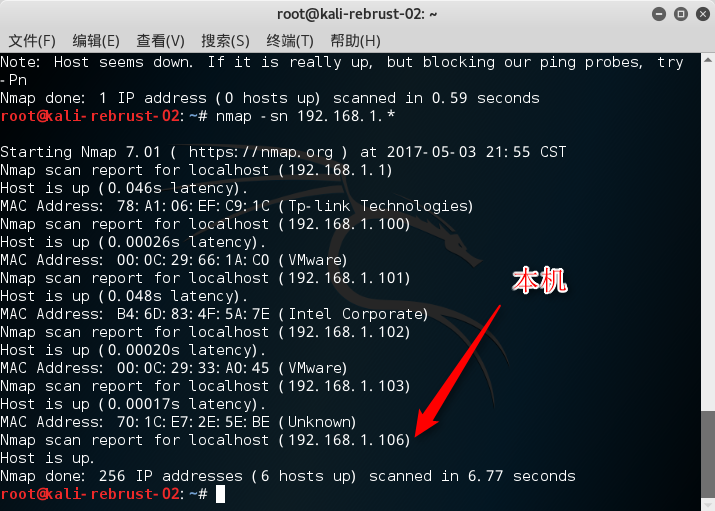

使用nmap –sn命令扫描活动的主机:

-

-

由图中可以发现,每发现一个主机会在ip地址的下一行显示

Host is up的消息,在此消息后没有括号的即为本机,如图中ip地址为192.168.1.106的主机为本机。第三行是每个ip地址的主机的MAC地址,但并不会显示本机的MAC地址。在MAC地址后面所跟括号内的内容应为该MAC地址的网卡型号。 -

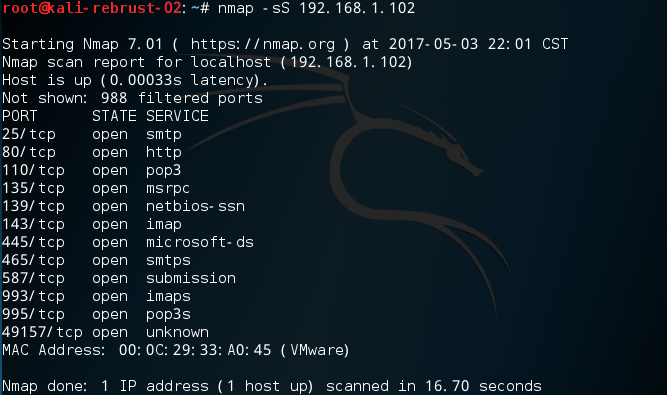

使用TCP/SYN方式对目标主机

192.168.1.102进行扫描,可以看到,该主机在扫描的默认1000个TCP端口中有988个关闭的端口,列表显示了开放的12个TCP端口,且标明了端口所对应的服务: -

-

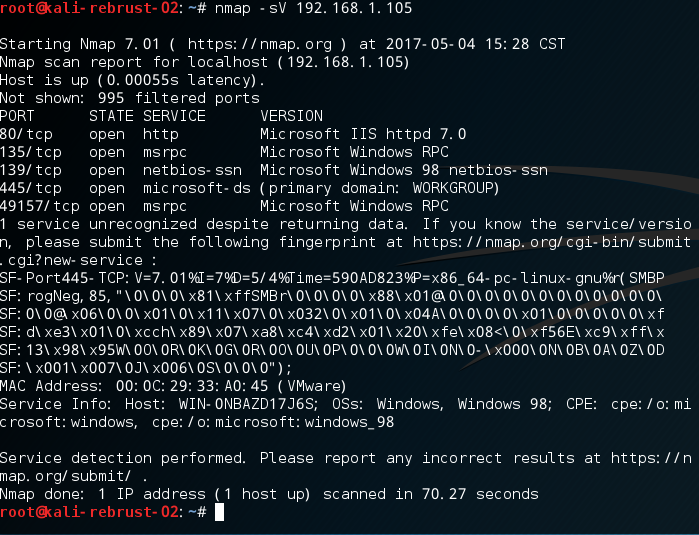

扫描采用UDP协议的端口信息:

-

-

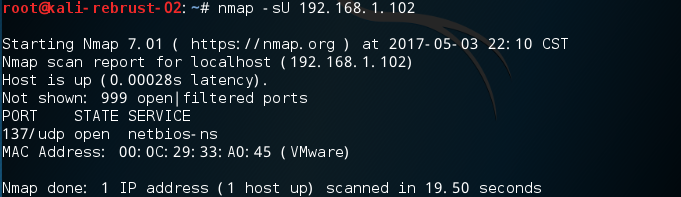

对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows Vista SP0或SP1 或Windows server 2008 sp1或Windows 7:

-

-

对微软特定服务的版本信息的扫描:【因为网络问题中间重新连接了一下,靶机ip地址变更为了192.168.1.105】

-

ftp服务的查点

-

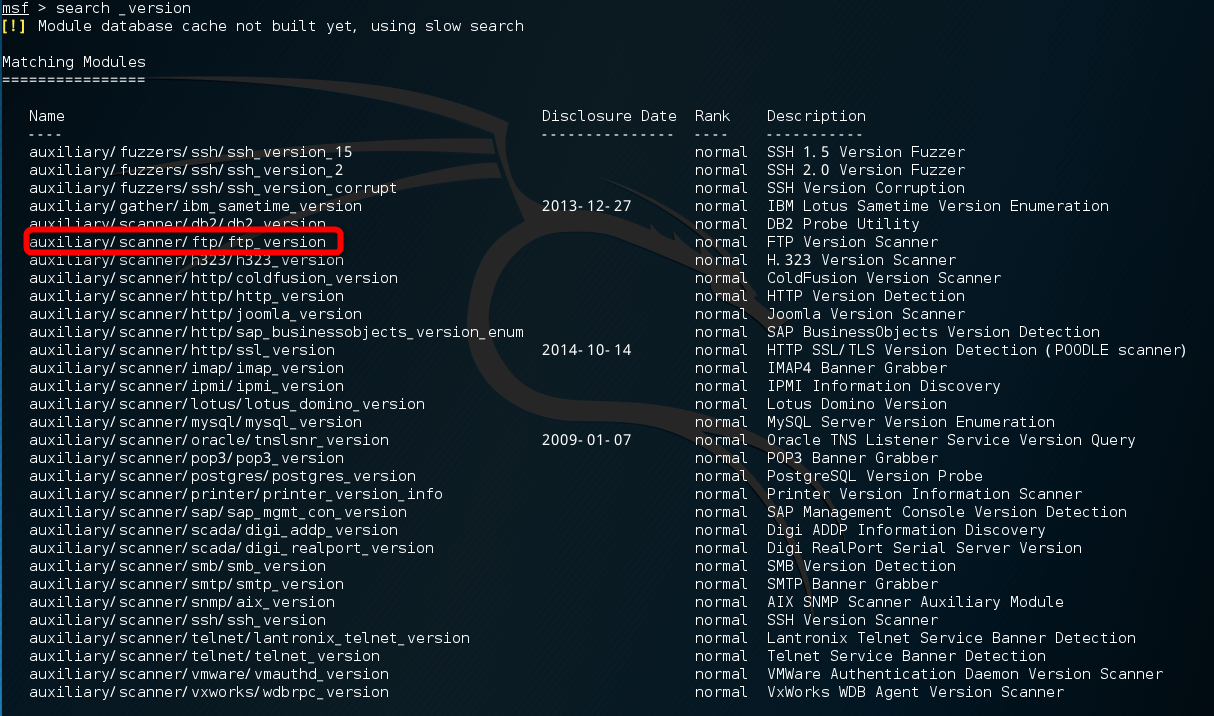

使用msfconsole指令进入msf,再输入

search _version指令查询可提供的查点辅助模块: -

-

输入use auxiliary/scanner/ftp/ftp_version指令使用辅助模块,查看需要配置的参数:

-

-

配置好RHOSTS参数后,使用exploit指令开始扫描,可以发现目标主机的ftp服务信息:

-

漏洞扫描

-

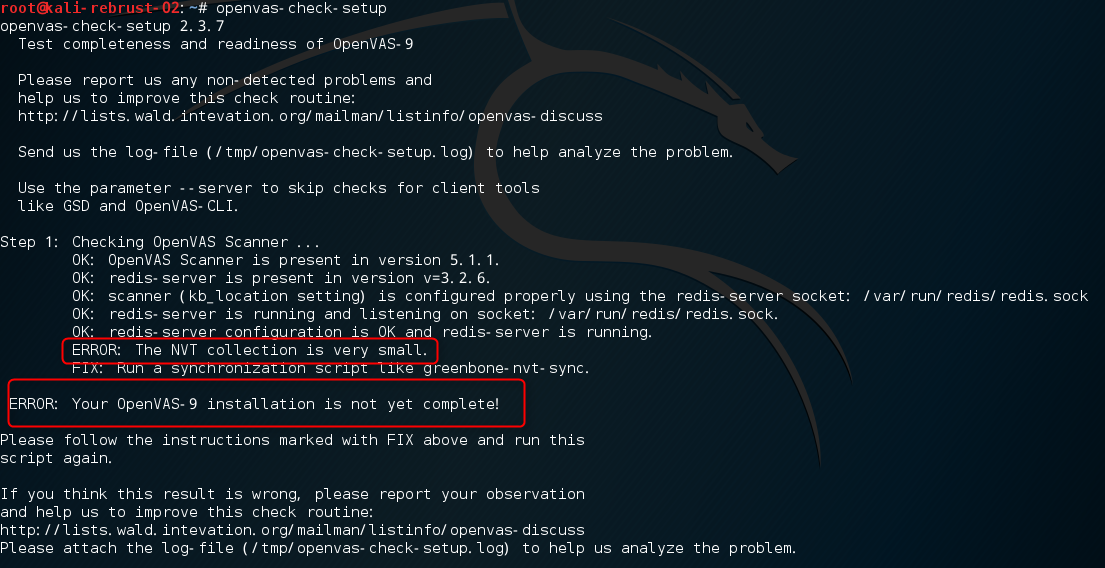

先输入指令openvas-check-setup检查安装状态,提示出现错误:

-

-

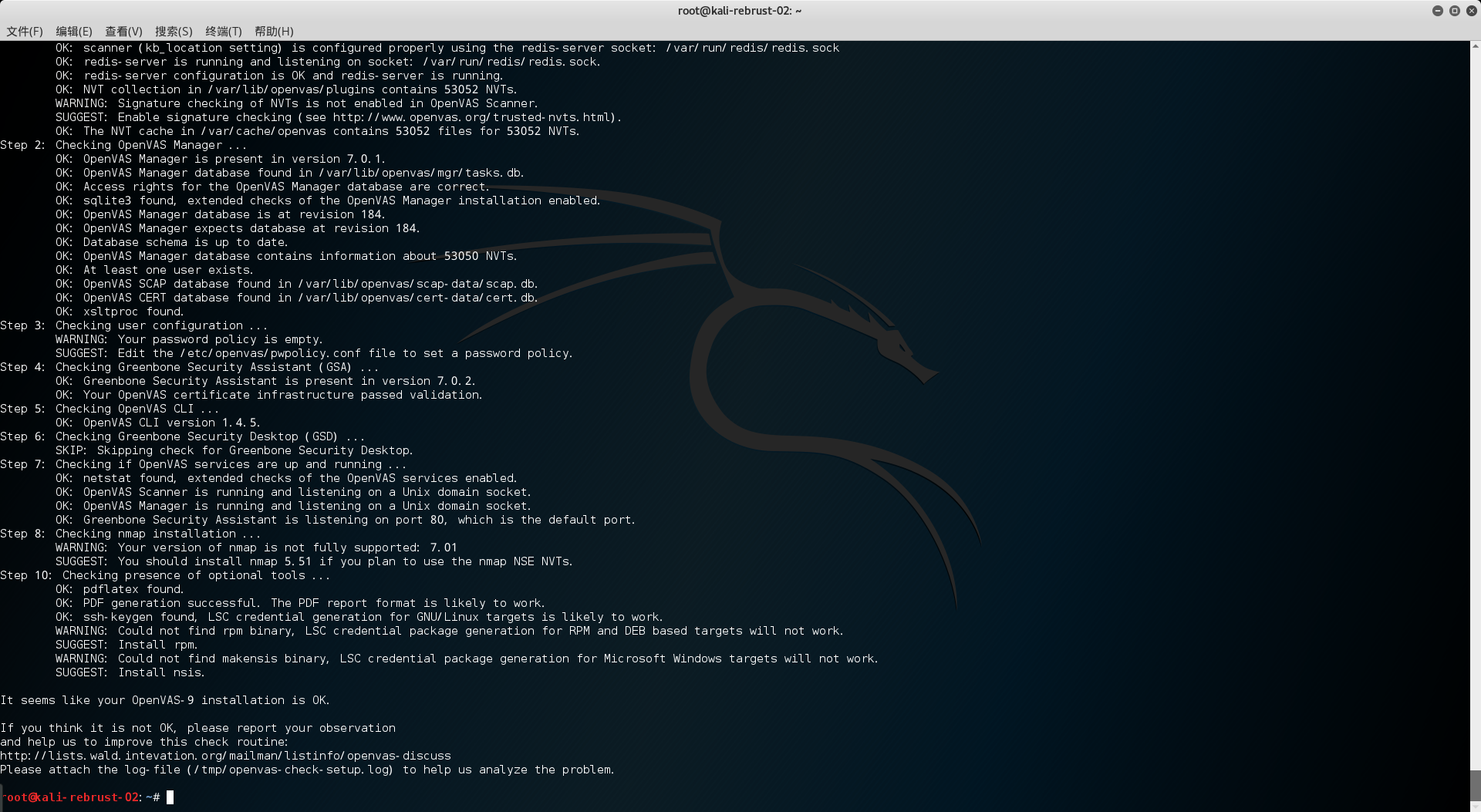

根据错误信息以及提示的FIX中的命令进行操作,每执行完一次FIX中提示的命令之后需要再次进行检测,具体步骤不再展现,安装状态正常的情况如图所示:

-

-

使用命令openvas-start开启openvas:

-

-

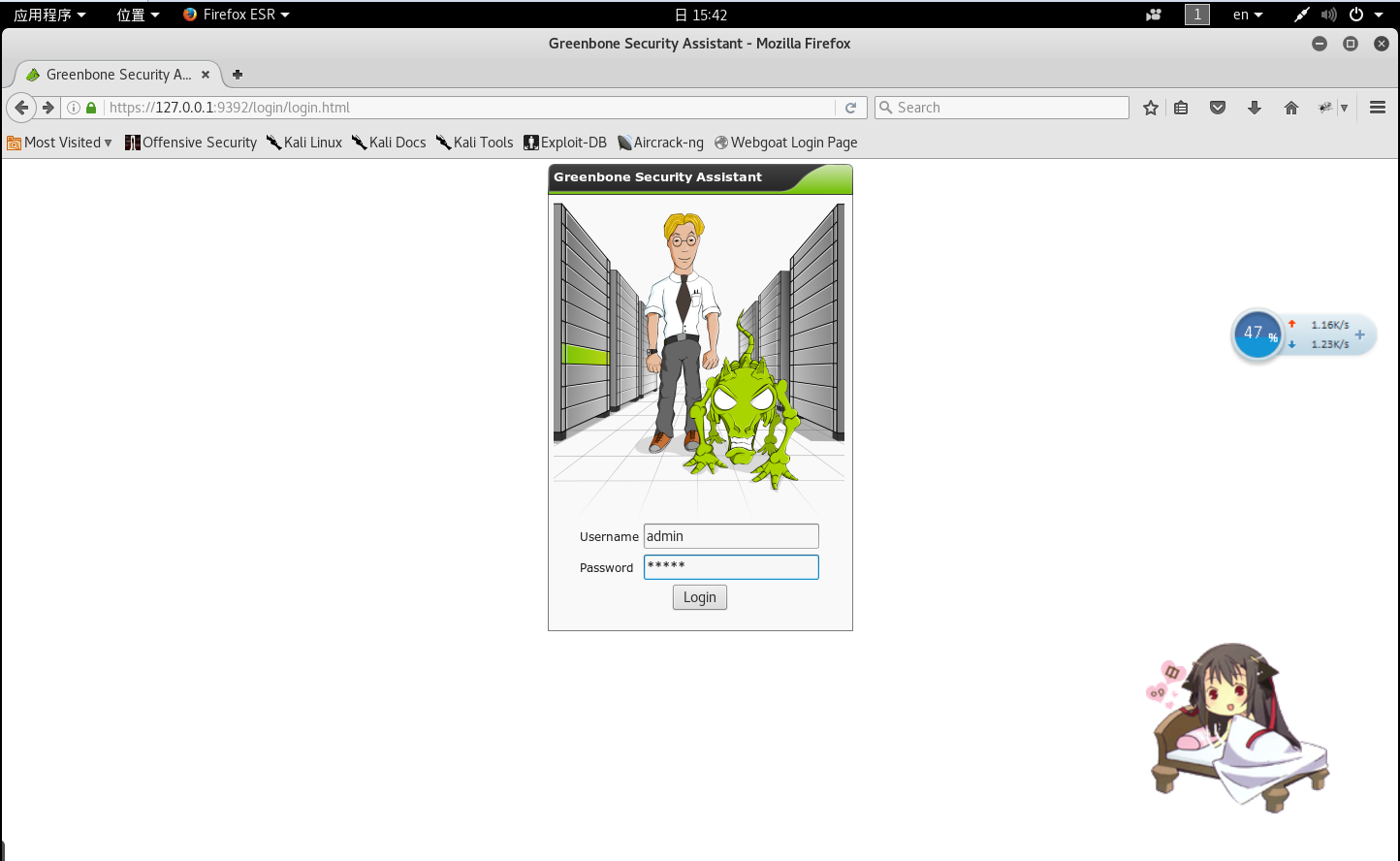

在kali的Firefox浏览器中访问

https://127.0.0.1:9392/login/login.html,输入刚才设置的用户名和密码进行登录【注意:此处直接访问端口可能会因为各自的计算机设置不同而导致访问失败】: -

-

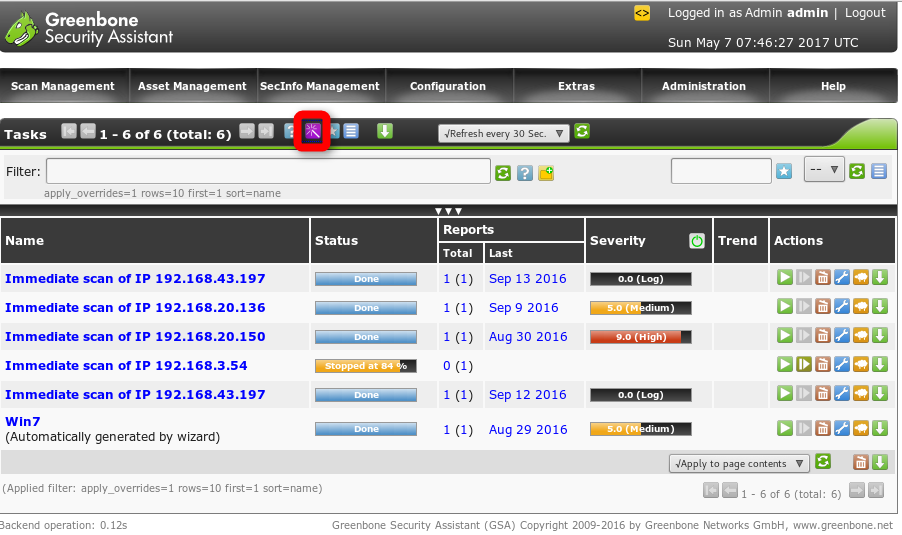

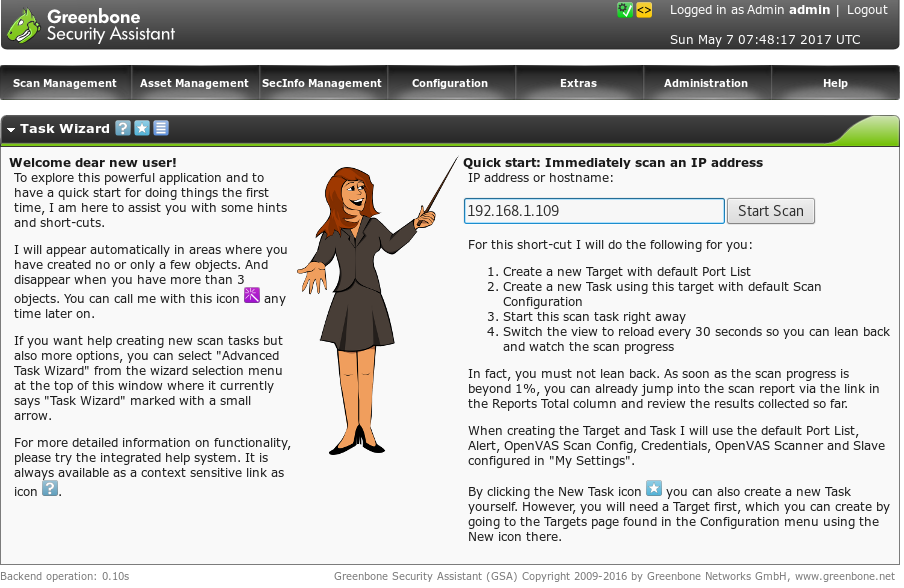

点击如图所示按钮,建立一个新的任务向导,进入扫描界面:

-

-

-

输入要扫描的主机的IP地址,扫描完成后如图所示:

-

-

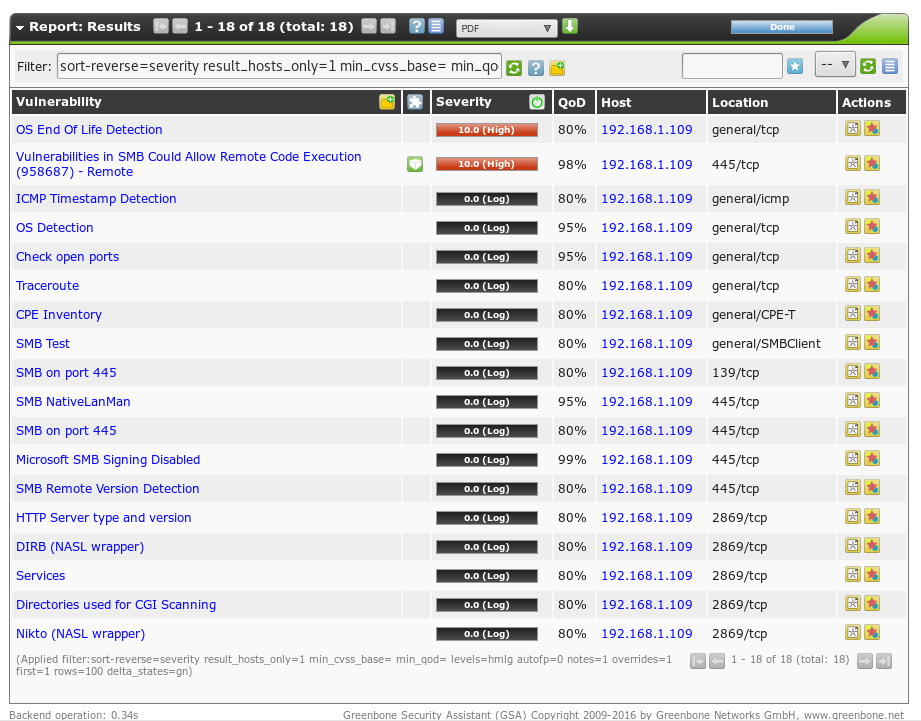

点击done查看漏洞级别及数量,发现被扫描主机存在两个高危漏洞:

-

-

点击扫描结果可以看到详细的信息,例如存在于445端口的高危漏洞,它是SMB协议中的漏洞可能允许在受影响的系统上远程执行代码,具体漏洞信息可以上微软安全技术中心进行查看,也可以在那上面打补丁:

-

-