基于Google与社交平台的用户名搜集

前言:

平常渗透中,对于用户名我们往往需要进行猜测,当站点无法枚举时,强行进行爆破费时费力,这时候如果能有一份比较靠谱的用户名字典就很重要了。在一些社交平台上,有些专注于做企业员工群体,对于此类平台对于同一企业下的员工介绍相应的就有类似的URL,这些就是我们的突破点。

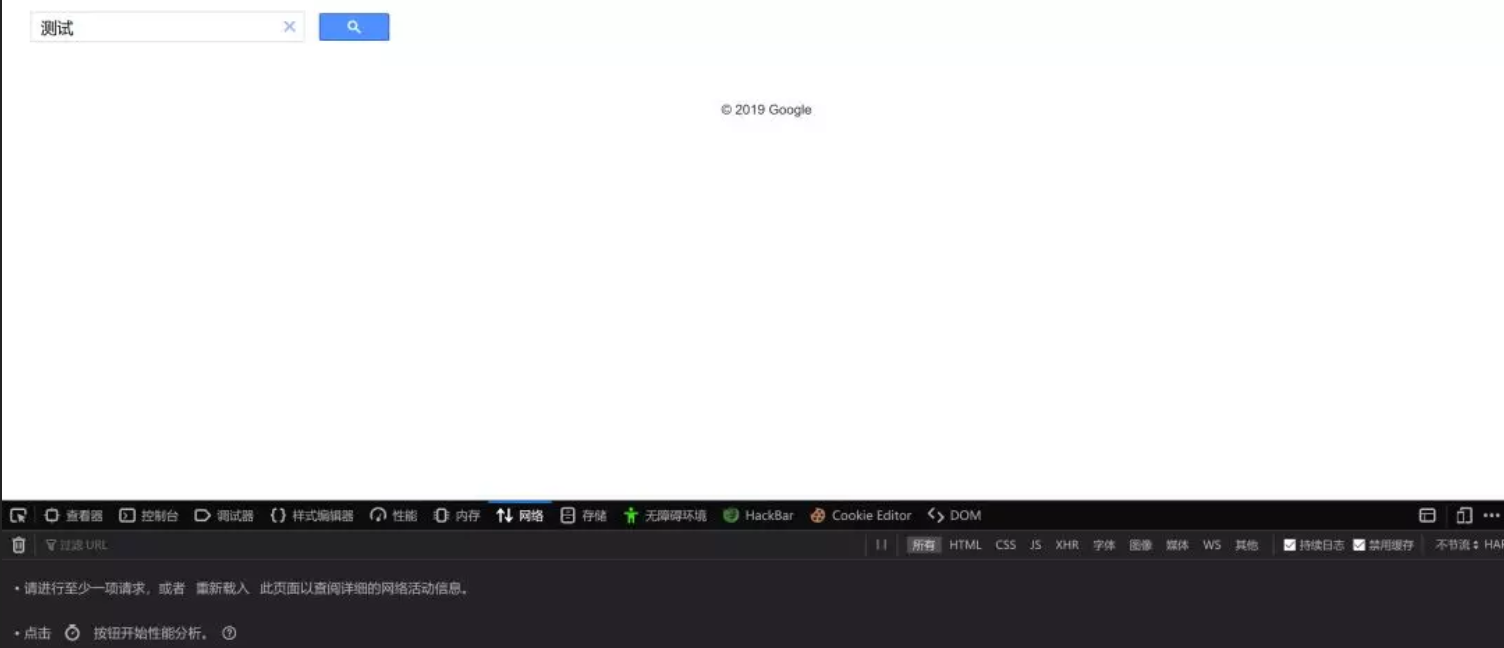

1.访问:

https://cse.google.com/cse?oe=utf8&ie=utf8&source=uds&q=%E6%B5%8B%E8%AF%95&safe=off&sort=&cx=000470283453218169915:hcrzdwsiwrc&label=2&start=10%222.开启“检查元素“查看网络,输入关键字,例如查找“测试”公司:

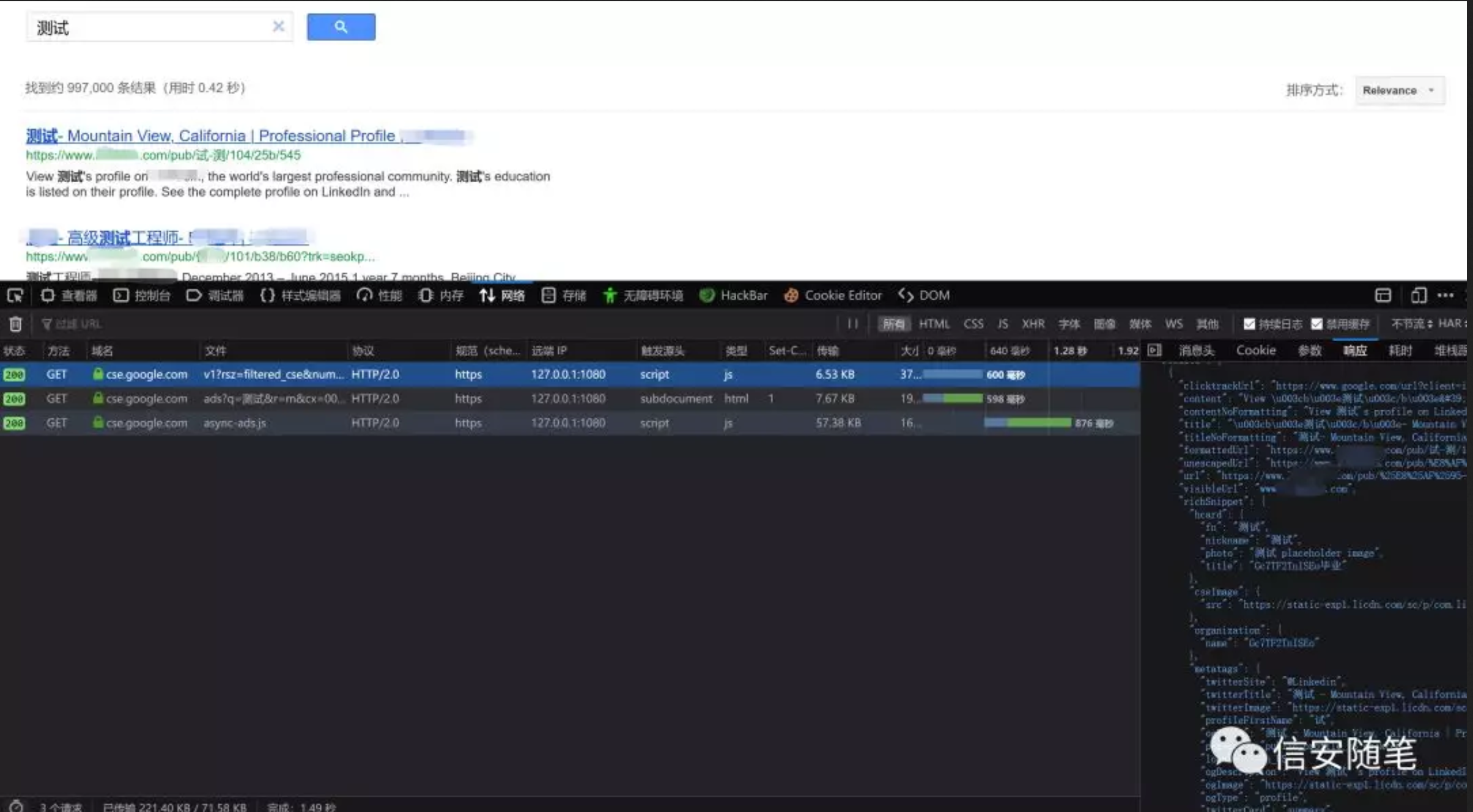

3.得到一个链接,如下:

https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZi9tW6bjm19FsMEb-XuQAsd:1576251273826&sort=&exp=csqr,cc&oq=%E6%B5%8B%E8%AF%95&gs_l=partner-generic.12...52375.53266.0.97396.4.4.0.0.0.0.376.653.1j2j0j1.4.0.gsnos%2Cn%3D13...0.887j325027j4j1...1j4.34.partner-generic..2.2.403.Fc17AmPhuQs&callback=google.search.cse.api1465

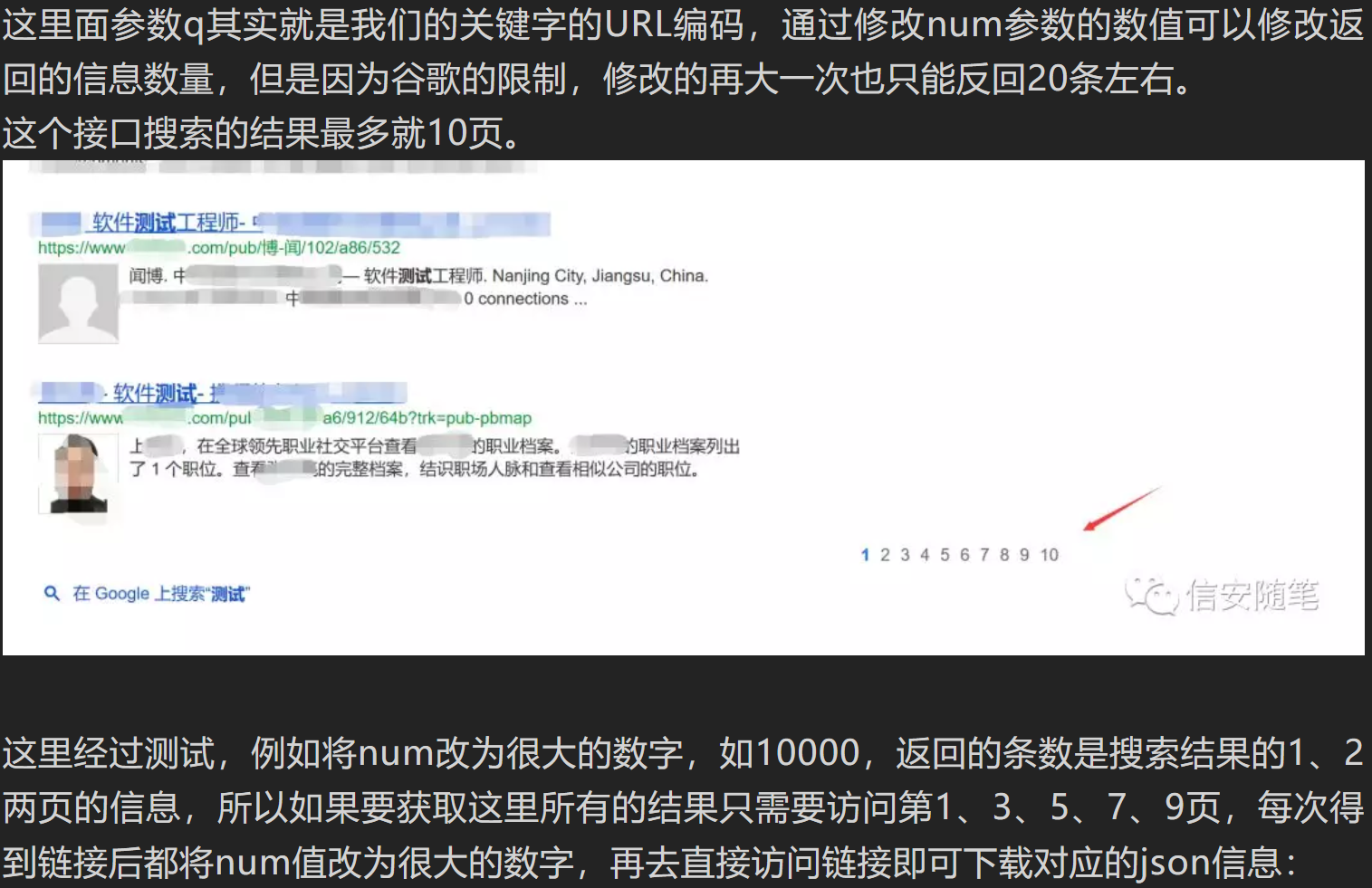

复制这5个链接:

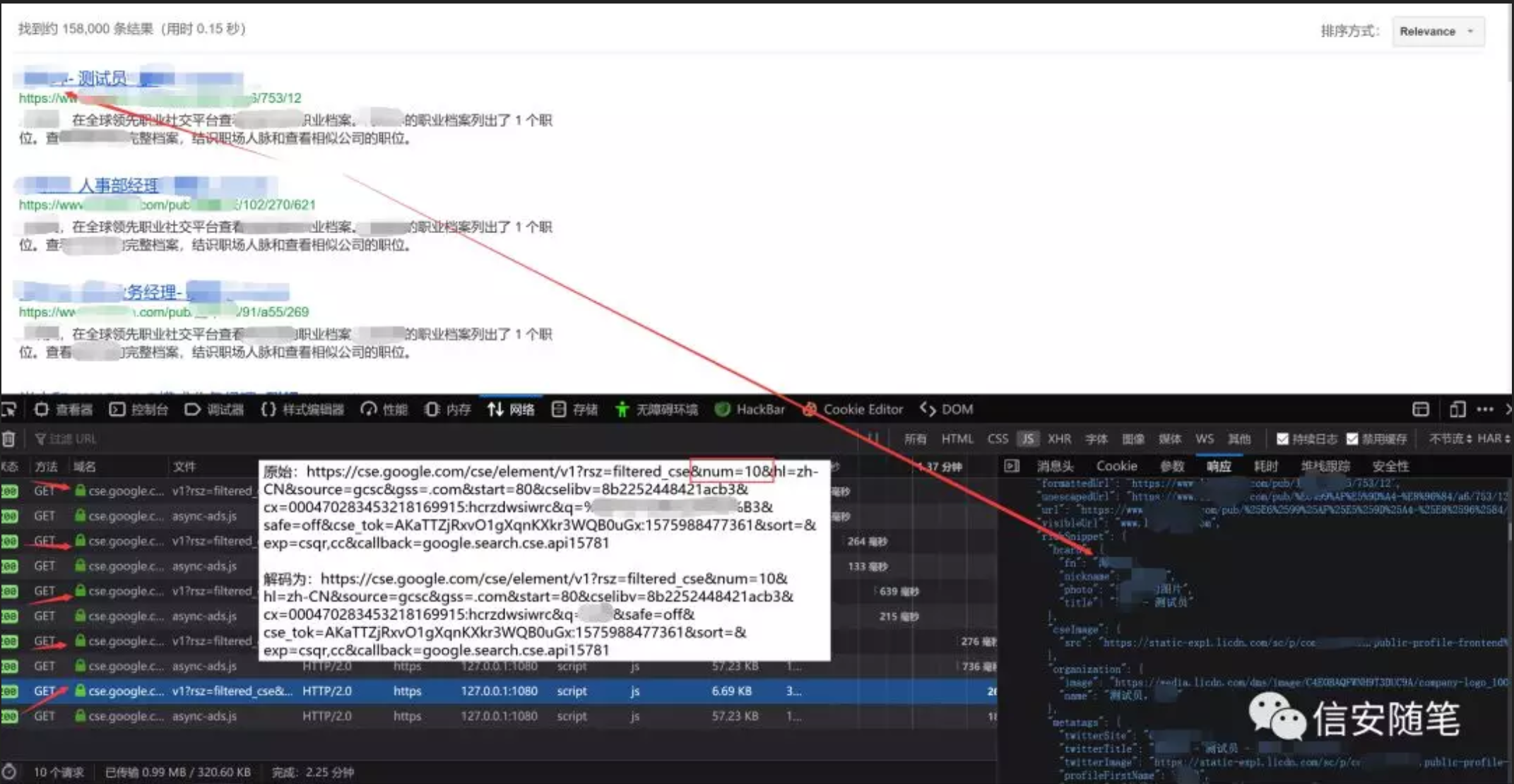

https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZjRxvO1gXqnKXkr3WQB0uGx:1575988477361&sort=&exp=csqr,cc&oq=%E8%81%94%E6%83%B3&gs_l=partner-generic.12...0.0.1.620482.0.0.0.0.0.0.0.0..0.0.gsnos%2Cn%3D13...0.0....34.partner-generic..0.0.0.&callback=google.search.cse.api12043https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&start=20&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZjRxvO1gXqnKXkr3WQB0uGx:1575988477361&sort=&exp=csqr,cc&callback=google.search.cse.api17269https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&start=40&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZjRxvO1gXqnKXkr3WQB0uGx:1575988477361&sort=&exp=csqr,cc&callback=google.search.cse.api12494https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&start=60&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZjRxvO1gXqnKXkr3WQB0uGx:1575988477361&sort=&exp=csqr,cc&callback=google.search.cse.api3259https://cse.google.com/cse/element/v1?rsz=filtered_cse&num=10&hl=zh-CN&source=gcsc&gss=.com&start=80&cselibv=8b2252448421acb3&cx=000470283453218169915:hcrzdwsiwrc&q=%E6%B5%8B%E8%AF%95&safe=off&cse_tok=AKaTTZjRxvO1gXqnKXkr3WQB0uGx:1575988477361&sort=&exp=csqr,cc&callback=google.search.cse.api15781

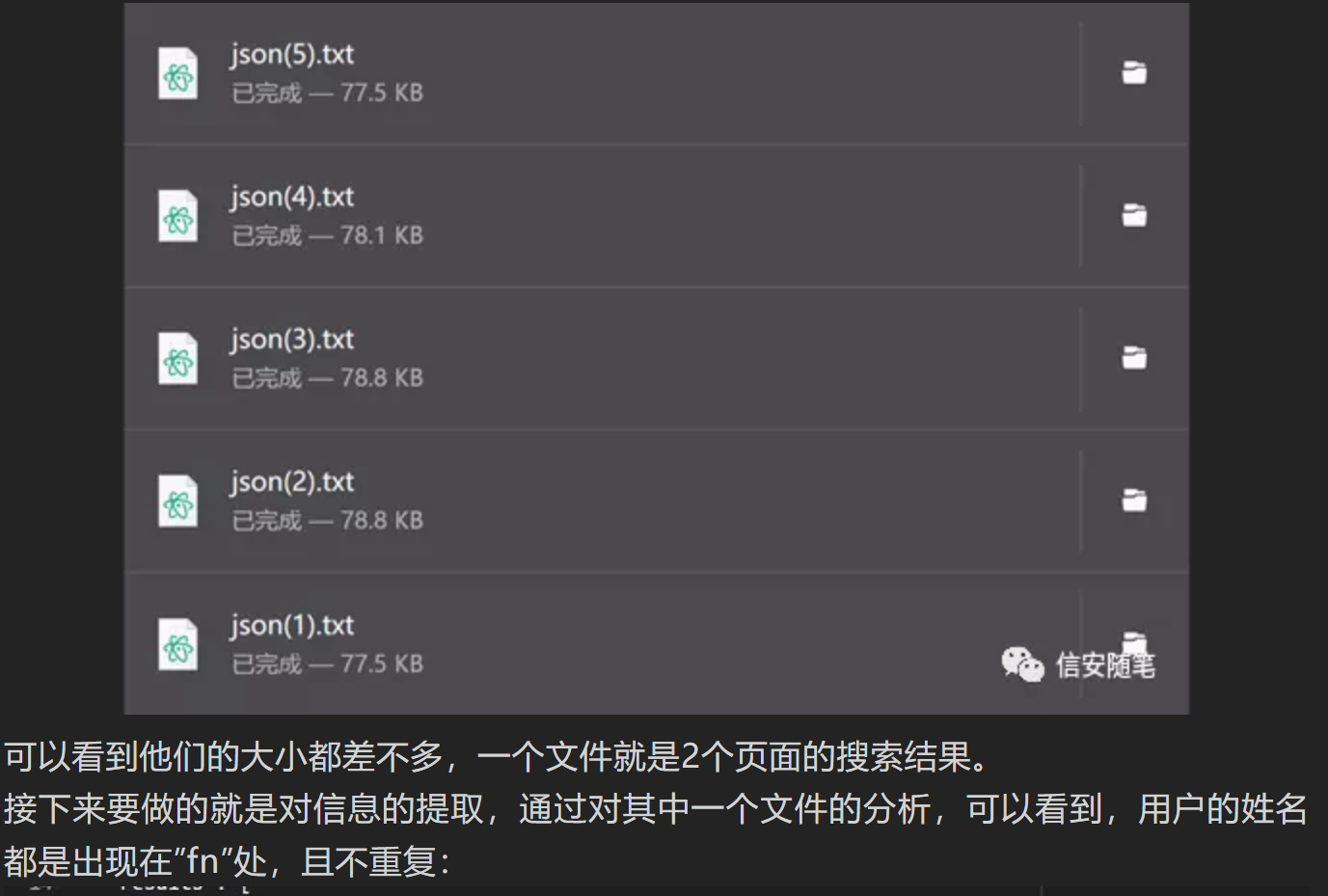

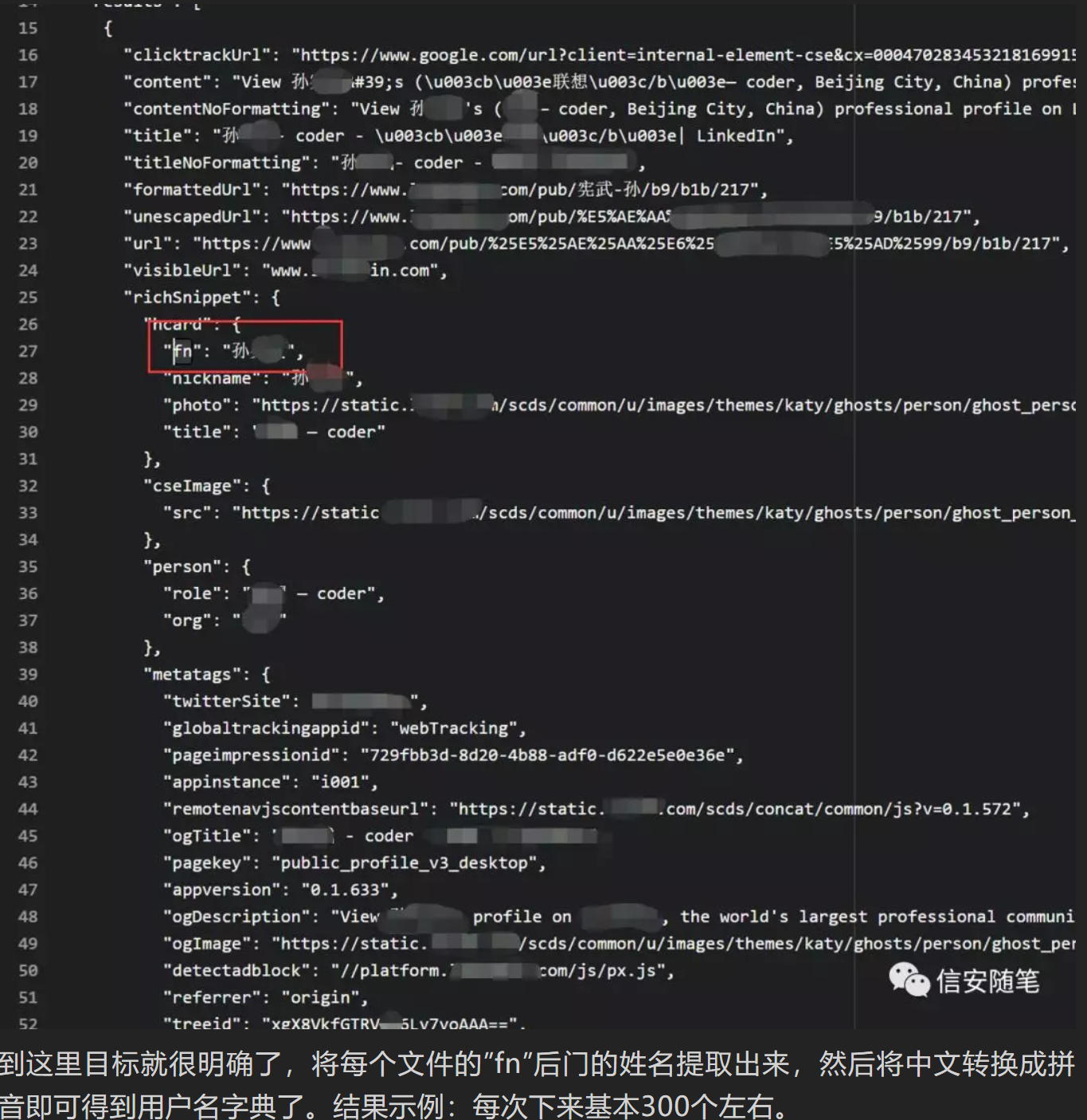

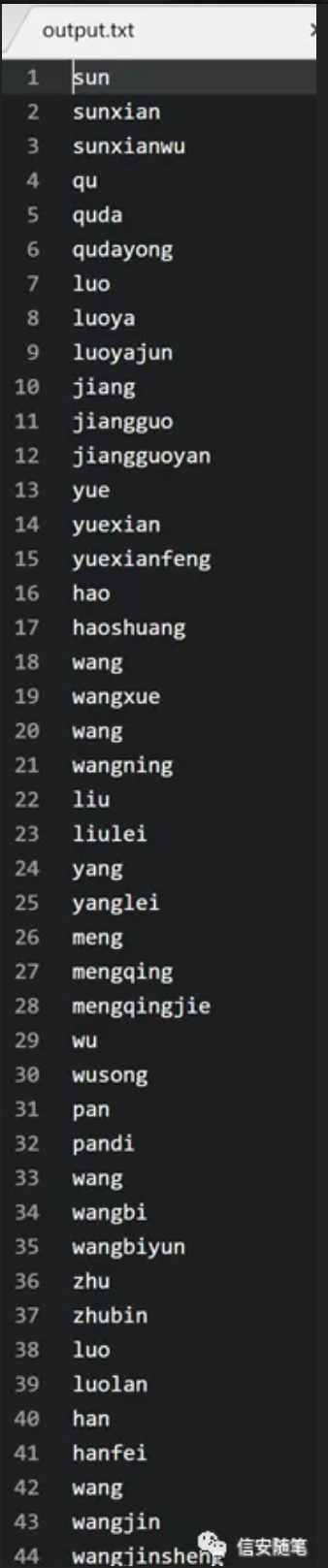

将这些链接里的num值修改为大数字,例如10000,然后进行访问即可下载对应的1到10页的搜索结果信息:

PS:后台回复暗号“信安随笔”即可获取提取脚本。

------------------------------------------------------------------------------

欢迎分享转发。

喜欢的话动动手指点个“关注”和“在看”吧~![]()

(信安随笔)

免责声明:本文中提到的漏洞利用Poc和脚本仅供研究学习使用,请遵守《网络安全法》等相关法律法规。

浙公网安备 33010602011771号

浙公网安备 33010602011771号