动手实验01-----vCenter 微软AD认证配置与用户授权

环境说明:

AD域-> centaline.net

阅读目录:

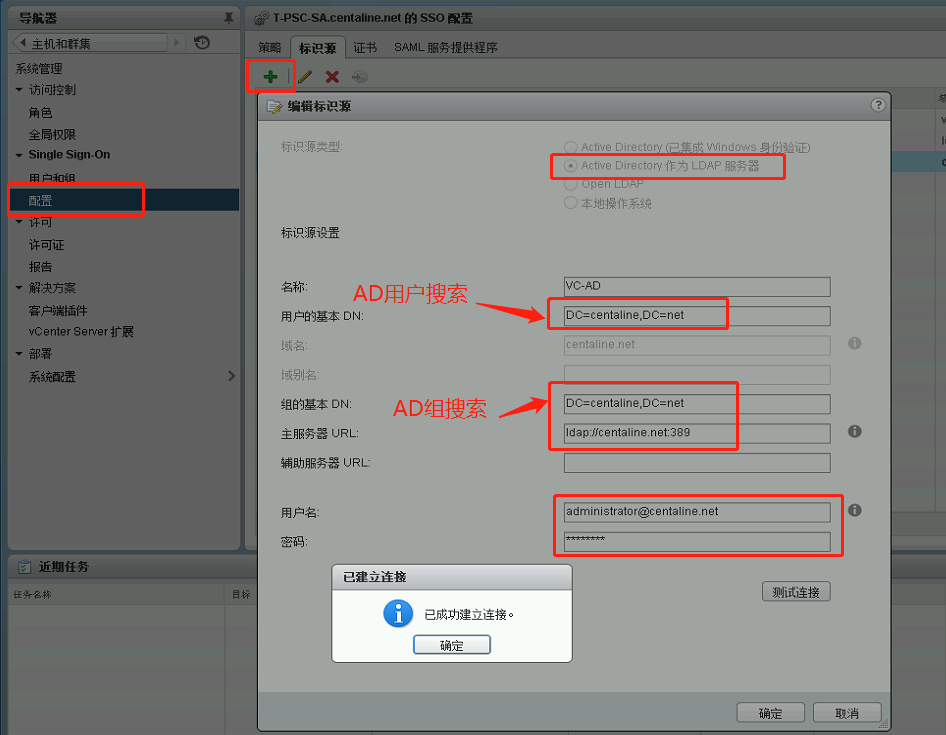

登陆vCenter后,在 系统管理 -> 配置 -> 标识源 里面,添加 AD标识源。

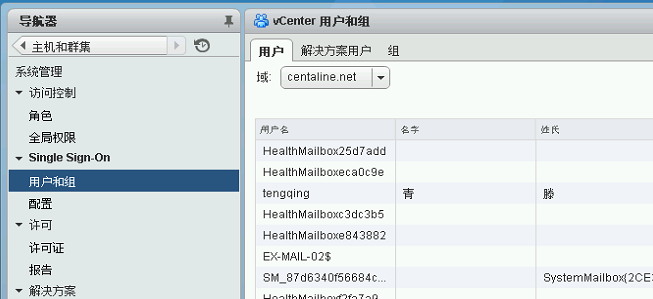

切换到相关的域下面,就可以看到对应的活动目录对象

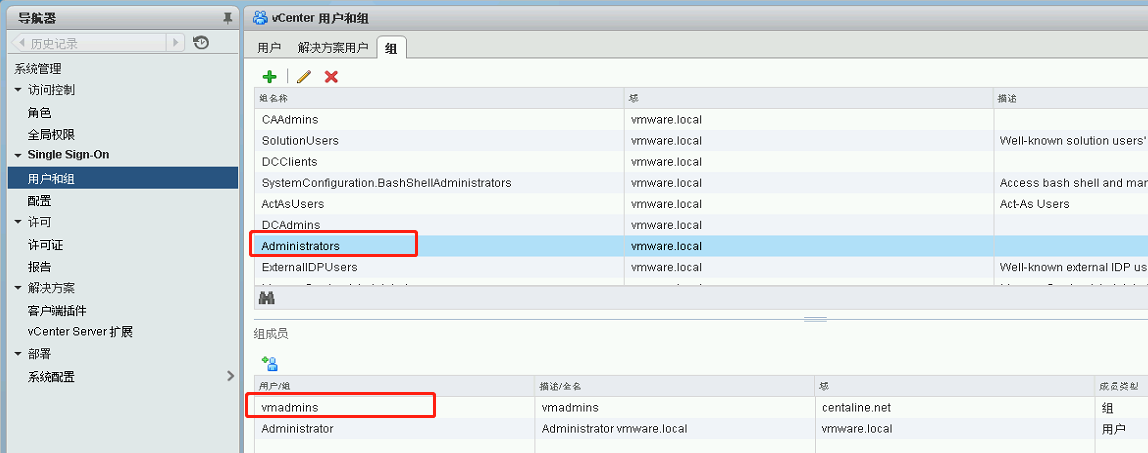

我们一般不会针对单个AD用户授权,推荐给AD组授权。

如果想给某个AD安全组:vmadmins,授权vCenter管理员权限的话,切换到组,找到administrators组,加入AD域的安全组vmadmins,那么AD域中vmadmins中的所有用户都具有vCenter管理员权限了。

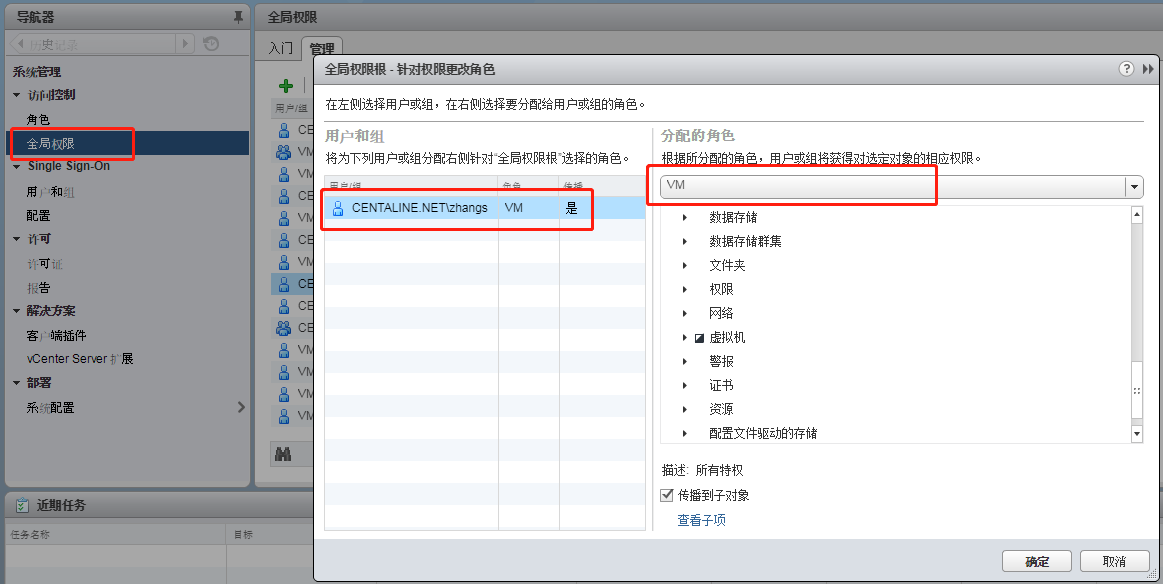

全局权限=角色+用户和组

在 vCenter Server 环境中配置角色和权限时,VMware 建议采用以下最佳做法:

•如果可能,请向组分配角色,而不要向单个用户分配角色,以便向该组授予特权。

•仅授予对被需要对象的权限,仅向必须拥有特权的用户或组分配特权。

•如果要为组分配限制性角色,请检查该组是否不包括管理员用户或其他具有管理特权的用户。否则,您可能无意识地限制了部分清单层次结构(已从中向该组分配了限制性角色)中管理员的特权。

•使用文件夹对对象进行分组。例如,如果要授予对一组主机的修改权限并授予对另一组主机的查看权限,请将各组主机置于一个文件夹中。

•向根 vCenter Server 对象添加权限时要小心。具有根级别特权的用户有权访问 vCenter Server 上的全局数据。

•在大多数情况下,向对象分配权限时启用传播功能。这可确保当向清单层次结构中插入新对象时,它们会继承权限并且用户可以对其进行访问。

•使用“无权访问”角色可屏蔽您希望特定用户或组无权访问的对象层次结构中的特定区域。

•对许可证所做的更改会传播到链接到同一 Platform Services Controller 或同一 vCenter Single Sign-On 域中 Platform Services Controller 的所有 vCenter Server 系统,即使用户并未对所有 vCenter Server 系统拥有特权也会传播。

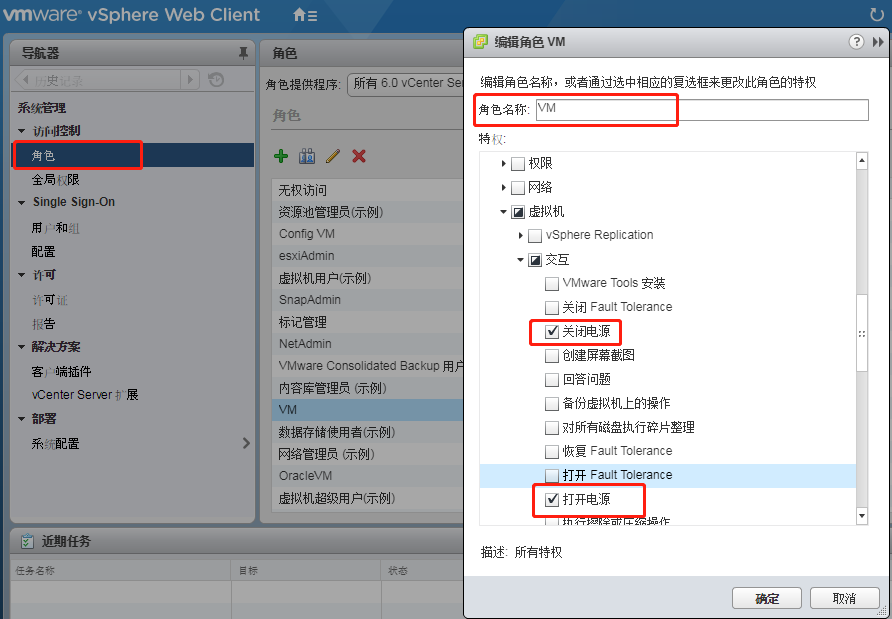

先创建 角色 。

让用户与角色关联起来,授权就完成了。