摘要:

#PTH PTH在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过LM Hash和NTLM Hash访问远程主机或服务,而不用提供明文密码。 如果禁用了ntlm认证,PsExec无法利用获得的ntlm hash进行远程连接,但是使用mimikatz还是可以攻击成功。对于8.1/2012r 阅读全文

posted @ 2022-10-05 17:06

Ray言午

阅读(428)

评论(0)

推荐(0)

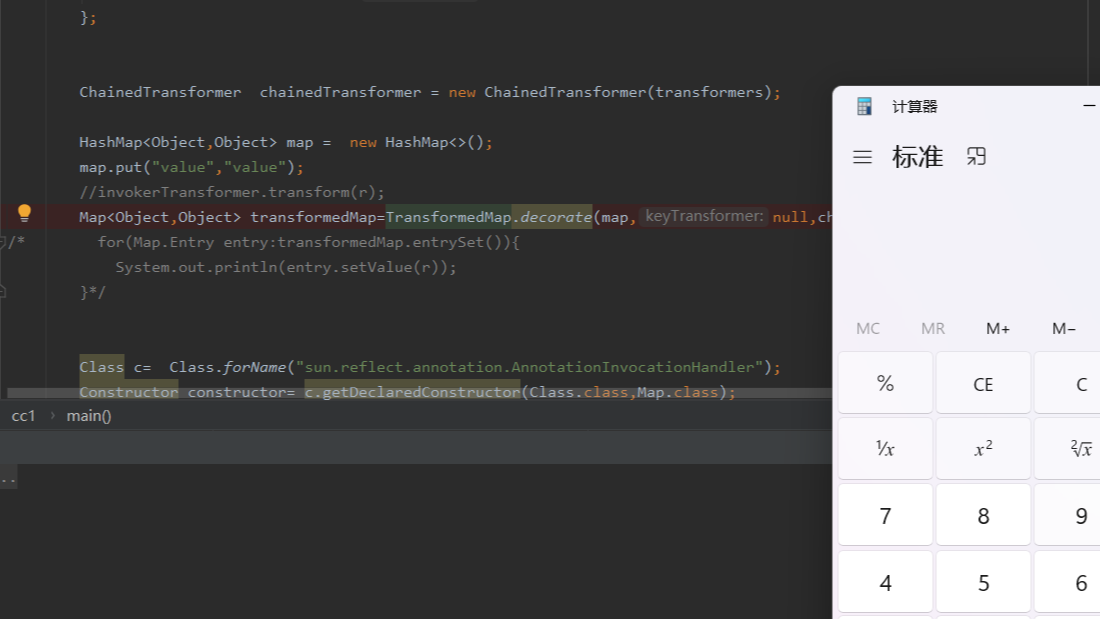

概述 Commons Collections增强了Java集合框架。 它提供了几个功能来简化收集处理。 它提供了许多新的接口,实现和实用程序。在反序列化里,cc1这里主要就是Transformer接口里三个主要的实现类来实现命令执行,然后通过两个不同方法调用执行。 环境安装 ⾸先设置在pom.xml 阅读全文

概述 Commons Collections增强了Java集合框架。 它提供了几个功能来简化收集处理。 它提供了许多新的接口,实现和实用程序。在反序列化里,cc1这里主要就是Transformer接口里三个主要的实现类来实现命令执行,然后通过两个不同方法调用执行。 环境安装 ⾸先设置在pom.xml 阅读全文

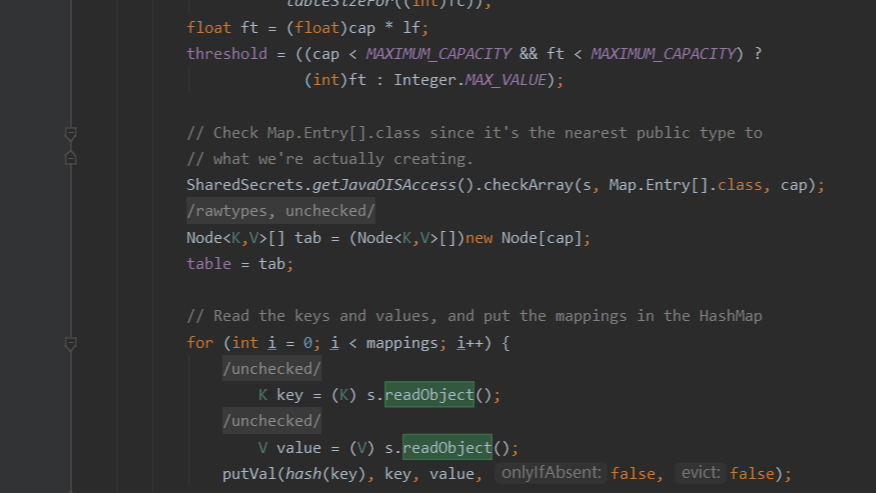

JAVA-URLDNS链分析 1.从ysoserial工具中看exp https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/URLDNS.java package ysoserial.pay 阅读全文

JAVA-URLDNS链分析 1.从ysoserial工具中看exp https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/URLDNS.java package ysoserial.pay 阅读全文

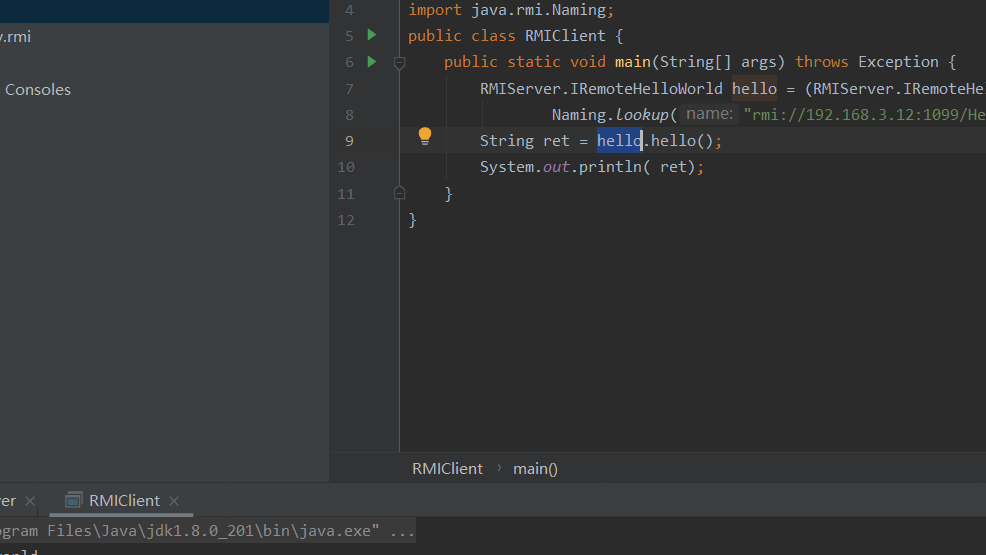

浅谈JAVA-RMI serverdemo: package com.ray.rmi; import java.rmi.Naming; import java.rmi.Remote; import java.rmi.RemoteException; import java.rmi.registry. 阅读全文

浅谈JAVA-RMI serverdemo: package com.ray.rmi; import java.rmi.Naming; import java.rmi.Remote; import java.rmi.RemoteException; import java.rmi.registry. 阅读全文

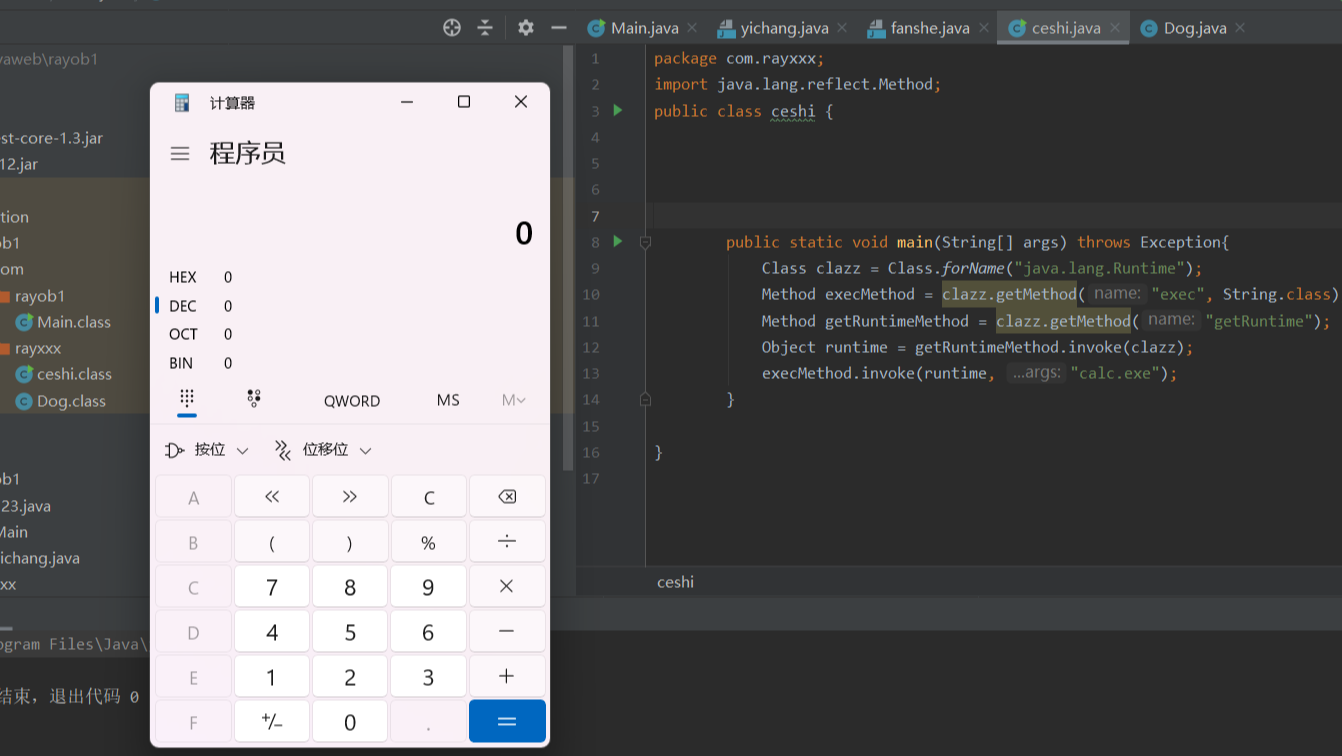

java反射概述 Java反射( Reflection )是Java非常重要的动态特性,通过使用反射我们不仅可以获取到任何类的 成员方法( Methods)、成员变量( Fields )、构造方法( Constructors )等信息,还可以动态 创建Java类实例、调用任意的类方法、修改任意的类成 阅读全文

java反射概述 Java反射( Reflection )是Java非常重要的动态特性,通过使用反射我们不仅可以获取到任何类的 成员方法( Methods)、成员变量( Fields )、构造方法( Constructors )等信息,还可以动态 创建Java类实例、调用任意的类方法、修改任意的类成 阅读全文