Matrix-Breakout: 2 Morpheus-vulnhub靶场

环境信息

靶机:192.168.124.153

攻击机:192.168.124.129

打靶过程

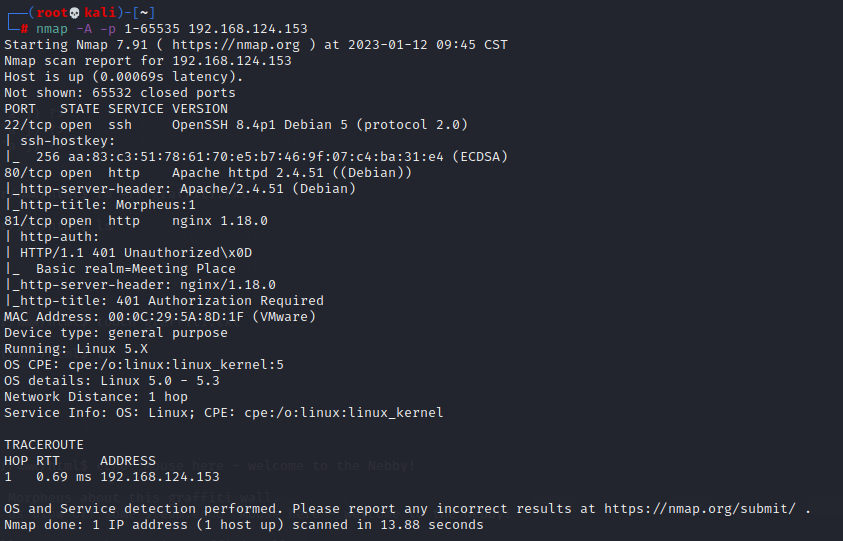

nmap 扫描端口及服务

发现开放 22,80,81 端口

访问 80 端口

网站有一个黑客帝国里的角色 Trinity,让我们调查电脑,并提示我们 cypher 把我们锁在 ssh 外了

访问 81 端口

目录扫描

先扫个目录,尽量多用几个工具扫,多换几个字典

发现了有 php 文件

访问 graffiti.php,并尝试输入信息提交

发现输入的内容会显示在该页面上

访问 graffiti.txt 文件,发现输入信息也被写入到了 graffiti.txt 文件中

写入反弹 shell

既然这里有写入操作,那么抓个包看看

这里可以指定写入的文件,那么直接写入一个反弹 shell 咯~

成功写入反弹 shell

nc 监听,访问 shell 成功反弹

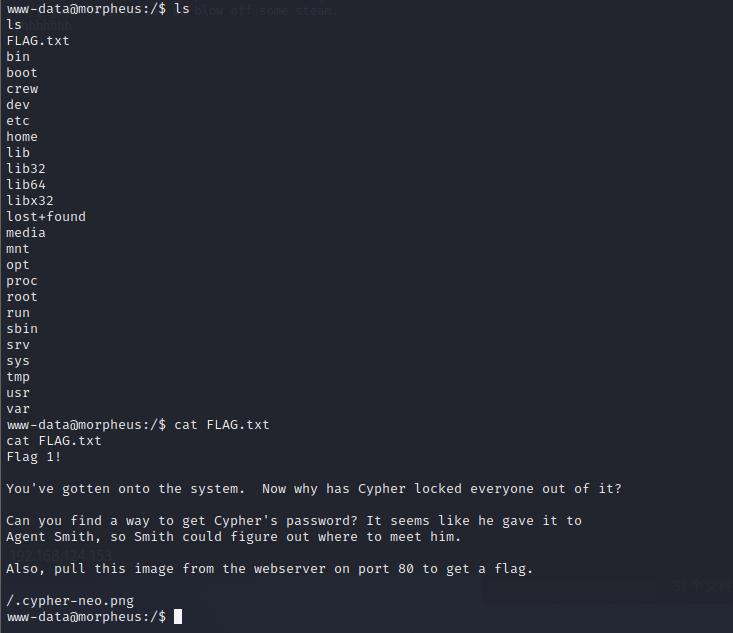

在根目录下发现一个 FLAG.txt

发现提示图片及 .htpasswd 密码文件

提示要找到 cypher 的密码,还提示 80 端口有一个隐藏图片 cypher-neo.png

在网站目录下还发现一个图片 trinity.jpeg

查看这两张图片信息,没发现捆绑文件

在靶机里一番寻找,在 /var/nginx/html/ 目录下发现了 .htpasswd 隐藏文件、ignorance-bliss.png、index.html 文件

查看 index.html 内容

提到了“ignorance is bliss”,让我感觉可能跟 ignorance-bliss.png 有关

但又没发现啥东西

爆破密码

查看 .htpasswd 文件,发现了 cypher 的加密密码

既然说了要得到 cypher 的密码,那就尝试用 john、hashcat 爆破,然而均没得到结果,也可能是字典问题

尝试系统漏洞提权

上传 linpeas.sh 检查系统脆弱性

发现了很多漏洞

这里就尝试 CVE-2022-0847(Dirty-pipe)

成功提权至 root

在 root 家目录下发现了 FLAG.txt

补充

感觉这个靶机应该还有其他思路,毕竟前面提示要找到 cypher 的密码

从 cypher 家目录下的 FLAG.txt 的提示可以看出,这个靶机应该是想让我们先得到 cypher 密码登录进来后,再让我们提权到 root 才对

总结

1.目录扫描:多用几个扫描工具,比如 dirb、gobuster、dirsearch 等

2.写入shell:这里是发现了一个页面的写入操作,通过抓包写入反弹 shell

3.密码爆破:.htpasswd 文件中的加密密码可以通过 john、hashcat 等进行爆破,虽然没爆出来

4.脆弱漏洞发现:使用 linpeas.sh 发现靶机系统漏洞,进而提权